Connecter des utilisateurs pour un exemple d’application web ASP.NET Core dans un tenant externe

Ce guide pratique utilise un exemple d’application web ASP.NET Core pour montrer les principes fondamentaux de l’authentification moderne utilisant la bibliothèque d’authentification Microsoft pour .NET et Microsoft Identity Web pour ASP.NET Core pour gérer l’authentification.

Dans cet article, vous allez inscrire une application web dans le centre d’administration Microsoft Entra et créer un flux utilisateur de connexion et de déconnexion. Vous allez associer votre application web au flux utilisateur, télécharger et mettre à jour un exemple d’application web ASP.NET Core en utilisant les détails de votre propre tenant externe. Enfin, vous allez exécuter et tester l’exemple d’application web.

Prérequis

- Bien que tout IDE prenant en charge les applications ASP.NET Core puisse être utilisé, Visual Studio Code est utilisé pour ce guide. Vous pouvez le télécharger à partir de la page Téléchargements.

- SDK .NET 7.0

- Un locataire externe. Si vous n’en avez pas, inscrivez-vous pour obtenir un essai gratuit.

Inscrire l’application web

ID externe Microsoft Entra doit être informé de l’existence de l’application que vous créez pour permettre à votre application de connecter des utilisateurs avec Microsoft Entra. L’inscription d’application établit une relation de confiance entre l’application et Microsoft Entra. Lorsque vous enregistrez une application, l'ID externe génère un identifiant unique appelé ID d'application (client), une valeur utilisée pour identifier votre application lors de la création de demandes d'authentification.

Les étapes suivantes vous montrent comment inscrire votre application dans le centre d’administration Microsoft Entra :

Connectez-vous au centre d’administration de Microsoft Entra au minimum en tant que Développeur d’application.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres

dans le menu supérieur pour basculer vers votre tenant externe depuis le menu Répertoires + abonnements.

dans le menu supérieur pour basculer vers votre tenant externe depuis le menu Répertoires + abonnements.Accédez à Identité>Applications>Inscriptions d’applications.

Sélectionnez + Nouvelle inscription.

Dans la page Inscrire une application qui s’affiche ;

- Dans Nom, entrez un nom d’application explicite qui va être présenté aux utilisateurs de l’application, par exemple ciam-client-app.

- Sous Types de comptes pris en charge, sélectionnez Comptes dans cet annuaire organisationnel uniquement.

Sélectionnez Inscription.

Le volet Vue d’ensemble de l’application s’affiche après une inscription réussie. Enregistrez l’ID d’application (client) à utiliser dans le code source de votre application.

Définir la plateforme et les URL

Pour spécifier le type de votre application dans votre inscription d’application, suivez ces étapes :

- Sous Gérer, sélectionnez Authentification.

- Dans la page Configurations de plateforme, sélectionnez Ajouter une plateforme, puis sélectionnez l’option Web.

- Pour les URI de redirection, entrez

https://localhost:7274/signin-oidc. - Sous URL de déconnexion du canal frontal, entrez

https://localhost:7274/signout-callback-oidcpour la déconnexion. - Sélectionnez Configurer pour enregistrer vos modifications.

Activer les flux implicites et hybrides

L’application que vous générez utilise le flux implicite, qui doit être activé.

- Sous la section Flux d’octroi implicite et flux hybride, sélectionnez l’option Jetons d’ID.

- Sélectionnez Enregistrer.

Ajouter une clé secrète client d’application

Créez un secret client pour l’application inscrite. L’application utilise la clé secrète client pour prouver son identité quand elle demande des jetons.

- Dans la page inscriptions d’applications, sélectionnez l’application que vous avez créée (par exemple, ciam-client-app) pour ouvrir sa page Vue d’ensemble.

- Sous Gérer, sélectionnez Certificats et secrets.

- Sélectionnez Nouveau secret client.

- Entrez une description pour la clé secrète client dans la zone Description (par exemple clé secrète client ciam).

- Sous Expire, sélectionnez la durée de validité de la clé secrète (en fonction des règles de sécurité de votre organisation), puis sélectionnez Ajouter.

- Enregistrez la Valeur du secret. Vous utiliserez cette valeur pour la configuration dans une étape ultérieure. La valeur du secret ne sera plus affichée et sera irrécupérable une fois que vous quittez les Certificats et secrets. Veillez à l’enregistrer.

Accorder un consentement d’administrateur

Dans la page inscriptions d’applications, sélectionnez l’application que vous avez créée (par exemple, ciam-client-app) pour ouvrir sa page Vue d’ensemble.

Sous Gérer, sélectionnez Autorisations de l’API. Dans la liste Autorisations configurées, votre application a reçu l’autorisation User.Read. Toutefois, comme il s’agit d’un locataire externe, les utilisateurs consommateurs ne peuvent pas eux-mêmes consentir à cette autorisation. En tant qu’administrateur, vous devez consentir à cette autorisation pour le compte de tous les utilisateurs du locataire :

- Sélectionnez Accorder le consentement administrateur pour <nom de votre locataire>, puis sélectionnez Oui.

- Sélectionnez Actualiser, puis vérifiez que Accordé pour <nom de votre locataire> s’affiche sous État pour les deux étendues.

Créer un flux utilisateur

Suivez ces étapes pour créer un flux utilisateur qu’un client peut utiliser pour se connecter ou s’inscrire à une application.

Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur de flux d’utilisateurs ID externe.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres

dans le menu supérieur pour basculer vers votre tenant externe depuis le menu Répertoires + abonnements.

dans le menu supérieur pour basculer vers votre tenant externe depuis le menu Répertoires + abonnements.Accédez à Identité>Identités externes>Flux utilisateur.

Sélectionnez + Nouveau flux utilisateur.

Dans la page Créer :

Entrez un nom pour le flux utilisateur, par exemple, SignInSignUpSample.

Dans la liste Fournisseurs d’identité, sélectionnez Comptes de messagerie. Ce fournisseur d’identité permet aux utilisateurs de se connecter ou de s’inscrire avec leur adresse e-mail.

Sous Comptes de messagerie, vous pouvez sélectionner une des deux options. Pour ce tutoriel, sélectionnez E-mail avec mot de passe.

- E-mail avec mot de passe : permet aux nouveaux utilisateurs de s’inscrire et de se connecter en utilisant une adresse e-mail comme nom de connexion et un mot de passe comme informations d’identification de premier facteur.

- Code secret à usage unique par e-mail : permet aux nouveaux utilisateurs de s’inscrire et de se connecter en utilisant une adresse e-mail comme nom de connexion et un code secret à usage unique par e-mail comme informations d’identification de premier facteur. Le code secret à usage unique par e-mail doit être activé au niveau du locataire (Tous les fournisseurs d’identité>Code secret à usage unique par e-mail) pour que cette option soit disponible au niveau du flux utilisateur.

Sous Attributs utilisateur, choisissez les attributs à collecter auprès de l’utilisateur lors de l’inscription. Sélectionnez Afficher plus afin de choisir des attributs et des revendications pour Pays/région, Nom d’affichage et Code postal. Sélectionnez OK. (Les utilisateurs sont invités à fournir ces attributs que lors de leur première inscription.)

Sélectionnez Create (Créer). Le nouveau flux d’utilisateurs apparaît dans la liste Flux d’utilisateurs. Si nécessaire, actualisez la page.

Pour activer la réinitialisation de mot de passe en libre-service, suivez les étapes décrites dans l’article Activer la réinitialisation de mot de passe en libre-service.

Associer l’application web au flux utilisateur

Bien que de nombreuses applications puissent être associées à votre flux utilisateur, chaque application peut être associée à un seul flux utilisateur. Un flux utilisateur permet de configurer l’expérience utilisateur pour des applications spécifiques. Par exemple, vous pouvez configurer un flux d’utilisateurs qui demande aux utilisateurs de se connecter ou de s’inscrire avec une adresse e-mail.

Dans le menu de la barre latérale, sélectionnez Identité.

Sélectionnez External Identities, puis Flux utilisateur.

Dans la page Flux utilisateur, sélectionnez le nom du flux utilisateur que vous avez créé précédemment, par exemple SignInSignUpSample.

Sous Utiliser, sélectionnez Applications.

Sélectionnez Ajouter une application.

Sélectionnez l’application dans la liste, par exemple, ciam-client-app, ou utilisez la barre de recherche pour la trouver, puis sélectionnez-la.

Choisissez Sélectionner.

Cloner ou télécharger un exemple d’application web

Pour obtenir l’exemple d’application, vous pouvez le cloner à partir de GitHub ou le télécharger sous la forme d’un fichier .zip.

Pour cloner l’exemple, ouvrez une invite de commandes, accédez à l’emplacement où vous souhaitez créer le projet, puis entrez la commande suivante :

git clone https://github.com/Azure-Samples/ms-identity-ciam-dotnet-tutorial.gitTéléchargez le fichier .zip. Extrayez-la dans un chemin d’accès de fichier où la longueur du nom est inférieure à 260 caractères.

Configurer l’application

Accédez au dossier racine de l’exemple que vous avez téléchargé et au répertoire qui contient l’exemple d’application ASP.NET Core :

cd 1-Authentication\1-sign-in-aspnet-core-mvcOuvrez le fichier appsettings.json.

Dans Autorité, recherchez

Enter_the_Tenant_Subdomain_Hereet remplacez-le par le sous-domaine de votre locataire. Par exemple, si votre domaine principal de locataire est caseyjensen@onmicrosoft.com, la valeur que vous devez entrer est casyjensen.Recherchez la valeur

Enter_the_Application_Id_Hereet remplacez-la par l’ID d’application (clientId) de l’application que vous avez inscrite dans le centre d’administration Microsoft Entra.Remplacez

Enter_the_Client_Secret_Herepar la valeur du secret client que vous avez configurée dans Ajouter un secret client d’application.

Exécuter l’exemple de code

À partir de votre shell ou ligne de commande, exécutez les commandes suivantes :

dotnet runOuvrez votre navigateur web et accédez à

https://localhost:7274.Connectez-vous avec un compte inscrit auprès du locataire externe.

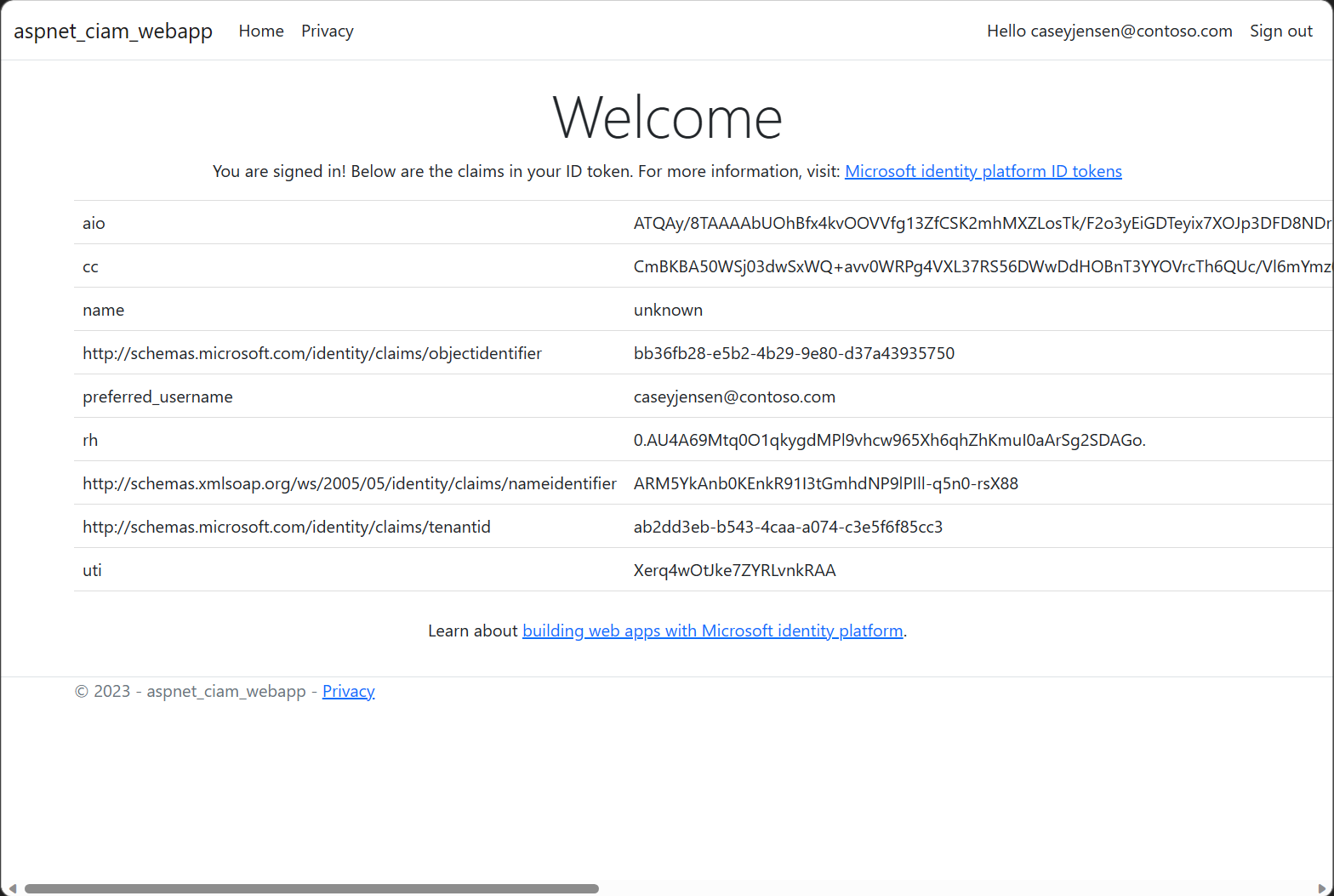

Une fois connecté, le nom complet s’affiche à côté du bouton Se déconnecter, comme illustré dans la capture d’écran suivante.

Pour vous déconnecter de l’application, sélectionnez le bouton Se déconnecter.

Voir aussi

- Utiliser notre série de tutoriels en plusieurs parties pour générer cette application web ASP.NET partir de zéro

- Activer la réinitialisation du mot de passe

- Adapter la personnalisation par défaut

- Configurer la connexion avec Google

- Connecter des utilisateurs à votre propre application web ASP.NET Core en utilisant un tenant externe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour