Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :  Les locataires de main-d’œuvre

Les locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Conseil

Cet article décrit l’ajout de Google en tant que fournisseur d’identité pour la collaboration B2B dans le locataire de la main-d’œuvre. Pour obtenir des instructions sur les locataires externes, consultez Ajouter Google en tant que fournisseur d’identité.

En configurant la fédération avec Google, vous pouvez autoriser les utilisateurs invités à se connecter à vos applications et ressources partagées avec leur propre compte Gmail, sans avoir besoin de créer un compte Microsoft. Après avoir ajouté Google comme l’une des options de connexion de votre application, dans la page de connexion, un utilisateur peut entrer l’adresse Gmail qu’il utilise pour se connecter à Google.

Notes

La fédération Google est conçue spécialement pour les utilisateurs Gmail. Pour fédérer avec les domaines Google Workspace, utilisez SAML/WS-Fed fédération du fournisseur d’identité.

Important

- À compter du 12 juillet 2021, si les clients Microsoft Entra B2B configurent de nouvelles intégrations Google à utiliser avec l’inscription en libre-service ou pour inviter des utilisateurs externes pour leurs applications personnalisées ou métier, l’authentification peut être bloquée pour les utilisateurs Gmail (avec l’écran d’erreur indiqué dans What to expect). Ce problème se produit uniquement si vous créez une intégration Google pour des flux d’utilisateurs d’inscription en libre-service ou des invitations après le 12 juillet 2021 alors que les authentifications Gmail de vos applications métier ou personnalisées n’ont pas été déplacées vers les vues web système. Étant donné que les vues web système sont activées par défaut, la plupart des applications ne seront pas affectées. Pour éviter ce problème, nous vous recommandons vivement de déplacer les authentifications Gmail vers les navigateurs système avant de créer de nouvelles intégrations Google pour l’inscription en libre-service. Veuillez consulter la section intitulée "Action requise pour les fenêtres web intégrées".

- À compter du 30 septembre 2021, Google supprime la prise en charge de la connexion à WebView. Si vos applications authentifient les utilisateurs avec une vue web incorporée et que vous utilisez la fédération Google avec Azure AD B2C ou Microsoft Entra B2B pour les invitations d’utilisateurs externes ou l’inscription en libre-service, les utilisateurs google Gmail ne pourront pas s’authentifier. En savoir plus.

Quelle est l’expérience de l’utilisateur Google ?

Vous pouvez inviter un utilisateur Google à B2B Collaboration de différentes façons. Par exemple, vous pouvez les ajouter à votre annuaire via le Centre d’administration Microsoft Entra. Quand l’utilisateur accepte votre invitation, son expérience varie selon qu’il est déjà connecté à Google :

- Les utilisateurs invités qui ne sont pas connectés à Google sont invités à le faire.

- Les utilisateurs invités déjà connectés à Google sont invités à choisir le compte qu’ils souhaitent utiliser. Il doit choisir le compte que vous avez utilisé pour l’inviter.

Les utilisateurs invités qui voient une erreur « header too long » (en-tête trop long) peuvent effacer leurs cookies ou ouvrir une fenêtre privée ou incognito, puis essayer de se reconnecter.

Points de terminaison de connexion

Les utilisateurs invités Google peuvent désormais se connecter à vos applications multi-locataires ou créées par Microsoft à l’aide d’un point de terminaison commun (en d’autres termes, une URL d’application générale qui n’inclut pas le contexte spécifique de votre locataire). Pendant le processus de connexion, l’utilisateur invité choisit les options de connexion, puis sélectionne Se connecter à une organisation. L’utilisateur tape ensuite le nom de votre organisation et poursuit le processus de connexion à l’aide de ses informations d’identification Google.

Les utilisateurs invités Google peuvent également se servir des points de terminaison d’application qui incluent les informations de votre locataire, par exemple :

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Vous pouvez également fournir aux utilisateurs invités Google un lien direct vers une application ou une ressource en incluant les informations de votre locataire, par exemple https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Dépréciation de la prise en charge de la connexion via vue web

À compter du 30 septembre 2021, Google met fin à la prise en charge de la connexion via une vue Web intégrée. Si vos applications authentifient les utilisateurs avec une vue web incorporée et que vous utilisez la fédération Google avec Azure AD B2C ou Microsoft Entra B2B pour les invitations d’utilisateurs externes ou l’inscription en libre-service, les utilisateurs google Gmail ne pourront pas s’authentifier.

Voici quelques scénarios connus qui impactent les utilisateurs de Gmail :

- Applications Microsoft (par exemple, Teams et Power Apps) sur Windows

- Applications Windows qui utilisent le contrôle WebView , WebView2 ou l’ancien contrôle WebBrowser pour l’authentification. Ces applications doivent migrer vers l’utilisation du gestionnaire de comptes web (WAM).

- Applications Android utilisant l’élément d’interface utilisateur WebView

- applications iOS utilisant UIWebView/WKWebview

- Applications utilisant ADAL

Ce changement n’affecte pas les types d’utilisateurs suivants :

- les applications web

- Microsoft 365 les services accessibles via un site web (par exemple, SharePoint en ligne, Office web apps et Teams application web)

- Applications mobiles utilisant des vues web système pour l’authentification (SFSafariViewController sur iOS, Onglets Personnalisés sur Android).

- Identités Google Workspace, par exemple lorsque vous utilisez la fédération basée sur SAML avec Google Workspace

- Applications Windows qui utilisent le gestionnaire de compte web (WAM) ou le répartiteur d’authentification web (WAB).

Action requise pour les vues web incorporées

Modifiez vos applications de façon à utiliser le navigateur système pour la connexion. Pour plus d’informations, consultez l’affichage web incorporé et le navigateur système dans la documentation MSAL.NET. Tous les kits de développement logiciel (SDK) MSAL utilisent le navigateur système par défaut.

À quoi s’attendre

À compter du 30 septembre, Microsoft déploiera globalement un circuit de connexion d’appareil qui sert de solution de contournement aux applications utilisant encore des vues web incorporées pour s’assurer que l’authentification n’est pas bloquée.

Processus de connexion de l’appareil

Le processus de connexion de l’appareil invite les utilisateurs qui se connectent à l’aide d’un compte Gmail dans une vue web incorporée à entrer un code dans un navigateur distinct avant de pouvoir terminer la connexion. Si les utilisateurs se connectent avec leur compte Gmail pour la première fois sans aucune session active dans le navigateur, ils voient la séquence d’écrans suivante. Si un compte Gmail existant est déjà connecté, certaines de ces étapes peuvent être éliminées.

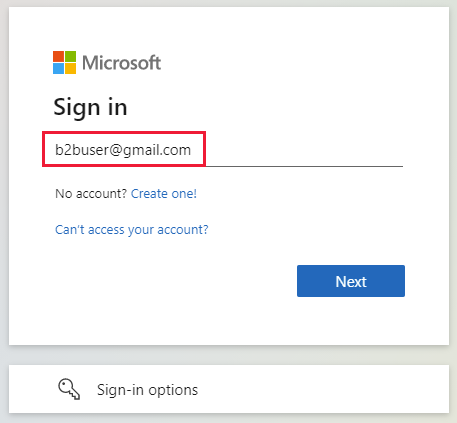

Dans l’écran de connexion , l’utilisateur entre son adresse Gmail et sélectionne Suivant.

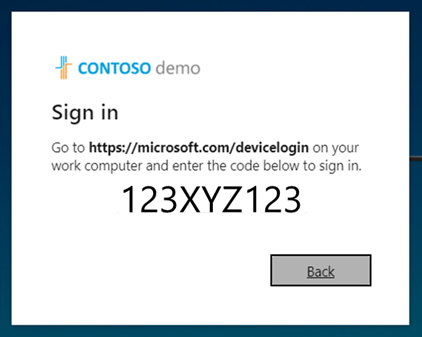

L’écran suivant s’affiche et invite l’utilisateur à ouvrir une nouvelle fenêtre, à accéder à https://microsoft.com/devicelogin, puis à entrer le code alphanumérique à neuf chiffres affiché.

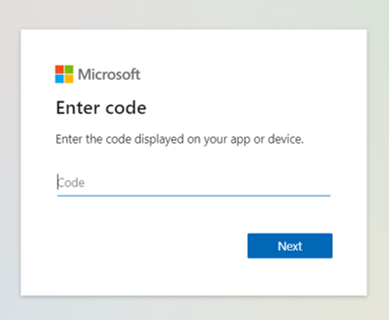

La page de connexion à l’appareil s’ouvre, dans laquelle l’utilisateur peut entrer le code.

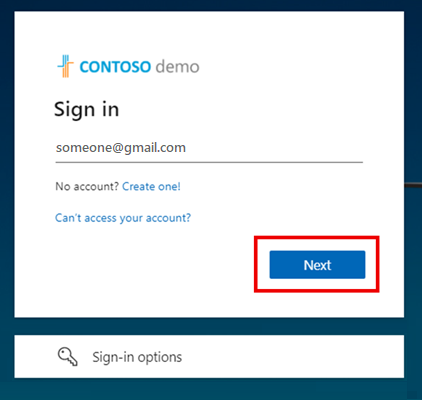

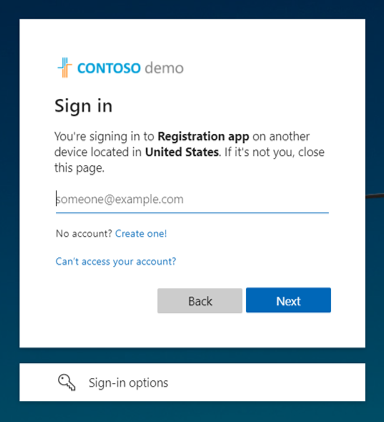

Si les codes correspondent, l’utilisateur est invité à entrer à nouveau son adresse de messagerie pour confirmer son application et son emplacement de connexion pour des raisons de sécurité.

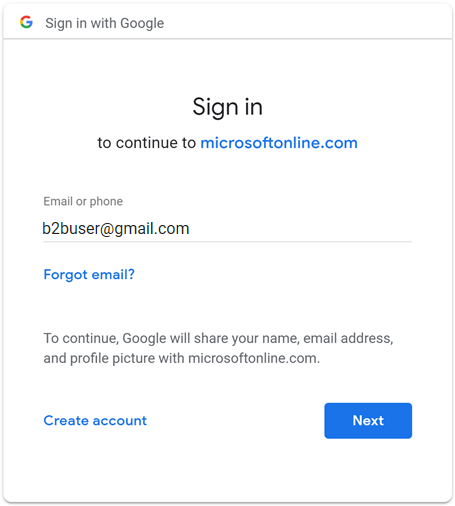

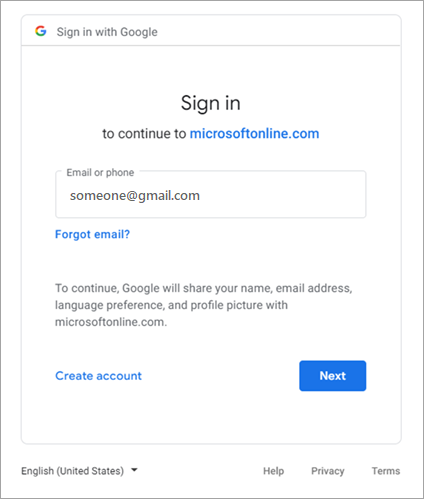

L’utilisateur se connecte à Google avec son adresse e-mail et son mot de passe.

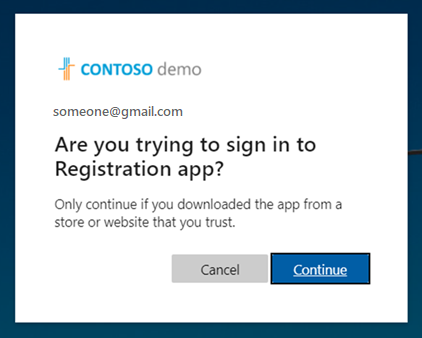

Il est à nouveau invité à confirmer l’application à laquelle il se connecte.

L’utilisateur sélectionne Continuer. Une invite confirme la connexion. L’utilisateur ferme l’onglet ou la fenêtre et est renvoyé au premier écran, où il est maintenant connecté à l’application.

Vous pouvez également faire en sorte que vos utilisateurs Gmail nouveaux et existants se connectent avec un code secret à usage unique. Pour que vos utilisateurs Gmail utilisent un code secret à usage unique, vous devez :

- Activez le code secret à usage unique de l’e-mail.

- Supprimez Google Federation.

- Réinitialisez l’état de rédemption de vos utilisateurs Gmail afin qu’ils puissent utiliser le code secret à usage unique à l’avenir.

Si vous souhaitez demander une extension, les clients affectés par un ou plusieurs identifiants de client OAuth doivent avoir reçu un e-mail de Google Developers avec les informations suivantes concernant une extension d’application de stratégie ponctuelle, à effectuer avant le 31 janvier 2022 :

- « Si nécessaire, vous pouvez demander une extension unique de l'application de la politique pour les vues web incorporées pour chaque ID client OAuth répertorié jusqu’au 31 janvier 2022. » Pour plus de clarté, la politique pour les vues web incorporées sera appliquée le 1er février 2022, sans exceptions ou extensions. »

Les applications qui sont migrées vers une vue web autorisée pour l’authentification ne sont pas affectées, et les utilisateurs sont autorisés à s’authentifier via Google comme d’habitude.

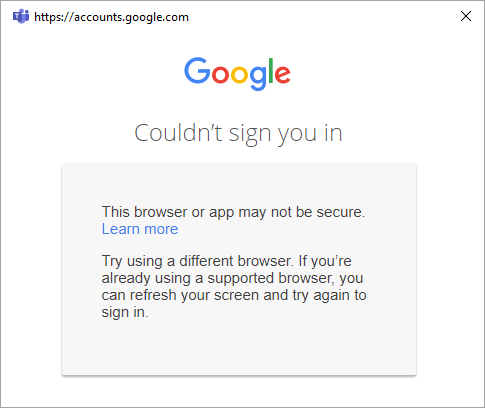

Si les applications ne sont pas migrées vers une vue Web autorisée pour l’authentification, les utilisateurs Gmail affectés voient l’écran suivant.

Distinction entre CEF/Electron et les vues web incorporées

En plus de l’abandon de la prise en charge de la vue Web intégrée et du support de connexion de l’infrastructure, Google abandonne également l’authentification Gmail basée sur le Chromium Embedded Framework (CEF). Pour les applications basées sur CEF, telles que les applications Electron, Google désactivera l’authentification le 30 juin 2021. Les applications affectées ont reçu directement une notification de Google et ne sont pas abordées dans cette documentation. Ce document concerne les vues web incorporées décrites précédemment que Google va restreindre à partir du 30 septembre 2021.

Action requise pour les infrastructures incorporées

Suivez les instructions de Google pour déterminer si vos applications sont affectées.

Étape 1 : Configurer un projet de développeur Google

Commencez par créer un projet dans la console des développeurs Google pour obtenir un ID client et une clé secrète client que vous pourrez ajouter plus tard à Microsoft Entra External ID.

Accédez aux API Google à l’adresse https://console.developers.google.com et connectez-vous avec votre compte Google. Nous vous recommandons d’utiliser un compte Google d’équipe partagé.

Acceptez les conditions d’utilisation du service si vous y êtes invité.

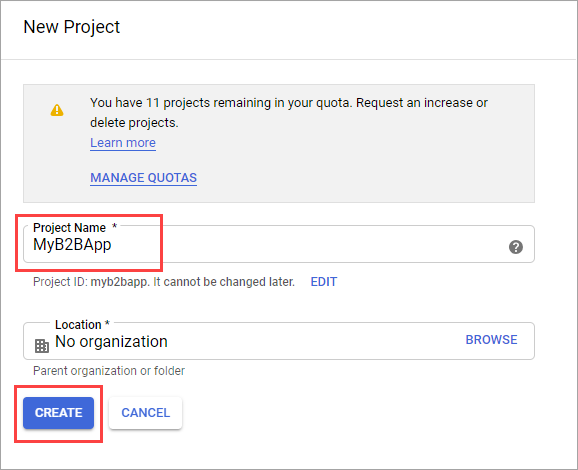

Créez un projet : en haut de la page, sélectionnez le menu du projet pour ouvrir la page Sélectionner un projet . Choisissez Nouveau projet.

Dans la page Nouveau projet , donnez au projet un nom (par exemple,

MyB2BApp), puis sélectionnez Créer :

Ouvrez le nouveau projet en sélectionnant le lien dans la boîte de message Notifications ou en utilisant le menu du projet en haut de la page.

Dans le menu de gauche, sélectionnez API &Services, puis sélectionnez l’écran de consentement OAuth.

Sous Type d’utilisateur, sélectionnez Externe, puis Créez.

Dans l’écran de consentement OAuth, sous Informations sur l’application, entrez un nom d’application.

Sous e-mail du support utilisateur, sélectionnez une adresse e-mail.

Sous Domaines autorisés, sélectionnez Ajouter un domaine, puis ajoutez le

microsoftonline.comdomaine.Sous Informations de contact du développeur, entrez une adresse e-mail.

Sélectionnez Enregistrer et continuer.

Dans le menu de gauche, sélectionnez Informations d’identification.

Sélectionnez Créer des informations d’identification, puis sélectionnez L’ID client OAuth.

Dans le menu Type d’application, sélectionnez Application web. Donnez à l’application un nom approprié, par exemple

Microsoft Entra B2B. Sous URI de redirection autorisés, ajoutez les URI suivants :https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(où<tenant ID>est votre ID de locataire)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(où<tenant name>correspond au nom de votre locataire)

Notes

Pour trouver votre ID de locataire, connectez-vous au Centre d’administration Microsoft Entra. Sous Entra ID, sélectionnez Vue d’ensemble et copiez l’ID de locataire.

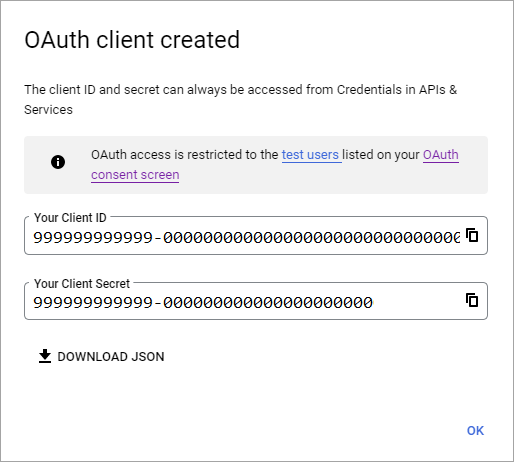

Sélectionnez Créer. Copiez vos ID client et clé secrète client. Vous les utilisez lors de l’ajout du fournisseur d’identité dans le Centre d’administration Microsoft Entra.

Vous pouvez laisser votre projet à l’état de publication test et ajouter des utilisateurs de test à l’écran de consentement OAuth. Vous pouvez également sélectionner le bouton Publier l’application sur l’écran de consentement OAuth pour rendre l’application disponible pour n’importe quel utilisateur disposant d’un compte Google.

Notes

Dans certains cas, votre application peut nécessiter une vérification par Google (par exemple, si vous mettez à jour le logo de l’application). Pour plus d’informations, consultez l’aide sur l’état de vérification de Google.

Étape 2 : configurer la fédération Google dans Microsoft Entra External ID

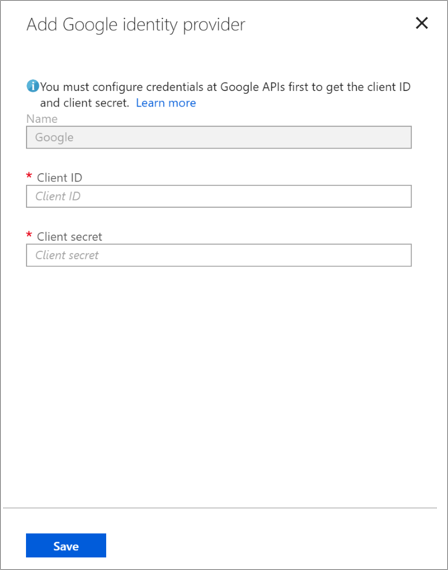

Maintenant vous définirez l’ID client Google et la clé secrète client. Pour cela, vous pouvez utiliser le centre d’administration Microsoft Entra ou PowerShell. Pensez à tester votre configuration de fédération de Google en invitant vous-même. Utilisez une adresse Gmail et essayez de donner suite à l’invitation avec votre compte Google invité.

Pour configurer la fédération Google dans le Centre d’administration Microsoft Entra

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur du fournisseur d’identité externe au moins.

Accédez à Entra ID>Identités externes>Tous les fournisseurs d'identité, puis, sur la ligne Google, sélectionnez Configurer.

Entrez l’ID client et la clé secrète client obtenus précédemment. Sélectionnez Enregistrer :

Pour configurer la fédération Google à l’aide de PowerShell

Installez la dernière version du module Microsoft Graph PowerShell.

Connectez-vous à votre locataire à l’aide de la commande Connect-MgGraph .

À l’invite de connexion, connectez-vous en tant qu’administrateur du fournisseur d’identité externe au moins.

Exécutez les commandes suivantes :

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsNotes

Utilisez l’ID client et la clé secrète client de l’application que vous avez créée à l’étape 1 : Configurer un projet de développeur Google. Pour plus d’informations, consultez New-MgIdentityProvider.

Ajouter le fournisseur d’identité Google à un flux d’utilisateur

À ce stade, le fournisseur d'identité Google est configuré dans votre locataire Microsoft Entra. Les utilisateurs qui reçoivent une invitation de votre part peuvent utiliser Google pour se connecter. Toutefois, si vous avez créé des flux d'utilisateurs en libre-service, vous devez également ajouter Google aux pages de connexion de vos flux d'utilisateurs. Pour ajouter le fournisseur d’identité Google à un flux d’utilisateur :

Accédez à Entra ID>des identités externes>flux utilisateur.

Cliquez sur le flux utilisateur dans lequel vous souhaitez ajouter le fournisseur d’identité Google.

Sous Paramètres, sélectionnez Fournisseurs d’identité.

Dans la liste des fournisseurs d’identité, sélectionnez Google.

Sélectionnez Enregistrer.

Comment supprimer la fédération de Google ?

Vous pouvez supprimer votre configuration de fédération de Google. Si vous le faites, les utilisateurs invités Google qui ont déjà utilisé leur invitation ne peuvent pas se connecter. Toutefois, vous pouvez leur accorder à nouveau l’accès à vos ressources en réinitialisant leur statut de rachat.

Pour supprimer la fédération Google dans le Centre d’administration Microsoft Entra

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur du fournisseur d’identité externe au moins.

Accédez à Entra ID>Identités externes>Tous les fournisseurs d'identité.

Sur la ligne Google , sélectionnez (Configuré), puis sélectionnez Supprimer.

Sélectionnez Oui pour confirmer la suppression.

Pour supprimer la fédération Google à l’aide de PowerShell

Installez la dernière version du module Microsoft Graph PowerShell.

Connectez-vous à votre locataire à l’aide de la commande Connect-MgGraph .

Dans l’invite de connexion, connectez-vous en tant qu’administrateur du fournisseur d’identité externe au moins.

Entrez la commande suivante :

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHNotes

Pour plus d’informations, consultez Remove-MgIdentityProvider.