Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S'applique à : Locataires de la main-d'œuvre,

Locataires de la main-d'œuvre,  locataires externes (en savoir plus)

locataires externes (en savoir plus)

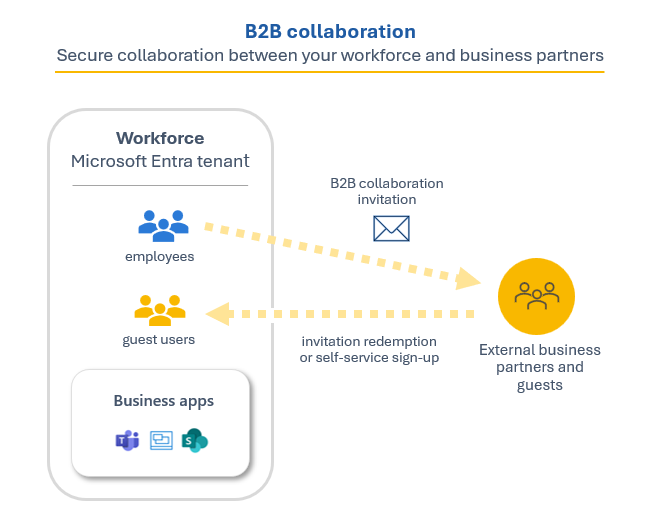

Microsoft Entra External ID inclut des fonctionnalités de collaboration qui permettent à votre personnel de travailler en toute sécurité avec des partenaires commerciaux et des invités. Dans votre tenant de personnel, vous pouvez utiliser la collaboration B2B pour partager les applications et les services de votre entreprise avec des invités, tout en conservant le contrôle de vos propres données d’entreprise. Travaillez en toute sécurité avec des partenaires externes, même s’ils ne disposent pas de Microsoft Entra ID ou d’un service informatique.

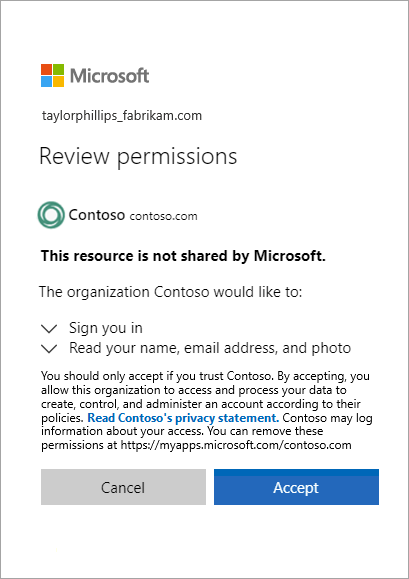

Un simple processus d’invitation et d’échange d’invitation permet à vos partenaires d’utiliser leurs propres informations d’identification pour accéder aux ressources de votre société. Vous pouvez également activer des flux d’inscription en libre-service pour permettre aux invités de s’inscrire eux-mêmes aux applications ou aux ressources. Une fois que l’invité a accepté son invitation ou terminé son inscription, il est représenté dans votre annuaire en tant qu’objet utilisateur. Le type d’utilisateur de ces utilisateurs de collaboration B2B est généralement défini sur « invité » et leur nom d’utilisateur principal contient l’identificateur #EXT#.

Les développeurs peuvent utiliser les API interentreprises Microsoft Entra pour personnaliser le processus d’invitation ou écrire des applications telles que des portails d’inscription en libre-service. Pour plus d’informations sur les licences et les tarifs liés aux utilisateurs invités, consultez Modèle de facturation pour Microsoft Entra External ID.

Importante

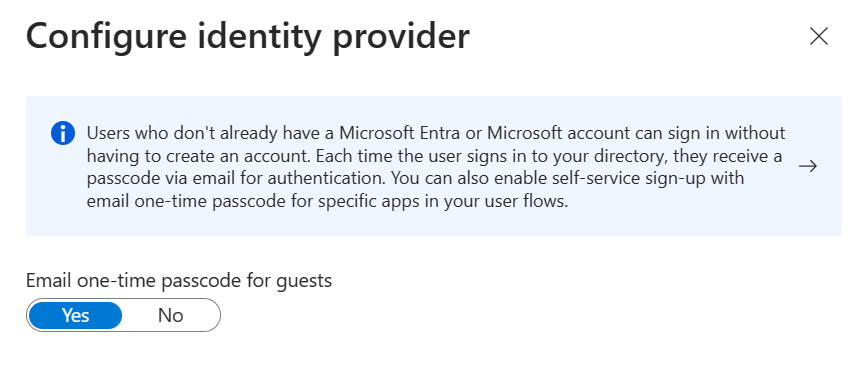

La fonctionnalité de code secret à usage unique par e-mail est désormais activée par défaut pour tous les nouveaux locataires et pour tous les locataires existants où vous ne l’avez pas explicitement désactivée. Quand cette fonctionnalité est désactivée, la méthode d’authentification de secours consiste à inviter les invités à créer un compte Microsoft.

Collaborer avec tous les partenaires qui utilisent leur propre identité

Avec Microsoft Entra B2B, le partenaire utilise sa propre solution de gestion des identités, ce qui évite à votre organisation toute charge administrative externe. Les utilisateurs invités peuvent se connecter à vos applications et services avec leurs propres identités professionnelles, scolaires ou sociales.

- Le partenaire utilise ses propres identités et informations d’identification, qu’il dispose ou non d’un compte Microsoft Entra.

- Vous n’avez pas à gérer les comptes externes ni les mots de passe.

- Vous n’avez pas à synchroniser les comptes ni à gérer les cycles de vie des comptes.

Gérer la collaboration B2B avec d’autres organisations

La collaboration B2B est activée par défaut, mais des paramètres d’administration complets vous permettent de contrôler votre collaboration B2B entrante et sortante avec des partenaires et des organisations externes.

Paramètres d’accès inter-locataires. Pour la collaboration B2B avec d’autres organisations Microsoft Entra, utilisez les paramètres d’accès inter-locataires pour contrôler quels utilisateurs peuvent s’authentifier avec quelles ressources. Gérez la collaboration B2B entrante et sortante, et limitez l’accès à des utilisateurs, groupes et applications spécifiques. Définissez une configuration par défaut qui s’applique à toutes les organisations externes, puis créez des paramètres individuels spécifiques à l’organisation en fonction des besoins. Avec les paramètres d’accès multi-abonné, vous pouvez également approuver les revendications d’authentification multifacteur (MFA) et d’appareil (revendications conformes et jointes via la jonction Microsoft Entra hybride) d’autres organisations Microsoft Entra.

Paramètres de collaboration externe. Utilisez les paramètres de collaboration externe pour définir qui peut inviter des utilisateurs externes dans votre organisation en tant qu’invités. Par défaut, tous les utilisateurs de votre organisation, y compris les utilisateurs invités à la collaboration B2B, peuvent inviter des utilisateurs externes à la collaboration B2B. Si vous souhaitez limiter la capacité à envoyer des invitations, vous pouvez activer ou désactiver les invitations pour tout le monde ou limiter les invitations à certains rôles. Vous pouvez également autoriser ou bloquer des domaines B2B spécifiques et définir des restrictions d’accès des utilisateurs invités à votre annuaire.

Ces paramètres permettent de gérer deux aspects différents de la collaboration B2B. Les paramètres d’accès inter-locataires contrôlent si les utilisateurs peuvent s’authentifier auprès de locataires Microsoft Entra externes. Ils s’appliquent à la collaboration B2B entrante et sortante. En revanche, les paramètres de collaboration externe contrôlent les utilisateurs de votre organisation qui sont autorisés à envoyer des invitations de collaboration B2B à des invités de n’importe quelle organisation.

Fonctionnement conjoint des paramètres d’accès inter-locataires et de collaboration externe

Lorsque vous envisagez une collaboration B2B avec une organisation Microsoft Entra externe spécifique, déterminez si vos paramètres d’accès inter-locataires autorisent la collaboration B2B avec cette organisation. Vérifiez également si vos paramètres de collaboration externe autorisent vos utilisateurs à envoyer des invitations au domaine de cette organisation. Voici quelques exemples :

Exemple 1 : vous avez précédemment ajouté

adatum.com(une organisation Microsoft Entra) à la liste des domaines bloqués dans vos paramètres de collaboration externe, mais vos paramètres d’accès inter-locataires autorisent la collaboration B2B pour toutes les organisations Microsoft Entra. Dans ce cas, le paramètre le plus restrictif s’applique. Vos paramètres de collaboration externe empêchent vos utilisateurs d’envoyer des invitations aux utilisateurs deadatum.comExemple 2 : vous autorisez la collaboration B2B avec Fabrikam dans vos paramètres d’accès inter-locataires, mais vous ajoutez ensuite

fabrikam.comà vos domaines bloqués dans vos paramètres de collaboration externe. Vos utilisateurs ne peuvent pas inviter de nouveaux invités professionnels Fabrikam, mais les invités Fabrikam existants peuvent continuer à utiliser la collaboration B2B.

Remarque

À compter de juillet 2025, Microsoft commence à déployer une mise à jour de l’expérience de connexion de l’utilisateur invité pour B2B Collaboration. Le lancement se poursuit jusqu’à la fin de 2025. Avec cette mise à jour, les utilisateurs invités accèdent initialement à la page de connexion de votre organisation. Après avoir entré leur adresse e-mail et sélectionné Suivant, ils sont redirigés vers la page de connexion de leur propre organisation pour fournir leurs informations d’identification. Les utilisateurs invités voient la marque et le point de terminaison URL de leur locataire d’origine Cette étape garantit une plus grande clarté concernant les informations de connexion à utiliser. Après une authentification réussie dans leur propre organisation, les utilisateurs invités sont renvoyés à votre organisation pour terminer le processus de connexion. Cette mise à jour est conçue pour rendre la connexion moins déroutante pour les invités d’autres organisations. Aucune action administrative n’est requise avant le déploiement. Nous vous recommandons d’examiner votre configuration B2B Collaboration actuelle pour évaluer tout impact potentiel.

Gérer la collaboration B2B avec d’autres clouds Microsoft

Les services cloud Microsoft Azure sont disponibles dans des clouds nationaux distincts, qui sont des instances physiquement isolées d’Azure. De plus en plus, les organisations trouvent la nécessité de collaborer avec des organisations et des utilisateurs à la fois dans le cloud mondial et dans les clouds nationaux. Avec les paramètres cloud Microsoft, vous pouvez établir une collaboration B2B mutuelle entre les clouds Microsoft Azure suivants :

- Cloud global Microsoft Azure et Microsoft Azure Government

- Cloud global Microsoft Azure et Microsoft Azure exploité par 21Vianet

Pour configurer la collaboration B2B entre des locataires dans différents clouds, les deux locataires doivent configurer leurs paramètres cloud Microsoft afin d’activer la collaboration avec l’autre cloud. Ensuite, chaque locataire configure l’accès inter-locataires entrant et sortant avec le locataire dans l’autre cloud. Pour plus d’informations, consultez les paramètres du cloud Microsoft.

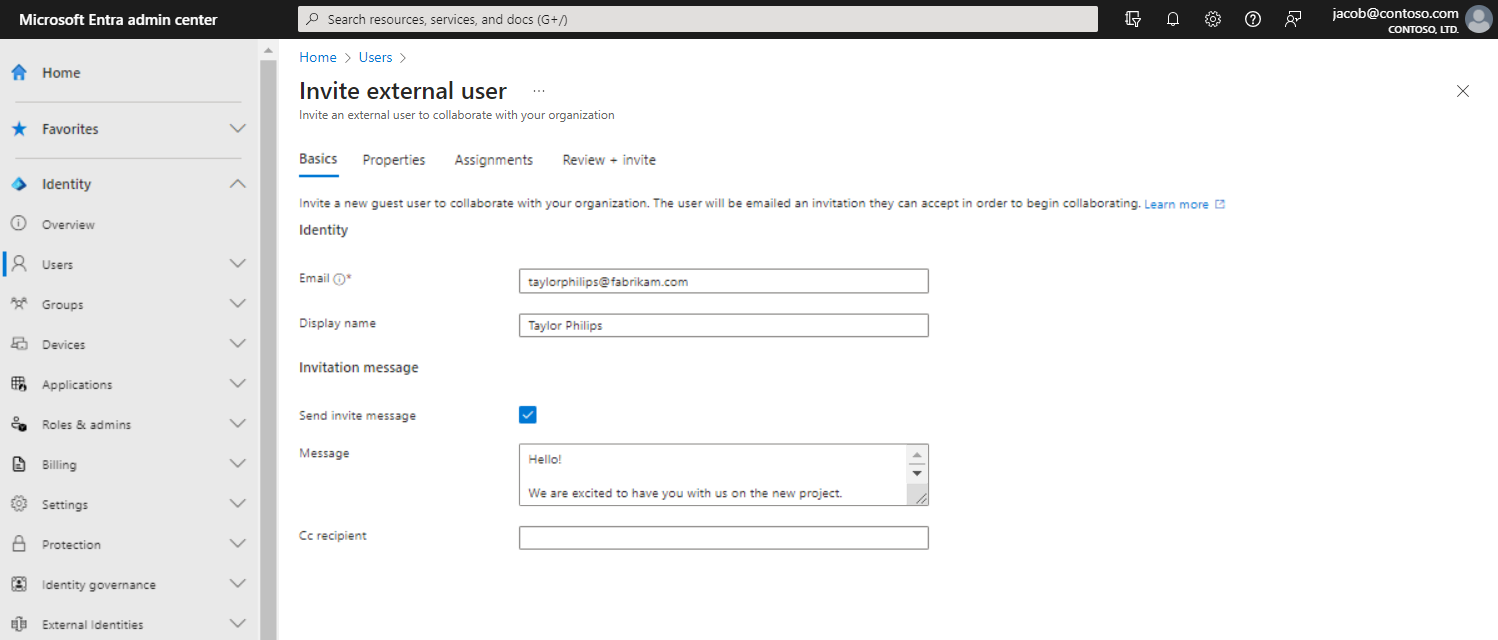

Invitez facilement des utilisateurs invités à partir du centre d’administration Microsoft Entra

En tant qu’administrateur, vous pouvez facilement ajouter des utilisateurs invités à votre organisation dans le centre d’administration.

- Créez un nouvel utilisateur invité dans Microsoft Entra ID, de la même manière que vous ajouteriez un nouvel utilisateur.

- Attribuez des utilisateurs invités à des applications ou à des groupes.

- Envoyez un e-mail d’invitation contenant un lien d’activation ou envoyez un lien direct vers l’application que vous souhaitez partager.

- Les utilisateurs invités suivent quelques étapes d’échange simples pour se connecter.

Autoriser l’inscription en libre-service

Grâce à un flux d’inscription en libre-service, vous pouvez créer une expérience d’inscription pour les invités qui souhaitent accéder à vos applications. Dans le cadre du processus d’inscription, vous pouvez fournir des options pour différents fournisseurs d’identité de réseaux sociaux ou d’entreprise, et collecter des informations sur l’utilisateur. En savoir plus sur l’inscription en libre-service et sa configuration.

Vous pouvez également utiliser des connecteurs d’API pour intégrer vos flux d’utilisateur d’inscription en libre-service à des systèmes cloud externes. Vous pouvez vous connecter avec des workflows d’approbation personnalisés, effectuer une vérification de l’identité, valider des informations fournies par l’utilisateur, et bien plus encore.

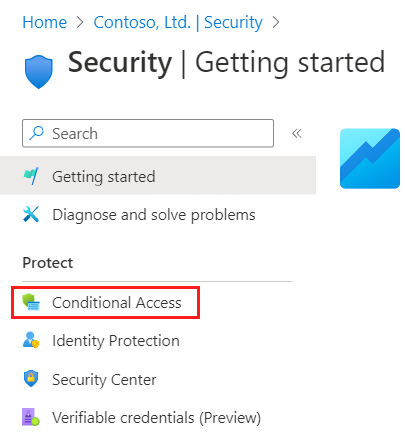

Utiliser des stratégies pour partager vos applications et vos services de manière sécurisée

Vous pouvez utiliser des stratégies d’authentification et d’autorisation pour protéger le contenu de votre entreprise. Des stratégies d’accès conditionnel, telles que l’authentification multifacteur, peuvent être appliquées :

- Au niveau du locataire

- Au niveau de l’application

- Pour des utilisateurs invités spécifiques afin de protéger les applications et les données de l’entreprise

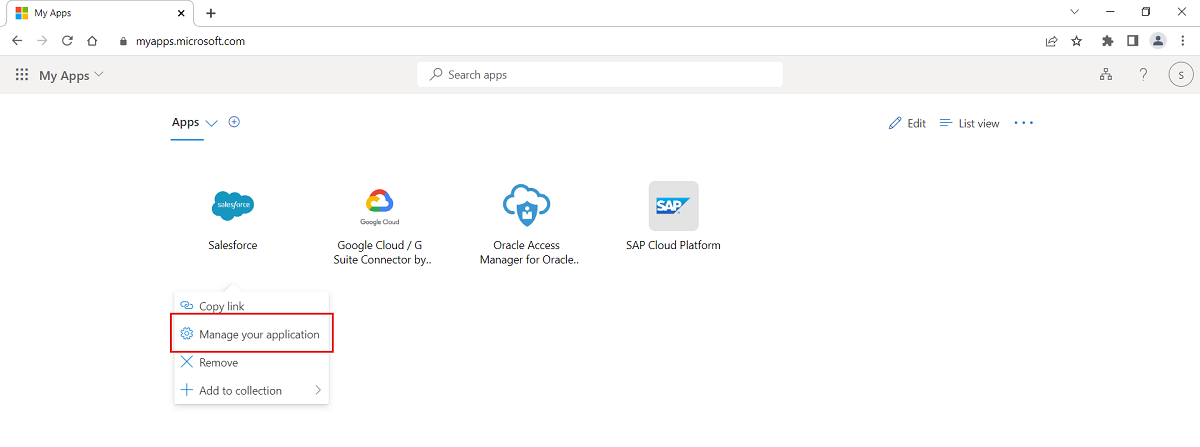

Déléguer à chaque propriétaire d’application ou de groupe la gestion de ses propres utilisateurs invités

Vous pouvez déléguer la gestion des utilisateurs invités aux propriétaires d’applications. Cela leur permet d’ajouter des utilisateurs invités directement à toute application qu’ils souhaitent partager, qu’il s’agisse d’une application Microsoft ou non.

- Les administrateurs configurent la gestion des applications et des groupes libre-service.

- Les nonadministrateurs utilisent leur volet d’accès pour ajouter des utilisateurs invités à des applications ou des groupes.

Personnaliser l’expérience d’intégration des utilisateurs invités B2B

Intégrez vos partenaires externes de façon personnalisée en fonction des besoins de votre organisation.

- Utilisez la gestion des droits d’utilisation Microsoft Entra pour configurer des stratégies qui gèrent l’accès des utilisateurs externes.

- Utilisez les API d’invitation B2B Collaboration pour personnaliser vos expériences d’intégration.

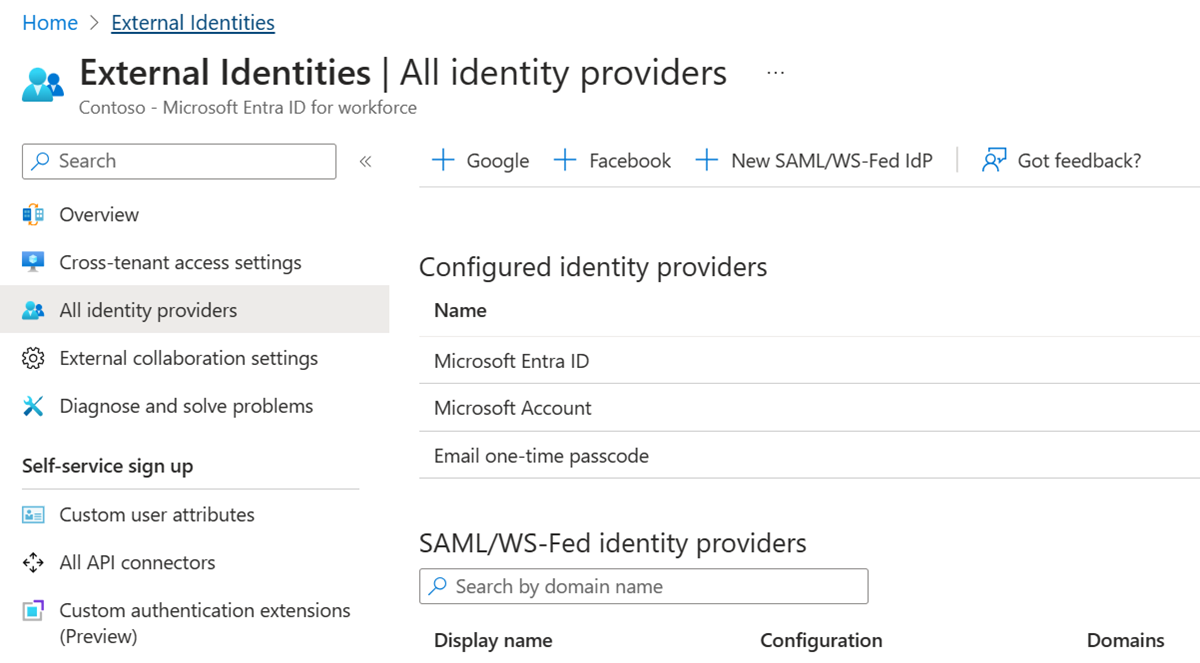

Intégrer avec des fournisseurs d’identité

Microsoft Entra External ID prend en charge les fournisseurs d’identité externes tels que Facebook, les comptes Microsoft, Google ou les fournisseurs d’identité d’entreprise. Vous pouvez configurer la fédération avec des fournisseurs d’identité. De cette façon, vos invités peuvent se connecter avec leurs comptes sociaux ou d’entreprise existants au lieu de créer un nouveau compte uniquement pour votre application. En savoir plus sur les fournisseurs d’identité pour External ID.

Intégration à SharePoint et OneDrive

Vous pouvez activer l’intégration avec SharePoint et OneDrive pour partager des fichiers, des dossiers, des éléments de liste, des bibliothèques de documents et des sites avec des personnes extérieures à votre organisation, tout en utilisant Microsoft Entra B2B pour l’authentification et la gestion. Les utilisateurs avec lesquels vous partagez des ressources sont généralement ajoutés à votre annuaire en tant qu’invités, et les autorisations et les groupes fonctionnent de la même façon pour ces invités, comme c’est le cas pour les utilisateurs internes. Lorsque vous activez l’intégration avec SharePoint et OneDrive, vous activez également la fonctionnalité de code d’accès unique par e-mail dans Microsoft Entra B2B, qui sert de méthode d’authentification de secours.

Contenu connexe

Pour en savoir plus sur les utilisateurs B2B Collaboration, consultez l’article suivant : Ajouter des utilisateurs invités B2B Collaboration dans le Centre d’administration. Pour en savoir plus sur la façon d’établir des relations de confiance mutuelle entre les organisations pour une collaboration transparente à l’aide de canaux partagés Microsoft Teams, consultez l’article suivant : Connexion directe B2B.