Guide pratique pour créer un réseau distant avec Accès sécurisé global (préversion)

Les réseaux distants sont des emplacements distants, telles que des filiales, ou des réseaux qui nécessitent une connectivité Internet. La configuration de réseaux distants connecte vos utilisateurs dans des emplacements distants à Global Secure Access (préversion). Une fois qu’un réseau distant est configuré, vous pouvez attribuer un profil de transfert de trafic pour gérer le trafic réseau de votre entreprise. Global Secure Access fournit une connectivité réseau à distance, ce qui vous permet d’appliquer des stratégies de sécurité réseau à votre trafic sortant.

Il existe plusieurs façons de connecter des réseaux distants à Global Secure Access. En résumé, vous créez un tunnel IPSec (Internet Protocol Security) entre un routeur principal, appelé équipement local du client (CPE), sur votre réseau distant et le point de terminaison Global Secure Access le plus proche. Tout le trafic internet est acheminé via le routeur principal du réseau distant pour l’évaluation de la stratégie de sécurité dans le cloud. L’installation d’un client n’est pas requise sur des appareils individuels.

Cet article explique comment créer un réseau distant pour Global Secure Access (préversion).

Prérequis

Pour configurer des réseaux distants, vous devez avoir :

- Un rôle Administrateur Accès global sécurisé dans Microsoft Entra ID.

- La préversion nécessite une licence Microsoft Entra ID P1. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai.

- Pour utiliser le profil de transfert de trafic Microsoft 365, une licence Microsoft 365 E3 est recommandée.

- L’équipement local du client (CPE) doit prendre en charge les protocoles suivants :

- Internet Protocol Security (IPSec)

- Algorithmes GCMEAES128, GCMAES 192 ou GCMAES256 pour la négociation de la phase 2 du protocole IKE (Internet Key Exchange)

- Internet Key Exchange version 2 (IKEv2)

- BGP (Border Gateway Protocol)

- Passez en revue les configurations valides pour configurer des réseaux distants.

- La solution de connectivité réseau distante utilise la configuration VPN RouteBased avec des sélecteurs de trafic any-to-any (caractère générique ou 0.0.0.0/0). Vérifiez que votre CPE a le bon sélecteur de trafic défini.

- La solution de connectivité réseau à distance utilise les modes Répondeur. Votre CPE doit lancer la connexion.

Limitations connues

- Le nombre de réseaux distants par locataire est limité à 10. Le nombre de liens d’appareil par réseau distant est limité à quatre.

- Le trafic Microsoft 365 est accessible avec une connectivité de réseau distant sans le client d’Accès global sécurisé. Toutefois, la stratégie d’accès conditionnel n’est pas appliquée. En d’autres termes, les stratégies d’accès conditionnel pour le trafic Microsoft 365 d’Accès global sécurisé sont appliquées seulement quand un utilisateur a le client d’Accès global sécurisé.

- Vous devez utiliser le client d’Accès global sécurisé pour un Accès privé Microsoft Entra. La connectivité réseau distante prend uniquement en charge l’Accès internet Microsoft Entra.

Étapes générales

Vous pouvez créer un réseau distant dans le Centre d’administration Microsoft Entra ou via l’API Microsoft Graph.

À un niveau général, il existe cinq étapes pour créer un réseau distant et configurer un tunnel IPsec actif :

Informations de base : entrez les détails de base tels que le Nom et la Région de votre réseau distant. Région spécifie l’emplacement de votre autre extrémité du tunnel IPsec. L’autre extrémité du tunnel est votre routeur ou votre CPE.

Connectivité : ajoutez un lien de l’appareil (ou un tunnel IPsec) au réseau distant. Dans cette étape, vous entrez les détails de votre routeur dans le centre d’administration Microsoft Entra, qui indique à Microsoft d’où proviennent les négociations IKE.

Profil de transfert de trafic : associez un profil de transfert de trafic au réseau distant, qui spécifie le trafic qui doit être obtenu via le tunnel IPsec. Nous utilisons le routage dynamique via BGP.

Afficher la configuration de la connectivité CPE : récupérez les détails du tunnel IPsec de la fin du tunnel de Microsoft. Lors de l’étape Connectivité, vous avez fourni les détails de votre routeur à Microsoft. Dans cette étape, vous récupérez le côté de Microsoft de la configuration de connectivité.

Configurez votre CPE : notez la configuration de connectivité de Microsoft de l’étape précédente et entrez-la dans la console de gestion de votre routeur ou de votre CPE. Cette étape n’est pas dans le centre d’administration Microsoft Entra.

Les réseaux distants sont configurés sous trois onglets. Vous devez remplir chaque onglet dans l’ordre. Après avoir renseigné l’onglet, sélectionnez le suivant en haut de la page ou sélectionnez le bouton Suivant en bas de la page.

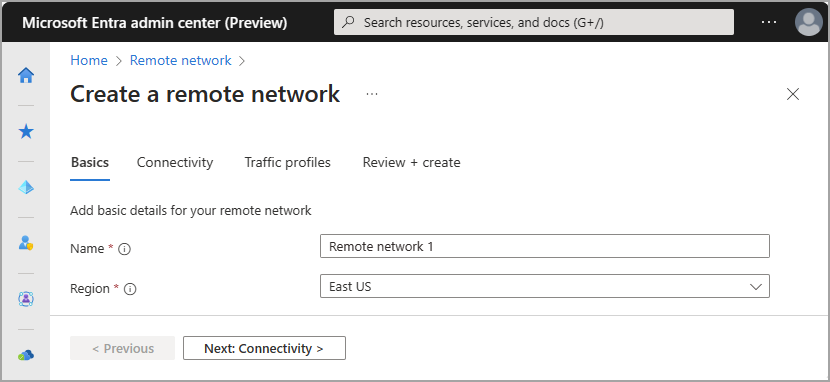

Concepts de base

La première étape consiste à fournir le nom et l’emplacement de votre réseau distant. Vous devez remplir cet onglet.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur Global Secure Access.

Accédez à Accès global sécurisé (préversion)>Connecter>Réseaux distants.

Sélectionnez le bouton Créer un réseau distant et fournissez les détails.

- Nom

- Région

Connectivité

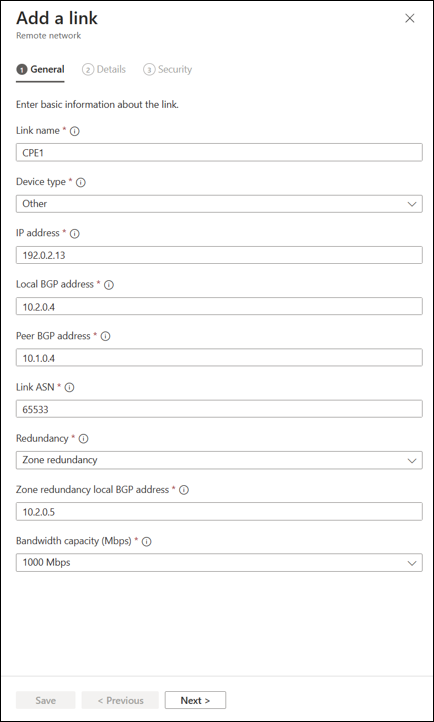

L’onglet Connectivité est l’emplacement où vous ajoutez les liens d’appareil pour le réseau distant. Vous pouvez ajouter des liens d’appareil après avoir créé le réseau distant. Vous devez fournir le type d’appareil, l’adresse IP publique de votre CPE, l’adresse BGP (Border Gateway Protocol) et le numéro de système autonome (ASN) pour chaque lien d’appareil.

Les détails nécessaires pour terminer cet onglet peuvent être complexes. Ce processus est donc décrit en détail dans Comment gérer des liens d’appareil pour des réseaux distants.

Profils de transfert de trafic

Vous pouvez attribuer le réseau distant à un profil de transfert de trafic lorsque vous créez le réseau distant. Vous pouvez également attribuer le réseau distant ultérieurement. Pour plus d’informations, consultez Profils de transfert de trafic.

- Sélectionnez le bouton Suivant ou l’onglet Profils de trafic.

- Sélectionnez le profil de transfert de trafic approprié.

- Sélectionnez le bouton Vérifier + Créer.

Le dernier onglet du processus consiste à passer en revue tous les paramètres que vous avez fournis. Passez en revue les détails fournis ici et sélectionnez le bouton Créer un réseau distant.

Afficher la configuration de la connectivité CPE

Tous vos réseaux distants apparaissent sur la page Réseau distant. Sélectionnez le lien Afficher la configuration dans la colonne Détails de la connectivité pour afficher les détails de votre configuration.

Ces détails contiennent les informations de connectivité du côté de Microsoft du canal de communication bidirectionnel que vous utilisez pour configurer votre CPE.

Ce processus est décrit en détail dans Comment configurer l’équipement local de votre client.

Configurer votre CPE

Cette étape est effectuée dans la console de gestion votre CPE, et non dans le Centre d’administration Microsoft Entra. Tant que vous n’effectuez pas cette étape, votre IPsec n’est pas configuré. IPsec est une communication bidirectionnelle. Les négociations IKE ont lieu entre deux parties avant la mise en place du tunnel. Donc, n’oubliez pas cette étape.

Vérifier vos configurations réseau distantes

Il existe quelques éléments à prendre en compte et à vérifier lors de la création de réseaux distants. Il est possible que vous deviez revérifier certains paramètres.

Vérifier le profil de chiffrement IKE : le profil de chiffrement (algorithmes IKE phase 1 et phase 2) défini pour un lien d’appareil doit correspondre à ce qui a été défini sur le CPE. Si vous avez choisi la stratégie IKE par défaut, assurez-vous que votre CPE est configuré avec le profil de chiffrement spécifié dans l’article de référence Configurations de réseau distant.

Vérifier la clé prépartagée : comparez la clé prépartagée (PSK) que vous avez spécifiée pendant la création du lien d’appareil dans l’Accès global sécurisé Microsoft à la clé PSK que vous avez spécifiée sur votre CPE. Ce détail est ajouté sous l’onglet Sécurité pendant le processus Ajouter un lien. Pour plus d’informations, consultez Comment gérer des liens d’appareil pour des réseaux distants.

Vérifier les adresses IP BGP locales et de pair : l’IP publique et l’adresse BGP que vous utilisez pour configurer le CPE doivent correspondre à ce que vous utilisez pendant la création d’un lien d’appareil dans l’Accès global sécurisé Microsoft.

- Consultez la liste de adresses BGP valides pour les valeurs réservées non utilisables.

- Les adresses BGP locales et homologues sont inversées entre le CPE et ce qui est entré dans Global Secure Access.

- CPE : adresse IP BGP locale = IP1, adresse IP BGP d’homologue = IP2

- Global Secure Access : adresse IP BGP locale = IP2, adresse IP BGP d’homologue = IP1

- Choisissez une adresse IP pour Global Secure Access qui ne chevauche pas votre réseau local.

Vérifiez l’ASN : Global Secure Access utilise BGP pour publier des itinéraires entre deux systèmes autonomes : votre réseau et celui de Microsoft. Ces systèmes autonomes doivent avoir des numéros de système autonome (ASN) différents.

- Consultez la liste de valeurs ASN valides pour les valeurs réservées non utilisables.

- Lorsque vous créez un réseau distant dans le Centre d’administration Microsoft Entra, utilisez l’ASN de votre réseau.

- Lors de la configuration de votre CPE, utilisez l’ASN de Microsoft. Accédez à Global Secure Access>Appareils>Réseaux distants. Sélectionnez Liens et confirmez la valeur dans la colonne ASN de liaison.

Vérifier votre adresse IP publique : dans un environnement test ou une configuration de lab, il est possible que l’adresse IP publique de votre CPE change de manière inattendue. Ce changement peut entraîner l’échec de la négociation IKE même si tout reste le même.

- Si vous rencontrez ce scénario, effectuez les étapes suivantes :

- Mettez à jour l’adresse IP publique dans le profil de chiffrement de votre CPE.

- Accédez à Global Secure Access>Appareils>Réseaux distants.

- Sélectionnez le réseau distant approprié, supprimez l’ancien tunnel et recréez un tunnel avec l’adresse IP publique mise à jour.

- Si vous rencontrez ce scénario, effectuez les étapes suivantes :

Vérifier l’adresse IP publique de Microsoft : lorsque vous supprimez un lien d’appareil et/ou en créez un, vous pouvez obtenir un autre point de terminaison d’IP public de ce lien dans Afficher la configuration pour ce réseau distant. Cette modification peut entraîner l’échec de la négociation IKE. Si vous rencontrez ce scénario, mettez à jour l’adresse IP publique dans le profil de chiffrement de votre CPE.

Vérifiez le paramètre de connectivité BGP sur votre CPE : Supposons que vous créiez un lien de périphérique pour un réseau distant. Microsoft vous fournit l’adresse IP publique, par exemple PIP1, et l’adresse BGP, par exemple BGP1, de sa passerelle. Ces informations de connectivité sont disponibles sous

localConfigurationsdans le blob JSON que vous voyez lorsque vous sélectionnez Afficher la configuration pour ce réseau distant. Sur votre CPE, assurez-vous que vous disposez d'une route statique destinée à BGP1 envoyée via l'interface tunnel créée avec PIP1. La route est nécessaire pour que CPE puisse apprendre les routes BGP que nous publions sur le tunnel IPsec que vous avez créé avec Microsoft.Vérifier les règles de pare-feu : autorisez les ports UDP (User Datagram Protocol) 500 et 4500, et le port TCP (Transmission Control Protocol) 179 pour le tunnel IPsec et la connectivité BGP dans votre pare-feu.

Transfert de port : dans certaines situations, le routeur ISP (Internet Service Provider) est également un appareil de traduction d’adresses réseau (NAT). Un NAT convertit les adresses IP privées des appareils domestiques en appareil public routable sur Internet.

- En règle générale, un appareil NAT modifie l’adresse IP et le port. Ce changement de port est la racine du problème.

- Pour que les tunnels IPsec fonctionnent, Global Secure Access utilise le port 500. C’est dans ce port que se produit la négociation IKE.

- Si le routeur du fournisseur de services Internet remplace ce port par autre chose, Global Secure Access ne peut pas identifier ce trafic et la négociation échoue.

- En conséquence, la phase 1 de la négociation IKE échoue et le tunnel n’est pas établi.

- Pour corriger cet échec, effectuez le transfert de port sur votre appareil, ce qui indique au routeur du fournisseur de services Internet de ne pas modifier le port et de le transférer tel quel.

Conditions d'utilisation

Votre utilisation des expériences et fonctionnalités des préversions d'Accès privé Microsoft Entra et d'Accès internet Microsoft Entra est régie par les conditions générales du service en ligne en préversion des contrats en vertu desquels vous avez obtenu les services. Les préversions peuvent être soumises à des engagements de sécurité, de conformité et de confidentialité réduits ou différents, comme expliqué plus en détail dans les Termes du contrat de licence universel pour les services en ligne et l'Addendum sur la protection des données des produits et services Microsoft (« DPA ») et dans tout autre avis fourni avec la préversion.

Étapes suivantes

L’étape suivante pour bien démarrer avec Accès Internet Microsoft Entra consiste à cibler le profil de trafic Microsoft 365 avec la stratégie d’accès conditionnel.

Pour plus d’informations sur les réseaux distants, consultez les articles suivants :