Guide pratique pour activer et gérer le profil de transfert de trafic Microsoft 365

Une fois le profil Microsoft 365 activé, Accès Internet Microsoft Entra acquiert le trafic à destination de tous les services Microsoft 365. Le profil Microsoft 365 gère les groupes de stratégies suivants :

- Exchange Online

- SharePoint Online et OneDrive Entreprise

- Microsoft 365 Common et Office Online (uniquement Microsoft Entra ID et Microsoft Graph)

Prérequis

Pour activer le profil de transfert de trafic Microsoft 365 pour votre locataire, vous devez disposer des éléments suivants :

- Un rôle Administrateur Accès global sécurisé dans Microsoft Entra ID.

- La préversion nécessite une licence Microsoft Entra ID P1. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai.

- Pour utiliser le profil de transfert de trafic Microsoft 365, une licence Microsoft 365 E3 est recommandée.

Limitations connues

- Teams n’est actuellement pas pris en charge dans le cadre des points de terminaison Microsoft 365 Common. Seuls Microsoft Entra ID et Microsoft Graph sont pris en charge.

- Pour plus d’informations sur les limitations du profil de trafic Microsoft 365, consultez Limitations connues du client Windows

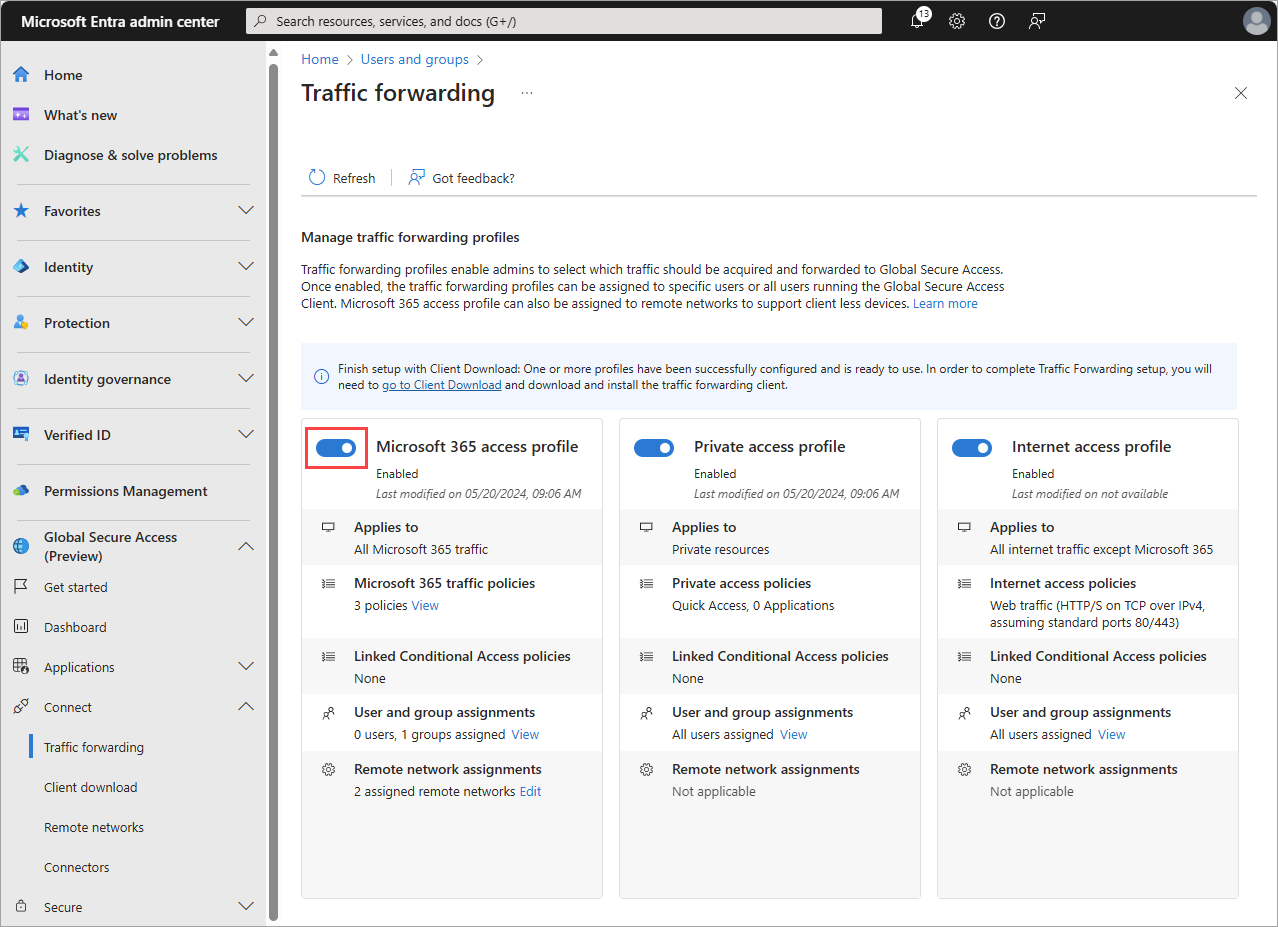

Activer le profil de trafic Microsoft 365

- Connectez-vous au centre d’administration Microsoft Entra.

- Accédez à Global Secure Access (préversion)>Connecter>Transfert de trafic.

- Cochez la case Profil Microsoft 365.

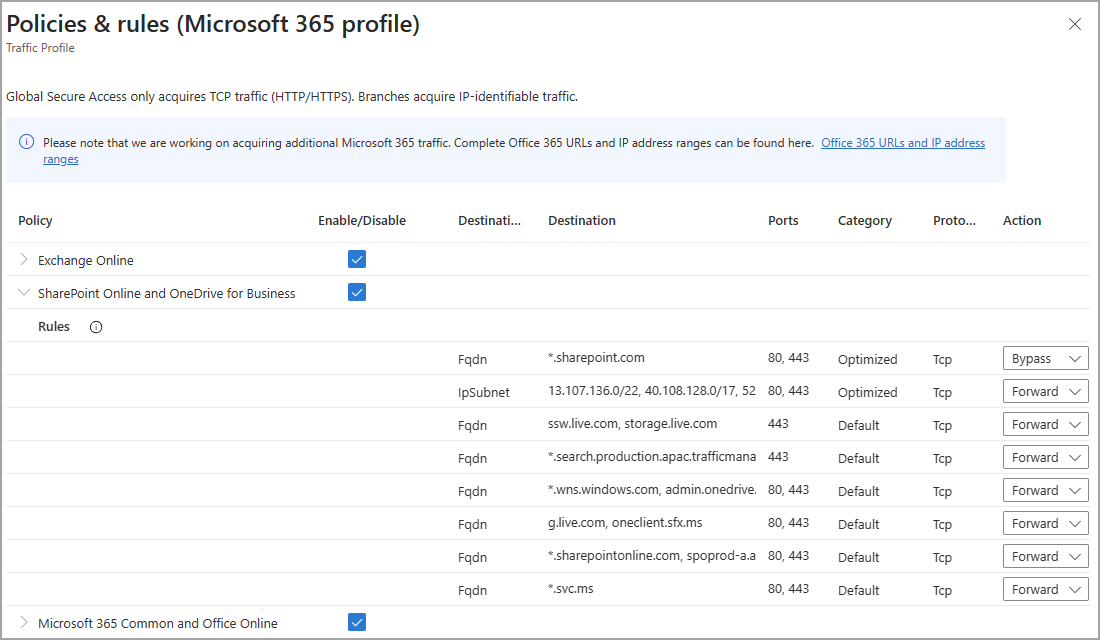

Stratégies du trafic Microsoft 365

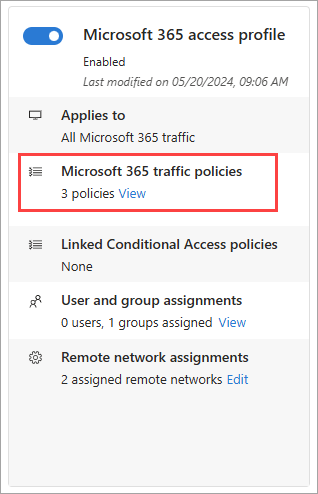

Pour gérer les détails inclus dans la stratégie de transfert de trafic Microsoft 365, sélectionnez le lien Afficher pour Stratégies du trafic Microsoft 365.

Les groupes de stratégies sont répertoriés, avec une case à cocher pour indiquer si le groupe de stratégies est activé. Développez un groupe de stratégies pour voir toutes les adresses IP et tous les noms de domaine complets inclus dans le groupe.

Les groupes de stratégies incluent les détails suivants :

- Type de destination : nom de domaine complet ou sous-réseau IP

- Destination : détails du nom de domaine complet ou du sous-réseau IP

- Ports : ports TCP ou UDP combinés avec les adresses IP pour former le point de terminaison réseau

- Protocole : TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol)

- Action : Transférer ou Ignorer

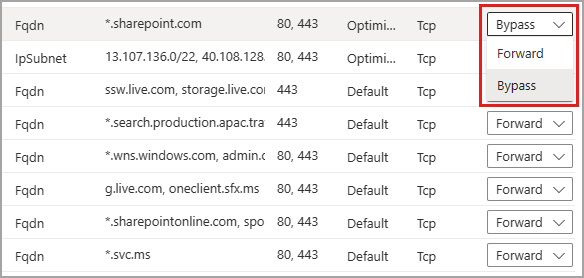

Vous pouvez choisir d’ignorer certains trafics. Les utilisateurs peuvent toujours accéder au site, mais le service ne traite pas le trafic. Vous pouvez ignorer le trafic destiné à un nom de domaine complet ou à une adresse IP spécifique, un groupe de stratégies entier au sein du profil ou l’ensemble du profil Microsoft 365. Si vous avez uniquement besoin de transférer certaines ressources Microsoft 365 au sein d’un groupe de stratégies, activez le groupe, puis modifiez l’Action dans les détails en conséquence.

L’exemple suivant montre comment définir le nom de domaine complet *.sharepoint.com sur Ignorer pour que le trafic ne soit pas transféré au service.

Si le client Accès global sécurisé ne parvient pas à se connecter au service (par exemple, en raison d’un échec d’accès conditionnel ou d’autorisation), le service ignore le trafic. Le trafic est envoyé directement et localement au lieu d’être bloqué. Dans ce scénario, vous pouvez créer une stratégie d’accès conditionnel pour la vérification de la conformité réseau afin de bloquer le trafic si le client ne peut pas se connecter au service.

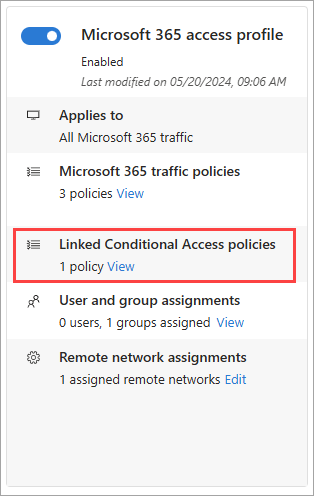

Stratégies d’accès conditionnel liées

Vous créez et appliquez des stratégies d’accès conditionnel au profil de transfert de trafic dans la zone Accès conditionnel de Microsoft Entra ID. Par exemple, vous pouvez créer une stratégie qui exige l’utilisation d’appareils conformes lors de l’accès aux services Microsoft 365.

Si vous voyez « Aucune » dans la section Stratégies d’accès conditionnel liées, cela signifie qu’aucune stratégie d’accès conditionnel n’est liée au profil de transfert de trafic. Pour créer une stratégie d’accès conditionnel, consultez Accès conditionnel universel via Accès global sécurisé.

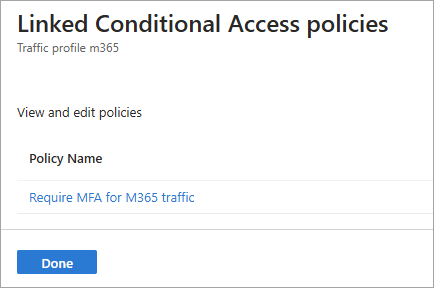

Modifier une stratégie d’accès conditionnel existante

Si le profil de transfert de trafic est lié à une stratégie d’accès conditionnel, vous pouvez afficher et modifier cette stratégie.

Sélectionnez le lien Afficher pour Stratégies d’accès conditionnel liées.

Sélectionnez une stratégie dans la liste. Les détails de la stratégie s’ouvrent dans Accès conditionnel.

Attributions de réseaux distants Microsoft 365

Il est possible d’attribuer des profils de trafic à des réseaux distants afin que le trafic réseau soit transféré à Accès global sécurisé sans nécessiter l’installation du client sur les appareils des utilisateurs finaux. Tant que l’appareil se trouve derrière l’équipement local des clients (CPE, Customer Premises Equipment), le client n’est pas nécessaire. Vous devez créer un réseau distant avant de pouvoir l’ajouter au profil. Pour plus d’informations, consultez Guide pratique pour créer des réseaux distants.

Pour attribuer un réseau distant au profil Microsoft 365 :

- Connectez-vous au centre d’administration Microsoft Entra.

- Accédez à Accès global sécurisé (préversion)>Transfert de trafic.

- Sélectionnez le bouton Ajouter des attributions pour le profil.

- Si vous modifiez les attributions de réseaux distants, sélectionnez le bouton Ajouter/modifier des attributions.

- Sélectionnez un réseau distant dans la liste, puis Ajouter.

Conditions d'utilisation

Votre utilisation des expériences et fonctionnalités des préversions de l’accès privé Microsoft Entra et de l’accès internet Microsoft Entra est régie par les conditions générales du service en ligne en préversion des contrats en vertu desquels vous avez obtenu les services. Les préversions peuvent être soumises à des engagements de sécurité, de conformité et de confidentialité réduits ou différents, comme expliqué plus en détail dans les Termes du contrat de licence universel pour les services en ligne et l’Addendum sur la protection des données des produits et services Microsoft (« DPA ») et dans tout autre avis fourni avec la préversion.

Étapes suivantes

L’étape suivante pour bien démarrer avec Accès Internet Microsoft Entra consiste à installer et configurer le client Accès global sécurisé sur les appareils des utilisateurs finaux.

Pour plus d’informations sur le transfert de trafic, consultez l’article suivant :