Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans Microsoft Entra ID, anciennement appelé Azure Active Directory, vous pouvez utiliser Privileged Identity Management (PIM) pour gérer l’appartenance juste-à-temps au groupe ou la propriété juste-à-temps du groupe.

Lorsqu’une appartenance ou une propriété est attribuée, l’affectation :

- Affectation impossible pour une durée inférieure à cinq minutes

- Ne peut pas être supprimée dans les cinq minutes suivant l’affectation

Remarque

Chaque utilisateur éligible à l’appartenance ou à la propriété d’un PIM pour les groupes doit disposer d’une licence Microsoft Entra ID P2 ou Microsoft Entra ID Governance. Pour plus d’informations, consultez La configuration requise pour utiliser Privileged Identity Management.

Attribuer l’éligibilité à l’appartenance ou à la propriété d’un groupe

Effectuez les étapes suivantes pour rendre un utilisateur éligible à l’appartenance ou à la propriété d’un groupe. Vous avez besoin d’autorisations pour gérer les groupes. Pour les groupes auxquels des rôles peuvent être attribués, vous devez disposer au minimum du rôle Administrateur privilégié des rôles ou être Propriétaire du groupe. Pour les groupes qui ne peuvent pas être assignés à un rôle, vous devez au moins avoir le statut Enregistreur d'annuaires, Administrateur de groupes, Administrateur de gouvernance d'identité, Administrateur d'utilisateurs ou être Propriétaire du groupe. Les attributions de rôles pour les administrateurs doivent être limitées au niveau du répertoire (et non au niveau de l'unité administrative).

Remarque

D’autres rôles disposant d’autorisations pour gérer des groupes (tels que les administrateurs Exchange pour les groupes Microsoft 365 non assignables par rôle) et les administrateurs dont les affectations sont limitées au niveau de l’unité administrative peuvent gérer des groupes via API Groupes/UX et remplacer les modifications apportées dans Microsoft Entra PIM.

Connectez-vous au Centre d’administration Microsoft Entra

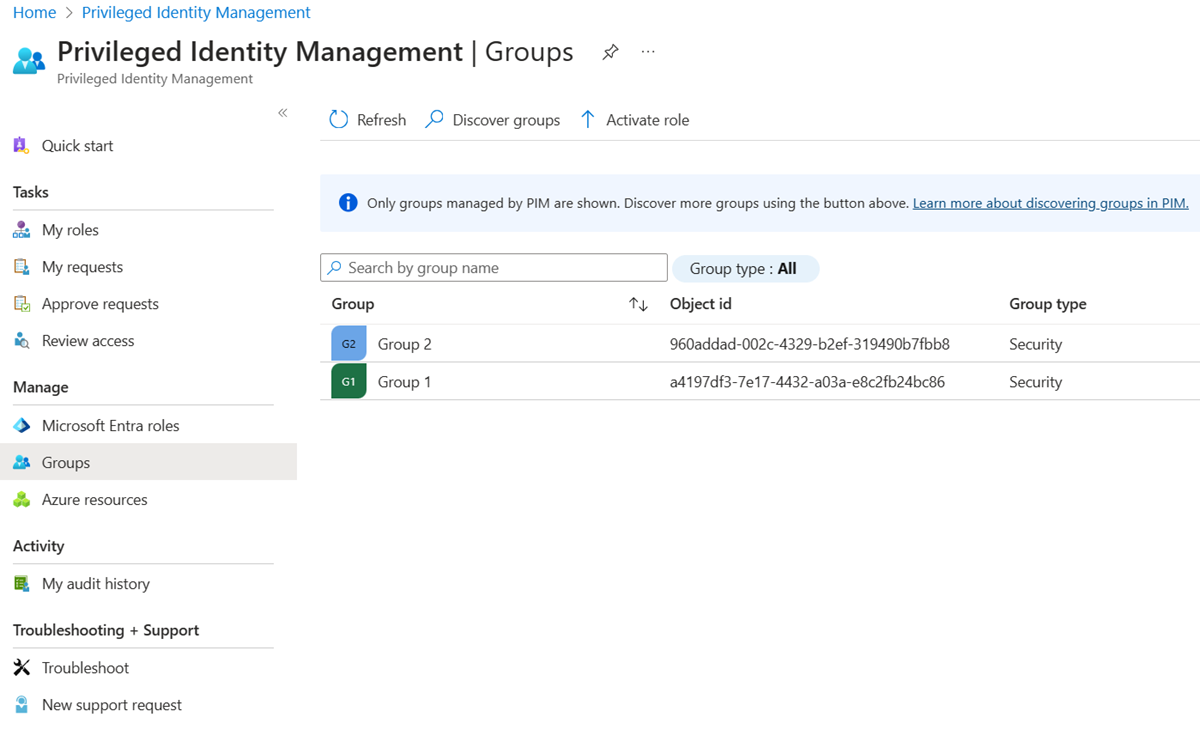

Accédez à Gouvernance des identités>Gestion des identités privilégiées>Groupes.

Vous pouvez visualiser ici les groupes déjà activés pour PIM pour les groupes.

Sélectionnez le groupe que vous devez gérer.

Sélectionnez Affectations.

Utilisez les lames Affectations éligibles et Affectations actives pour passer en revue les affectations d’appartenance ou de propriété existantes pour le groupe sélectionné.

Sélectionnez Ajouter des affectations.

Sous Sélectionner un rôle, choisissez entre membre et propriétaire pour attribuer l’appartenance ou la propriété.

Sélectionnez les membres ou propriétaires que vous souhaitez rendre éligibles vis-à-vis du groupe.

Sélectionnez Suivant.

Dans la liste Type d'attribution, sélectionnez Éligible ou Actif. Azure AD Privileged Identity Management fournit deux types distincts d’attribution :

- L’attribution éligible nécessite que le membre ou le propriétaire effectue une activation pour utiliser le rôle. L’activation peut aussi nécessiter de fournir une authentification multifacteur (MFA), de fournir une justification professionnelle ou de demander une approbation aux approbateurs désignés.

Important

Pour les groupes utilisés pour l’élévation des rôles Microsoft Entra, Microsoft recommande de demander un processus d’approbation pour les affectations de membres éligibles. Les attributions qui peuvent être activées sans approbation peuvent vous exposer à un risque de sécurité, dans lequel un autre administrateur est autorisé à réinitialiser les mots de passe d’un utilisateur éligible.

- Les attributions actives n’exigent pas des membres qu’ils effectuent une activation pour utiliser ce rôle. Les membres ou les propriétaires affectés comme actifs disposent toujours des privilèges attribués au rôle.

Si l’affectation doit être permanente (éligible définitivement ou affectée définitivement), cochez la case Définitivement . Selon les paramètres du groupe, il se peut que cette case à cocher ne soit pas affichée ou ne soit pas modifiable. Pour plus d’informations, consultez l’article Configurer PIM pour les paramètres de groupes dans Privileged Identity Management .

Sélectionnez Affecter.

Mettre à jour ou supprimer une attribution de rôle existante

Suivez ces étapes pour mettre à jour ou supprimer une attribution de rôle existante. Vous avez besoin d’autorisations pour gérer les groupes. Pour les groupes auxquels des rôles peuvent être attribués, vous devez disposer au minimum du rôle Administrateur privilégié des rôles ou être Propriétaire du groupe. Pour les groupes qui ne peuvent pas être assignés à un rôle, vous devez au minimum disposer du statut Enregistreur d’annuaires, Administrateur de groupes, Administrateur de gouvernance d’identité, Administrateur d’utilisateurs ou être Propriétaire du groupe. Les attributions de rôles pour les administrateurs doivent être limitées au niveau du répertoire (et non au niveau de l'unité administrative).

Remarque

D’autres rôles disposant d’autorisations pour gérer des groupes (tels que les administrateurs Exchange pour les groupes Microsoft 365 non assignables par rôle) et les administrateurs dont les affectations sont limitées au niveau de l’unité administrative peuvent gérer des groupes via API Groupes/UX et remplacer les modifications apportées dans Microsoft Entra PIM.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de rôle privilégié au moins.

Accédez à Gouvernance des identités>Gestion des identités privilégiées>Groupes.

Vous pouvez visualiser ici les groupes déjà activés pour PIM pour les groupes.

Sélectionnez le groupe que vous devez gérer.

Sélectionnez Affectations.

Utilisez les lames Affectations éligibles et Affectations actives pour passer en revue les affectations d’appartenance ou de propriété existantes pour le groupe sélectionné.

Sélectionnez Mettre à jour ou supprimer pour mettre à jour ou supprimer l’appartenance ou l’affectation de propriété.