Configurer les alertes de sécurité pour les rôles Azure dans Privileged Identity Management

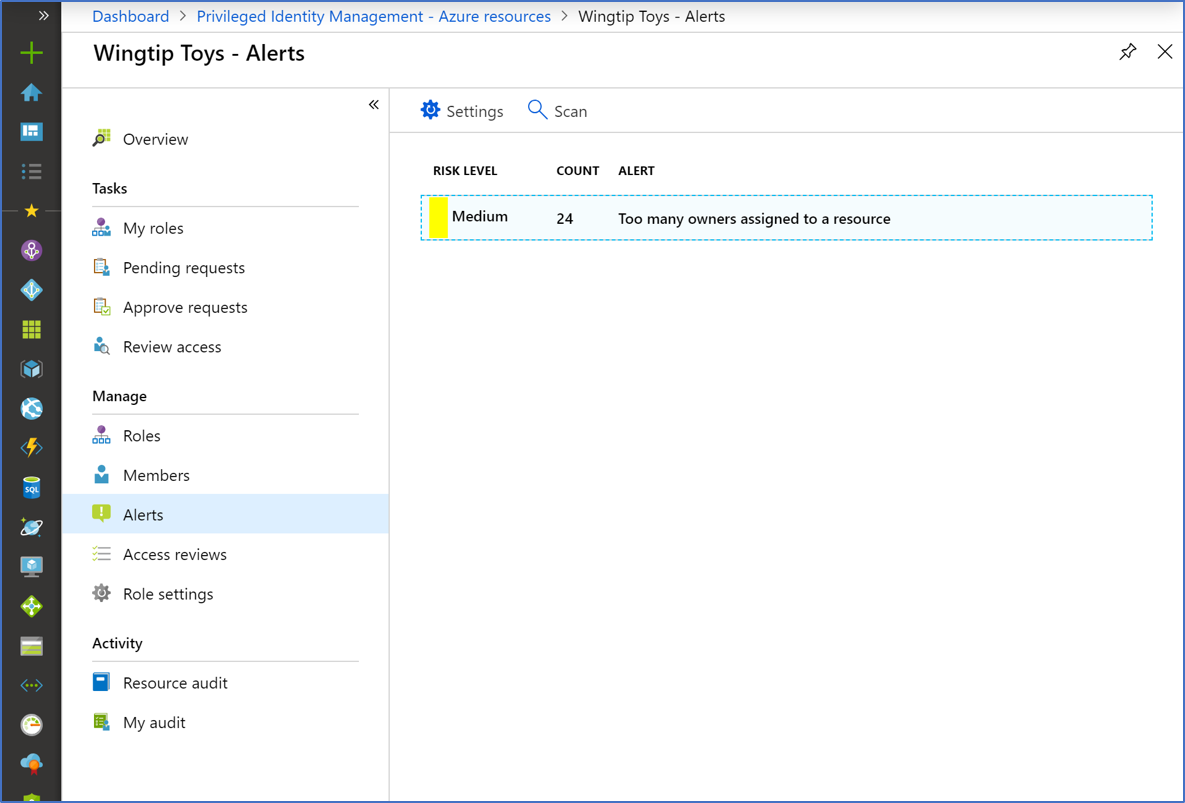

Privileged Identity Management (PIM) génère des alertes en cas d’activité suspecte ou non fiable au sein de votre organisation dans Microsoft Entra ID. Lorsqu’une alerte est déclenchée, elle s’affiche sur la page Alertes.

Notes

Un événement dans Privileged Identity Management peut générer des Notifications par e-mail vers plusieurs destinataires : les destinataires, les approbateurs ou les administrateurs. Le nombre maximal de notifications envoyées par événement est de 1 000. Si le nombre de destinataires dépasse 1 000, seuls les 1 000 premiers destinataires reçoivent une notification par e-mail. Cela n’empêche pas d’autres responsables, administrateurs ou approbateurs d’utiliser leurs autorisations dans Microsoft Entra ID et Privileged Identity Management.

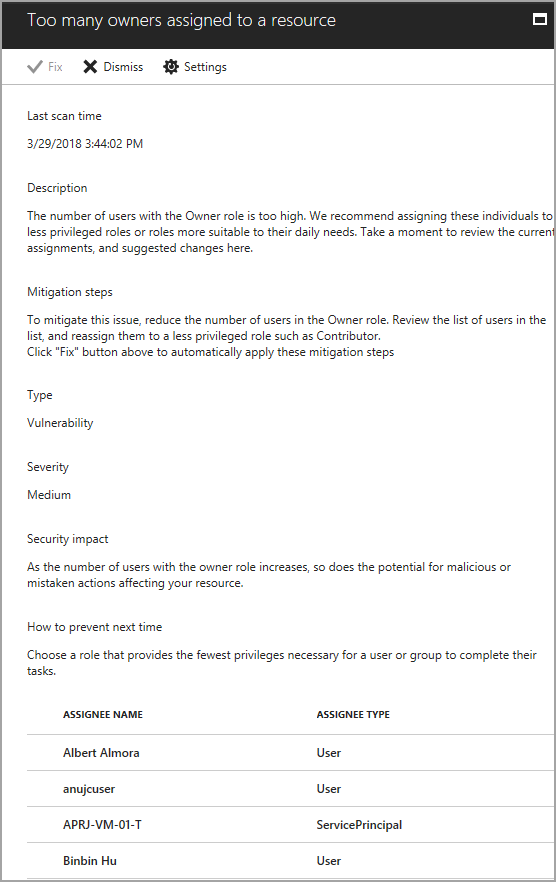

Sélectionnez une alerte pour obtenir un rapport qui répertorie les utilisateurs ou les rôles à l’origine de son déclenchement et fournit des conseils pour sa correction.

| Alerte | severity | Déclencheur | Recommandation |

|---|---|---|---|

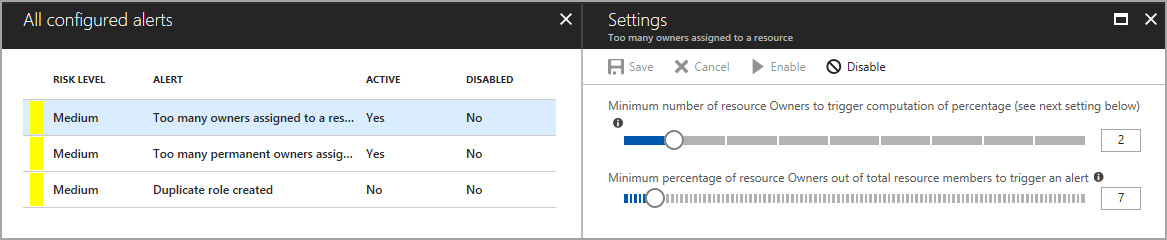

| Trop de propriétaires affectés à une ressource | Moyenne | Un trop grand nombre d’utilisateurs possèdent le rôle de propriétaire. | Passez en revue les utilisateurs de la liste et réaffectez-en certains à des rôles moins privilégiés. |

| Trop de propriétaires permanents affectés à une ressource | Moyenne | Trop d’utilisateurs sont affectés de façon permanente à un rôle. | Examinez les utilisateurs sur la liste et réattribuez-en certains pour demander une activation pour l’utilisation du rôle. |

| Rôle dupliqué créé | Moyenne | Plusieurs rôles ont les mêmes critères. | Utilisez un seul de ces rôles. |

| Les rôles sont affectés en dehors de Privileged Identity Management | Élevé | Un rôle est géré directement via la ressource Azure IAM ou l’API Azure Resource Manager. | Passez en revue les utilisateurs de la liste et retirez-les des rôles privilégiés qui leur ont été attribués en dehors de Privileged Identity Management. |

Notes

Pour les alertes de rôles attribués en dehors de Privileged Identity Management, vous pouvez recevoir des notifications doubles. Ces doublons peuvent principalement être causés par un potentiel incident du site actif dans lequel des notifications sont envoyées à nouveau.

- Haute : nécessite une action immédiate, car il s’agit d’une violation de stratégie.

- Moyenne : ne nécessite pas d’action immédiate, mais signale une violation potentielle de la stratégie.

- Faible : ne nécessite pas d’action immédiate, mais suggère une modification de la stratégie favorite.

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Configurer ces étapes pour configurer les alertes de sécurité pour les rôles Azure dans Privileged Identity Management :

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

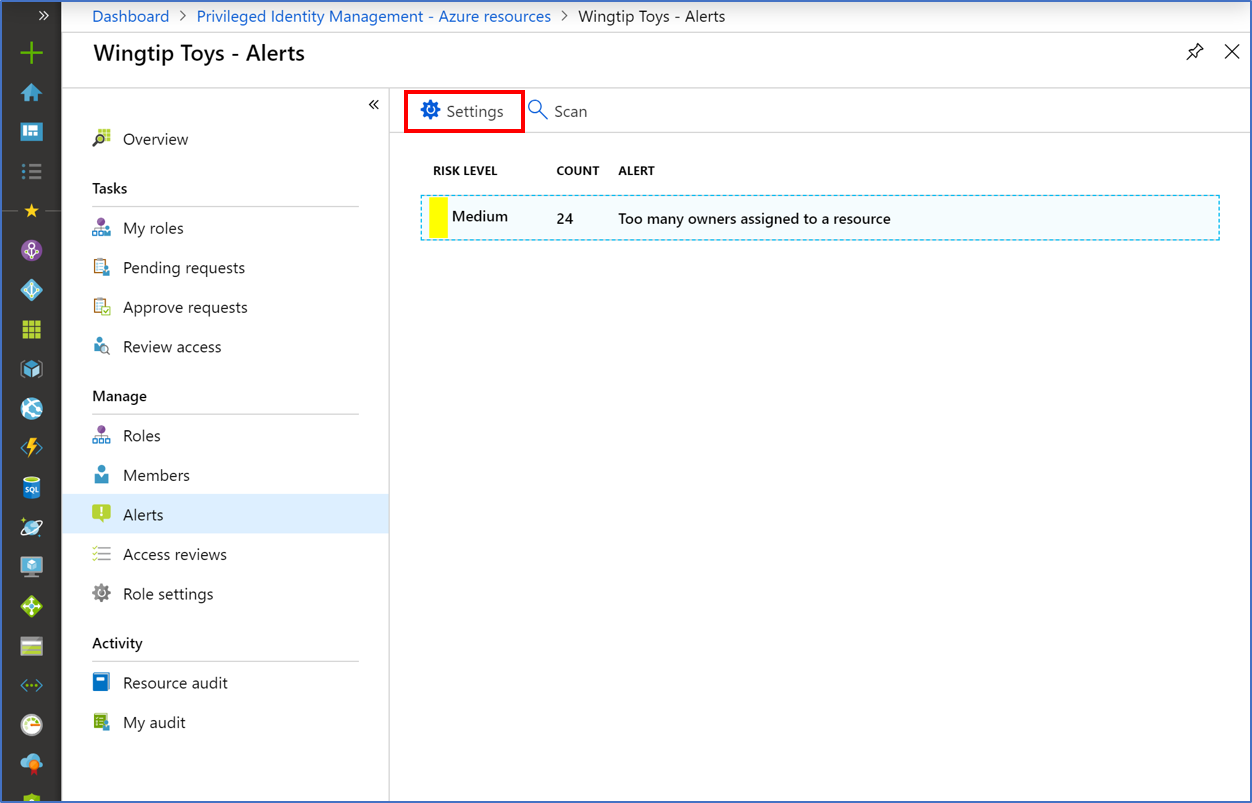

Accédez àGouvernance des identités>Gestion des identités privilégiées>Ressources Azure Sélectionnez votre abonnement>Alertes >Paramétrage. Pour plus d’informations sur la façon d’ajouter la mosaïque Privileged Identity Management à votre tableau de bord, consultez Commencer à utiliser Privileged Identity Management.

Personnalisez les paramètres des différentes alertes pour travailler avec votre environnement et les objectifs de sécurité.

Notes

L’alerte « Les rôles sont affectés en dehors de Privileged Identity Management » est déclenchée pour les attributions de rôles créées pour les abonnements Azure et n’est pas déclenchée pour les attributions de rôles sur les groupes d’administration, les groupes de ressources ou l’étendue des ressources.