Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Vous pouvez utiliser le service Privileged Identity Management (PIM) dans Microsoft Entra ID pour améliorer la protection de vos ressources Azure. Cela aide :

- Les organisations qui utilisent déjà Privileged Identity Management pour protéger des rôles Microsoft Entra

- Les propriétaires d’abonnements et de groupes d’administration qui tentent de sécuriser des ressources de production.

Lors de la configuration initiale de Privileged Identity Management (PIM) pour des ressources Azure, vous devez découvrir et sélectionner les ressources que vous voulez protéger avec Privileged Identity Management. Lorsque vous découvrez des ressources par le biais de Privileged Identity Management, PIM crée le principal de service PIM (MS-pim) affecté en tant qu’administrateur de l’accès utilisateur sur la ressource. Il n’existe aucune limite quant à la quantité de ressources que vous pouvez gérer avec Privileged Identity Management (PIM). Toutefois, nous vous recommandons de commencer par vos ressources de production les plus critiques.

Remarque

PIM peut désormais gérer automatiquement les ressources Azure dans un locataire sans intégration requise. L’expérience utilisateur mise à jour utilise la dernière API PIM ARM, ce qui permet d’améliorer les performances et la granularité dans le choix de l’étendue appropriée que vous souhaitez gérer.

Autorisations requises

Vous pouvez afficher et gérer les groupes d’administration ou les abonnements pour lesquels vous disposez des autorisations Microsoft.Authorization/roleAssignments/write, comme les rôles Administrateur de l’accès utilisateur ou Propriétaire. Si vous n’êtes pas propriétaire d’un abonnement, mais que vous êtes Global Administrator et que vous ne voyez aucun abonnement ou groupe de gestion Azure à gérer, vous pouvez augmenter vos droits pour gérer vos ressources.

Découvrir des ressources

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de rôle privilégié au moins.

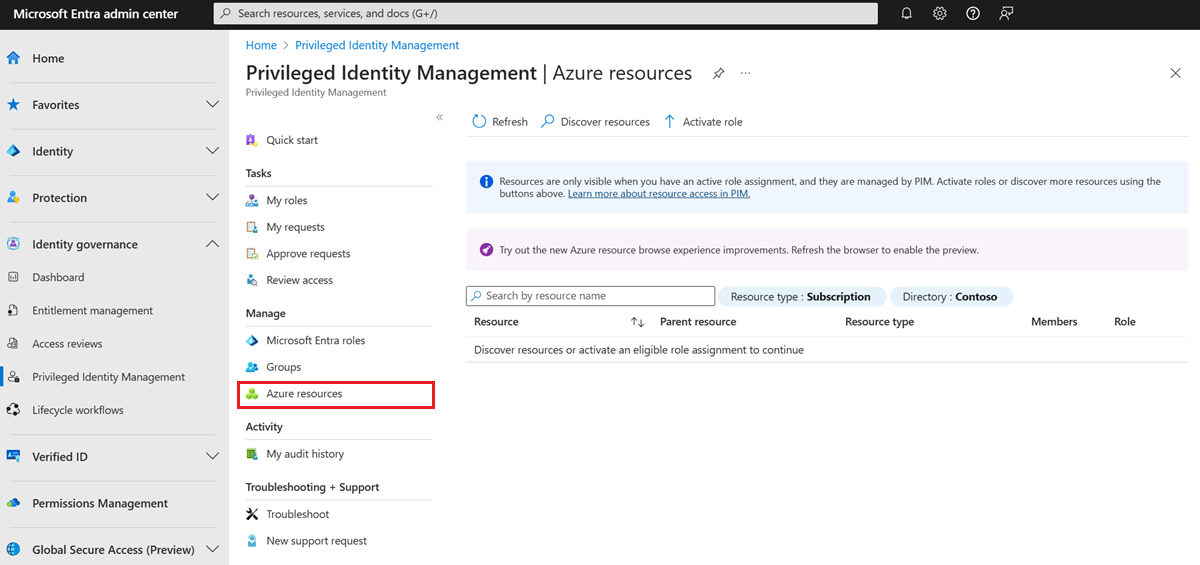

Accédez à Gouvernance des ID>Gestion des identités privilégiées>Ressources Azure.

S’il s’agit de votre première utilisation de Privileged Identity Management pour les ressources Azure, vous voyez une page Découvrir les ressources .

Si un autre administrateur de votre organisation gère déjà des ressources Azure dans Privileged Identity Management, vous voyez une liste des ressources actuellement gérées.

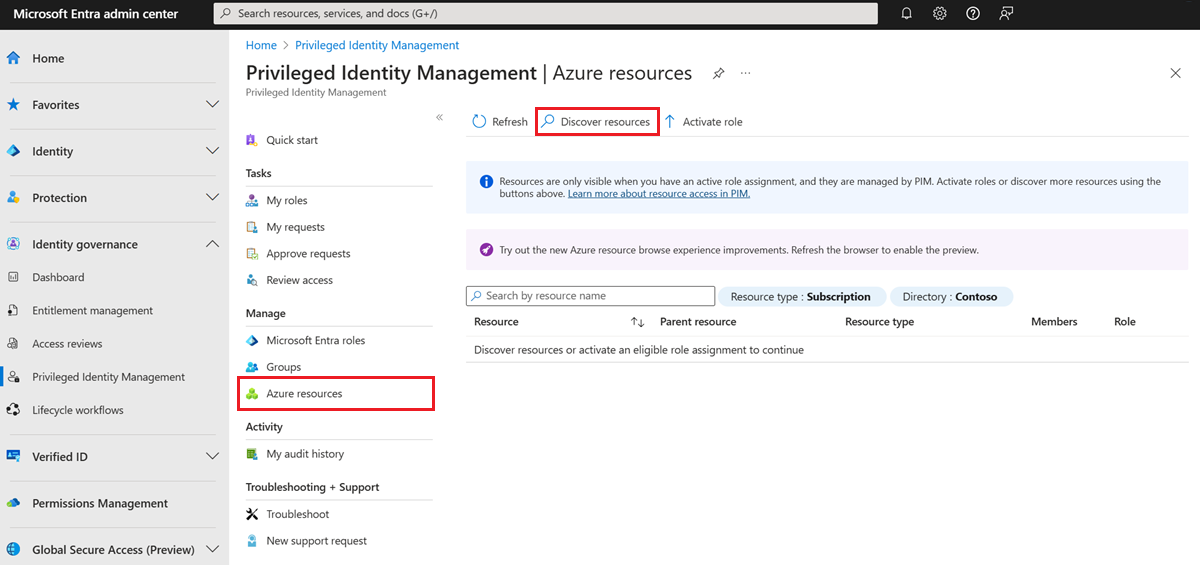

Sélectionnez Découvrir les ressources pour lancer l’expérience de découverte.

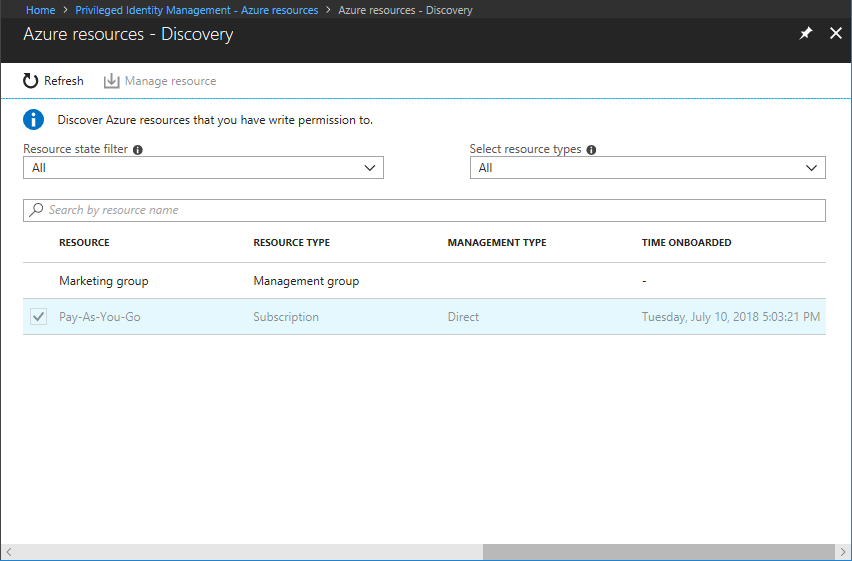

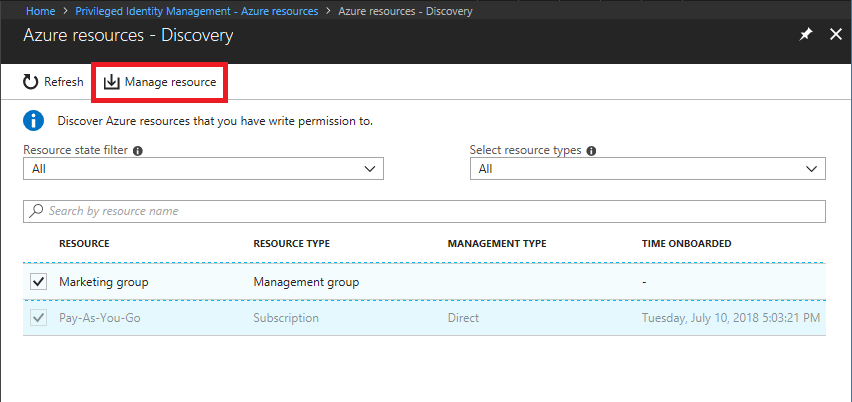

Dans la page Découverte , utilisez le filtre d’état des ressources et sélectionnez le type de ressource pour filtrer les groupes d’administration ou les abonnements auxquels vous avez l’autorisation d’écriture. Il est probablement plus facile de commencer par All initialement.

Vous pouvez rechercher et sélectionner des ressources de groupe d’administration ou d’abonnement à gérer dans Privileged Identity Management. Quand vous gérez un groupe d’administration ou un abonnement dans Privileged Identity Management (PIM), vous pouvez également gérer ses ressources enfants.

Remarque

Lorsque vous ajoutez une nouvelle ressource Azure enfant à un groupe d’administration géré par PIM, vous pouvez mettre la ressource enfant sous gestion en la recherchant dans PIM.

Sélectionnez les ressources non gérées que vous souhaitez gérer.

Sélectionnez Gérer la ressource pour commencer à gérer les ressources sélectionnées. Le principal de service PIM (MS-PIM) est affecté en tant qu’administrateur de l’accès utilisateur sur la ressource.

Remarque

Une fois qu’un groupe d’administration ou abonnement est managé, il ne peut pas ne pas être managé. Cela empêche tout autre administrateur de ressources de supprimer des paramètres de Privileged Identity Management (PIM).

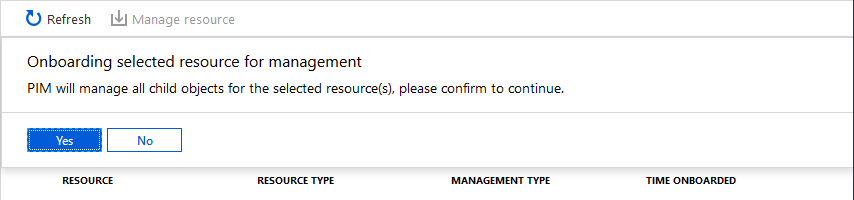

Si vous voyez un message pour confirmer l’intégration de la ressource sélectionnée pour la gestion, sélectionnez Oui. PIM sera ensuite configuré pour gérer tous les objets enfants nouveaux et existants associés à la ressource.