Intégration au proxy d’application Microsoft Entra sur un serveur NDES (Network Device Enrollment service)

Découvrez comment utiliser le proxy d’application Microsoft Entra pour protéger votre NDES (Network Device Enrollment Service).

Installer et inscrire le connecteur sur le serveur NDES

Connectez-vous au centre d'administration Microsoft Entra au minimum en tant qu’Administrateur d'application.

Sélectionnez votre nom d’utilisateur en haut à droite. Vérifiez que vous êtes connecté à un répertoire qui utilise le service Proxy d’application. Si vous devez changer de répertoire, sélectionnez Changer de répertoire et choisissez un répertoire qui utilise le service Proxy d’application.

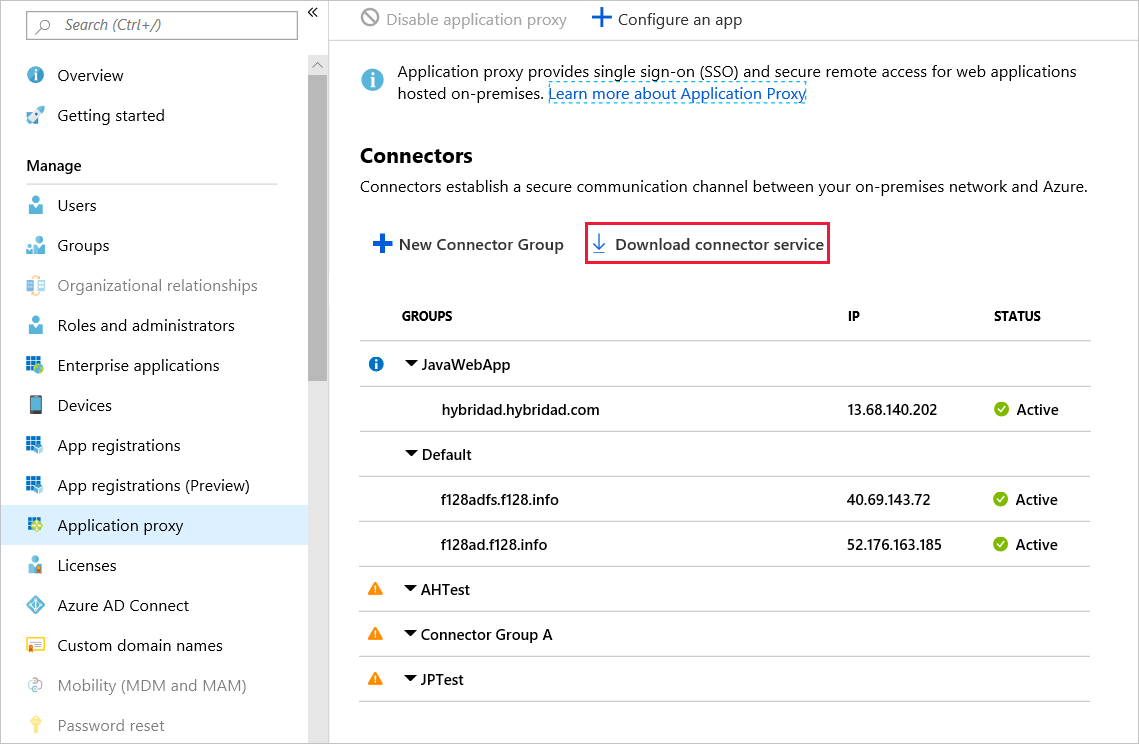

Accédez à Identité>Applications>Applications d’entreprise>Proxy d’application.

Sélectionnez Télécharger le service de connecteur.

Lisez les conditions d'utilisation du service. Quand vous êtes prêt, sélectionnez Accepter les conditions d’utilisation et télécharger.

Copiez le fichier d’installation du connecteur de réseau privé Microsoft Entra sur votre serveur NDES.

Vous installez le connecteur sur n’importe quel serveur au sein de votre réseau d’entreprise ayant accès à NDES. Vous n’avez pas besoin de l’installer sur le serveur NDES lui-même.

Exécutez le fichier d’installation, par exemple, MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Acceptez les termes du contrat de licence logicielle.

Au cours de l’installation, vous êtes invité à inscrire le connecteur auprès du proxy d’application dans votre annuaire Microsoft Entra. Indiquez les informations d’identification d’un administrateur général ou d’application dans votre répertoire Microsoft Entra. Les informations d’identification d’un administrateur général ou d’application Microsoft Entra sont souvent différentes de vos informations d’identification Azure dans le portail.

Remarque

Le compte d’administrateur général ou d’application utilisé pour inscrire le connecteur doit appartenir au même annuaire que celui dans lequel vous avez activé le service de proxy d’application.

Par exemple, si le domaine Microsoft Entra est contoso.com, l’administrateur général ou d’application doit être

admin@contoso.comou tout autre alias valide sur ce domaine.Si l’option Configuration de sécurité renforcée d’Internet Explorer est activée sur le serveur sur lequel vous installez le connecteur, l’écran d’inscription risque d’être bloqué. Pour autoriser l’accès, suivez les instructions du message d’erreur ou désactivez la sécurité renforcée d’Internet Explorer au cours du processus d’installation.

Si l’inscription du connecteur échoue, consultezDétecter un problème du proxy d’application.

À la fin de l’installation, une remarque s’affiche pour les environnements avec un proxy sortant. Pour configurer le connecteur de réseau privé Microsoft Entra et qu’il fonctionne par le biais du proxy sortant, exécutez le script fourni, tel que

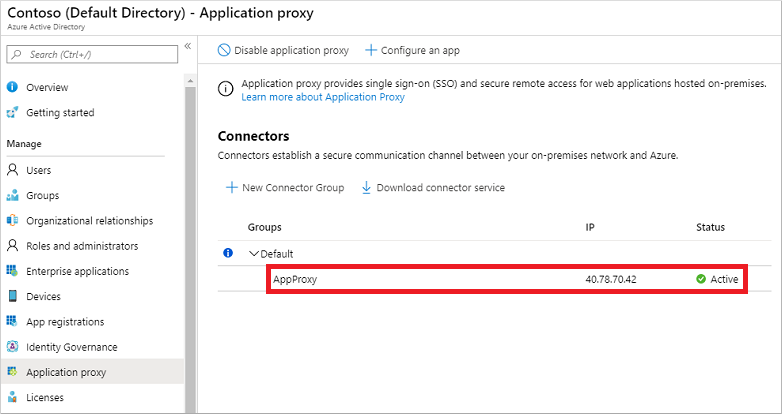

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Dans la page du proxy d’application du centre d’administration Microsoft Entra, le nouveau connecteur est répertorié avec l’état Actif, comme indiqué dans l’exemple.

Remarque

Pour fournir une haute disponibilité pour l’authentification des applications par le biais du proxy d’application Microsoft Entra, vous pouvez installer des connecteurs sur plusieurs machines virtuelles. Répétez les étapes répertoriées dans la section précédente pour installer le connecteur sur d’autres serveurs joints au domaine managé Microsoft Entra Domain Service.

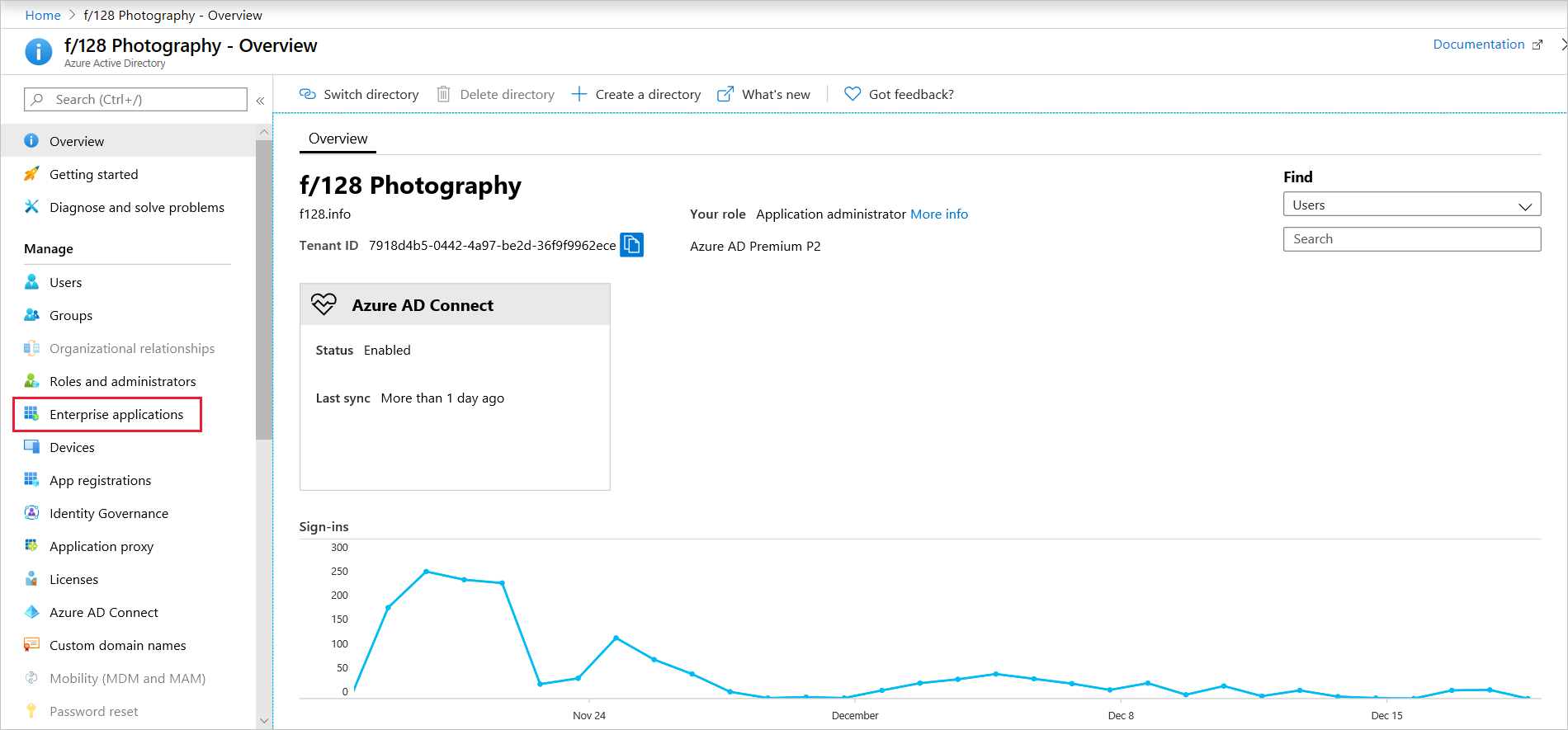

Une fois l’installation réussie, revenez au centre d’administration Microsoft Entra.

Sélectionnez Applications d’entreprise.

Sélectionnez +Nouvelle application, puis Application locale.

Dans Ajouter votre propre application locale, configurez les champs.

Name : Entrez un nom pour l’application.

URL interne : entrez l’URL ou le nom de domaine complet interne de votre serveur NDES sur lequel vous avez installé le connecteur.

Pré-authentification : sélectionnez Passthrough. Vous ne pouvez pas utiliser un quelconque formulaire de pré-authentification. Le protocole utilisé pour les demandes de certificat (SCEP) n’offre pas cette option.

Copiez l’URL externe fournie dans votre Presse-papiers.

Sélectionnez +Ajouter pour enregistrer votre application.

Faites un test pour déterminer si vous pouvez accéder à votre serveur NDES par le biais du proxy d’application Microsoft Entra en collant le lien que vous avez copié à l’étape 15 dans un navigateur. Vous devriez voir une page d’accueil par défaut d’Internet Information Services (IIS) :

Comme test final, ajoutez le chemin mscep.dll à l’URL existante que vous avez collée à l’étape précédente.

https://scep-test93635307549127448334.msappproxy.net/certsrv/mscep/mscep.dllVous devez obtenir une réponse Erreur HTTP 403 – Interdit.

Remplacez l’URL NDES fournie (via Microsoft Intune) par des appareils. Cette modification peut s’effectuer dans Microsoft Configuration Manager ou dans le centre d’administration Microsoft Intune.

- Pour Configuration Manager, accédez au point d’enregistrement de certificat et ajustez l’URL. C’est cette URL qu’appellent les appareils pour présenter leur demande.

- Pour Intune autonome, modifiez ou créez une stratégie SCEP et ajoutez la nouvelle URL.