Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

L’authentification unique (SSO) permet à vos utilisateurs d’accéder à une application sans avoir à s’authentifier plusieurs fois. Cela permet à l’authentification unique d’avoir lieu dans le cloud, par rapport à Microsoft Entra ID, et au service ou au connecteur d’usurper l’identité de l’utilisateur pour relever tout autre défi d’authentification à partir de l’application.

Comment configurer l’authentification unique

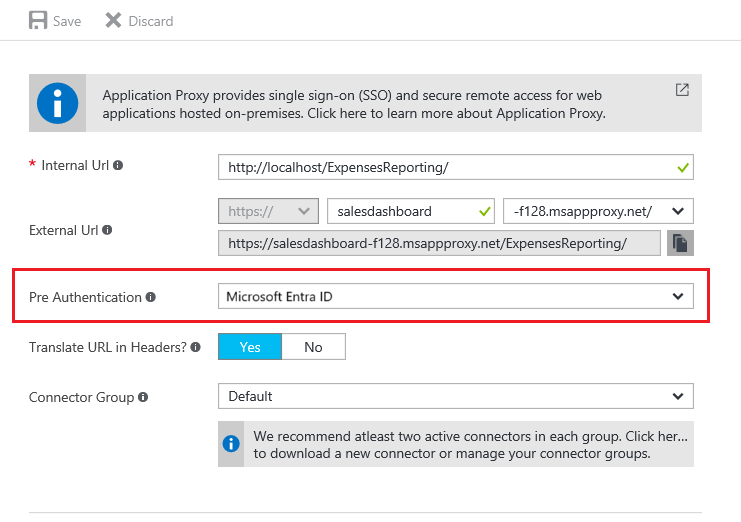

Pour configurer SSO, assurez-vous d'abord que votre application est configurée pour la pré-authentification via Microsoft Entra ID.

- Connectez-vous au centre d'administration Microsoft Entra au minimum en tant qu’Administrateur d'application.

- Sélectionnez votre nom d’utilisateur en haut à droite. Vérifiez que vous êtes connecté à un répertoire qui utilise le service Proxy d’application. Si vous devez changer de répertoire, sélectionnez Changer de répertoire et choisissez un répertoire qui utilise le service Proxy d’application.

- Accédez à Entra ID>Applications d'entreprise>Proxy d’application.

Recherchez le Pre Authentication champ et assurez-vous qu’il est défini.

Pour plus d’informations sur les méthodes de pré-authentification, reportez-vous à l’étape 4 du document sur la publication d’applications.

Configuration des modes d’authentification unique pour les applications avec proxy d’application

Configurez le type d’authentification unique spécifique. Les méthodes d’authentification sont classées en fonction du type d’authentification utilisé par l’application principale. Les applications de proxy d’application prennent en charge trois types d’authentification :

Authentification par mot de passe : l’authentification par mot de passe peut être utilisée pour toute application présentant des champs de nom d’utilisateur et de mot de passe pour l’authentification. Les étapes de configuration se trouvent dans Configurer le mot de passe Authentification unique pour une application de galerie Microsoft Entra.

Authentification Windows intégrée : pour les applications utilisant l’authentification Windows intégrée, l’authentification unique est activée par le biais de la délégation Kerberos contrainte (KCD, Kerberos Constrained Delegation). Cette méthode donne aux connecteurs de réseau privé l’autorisation d’emprunter l’identité des utilisateurs dans Active Directory et d’envoyer et recevoir des jetons en leur nom. Vous trouverez plus d’informations sur la configuration de KCD dans la documentation sur l’authentification unique avec KCD.

Authentification basée sur l’en-tête : L’authentification basée sur l’en-tête est utilisée pour fournir des fonctionnalités d’authentification unique à l’aide d’en-têtes HTTP. Pour plus d’informations, consultez Authentification unique basée sur l’en-tête.

Authentification unique SAML : Avec l’authentification unique SAML (Security Assertion Markup Language), Microsoft Entra s’authentifie auprès de l’application à l’aide du compte Microsoft Entra de l’utilisateur. Microsoft Entra ID communique les informations de connexion à l'application via un protocole de connexion. Avec l’authentification unique SAML, vous pouvez mapper les utilisateurs à des rôles d’application spécifiques en fonction de règles que vous définissez dans vos revendications SAML. Pour plus d’informations sur la configuration de l’authentification unique SAML, consultez SAML pour l’authentification unique avec le proxy d’application.

Chacune de ces options est accessible dans votre application sous Applications d’entreprise, puis ouvrez ensuite la page Authentification unique dans le menu de gauche. Si votre application a été créée dans l’ancien portail, vous ne voyez peut-être pas toutes ces options.

Cette page vous propose également une autre option d’authentification : Authentification liée. Le proxy d’application prend en charge cette option. Toutefois, cette option n’ajoute pas l’authentification unique à l’application. Cela dit, l’application peut déjà avoir implémenté l’authentification unique à l’aide d’un autre service tel que les services de fédération Active Directory.

Cette option permet à l’administrateur de créer un lien vers une application présentée préalablement aux utilisateurs lorsqu’ils accèdent à l’application. Par exemple, une application configurée pour authentifier les utilisateurs à l’aide des services de fédération Active Directory 2.0 peut utiliser l’option d’authentification liée pour créer un lien vers celui-ci dans la page Mes applications.

Étapes suivantes

- Authentification unique avec mise au coffre des mots de passe par le biais du proxy d’application

- Délégation contrainte Kerberos pour l’authentification unique avec le proxy d’application

- Authentification basée sur l’en-tête pour une authentification unique avec le proxy d’application

- SAML pour l’authentification unique avec le proxy d’application