Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le proxy d’application Microsoft Entra offre un accès à distance sécurisé pour les applications web. Après une authentification unique à Microsoft Entra, les utilisateurs peuvent accéder aux applications cloud et locales par le biais d’une URL externe ou un portail d’applications interne. Par exemple, le proxy d’application peut fournir un accès à distance et une authentification unique aux applications Bureau à distance, SharePoint, Teams, Tableau, Qlik et métier.

Le proxy d’application Microsoft Entra est :

Simple à utiliser. Les utilisateurs peuvent accéder à vos applications locales de la même manière qu'ils accèdent à Microsoft 365 et à d'autres applications SaaS intégrées à Microsoft Entra ID. Vous n’avez pas besoin de modifier ou de mettre à jour vos applications pour qu’elles fonctionnent avec le proxy d’application.

Sécurisé. Les applications locales peuvent utiliser les contrôles d’autorisation et les analyses de sécurité d’Azure. Par exemple, les applications locales peuvent utiliser l’accès conditionnel et la vérification en deux étapes. Le proxy d’application ne vous oblige pas à ouvrir les connexions entrantes par le biais de votre pare-feu.

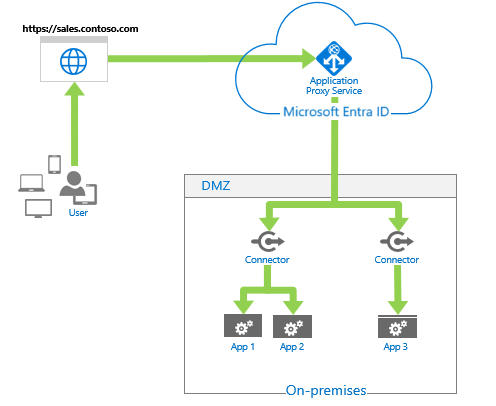

économique. Les solutions locales vous obligent généralement à configurer et à gérer des zones démilitarisées (DMZ), des serveurs de périphérie ou autres infrastructures complexes. Le proxy d’application s’exécute dans le cloud, ce qui simplifie son utilisation. Pour utiliser Proxy d’application, vous n’avez pas besoin de modifier l’infrastructure réseau ou d’installer d’autres appliances dans votre environnement local.

Conseil

Si vous disposez déjà d’un ID Microsoft Entra, vous pouvez l’utiliser comme plan de contrôle pour permettre un accès transparent et sécurisé à vos applications locales.

Bien qu’elle ne soit pas complète, la liste illustre des exemples d’utilisation du proxy d’application dans un scénario de coexistence hybride :

- Publier des applications web localement en externe de manière simplifiée sans zone DMZ

- Prendre en charge l’authentification unique (SSO) sur les appareils, ressources et applications dans le cloud et localement

- Prendre en charge l’authentification multifacteur pour les applications cloud et locales

- Utiliser rapidement des fonctionnalités cloud avec la sécurité du cloud Microsoft

- Centraliser la gestion des comptes d’utilisateur

- Centraliser le contrôle des identités et la sécurité

- Ajouter ou supprimer automatiquement l’accès des utilisateurs aux applications basées sur l’appartenance au groupe

Cet article décrit comment Microsoft Entra ID et Proxy d’application offrent aux utilisateurs distants une expérience d’authentification unique (SSO). Les utilisateurs se connectent de manière sécurisée aux applications locales sans VPN, ni serveurs à double hébergement et règles de pare-feu. Cet article vous aide à comprendre comment le proxy d’application apporte les fonctionnalités et les avantages de sécurité du cloud à vos applications web locales. Il décrit aussi l’architecture et les topologies possibles.

Conseil

Le proxy d’application inclut à la fois le service proxy d’application, qui s’exécute dans le cloud et le connecteur de réseau privé, qui s’exécute sur un serveur local. L’ID Microsoft Entra, le service proxy d’application et le connecteur de réseau privé fonctionnent ensemble pour transmettre en toute sécurité le jeton d’authentification utilisateur de Microsoft Entra ID à l’application web.

Le proxy d’application fonctionne avec :

- Applications web qui utilisent l’authentification Windows intégrée pour l’authentification

- Applications web qui utilisent l'accès basé sur des formulaires ou basé sur les en-têtes.

- API web que vous voulez exposer aux applications enrichies sur différents appareils

- Applications hébergées derrière une passerelle de bureau à distance

- Applications clientes complètes intégrées à la bibliothèque d’authentification Microsoft (MSAL)

Le proxy d’application prend en charge l’authentification unique. Pour plus d’informations sur les méthodes prises en charge, consultez Choisir une méthode d’authentification unique.

L’accès à distance, hier

Avant, votre plan de contrôle pour protéger les ressources internes contre les attaquants tout en facilitant l’accès aux utilisateurs distants consistait à utiliser une zone DMZ ou un réseau de périmètre. Toutefois, les solutions de VPN et de proxy inverse déployées dans la zone DMZ pour que les clients externes puissent accéder aux ressources d’entreprise ne conviennent pas au monde du cloud. Elles présentent généralement les inconvénients suivants :

- Augmenter les coûts matériels

- Maintenir la sécurité (mise à jour corrective, surveillance des ports, et ainsi de suite)

- Authentifier les utilisateurs à la périphérie

- Authentifier les utilisateurs auprès de serveurs web dans le réseau de périmètre

- Conservez l’accès VPN pour les utilisateurs distants avec la distribution et la configuration du logiciel client VPN. Gestion des serveurs joints à un domaine dans la zone DMZ, qui peut être vulnérable aux attaques extérieures.

Dans le monde actuel axé sur le cloud, Microsoft Entra ID est la solution la mieux adaptée pour contrôler qui et quoi accède à votre réseau. Le proxy d'application Microsoft Entra s'intègre à l'authentification moderne et aux technologies basées sur le cloud, comme les applications SaaS et les fournisseurs d'identité. Cette intégration permet aux utilisateurs d’accéder aux applications où qu’ils soient. Non seulement le proxy applicatif est mieux adapté au lieu de travail numérique d’aujourd’hui, mais il est plus sécuritaire que les solutions VPN et le proxy inverse et plus facile à mettre en œuvre. Les utilisateurs distants peuvent accéder à vos applications locales de la même manière qu'ils accèdent à Microsoft et à d'autres applications SaaS intégrées à Microsoft Entra ID. Vous n’avez pas besoin de modifier ou de mettre à jour vos applications pour qu’elles fonctionnent avec le proxy d’application. En outre, le proxy d’application ne nécessite pas l’ouverture de connexions entrantes par le biais de votre pare-feu. Avec le proxy applicatif, il suffit de le configurer et de l’oublier.

L’accès à distance, demain

Dans le lieu de travail numérique d’aujourd’hui, les utilisateurs accèdent à des applications et travaillent depuis n’importe où à l’aide de plusieurs appareils. Le facteur constant est l’identité de l’utilisateur. Commencez à sécuriser votre réseau à l’aide de La gestion des identités Microsoft Entra en tant que plan de contrôle de sécurité. Ce modèle basé sur l’identité inclut les composants suivants :

- Un fournisseur d’identité pour assurer le suivi des utilisateurs et les informations qui les concernent.

- Un annuaire d’appareils pour maintenir une liste des appareils qui ont accès aux ressources d’entreprise. Cet annuaire comprend les informations de l’appareil (par exemple, type d’appareil, intégrité, et ainsi de suite).

- Le service d’évaluation de stratégie vérifie si les utilisateurs et les appareils répondent aux stratégies de sécurité définies par les administrateurs.

- La possibilité d’accorder ou de refuser l’accès aux ressources de l’organisation. Microsoft Entra ID suit les utilisateurs qui accèdent aux applications web publiées localement et dans le cloud. Il fournit un point central pour gérer ces applications. Pour améliorer la sécurité, activez l’accès conditionnel Microsoft Entra. Cette fonctionnalité garantit que seules les personnes appropriées accèdent à vos applications en définissant des conditions d’authentification et d’accès.

Remarque

Le proxy d’application Microsoft Entra remplace les VPN ou les proxys inverses pour les utilisateurs distants accédant aux ressources internes. Il n’est pas conçu pour les utilisateurs internes sur le réseau d’entreprise. Lorsque les utilisateurs internes utilisent inutilement le proxy d’application, cela peut entraîner des problèmes de performances inattendus.

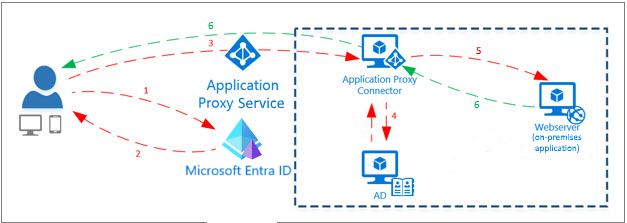

Vue d’ensemble du fonctionnement de Proxy d’application

Le diagramme montre comment Microsoft Entra ID et Proxy d’application fonctionnent ensemble pour fournir une authentification unique aux applications locales.

- L’utilisateur est dirigé vers la page de connexion de Microsoft Entra après avoir accédé à l’application via un point de terminaison.

- Microsoft Entra ID envoie un jeton à l’appareil client de l’utilisateur après une connexion réussie.

- Le client envoie le jeton au service de proxy d’application. Le service récupère le nom d’utilisateur principal (UPN) et le nom du principal de sécurité (SPN) à partir du jeton. Le proxy d’application envoie ensuite la requête au connecteur.

- Le connecteur effectue une authentification unique requise pour le compte de l’utilisateur.

- Le connecteur envoie la requête à l’application locale.

- La réponse est envoyée à l’utilisateur par le biais du connecteur et du service de proxy d’application.

Remarque

Comme la plupart des agents hybrides Microsoft Entra, le connecteur de réseau privé ne vous oblige pas à ouvrir des connexions entrantes via votre pare-feu. Le trafic utilisateur à l’étape 3 se termine au niveau du service de proxy d’application. Le connecteur de réseau privé, qui réside dans votre réseau privé, est responsable du reste de la communication.

| Composant | Descriptif |

|---|---|

| Point de terminaison | Le point de terminaison est une URL ou un portail utilisateur final. Les utilisateurs peuvent accéder à des applications en dehors de votre réseau au moyen d’une URL externe. Les utilisateurs au sein de votre réseau peuvent accéder à l’application par le biais d’une URL ou d’un portail d’utilisateurs finaux. Lorsque les utilisateurs passent par l'un de ces points de terminaison, ils s'authentifient dans Microsoft Entra ID, puis sont acheminés par le biais du connecteur vers l'application locale. |

| Microsoft Entra ID (système d'identification de Microsoft) | Microsoft Entra ID effectue l'authentification en utilisant le répertoire des locataires stocké dans le cloud. |

| Service de proxy d’application | Ce service de proxy d’application s’exécute dans le cloud comme composant de Microsoft Entra ID. Il transmet le jeton d’authentification de l’utilisateur au connecteur de réseau privé. Le proxy d’application transmet à l’adresse IP du client tous les en-têtes accessibles de la requête et définit les en-têtes en fonction de son protocole. Si la requête entrante vers le proxy possède déjà cet en-tête, l’adresse IP du client est ajoutée à la fin de la liste délimitée par des virgules qui est, en fait, la valeur de l’en-tête. |

| Connecteur de réseau privé | Le connecteur est un agent léger qui s’exécute sur un serveur Windows au sein de votre réseau. Le connecteur gère la communication entre le service de proxy d’application dans le cloud et l’application locale. Le connecteur utilise uniquement des connexions sortantes ; vous n’êtes donc pas obligé d’ouvrir des ports entrants sur les réseaux accessibles sur Internet. Les connecteurs sont sans état et extraient les informations dont ils ont besoin sur le cloud. Pour plus d’informations sur les connecteurs, comme la façon dont ils équilibrent la charge et s’authentifient, consultez Comprendre les connecteurs de réseau privé Microsoft Entra. |

| Active Directory (AD) | Active Directory s'exécute localement pour effectuer l’authentification des comptes de domaine. Lorsque l’authentification unique est configurée, le connecteur communique avec AD pour effectuer toute autre authentification requise. |

| Application locale | Enfin, l’utilisateur est en mesure d’accéder à une application locale. |

Proxy d’application est un service Microsoft Entra que vous configurez dans le centre d’administration Microsoft Entra. Il vous permet de publier un point de terminaison d’URL HTTP/HTTPS public externe dans le cloud Azure, qui se connecte à une URL de serveur d’applications interne dans votre organisation. Ces applications Web locales peuvent être intégrées à Microsoft Entra ID pour prendre en charge l'authentification unique. Les utilisateurs peuvent accéder aux applications web locales de la même manière qu’ils accèdent aux applications Microsoft 365 et autres applications SaaS.

Le service proxy d’application s’exécute dans le cloud, le connecteur de réseau privé fonctionne en tant qu’agent léger sur un serveur local, et Microsoft Entra ID agit comme fournisseur d’identité. Ensemble, ces composants permettent aux utilisateurs d’accéder aux applications web locales avec une expérience d’authentification unique transparente.

Une fois qu’un utilisateur s’authentifie, les utilisateurs externes peuvent accéder aux applications web locales à l’aide d’une URL d’affichage ou de Mes applications à partir de leurs appareils de bureau ou iOS/MAC. Par exemple, le proxy d’application peut fournir un accès à distance et une authentification unique à Bureau à distance, aux sites SharePoint, à Tableau, à Qlik, à Outlook sur le web et aux applications de ligne de métier (LOB).

Authentification

Il existe plusieurs façons de configurer une application pour l’authentification unique et la méthode que vous choisissez dépend de l’authentification utilisée par votre application. Proxy d’application prend en charge les types d’applications suivants :

- Applications web

- API web que vous voulez exposer aux applications enrichies sur différents appareils

- Applications hébergées derrière une passerelle Bureau à distance

- Applications clientes enrichies intégrées à la bibliothèque d’authentification Microsoft (MSAL)

Le proxy d’application fonctionne avec les applications qui utilisent le protocole d’authentification natif suivant :

- Authentification Windows intégrée (IWA). Pour l’authentification Windows intégrée (IWA), les connecteurs de réseau privé utilisent la délégation Kerberos contrainte (KCD) pour authentifier les utilisateurs auprès de l’application Kerberos.

Le proxy d’application prend également en charge les protocoles d’authentification avec des partenaires non-Microsoft dans des scénarios de configuration spécifiques :

- Authentification basée sur l’en-tête. Cette méthode utilise PingAccess, un service partenaire non-Microsoft, pour gérer l’authentification pour les applications qui s’appuient sur des en-têtes.

- Authentification par formulaire ou par mot de passe. Avec cette méthode d’authentification, les utilisateurs se connectent à l’application avec un nom d’utilisateur et un mot de passe quand ils y accèdent la première fois. Après la première connexion, Microsoft Entra ID fournit le nom d'utilisateur et le mot de passe à l'application. Dans ce scénario, Microsoft Entra ID gère l’authentification.

- Authentification SAML. L’authentification unique BASÉE sur SAML est prise en charge pour les applications qui utilisent les protocoles SAML (Security Assertion Markup Language) 2.0 ou WS-Federation. Dans le cadre de l'authentification unique SAML, Microsoft Entra s'authentifie auprès de l'application en utilisant le compte Microsoft Entra de l'utilisateur.

Pour plus d’informations sur les méthodes prises en charge, consultez Choisir une méthode d’authentification unique.

Avantages en matière de sécurité

La solution d’accès à distance offerte par le proxy d’application et Microsoft Entra prend en charge plusieurs avantages de sécurité pour les clients, notamment :

Accès authentifié. Le proxy d’application utilise la pré-authentification pour garantir que seules les connexions authentifiées atteignent votre réseau. Il bloque tout le trafic sans jeton valide pour les applications configurées avec la pré-authentification. Cette approche réduit considérablement les attaques ciblées en autorisant uniquement les identités vérifiées à accéder aux applications principales.

Accès conditionnel. Vous pouvez appliquer des contrôles de stratégie plus riches avant que les connexions à votre réseau soient établies. Avec l’accès conditionnel, vous pouvez définir des restrictions sur le trafic que vous autorisez à accéder à votre application back-end. Vous créez des stratégies qui limitent les connexions en fonction de l’emplacement, de la force de l’authentification et du profil de risque de l’utilisateur. À mesure que l’accès conditionnel évolue, d’autres contrôles sont ajoutés pour fournir une sécurité plus grande, comme l’intégration à Microsoft Defender pour Cloud Apps. L’intégration de Defender pour Cloud Apps vous permet de configurer une application locale pour la surveillance en temps réel à l’aide de l’accès conditionnel pour surveiller et contrôler les sessions en temps réel en fonction des stratégies d’accès conditionnel.

Arrêt du trafic. L’ensemble du trafic vers l’application back-end est arrêté au niveau du service Proxy d’application dans le cloud tandis que la session est rétablie avec le serveur back-end. Cette stratégie de connexion signifie que vos serveurs principaux ne sont pas exposés au trafic HTTP direct. Ils sont mieux protégés contre les attaques DoS ciblées (déni de service), car votre pare-feu n’est pas en cours d’attaque.

Tous les accès sont sortants. Les connecteurs de réseau privé utilisent uniquement des connexions sortantes au service proxy d’application dans le cloud sur les ports 80 et 443. Sans aucune connexion entrante, vous n’avez pas besoin d’ouvrir des ports de pare-feu pour les connexions ou les composants de la zone DMZ. Toutes les connexions sont sortantes et sur un canal sécurisé.

Intelligence basée sur Security Analytics et Machine Learning (ML). Étant donné qu’il fait partie de l’ID Microsoft Entra, le proxy d’application peut utiliser Microsoft Entra ID Protection (nécessite une licence Premium P2). Microsoft Entra ID Protection combine l’intelligence de sécurité de l’apprentissage automatique avec des flux de données provenant de l’Unité des crimes numériques de Microsoft et du Centre de réponse à la sécurité Microsoft pour identifier de manière proactive les comptes compromis. Protection des ID Microsoft Entra offre une protection en temps réel pour les connexions à haut risque. Elle prend en considération des facteurs comme les accès à partir d’appareils infectés, de réseaux anonymes, ou à partir d’emplacements atypiques et peu probables pour augmenter le profil de risque d’une session. Ce profil de risque est utilisé pour la protection en temps réel. La plupart de ces rapports et événements sont déjà disponibles via une API pour l’intégration à vos systèmes SIEM (Security Information and Event Management).

Accès à distance en tant que service. Vous n’avez pas besoin de vous occuper de la maintenance et des mises à jour correctives de vos serveurs locaux pour activer l’accès à distance. Proxy d’application est un service Internet appartenant à Microsoft et, de ce fait, vous obtenez toujours les derniers correctifs de sécurité et mises à niveau. Les logiciels sans correctifs sont toujours responsables d’un grand nombre d’attaques. Selon le Ministère de la sécurité intérieure, jusqu’à 85 % des attaques ciblées sont évitables. Avec ce modèle de service, vous n’avez plus besoin de gérer vos serveurs de périphérie et de vous dépêcher d’appliquer les correctifs en fonction des besoins.

Intégration d’Intune. Avec Intune, le trafic d’entreprise est routé séparément du trafic personnel. Proxy d’application permet de vérifier que le trafic d’entreprise est authentifié. Le proxy d’application et la fonctionnalité Intune Managed Browser peuvent également être utilisés ensemble pour permettre aux utilisateurs distants d’accéder en toute sécurité aux sites web internes à partir d’appareils iOS et Android.

Feuille de route vers le cloud

Un autre avantage majeur de la mise en œuvre de Proxy d’application est l’extension de Microsoft Entra ID à votre environnement local. En fait, l’implémentation du proxy d’application est une étape essentielle de la migration de votre organisation et vos applications vers le cloud. En migrant vers le cloud et en abandonnant l'authentification locale, vous réduisez votre empreinte locale et utilisez les fonctionnalités de gestion d'identités de Microsoft Entra comme plan de contrôle. Avec peu ou pas de mise à jour des applications existantes, vous avez accès à des fonctionnalités cloud comme l’authentification unique, l’authentification multifacteur et la gestion centralisée. L’installation des composants nécessaires pour le proxy d’application est un processus simple pour établir un framework d’accès à distance. En migrant vers le cloud, vous avez accès aux dernières mises à jour et fonctionnalités de Microsoft Entra, notamment la haute disponibilité et la récupération d'urgence.

Pour en savoir plus sur la migration de vos applications vers Microsoft Entra ID, consultez Migrer vos applications vers Microsoft Entra ID.

Architecture

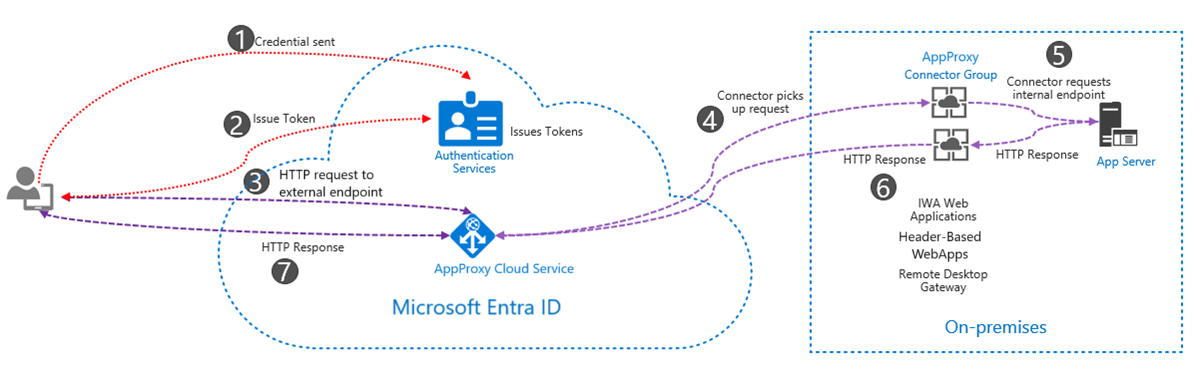

Le diagramme illustre de manière générale comment les services d’authentification Microsoft Entra et le proxy d’application fonctionnent ensemble pour fournir aux utilisateurs une authentification unique aux applications locales.

- L’utilisateur accède à l’application via un point de terminaison et est redirigé vers la page de connexion Microsoft Entra. Les stratégies d’accès conditionnel vérifient des conditions spécifiques pour garantir la conformité aux exigences de sécurité de votre organisation.

- Microsoft Entra ID envoie un jeton à l’appareil client de l’utilisateur.

- Le client envoie le jeton au service proxy d’application, qui extrait le nom d’utilisateur principal (UPN) et le nom du principal de sécurité (SPN) du jeton.

- Le proxy d’application transfère la requête au connecteur de réseau privé.

- Le connecteur gère une authentification supplémentaire requise (facultative en fonction de la méthode d’authentification), récupère le point de terminaison interne du serveur d’applications et envoie la demande à l’application locale.

- Le serveur d’applications répond et le connecteur renvoie la réponse au service proxy d’application.

- Le service proxy d’application remet la réponse à l’utilisateur.

Proxy d’application Microsoft Entra se compose du service Proxy d’application basé sur le cloud et d’un connecteur local. Le connecteur écoute les requêtes du service Proxy d’application et gère les connexions aux applications internes. Il est important de noter que toutes les communications se produisent via TLS (Transport Layer Security) et proviennent toujours du connecteur au service proxy d’application. Autrement dit, les communications sont uniquement sortantes. Le connecteur utilise un certificat client pour l’authentification sur le service Proxy d’application pour tous les appels. La seule exception à la sécurité de connexion est l’étape initiale d’installation, au cours de laquelle le certificat client est établi. Pour plus d'informations, consultez le fonctionnement du proxy d’application.

Connecteur de réseau privé Microsoft Entra

Le proxy d’application utilise le connecteur de réseau privé Microsoft Entra. Le même connecteur est utilisé par l’accès privé Microsoft Entra. Pour en savoir plus sur les connecteurs, consultez le connecteur de réseau privé Microsoft Entra.

Autres cas d’usage

Jusqu’à présent, nous nous concentrons sur l’utilisation du proxy d’application pour publier des applications locales en externe et activer l’authentification unique pour toutes les applications cloud et locales. Toutefois, le proxy d’application prend également en charge d’autres cas d’usage, notamment :

- Publiez en toute sécurité des API REST. Utilisez le proxy d’application pour créer un point de terminaison public pour vos API locales ou hébergées dans le cloud. Contrôler l’authentification et l’autorisation sans ouvrir de ports entrants. Pour plus d’informations, consultez Activer les applications clientes natives pour interagir avec des applications proxy et protéger une API à l’aide d’OAuth 2.0 avec l’ID Microsoft Entra et gestion des API.

- Services Bureau à distance(RDS). Les déploiements des services Bureau à distance standard (RDS) nécessitent des connexions entrantes ouvertes. Toutefois, le déploiement RDS avec le proxy d’application dispose d’une connexion sortante permanente à partir du serveur exécutant le service connecteur. De cette façon, vous pouvez proposer plus d’applications aux utilisateurs en publiant des applications locales via les services Bureau à distance. Vous pouvez aussi réduire la surface d’attaque du déploiement avec un ensemble limité de contrôles (vérification en deux étapes et accès conditionnel) sur les services Bureau à distance.

- Publiez des applications qui se connectent à l’aide de WebSockets. La prise en charge de Qlik Sense est disponible en préversion publique et sera étendue à d’autres applications à l’avenir.

- Permettre aux applications clientes natives d’interagir avec les applications proxy. Vous pouvez utiliser le proxy d’application Microsoft Entra pour publier des applications web, mais il peut également être utilisé pour publier des applications clientes natives configurées avec la bibliothèque d’authentification Microsoft (MSAL). Les applications clientes sont différentes des applications web, car elles sont installées sur un appareil alors que les applications web sont accessibles via un navigateur.

Conclusion

Les organisations s’adaptent aux changements rapides dans le travail et les outils. Les employés utilisent leurs propres appareils et s’appuient sur des applications SaaS (Software-as-a-Service). Par conséquent, la gestion et la sécurisation des données deviennent plus complexes. Les données se déplacent désormais entre les environnements locaux et cloud, bien au-delà des frontières traditionnelles. Ce changement améliore la productivité et la collaboration, mais facilite également la protection des données sensibles.

Le proxy d’application Microsoft Entra réduit votre empreinte locale en offrant un accès à distance en tant que service. Que vous utilisiez déjà Microsoft Entra ID pour gérer les utilisateurs dans une configuration hybride ou que vous prévoyiez de démarrer votre parcours cloud, le proxy d’application simplifie l’accès à distance et améliore la sécurité.

Les organisations doivent commencer à utiliser le proxy d’application dès aujourd’hui pour bénéficier des avantages suivants :

- Publier des applications locales en externe sans avoir à gérer un VPN traditionnel ou d’autres solutions de publication web locales et approche de zone DMZ

- Authentification unique sur toutes les applications, qu’il s’agisse d’application Microsoft 365 ou autres applications SaaS ou d’applications locales

- Sécurité à l'échelle du cloud où Microsoft Entra utilise Microsoft 365 pour empêcher les accès non autorisés

- Intégration d’Intune pour assurer l’authentification du trafic d’entreprise

- Centralisation de la gestion des comptes d’utilisateur

- Mises à jour automatiques pour assurer l’installation des derniers correctifs de sécurité

- Nouvelles fonctionnalités à mesure qu’elles sont publiées ; la prise en charge la plus récente de l’authentification unique SAML et la gestion plus granulaire des cookies d’application