Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Une méthode d’authentification externe (EAM) permet aux utilisateurs de choisir un fournisseur externe pour répondre aux exigences de l’authentification multifacteur (MFA) quand ils se connectent à Microsoft Entra ID.

Important

Le fournisseur d’authentification externe est actuellement en préversion publique. Pour plus d’informations sur les préversions, consultez Conditions du contrat de licence universel pour les services en ligne. Avec cette préversion, nous vous proposons la possibilité pour un fournisseur d’authentification externe d’intégrer des locataires Microsoft Entra ID en tant que méthode d’authentification externe (EAM). Une EAM peut répondre aux exigences MFA provenant des stratégies d’accès conditionnel, des stratégies des risques des connexions de Protection des ID Microsoft Entra et de l’activation de Privileged Identity Management (PIM), et quand l’application elle-même exige la MFA. Les EAM diffèrent de la fédération où l’identité de l’utilisateur est générée et gérés dans Microsoft Entra ID. Avec la fédération, l’identité est gérée dans le fournisseur d’identité externe. Les EAM nécessitent au minimum une licence Microsoft Entra ID P1.

Voici un diagramme du fonctionnement de la méthode d’authentification externe :

Important

Nous mettons à jour la préversion EAM pour prendre en charge les améliorations. Dans le cadre des améliorations, nous allons effectuer une migration back-end susceptible d’affecter certains utilisateurs qui se connectent avec un EAM. Pour plus d’informations, consultez Inscription de méthode d’authentification pour les eaMs. Nous déployons les améliorations au cours du mois de septembre 2025.

Métadonnées requises pour configurer une méthode d’authentification externe

Pour créer une méthode d’authentification externe, vous avez besoin des informations suivantes provenant de votre fournisseur d’authentification externe :

Un ID d’application est généralement une application multilocataire provenant de votre fournisseur, qui est utilisée dans le cadre de l’intégration. Vous devez fournir le consentement administrateur pour cette application dans votre locataire.

Un ID client est un identificateur provenant de votre fournisseur, utilisé dans le cadre de l’intégration de l’authentification pour identifier le service Microsoft Entra ID demandant l’authentification.

Une URL de découverte est le point de terminaison de découverte OpenID Connect (OIDC) pour le fournisseur d’authentification externe.

Pour plus d’informations sur la configuration de l’inscription d’application, consultez Configurer un nouveau fournisseur d’authentification externe avec l’ID Microsoft Entra.

Important

Vérifiez que la propriété kid (ID de clé) est encodée en base64 dans l’en-tête JSON Web Token (JWT) du id_token et dans le jeu de clés web JSON (JWKS) récupéré à partir du jwks_uri du fournisseur. Cet alignement d’encodage est essentiel pour la validation transparente des signatures de jetons pendant les processus d’authentification. L’alignement incorrect peut entraîner des problèmes de correspondance de clé ou de validation de signature.

Gérer une méthode d’authentification externe dans le centre d’administration Microsoft Entra

Les méthodes d’authentification externes sont gérées avec la stratégie Méthodes d’authentification de Microsoft Entra ID, tout comme les méthodes intégrées.

Créer une méthode d’authentification externe dans le centre d’administration

Avant de créer une méthode d’authentification externe dans le centre d’administration, vérifiez que vous disposez des métadonnées pour configurer une méthode d’authentification externe.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez aux Entra ID>méthodes d'authentification>Ajouter une méthode externe (Aperçu).

Ajoutez des propriétés de méthode en fonction des informations de configuration provenant de votre fournisseur. Par exemple :

- Nom : Adatum

- ID client : 00001111-aaaa-2222-bbbb-3333cccc4444

- Point de terminaison de découverte :

https://adatum.com/.well-known/openid-configuration - ID d’application : 11112222-bbbb-3333-cccc-4444dddd5555

Important

L’utilisateur voit le nom complet dans le sélecteur de méthodes. Vous ne pouvez pas modifier le nom après avoir créé la méthode. Le nom complet doit être unique.

Vous avez besoin au minimum du rôle Administrateur de rôle privilégié afin d’octroyer un consentement administrateur pour l’application du fournisseur. Si vous n’avez pas le rôle requis pour accorder le consentement, vous pouvez néanmoins enregistrer votre méthode d’authentification, mais vous ne pouvez pas l’activer tant que le consentement n’est pas accordé.

Une fois que vous avez entré les valeurs provenant de votre fournisseur, appuyez sur le bouton pour demander l’octroi du consentement administrateur à l’application afin qu’elle puisse lire les informations requises de l’utilisateur pour s’authentifier correctement. Vous êtes invité à vous connecter avec un compte disposant d’autorisations d’administrateur et à accorder les autorisations requises à l’application du fournisseur.

Une fois connecté, sélectionnez Accepter pour accorder le consentement de l’administrateur :

Vous pouvez voir les autorisations que l’application du fournisseur demande avant d’accorder le consentement. Une fois que vous accordez le consentement administrateur et que la modification est répliquée, la page s’actualise pour montrer que le consentement administrateur a été accordé.

Si l’application dispose d’autorisations, vous pouvez également activer la méthode avant d’enregistrer. Sinon, vous devez enregistrer la méthode dans un état désactivé et l’activer une fois que le consentement a été accordé à l’application.

Une fois la méthode activée, tous les utilisateurs dans l’étendue peuvent choisir la méthode pour les invites de l’authentification multifacteur. Si le consentement n’est pas approuvé pour l’application du fournisseur, les connexions avec la méthode échouent.

Si l’application est supprimée ou n’a plus d’autorisation, les utilisateurs voient une erreur et la connexion échoue. La méthode ne peut pas être utilisée.

Configurer une méthode d’authentification externe dans le centre d’administration

Pour gérer vos méthodes d’authentification externes dans le centre d’administration Microsoft Entra, ouvrez la stratégie Méthodes d’authentification. Sélectionnez le nom de la méthode pour ouvrir les options de configuration. Vous pouvez choisir les utilisateurs qui sont inclus ou exclus pour l’utilisation de cette méthode.

Supprimer une méthode d’authentification externe dans le centre d’administration

Si vous ne voulez plus que vos utilisateurs puissent utiliser la méthode d’authentification externe, vous pouvez :

- Définir Activer sur Désactivé pour enregistrer la configuration de la méthode

- Sélectionnez Supprimer pour supprimer la méthode

Gérer une méthode d’authentification externe en utilisant Microsoft Graph

Pour gérer la stratégie Méthodes d’authentification en utilisant Microsoft Graph, vous avez besoin de l’autorisation Policy.ReadWrite.AuthenticationMethod. Pour plus d'informations, consultez Mettre à jour authenticationMethodsPolicy.

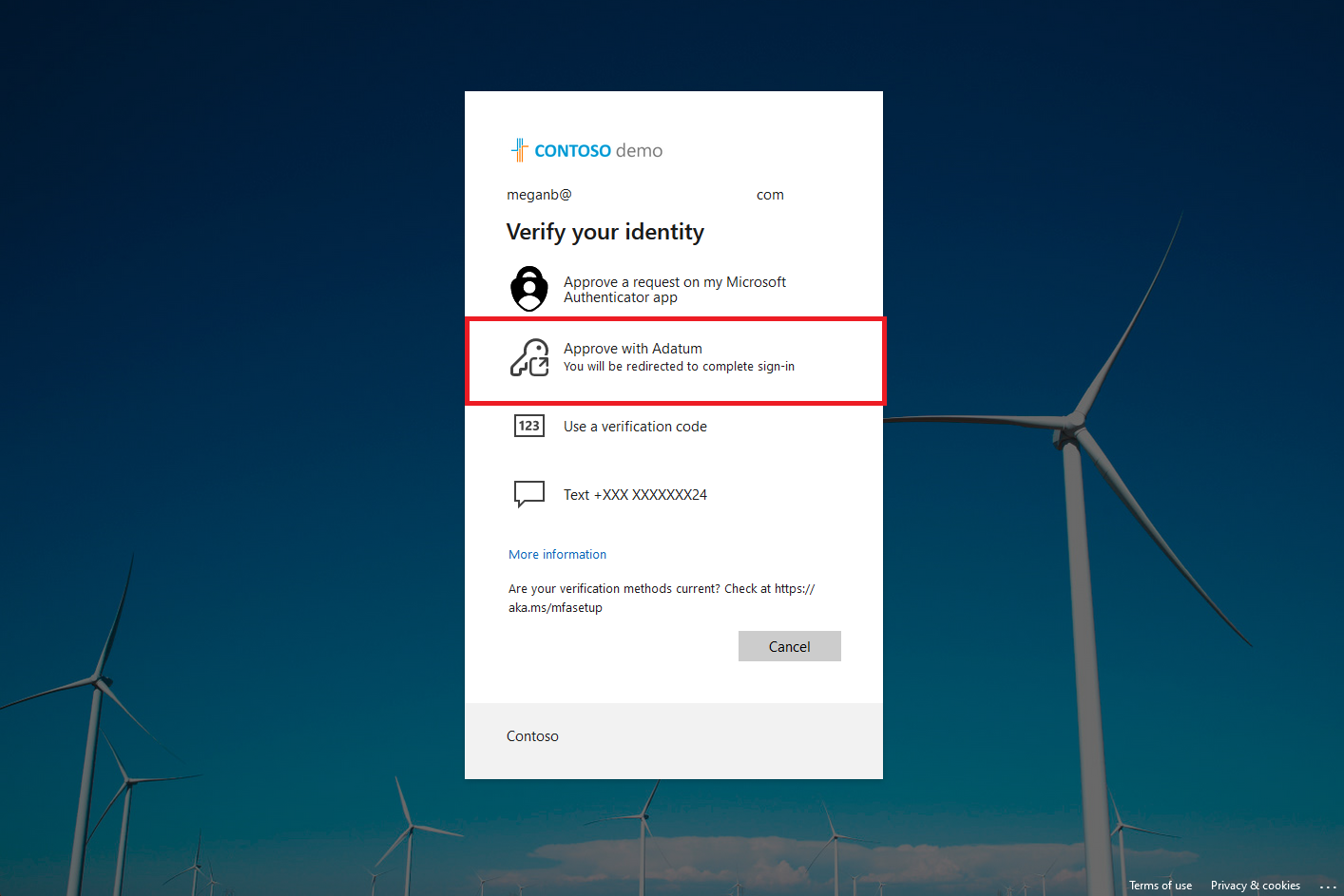

Expérience utilisateur

Les utilisateurs pour lesquels la méthode d’authentification externe est activée peuvent l’utiliser quand ils se connectent et que l’authentification multifacteur est requise.

Si l’utilisateur a d’autres moyens de se connecter et que l’authentification multifacteur par défaut du système est activée, ces autres méthodes s’affichent dans l’ordre par défaut. L’utilisateur peut choisir d’utiliser une autre méthode, puis sélectionner la méthode d’authentification externe. Par exemple, si Authenticator est activé comme autre méthode pour l’utilisateur, il est invité à entrer le nombre correspondant.

Si l’utilisateur n’a pas d’autres méthodes activées, il peut seulement choisir la méthode d’authentification externe. Il est redirigé vers le fournisseur d’authentification externe pour effectuer l’authentification.

Inscription de la méthode d’authentification pour les EAM

Dans la préversion EAM, les utilisateurs membres de groupes activés pour EAM peuvent utiliser un EAM pour satisfaire l’authentification multifacteur. Ces utilisateurs ne sont pas inclus dans les rapports sur l’inscription de méthode d’authentification.

Le déploiement de l’inscription EAM dans Microsoft Entra ID est en cours. Une fois le déploiement terminé, les utilisateurs doivent inscrire leur EAM auprès de Microsoft Entra ID avant de pouvoir l’utiliser pour satisfaire l’authentification multifacteur. Dans le cadre de ce déploiement, Microsoft Entra ID enregistre automatiquement les utilisateurs EAM récents qui se sont connectés avec un EAM au cours des 28 derniers jours.

Les utilisateurs qui ne se sont pas connectés avec leur EAM dans les 28 jours suivant le lancement de la fonctionnalité d’inscription doivent inscrire l’EAM avant de pouvoir l’utiliser à nouveau. Ces utilisateurs peuvent voir une modification la prochaine fois qu’ils se connectent, en fonction de leur configuration d’authentification actuelle :

- S’ils ne sont activés que pour EAM, ils doivent effectuer une inscription juste-à-temps d’EAM avant de continuer.

- S’ils sont activés pour EAM et d’autres méthodes d’authentification, ils peuvent perdre l’accès à l’EAM pour l’authentification. Il existe deux façons de récupérer l’accès :

- Ils peuvent inscrire leur EAM sur les informations de sécurité.

- Un administrateur peut utiliser le Centre d’administration Microsoft Entra ou Microsoft Graph pour inscrire l’EAM en son nom.

Les sections suivantes couvrent les étapes de chaque option.

Comment les utilisateurs inscrivent leur EAM dans les informations de sécurité

Les utilisateurs peuvent suivre ces étapes pour inscrire un EAM dans les informations de sécurité :

- Connectez-vous aux informations de sécurité.

- Sélectionnez + Ajouter une méthode de connexion.

- Lorsque vous êtes invité à sélectionner une méthode de connexion dans une liste d’options disponibles, sélectionnez Méthodes d’authentification externe.

- Sélectionnez Suivant à l’écran de confirmation.

- Effectuez le deuxième défi de facteur avec le fournisseur externe. En cas de réussite, les utilisateurs peuvent voir l’EAM répertorié dans leurs méthodes de connexion.

Comment les utilisateurs inscrivent leur EAM à l’aide de l’Assistant Inscription

Lorsqu’un utilisateur se connecte, un Assistant d’inscription les aide à inscrire les EAMs qu’il est activé pour l’utiliser. S’ils sont activés pour d’autres méthodes d’authentification, il peut être nécessaire de sélectionner je souhaite configurer une autre méthode d’authentification>externe pour continuer. Ils doivent s’authentifier auprès de leur fournisseur EAM pour inscrire l’EAM dans Microsoft Entra ID.

Si l’authentification réussit, un message confirme l’inscription terminée et l’EAM est inscrit. L’utilisateur est redirigé vers la ressource à laquelle il souhaite accéder.

Si l’authentification échoue, l’utilisateur est redirigé vers l’Assistant Inscription et la page d’inscription affiche un message d’erreur. L’utilisateur peut réessayer ou choisir un autre moyen de se connecter s’il est activé pour d’autres méthodes.

Comment les administrateurs inscrivent un EAM pour un utilisateur

Les administrateurs peuvent inscrire un utilisateur pour un EAM. S’ils inscrivent un utilisateur pour un EAM, l’utilisateur n’a pas besoin d’inscrire son EAM dans les informations de sécurité ou à l’aide de l’Assistant Inscription.

Les administrateurs peuvent également supprimer l’inscription pour le compte d’un utilisateur. Ils peuvent supprimer une inscription pour aider les utilisateurs dans les scénarios de récupération, car leur prochain signe déclenche une nouvelle inscription. Ils peuvent supprimer l’inscription EAM dans le Centre d’administration Microsoft Entra ou avec Microsoft Graph. Les administrateurs peuvent créer un script PowerShell pour mettre à jour l’état d’inscription de plusieurs utilisateurs à la fois.

Dans le centre d’administration Microsoft Entra :

- Sélectionnez Utilisateurs>Tous les utilisateurs.

- Sélectionnez l’utilisateur qui doit être inscrit pour EAM.

- Dans le menu Utilisateur, sélectionnez Méthodes d’authentification, puis sélectionnez + Ajouter une méthode d’authentification.

- Sélectionnez la méthode d’authentification externe.

- Sélectionnez un ou plusieurs EAMs, puis sélectionnez Enregistrer.

- Un message de réussite s’affiche et les méthodes que vous avez sélectionnées précédemment sont répertoriées dans les méthodes d’authentification utilisables.

Utilisation en parallèle de méthodes d’authentification externes et de contrôles personnalisés d’accès conditionnel

Des méthodes d’authentification externes et des contrôles personnalisés peuvent fonctionner en parallèle. Microsoft recommande aux administrateurs de configurer deux stratégies d’accès conditionnel :

- Une stratégie pour appliquer le contrôle personnalisé

- Une autre stratégie avec l’octroi de l’authentification multifacteur requis

Incluez un groupe de tests d’utilisateurs pour chaque stratégie, mais pas pour les deux. Si un utilisateur est inclus dans les deux stratégies ou dans une stratégie avec les deux conditions, il doit satisfaire à l’authentification multifacteur lors de la connexion. Il doit également satisfaire au contrôle personnalisé, ce qui le redirige une deuxième fois vers le fournisseur externe.

Questions fréquentes (FAQ)

1. Pourquoi les méthodes d’authentification externe (EAM) ne fonctionnent-elles pas sur Windows 10 pendant la configuration de l’appareil ?

Réponse :

Si vous configurez un appareil exécutant Windows 10 à l’aide d’une identité EAM uniquement, vous pouvez rencontrer un problème où l’expérience de configuration initiale (OOB, Out-of-Box) échoue et vous empêche de continuer avec la connexion.

Ce comportement se produit parce que Windows 10 ne prend pas en charge EAM de manière native pendant l’OOBE (expérience prête à l’emploi).

Microsoft ne prend plus en charge Windows 10 (https://www.microsoft.com/en-us/windows/end-of-support?msockid=26a3312b6b246f501ec624846a4f6e11) et il n’y a pas de plan d’extension du support EAM .

Pour utiliser des méthodes d’authentification externe pour la connexion, effectuez une mise à niveau vers Windows 11

Étapes suivantes

Pour plus d’informations sur la gestion des méthodes d’authentification, consultez Gérer les méthodes d’authentification pour Microsoft Entra ID.

Pour obtenir des informations de référence sur les fournisseurs de méthode d’authentification externe, consultez Informations de référence sur les fournisseurs de méthodes externes d’authentification multifacteur de Microsoft Entra (préversion).