Comment fonctionne la correspondance de nombres dans les notifications Push d’authentification multifacteur (MFA) pour Authenticator : stratégie des méthodes d’authentification

Cette rubrique explique comment la correspondance de nombres dans les notifications Push de Microsoft Authenticator améliore la sécurité de connexion des utilisateurs. La correspondance des nombres est une mise à niveau de sécurité clé des notifications de second facteur classiques dans Authenticator.

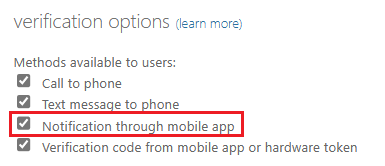

À compter du 8 mai 2023, la correspondance de nombre est activée pour toutes les notifications Push Authenticator. À mesure que les services pertinents se déploient, les utilisateurs du monde entier dont les notifications Push Authenticator sont activées commenceront à voir une correspondance de nombre dans leurs demandes d’approbation. Les utilisateurs peuvent être activés pour les notifications Push Authenticator dans la stratégie de méthodes d’authentification ou dans la stratégie d’authentification multifacteur héritée si les notifications via l’application mobile sont activées.

Scénarios de correspondance de nombre

La correspondance de numéro est disponible pour les scénarios suivants. Quand elle est activée, tous les scénarios la prennent en charge.

- Authentification multifacteur

- Réinitialisation de mot de passe en libre service

- Inscription combinée de SSPR et de MFA lors de la configuration de l’application Authenticator

- Adaptateur AD FS

- Extension NPS

La correspondance de nombre n’est pas prise en charge pour les notifications Push des appareils portables Apple Watch ou Android. Les utilisateurs d’appareils portables doivent utiliser leur téléphone pour approuver les notifications lorsque la correspondance de numéro est activée.

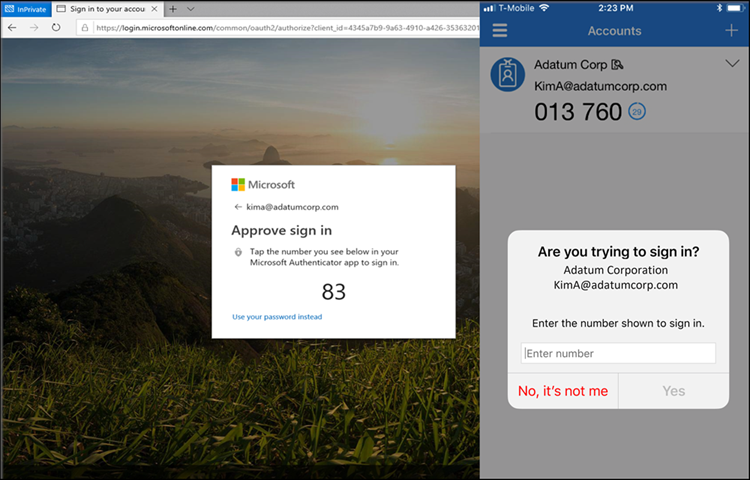

Authentification multifacteur

Quand un utilisateur répond à une notification Push de MFA à l’aide d’Authenticator, un nombre lui est présenté. Il doit entrer ce numéro dans l’application pour terminer l’approbation. Pour plus d’informations sur la configuration de MFA, consultez Tutoriel : Sécuriser les événements de connexion utilisateur avec l’authentification multifacteur Microsoft Entra.

SSPR

La réinitialisation de mot de passe en libre-service (SSPR) avec Authenticator nécessite la correspondance de nombres lors de l’utilisation d’Authenticator. Durant la réinitialisation de mot de passe en libre-service, la page de connexion affiche un nombre que l’utilisateur doit saisir dans la notification d’Authenticator. Pour plus d’informations sur la configuration de SSPR, consultez Tutoriel : Permettre aux utilisateurs de déverrouiller leur compte ou de réinitialiser leur mot de passe.

Inscription combinée

L’inscription combinée avec Authenticator nécessite la correspondance de nombres. Quand un utilisateur procède à une inscription combinée pour configurer Authenticator, il doit approuver une notification pour ajouter le compte. Cette notification affiche un nombre qu’il doit saisir dans la notification Authenticator. Pour plus d’informations sur la configuration de l’inscription combinée, consultez Activer l’inscription combinée des informations de sécurité.

Adaptateur AD FS

L’adaptateur AD FS exige une correspondance de nombre sur les versions prises en charge de Windows Server. Dans les versions antérieures, les utilisateurs continuent de voir l’expérience Approuver/Refuser et ne voient pas la correspondance de nombre tant que la mise à niveau n’est pas effectuée. L’adaptateur AD FS prend en charge la correspondance de nombres uniquement après que vous ayez installé l’une des mises à jour listées dans le tableau suivant. Pour plus d’informations sur la configuration de l’adaptateur AD FS, consultez Configurer le serveur Multi-Factor Authentication Azure pour qu’il fonctionne avec AD FS dans Windows Server.

Remarque

Les versions non corrigées de Windows Server ne prennent pas en charge la correspondance de nombre. Les utilisateurs continuent à voir l’expérience Approuver/Refuser et ne voient pas de correspondance de nombre tant que ces mises à jour n’ont pas été appliquées.

| Version | Update |

|---|---|

| Windows Server 2022 | 9 novembre 2021 — KB5007205 (Build OS 20348.350) |

| Windows Server 2019 | 9 novembre 2021 — KB5007206 (Build OS 17763.2300) |

| Windows Server 2016 | 12 octobre 2021—KB5006669 (OS Build 14393.4704) |

Extension NPS

Bien que NPS ne prenne pas en charge la correspondance de nombres la dernière extension NPS prend en charge les méthodes par mots de passe à usage unique et durée définie (TOTP), comme celle disponible dans Authenticator, d’autres jetons logiciels et les FOB matériels. La connexion par TOTP offre une meilleure sécurité que l’expérience Approuver/Refuser. Veillez à exécuter la dernière version de l’extension NPS.

Toute personne qui effectue une connexion RADIUS avec l’extension NPS version 1.2.2216.1 ou ultérieure est invitée à se connecter avec une méthode TOTP au lieu des options Approuver/Refuser. Pour voir ce comportement, les utilisateurs doivent avoir inscrit une méthode d’authentification par TOTP. Sans méthode par TOTP inscrite, les utilisateurs continuent de voir Approuver/Refuser.

Les organisations qui exécutent une version antérieure de l’extension NPS peuvent modifier le Registre pour demander aux utilisateurs d’entrer un mot de passe à usage unique et durée définie :

- 1.2.2131.2

- 1.2.1959.1

- 1.2.1916.2

- 1.1.1892.2

- 1.0.1850.1

- 1.0.1.41

- 1.0.1.40

Notes

Les extensions NPS avec une version antérieure à 1.0.1.40 ne prennent pas en charge les TOTP appliqués par correspondance des numéros. Ces versions continuent de présenter aux utilisateurs la méthode Approuver/Refuser.

Pour créer l’entrée de Registre qui remplace les options Approuver/Refuser dans les notifications Push et demander des mots de passe à usage unique et durée définie à la place :

- Sur le serveur NPS, ouvrez l’éditeur du Registre.

- Accédez à HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.

- Créez la paire chaîne/valeur suivante :

- Nom : OVERRIDE_NUMBER_MATCHING_WITH_OTP

- Valeur = TRUE

- Redémarrez le service NPS.

De plus :

Les utilisateurs qui utilisent des TOTP doivent avoir inscrit Authenticator comme méthode d’authentification, ou un autre jeton OATH matériel ou logiciel. Un utilisateur qui ne peut pas utiliser de méthode TOTP voit toujours les options Approuver/Refuser avec des notifications Push s’il utilise une version de l’extension NPS antérieure à 1.2.2216.1.

Le serveur NPS sur lequel l’extension NPS est installée doit être configuré pour utiliser le protocole PAP. Pour plus d’informations, consultez Déterminer les méthodes d’authentification que vos utilisateurs peuvent employer.

Important

MSCHAPv2 ne prend pas en charge les TOTP. Si le serveur NPS n’est pas configuré pour utiliser PAP, l’autorisation de l’utilisateur échoue avec des événements dans le journal AuthZOptCh du serveur d’extension NPS dans l’Observateur d’événements :

Extension NPS pour Azure MFA : défi demandé dans l’authentification externe pour l’utilisateur npstesting_ap. Vous pouvez configurer le serveur NPS pour prendre en charge PAP. Si PAP n’est pas une option, vous pouvez définir OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE pour revenir aux notifications Push Approuver/Refuser.

Si votre organisation utilise la passerelle Bureau à distance et que l’utilisateur est inscrit pour utiliser un code TOTP avec des notifications Push de Authenticator, il ne peut pas répondre à la demande d’authentification Microsoft Entra MFA et la connexion à la passerelle Bureau à distance échoue. Dans ce cas, vous pouvez définir OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE pour revenir aux notifications Push Approuver/Refuser avec Authenticator.

FAQ

Puis-je refuser la correspondance des nombres ?

Non, les utilisateurs ne peuvent pas refuser la correspondance de nombres dans les notification Push Authenticator.

Les services concernés commenceront à déployer ces changements après le 8 mai 2023, et les utilisateurs commenceront à voir la correspondance des numéros dans les demandes d’approbation. Au fur et à mesure du déploiement des services, certains utilisateurs pourront voir la correspondance des nombres, alors que d’autres non. Afin d’assurer un comportement cohérent pour tous les utilisateurs, nous vous recommandons vivement d’activer à l’avance la correspondance de nombres pour les notifications Push Authenticator.

La correspondance des numéros s’applique-t-elle uniquement si les notifications Push Authenticator sont définies comme méthode d’authentification par défaut ?

Oui. Si l’utilisateur a une méthode d’authentification par défaut différente, aucun changement n’est apporté à son expérience de connexion par défaut. Celui-ci obtient une correspondance de nombre si la méthode par défaut est la notification Push Authenticator. Il n’y a pas de changement si la méthode par défaut est différente, par exemple TOTP dans Authenticator ou un autre fournisseur de synchronisation.

Quelle que soit la méthode par défaut, tout utilisateur invité à se connecter avec des notifications Push Authenticator voit la correspondance de nombres. S’il est invité à utiliser une autre méthode, il ne verra aucun changement.

Que se passe-t-il pour les utilisateurs qui ne sont pas spécifiés dans la stratégie Méthodes d’authentification, mais qui ont les notifications activées dans l’application mobile pour la stratégie MFA héritée à l’échelle du locataire ?

Les utilisateurs dont les notifications Push MFA sont activées dans la stratégie MFA héritée verront également la correspondance de nombres si la stratégie MFA héritée a activé les notifications via l’application mobile. Les utilisateurs verront une correspondance de nombres, qu’ils aient ou non activé Authenticator dans la stratégie de méthodes d’authentification.

La correspondance de numéro est-elle prise en charge avec le serveur MFA ?

Non, la correspondance de numéro n’est pas appliquée, car ce n’est pas une fonctionnalité prise en charge par le serveur MFA, qui est déprécié.

Que se passe-t-il si un utilisateur exécute une version antérieure d’Authenticator ?

Si un utilisateur exécute une version antérieure d’Authenticator qui ne prend pas en charge la correspondance des nombres, l’authentification ne fonctionnera pas. Les utilisateurs doivent effectuer une mise à niveau vers la dernière version d’Authenticator pour l’utiliser pour la connexion.

Comment les utilisateurs peuvent-ils vérifier à nouveau le numéro sur les appareils iOS mobiles une fois que la demande de correspondance s’affiche ?

Pendant les flux de répartiteur iOS mobile, la demande de correspondance de nombre s’affiche sur le nombre après un délai de deux secondes. Pour revérifier le nombre, cliquez à nouveau sur Afficher le numéro. Cette action se produit uniquement dans les flux de répartiteur iOS mobiles.

Authenticator est-il pris en charge sur Apple Watch ?

Dans la version d’Authenticator pour iOS sortie en janvier 2023, il n’y a pas d’application compagnon pour watchOS en raison de son incompatibilité avec les fonctionnalités de sécurité d’Authenticator. Vous ne pouvez pas installer ni utiliser Authenticator sur Apple Watch. Aussi, nous vous recommandons de supprimer Authenticator de votre Apple Watch et de vous connecter avec Authenticator sur un autre appareil.