Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment améliorer la sécurité de la connexion utilisateur en ajoutant le nom de l’application et l’emplacement géographique de la connexion à Authenticator sans mot de passe et aux notifications Push.

Prérequis

- Votre organisation doit activer les notifications sans mot de passe et Push d’Authenticator pour certains utilisateurs ou groupes à l’aide de la nouvelle stratégie de méthodes d’authentification. Vous pouvez modifier la stratégie des méthodes d’authentification à l’aide du centre d’administration Microsoft Entra ou de l’API Microsoft Graph.

- Un contexte supplémentaire peut être ciblé sur un seul groupe qui peut être dynamique ou imbriqué. Le groupe peut être synchronisé à partir d’un site local ou d’un cloud uniquement.

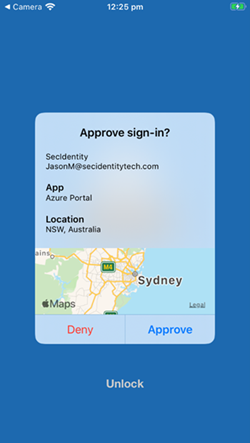

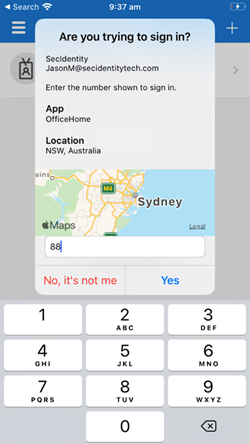

Connexion par téléphone sans mot de passe et authentification multifacteur

Lorsqu’un utilisateur reçoit une notification Push d’authentification par téléphone sans mot de passe ou multifacteur (MFA) dans Authenticator, il voit le nom de l’application qui demande l’approbation et l’emplacement en fonction de l’adresse IP à partir de laquelle la connexion provient.

Les administrateurs peuvent combiner un contexte supplémentaire avec un nombre correspondant pour améliorer davantage la sécurité de connexion.

Modifications de schéma de stratégie

Vous pouvez activer et désactiver séparément le nom de l’application et l’emplacement géographique. Sous featureSettings, vous pouvez utiliser le mappage de noms suivant pour chaque fonctionnalité :

-

Nom de l’application :

displayAppInformationRequiredState -

Emplacement géographique :

displayLocationInformationRequiredState

Remarque

Veillez à utiliser le nouveau schéma de stratégie pour les API Microsoft Graph. Dans l’Explorateur Graph, vous devez donner votre consentement aux autorisations Policy.Read.All et Policy.ReadWrite.AuthenticationMethod.

Identifiez votre groupe cible unique pour chacune des fonctionnalités. Utilisez ensuite le point de terminaison d’API suivant pour modifier displayAppInformationRequiredState ou displayLocationInformationRequiredState properties sous featureSettings pour enabled et inclure ou exclure les groupes souhaités :

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/MicrosoftAuthenticator

Pour plus d’informations, consultez le type de ressource microsoftAuthenticatorAuthenticationMethodConfiguration.

Exemple d’activation d’un contexte supplémentaire pour tous les utilisateurs

Dans featureSettings, remplacez displayAppInformationRequiredState et displayLocationInformationRequiredState de default à enabled.

La valeur du mode d’authentification est any ou push, selon que vous souhaitez également activer la connexion par téléphone sans mot de passe. Dans ces exemples, nous utilisons any, mais si vous ne souhaitez pas autoriser l'authentification sans mot de passe, utilisez push.

Il se peut que vous deviez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de la configuration précédente. Dans ce cas, effectuez d’abord GET. Ensuite, mettez à jour uniquement les champs appropriés, puis PATCH. L’exemple suivant montre comment mettre à jour displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs activés pour Authenticator sous includeTargets voir le nom de l’application ou l’emplacement géographique. Les utilisateurs qui ne sont pas activés pour Authenticator ne voient pas ces fonctionnalités.

//Retrieve your existing policy via a GET.

//Leverage the Response body to create the Request body section. Then update the Request body similar to the Request body as shown below.

//Change the Query to PATCH and Run query

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "all_users"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "all_users"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Exemple montrant comment activer le nom de l’application et l’emplacement géographique pour des groupes distincts

Dans featureSettings, remplacez displayAppInformationRequiredState et displayLocationInformationRequiredState de default à enabled.

Dans includeTarget pour chaque featureSetting, remplacez l’ID de all_users par l’ID d’objet du groupe à partir du Centre d’administration Microsoft Entra.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons d’effectuer d’abord GET. Ensuite, mettez à jour uniquement les champs appropriés, puis PATCH. L’exemple suivant montre une mise à jour de displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs activés pour Authenticator sous includeTargets voir le nom de l’application ou l’emplacement géographique. Les utilisateurs qui ne sont pas activés pour Authenticator ne voient pas ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Pour vérifier, réexécutez GET et vérifiez l’ID d’objet :

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/MicrosoftAuthenticator

Exemple de désactivation du nom de l’application et activation de l’emplacement géographique uniquement

Dans featureSettings, remplacez l’état de displayAppInformationRequiredState par default ou disabled et displayLocationInformationRequiredState par enabled.

Dans includeTarget pour chaque valeur featureSetting, remplacez l’ID de all_users par l’ID d’objet du groupe à partir du Centre d’administration Microsoft Entra.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons d’effectuer d’abord GET. Ensuite, mettez à jour uniquement les champs appropriés, puis PATCH. L’exemple suivant montre une mise à jour de displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs activés pour Authenticator sous includeTargets voir le nom de l’application ou l’emplacement géographique. Les utilisateurs qui ne sont pas activés pour Authenticator ne voient pas ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "disabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Exemple d’exclusion d’un groupe du nom de l’application et de l’emplacement géographique

En outre, pour chacune des fonctionnalités, vous remplacez l’ID de excludeTarget par l’ID d’objet du groupe à partir du Centre d’administration Microsoft Entra. Cette modification exclut ce groupe de voir le nom de l’application ou l’emplacement géographique.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons d’effectuer d’abord GET. Ensuite, mettez à jour uniquement les champs appropriés, puis PATCH. L’exemple suivant montre une mise à jour de displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs activés pour Authenticator sous includeTargets voir le nom de l’application ou l’emplacement géographique. Les utilisateurs qui ne sont pas activés pour Authenticator ne voient pas ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "5af8a0da-5420-4d69-bf3c-8b129f3449ce"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "b6bab067-5f28-4dac-ab30-7169311d69e8"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Exemple de suppression du groupe exclu

Dans featureSettings, changez les états de displayAppInformationRequiredState de default à enabled. Remplacez l’ID de excludeTarget par 00000000-0000-0000-0000-000000000000.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons d’effectuer d’abord GET. Ensuite, mettez à jour uniquement les champs appropriés, puis PATCH. L’exemple suivant montre une mise à jour de displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs activés pour Authenticator sous includeTargets voir le nom de l’application ou l’emplacement géographique. Les utilisateurs qui ne sont pas activés pour Authenticator ne voient pas ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

" displayAppInformationRequiredState ": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "1ca44590-e896-4dbe-98ed-b140b1e7a53a"

},

"excludeTarget": {

"targetType": "group",

"id": " 00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any"

}

]

}

Désactiver le contexte supplémentaire

Pour désactiver le contexte supplémentaire, vous devez PATCHdisplayAppInformationRequiredState et displayLocationInformationRequiredState de enabled à disabled/default. Vous ne pouvez également désactiver qu’une des fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "disabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "disabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

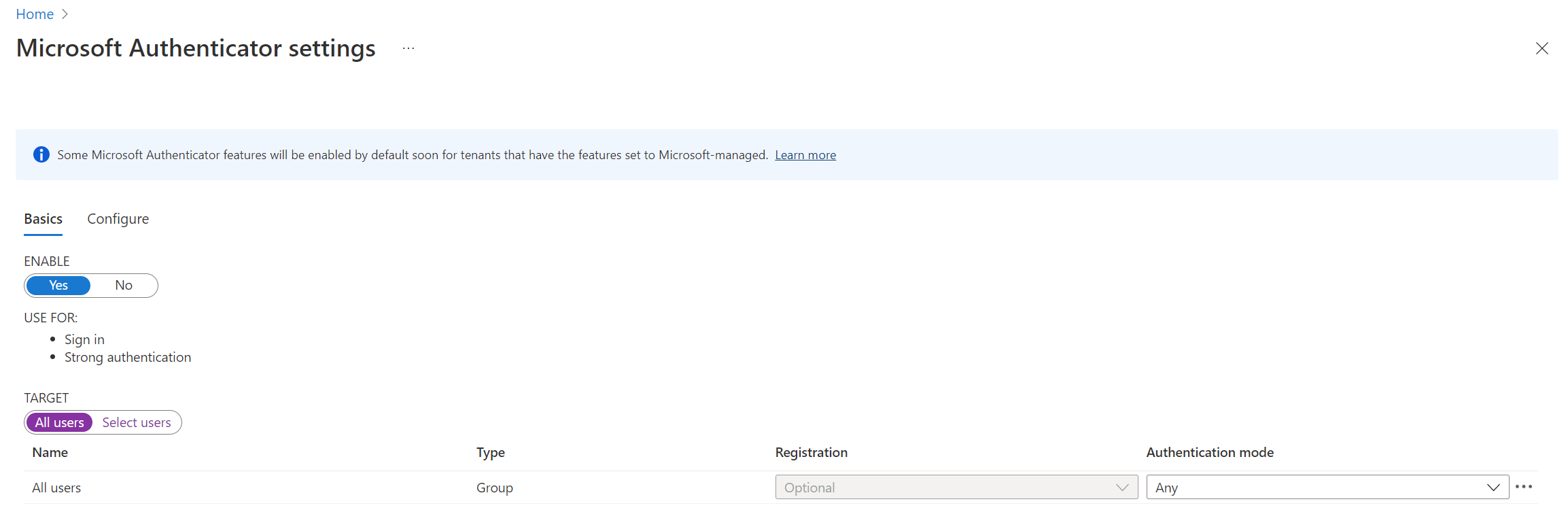

Activer un contexte supplémentaire dans le centre d’administration Microsoft Entra

Pour activer le nom de l’application ou l’emplacement géographique dans le Centre d’administration Microsoft Entra, procédez comme suit :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de stratégie d’authentification au moins.

Accédez à Entra ID>Méthodes d'authentification>Microsoft Authenticator.

Sous l’onglet Informations de base , sélectionnez Oui et Tous les utilisateurs pour activer la stratégie pour tout le monde. Modifiez le mode d’authentification sur Any.

Seuls les utilisateurs éligibles à Authenticator dans cet environnement sont inclus dans la stratégie visant à afficher le nom de l'application ou l'emplacement géographique de la connexion, ou qui en sont exclus. Les utilisateurs qui ne sont pas activés pour Authenticator ne peuvent pas voir le nom ou l’emplacement géographique de l’application.

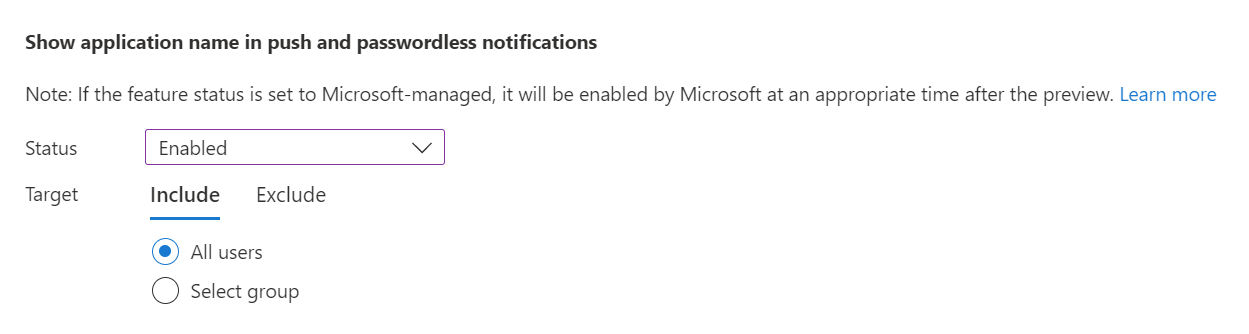

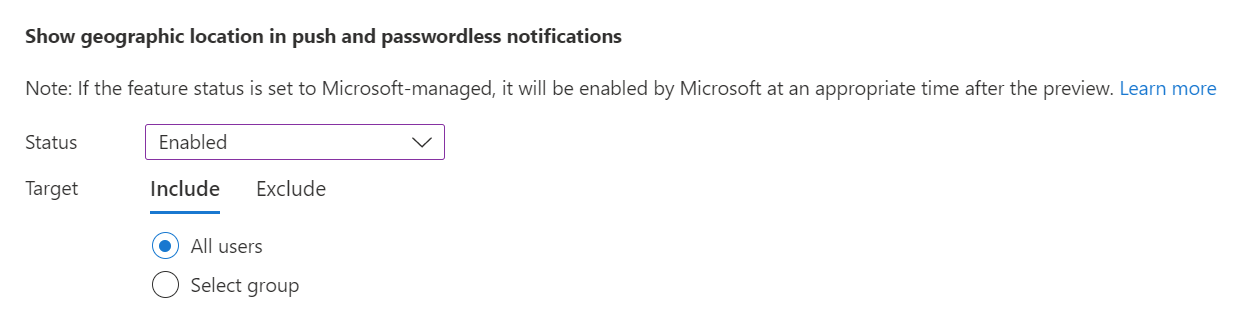

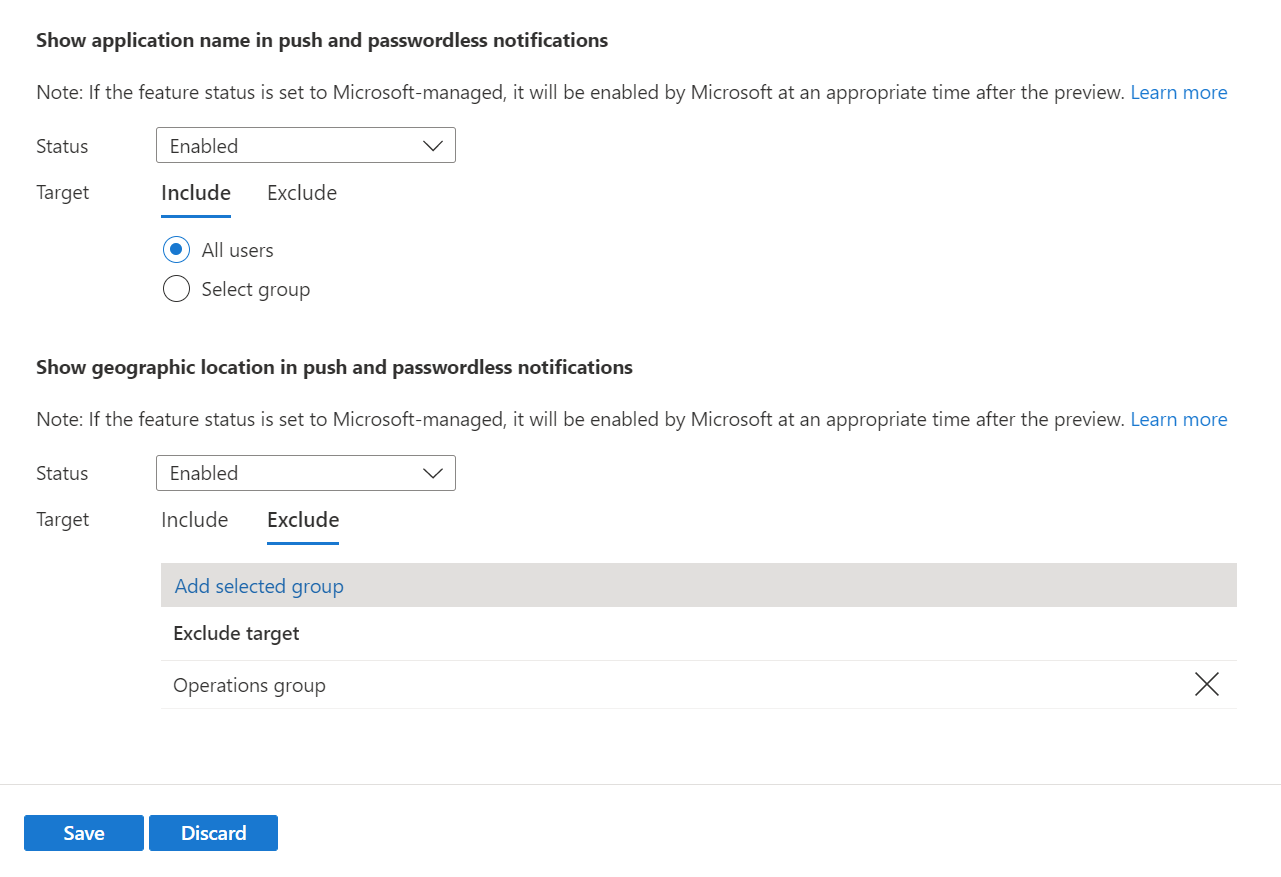

Sous l’onglet Configurer , pour afficher le nom de l’application dans les notifications Push et sans mot de passe, remplacez l’étatpar Activé. Choisissez qui doit inclure ou exclure de la stratégie, puis sélectionnez Enregistrer.

Effectuez ensuite la même opération pour Afficher l’emplacement géographique dans les notifications Push et sans mot de passe.

Vous pouvez configurer séparément le nom de l’application et l’emplacement géographique. Par exemple, la stratégie suivante active le nom de l’application et l’emplacement géographique pour tous les utilisateurs, mais exclut le groupe Opérations de voir l’emplacement géographique.

Problèmes connus

Le contexte supplémentaire n’est pas pris en charge pour un serveur NPS (Network Policy Server) ou les services de fédération Active Directory (AD FS).

Les utilisateurs peuvent modifier l’emplacement signalé par les appareils iOS et Android. Par conséquent, Authenticator met à jour sa base de référence de sécurité pour les stratégies d’accès conditionnel LBAC (Location Based Access Control). L’authentificateur refuse les authentifications où l’utilisateur peut utiliser un emplacement différent de l’emplacement GPS réel de l’appareil mobile où Authenticator est installé.

Dans la version de novembre 2023 d’Authenticator, les utilisateurs qui modifient l’emplacement de leur appareil voient un message de refus dans Authenticator lorsqu’ils effectuent une authentification LBAC. À compter de janvier 2024, tous les utilisateurs qui exécutent des versions antérieures d’Authenticator sont empêchés de réaliser une authentification LBAC avec un emplacement modifié :

- Authenticator version 6.2309.6329 ou antérieure sur Android

- Authenticator version 6.7.16 ou antérieure sur iOS

Pour rechercher les utilisateurs qui exécutent des versions antérieures d’Authenticator, utilisez les API Microsoft Graph.