Configuration du serveur Azure Multi-Factor Authentication pour travailler avec AD FS dans Windows Server

Si vous utilisez Active Directory Federation Services (AD FS) et que vous souhaitez sécuriser des ressources cloud ou locales, vous pouvez configurer le serveur Azure Multi-Factor Authentication pour l’intégrer avec AD FS. Cette configuration active la vérification en deux étapes pour les points de terminaison de valeur élevée.

Cet article traite de l’utilisation du serveur Azure Multi-Factor Authentication avec AD FS à partir de Windows Server 2016. Pour plus d’informations, consultez l’article qui explique comment sécuriser les ressources de cloud et locales à l’aide du serveur Azure Multi-Factor Authentication avec AD FS 2.0.

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Azure Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Multi-Factor Authentication Azure ne traiteront plus les requêtes d’authentification multifacteur, ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir le maintien des services d’authentification et assurer la prise en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service Azure MFA basé sur le cloud en utilisant la dernière version de l’utilitaire de migration, fournie avec la mise à jour du serveur Azure MFA la plus récente. Pour plus d’informations, consultez Migration du serveur Azure MFA.

Pour démarrer avec MFA sur le cloud, consultez Tutoriel : Sécuriser les événements de connexion des utilisateurs avec l'authentification multi-facteur Azure.

Si vous utilisez une authentification multi-facteur basée sur le cloud, consultez Sécuriser les ressources cloud avec l’authentification multi-facteur Microsoft Entra et AD FS.

Les clients existants qui ont activé le serveur MFA avant le 1er juillet 2019 peuvent télécharger la dernière version, les futures mises à jour et générer des informations d’identification d’activation comme d’habitude.

Sécuriser Windows Server AD FS avec le serveur Azure Multi-Factor Authentication

Lorsque vous installez le serveur Azure Multi-Factor Authentication, vous pouvez choisir l’une des options suivantes :

- Installer le serveur Azure Multi-Factor Authentication localement sur le même serveur qu’AD FS

- Installez l'adaptateur d'authentification multi-facteur Azure localement sur le serveur AD FS, puis installez le serveur Microsoft Azure Multi-Factor Authentication sur un autre ordinateur

Avant de commencer, tenez compte des informations suivantes :

- Vous n’êtes pas obligé d’installer le serveur Azure Multi-Factor Authentication sur votre serveur AD FS. Toutefois, vous devez installer l’adaptateur d’authentification multi-facteur pour AD FS sur un serveur Windows Server 2012 R2 ou Windows Server 2016 exécutant AD FS. Vous pouvez installer le serveur sur un autre ordinateur, si vous installez l’adaptateur AD FS séparément sur votre serveur de fédération AD FS. Consultez les procédures suivantes pour savoir comment installer l’adaptateur séparément.

- Si votre organisation utilise des méthodes de vérification par SMS ou application mobile, les chaînes définies dans Paramètres de la société contiennent un espace réservé <$application_name$>. Dans le serveur MFA v7.1, vous pouvez fournir un nom d’application qui remplace cet espace réservé. Dans les versions 7.0 ou antérieures, cet espace réservé n’est pas automatiquement remplacé lorsque vous utilisez l’adaptateur AD FS. Pour les versions antérieures, supprimez l’espace réservé dans les chaînes appropriées lorsque vous sécurisez AD FS.

- Le compte que vous utilisez pour vous connecter doit disposer des droits d’utilisateur pour créer des groupes de sécurité dans votre service Active Directory.

- L’assistant d’installation de l’adaptateur d’authentification multi-facteur AD FS crée un groupe de sécurité appelé PhoneFactor Admins dans votre instance d’Active Directory. puis ajoute le compte de service AD FS de votre service de fédération à ce groupe. Vérifiez que le groupe PhoneFactor Admins a été créé sur votre contrôleur de domaine et que le compte de service AD FS est membre de ce groupe. Si nécessaire, ajoutez manuellement le compte de service AD FS au groupe PhoneFactor Admins sur votre contrôleur de domaine.

- Pour plus d’informations sur l’installation du Kit de développement logiciel (SDK) du service Web avec le portail de l’utilisateur, consultez l’article sur le déploiement du portail de l’utilisateur pour le serveur Azure Multi-Factor Authentication.

Installer le serveur Azure Multi-Factor Authentication localement sur le serveur AD FS

Téléchargez et installez le serveur Azure Multi-Factor Authentication sur votre serveur AD FS. Pour plus d’informations concernant l’installation, consultez l’article sur la prise en main du serveur Azure Multi-Factor Authentication.

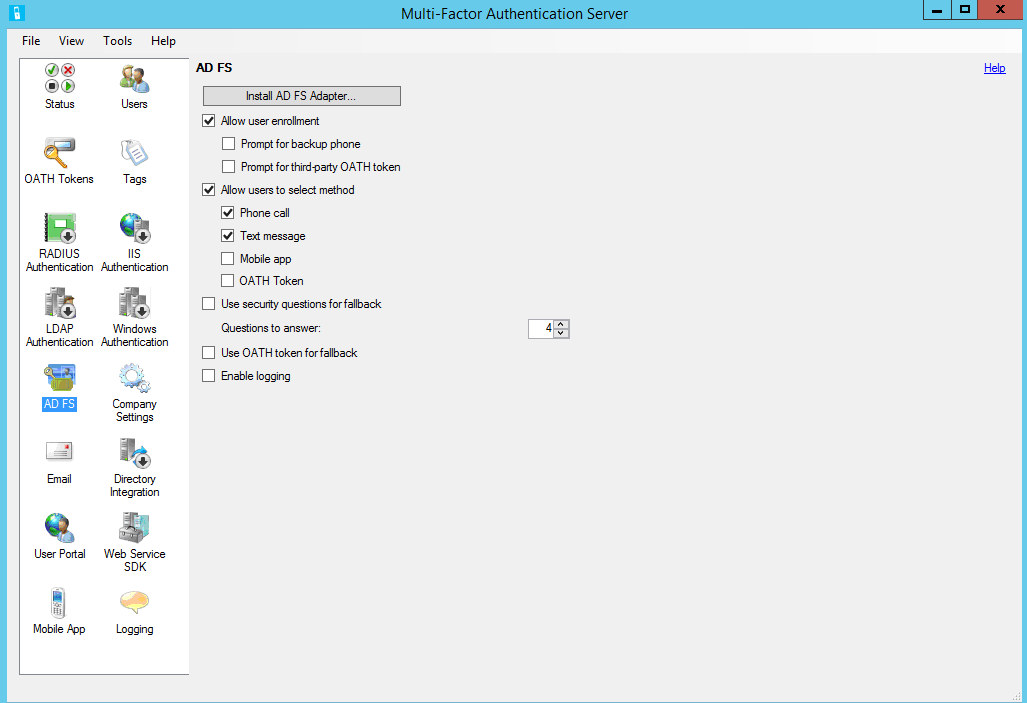

Sur la console de gestion du serveur Azure Multi-Factor Authentication, cliquez sur l’icône AD FS. Sélectionnez les options Autoriser l’inscription utilisateur et Autoriser les utilisateurs à sélectionner la méthode.

Sélectionnez les autres options que vous souhaitez définir pour votre entreprise.

Cliquez sur Installer adaptateur AD FS.

Si la fenêtre Active Directory s’affiche, cela signifie deux choses. Votre ordinateur est joint à un domaine et la configuration d’Active Directory pour sécuriser la communication entre l’adaptateur AD FS et le service d’authentification multi-facteur Azure est incomplète. Cliquez sur Suivant pour terminer automatiquement cette configuration ou cochez la case Ignorer la configuration automatique d’Active Directory et configurer les paramètres manuellement. Cliquez sur Suivant.

Si la fenêtre Groupe local s’affiche, cela signifie deux choses. Votre ordinateur n’est pas joint à un domaine et la configuration du groupe local pour sécuriser la communication entre l’adaptateur AD FS et le service d’authentification multi-facteur Azure est incomplète. Cliquez sur Suivant pour terminer automatiquement cette configuration ou cochez la case Ignorer la configuration automatique du groupe local et configurer les paramètres manuellement. Cliquez sur Suivant.

Dans l’assistant d’installation, cliquez sur Suivant. Le serveur Azure Multi-Factor Authentication crée le groupe PhoneFactor Admins et ajoute le compte de service AD FS au groupe PhoneFactor Admins.

Sur la page Lancer le programme d’installation, cliquez sur Suivant.

Dans le programme d’installation de l’adaptateur d’authentification multi-facteur AD FS, cliquez sur Suivant.

Une fois l’installation terminée, cliquez sur Fermer .

Lorsque l’adaptateur a été installé, vous devez l’enregistrer dans AD FS. Ouvrez Windows PowerShell et exécutez la commande suivante :

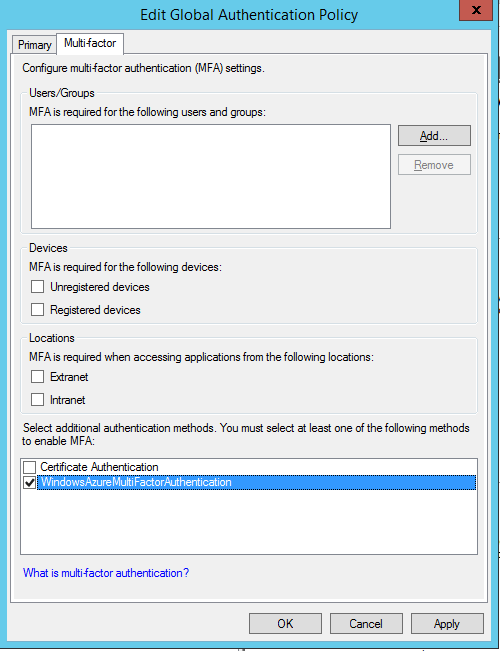

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Modifiez la stratégie d’authentification globale dans AD FS pour utiliser votre nouvel adaptateur enregistré. Dans la console de gestion AD FS, accédez au nœud Stratégies d’authentification . Dans la section Authentification multi-facteur, cliquez sur le lien Modifier en regard de la section Paramètres globaux. Dans la fenêtre Modifier la stratégie d’authentification globale, sélectionnez Authentification multi-facteur comme méthode d’authentification supplémentaire, puis cliquez sur OK. L'adaptateur est enregistré en tant que WindowsAzureMultiFactorAuthentication. Redémarrez le service AD FS pour que l’enregistrement soit pris en compte.

À ce stade, le serveur d’authentification multifacteur est configuré comme fournisseur d’authentification supplémentaire à utiliser avec AD FS.

Installer une version autonome de l’adaptateur AD FS à l’aide du SDK du service Web

- Installez le SDK du service Web sur le serveur qui exécute le serveur Multi-Factor Authentication.

- Copiez les fichiers suivants à partir du répertoire \Program Files\Multi-Factor Authentication Server sur le serveur sur lequel vous prévoyez d’installer l’adaptateur AD FS :

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Exécutez le fichier d’installation MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- Dans le programme d’installation de l’adaptateur d’authentification multi-facteur AD FS, cliquez sur Suivant pour lancer l’installation.

- Une fois l’installation terminée, cliquez sur Fermer .

Modifier le fichier MultiFactorAuthenticationAdfsAdapter.config

Procédez comme suit pour modifier le fichier MultiFactorAuthenticationAdfsAdapter.config :

- Définissez le nœud UseWebServiceSdk sur la valeur true.

- Définissez le champ WebServiceSdkUrl sur l’URL du Kit de développement logiciel (SDK) du service web d’authentification multi-facteur. Par exemple : https://contoso.com/<certificatename>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, où <certificatename> est le nom de votre certificat.

- Modifiez le script Register-MultiFactorAuthenticationAdfsAdapter.ps1 en ajoutant

-ConfigurationFilePath <path>à la fin de la commandeRegister-AdfsAuthenticationProvider, où <chemin> correspond au chemin d’accès complet au fichier MultiFactorAuthenticationAdfsAdapter.config file.

Configurer le Kit de développement logiciel (SDK) du service web avec un nom d’utilisateur et un mot de passe

Deux options s’offrent à vous pour configurer le Kit de développement logiciel (SDK) du service web : Soit avec un nom d’utilisateur et un mot de passe, soit avec un certificat client. Procédez comme suit pour la première option ou ignorez cette section si vous choisissez la deuxième option.

- Définissez le champ WebServiceSdkUsername sur un compte membre du groupe de sécurité PhoneFactor Admins. Utilisez le format <domaine>\<nom d’utilisateur>.

- Définissez le champ WebServiceSdkPassword sur le mot de passe du compte approprié. Le caractère spécial « & » ne peut pas être utilisé dans WebServiceSdkPassword.

Configurer le Kit de développement logiciel (SDK) du service web avec un certificat client

Si vous ne souhaitez pas utiliser de nom d’utilisateur et de mot de passe, procédez comme suit pour configurer le Kit de développement logiciel (SDK) du service web avec un certificat client.

- Obtenez un certificat client auprès d’une autorité de certification pour le serveur qui exécute le Kit de développement logiciel (SDK) du service web. Découvrez comment obtenir des certificats clients.

- Importez le certificat client dans le magasin de certificats personnels de l’ordinateur local sur le serveur qui exécute le Kit de développement logiciel (SDK) du service web. Assurez-vous que le certificat public de l’autorité de certification se trouve dans le magasin des certificats racines approuvés.

- Exportez les clés publiques et privées du certificat client vers un fichier .pfx.

- Exportez la clé publique au format Base64 vers un fichier .cer.

- Dans le Gestionnaire de serveur, vérifiez que la fonctionnalité Serveur Web (IIS)\Serveur Web\Sécurité\Authentification par mappage de certificat client IIS est installée. Si elle n’est pas installée, sélectionnez Ajouter des rôles et fonctionnalités pour ajouter cette fonctionnalité.

- Dans le Gestionnaire IIS, double-cliquez sur Éditeur de configuration dans le site web qui contient le répertoire virtuel du Kit de développement logiciel (SDK) du service web. Il est important de sélectionner le site web et non le répertoire virtuel.

- Accédez à la section system.webServer/security/authentication/iisClientCertificateMappingAuthentication .

- Définissez enabled sur true.

- Définissez oneToOneCertificateMappingsEnabled sur true.

- Cliquez sur le bouton ... en regard de oneToOneMappings, puis cliquez sur le lien Ajouter.

- Ouvrez le fichier .cer au format Base64 que vous avez exporté précédemment. Supprimez -----BEGIN CERTIFICATE----- , -----END CERTIFICATE----- , ainsi que tous les sauts de ligne. Copiez la chaîne résultante.

- Définissez certificate sur la chaîne copiée à l’étape précédente.

- Définissez enabled sur true.

- Définissez userName sur un compte membre du groupe de sécurité PhoneFactor Admins. Utilisez le format <domaine>\<nom d’utilisateur>.

- Définissez le mot de passe sur le mot de passe du compte approprié, puis fermez l’Éditeur de configuration.

- Cliquez sur le lien Appliquer .

- Dans le répertoire virtuel du Kit de développement logiciel (SDK) du service web, double-cliquez sur Authentification.

- Vérifiez que Emprunt d’identité ASP.NET et Authentification de base sont définis sur Activé et que tous les autres éléments sont définis sur Désactivé.

- Dans le répertoire virtuel du Kit de développement logiciel (SDK) du service web, double-cliquez sur Paramètres SSL.

- Définissez Certificats clients sur Accepter, puis cliquez sur Appliquer.

- Copiez le fichier .pfx exporté précédemment sur le serveur qui exécute l’adaptateur AD FS.

- Importez le fichier .pfx dans le magasin de certificats personnels de l’ordinateur local.

- Cliquez avec le bouton droit et sélectionnez Gérer les clés privées, puis accordez l’accès en lecture au compte que vous avez utilisé pour vous connecter au service AD FS.

- Ouvrez le certificat client et copiez l’empreinte à partir de l’onglet Détails .

- Dans le fichier MultiFactorAuthenticationAdfsAdapter.config, définissez le champ WebServiceSdkCertificateThumbprint sur la chaîne copiée à l’étape précédente.

Enfin, pour enregistrer l’adaptateur, exécutez le script \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 dans PowerShell. L'adaptateur est enregistré en tant que WindowsAzureMultiFactorAuthentication. Redémarrez le service AD FS pour que l’enregistrement soit pris en compte.

Sécuriser les ressources Microsoft Entra à l’aide d’AD FS

Pour sécuriser vos ressources de cloud, configurez une règle de revendication afin que les services de fédération Active Directory émettent la revendication multipleauthn lorsqu’un utilisateur effectue la vérification en deux étapes avec succès. Cette revendication est transmise à Microsoft Entra ID. Suivez cette procédure pour les différentes étapes :

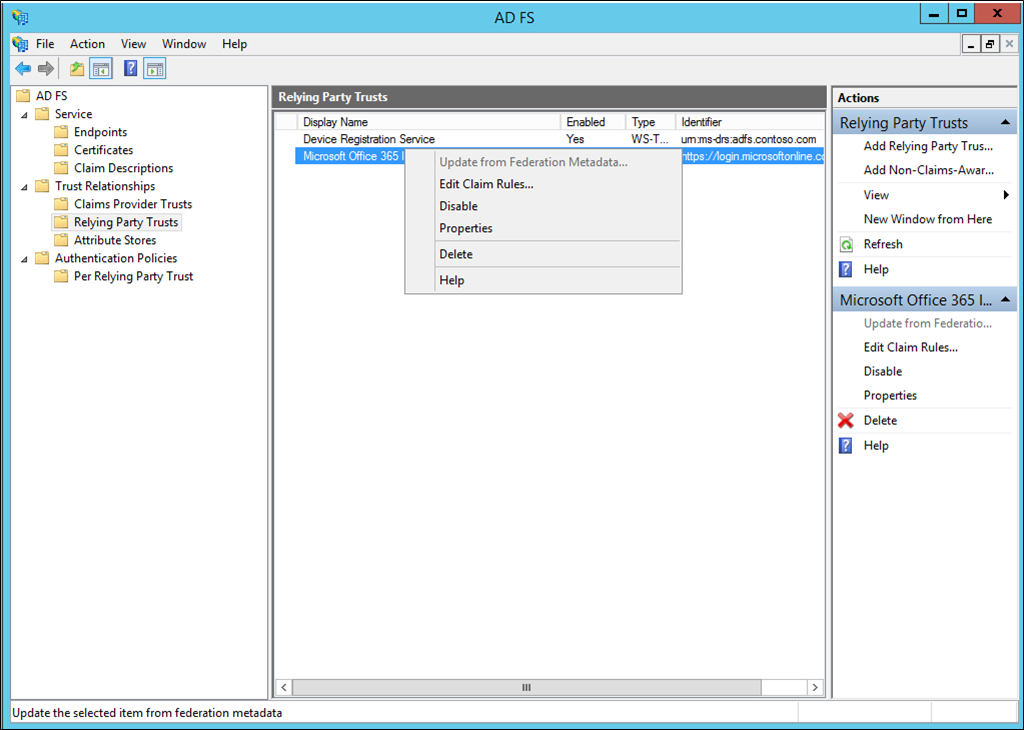

Ouvrez Gestion AD FS.

Sur la gauche, sélectionnez Approbations de partie de confiance.

Cliquez avec le bouton droit sur Plateforme d’identité Microsoft Office 365 et sélectionnez Modifier les règles de revendication…

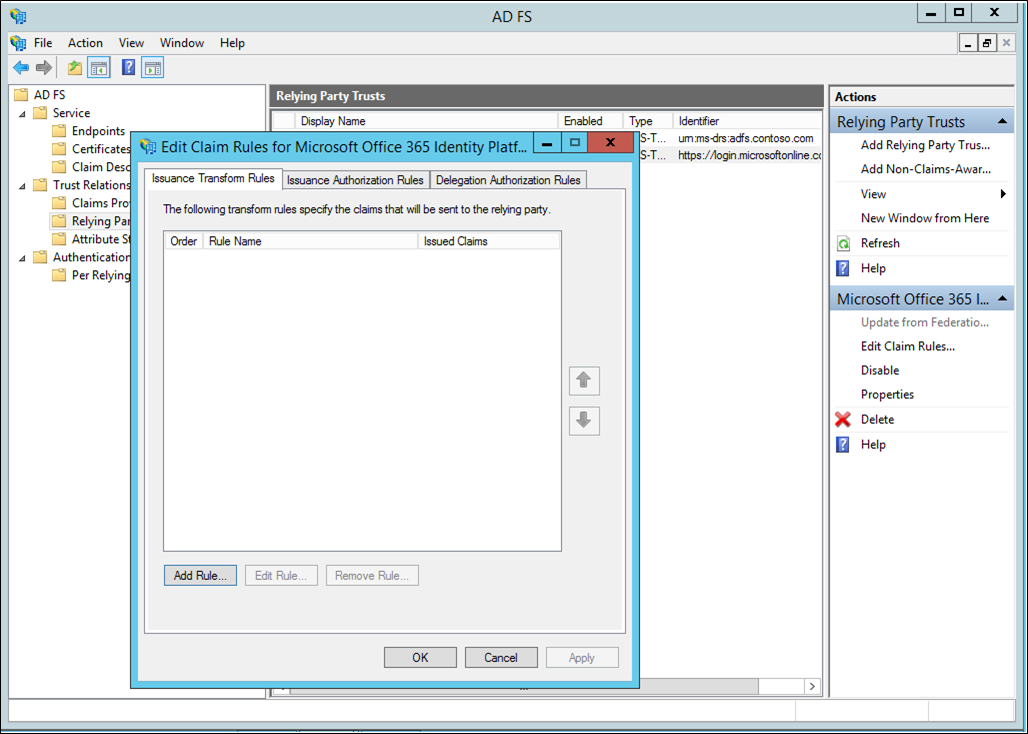

Sous Règles de transformation d’émission, cliquez sur Ajouter une règle.

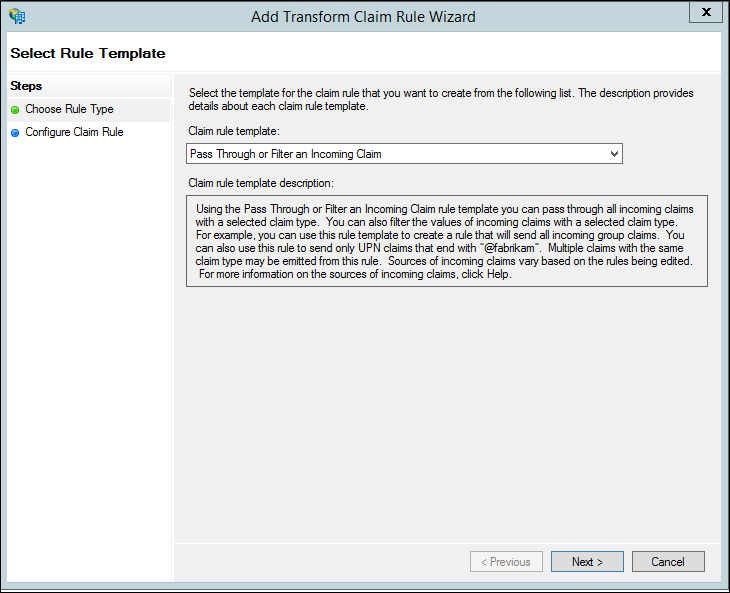

Dans l’Assistant Ajout de règle de revendication de transformation, sélectionnez Passer ou filtrer une revendication entrante dans la liste déroulante et cliquez sur Suivant.

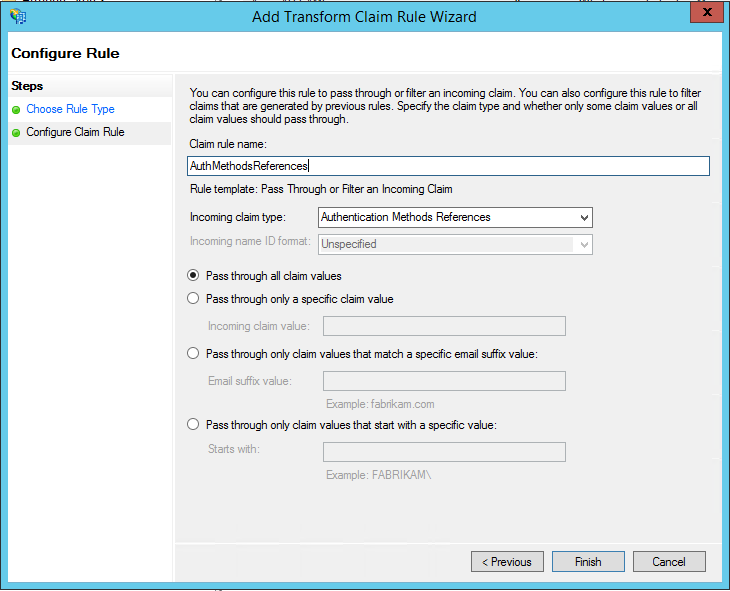

Nommez votre règle.

Sélectionnez Références des méthodes d’authentification pour le type de revendication entrante.

Sélectionnez Transférer toutes les valeurs de revendication.

Cliquez sur Terminer. Fermez la console de gestion AD FS.

Journaux d’activité de résolution des problèmes

Pour vous aider à résoudre les problèmes avec l’adaptateur AD FS de serveur de l’authentification multifacteur, utilisez la procédure suivante pour activer la journalisation supplémentaire.

- Dans l’interface du serveur de l’authentification multifacteur, ouvrez la section AD FS et cochez la case activer la journalisation.

- Sur chaque serveur AD FS, utilisez regedit.exe pour créer la clé de Registre de valeur de chaîne

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathavec la valeurC:\Program Files\Multi-Factor Authentication Server\(ou un autre répertoire de votre choix). Notez que la barre oblique de fin est importante. - Créez le répertoire

C:\Program Files\Multi-Factor Authentication Server\Logs(ou un autre répertoire, tel que mentionné dans l’étape 2). - Accordez l’accès en modification au répertoire des journaux d’activité au compte de service AD FS.

- Redémarrez le service AD FS.

- Vérifiez que le fichier

MultiFactorAuthAdfsAdapter.loga été créé dans le répertoire des journaux d’activité.

Rubriques connexes

Pour la résolution des problèmes, consultez le Forum Aux Questions d’authentification multi-facteur Azure