Utiliser le rapport des connexions pour passer en revue les événements d’authentification multifacteur Microsoft Entra

Pour passer en revue et comprendre les événements d’authentification multifacteur Microsoft Entra, vous pouvez utiliser le rapport des connexions Microsoft Entra. Ce rapport présente les détails d’authentification des événements lorsqu’un utilisateur est invité à utiliser l’authentification multifacteur et dans le cas où des stratégies d’accès conditionnel seraient en cours d’utilisation. Pour plus d’informations sur le rapport de connexions, consultez la présentation des rapports d’activité de connexion dans Microsoft Entra ID.

Afficher le rapport des connexions Microsoft Entra

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Le rapport des connexions vous fournit des informations sur l’utilisation des applications managées ainsi que sur les activités de connexion utilisateur, incluant les informations sur l’utilisation de l’authentification multifacteur. Les données d’authentification multifacteur vous donnent un aperçu du fonctionnement de l’authentification multifacteur dans votre organisation. Elles répondent aux questions de type :

- La connexion a-t-elle été protégée avec l’authentification multifacteur ?

- Comment l’utilisateur a-t-il effectué l’authentification multifacteur ?

- Quelles méthodes d’authentification ont été utilisées lors d’une connexion ?

- Pourquoi l’utilisateur était-il incapable d’effectuer l’authentification multifacteur ?

- Combien d’utilisateurs sont-ils invités à utiliser l’authentification multifacteur ?

- Combien d’utilisateurs n’ont pas pu résoudre le défi de l’authentification multifacteur ?

- Quels sont les problèmes courants d’authentication multifacteur auxquels les utilisateurs sont confrontés ?

Pour afficher le rapport des activités de connexion dans le centre d’administration Microsoft Entra, procédez comme suit. Vous pouvez également interroger les données à l’aide de l’API de création de rapports.

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

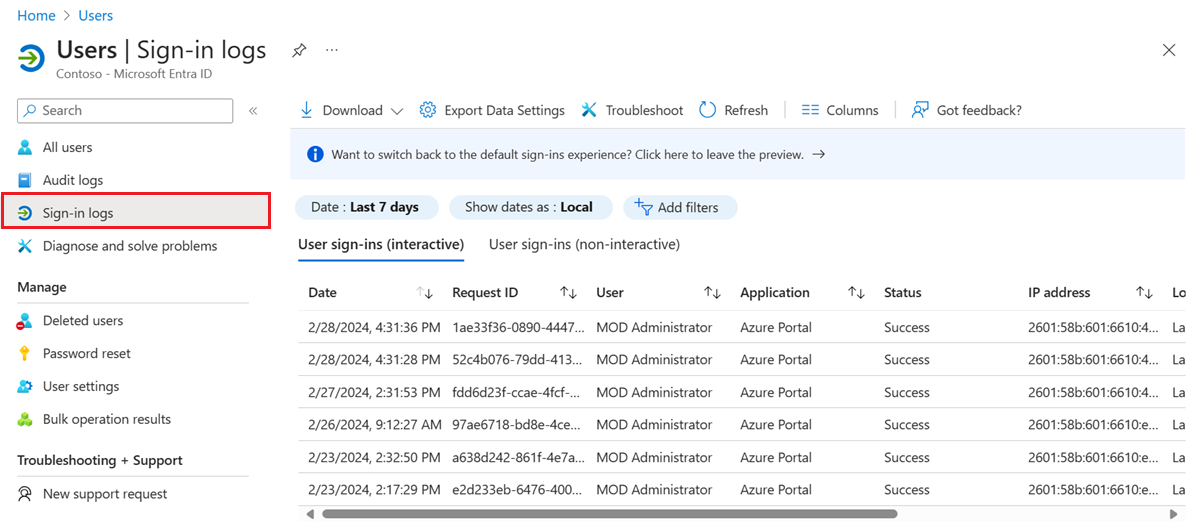

Accédez à Identité>, puis choisissez Utilisateurs>Tous les utilisateurs dans le menu de gauche.

Dans le menu sur la gauche, sélectionnez Journaux de connexion.

Une liste des événements de connexion s’affiche, incluant leurs états. Vous pouvez sélectionner un événement pour afficher plus d’informations.

L’onglet Accès conditionnel des détails de l’événement vous montre la stratégie ayant déclenché l’invite MFA.

Si elle est disponible, l’authentification apparaît. Par exemple : message texte, notification d’application Microsoft Authenticator ou appel téléphonique.

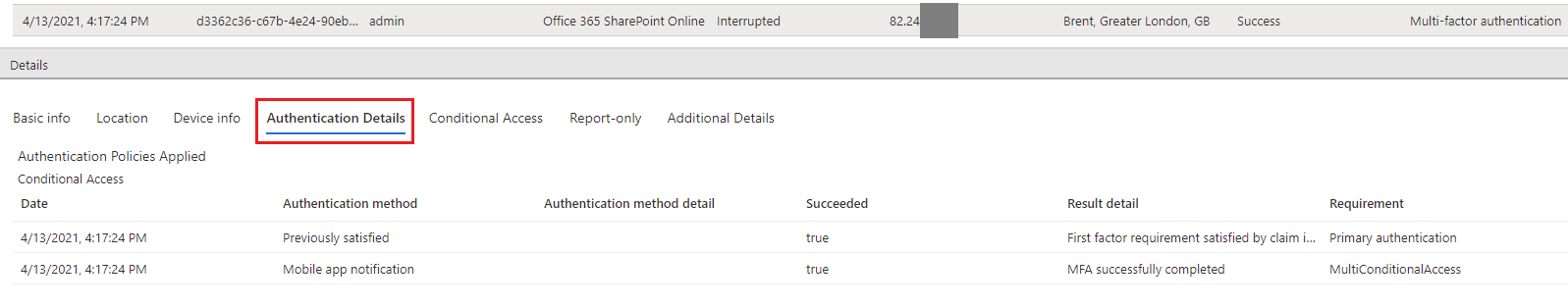

L’onglet Informations sur l’authentification fournit les informations suivantes pour chaque tentative d’authentification :

- Une liste des stratégies d’authentification appliquées (par exemple, l’accès conditionnel, l’authentification multifacteur par utilisateur, les valeurs par défaut de sécurité)

- La séquence des méthodes d’authentification utilisées pour la connexion

- Si la tentative d’authentification a réussi ou non

- Les raisons de la réussite ou de l’échec de la tentative d’authentification

Ces informations permettent aux administrateurs de dépanner chaque étape de la connexion d’un utilisateur et de suivre :

- Volume des connexions protégées par l’authentification multifacteur

- L’utilisation et le taux de réussite de chaque méthode d’authentification

- L’utilisation de méthodes d’authentification sans mot de passe (par exemple, la connexion par téléphone sans mot de passe, FIDO2 et Windows Hello Entreprise)

- La fréquence à laquelle les exigences d’authentification sont satisfaites par des revendications de jeton (lorsque les utilisateurs ne sont pas invités de manière interactive à saisir un mot de passe, à entrer un mot de passe à usage unique par SMS, etc.)

Lorsque vous affichez le rapport des connexions, sélectionnez l’onglet Informations sur l’authentification :

Remarque

Le code de vérification OATH est consigné comme méthode d’authentification pour les jetons matériels et logiciels OATH (par exemple, l’application Microsoft Authenticator).

Important

L’onglet Informations sur l’authentification peut initialement afficher des données incomplètes ou inexactes, jusqu’à ce que les informations du journal soient entièrement agrégées. Voici quelques exemples connus :

- Un message Satisfaite par une revendication dans le jeton s’affiche de manière incorrecte lors de la journalisation initiale des événements de connexion.

- Initialement, la ligne Authentification principale n’est pas consignée.

Les informations suivantes s’affichent sur la fenêtre Détails d’authentification pour un événement de connexion qui indique si la requête MFA a été satisfaite ou refusée :

Si l’authentification multifacteur a été réussie, cette colonne fournit plus d’informations sur la façon dont l’authentification multifacteur a été satisfaite.

- achevée dans le cloud

- a expiré en raison des politiques configurées pour l’abonné

- inscription demandée

- satisfaite par une revendication dans le jeton

- satisfaite par une revendication fournie par un fournisseur externe

- satisfaite par l’authentification forte

- ignorée, car le flux testé était un flux d’ouverture de session de répartiteur de service Windows

- ignorée en raison de mot de passe

- ignorée en raison d’emplacement

- ignorée en raison de l’appareil enregistré

- ignorée en raison de l’appareil mémorisé

- réussie

Si l’authentification multifacteur a été refusée, cette colonne fournit la raison de refus.

- authentification en cours

- double tentative d’authentification

- code erroné entré beaucoup de fois

- authentification invalide

- code de vérification de l’application mobile incorrect

- configuration incorrecte

- appel téléphonique passé à la messagerie vocale

- numéro de téléphone de format invalide

- erreur de service

- téléphone de l’utilisateur injoignable

- Impossible d’envoyer la notification d’application mobile à l’appareil

- Impossible d’envoyer la notification d’application mobile

- refus de l’authentification par l’utilisateur

- l’utilisateur n’a pas répondu à la notification d’application mobile

- l’utilisateur n’a pas de méthode de vérification enregistrée

- l’utilisateur a entré un code erroné

- l’utilisateur a entré un code PIN erroné

- l’utilisateur a raccroché l’appel téléphonique sans réussir l’authentification

- l’utilisateur est bloqué

- l’utilisateur n’a jamais entré le code de vérification

- utilisateur non trouvé

- code de vérification déjà utilisé une fois

Création de rapports PowerShell sur les utilisateurs inscrits pour MFA

Tout d’abord, vérifiez que vous avez installé le Kit de développement logiciel (SDK) Microsoft Graph PowerShell.

Identifiez les utilisateurs qui se sont inscrits auprès de MFA à l’aide du code PowerShell qui suit. Cet ensemble de commandes exclut les utilisateurs désactivés, car les comptes de ce type ne peuvent pas s’authentifier auprès de Microsoft Entra ID :

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifiez les utilisateurs qui ne sont pas inscrits pour l’authentification multifacteur en exécutant les commandes PowerShell suivantes. Cet ensemble de commandes exclut les utilisateurs désactivés, car les comptes de ce type ne peuvent pas s’authentifier auprès de Microsoft Entra ID :

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifiez les méthodes de sortie et les utilisateurs inscrits :

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Rapports MFA supplémentaires

Les informations et les rapports supplémentaires suivants sont disponibles pour les événements MFA, y compris ceux du serveur MFA :

| Rapport | Emplacement | Description |

|---|---|---|

| Historique de l'utilisateur bloqué | Microsoft Entra ID > Sécurité > Authentification multifacteur (MFA) > Bloquer/débloquer les utilisateurs | Affiche l’historique des demandes de blocage et de déblocage d’utilisateurs. |

| Utilisation des composants locaux | Microsoft Entra ID > Sécurité > Authentification multifacteur (MFA) > Rapport d’activité | Fournit des informations sur l’utilisation globale du serveur MFA. Les journaux AD FS et de l’extension NPS pour l’activité MFA cloud sont désormais inclus dans les journaux de connexion et ne sont plus publiés dans ce rapport. |

| Historique de l'utilisateur contourné | Microsoft Entra ID > Sécurité > Authentification multifacteur (MFA) > Contournement à usage unique | Fournit un historique des requêtes du serveur MFA pour contourner l’authentification multifacteur pour un utilisateur. |

| État du serveur | Microsoft Entra ID > Sécurité > Authentification multifacteur (MFA) > État du serveur | Affiche l’état des serveurs MFA associés à votre compte. |

En ce qui concerne les événements de connexion MFA cloud depuis un adaptateur AD FS local ou une extension NPS, certains champs des journaux de connexion ne sont pas renseignés car les données renvoyées par le composant local sont limitées. Vous pouvez identifier ces événements grâce au resourceID adfs ou radius figurant dans leurs propriétés. Notamment :

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

Pour les organisations qui exécutent la dernière version de l’extension NPS ou qui utilisent Microsoft Entra Connect Health, les événements comportent une adresse IP de localisation.

Étapes suivantes

Cet article vous a présenté le rapport d’activité de connexions. Pour plus d’informations sur le contenu d’un rapport, consultez les rapports d’activité de connexion dans Microsoft Entra ID.