Appliquer strictement les stratégies d’emplacement à l’aide de l’évaluation continue de l’accès (préversion)

Appliquer strictement les stratégies d’emplacement est un nouveau mode d'application pour l'évaluation continue de l'accès (CAE), utilisé dans les stratégies d'accès conditionnel. Ce nouveau mode assure la protection des ressources, en arrêtant immédiatement l’accès si l’adresse IP détectée par le fournisseur de ressources n’est pas autorisée par la stratégie d’accès conditionnel. Cette option est le mode de sécurité le plus élevé de l'application stricte de l’emplacement dans l'évaluation continue de l'accès (CAE), et elle exige que les administrateurs comprennent le cheminement des demandes d'authentification et d'accès dans leur environnement réseau. Consultez notre Introduction à l'évaluation continue de l'accès pour revoir la manière dont les clients et les fournisseurs de ressources compatibles avec la CAE, tels que le client de messagerie Outlook et Exchange Online, évaluent les changements d’emplacement.

| Mode d’application de l’emplacement | Topologie de réseau recommandée | Si l’adresse IP détectée par la ressource ne figure pas dans la liste autorisée | Avantages | Configuration |

|---|---|---|---|---|

| Standard (par défaut) | Convient à toutes les topologies | Un jeton de courte durée est émis seulement si Microsoft Entra ID détecte une adresse IP autorisée. Sinon, l’accès est bloqué | Revient au mode de détection de l’emplacement pré-CAE dans les déploiements de réseau à tunnel fractionné où l’application de l’authentification CAE affecterait la productivité. CAE applique toujours d’autres événements et stratégies. | Aucun (paramètre par défaut) |

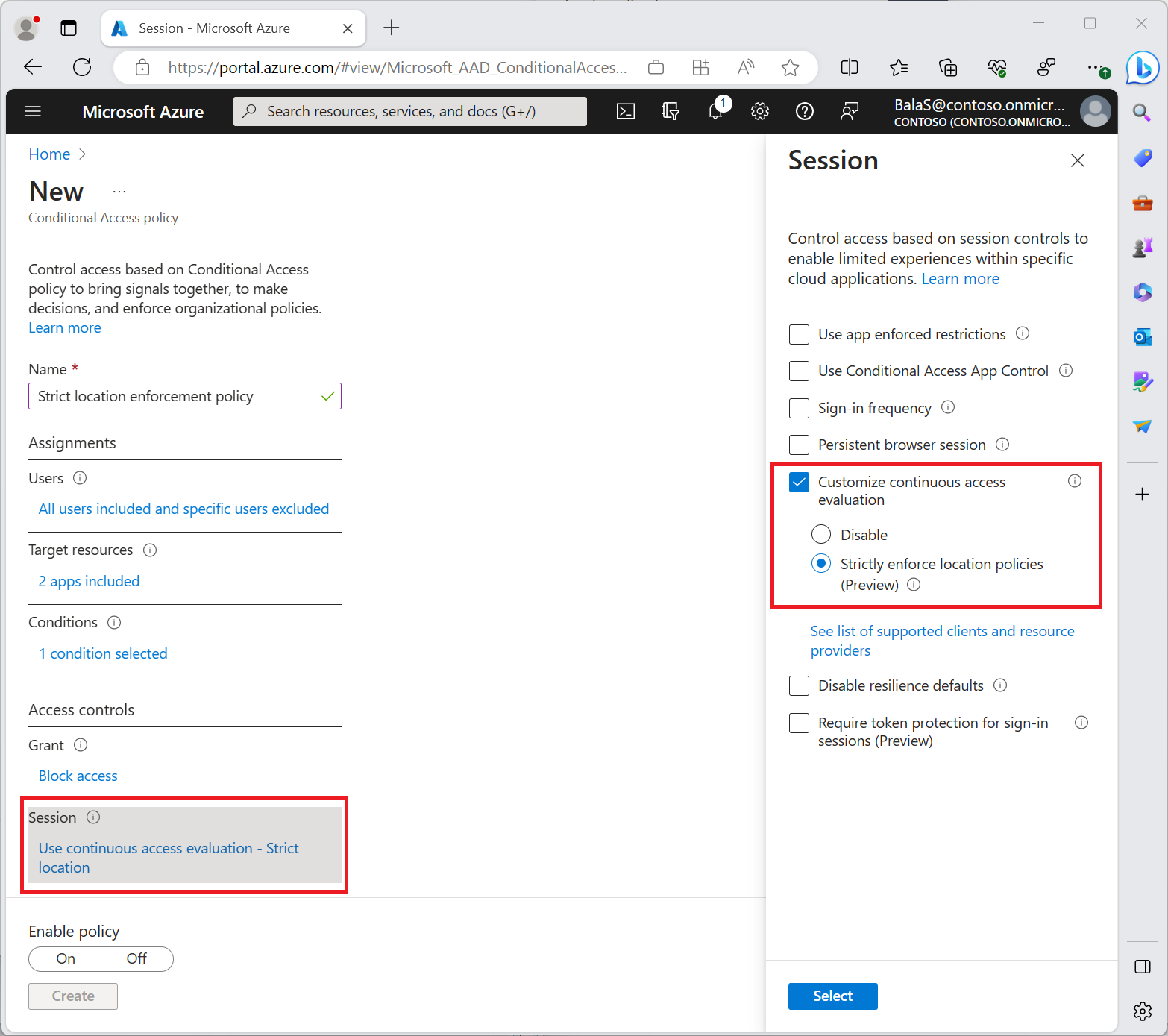

| Stratégies d’emplacement strictement appliquées | Les adresses IP de sortie sont dédiées et énumérables à la fois pour Microsoft Entra ID et pour tout le trafic des fournisseurs de ressources | Accès bloqué | Le plus sécurisé, mais nécessite des chemins réseau bien compris | 1. Tester les hypothèses d’adresse IP avec une petite population 2. Activer « Appliquer strictement » sous Contrôles de session |

Configurer des stratégies d’emplacement strictement appliquées

Étape 1 : Configurer une stratégie basée sur l’emplacement d’accès conditionnel pour vos utilisateurs cibles

Avant que les administrateurs créent une stratégie d’accès conditionnel nécessitant une application stricte de l’emplacement, ils doivent être à l’aise avec les stratégies telles que celles décrites dans Stratégies basées sur l’emplacement de l’accès conditionnel. Les stratégies comme celle-ci doivent être testées avec un sous-ensemble d’utilisateurs avant de passer à l’étape suivante. Les administrateurs peuvent éviter les différences entre les adresses IP autorisées et réelles vues par Microsoft Entra ID pendant l’authentification en testant avant d’activer une application stricte.

Étape 2 : Tester la stratégie sur un petit sous-ensemble d’utilisateurs

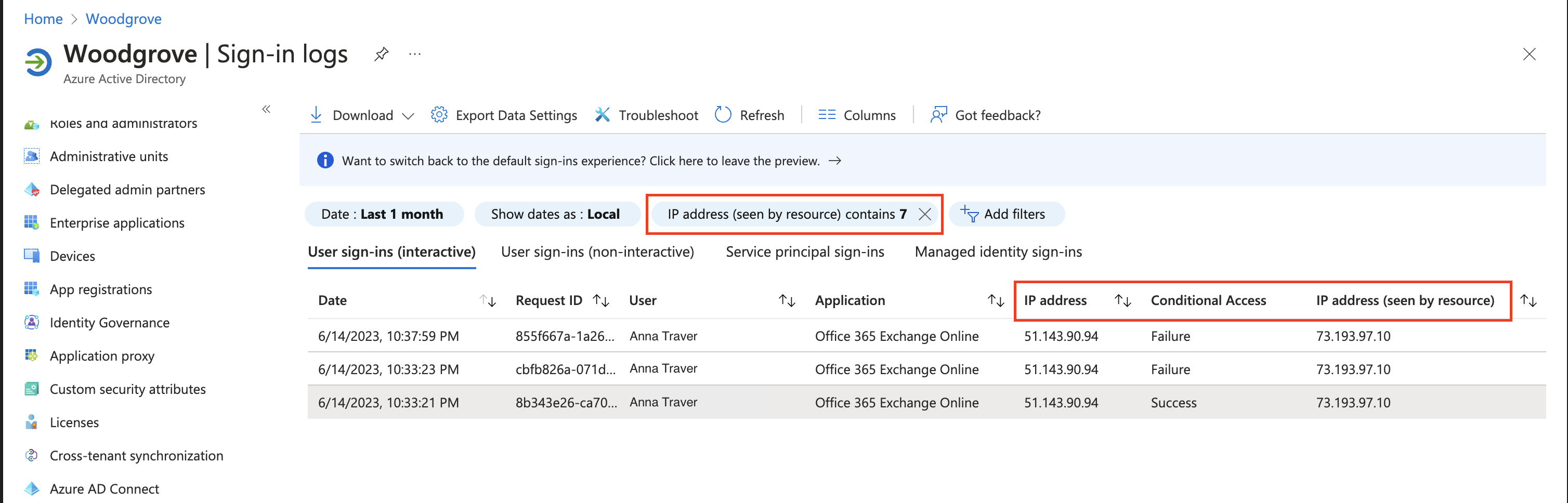

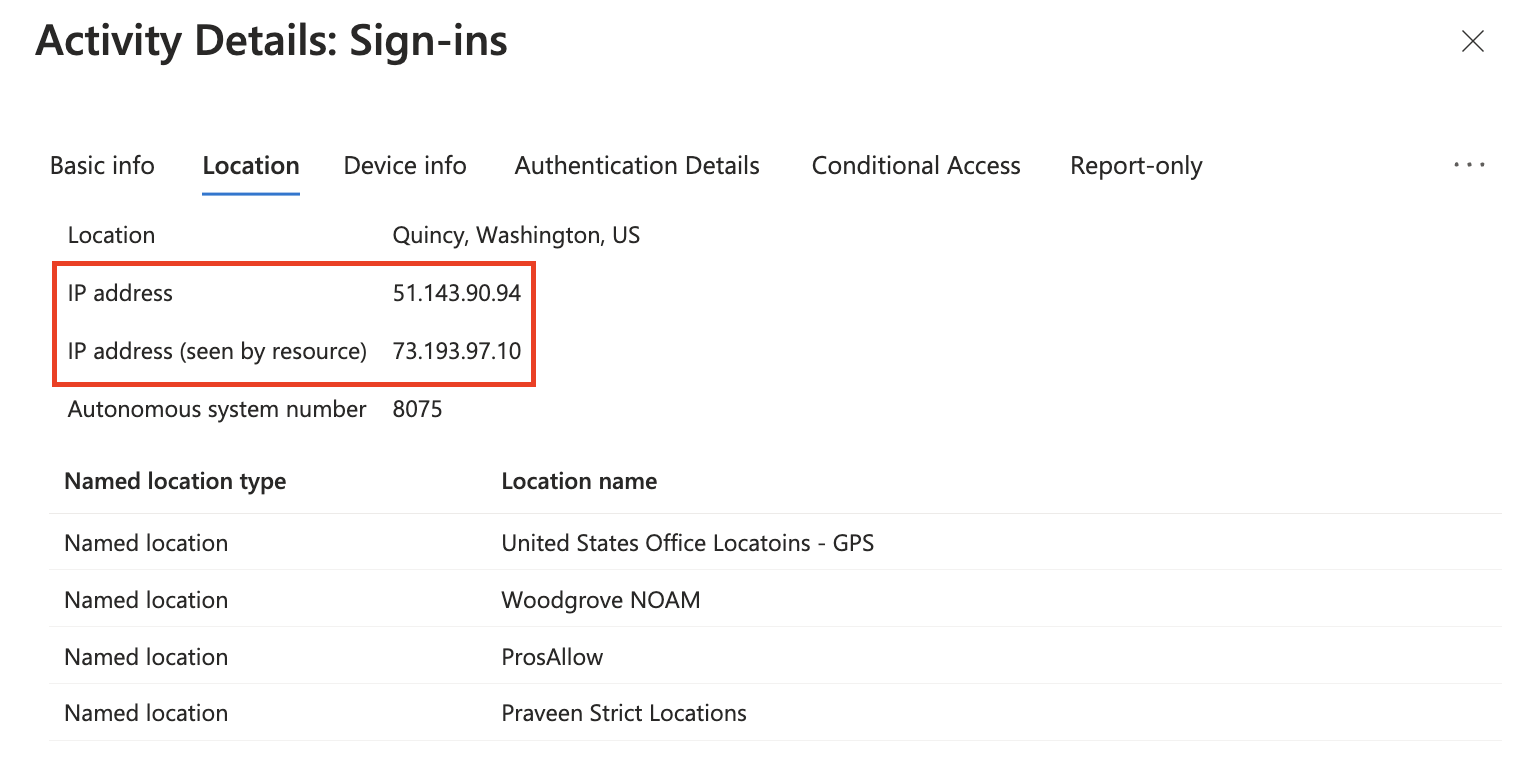

Après avoir activé des stratégies nécessitant une application stricte de l’emplacement sur un sous-ensemble d’utilisateurs de test, validez votre expérience de test en utilisant le filtre Adresse IP (vue par la ressource) dans les journaux de connexion Microsoft Entra. Cette validation permet aux administrateurs de trouver des scénarios dans lesquels l’application stricte de l’emplacement peut bloquer les utilisateurs avec une adresse IP non autorisée vue par le fournisseur de ressources avec évaluation continue de l’accès.

Avant que les administrateurs n’activent les stratégies d’accès conditionnel exigeant l’application stricte de l’emplacement, ils doivent :

- Vérifier que tout le trafic d’authentification vers Microsoft Entra ID et le trafic d’accès aux fournisseurs de ressources proviennent d’adresses IP de sortie dédiées connues.

- Comme Exchange Online, Teams, SharePoint Online et Microsoft Graph

- Vérifier que toutes les adresses IP à partir desquelles leurs utilisateurs peuvent accéder à Microsoft Entra ID et aux fournisseurs de ressources sont incluses dans leurs emplacements nommés basés sur IP.

- Vérifier qu’ils n’envoient pas de trafic à des applications non-Microsoft 365 via l’accès global sécurisé.

- La restauration de l’adresse IP source n’est pas prise en charge pour ces applications non-Microsoft 365. L’activation de l’application stricte de l’emplacement avec l’accès global sécurisé bloque l’accès même si l’utilisateur se trouve dans un emplacement IP approuvé.

- Passer en revue leurs stratégies d’accès conditionnel pour s’assurer qu’il n’existe aucune stratégie ne prenant pas en charge l’évaluation continue de l’accès. Pour plus d’informations, consultez les stratégies d’accès conditionnel prises en charge par l’évaluation continue de l’accès.

Si les administrateurs n’effectuent pas cette validation, leurs utilisateurs peuvent être affectés négativement. Si le trafic vers Microsoft Entra ID ou une ressource prise en charge par l’évaluation continue de l’accès (CAE) passe par une IP de sortie partagée ou indéfinissable, n’activez pas l’application stricte de l’emplacement dans vos stratégies d’accès conditionnel.

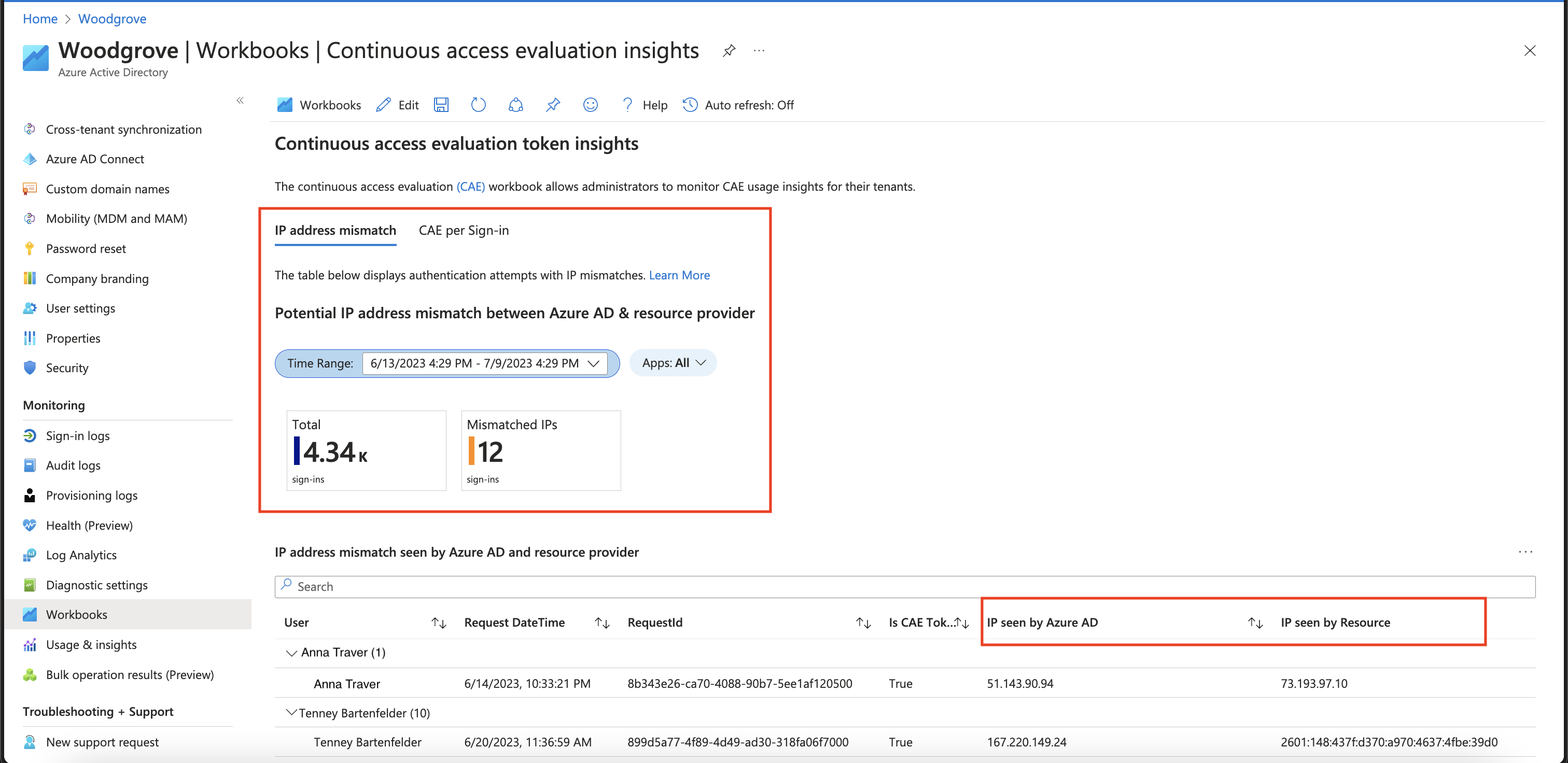

Étape 3 – Utiliser le classeur CAE pour identifier les adresses IP qui doivent être ajoutées à vos emplacements nommés

Si ce n’est pas déjà fait, créez un workbook Azure à partir du modèle public « Insights de l’évaluation continue de l’accès » pour identifier les incompatibilités IP entre l’adresse IP vue par Microsoft Entra ID et l’adresse IP (vue par la ressource). Dans ce cas, vous pouvez avoir une configuration réseau à tunnel partagé. Pour garantir que vos utilisateurs ne soient pas accidentellement verrouillés lorsque l’application stricte de l’emplacement est activée, les administrateurs doivent :

Recherchez et identifiez toutes les adresses IP identifiées dans le manuel CAE.

Ajoutez des adresses IP publiques associées à des points de sortie d’organisation connus à leurs emplacements nommés définis.

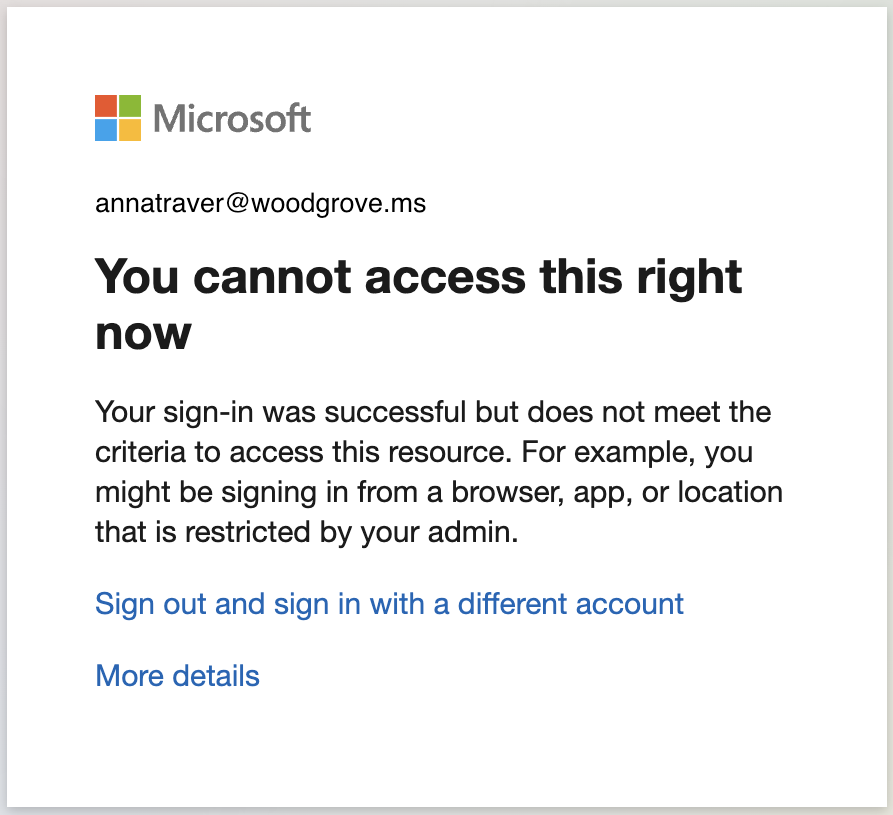

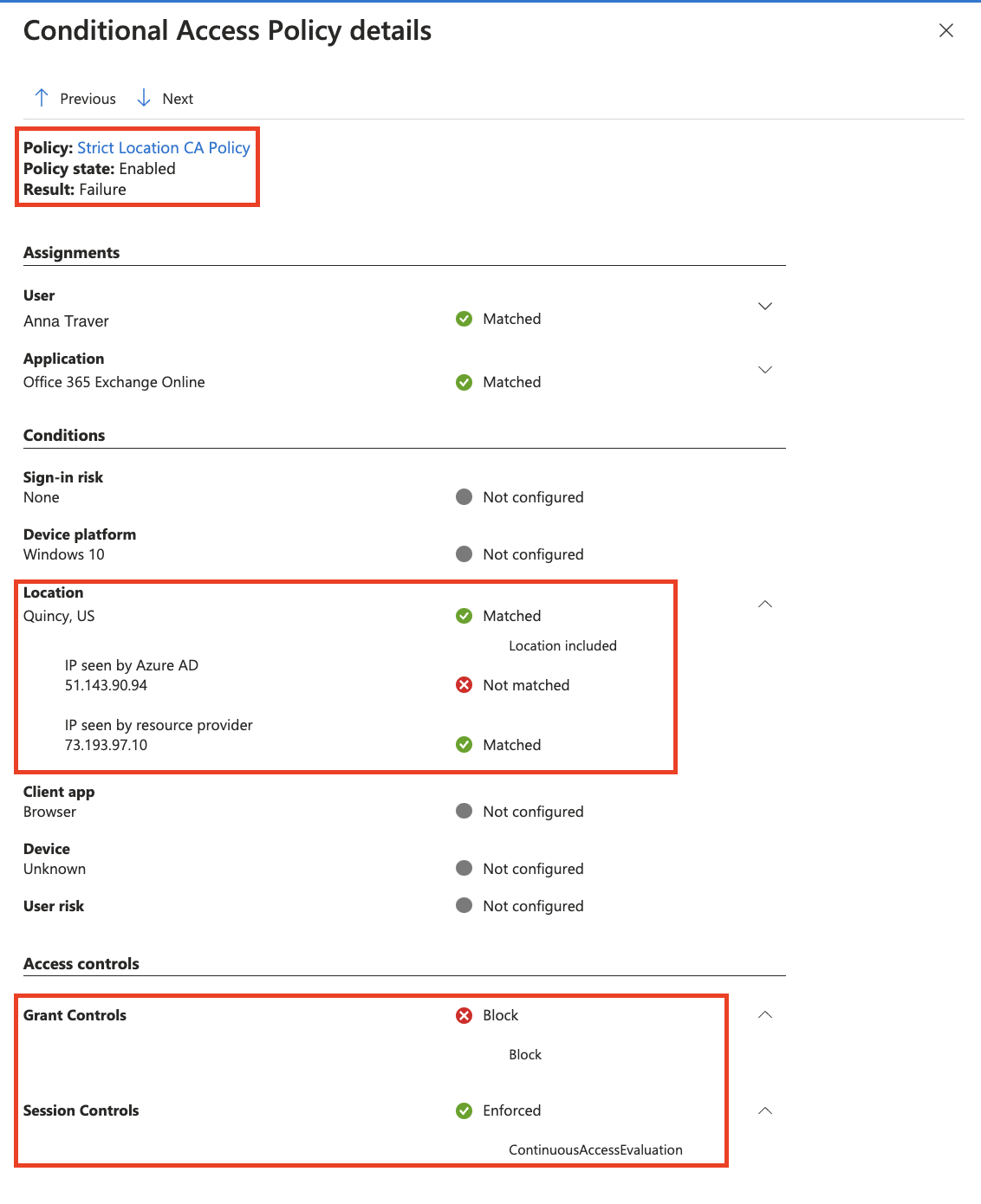

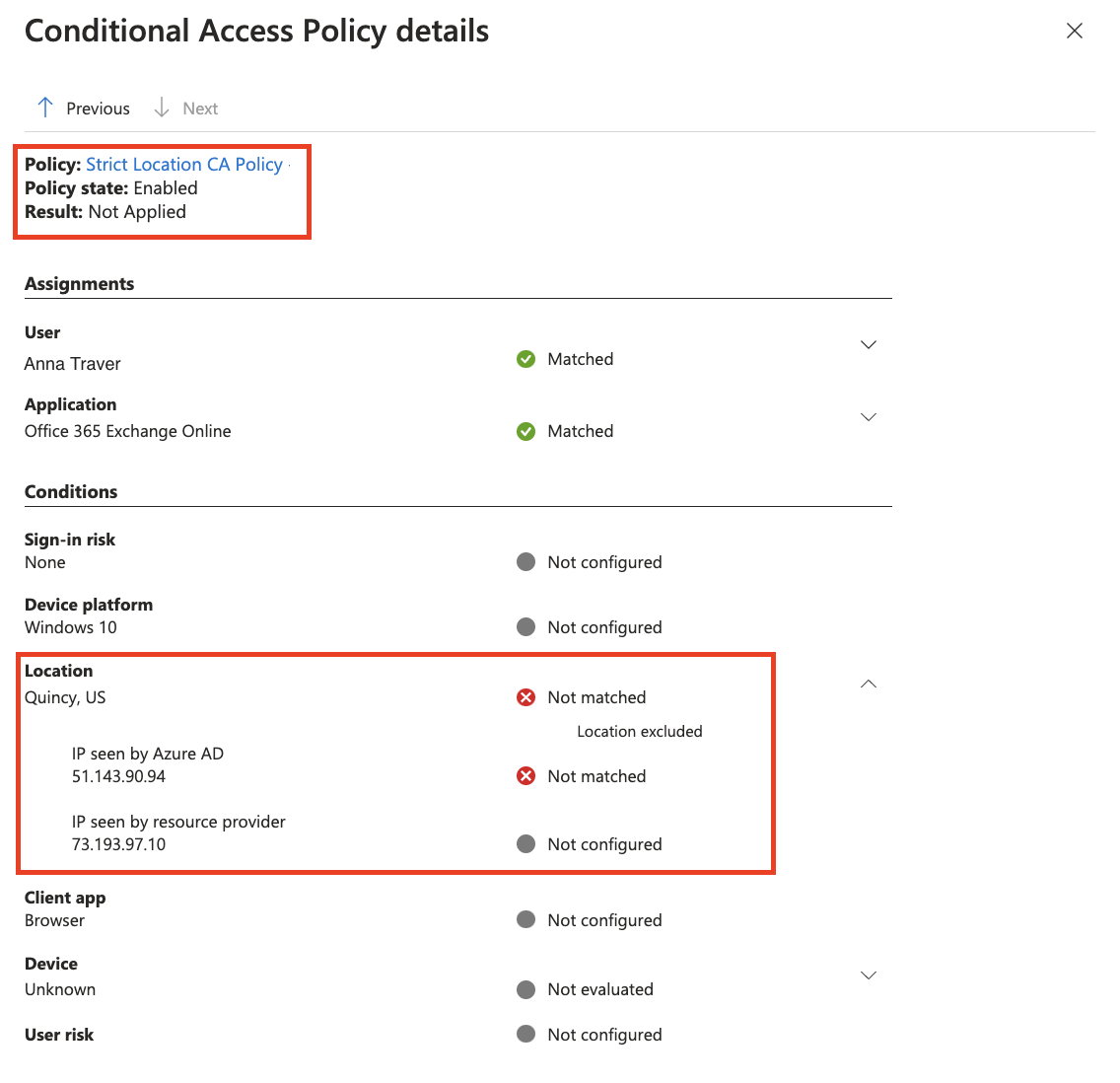

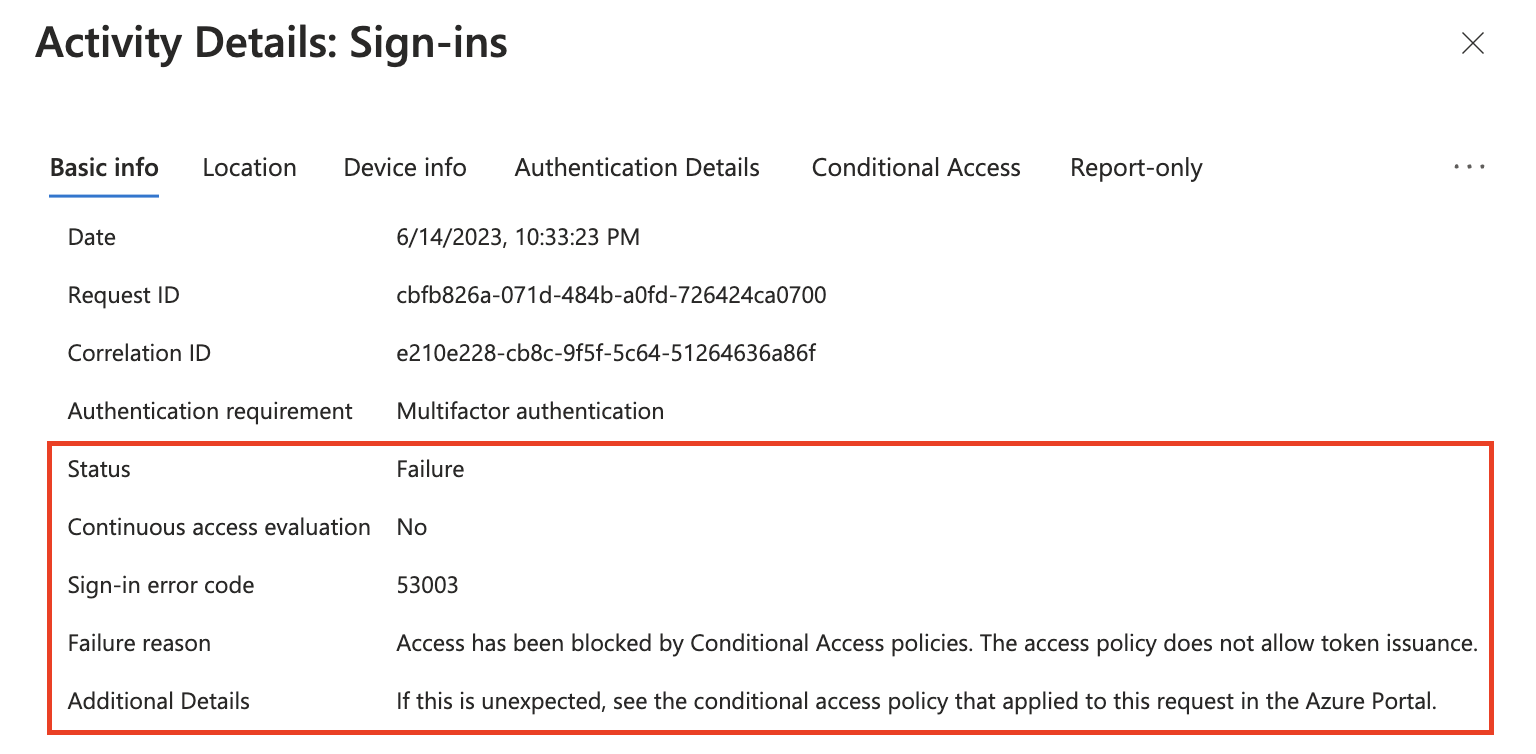

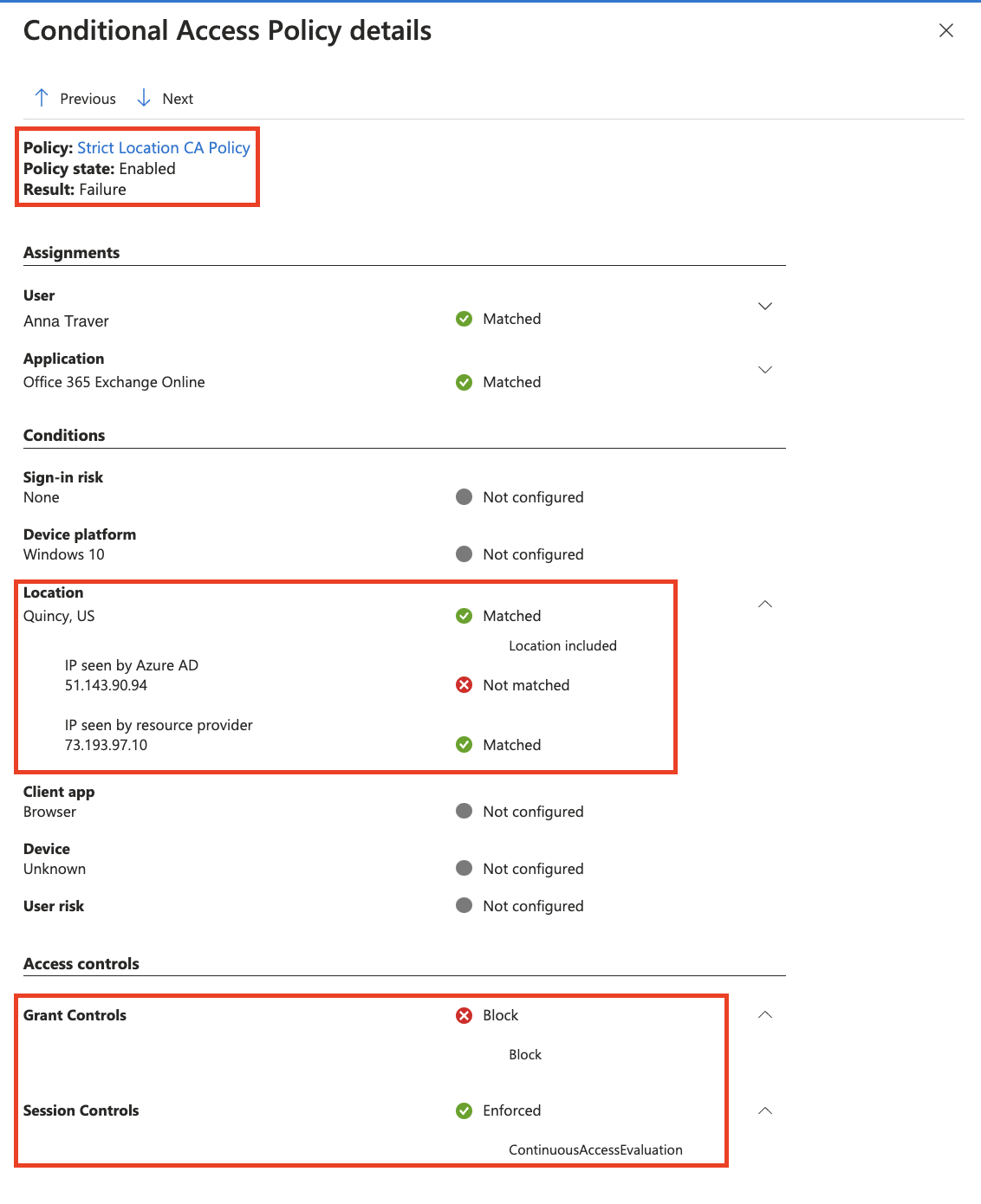

La capture d’écran suivante montre un exemple d’accès d’un client à une ressource bloquée. Ce blocage est dû aux stratégies qui exigent l'application stricte de l’emplacement de la CAE, ce qui a entraîné la révocation de la session du client.

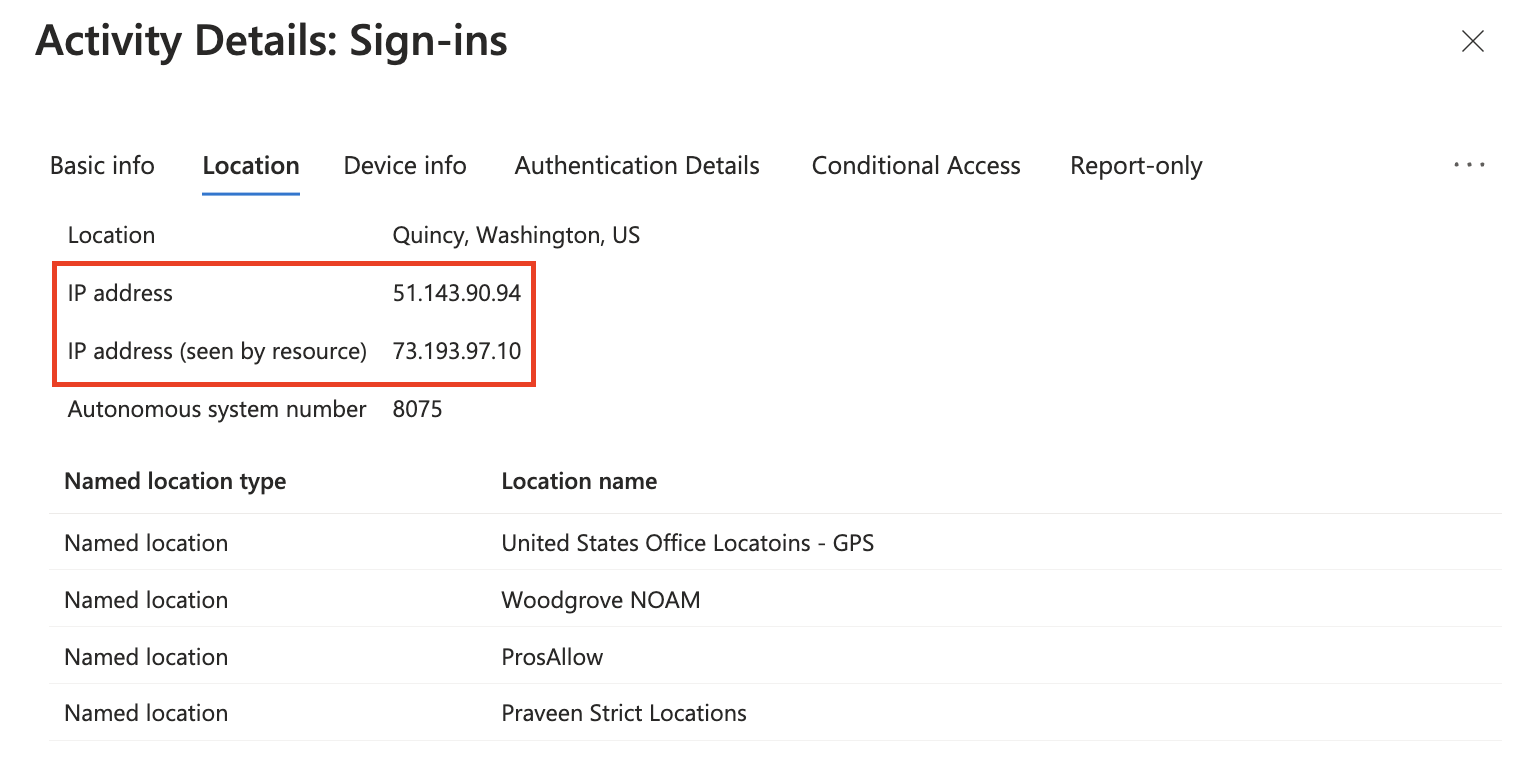

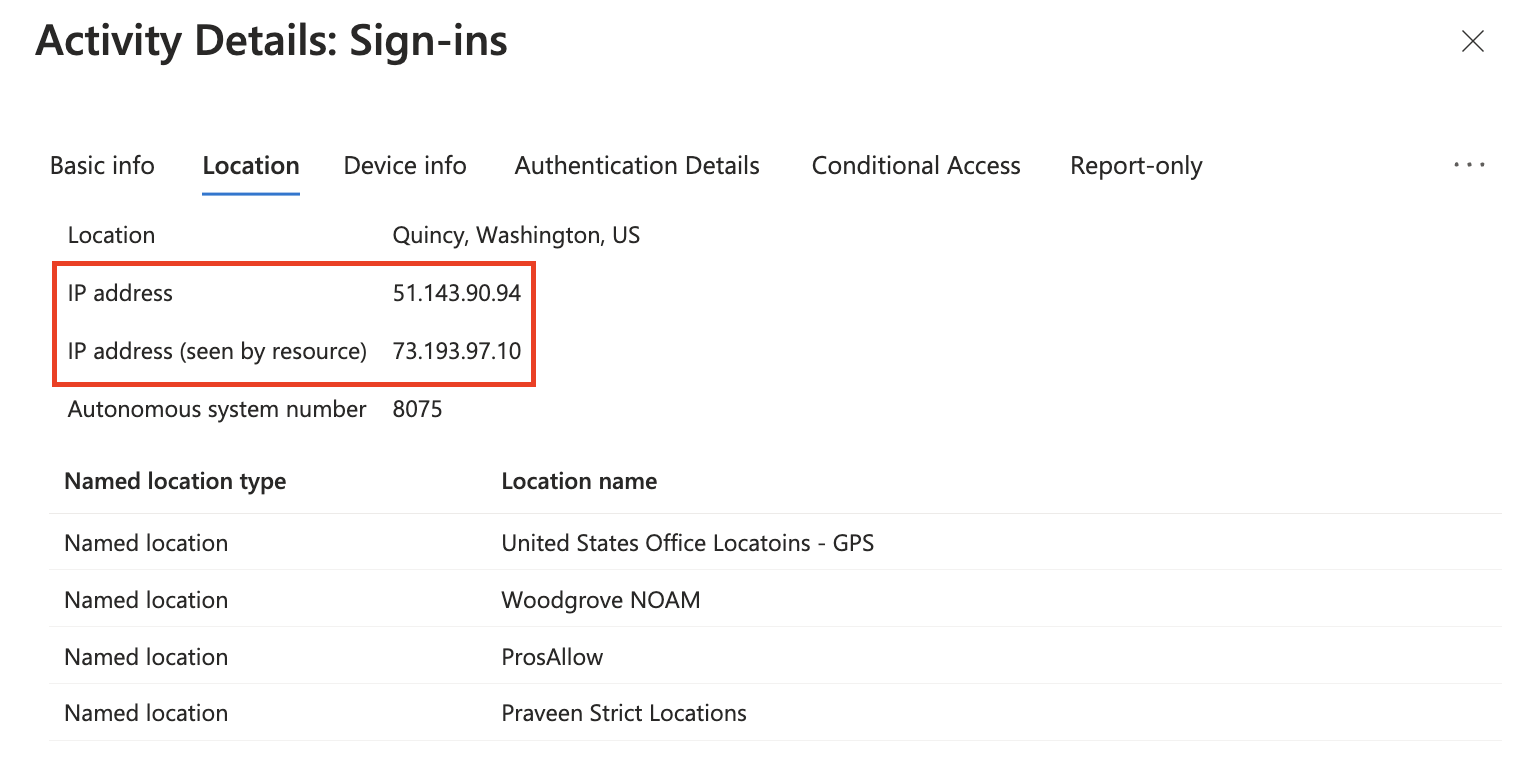

Ce comportement peut être vérifié dans les journaux de connexion. Recherchez l’adresse IP (vue par ressource) et examinez l’ajout de cette adresse IP à des emplacements nommés si vous rencontrez des blocages inattendus de l’accès conditionnel sur les utilisateurs.

L’onglet Détails de la stratégie d’accès conditionnel fournit plus de détails sur les événements de connexion bloqués.

Étape 4 : Poursuivre le déploiement

Répétez les étapes 2 et 3 avec l’expansion des groupes d’utilisateurs jusqu’à appliquer strictement des stratégies d’emplacement à votre base d’utilisateurs cibles. Déployez-le avec soin pour éviter d’avoir un impact sur l’expérience utilisateur.

Résolution des problèmes avec les journaux de connexion

Les administrateurs peuvent examiner les journaux de connexion pour trouver des cas avec l’adresse IP (vue par ressource).

- Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur de rapports.

- Accédez à Identité>Surveillance et intégrité>Journaux d’activité de connexion.

- Recherchez les événements à examiner en ajoutant des filtres et des colonnes pour filtrer les informations inutiles.

Ajoutez la colonne Adresse IP (vue par ressource) et filtrez les éléments vides pour limiter l’étendue. L’Adresse IP (vue par la ressource) est vide quand cette IP vue par Microsoft Entra ID correspond à l’adresse IP vue par la ressource.

L’adresse IP (vue par la ressource) contient le filtre n’est pas vide dans les exemples suivants :

Authentification initiale

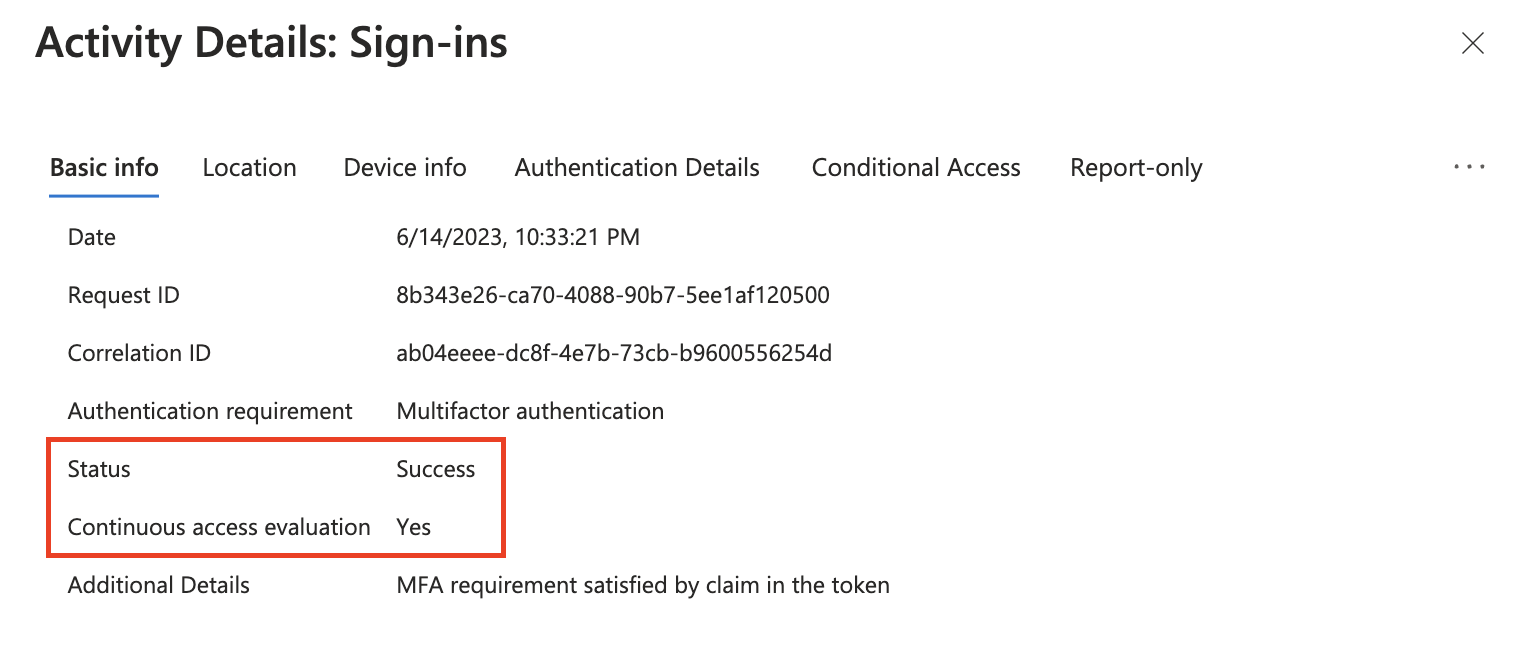

L’authentification réussit à l’aide d’un jeton CAE.

L’Adresse IP (vue par la ressource) est différente de l’adresse IP vue par Microsoft Entra ID. Bien que l’adresse IP affichée par la ressource soit connue, il n’y a pas d’application tant que la ressource ne redirige pas l’utilisateur pour la réévaluation de l’adresse IP vue par la ressource.

L’authentification Microsoft Entra réussit, car l’application stricte de l’emplacement n’est pas en vigueur au niveau de la ressource.

Redirection des ressources pour la réévaluation

L’authentification échoue et un jeton CAE n’est pas émis.

L’Adresse IP (vue par la ressource) est différente de l’IP vue par Microsoft Entra ID.

L’authentification échoue, car l’adresse IP (vue par la ressource) n’est pas un emplacement nommé connu dans l’accès conditionnel.

Contenu connexe

- Évaluation continue de l’accès dans Microsoft Entra ID

- Contestations liées aux revendications, demandes de revendications, et fonctionnalités clientes

- Guide pratique pour utiliser des API dotées d’Évaluation continue de l’accès dans vos applications

- Surveiller et résoudre les problèmes des connexions à l’aide de l’évaluation continue de l’accès