Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les audits de sécurité et de DNS de Microsoft Entra Domain Services permettent à Azure de diffuser en continu les événements vers des ressources ciblées. Ces ressources incluent le Stockage Microsoft Azure, les espaces de travail Azure Log Analytics ou Azure Event Hub. Après avoir activé les événements d'audit de sécurité, Domain Services envoie tous les événements audités pour la catégorie sélectionnée à la ressource ciblée.

Vous pouvez archiver les événements dans les événements de diffusion en continu et de Stockage Microsoft Azure à un logiciel SIEM (Security Information and Event Management) (ou équivalent) à l’aide d’Azure Event Hubs ou effectuer votre propre analyse et utiliser des espaces de travail Log Analytics, à partir du centre d’administration Microsoft Entra.

Destinations des audits de sécurité

Vous pouvez utiliser le stockage Azure, Azure Event Hubs ou l'espace de travail Log Analytics d'Azure comme ressource cible pour effectuer les audits de sécurité Domain Services. Et vous pouvez combiner ces destinations. Par exemple, vous pouvez un espace de travail Stockage Azure pour l’archivage d’événements d’audit de sécurité, et un espace de travail Azure Log Analytics pour analyser et créer des rapport sur les informations à court terme.

La table suivante présente les scénarios pour chaque type de ressource de destination.

Important

Vous devez créer la ressource cible avant d'activer les audits de sécurité Domain Services. Vous pouvez créer ces ressources à l’aide du centre d’administration Microsoft Entra, d’Azure PowerShell ou d’Azure CLI.

| Ressource cible | Scénario |

|---|---|

| Stockage Azure | Utilisez cette cible si votre besoin principal repose sur le stockage des événements d’audit de sécurité à des fins d’archivage. Les autres cibles peuvent être utilisées à des fins d’archivage ; toutefois, ces cibles fournissent des fonctionnalités au-delà du besoin principal d’archivage. Avant d'activer les événements d'audit de sécurité Domain Services, vous devez au préalable Créer un compte de stockage Azure. |

| Azure Event Hubs | Utilisez cette cible si votre besoin principal repose sur le partage des événements d’audit de sécurité avec un autre logiciel tel qu’un logiciel d’analyse de données ou un logiciel SIEM (Security Information and Event Management). Avant d'activer les événements d'audit de sécurité Domain Services, créez un Event Hub via le centre d'administrateur Microsoft Entra |

| Espace de travail Azure Log Analytics | Utilisez cette cible si votre besoin principal repose sur l’analyse et le passage en revue des audits de sécurité directement à partir du centre d’administration Microsoft Entra. Avant d'activer les événements d'audit de sécurité Domain Services, créez un espace de travail Log Analytics dans le centre d'administrateur Microsoft Entra. |

Activer les événements d’audit de sécurité à l’aide du centre d’administration Microsoft Entra

Pour activer les événements d'audit de sécurité Domain Services via le centre d'administrateur Microsoft Entra, suivez les étapes suivantes.

Important

Les audits de sécurité Domain Services ne sont pas rétroactifs. Vous ne pouvez pas récupérer ou répéter des événements du passé. Domain Services ne peut envoyer que des événements qui se produisent une fois les audits de sécurité activés.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Recherchez et sélectionnez Microsoft Entra Domain Services. Choisissez votre domaine managé, par exemple aaddscontoso.com.

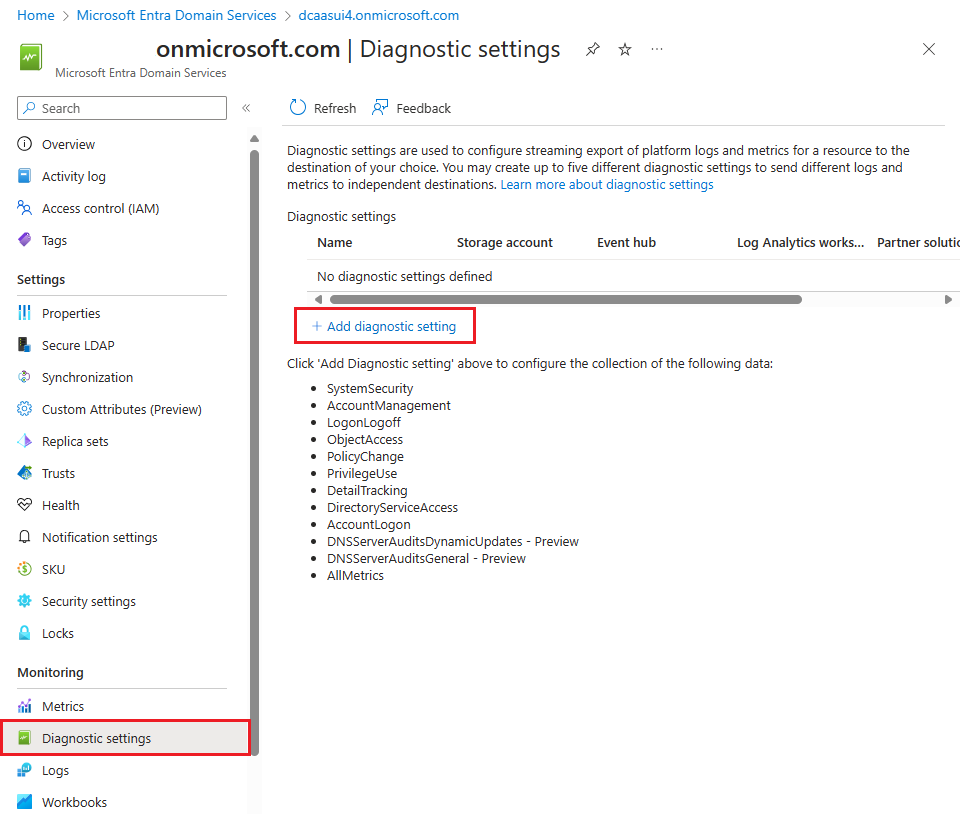

Dans la fenêtre Domain Services, sélectionnez Paramètres de diagnostic sur la partie gauche.

Aucun diagnostic n’est configuré par défaut. Pour commencer, sélectionnez Ajouter le paramètre de diagnostic.

Saisissez un nom pour la configuration de diagnostic, par exemple aadds-audit.

Cochez la case correspondant à la destination de l’audit de sécurité ou de DNS de votre choix. Vous pouvez choisir un espace de travail Log Analytics, un compte Stockage Azure, un hub d’événements Azure ou une solution de partenaire. Ces ressources de destination doivent déjà figurer dans votre abonnement Azure. Vous ne pouvez pas créer de ressources de destination dans cet assistant.

- Espaces de travail Azure Log Analytics

- Sélectionnez Envoyer à Log Analytics, puis choisissez l’abonnement et l’espace de travail Log Analytics que vous souhaitez utiliser pour stocker les événements d’audit.

- Azure Storage

- Sélectionnez Archiver dans un compte de stockage, puis Configurer.

- Sélectionnez l’abonnement et le compte de stockage que vous souhaitez utiliser pour archiver les événements d’audit.

- Lorsque vous êtes prêt, sélectionnez OK.

- Hubs Azure Event Hub

- Sélectionnez Diffuser vers Event Hub, puis choisissez Configurer.

- Sélectionnez l’abonnement et l’espace de noms Event Hub. Si nécessaire, choisissez également un nom de hub Event Hub, puis un nom de stratégie Event Hub.

- Lorsque vous êtes prêt, sélectionnez OK.

- Solution partenaire

- Sélectionnez Envoyer à une solution de partenaire, puis choisissez l’abonnement et la destination que vous souhaitez utiliser pour stocker les événements d’audit.

- Espaces de travail Azure Log Analytics

Sélectionnez les catégories de journaux à inclure pour la ressource cible particulière. Si vous envoyez les événements d’audit à un compte de Stockage Microsoft Azure, vous pouvez également configurer une stratégie de rétention qui définisse le nombre de jours pendant lesquels conserver les données. Un paramètre par défaut de 0 conserve toutes les données et ne fait pas pivoter les événements après un certain laps de temps.

Vous pouvez sélectionner différentes catégories de journaux pour chaque ressource cible dans une même configuration. Cela vous permet par exemple de choisir les catégories de journaux à conserver pour Log Analytics ainsi que les catégories de journaux à archiver.

Cela fait, sélectionnez Enregistrer pour valider vos modifications. Les ressources cibles reçoivent des événements d'audit Domain Services peu après l'enregistrement de la configuration.

Activer les événements d’audit de sécurité et de DNS via Azure PowerShell

Pour activer la sécurité et les événements d'audit de DNS Domain Services via Azure PowerShell, procédez comme suit. Si nécessaire, commencez par installer le module Azure PowerShell et vous connecter à votre abonnement Azure.

Important

Les audits Domain Services ne sont pas rétroactifs. Vous ne pouvez pas récupérer ou répéter des événements du passé. Domain Services ne peut envoyer que des événements qui se produisent une fois les audits activés.

Connectez-vous à votre abonnement Azure à l’aide de la cmdlet Connect-AzAccount. À l’invite, saisissez vos informations d’identification de compte.

Connect-AzAccountCréez la ressource cible pour les événements d’audit.

Espaces de travail Azure Log Analytics - Créer un espace de travail Log Analytics avec Azure PowerShell.

Stockage Microsoft Azure - Créer un compte de stockage avec Azure PowerShell

Azure Event Hub - Créer un hub Event Hub à l’aide d’Azure PowerShell. Vous pouvez également utiliser la cmdlet New-AzEventHubAuthorizationRule pour créer une règle d'autorisation qui octroie à Domain Services des autorisations à l'espace de noms Event Hub. La règle d’autorisation doit inclure les droits Manage (Gérer), Listen (Écouter) et Send (Envoyer).

Important

Vérifiez que vous définissez la règle d’autorisation sur l’espace de noms du hub Event Hub, et non sur le hub lui-même.

Récupérez l'ID de la ressource de votre domaine Domain Services géré via la cmdlet Get-AzResource. Créez une variable nommée $aadds.ResourceId pour contenir la valeur :

$aadds = Get-AzResource -name aaddsDomainNameConfigurez les paramètres de diagnostic Azure à l’aide de l’applet de commande Set-AzDiagnosticSetting pour utiliser la ressource cible pour les événements d’audit Microsoft Entra Domain Services. Dans les exemples suivants, la variable $aadds.ResourceId de l’étape précédente est utilisée.

Stockage Microsoft Azure : remplacez storageAccountId par le nom de votre compte de stockage :

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure Event Hubs : remplacez eventHubName par le nom de votre hub Event Hub, et eventHubRuleId par l’ID de votre règle d’autorisation :

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueEspaces de travail Azure Log Analytics : remplacez workspaceId par l’ID de l’espace de travail Log Analytics :

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Interroger et afficher les événements d’audit de sécurité et de DNS à l’aide d’Azure Monitor

Les espaces de travail Log Analytics vous permettent d’afficher et d’analyser les événements d’audit de sécurité et de DNS à l’aide d’Azure Monitor et du langage de requête Kusto. Ce langage de requête est conçu pour être utilisé en lecture seule, offrant des capacités d’analyse puissantes et une syntaxe facile à lire. Pour en savoir plus sur la prise en main des langages de requête Kusto, consultez les articles suivants :

- Documentation Azure Monitor

- Prise en main de Log Analytics dans Azure Monitor

- Bien démarrer avec les requêtes de journal Azure Monitor.

- Créer et partager des tableaux de bord de données Log Analytics

Les exemples de requêtes suivants peuvent être utilisés pour commencer à analyser les événements d'audit à partir de Domain Services.

Exemple de requête 1

Affichez tous les événements de verrouillage de compte au cours des sept derniers jours :

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Exemple de requête 2

Affichez tous les événements de verrouillage de compte (4740) entre le 3 juin 2020 à 9 h 00 et le 10 juin 2020 à minuit, triés par ordre croissant de date et d’heure :

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Exemple de requête 3

Affichez les événements de connexion de compte survenus sept jours plus tôt pour l’utilisateur de compte nommé :

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Exemple de requête 4

Affichez les événements de connexion de compte survenus sept jours plus tôt pour l’utilisateur de compte nommé qui a tenté de se connecter à l’aide d’un mot de passe incorrect (0xC0000006a) :

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Exemple de requête 5

Affichez les événements de connexion de compte survenus sept jours plus tôt pour l’utilisateur de compte nommé qui a tenté de se connecter alors que le compte était verrouillé (0xC0000234) :

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Exemple de requête 6

Affichez le nombre d’événements de connexion de compte survenus sept jours plus tôt pour toutes les tentatives de connexion qui se sont produites pour tous les utilisateurs verrouillés :

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Auditer les catégories d’événements de sécurité et de DNS

Les audits de sécurité et de DNS Domain Services s'alignent sur les audits classiques des contrôleurs de domaine AD DS. Dans les environnements hybrides, la réutilisation de modèles d’audit existants garantit que la même logique peut être utilisée lors de l’analyse des événements. Selon le scénario que vous devez dépanner ou analyser, différentes catégories d’événements d’audit doivent être ciblées.

Les catégories d’événements d’audit suivantes sont disponibles :

| Nom de la catégorie d’audit | Description |

|---|---|

| Connexion de compte | Audite les tentatives d’authentification de données de compte sur un contrôleur de domaine ou sur un gestionnaire de comptes de sécurité local. - Les événements et les paramètres de stratégie d’ouverture et de fermeture de session suivent les tentatives d’accès à un ordinateur particulier. Les paramètres et les événements de cette catégorie se concentrent sur la base de données de compte qui est utilisée. Cette catégorie comprend les sous-catégories suivantes : -Auditer la validation des informations d’identification -Auditer le service d’authentification Kerberos -Auditer les opérations de ticket du service Kerberos -Auditer d’autres événements d’ouverture/fermeture de session |

| Gestion de compte | Audite les modifications apportées aux groupes et comptes d’utilisateurs et d’ordinateurs. Cette catégorie comprend les sous-catégories suivantes : -Auditer la gestion des groupes d’applications -Auditer la gestion des comptes d’ordinateur -Auditer la gestion des groupes de distribution -Auditer d’autres événements de gestion des comptes -Auditer la gestion des groupes de sécurité -Auditer la gestion des comptes d’utilisateur |

| Serveur DNS | Audite les modifications apportées aux environnements DNS. Cette catégorie comprend les sous-catégories suivantes : - DNSServerAuditsDynamicUpdates (préversion) - DNSServerAuditsGeneral (préversion) |

| Suivi des détails | Audit les activités des applications et utilisateurs individuels sur l’ordinateur concerné et le fonctionnement de cet ordinateur. Cette catégorie comprend les sous-catégories suivantes : -Auditer l’activité DPAPI -Auditer l’activité Plug-and-Play -Auditer la création de processus -Auditer la fin du processus -Auditer les événements RPC |

| Accès aux services d’annuaire | Audite les tentatives d’accès aux objets dans Active Directory Domain Services (AD DS) et de modification de ces derniers. Ces événements d’audit sont journalisés uniquement sur des contrôleurs de domaine. Cette catégorie comprend les sous-catégories suivantes : -Auditer la réplication du service d’annuaire détaillé -Auditer l’accès au service d’annuaire -Auditer les modifications du service d’annuaire -Auditer la réplication du service d’annuaire |

| Ouverture/fermeture de session | Audite les tentatives d’ouverture de session sur un ordinateur de manière interactive ou par le biais d’un réseau. Ces événements sont utiles pour le suivi de l’activité de l’utilisateur et l’identification des attaques potentielles sur les ressources réseau. Cette catégorie comprend les sous-catégories suivantes : -Auditer le verrouillage du compte -Auditer les revendications utilisateur/de périphérique -Auditer le mode étendu IPsec -Auditer l’appartenance à un groupe -Auditer le mode principal IPsec -Auditer le mode rapide IPsec -Auditer la fermeture de session -Auditer l’ouverture de session -Auditer le serveur NPS (Network Policy Server) -Auditer d’autres événements d’ouverture/fermeture de session -Auditer l’ouverture de session spéciale |

| Accès aux objets | Audite les tentatives d’accès à des objets ou types d’objets spécifiques sur un ordinateur ou réseau. Cette catégorie comprend les sous-catégories suivantes : -Auditer l’application générée -Auditer les services de certification -Auditer le partage de fichiers détaillé -Auditer le partage de fichiers -Auditer le système de fichiers -Auditer la connexion de la plateforme de filtrage -Auditer le rejet de paquet par la plateforme de filtrage -Auditer la manipulation de handle -Auditer l’objet de noyau -Auditer d’autres événements d’accès à l’objet -Auditer le registre -Auditer le stockage amovible -Auditer SAM -Auditer la stratégie d’accès centralisée intermédiaire |

| Modification de stratégie | Audite les modifications apportées aux stratégies de sécurité importantes sur un réseau ou un système local. Les stratégies sont généralement établies par les administrateurs pour faciliter la sécurisation des ressources réseau. La supervision des modifications ou des tentatives de modification de ces stratégies peut être un aspect important de la gestion de la sécurité pour un réseau. Cette catégorie comprend les sous-catégories suivantes : -Auditer la modification de la stratégie d’audit -Auditer la modification de stratégie d’authentification -Auditer la modification de la stratégie d’autorisation -Auditer la modification de la stratégie de plateforme de filtrage -Auditer la modification de la stratégie de niveau règle MPSSVC -Auditer d’autres événements de modification de stratégie |

| Utilisation des privilèges | Audite l’utilisation de certaines autorisations sur un ou plusieurs systèmes. Cette catégorie comprend les sous-catégories suivantes : -Auditer l’utilisation de privilèges non sensibles -Auditer l’utilisation de privilèges sensibles -Auditer d’autres événements d’utilisation de privilèges |

| Système | Audite les modifications de niveau système apportées à un ordinateur non incluses dans les autres catégories et qui ont des implications de sécurité potentielles. Cette catégorie comprend les sous-catégories suivantes : -Auditer le pilote IPSEC -Auditer d’autres événements système -Auditer la modification de l’état de la sécurité -Auditer l’extension du système de sécurité -Auditer l’intégrité du système |

ID d’événements par catégorie

Les audits de sécurité et de DNS de Domain Services enregistrent les ID d'événement suivants lorsque l'action spécifique déclenche un événement pouvant être audité :

| Nom de la catégorie d’événements | ID d’événement |

|---|---|

| Sécurité de la connexion de compte | 4767, 4774, 4775, 4776, 4777 |

| Sécurité de la gestion des comptes | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Sécurité du suivi des détails | None |

| Serveur DNS | 513-523, 525-531, 533-537, 540-582 |

| Sécurité de l’accès DS | 5136, 5137, 5138, 5139, 5141 |

| Sécurité de l’ouverture/fermeture de session | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Sécurité de l’accès aux objets | None |

| Sécurité de la modification de stratégie | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Sécurité de l’utilisation des privilèges | 4985 |

| Sécurité système | 4612, 4621 |

Étapes suivantes

Pour plus d’informations sur Kusto, consultez les articles suivants :

- Vue d’ensemble du langage de requête Kusto.

- Tutoriel Kusto pour vous familiariser avec les principes fondamentaux des requêtes.

- Exemples de requêtes qui vous aident à découvrir de nouvelles façons de voir vos données.

- Meilleures pratiques de Kusto pour optimiser vos requêtes.