Représenter les stratégies de sécurité AD FS dans Microsoft Entra ID : mappages et exemples

Dans cet article, vous découvrirez comment mapper des règles d’autorisation et d’authentification multifacteur à partir d’AD FS vers Microsoft Entra ID pendant le déplacement de l’authentification de votre application. Découvrez comment répondre aux exigences de sécurité du propriétaire de votre application tout en facilitant le processus de migration de l’application avec des mappages pour chaque règle.

Lors du déplacement de l’authentification de votre application vers Microsoft Entra ID, créez des mappages à partir des stratégies de sécurité existantes vers leur équivalent ou leurs variantes alternatives disponibles dans Microsoft Entra ID. S’assurer que ces mappages peuvent être effectués tout en répondant aux normes de sécurité requises par les propriétaires de votre application facilite le reste de la migration de l’application.

Pour chaque exemple de règle, nous montrons l’aspect de la règle dans AD FS, le code équivalent en langage de règle AD FS et la façon dont le mappage se fait dans Microsoft Entra ID.

Règles d’autorisation de mappage

Vous trouverez ci-dessous des exemples de divers types de règles d’autorisation dans AD FS, ainsi que la façon dont vous pouvez les mapper à Microsoft Entra ID.

Exemple 1 : Autoriser l’accès à tous les utilisateurs

Autoriser l’accès à tous les utilisateurs dans AD FS :

Cela correspond à Microsoft Entra ID d’une des manières suivantes :

Définissez Affectation requise sur Non.

Remarque

Pour régler l’Affectation requise sur Oui, les utilisateurs doivent être affectés à l’application pour obtenir l’accès. Si la valeur est Non, tous les utilisateurs ont l’accès. Ce commutateur ne contrôle pas ce que les utilisateurs voient dans l’expérience Mes applications.

Sous l’onglet Utilisateurs et groupes, affectez votre application au groupe automatique Tous les utilisateurs. Vous devez activer les groupes dynamiques dans votre locataire Microsoft Entra pour que le groupe Tous les utilisateurs par défaut soit disponible.

Exemple 2 : Autoriser un groupe explicitement

Autorisation de groupe explicite dans AD FS :

Pour mapper cette règle à Microsoft Entra ID :

Dans le Centre d’administrateur Microsoft Entra, créez un groupe d’utilisateurs qui correspond au groupe d’utilisateurs d’AD FS.

Attribuez des autorisations d’application au groupe.

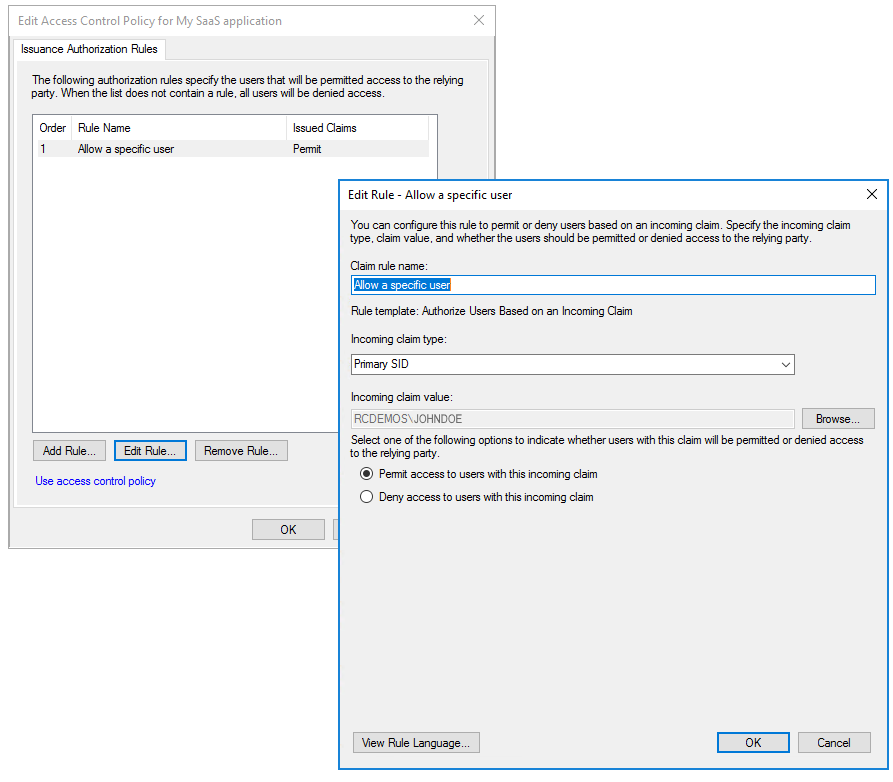

Exemple 3 : Autoriser un utilisateur spécifique

Autorisation explicite d’un utilisateur dans AD FS :

Pour mapper cette règle à Microsoft Entra ID :

Dans le Centre d’administrateur Microsoft Entra, ajoutez un utilisateur à l’application via l’onglet Ajouter une affectation de l’application, comme indiqué ci-dessous :

Mappez les règles d’authentification multifacteur

Un déploiement local de l’authentification multifacteur (MFA) et d’AD FS continue à fonctionner après la migration, car vous êtes fédéré avec AD FS. Toutefois, envisagez de migrer vers les fonctionnalités d’authentification multifacteur (MFA) intégrées d’Azure, qui sont liées aux stratégies d’accès conditionnel de Microsoft Entra.

Voici quelques exemples de types de règles MFA dans AD FS, ainsi que la façon dont vous pouvez les mapper à Microsoft Entra ID en fonction de différentes conditions.

Paramètres de la règle d’authentification multifacteur dans AD FS :

Exemple 1 : Appliquer l’authentification multifacteur en fonction des utilisateurs/groupes

Le sélecteur Utilisateurs/groupes est une règle qui vous permet d’appliquer l’authentification multifacteur à des groupes (SID de groupe) ou des utilisateurs (SID principal). Outre les affectations d’utilisateurs/groupes, toutes les autres cases de l’interface utilisateur de configuration de l’authentification multifacteur d’AD FS fonctionnent comme des règles supplémentaires qui sont évaluées après l’application de la règle Utilisateur/Groupes.

Exemple 2 : Appliquer l’authentification multifacteur pour les appareils non inscrits

Spécifier les règles MFA pour les appareils non inscrits dans Microsoft Entra :

Mapper les attributs d’émission en tant que règle de revendications

Attributs d’émission en tant que règle de revendications dans AD FS :

Pour mapper la règle à Microsoft Entra ID :

Dans le Centre d’administrateur Microsoft Entra, sélectionnez Applications d’entreprise, puis Authentification unique pour afficher la configuration de l’authentification basée sur SAML :

Sélectionnez Modifier (en surbrillance) pour modifier les attributs :

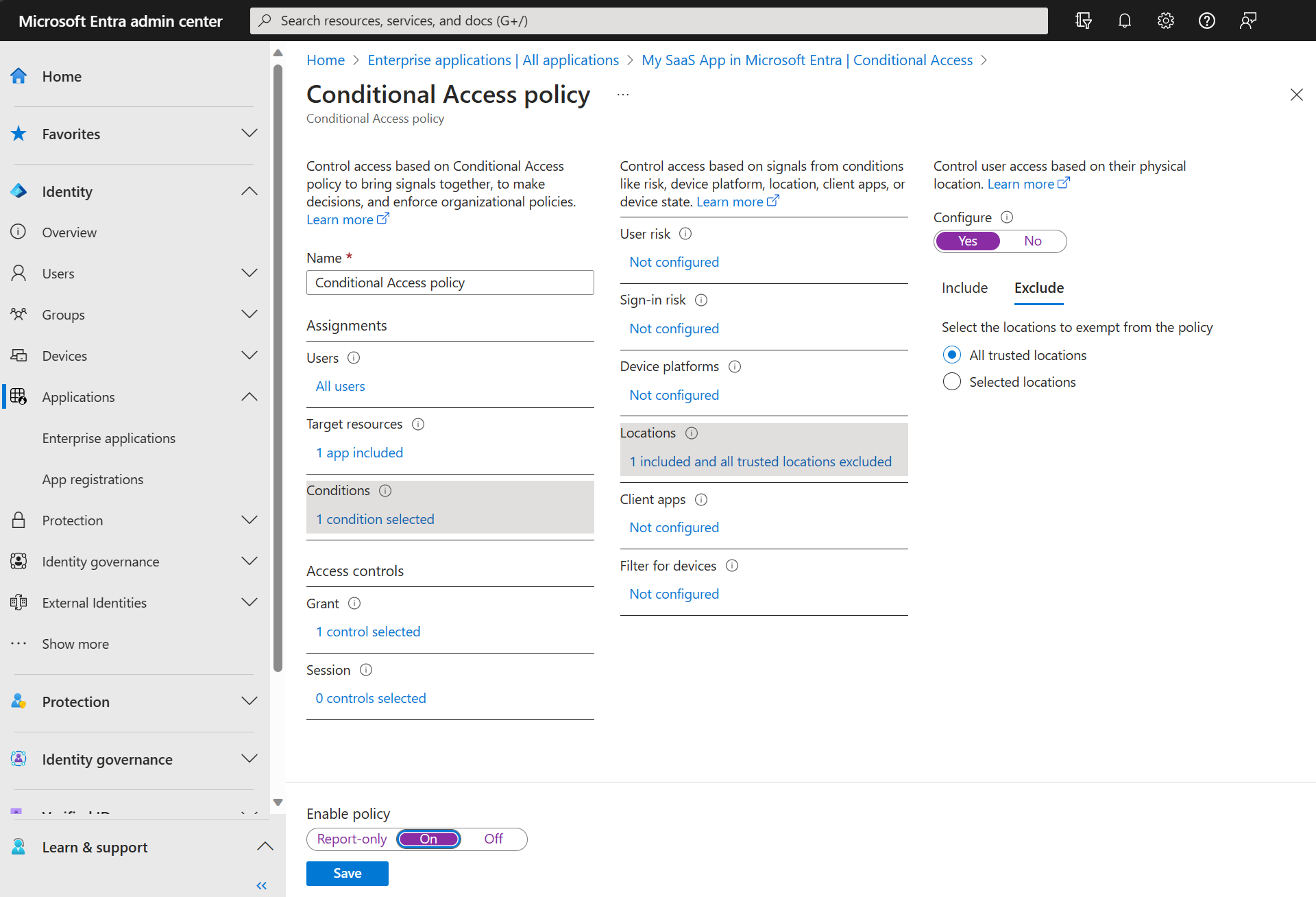

Mapper des stratégies de contrôle d’accès intégrées

Stratégies de contrôle d’accès intégrées dans AD FS 2016 :

Pour implémenter des stratégies intégrées dans Microsoft Entra ID, utilisez une nouvelle stratégie d’accès conditionnel et configurez les contrôles d’accès, ou utilisez le concepteur de stratégie personnalisée dans AD FS 2016 pour configurer des stratégies de contrôle d’accès. L’éditeur de règles comprend une liste exhaustive d’options d’autorisation et d’exclusion qui peuvent vous aider à effectuer tous types de permutations.

Dans ce tableau, nous avons listé des options d’autorisation et d’exclusion utiles, ainsi que leur mappage à Microsoft Entra ID.

| Option | Comment configurer l’option d’autorisation dans Microsoft Entra ID ? | Comment configurer l’option d’exception dans Microsoft Entra ID ? |

|---|---|---|

| À partir d’un réseau spécifique | Mappe à Emplacement nommé dans Microsoft Entra | Utilisez l’option Exclure pour les emplacements approuvés |

| À partir de groupes spécifiques | Définir une affectation Utilisateur/Groupes | Utiliser l’option Exclure dans les utilisateurs et les groupes |

| À partir d’appareils avec un niveau de confiance spécifique | Définissez cette valeur à partir du contrôle État de l’appareil sous Affectations -> Conditions | Utilisez l’option Exclure sous la condition État de l’appareil et Inclure Tous les appareils |

| Avec des revendications spécifiques dans la requête | Ce paramètre ne peut pas être migré | Ce paramètre ne peut pas être migré |

Voici un exemple de configuration de l’option Exclure pour les emplacements approuvés dans le Centre d’administrateur Microsoft Entra :

Transition d’utilisateurs d’AD FS à Microsoft Entra ID

Synchroniser des groupes AD FS dans Microsoft Entra ID

Lorsque vous mappez les règles d'autorisation, les applications qui s’authentifient avec AD FS peuvent utiliser des groupes Active Directory pour les autorisations. Dans ce cas, utilisez Microsoft Entra Connect pour synchroniser ces groupes avec Microsoft Entra ID avant de migrer les applications. Vérifiez ces groupes et les appartenances avant la migration afin de pouvoir accorder l’accès aux mêmes utilisateurs lors de la migration de l’application.

Pour plus d’informations, consultez Conditions préalables à l’utilisation d’attributs de groupe synchronisés à partir d’Active Directory.

Configurer la configuration automatique des utilisateurs

Certaines applications SaaS prennent en charge la possibilité d’approvisionner juste à temps les utilisateurs lorsqu’ils se connectent pour la première fois à l’application. Dans Microsoft Entra ID, le terme « provisionnement d’application » désigne la création automatique des identités et rôles des utilisateurs dans les applications cloud (SaaS) auxquelles les utilisateurs ont besoin d’accéder. Les utilisateurs migrés ont déjà un compte dans l’application SaaS. Les nouveaux utilisateurs ajoutés après la migration doivent être configurés. Testez le provisionnement d'applications SaaS fois l’application migrée.

Synchroniser des utilisateurs externes dans Microsoft Entra ID

Vos utilisateurs externes existants peuvent être configurés de deux manières dans AD FS :

- Utilisateurs externes avec un compte local au sein de votre organisation : vous continuez à utiliser ces comptes de la même façon que vos comptes d’utilisateur internes. Ces comptes d’utilisateur externes ont un nom principal au sein de votre organisation, même si l’e-mail du compte peut pointer en externe.

À mesure que vous progressez dans votre migration, vous pouvez tirer parti des avantages de Microsoft Entra B2B en migrant ces utilisateurs pour qu’ils utilisent leur propre identité d’entreprise lorsqu’une telle identité est disponible. Cela simplifie le processus de connexion pour ces utilisateurs, car ils sont souvent connectés avec leur propre session d’entreprise. L’administration de votre organisation est également facilitée, car il n’est pas nécessaire de gérer les comptes pour les utilisateurs externes.

- Identités externes fédérées : si vous vous fédérez avec une organisation externe, vous disposez de plusieurs approches pour effectuer les opérations suivantes :

- Ajoutez des utilisateurs de collaboration B2B Microsoft Entra dans le Centre d’administration Microsoft Entra. Vous pouvez envoyer de manière proactive des invitations de collaboration B2B du portail d’administration Microsoft Entra à l’organisation partenaire pour que les membres individuels continuent à utiliser les applications et les ressources auxquelles ils sont habitués.

- Créez un flux de travail d’inscription B2B en libre-service qui génère une requête pour des utilisateurs individuels de votre organisation partenaire à l’aide de l’API d’invitation B2B.

Quelle que soit la façon dont vos utilisateurs externes existants sont configurés, ils ont probablement des autorisations associées à leur compte, que ce soit dans l’appartenance à un groupe ou dans des autorisations spécifiques. Déterminez si ces autorisations doivent être migrées ou nettoyées.

Les comptes au sein de votre organisation qui représentent un utilisateur externe doivent être désactivés une fois que l’utilisateur a été migré vers une identité externe. Le processus de migration doit être discuté avec vos partenaires commerciaux, car il peut y avoir une interruption de leur capacité à se connecter à vos ressources.

Étapes suivantes

- Consultez Migration de l’authentification d’application vers Microsoft Entra ID.

- Configurez l’accès conditionnel et l’authentification multifacteur (MFA).

- Essayez un exemple de code par étapes : Playbook de migration d’application AD FS vers Microsoft Entra pour les développeurs.