Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

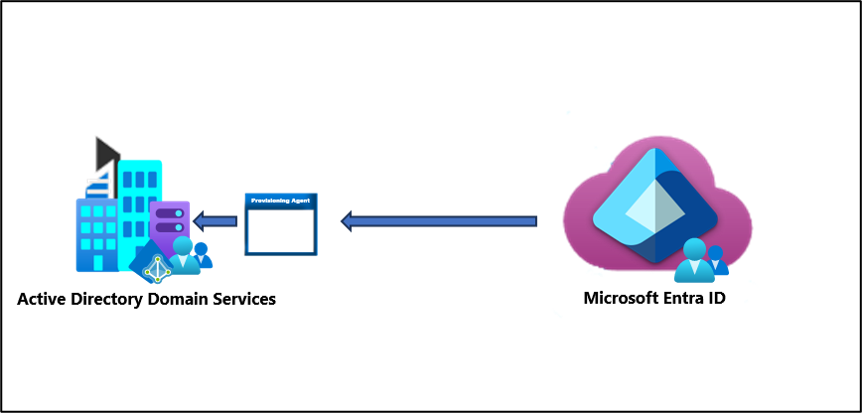

Avec la publication de l’agent d’approvisionnement 1.1.1370.0, la synchronisation cloud a désormais la capacité à réaliser une réécriture de groupes. Cette fonctionnalité signifie que la synchronisation cloud peut approvisionner des groupes directement dans votre environnement Active Directory local. Vous pouvez maintenant aussi utiliser des fonctionnalités de gouvernance d’identités pour gouverner l’accès aux applications AD, par exemple en incluant un groupe dans un package d’accès de gestion des droits d’utilisation.

Important

La préversion publique de Group Writeback v2 dans Microsoft Entra Connect Sync n’est plus disponible à compter du 30 juin 2024. Cette fonctionnalité a été supprimée à cette date et vous n’êtes plus pris en charge dans Microsoft Entra Connect Sync pour approvisionner des groupes de sécurité cloud dans Active Directory. La fonctionnalité continue à fonctionner au-delà de la date de suppression ; toutefois, il ne reçoit plus de support et peut cesser de fonctionner à tout moment sans préavis.

Nous proposons une fonctionnalité similaire dans Microsoft Entra Cloud Sync appelée Approvisionnement de groupe vers Active Directory que vous pouvez utiliser au lieu d'Écriture différée de groupe v2 pour approvisionner des groupes de sécurité cloud sur Active Directory. Nous travaillons à améliorer cette fonctionnalité dans Microsoft Entra Cloud Sync, ainsi que d’autres nouvelles fonctionnalités que nous développons dans Microsoft Entra Cloud Sync.

Les clients qui utilisent cette fonctionnalité en préversion dans Microsoft Entra Connect Sync doivent passer de Microsoft Entra Connect Sync à Microsoft Entra Cloud Sync. Vous pouvez choisir de déplacer toute votre synchronisation hybride vers Microsoft Entra Cloud Sync (si elle prend en charge vos besoins). Vous pouvez également exécuter Microsoft Entra Cloud Sync côte à côte et déplacer uniquement le provisionnement de groupe de sécurité cloud vers Active Directory vers Microsoft Entra Cloud Sync.

Pour les clients qui approvisionnent des groupes Microsoft 365 dans Active Directory, vous pouvez continuer à utiliser Group Writeback v1 pour cette fonctionnalité.

Vous pouvez évaluer le passage exclusif à Microsoft Entra Cloud Sync en utilisant l’Assistant de synchronisation des utilisateurs.

Approvisionner Microsoft Entra ID dans Active Directory - Conditions préalables

Les conditions préalables suivantes sont requises pour implémenter des groupes d’approvisionnement dans Active Directory.

Conditions de licence :

L'utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P1. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID.

Exigences générales

- Un compte Microsoft Entra avec au moins un rôle Administrateur d’identité hybride.

- Un environnement Active Directory Domain Services local avec le système d’exploitation Windows Server 2016 ou version ultérieure.

- Obligatoire pour l’attribut de schéma AD – msDS-ExternalDirectoryObjectId

- Un agent d’approvisionnement avec la version de build 1.1.1370.0 ou ultérieure.

Remarque

Les autorisations pour le compte de service sont attribuées uniquement lors de l’installation propre. Si vous effectuez une mise à niveau à partir de la version précédente, les autorisations doivent être affectées manuellement à l’aide de l’applet de commande PowerShell :

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Si les autorisations sont définies manuellement, vous devez vous assurer de disposer des propriétés Lire, Écrire, Créer et Supprimer toutes les propriétés pour tous les objets de groupes et d’utilisateurs descendants.

Ces autorisations ne sont pas appliquées aux objets AdminSDHolder par les cmdlets gMSA PowerShell de l’agent d’approvisionnement Microsoft Entra par défaut

- L’agent d’approvisionnement doit être capable de communiquer avec un ou plusieurs contrôleurs de domaine sur les ports TCP/389 (LDAP) et TCP/3268 (Global Catalog).

- Obligatoire pour la recherche dans le catalogue global afin de filtrer les références d’adhésion non valides

- La synchronisation Microsoft Entra Connect avec la version de build 2.2.8.0 ou ultérieure

- Obligatoire pour prendre en charge la synchronisation de l’abonnement des utilisateurs locaux à l’aide de Microsoft Entra Connect

- Obligatoire pour synchroniser AD:user:objectGUID avec AAD:user:onPremisesObjectIdentifier

Groupes et limites d’échelle pris en charge

Les opérations suivantes sont prises en charge :

- Seuls les groupes de sécurité créés sur le cloud sont pris en charge.

- Ces groupes peuvent avoir des groupes d’appartenance attribuée ou dynamique.

- Ces groupes peuvent contenir uniquement des utilisateurs synchronisés locaux et/ou des groupes de sécurité créés dans le cloud supplémentaires.

- Les comptes d’utilisateur locaux synchronisés et membres de ce groupe de sécurité créé dans le cloud peuvent provenir du même domaine ou inter-domaines, mais ils doivent tous provenir de la même forêt.

- Ces groupes sont réécrits avec la portée des groupes AD de type universel. Votre environnement sur site doit prendre en charge l’étendue du groupe universel.

- Les groupes dont la taille est supérieure à 50 000 membres ne sont pas pris en charge.

- Les clients qui ont plus de 150 000 objets ne sont pas pris en charge. Cela signifie que si un client a une combinaison d’utilisateurs et de groupes qui dépassent 150 000 objets, le client n’est pas pris en charge.

- Chaque groupe imbriqué enfant direct compte en tant que membre du groupe de référencement

- La réconciliation des groupes entre Microsoft Entra ID et Active Directory n'est pas prise en charge si le groupe est mis à jour manuellement dans Active Directory.

Informations supplémentaires

Voici des informations supplémentaires sur l’approvisionnement de groupes dans Active Directory.

- Les groupes approvisionnés sur AD à l’aide de la synchronisation cloud peuvent contenir uniquement des utilisateurs synchronisés locaux et/ou des groupes de sécurité créés par le cloud supplémentaires.

- Tous ces utilisateurs doivent avoir l’attribut onPremisesObjectIdentifier défini sur leur compte.

- L’attribut onPremisesObjectIdentifier doit correspondre à un objectGUID correspondant dans l’environnement AD cible.

- Un attribut objectGUID d’utilisateurs sur site peut être synchronisé vers un attribut onPremisesObjectIdentifier d'utilisateurs cloud à l’aide de Microsoft Entra Cloud Sync (1.1.1370.0) ou de Microsoft Entra Connect Sync (2.2.8.0).

- Si vous utilisez Microsoft Entra Connect Sync (2.2.8.0) pour synchroniser les utilisateurs, au lieu de Microsoft Entra Cloud Sync et que vous souhaitez utiliser l’approvisionnement vers AD, la version doit être 2.2.8.0 ou ultérieure.

- Seuls les tenants Microsoft Entra ID standard sont pris en charge pour l’approvisionnement de Microsoft Entra ID dans Active Directory. Les entités telles que B2C ne sont pas prises en charge.

- Le travail d’approvisionnement de groupe est planifié pour s’exécuter toutes les 20 minutes.

Scénarios pris en charge pour la réécriture de groupes avec la synchronisation Microsoft Entra Cloud

Les sections suivantes décrivent les scénarios pris en charge pour la réécriture de groupes avec Microsoft Entra Cloud Sync.

- Migrer la réécriture de groupe de synchronisation Microsoft Entra Connect V2 vers la synchronisation cloud Microsoft Entra

- Gouverner les applications basées sur Active Directory sur site (Kerberos) à l'aide de Microsoft Entra ID Governance

Migrer l’écriture différée de groupe de synchronisation Microsoft Entra Connect V2 vers Synchronisation cloud Microsoft Entra

Scénario : Migrer la réécriture de groupes avec Microsoft Entra Connect Sync (anciennement Azure AD Connect) vers Microsoft Entra Cloud Sync. Ce scénario s'adresse uniquement aux clients qui utilisent actuellement la réécriture de groupe Microsoft Entra Connect v2. Le processus décrit dans ce document concerne uniquement les groupes de sécurité créés dans le cloud et réécrits avec une portée universelle. Les groupes à extension messagerie et les DL réécrits avec la réécriture de groupes Microsoft Entra Connect V1 ou V2 ne sont pas pris en charge.

Pour plus d’informations, consultez Migrer l’écriture différée du groupe Microsoft Entra Connect Sync V2 vers Microsoft Entra Cloud Sync.

Gouverner les applications basées sur Active Directory sur site (Kerberos) à l'aide de Microsoft Entra ID Governance

Scénario : gérer des applications locales avec des groupes Active Directory configurés et gérés dans le cloud. La synchronisation cloud Microsoft Entra vous permet de régir entièrement les attributions d’applications dans AD tout en tirant parti des fonctionnalités de la Gouvernance des ID Microsoft Entra pour contrôler et corriger les demandes liées à l’accès.

Pour plus d’informations, consultez Gouverner les applications Active Directory locales (Kerberos) à l’aide de Microsoft Entra ID Governance.

Étapes suivantes

- Provisionner des groupes sur Active Directory à l’aide de Microsoft Entra Cloud Sync

- Gouverner les applications basées sur Active Directory sur site (Kerberos) à l'aide de Microsoft Entra ID Governance

- Migrer la réécriture de groupe de synchronisation Microsoft Entra Connect V2 vers la synchronisation cloud Microsoft Entra

- Filtre de périmètre et mappage des attributs - Microsoft Entra ID vers Active Directory