Provisionner l'ID Microsoft Entra sur Active Directory - Configuration

Le document suivant vous guidera tout au long de la configuration de Microsoft Entra Cloud Sync pour l’approvisionnement de Microsoft Entra ID vers Active Directory. Si vous recherchez des informations sur le provisionnement d'AD vers Microsoft Entra ID, voir Configurer - Provisionnement d'Active Directory vers Microsoft Entra ID à l'aide de Microsoft Entra Cloud Sync

Important

La préversion publique de l'écriture différée de groupe V2 dans Microsoft Entra Connect Sync ne sera plus disponible après le 30 juin 2024. Cette fonctionnalité ne sera plus disponible à cette date et vous ne serez plus pris en charge dans Connect Sync pour approvisionner des groupes de sécurité cloud sur Active Directory.

Nous proposons une fonctionnalité similaire dans Microsoft Entra Cloud Sync appelée Approvisionnement de groupe vers Active Directory que vous pouvez utiliser au lieu d'Écriture différée de groupe v2 pour approvisionner des groupes de sécurité cloud sur Active Directory. Nous travaillons à améliorer cette fonctionnalité dans Cloud Sync, ainsi que d'autres nouvelles fonctionnalités que nous développons dans Cloud Sync.

Les clients qui utilisent cette fonctionnalité d'évaluation dans Connect Sync doivent basculer leur configuration de Connect Sync vers Cloud Sync. Vous pouvez choisir de procéder à la migration de toute votre synchronisation hybride vers Cloud Sync (si elle prend en charge vos besoins). Vous pouvez également exécuter Cloud Sync côte à côte et déplacer uniquement l'approvisionnement de groupes de sécurité du cloud vers Active Directory vers Cloud Sync.

Pour les clients qui approvisionnent des groupes Microsoft 365 dans Active Directory, vous pouvez continuer à utiliser l'Écriture différée de groupe v1 pour cette capacité.

Vous pouvez évaluer la possibilité de passer exclusivement à Cloud Sync en utilisant l'assistant de synchronisation des utilisateurs.

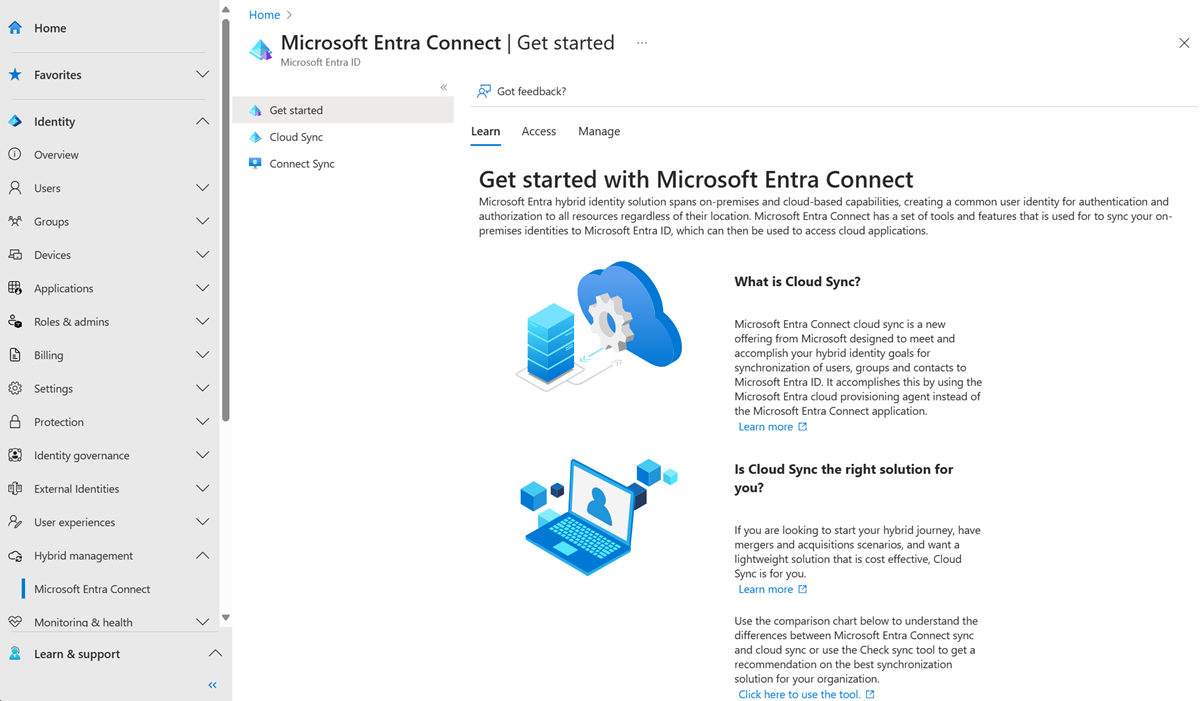

Configurer le provisionnement

Pour configurer le provisionnement, effectuez les étapes suivantes.

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

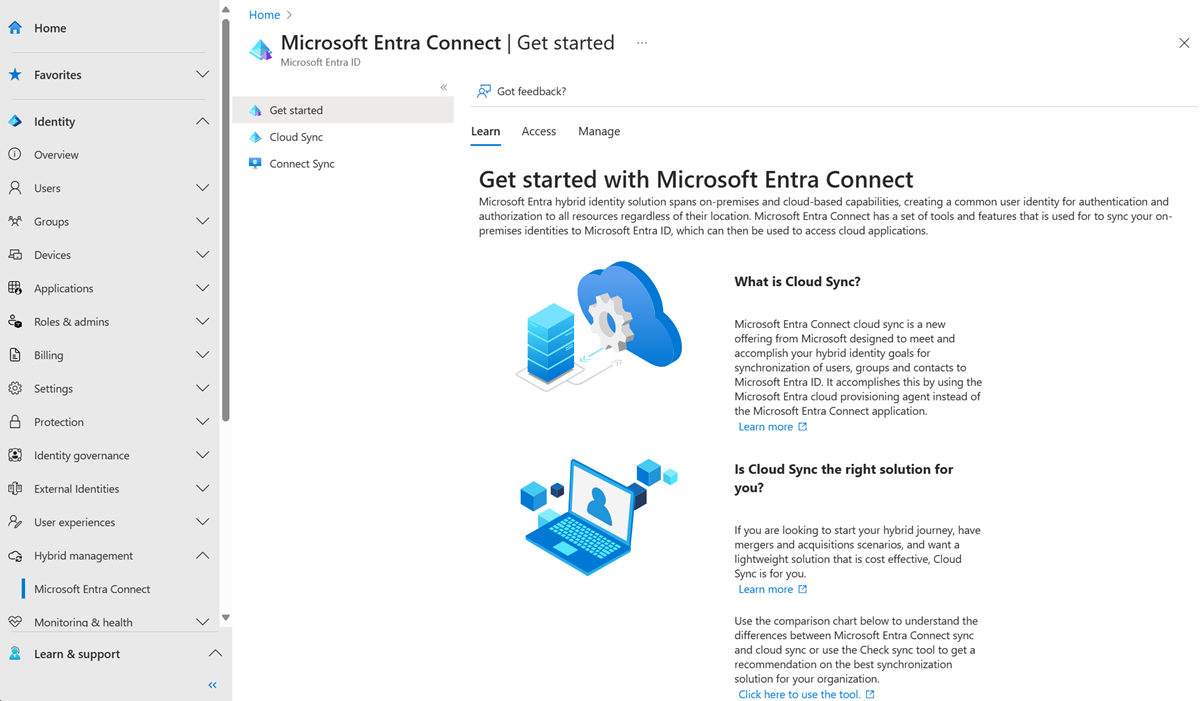

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

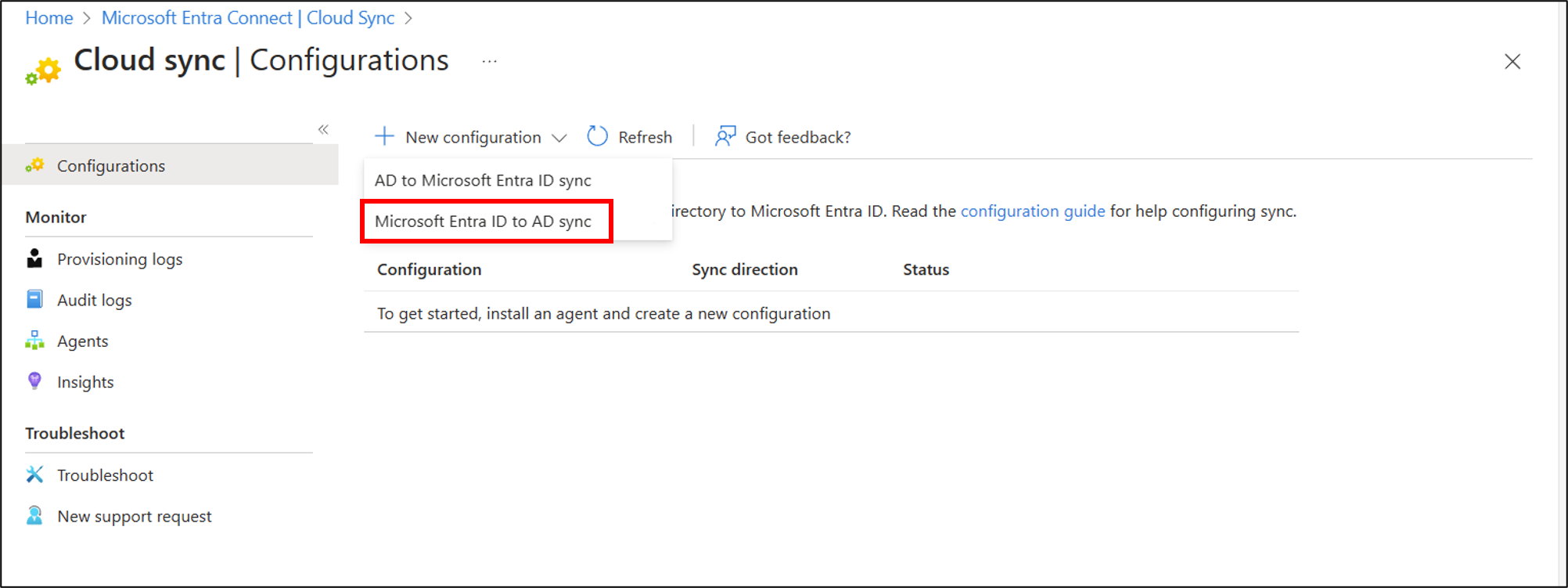

- Sélectionnez Nouvelle configuration.

- Sélectionnez Synchronisation Microsoft Entra ID vers AD.

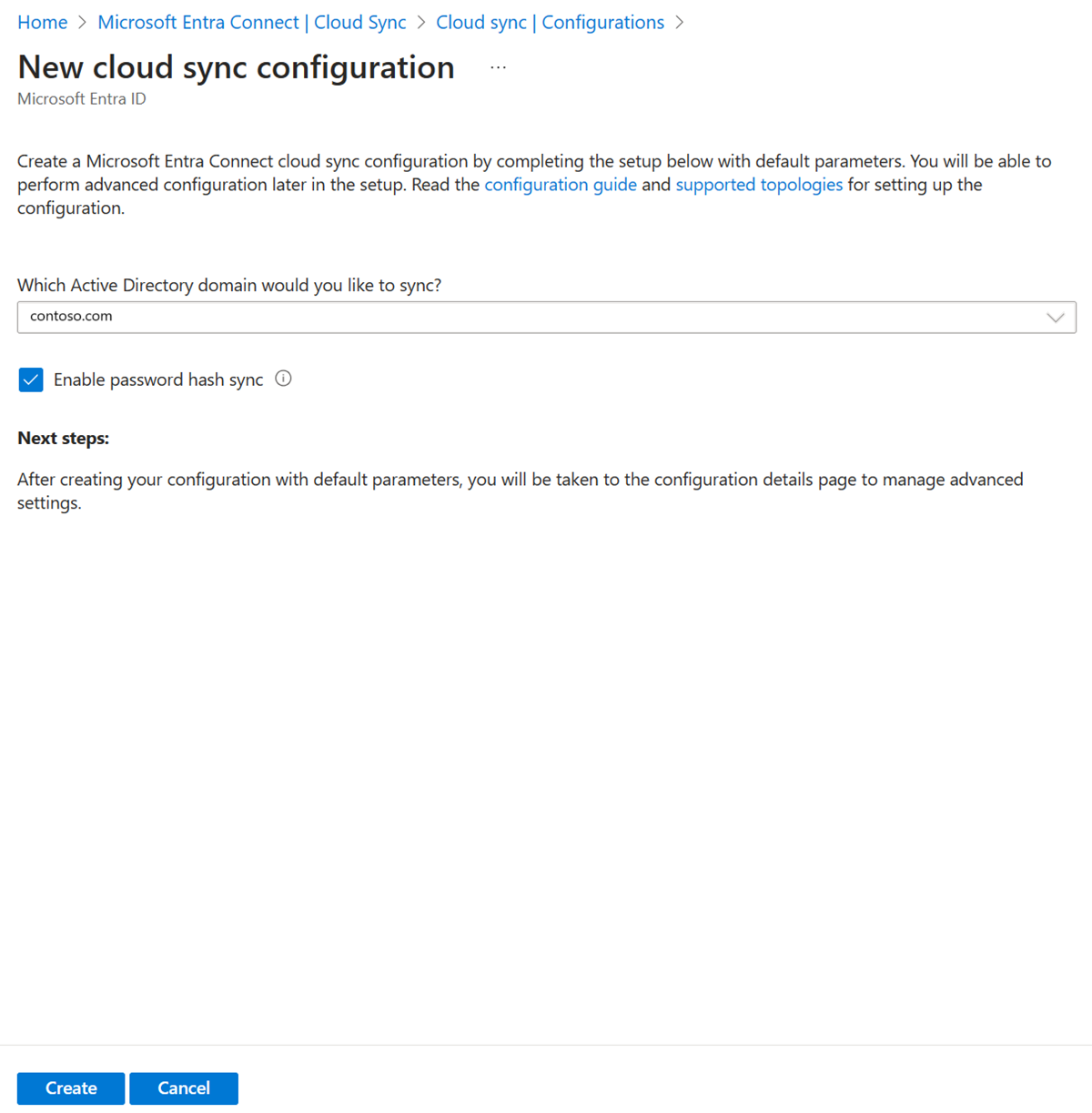

- Dans l’écran Configuration, sélectionnez votre domaine et indiquez si vous souhaitez activer, ou non, la synchronisation du hachage de mot de passe. Cliquez sur Créer.

- L’écran Bien démarrer s’ouvre. À partir de là, vous pouvez continuer à configurer la synchronisation cloud.

- La configuration est divisée en 5 sections qui sont les suivantes.

| Section | Description |

|---|---|

| 1. Ajouter des filtres d’étendue | Utilisez cette section pour définir les objets qui apparaissent dans Microsoft Entra ID |

| 2. Mapper les attributs | Utiliser cette section pour mapper des attributs entre vos utilisateurs/groupes locaux avec des objets Microsoft Entra |

| 3. Tester | Tester votre configuration avant de la déployer |

| 4. Voir les propriétés par défaut | Voir les paramètres par défaut avant de les activer et apporter des modifications le cas échéant |

| 5. Activer votre configuration | Une fois prête, activer la configuration pour que la synchronisation des utilisateurs/groupes commence |

Limiter l’approvisionnement à certains groupes

Vous pouvez étendre l’agent pour qu’il synchronise tous les groupes de sécurité ou des groupes de sécurité spécifiques. Vous pouvez configurer des groupes et des unités d’organisation au sein d’une configuration.

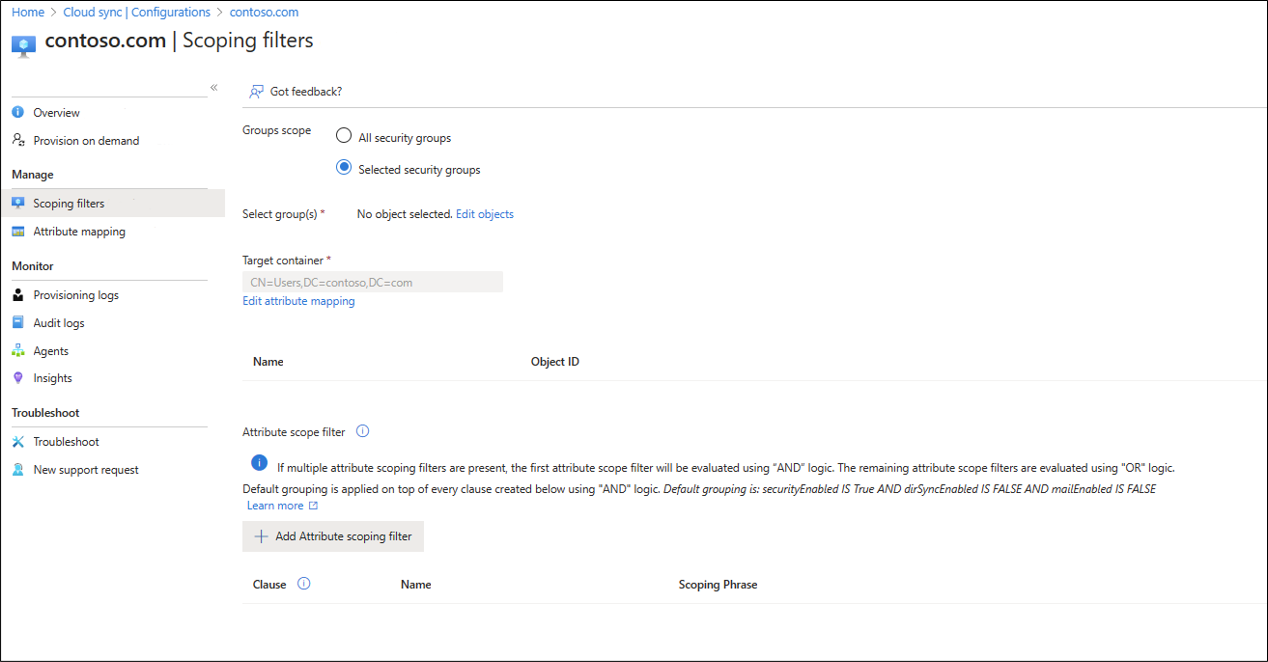

- Dans l’écran Bien démarrer de la configuration, cliquez soit sur Ajouter des filtres d’étendue à côté de l’icône Ajouter des filtres d’étendue, soit sur Filtres d’étendue à gauche sous Gérer.

- Sélectionnez le filtre d’étendue. Le filtre peut être l’un des filtres suivants :

- Tous les groupes de sécurité : étend la configuration à appliquer à tous les groupes de sécurité cloud.

- Groupes de sécurité sélectionnés : étend la configuration à appliquer à des groupes de sécurité spécifiques.

- Pour des groupes de sécurité spécifiques, sélectionnez Modifier les groupes, puis vos groupes souhaités dans la liste.

Remarque

Si vous sélectionnez un groupe de sécurité qui a un groupe de sécurité imbriqué en tant que membre, seul le groupe imbriqué est réécrit et non les membres. Par exemple, si un groupe de sécurité de Ventes est membre du groupe de sécurité Marketing, seul le groupe de Ventes lui-même est réécrit et non les membres du groupe de Ventes.

Si vous souhaitez imbriquer des groupes et les approvisionner, vous devez également ajouter tous les groupes membres à l’étendue.

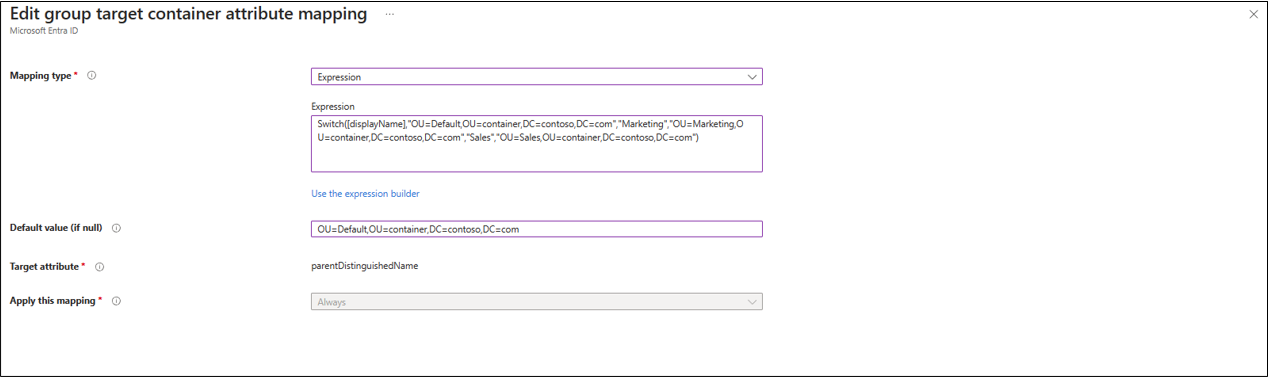

- Vous pouvez utiliser la zone conteneur cible pour inclure dans l’étendue les groupes qui utilisent un conteneur spécifique. Effectuez cette tâche à l’aide de l’attribut parentDistinguishedName. Utilisez un mappage constant, direct ou d’expression.

Plusieurs conteneurs cibles peuvent être configurés à l’aide d’une expression de mappage d’attributs avec la fonction Switch(). Avec cette expression, si la valeur displayName est Marketing ou Sales, le groupe est créé dans l’unité d’organisation correspondante. Si aucune correspondance n’est trouvée, le groupe est alors créé dans l’unité d’organisation par défaut.

Switch([displayName],"OU=Default,OU=container,DC=contoso,DC=com","Marketing","OU=Marketing,OU=container,DC=contoso,DC=com","Sales","OU=Sales,OU=container,DC=contoso,DC=com")

- Le filtrage d’étendue basé sur des attributs est pris en charge. Pour plus d’informations, consultez Filtrage d’étendue basé sur les attributs, Référence pour écrire des expressions pour les mappages d’attributs dans Microsoft Entra ID et Scénario : utilisation d’extensions de répertoire avec l’approvisionnement de groupes dans Active Directory.

- Une fois que vos filtres d’étendue sont configurés, cliquez sur Enregistrer.

- Après l’enregistrement, vous devriez voir un message vous indiquant ce qu’il vous reste à faire pour configurer la synchronisation cloud. Vous pouvez cliquer sur le lien pour continuer.

Limiter l’approvisionnement à des groupes spécifiques à l’aide d’extensions d’annuaire

Pour une délimitation et un filtrage plus avancés, vous pouvez configurer l’utilisation des extensions d’annuaire. Pour obtenir une vue d’ensemble des extensions d’annuaire, consultez Extension de répertoire pour l’approvisionnement de Microsoft Entra ID dans Active Directory

Pour obtenir un didacticiel pas à pas sur l’extension du schéma, puis sur l’utilisation de l’attribut d’extension de répertoire avec l’approvisionnement de synchronisation cloud vers AD, veuillez consulter la rubrique Scénario - Utilisation d’extensions de répertoire avec l’approvisionnement de groupes dans Active Directory.

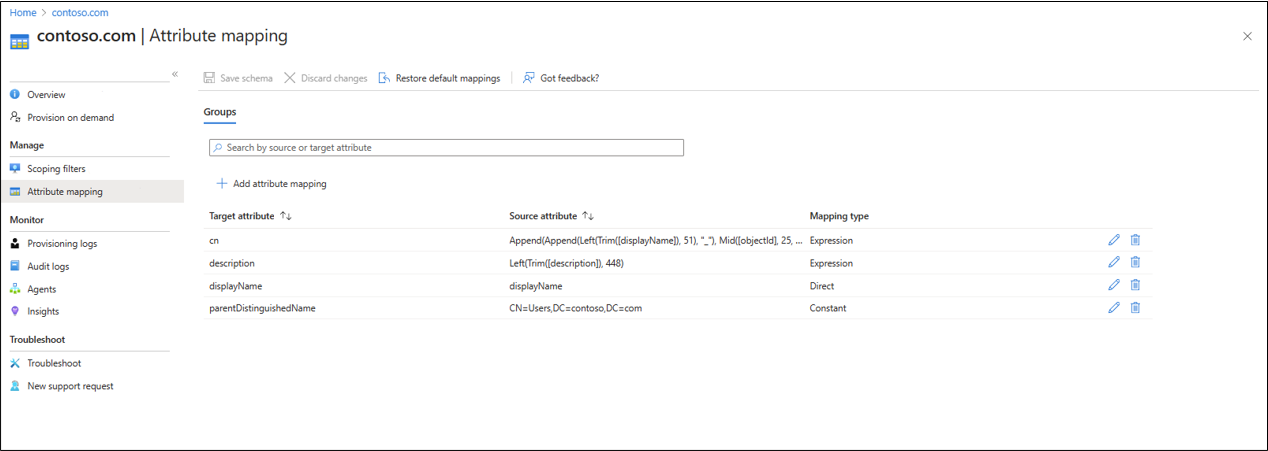

Mappage d’attributs

La synchronisation cloud Microsoft Entra vous permet de mapper facilement les attributs entre vos objets utilisateur/groupe locaux et les objets dans Microsoft Entra.

Vous pouvez personnaliser les mappages d’attributs par défaut en fonction des besoins de votre organisation. Vous pouvez ainsi modifier ou supprimer des mappages d’attributs existants ou en créer de nouveaux.

Après l’enregistrement, vous devriez voir un message vous indiquant ce qu’il vous reste à faire pour configurer la synchronisation cloud. Vous pouvez cliquer sur le lien pour continuer.

Pour plus d’informations, consultez mappage d’attributs et référence pour l’écriture d’expressions pour les mappages d’attributs dans Microsoft Entra ID.

Extensions d’annuaire et mappage d’attributs personnalisés.

La synchronisation cloud Microsoft Entra vous permet d’étendre l’annuaire avec des extensions et fournit un mappage d’attributs personnalisés. Pour plus d’informations, consultez Extensions d’annuaire et mappage d’attributs personnalisés.

Approvisionnement à la demande

La synchronisation cloud Microsoft Entra vous permet de tester les modifications de configuration, en appliquant ces modifications à un seul utilisateur ou groupe.

Vous pouvez l’utiliser pour valider et vérifier que les modifications apportées à la configuration ont été appliquées correctement et sont correctement synchronisées avec Microsoft Entra ID.

Après le test, vous devriez voir un message vous indiquant ce qu’il vous reste à faire pour configurer la synchronisation cloud. Vous pouvez cliquer sur le lien pour continuer.

Pour plus d’informations, consultez Provisionnement à la demande.

Suppressions accidentelles et notifications par e-mail

La section des propriétés par défaut fournit des informations sur les suppressions accidentelles et les notifications par e-mail.

La fonctionnalité de suppression accidentelle est conçue pour vous protéger contre les modifications accidentelles de la configuration et contre les modifications apportées à votre annuaire local qui auraient une incidence sur de nombreux utilisateurs et groupes.

Cette fonctionnalité vous permet d’effectuer les opérations suivantes :

- Configurez la possibilité d’empêcher les suppressions accidentelles automatiquement.

- Définir le nombre d’objets (seuil) au-delà duquel la configuration prend effet.

- Configurer une adresse e-mail de notification afin qu’elle puisse recevoir une notification par e-mail une fois que le travail de synchronisation en question est mis en quarantaine pour ce scénario

Pour plus d’informations, consultez Suppressions accidentelles.

Cliquez sur le crayon à côté de Informations de base pour changer les valeurs par défaut dans une configuration.

Activer votre configuration

Une fois que vous avez finalisé et testé votre configuration, vous pouvez l’activer.

Cliquez sur Activer la configuration pour l’activer.

Quarantaines

La synchronisation cloud supervise l’intégrité de la configuration et place les objets qui ne sont pas sains en état de quarantaine. Si la plupart ou la totalité des appels effectués sur le système cible échouent systématiquement à cause d’une erreur (par exemple, informations d’identification non valides), le travail de synchronisation est mis en quarantaine. Pour plus d’informations, consultez la section de résolution des problèmes dans Quarantaines.

Redémarrer le provisionnement

Si vous ne souhaitez pas attendre la prochaine exécution planifiée, déclenchez l’exécution du provisionnement à l’aide du bouton Redémarrer la synchronisation.

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

Sous Configuration, sélectionnez votre configuration.

En haut, sélectionnez Redémarrer la synchronisation.

Supprimer une configuration

Pour supprimer une configuration, effectuez les étapes suivantes.

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

Sous Configuration, sélectionnez votre configuration.

En haut de l’écran de configuration, sélectionnez Supprimer la configuration.

Important

Lorsque vous supprimez une configuration, aucune demande de confirmation ne s’affiche. Vous devez donc être sûr de vous avant de sélectionner Supprimer.