Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer ADP à Microsoft Entra ID. Lorsque vous intégrez ADP à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à ADP

- Permettre à vos utilisateurs d’être automatiquement connectés à ADP avec leur compte Microsoft Entra

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Un abonnement ADP pour lequel l’authentification unique (SSO) est activée.

Remarque

Cette intégration est également disponible à partir de l’environnement Microsoft Entra US Government Cloud. Vous pouvez trouver cette application dans la galerie d’applications Microsoft Entra US Government Cloud et la configurer de la même manière que vous le faites à partir du cloud public.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- ADP supporte le SSO initié par l’IDP.

Remarque

L’identificateur de cette application étant une valeur de chaîne fixe, une seule instance peut être configurée dans un locataire.

Ajouter ADP depuis la galerie

Pour configurer l’intégration d’ADP avec Microsoft Entra ID, vous devez ajouter ADP disponible dans la galerie, à votre liste d’applications SaaS gérées.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

- Accédez à Entra ID>applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie , tapez ADP dans la zone de recherche.

- Sélectionnez ADP dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour ADP

Configurez et testez l’authentification unique Microsoft Entra avec ADP à l’aide d’un utilisateur de test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur associé dans ADP.

Pour configurer et tester l’authentification unique Microsoft Entra avec ADP, effectuez les étapes suivantes :

-

Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Affectez l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

-

Configurez l’authentification unique ADP pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur de test ADP pour avoir un équivalent de B.Simon dans ADP lié à la représentation Microsoft Entra de l’utilisateur.

- Test SSO pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à la page d’intégration de l'application ADP dans >>, sélectionnez l’onglet Propriétés et effectuez les étapes suivantes :

un. Définissez la valeur du champ Activé pour la connexion des utilisateurs sur Oui.

b. Copiez l’URL d’accès utilisateur et vous devez la coller dans la section Configurer l’URL de connexion, qui est expliquée plus loin dans l’article.

v. Définissez la valeur de champ Obligatoire de l’attribution d’utilisateur sur Oui.

d. Définissez la valeur du champ Visible pour les utilisateurs sur Non.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à la page d'intégration de l'application Entra ID>applications d'entreprise>ADP, recherchez la section Gérer et sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique , sélectionnez SAML.

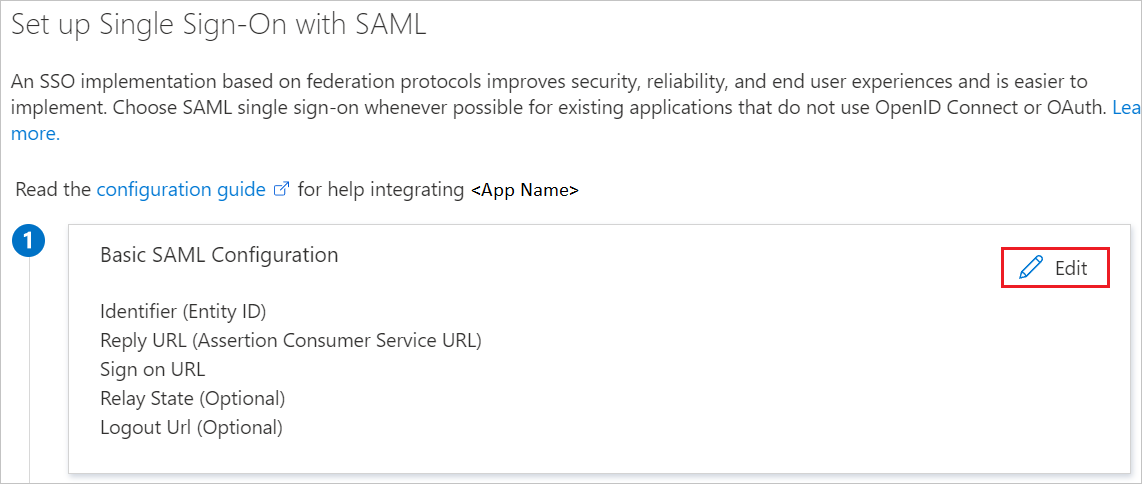

Dans la page Configurer un seul Sign-On avec SAML , sélectionnez l’icône de crayon pour la configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base , procédez comme suit :

Dans la zone de texte Identificateur (ID d’entité), tapez l’URL :

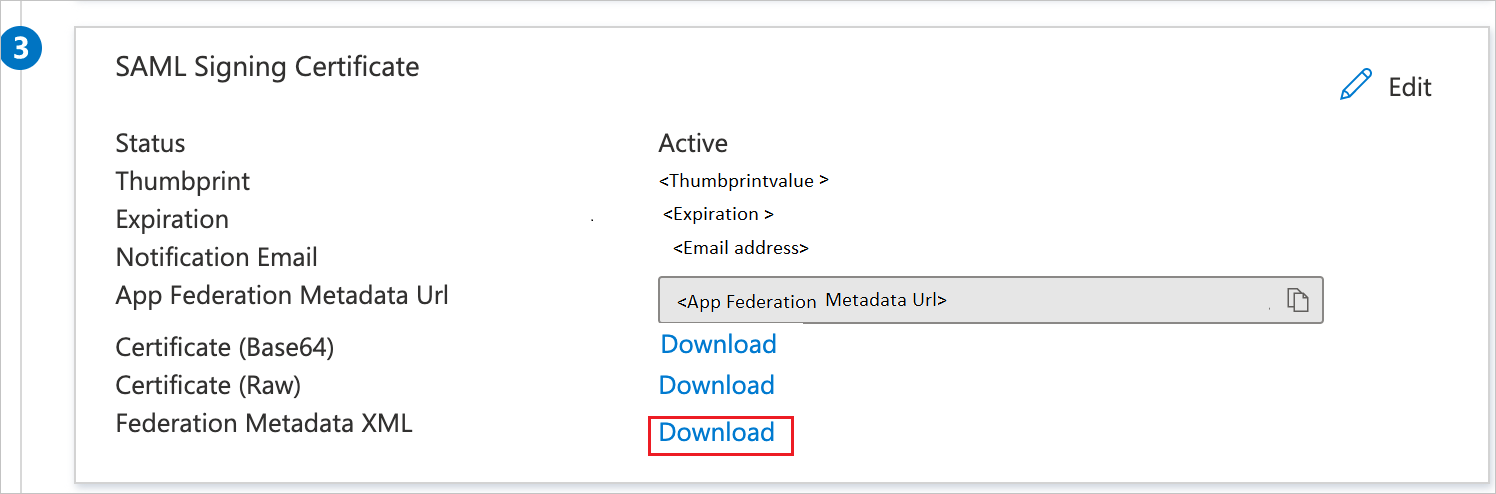

https://fed.adp.comDans la page Configurer un seul Sign-On avec SAML , dans la section Certificat de signature SAML , recherchez le code XML des métadonnées de fédération , puis sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

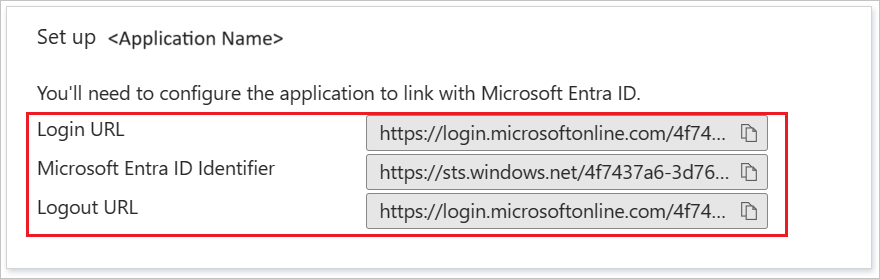

Dans la section Configurer ADP , copiez la ou les URL appropriées en fonction de vos besoins.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions de création et d’affectation d’un compte d’utilisateur pour créer un compte d’utilisateur de test appelé B.Simon.

Configurer l’authentification unique ADP

Dans une autre fenêtre de navigateur web, connectez-vous à votre site d’entreprise ADP en tant qu’administrateur

Sélectionnez Configuration de la fédération et accédez au fournisseur d’identité , puis sélectionnez Microsoft Azure.

Dans la sélection des services, sélectionnez tous les services applicables pour la connexion, puis sélectionnez Suivant.

Dans la section Configurer, sélectionnez le Suivant.

Dans le fichier Charger les métadonnées, sélectionnez Parcourir pour charger le fichier XML de métadonnées que vous avez téléchargé et sélectionnez CHARGER.

Configurer vos services ADP pour un accès fédéré

Important

Vous devez assigner à l’application de service ADP les employés qui ont besoin d’un accès fédéré à vos services ADP, puis réassigner les utilisateurs à un service ADP spécifique. Une fois la confirmation reçue de votre représentant ADP, configurez vos services ADP et assignez/gérez les utilisateurs pour contrôler l’accès utilisateur à un service ADP spécifique.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

- Accédez à Entra ID>applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie , tapez ADP dans la zone de recherche.

- Sélectionnez ADP dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). En savoir plus sur les assistants Microsoft 365.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez aux applications Entra ID>Enterprise.

Sélectionnez la page d’intégration de l’application ADP , sélectionnez l’onglet Propriétés et effectuez les étapes suivantes :

Définissez la valeur du champ Activé pour la connexion des utilisateurs sur Oui.

Définissez la valeur de champ Obligatoire de l’attribution d’utilisateur sur Oui.

Définissez la valeur du champ Visible pour les utilisateurs sur Oui.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à la page d'intégration de l'application Entra ID>applications d'entreprise>ADP, recherchez la section Gérer et sélectionnez Authentification unique.

Dans la boîte de dialogue Sélectionner une méthode d’authentification unique, sélectionnez Mode en tant que Lié pour lier votre application à ADP.

Accédez à la section Configurer l’URL de connexion , procédez comme suit :

Collez l’URL d’accès utilisateur que vous avez copiée à partir de l’onglet propriétés ci-dessus (à partir de l’application ADP principale).

Voici les 5 applications qui prennent en charge différentes URL d’état de relais. Vous devez ajouter manuellement la valeur d’URL d’état de relais appropriée pour une application particulière à l’URL d’accès utilisateur.

Main-d’œuvre ADP maintenant

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?WFNLa main-d’œuvre ADP a maintenant amélioré le temps

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?EETDC2ADP Vantage HCM

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?ADPVANTAGEADP Enterprise HR

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?PORTALMyADP

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?REDBOX

Enregistrez vos modifications.

Une fois la confirmation reçue de votre représentant ADP, commencez à effectuer un test avec un ou deux utilisateurs.

Assignez quelques utilisateurs à l’application de service ADP pour tester l’accès fédéré.

Le test est réussi quand les utilisateurs accèdent à l’application de service ADP dans la galerie et qu’ils peuvent accéder à leur service ADP.

Lors de la confirmation d’un test réussi, affectez le service ADP fédéré à des utilisateurs ou groupes d’utilisateurs individuels, qui est expliqué plus loin dans l’article et déployez-le auprès de vos employés.

Configuration d’ADP pour prendre en charge plusieurs instances dans le même locataire

Accédez à la section Configuration SAML de base et entrez une URL spécifique à une instance dans la zone de texte Identificateur (ID d’entité).

Remarque

Notez qu’il peut s’agir de n’importe quelle valeur aléatoire que vous jugez pertinente pour votre instance.

Veuillez suivre les étapes suivantes pour prendre en charge plusieurs instances dans le même locataire :

Accédez à la section Attributs et revendications>Options avancées>Options avancées des revendications SAML, puis sélectionnez Modifier.

Cochez la case Ajouter l’ID d’application à l’émetteur.

Activez la case à cocher Remplacer la déclaration d’audience.

Dans la zone de texte Audience valeur de revendication, entrez

https://fed.adp.comet sélectionnez Enregistrer.

Accédez à l’onglet Propriétés sous Gérer la section et copiez l’ID d’application.

Téléchargez et ouvrez le fichier XML des métadonnées de fédération et modifiez la valeur entityID en ajoutant manuellement l’ID d’application à la fin.

Enregistrez le fichier xml et utilisez-le côté ADP.

Créer un utilisateur de test ADP

L’objectif de cette section est de créer un utilisateur appelé B. Simon dans ADP. Collaborez avec l’équipe du support technique ADP pour ajouter les utilisateurs dans le compte ADP.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application et vous devez être connecté automatiquement à l’application ADP pour laquelle vous avez configuré l’authentification unique.

Vous pouvez utiliser Mes applications de Microsoft. Lorsque vous sélectionnez la vignette ADP dans Mes applications, vous devez être connecté automatiquement à l’application ADP pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Une fois que vous avez configuré ADP, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer le contrôle de session avec Microsoft Defender pour Cloud Apps.