Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans Microsoft Entra ID, tous les utilisateurs se voient attribuer un ensemble d’autorisations par défaut. L’accès d’un utilisateur se compose du type d’utilisateur, de ses attributions de rôles et de sa possession d’objets individuels.

Cet article décrit ces autorisations par défaut et compare les valeurs par défaut des utilisateurs membres et invités. Les autorisations par défaut ne peuvent être modifiées que dans les paramètres utilisateur de Microsoft Entra ID.

Utilisateurs membres et utilisateurs invités

Le jeu d’autorisations par défaut varie selon que l’utilisateur est un membre natif du locataire (utilisateur membre) ou qu’il provient d’un autre annuaire, par exemple en tant qu’invité de collaboration B2B (Business-to-Business) (utilisateur invité). Pour plus d’informations sur l’ajout d’utilisateurs invités, consultez Qu’est-ce que la collaboration B2B de Microsoft Entra. Voici les fonctionnalités des autorisations par défaut :

Les utilisateurs membres peuvent inscrire des applications, gérer leurs numéro de téléphone mobile et photo de profil, changer leur mot de passe et inviter des invités B2B. Ces utilisateurs peuvent également lire toutes les informations d’annuaire (à quelques exceptions près).

Les utilisateurs invités disposent d’autorisations d’annuaire limitées. Ils peuvent gérer leur propre profil, modifier leur propre mot de passe et récupérer des informations sur d’autres utilisateurs, groupes et applications. Toutefois, ils ne peuvent pas lire toutes les informations d’annuaire.

Par exemple, les utilisateurs invités ne peuvent pas énumérer la liste de tous les utilisateurs, groupes et autres objets annuaire. Les invités peuvent être ajoutés aux rôles d’administrateur, qui leur accordent des autorisations de lecture et d’écriture complètes. Les invités peuvent également inviter d’autres invités.

Comparer les autorisations par défaut des invités et des membres

| Zone | Autorisations d’un utilisateur membre | Autorisations d’utilisateur invité par défaut | Autorisations d’utilisateur invité restreintes |

|---|---|---|---|

| Utilisateurs et contacts |

|

|

|

| Groupes |

|

|

|

| Applications logicielles |

|

|

|

| Appareils |

|

Aucune autorisation | Aucune autorisation |

| Organisation |

|

|

|

| Rôles et étendues |

|

Aucune autorisation | Aucune autorisation |

| Abonnements |

|

Aucune autorisation | Aucune autorisation |

| Stratégies |

|

Aucune autorisation | Aucune autorisation |

| Conditions d’utilisation | Lire les conditions d’utilisation qu’un utilisateur a acceptées. | Lire les conditions d’utilisation qu’un utilisateur a acceptées. | Lire les conditions d’utilisation qu’un utilisateur a acceptées. |

Restreindre les autorisations par défaut des utilisateurs membres

Il est possible d’ajouter des restrictions aux autorisations par défaut des utilisateurs.

Vous pouvez restreindre les autorisations par défaut pour les utilisateurs membres des manières suivantes :

Attention

L’utilisation du commutateur Limiter l’accès au portail d’administration Microsoft Entra n’est PAS une mesure de sécurité. Pour plus d’informations sur cette fonctionnalité, consultez le tableau ci-dessous.

| Autorisation | Explication du paramètre |

|---|---|

| Inscrire des applications | Définir cette option sur Non empêche les utilisateurs de créer des inscriptions d’applications. Vous pouvez alors redonner la capacité à des personnes spécifiques en les ajoutant au rôle développeur d’applications. |

| Autoriser les utilisateurs à connecter un compte professionnel ou scolaire avec LinkedIn | Définir cette option sur Non empêche les utilisateurs de connecter leur compte professionnel ou scolaire avec leur compte LinkedIn. Pour plus d’informations, voir Consentement et partage de données connexions de compte LinkedIn. |

| Créer des groupes de sécurité | Définir cette option sur Non empêche les utilisateurs de créer des groupes de sécurité. Les utilisateurs disposant au minimum du rôle Administrateurs d’utilisateurs peuvent néanmoins continuer à créer des groupes de sécurité. Pour savoir comment procéder, consultez Cmdlets Microsoft Entra pour la configuration des paramètres de groupe. |

| Créer des groupes Microsoft 365 | Définir cette option sur Non empêche les utilisateurs de créer des groupes Microsoft 365. Définir cette option sur Certain(e)s permet à un ensemble d’utilisateurs spécifique de créer des groupes Microsoft 365. Les utilisateurs disposant au minimum du rôle Administrateur d’utilisateurs conservent la possibilité de créer des groupes Microsoft 365. Pour savoir comment procéder, consultez Cmdlets Microsoft Entra pour la configuration des paramètres de groupe. |

| Limiter l’accès au portail d’administration Microsoft Entra | Que fait ce commutateur ? Non autorise les non-administrateurs à naviguer dans le portail d’administration Microsoft Entra. Oui empêche les utilisateurs non-administrateurs de naviguer dans le portail d’administration Microsoft Entra. Les non-administrateurs propriétaires de groupes ou d’applications ne peuvent pas utiliser le portail Azure pour gérer les ressources qui leur appartiennent. Que ne fait-il pas ? Dans quelle situation dois-je utiliser ce commutateur ? Dans quelle situation ne dois-je pas utiliser ce commutateur ? Comment accorder uniquement à des utilisateurs non-administrateurs spécifiques la possibilité d’utiliser le portail d’administration Microsoft Entra ? Limiter l’accès au portail d’administration Microsoft Entra |

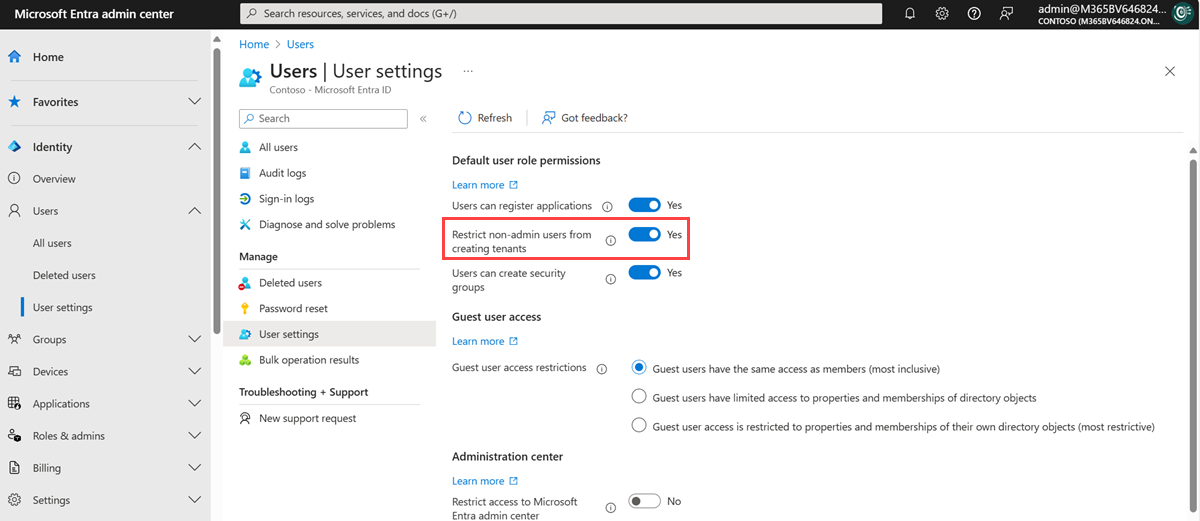

| Empêcher les utilisateurs non administrateurs de créer des locataires | Les utilisateurs peuvent créer des locataires dans le portail d’administration Microsoft Entra ID et Microsoft Entra, sous Gérer le locataire. La création d’un locataire est enregistrée dans le journal d’audit en tant que catégorie DirectoryManagement et activité Créer une entreprise. Par défaut, l’utilisateur qui crée un locataire Microsoft Entra est automatiquement affecté au rôle Administrateur global. Le locataire nouvellement créé n’hérite pas de paramètres ou de configurations. Que fait ce commutateur ? Comment accorder uniquement à des utilisateurs non-administrateurs spécifiques la possibilité de créer de nouveaux locataires ? |

| Empêcher les utilisateurs de récupérer les clés BitLocker des appareils qui leur appartiennent | Ce paramètre se trouve dans le centre d’administration Microsoft Entra, sous Paramètres de l’appareil. Définir cette option sur Oui empêche les utilisateurs de pouvoir récupérer librement la ou les clés BitLocker pour les appareils leur appartenant. Ils devront alors contacter le support informatique de leur organisation pour obtenir leurs clés BitLocker. La définition de cette option sur Aucune permet aux utilisateurs de récupérer leurs clés BitLocker. |

| Lire d’autres utilisateurs | Ce paramètre est disponible uniquement dans Microsoft Graph et PowerShell. Définir cet indicateur sur $false empêche tous les utilisateurs non administrateurs de lire les informations utilisateur dans le répertoire. Cet indicateur peut empêcher la lecture des informations utilisateur dans d’autres services Microsoft, comme Microsoft Teams.Ce paramètre est destiné à des circonstances particulières, donc nous vous déconseillons de définir l’indicateur sur |

L’option Empêcher les utilisateurs non administrateurs de créer des locataires est montrée dans la capture d’écran suivante.

Restreindre les autorisations par défaut des utilisateurs invités

Vous pouvez restreindre les autorisations par défaut pour les utilisateurs invités de l’une des manières suivantes.

Note

Le paramètre de restrictions d’accès d’utilisateur invités a remplacé le paramètre Les autorisations d’utilisateurs invités sont limitées. Pour obtenir des conseils sur l’utilisation de cette fonctionnalité, consultez Restriction des autorisations d’accès invité dans Microsoft Entra ID.

| Autorisation | Explication du paramètre |

|---|---|

| Restrictions d’accès des utilisateurs invités | La définition de cette option de façon à attribuer aux utilisateurs invités le même accès que celui des membres a pour effet d’accorder par défaut toutes les autorisations des utilisateurs membres aux utilisateurs invités. La définition de cette option de façon à ce que l’accès des utilisateurs invités soit limité aux propriétés et aux appartenances de leurs propres objets annuaire a pour effet de limiter par défaut l’accès des invités à leur seul propre profil utilisateur. L’accès à d’autres utilisateurs n’est plus autorisé, même lorsqu’ils recherchent par nom d’utilisateur principal, ID d’objet ou nom d’affichage. L’accès aux informations de groupe, y compris les appartenances aux groupes, n’est plus autorisé. Ce paramètre n’empêche pas l’accès aux groupes joints dans certains services Microsoft 365 tels que Microsoft Teams. Pour en savoir plus, consultez Accès invité à Microsoft Teams. Les utilisateurs invités peuvent toujours être ajoutés aux rôles d’administrateur, indépendamment de ce paramètre d’autorisation. |

| Les invités peuvent inviter | Si cette option est définie sur Oui, les invités sont autorisés à inviter d’autres invités. Pour plus d’informations, consultez Configurer les paramètres de collaboration externe. |

Propriété des objets

Autorisations des propriétaires liées à l’inscription d’une application

Lorsqu’un utilisateur inscrit une application, il est automatiquement ajouté en tant que propriétaire de l’application. En tant que propriétaire, il peut gérer les métadonnées de l’application, telles que le nom et les autorisations demandées par l’application. Il peut également gérer la configuration spécifique du locataire de l’application, telle que la configuration de l’authentification unique (SSO) et les affectations d’utilisateurs.

Un propriétaire peut également ajouter ou supprimer des propriétaires. Contrairement aux utilisateurs disposant au minimum du rôle Administrateur d’application, les propriétaires ne peuvent gérer que les applications dont ils sont propriétaires.

Autorisations de propriétaire d’applications d’entreprise

Lorsqu’un utilisateur ajoute une nouvelle application d’entreprise, il est automatiquement ajouté en tant que propriétaire. En cette qualité, il peut gérer la configuration spécifique du locataire de l’application, telle que la configuration de l’authentification unique, l’attribution et les affectations d’utilisateurs.

Un propriétaire peut également ajouter ou supprimer des propriétaires. Contrairement aux utilisateurs disposant au minimum du rôle Administrateur d’application, les propriétaires ne peuvent gérer que les applications dont ils sont propriétaires.

Autorisations de propriétaire de groupe

Lorsqu’un utilisateur crée un groupe, il est automatiquement ajouté en tant que propriétaire de ce groupe. En tant que propriétaire, il peut gérer les propriétés du groupe (par exemple, le nom) et gérer l’appartenance au groupe.

Un propriétaire peut également ajouter ou supprimer des propriétaires. Contrairement aux utilisateurs disposant au minimum du rôle Administrateur de groupes, les propriétaires ne peuvent gérer que les groupes dont ils sont propriétaires. En outre, ils peuvent ajouter ou retirer des membres uniquement si le type d’appartenance du groupe est Attribué.

Pour assigner un propriétaire de groupe, consultez Gestion des propriétaires d’un groupe.

Pour utiliser Privileged Access Management (PIM) afin de rendre un groupe éligible à une attribution de rôle, consultez Utiliser des groupes Microsoft Entra pour gérer les attributions de rôles.

Autorisations de propriété

Les tableaux suivants décrivent les autorisations spécifiques dans l’ID Microsoft Entra que les utilisateurs membres ont sur les objets qu’ils possèdent. Les utilisateurs disposent de ces autorisations uniquement sur les objets qu’ils possèdent.

Inscriptions d’application possédées

Les utilisateurs peuvent effectuer les actions suivantes sur des inscriptions d’application possédées :

| Action | Description |

|---|---|

| microsoft.directory/applications/audience/update | Mettre à jour la propriété applications.audience dans Microsoft Entra ID. |

| microsoft.directory/applications/authentication/update | Mettre à jour la propriété applications.authentication dans Microsoft Entra ID. |

| microsoft.répertoire/applications/de base/mise à jour | Mettre à jour les propriétés de base des applications dans Microsoft Entra ID. |

| microsoft.directory/applications/credentials/update | Mettre à jour la propriété applications.credentials dans Microsoft Entra ID. |

| microsoft.directory/applications/delete | Supprimer des applications dans Microsoft Entra ID. |

| microsoft.directory/applications/owners/update | Mettre à jour la propriété applications.owners dans Microsoft Entra ID. |

| microsoft.directory/applications/permissions/update | Mettre à jour la propriété applications.permissions dans Microsoft Entra ID. |

| microsoft.directory/applications/politiques/mise-à-jour | Mettre à jour la propriété applications.policies dans Microsoft Entra ID. |

| microsoft.directory/applications/restore | Restaurer des applications dans Microsoft Entra ID. |

Applications d’entreprise possédées

Les utilisateurs peuvent effectuer les actions suivantes sur les applications d’entreprise qu’ils possèdent. Une application d’entreprise se compose d’un principal de service, d’une ou plusieurs stratégies d’application et parfois d’un objet d’application dans le même locataire que le principal de service.

| Action | Description |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Lire toutes les propriétés (y compris les propriétés privilégiées) des journaux d’audit dans Microsoft Entra ID. |

| microsoft.directory/policies/basic/update | Mettre à jour les propriétés de base des stratégies dans Microsoft Entra ID. |

| microsoft.directory/policies/delete | Supprimer des stratégies dans Microsoft Entra ID. |

| microsoft.directory/policies/owners/update | Mettre à jour la propriété policies.owners dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Mettre à jour la propriété servicePrincipals.appRoleAssignedTo dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Mettre à jour la propriété users.appRoleAssignments dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/audience/update | Mettre à jour la propriété servicePrincipals.audience dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/authentication/update | Mettre à jour la propriété servicePrincipals.authentication dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/basic/update | Mettre à jour les propriétés de base des principaux de service dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/credentials/update | Mettre à jour la propriété servicePrincipals.credentials dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/delete | Supprimer des principaux de service dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/owners/update | Mettre à jour la propriété servicePrincipals.owners dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/permissions/update | Mettre à jour la propriété servicePrincipals.permissions dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/policies/update | Mettre à jour la propriété servicePrincipals.policies dans Microsoft Entra ID. |

| microsoft.directory/signInReports/allProperties/read | Lire toutes les propriétés (y compris les propriétés privilégiées) sur les rapports de connexion dans Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Gérer les secrets et les informations d’identification de l’attribution des applications |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Démarrez, redémarrez et suspendez les travaux de synchronisation de l’attribution des applications |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Créez et gérez le schéma et les tâches de synchronisation de l’attribution des applications |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Lire les paramètres d’attribution associés au principal de service |

Appareils joints possédés

Les utilisateurs peuvent effectuer les actions suivantes sur les appareils qu’ils possèdent :

| Action | Description |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Lire la propriété devices.bitLockerRecoveryKeys dans Microsoft Entra ID. |

| microsoft.directory/devices/disable | Désactiver des appareils dans Microsoft Entra ID. |

Groupes possédés

Les utilisateurs peuvent effectuer les actions suivantes sur les groupes qu’ils possèdent.

Note

Les propriétaires de groupes d’appartenance dynamiques doivent disposer du rôle Administrateur de groupes, Administrateur Intune ou Administrateur d’utilisateurs pour pouvoir modifier les règles des groupes d’appartenance dynamiques. Pour en savoir plus, consultez Créer ou mettre à jour un groupe d’appartenance dynamique dans Microsoft Entra ID.

| Action | Description |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Mettre à jour la propriété groups.appRoleAssignments dans Microsoft Entra ID. |

| microsoft.directory/groups/basic/update | Mettre à jour les propriétés de base des groupes dans Microsoft Entra ID. |

| microsoft.directory/groups/delete | Supprimer des groupes dans Microsoft Entra ID. |

| microsoft.directory/groups/members/update | Mettre à jour la propriété groups.members dans Microsoft Entra ID. |

| microsoft.directory/groups/owners/update | Mettre à jour la propriété groups.owners dans Microsoft Entra ID. |

| microsoft.directory/groups/restore | Restaurer des groupes dans Microsoft Entra ID. |

| microsoft.directory/groups/settings/update | Mettre à jour la propriété groups.settings dans Microsoft Entra ID. |

Étapes suivantes

Pour en savoir plus sur le paramètre des restrictions d’accès des utilisateurs invités, consultez Restriction des autorisations d’accès invité dans Microsoft Entra ID.

Pour en savoir plus sur l’attribution des rôles d’administrateur Microsoft Entra, consultez Affecter un utilisateur aux rôles d’administrateur dans Microsoft Entra ID.

Pour plus d’informations sur la façon dont l’accès aux ressources est contrôlé dans Microsoft Azure, consultez la page Présentation de l’accès aux ressources dans Azure.