Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit les étapes à suivre dans Amazon Business et l’ID Microsoft Entra pour configurer l’approvisionnement automatique d’utilisateurs. Une fois configuré, Microsoft Entra ID attribue et retire automatiquement les utilisateurs et les groupes dans Amazon Business avec le service d’attribution Microsoft Entra. Pour obtenir des informations importantes sur l’utilisation et le fonctionnement de ce service, ainsi que des réponses aux questions fréquentes, consultez l’article Automatiser l’attribution et l’annulation de l’attribution d’utilisateurs dans les applications SaaS avec Microsoft Entra ID.

Fonctionnalités prises en charge

- Créer des utilisateurs dans Amazon Business.

- Supprimez les utilisateurs dans Amazon Business lorsqu’ils ne nécessitent plus d’accès.

- Attribuer des rôles Amazon Business à l’utilisateur.

- Conserver les attributs utilisateur synchronisés entre Microsoft Entra ID et Amazon Business.

- Attribuer des groupes et des appartenances aux groupes dans Amazon Business.

- Authentification unique auprès d’Amazon Business (recommandé).

Prerequisites

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un locataire Microsoft Entra.

- L’un des rôles suivants : Administrateur d’application, Administrateur d’application cloud ou Propriétaire d’application.

- Un compte Amazon Business.

- Un compte d’utilisateur dans Amazon Business avec des autorisations d’administrateur (administrateur de tous les groupes d’entités juridiques dans votre compte Amazon Business).

Étape 1 : Planifier votre déploiement de l’attribution

- En savoir plus sur le fonctionnement du service d’attribution.

- Déterminez qui est concerné par le provisionnement.

- Déterminez les données à mapper entre Microsoft Entra ID et Amazon Business.

Étape 2 : Configurer Amazon Business pour prendre en charge l’attribution avec Microsoft Entra ID

Avant de configurer et d’activer le service d’attribution, vous devez identifier un groupe par défaut pour les utilisateurs et les groupes. Nous vous recommandons de :

- Suivre le principe du moindre privilège, en attribuant uniquement des autorisations de type REQUISITIONER pour le groupe d’utilisateurs par défaut.

- Suivez la convention d’affectation de noms de groupe référencée dans la section suivante pour faciliter le référencement des groupes dans ce document.

- Groupe parent SCIM par défaut

- Il s’agit de la racine de votre annuaire SCIM dans Amazon Business. Tous les groupes SCIM sont placés directement sous ce groupe parent par défaut. Vous pouvez sélectionner un groupe existant comme groupe parent SCIM par défaut.

- Groupe d’utilisateurs SCIM par défaut

- Les utilisateurs affectés à votre application Amazon Business sont placés dans ce groupe par défaut avec un rôle Requisitioner. Il est recommandé d’avoir ce groupe au même niveau que le groupe parent SCIM par défaut.

- Si un utilisateur est approvisionné sans affectation de groupe, il est placé dans ce groupe par défaut avec un rôle Requisitioner.

- Tout utilisateur désactivé reste dans ce groupe. Par conséquent, il est recommandé de ne pas utiliser d'autre rôle que celui de demandeur pour ce groupe.

- Groupe parent SCIM par défaut

Note

- Le groupe parent SCIM par défaut peut être le même que le groupe par défaut sélectionné pour votre configuration d’authentification unique.

- Le groupe parent SCIM par défaut peut être un groupe Entité juridique. Il est recommandé de choisir Entité juridique comme groupe par défaut si vous avez configuré différents modèles de facturation pour différents groupes dans votre compte Amazon Business.

- Actuellement, il est uniquement possible d’activer SCIM pour une seule Entité juridique dans un compte Amazon Business.

Une fois que vos groupes SCIM par défaut ont été identifiés, accédez à votre page Gestion des identités des paramètres > métier (SCIM) de votre compte > Amazon Business, entrez les détails et sélectionnez Activer. Il est nécessaire d’effectuer cette étape avant de passer à l’étape suivante.

Étape 3 : Ajouter Amazon Business depuis la galerie d’applications Microsoft Entra

Ajoutez Amazon Business à partir de la galerie d’applications Microsoft Entra pour commencer à gérer l’attribution pour Amazon Business. Si vous avez déjà configuré Amazon Business pour l’authentification unique, vous pouvez utiliser la même application. Toutefois, il est recommandé de créer une application distincte lors du test initial de l’intégration. En savoir plus sur l’ajout d’une application à partir de la galerie ici.

Étape 4 : Définir qui est concerné par l’attribution

Le service d’approvisionnement Microsoft Entra vous permet d’étendre l’étendue qui est approvisionnée en fonction de l’affectation à l’application, ou en fonction des attributs de l’utilisateur ou du groupe. Si vous choisissez de définir qui peut accéder à votre application selon l'affectation, vous pouvez utiliser les étapes permettant d’affecter des utilisateurs et des groupes à l’application. Si vous choisissez de définir le périmètre des utilisateurs ou groupes qui sont approvisionnés uniquement en fonction de leurs attributs, vous pouvez utiliser un filtre de périmètre.

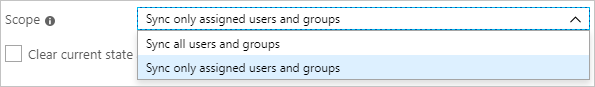

Commencez progressivement. Testez avec un petit ensemble d’utilisateurs et de groupes avant d’effectuer un déploiement général. Lorsque l’étendue de l’attribution est définie sur les utilisateurs et les groupes attribués, vous pouvez contrôler cela en affectant un ou deux utilisateurs ou groupes à l’application. Lorsque l’étendue est définie sur tous les utilisateurs et groupes, vous pouvez spécifier un filtre d’étendue basé sur l’attribut.

Si vous avez besoin de rôles supplémentaires, vous pouvez mettre à jour le manifeste de l’application pour ajouter de nouveaux rôles.

Étape 5 : Configurer l’attribution automatique d’utilisateurs sur Amazon Business

Cette section vous guide tout au long des étapes de configuration du service d’attribution Microsoft Entra pour créer, mettre à jour et désactiver des utilisateurs et/ou des groupes dans Amazon Business based, selon les attributions d’utilisateurs et/ou de groupes dans Microsoft Entra ID.

Pour configurer l’attribution automatique d’utilisateurs pour Amazon Business dans Microsoft Entra ID :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

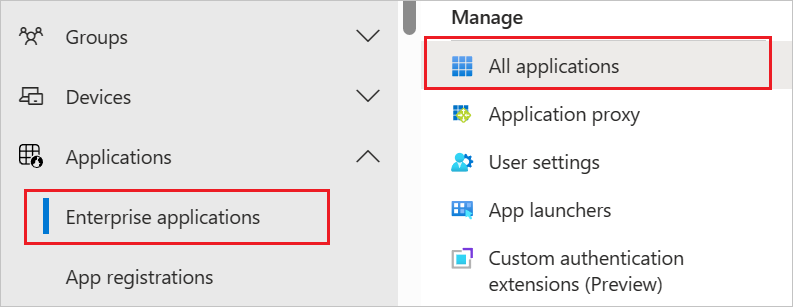

Accédez aux Entra ID>applications d'entreprise

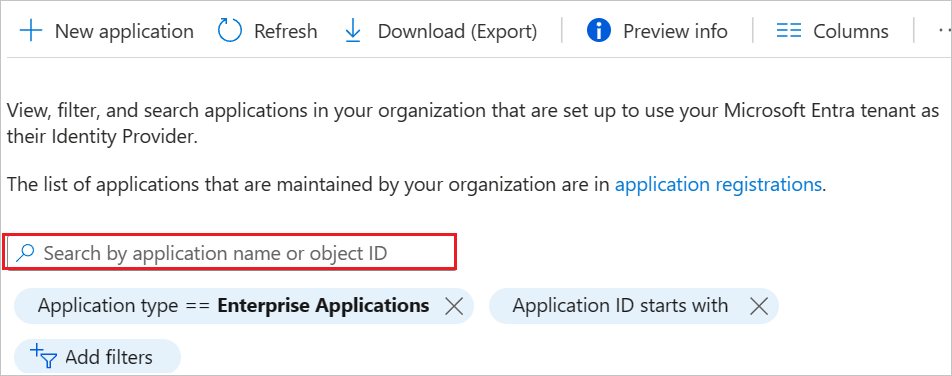

Dans la liste des applications, sélectionnez Amazon Business.

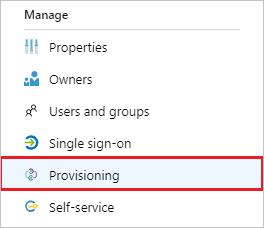

Sélectionnez l’onglet Attribution.

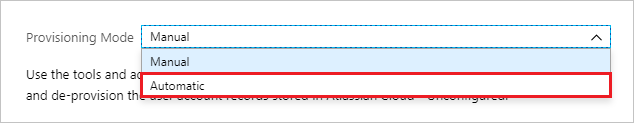

Définissez le Mode d’attribution sur Automatique.

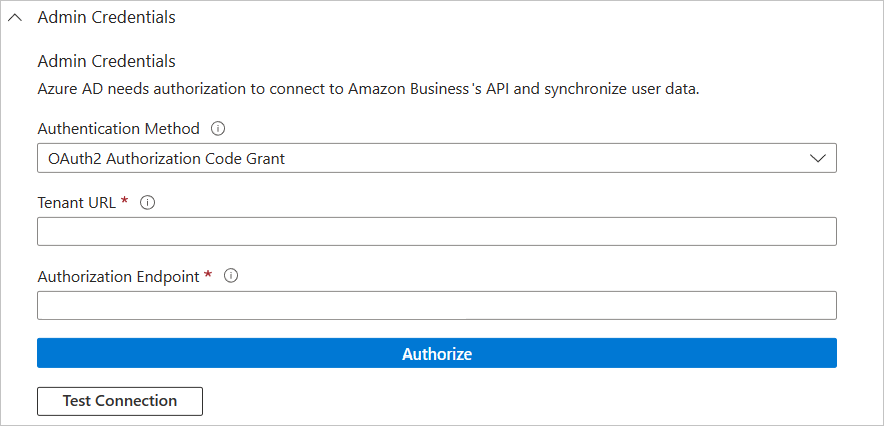

Sous la section Informations d’identification de l’administrateur, saisissez l’URL de votre locataire Amazon Business, ainsi que le point de terminaison d’autorisation. Sélectionnez Tester la connexion pour vous assurer que l’ID Microsoft Entra peut se connecter à Amazon Business. Si la connexion échoue, vérifiez que votre compte Amazon Business dispose d’autorisations d’administrateur, puis réessayez.

Pour les valeurs URL de locataire et point de terminaison d’autorisation, utilisez le tableau suivant.

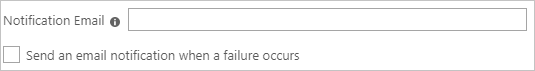

Pays/région URL de locataire Point de terminaison d’autorisation Canada https://na.business-api.amazon.com/scim/v2/ https://www.amazon.ca/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Allemagne https://eu.business-api.amazon.com/scim/v2/ https://www.amazon.de/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Espagne https://eu.business-api.amazon.com/scim/v2/ https://www.amazon.es/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 France https://eu.business-api.amazon.com/scim/v2/ https://www.amazon.fr/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Grande-Bretagne/Royaume-Uni https://eu.business-api.amazon.com/scim/v2/ https://www.amazon.co.uk/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Inde https://eu.business-api.amazon.com/scim/v2/ https://www.amazon.in/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Italie https://eu.business-api.amazon.com/scim/v2/ https://www.amazon.it/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Japon https://jp.business-api.amazon.com/scim/v2/ https://www.amazon.co.jp/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Mexique https://na.business-api.amazon.com/scim/v2/ https://www.amazon.com.mx/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 États-Unis https://na.business-api.amazon.com/scim/v2/ https://www.amazon.com/b2b/abws/oauth?state=1&redirect_uri=https://portal.azure.com/TokenAuthorize&applicationId=amzn1.sp.solution.ee27ec8c-1ee9-4c6b-9e68-26bdc37479d3 Dans le champ E-mail de notification, entrez l’adresse e-mail de la personne ou du groupe qui doit recevoir les notifications d’erreur d’attribution et sélectionnez la case à cocher Envoyer une notification par e-mail en cas de défaillance.

Sélectionnez Enregistrer.

Sous la section Mappages, sélectionnez Synchroniser les utilisateurs Microsoft Entra avec Amazon Business.

Dans la section Mappages des attributs, passez en revue les attributs utilisateur qui sont synchronisés entre Microsoft Entra ID et Amazon Business. Les attributs sélectionnés en tant que propriétés de Correspondance sont utilisés pour la mise en correspondance des comptes d’utilisateur dans Amazon Business dans le cadre des opérations de mise à jour. Si vous choisissez de modifier l’attribut cible correspondant, vous devez vous assurer que l’API Amazon Business prend en charge le filtrage des utilisateurs en fonction de cet attribut. Cliquez sur le bouton Enregistrer pour valider les modifications.

Attribut Type Pris en charge pour le filtrage Requis par Amazon Business nom d’utilisateur Chaîne ✓ ✓ active Booléen emails[type eq "work"].value Chaîne name.givenName Chaîne name.familyName Chaîne externalId Chaîne roles Liste d’appRoleAssignments [appRoleAssignments] Sous la section Mappages, sélectionnez Synchroniser les groupes Microsoft Entra avec Amazon Business.

Dans la section Mappages des attributs, passez en revue les attributs de groupe qui sont synchronisés entre Microsoft Entra ID et Amazon Business. Les attributs sélectionnés comme propriétés de Correspondance sont utilisés pour la mise en correspondre des groupes dans Amazon Business dans le cadre des opérations de mise à jour. Cliquez sur le bouton Enregistrer pour valider les modifications.

Attribut Type Pris en charge pour le filtrage Requis par Amazon Business displayName Chaîne ✓ ✓ membres Référence Pour configurer des filtres d’étendue, reportez-vous aux instructions suivantes fournies dans l’article intitulé "Filtre d’étendue".

Pour activer le service d’attribution Microsoft Entra pour Amazon Business, définissez le paramètre État de l’attribution sur Activé dans la section Paramètres.

Définissez les utilisateurs et/ou les groupes que vous souhaitez attribuer dans Amazon Business en choisissant les valeurs souhaitées dans Étendue dans la section Paramètres.

Lorsque vous êtes prêt à provisionner, sélectionnez Enregistrer.

Cette opération démarre le cycle de synchronisation initiale de tous les utilisateurs et groupes définis dans Étendue dans la section Paramètres. Le cycle de synchronisation initiale prend plus de temps que les cycles de synchronisation suivants, qui se produisent toutes les 40 minutes environ tant que le service d’attribution Microsoft Entra est en cours d’exécution.

Étape 6 : Surveiller votre déploiement

Après avoir configuré l’attribution, utilisez les ressources suivantes pour superviser votre déploiement :

- Utilisez les journaux d’approvisionnement pour déterminer quels utilisateurs sont provisionnés correctement ou sans succès

- Consultez la barre de progression pour afficher l’état du cycle d’attribution et sa progression.

- Si la configuration de l’attribution semble être dans un état non sain, l’application passe en quarantaine. Pour en savoir plus sur les états de quarantaine, consultez l'article sur le statut de mise en quarantaine des applications.

Limites des fonctionnalités

- Une structure plate est créée dans le compte Amazon Business, c’est-à-dire que tous les groupes transférés se trouvent au même niveau sous le groupe SCIM par défaut. La structure/hiérarchie imbriquée n’est pas prise en charge.

- Les noms de groupe sont identiques dans le compte Azure et Amazon Business.

- À mesure que de nouveaux groupes sont créés sur le compte Amazon Business, les administrateurs doivent reconfigurer les paramètres métier (par exemple, activer l’achat, mettre à jour les paramètres partagés, ajouter des stratégies d’achat guidées, et ainsi de suite) pour les nouveaux groupes en fonction des besoins.

- Supprimer d’anciens groupes ou retirer des utilisateurs d’anciens groupes dans Amazon Business entraîne une perte de visibilité sur les commandes passées via ces groupes. Il est donc recommandé de :

- ne pas supprimer les anciens groupes ou leurs affectations ;

- désactiver les achats pour les anciens groupes.

- E-mail / Mise à jour du nom d’utilisateur : la mise à jour de l’e-mail et/ou du nom d’utilisateur via SCIM n’est pas prise en charge pour l’instant.

- Synchronisation de mot de passe : la synchronisation de mot de passe n’est pas prise en charge.

- Exigence de l’authentification unique : alors que l’application Amazon Business autorise l’activation du provisionnement SCIM sans authentification unique, les utilisateurs approvisionnés nécessitent l’authentification unique pour accéder à Amazon Business.

- Comptes d’entité multi-juridique (MLE) : nous ne prenons actuellement pas en charge l’activation de SCIM pour plusieurs entités juridiques dans un compte Amazon Business.

- Lors de l’approvisionnement d’un groupe portant le même nom que celui déjà existant dans Amazon Business, ces groupes sont automatiquement liés (un nouveau groupe est créé dans Amazon Business).

Conseils de dépannage

- Si les administrateurs Amazon Business se sont uniquement connectés via l’authentification unique. ou ne connaissent pas leur mot de passe, ils peuvent utiliser le flux de mot de passe oublié pour le réinitialiser, puis se reconnecter à Amazon Business.

- Si les rôles Administrateur et Requisitioner ont déjà été appliqués au client dans un groupe, l’attribution de rôles Finance ou Tech n’entraîne pas de mises à jour côté Amazon Business.

- Les clients ayant plusieurs comptes liés à une même adresse e-mail (MASE) peuvent rencontrer une erreur indiquant que le compte n’existe pas lorsqu’ils tentent d’attribuer de nouveaux utilisateurs peu de temps après la suppression d’un de leurs comptes (le délai de propagation est de 24 à 48 heures).

- Les clients ne peuvent pas être supprimés immédiatement via Provision on Demand. L’approvisionnement doit être activé et la suppression se produit 40 minutes après l’exécution de l’action.

Plus de ressources

- Gestion de l’attribution de comptes d’utilisateur pour les applications d’entreprise

- Qu’est-ce que l’accès aux applications et l’authentification unique avec Microsoft Entra ID ?