Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer Citrix ADC SAML Connector pour Microsoft Entra ID à Microsoft Entra ID. Lorsque vous intégrez le connecteur Citrix ADC SAML pour Microsoft Entra ID à Microsoft Entra ID, vous pouvez :

- contrôler, dans Microsoft Entra ID, qui a accès au connecteur Citrix ADC SAML pour Microsoft Entra ID ;

- permettre à vos utilisateurs de se connecter automatiquement au connecteur Citrix ADC SAML pour Microsoft Entra ID avec leurs comptes Microsoft Entra ;

- gérer vos comptes dans un emplacement central.

Prerequisites

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Abonnement activé pour l'authentification unique du connecteur Citrix ADC SAML pour Microsoft Entra.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test. L’article inclut les scénarios suivants :

Authentification unique lancée par le fournisseur de service pour le connecteur Citrix ADC SAML pour Microsoft Entra ID.

Attribution d'utilisateurs juste-à-temps pour le connecteur Citrix ADC SAML pour Microsoft Entra ID.

Authentification Kerberos pour le connecteur Citrix SAML ADC pour Microsoft Entra ID.

Authentification basée sur l'en-tête pour le connecteur Citrix SAML ADC pour Microsoft Entra ID.

Ajouter le connecteur Citrix ADC SAML pour Microsoft Entra ID à partir de la galerie

Pour intégrer le connecteur Citrix ADC SAML pour Microsoft Entra ID à Microsoft Entra ID, ajoutez d'abord le connecteur Citrix ADC SAML pour Microsoft Entra ID à votre liste d'applications SaaS gérées à partir de la galerie :

Connectez-vous au Centre d'administration de Microsoft Entra au minimum en tant qu'Administrateur d'application cloud.

Naviguez vers Entra ID>Applications d'entreprise>Nouvelle application.

Dans la section Ajouter à partir de la galerie, entrez Connecteur Citrix ADC SAML pour Microsoft Entra ID dans la zone de recherche.

Dans les résultats, sélectionnez Connecteur Citrix ADC SAML pour Microsoft Entra ID, puis ajoutez l'application. Patientez quelques secondes pendant que l'application est ajoutée à votre locataire.

Vous pouvez également utiliser l'assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). Découvrez-en plus sur les assistants Microsoft 365.

Configurer et tester l'authentification unique Microsoft Entra pour le connecteur Citrix ADC SAML pour Microsoft Entra ID

Configurez et testez l'authentification unique Microsoft Entra avec le connecteur Citrix ADC SAML pour Microsoft Entra ID à l'aide d'un utilisateur de test appelé B.Simon. Pour que l'authentification unique (SSO) fonctionne, vous devez établir un lien entre un utilisateur Microsoft Entra et l'utilisateur associé dans le connecteur Citrix ADC SAML pour Microsoft Entra ID.

Pour configurer et tester l'authentification unique Microsoft Entra avec le connecteur Citrix ADC SAML pour Microsoft Entra ID, procédez comme suit :

Configurer l'authentification unique (SSO) Microsoft Entra pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

Affectez l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

Configurer l'authentification unique pour le connecteur Citrix ADC SAML pour Microsoft Entra pour configurer les paramètres d'authentification unique côté application.

- Créer un utilisateur de test du connecteur Citrix ADC SAML pour Microsoft Entra pour avoir un équivalent de B.Simon dans le connecteur Citrix ADC SAML pour Microsoft Entra ID lié à la représentation Microsoft Entra de l'utilisateur.

Tester l'authentification unique (SSO) pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Pour activer l'authentification unique Microsoft Entra à l'aide du portail Azure, effectuez les étapes suivantes :

Connectez-vous au Centre d'administration de Microsoft Entra au minimum en tant qu'Administrateur d'application cloud.

Accédez au volet d’intégration de l’application Entra ID>Enterprise apps>Citrix ADC SAML Connector pour Microsoft Entra ID, sous Gérer, sélectionnez Connexion unique.

Dans le volet Sélectionner une méthode d'authentification unique, sélectionnez SAML.

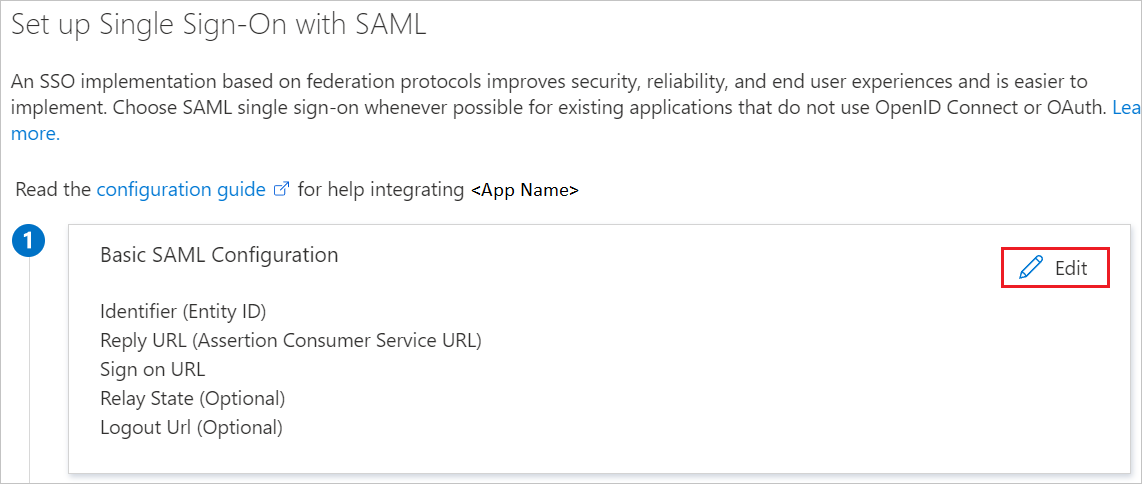

Dans le volet Configurer l'authentification unique avec SAML, sélectionnez l'icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, pour configurer l'application en mode lancé par le fournisseur d'identité, effectuez les étapes suivantes :

Dans la zone de texte Identificateur, entrez une URL au format suivant :

https://<YOUR_FQDN>Dans la zone de texte URL de réponse, entrez une URL au format suivant :

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Pour configurer l'application en mode lancé par le fournisseur de services, sélectionnez Définir des URL supplémentaires, puis effectuez les étapes suivantes :

- Dans la zone URL de connexion, entrez une URL au format suivant :

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Note

- Les URL utilisées dans cette section ne sont pas des valeurs réelles. Mettez à jour ces valeurs avec les valeurs réelles de l'identificateur, de l'URL de réponse et de l'URL de connexion. Pour obtenir ces valeurs, contactez l'équipe de support technique du connecteur Citrix ADC SAML pour Microsoft Entra. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

- Pour configurer l'authentification unique, les URL doivent être accessibles à partir de sites web publics. Vous devez activer le pare-feu ou d'autres paramètres de sécurité côté connecteur Citrix ADC SAML pour Microsoft Entra ID afin de permettre à Microsoft Entra ID d'envoyer le jeton à l'URL configurée.

- Dans la zone URL de connexion, entrez une URL au format suivant :

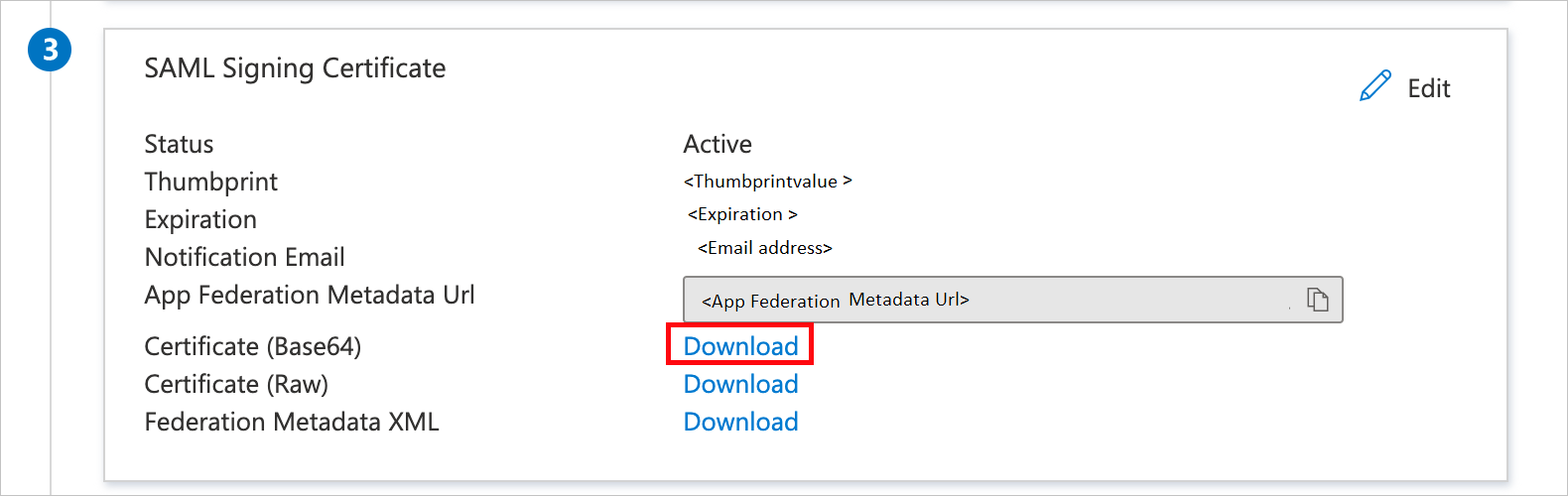

Dans le volet Configurer l'authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez URL des métadonnées de fédération d'application, copiez cette URL et enregistrez-la dans le Bloc-notes.

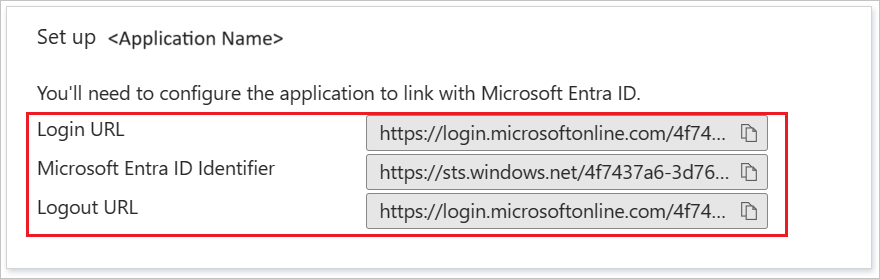

Dans la section Configurer le connecteur Citrix ADC SAML pour Microsoft Entra ID, copiez la ou les URL pertinentes en fonction de vos besoins.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions du guide de démarrage rapide pour créer et attribuer un compte utilisateur afin de créer un compte utilisateur de test appelé B.Simon.

Configurer l'authentification unique pour le connecteur Citrix ADC SAML pour Microsoft Entra

Sélectionnez un lien pour connaître les étapes relatives au type d'authentification que vous voulez configurer :

Publier le serveur web

Pour créer un serveur virtuel :

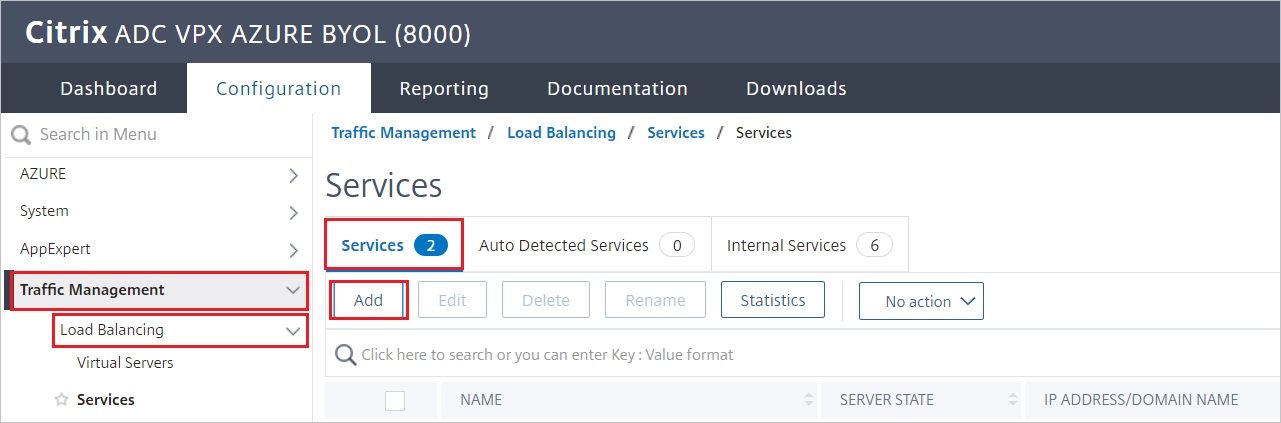

Sélectionnez Gestion du trafic>Équilibrage de charge>Services.

Sélectionnez Ajouter.

Définissez les valeurs suivantes pour le serveur web qui exécute les applications :

- Nom du service

- Adresse IP du serveur/ Serveur existant

- Protocol

- Port

Configurer l'équilibrage de charge

Pour configurer l'équilibrage de charge :

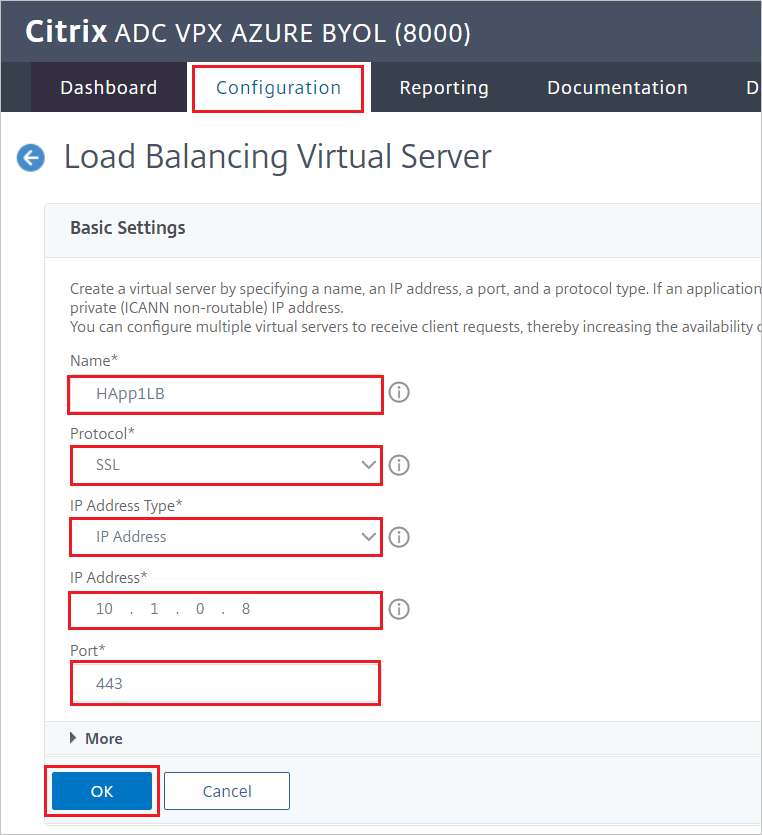

Accédez à Gestion de trafic>Équilibrage de charge>Serveurs virtuels.

Sélectionnez Ajouter.

Définissez les valeurs suivantes comme décrit dans la capture d'écran ci-après :

- Name

- Protocol

- Adresse IP

- Port

Sélectionnez OK.

Lier le serveur virtuel

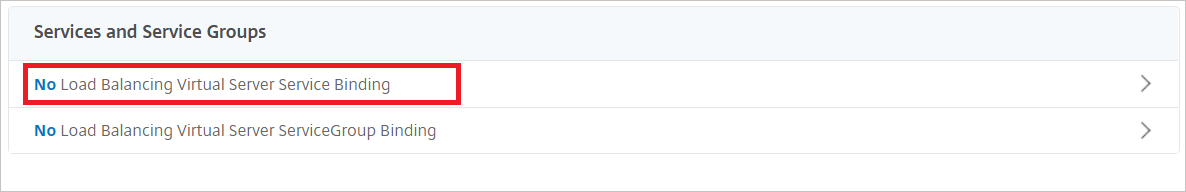

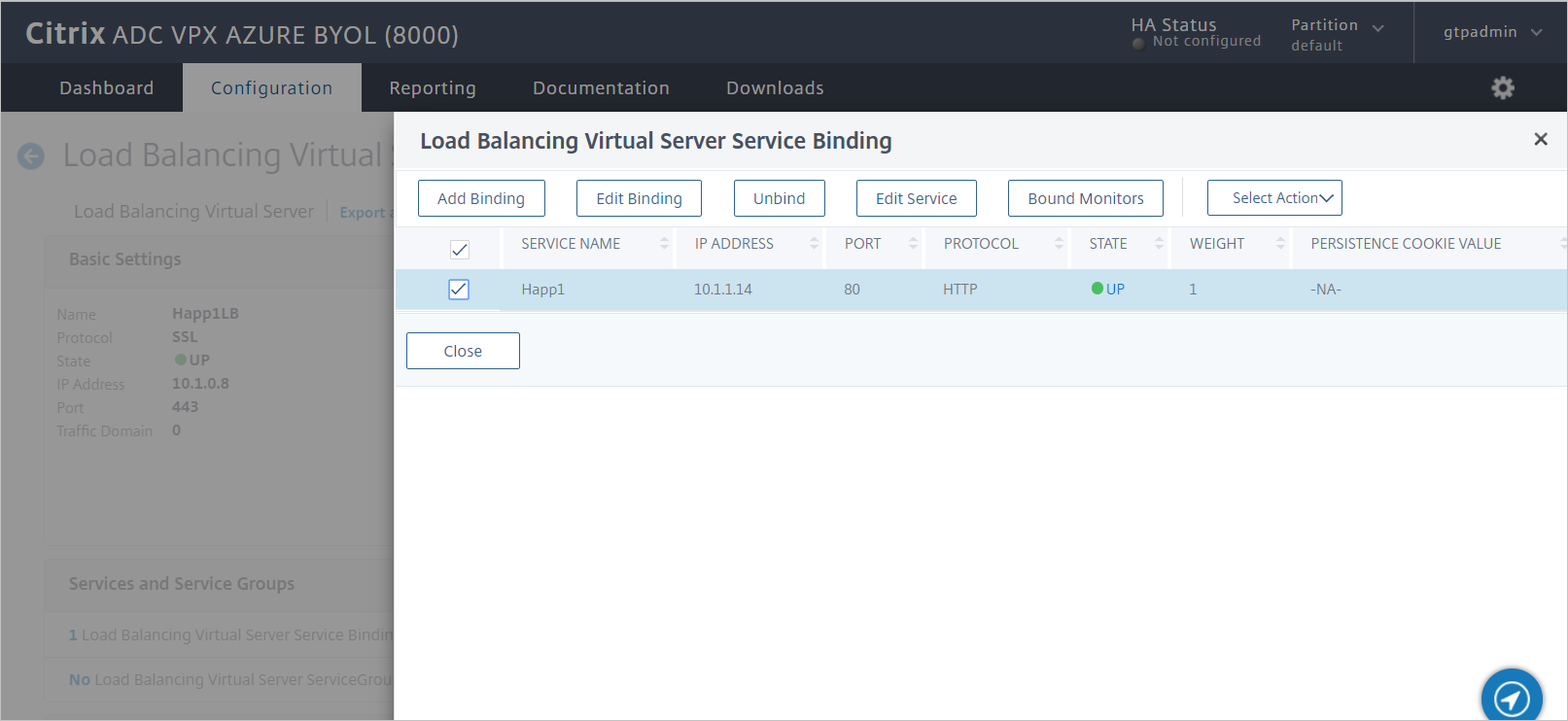

Pour lier l'équilibreur de charge au serveur virtuel :

Dans le volet Services et groupes de services, sélectionnez Aucune liaison de service de serveur virtuel d'équilibrage de charge.

Vérifiez les paramètres comme indiqué dans la capture d'écran suivante, puis sélectionnez Fermer.

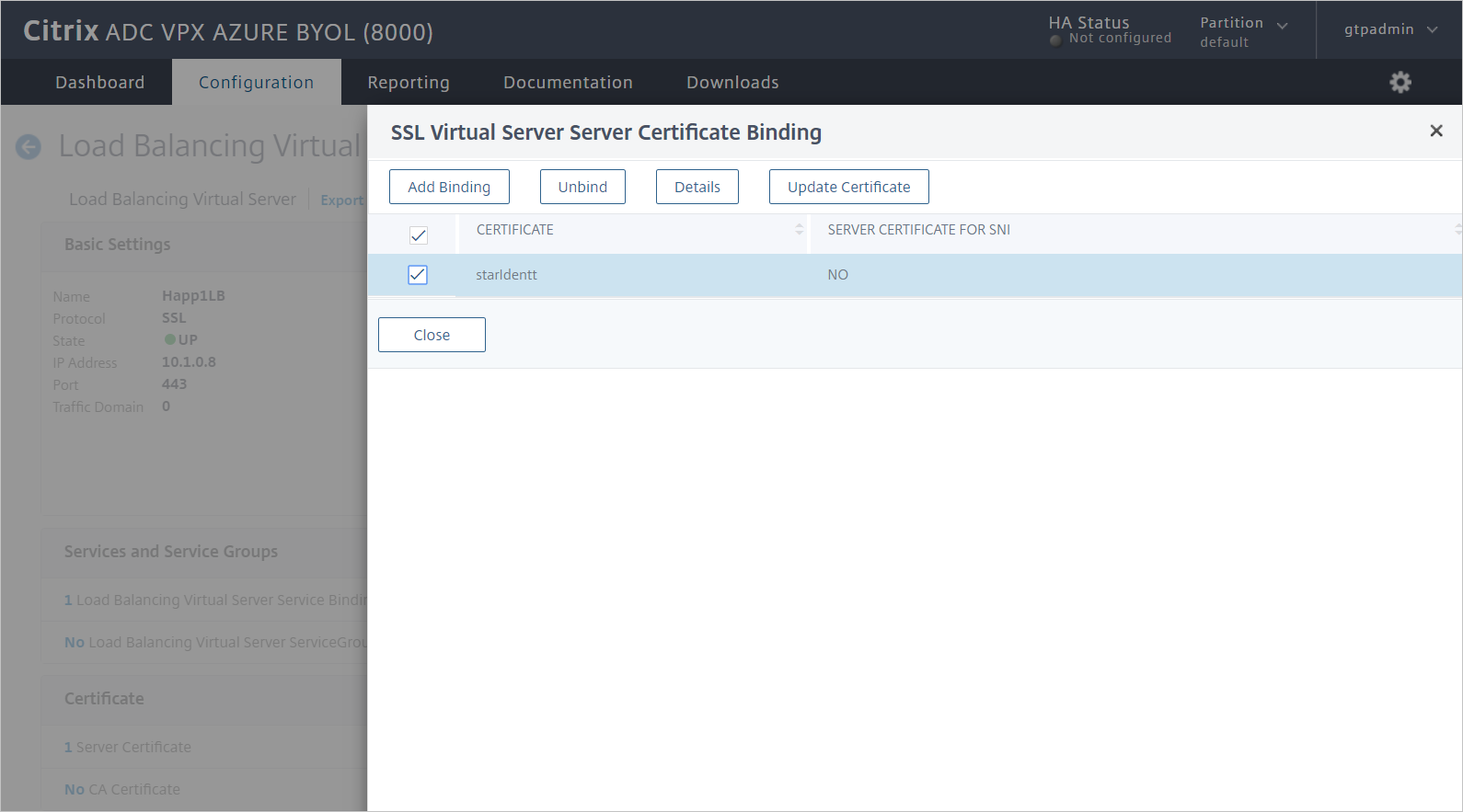

Lier le certificat

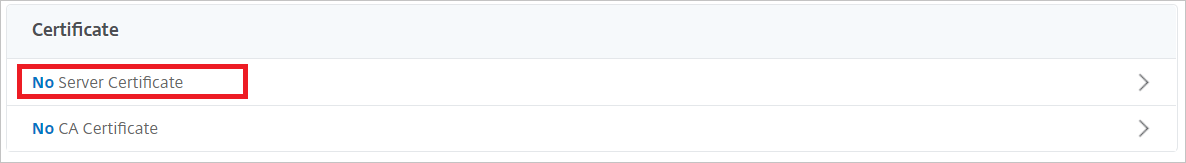

Pour publier ce service en tant que TLS, liez le certificat serveur, puis testez votre application :

Sous Certificat, sélectionnez Aucun certificat de serveur.

Vérifiez les paramètres comme indiqué dans la capture d'écran suivante, puis sélectionnez Fermer.

Profil SAML du connecteur Citrix ADC SAML pour Microsoft Entra

Pour configurer le profil SAML du connecteur Citrix ADC SAML pour Microsoft Entra, effectuez les étapes des sections suivantes.

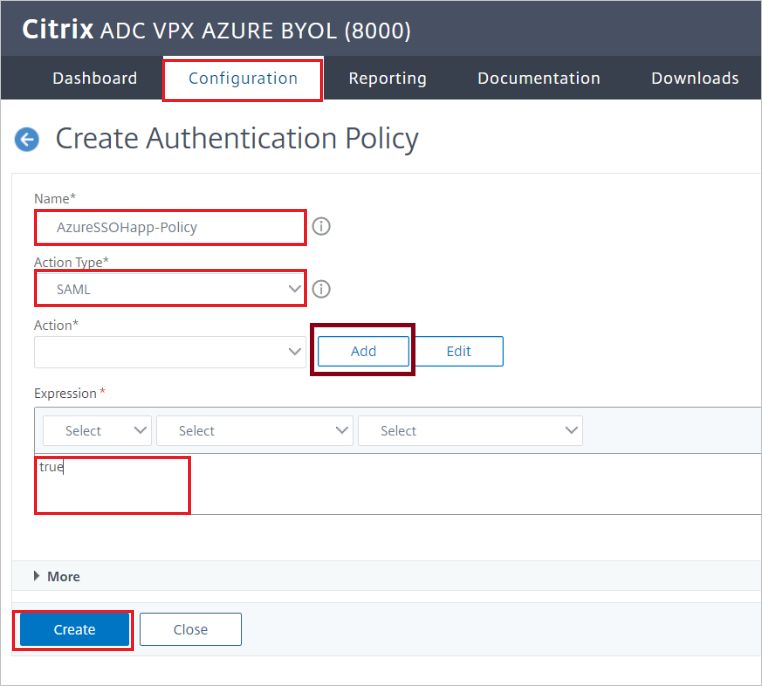

Créer une stratégie d'authentification

Pour créer une stratégie d'authentification :

Accédez à Sécurité>AAA - Trafic d'application>Stratégies>Authentification>Stratégies d'authentification.

Sélectionnez Ajouter.

Dans le volet Créer une stratégie d'authentification, entrez ou sélectionnez les valeurs suivantes :

- Name : Entrez un nom pour votre stratégie d'authentification.

- Action : Entrez SAML, puis sélectionnez Ajouter.

- Expression : Entrez true.

Sélectionnez Créer.

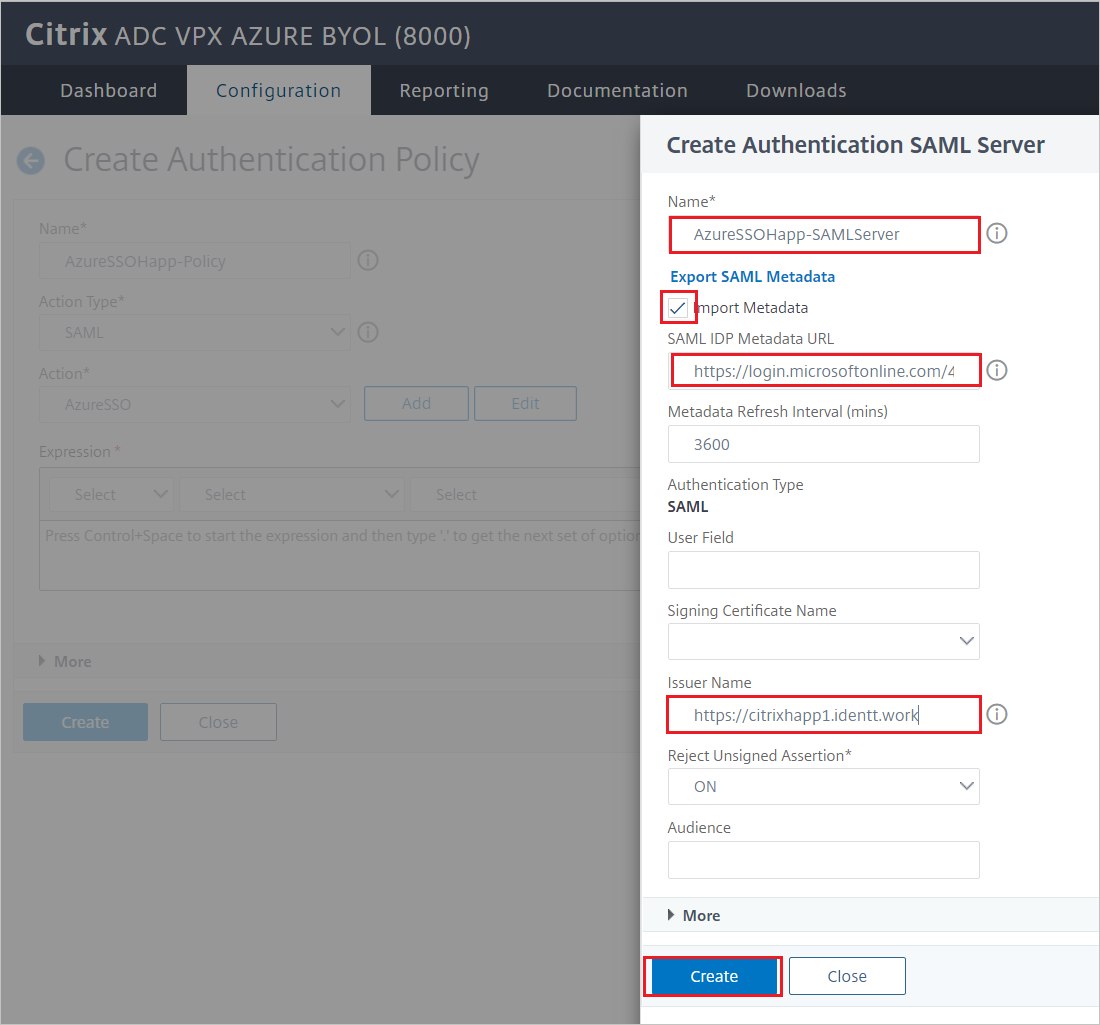

Créer un serveur SAML d'authentification

Pour créer un serveur SAML d'authentification, accédez au volet Créer un serveur SAML d'authentification, puis effectuez les étapes suivantes :

Dans Nom, entrez le nom du serveur SAML d'authentification.

Sous Exporter les métadonnées SAML :

Cochez la case Importer les métadonnées.

Entrez l'URL des métadonnées de fédération à partir de l'interface utilisateur SAML Azure que vous avez copiée précédemment.

Dans Nom de l'émetteur, entrez l'URL pertinente.

Sélectionnez Créer.

Créer un serveur virtuel d'authentification

Pour créer un serveur virtuel d'authentification :

Accédez à Sécurité>AAA - Trafic d'application>Stratégies>Authentification>Serveurs virtuels d'authentification.

Sélectionnez Ajouter, puis effectuez les étapes suivantes :

Dans Nom, entrez le nom du serveur virtuel d'authentification.

Cochez la case Non adressable.

Dans Protocole, sélectionnez SSL.

Sélectionnez OK.

Sélectionnez Continuer.

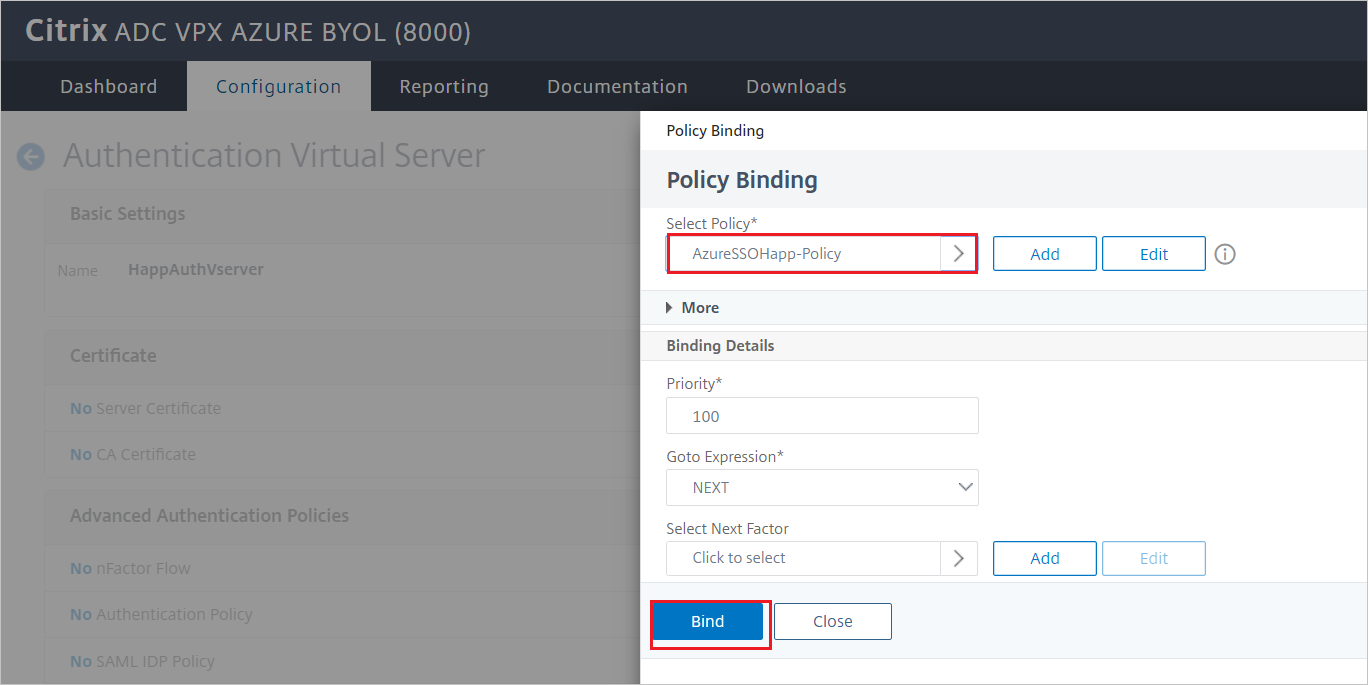

Configurez le serveur virtuel d'authentification pour utiliser Microsoft Entra ID

Modifiez deux sections pour le serveur virtuel d'authentification :

Dans le volet Stratégies d'authentification avancées, sélectionnez Aucune stratégie d'authentification.

Dans le volet Liaison des stratégies, sélectionnez la stratégie d'authentification, puis sélectionnez Lier.

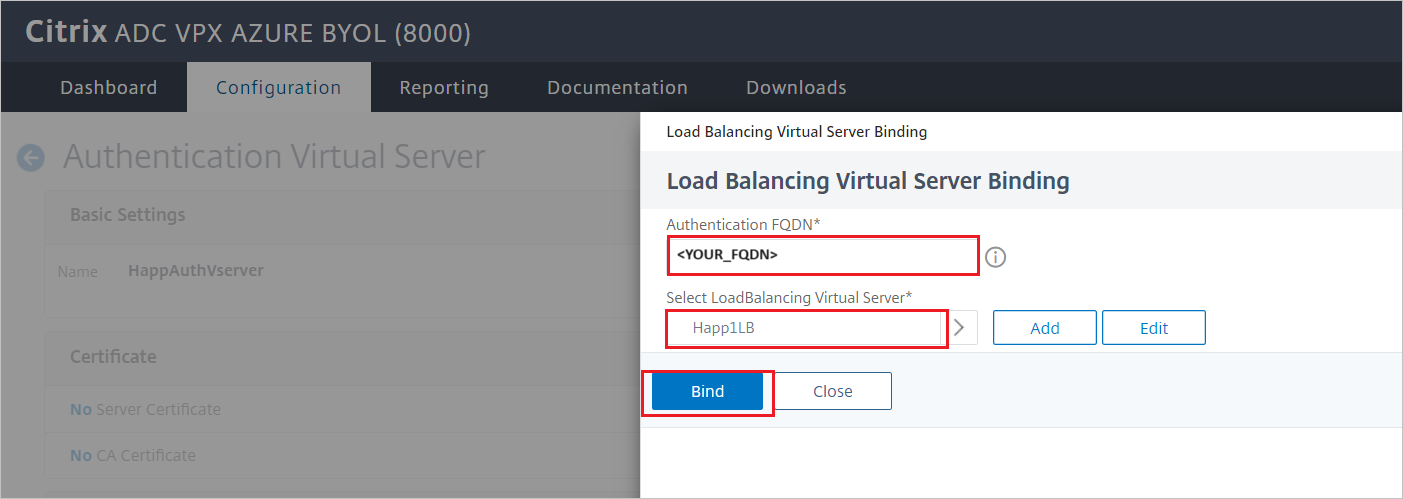

Dans le volet Serveurs virtuels basés sur un formulaire, sélectionnez Aucun serveur virtuel d'équilibrage de charge.

Dans Nom de domaine complet d'authentification, entrez un nom de domaine complet (FQDN) (obligatoire).

Sélectionnez le serveur virtuel d'équilibrage de charge à protéger avec l'authentification Microsoft Entra.

Sélectionnez Lier.

Note

Veillez à sélectionner Terminé dans le volet Configuration du serveur virtuel d'authentification.

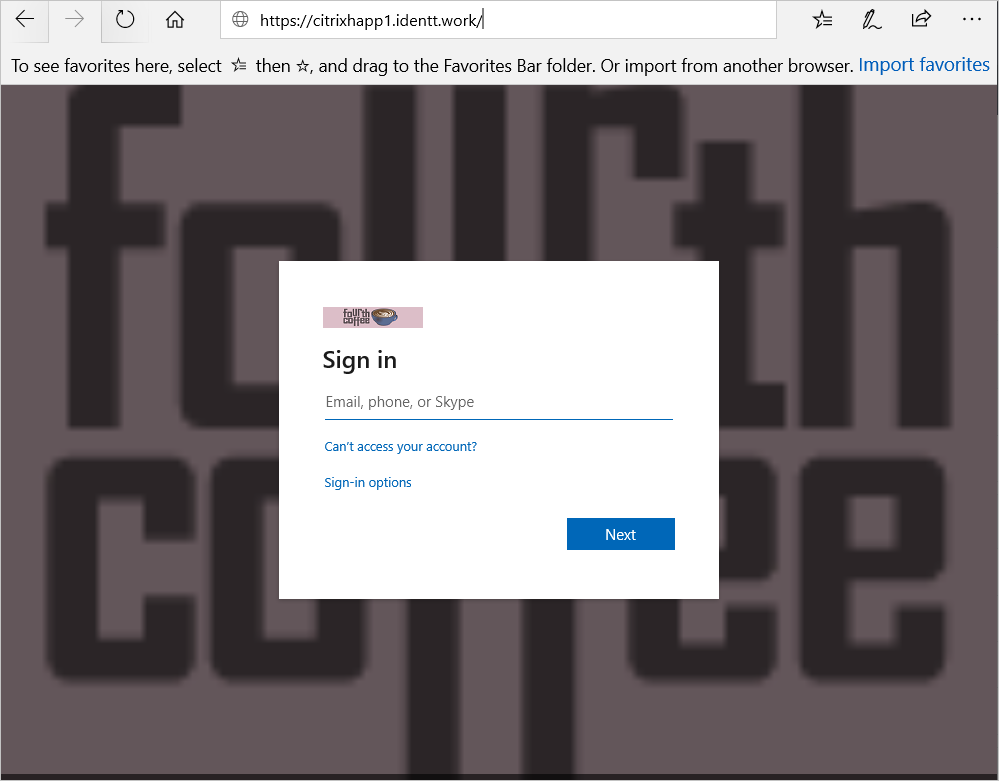

Pour vérifier vos modifications, dans un navigateur, accédez à l'URL de l'application. Votre page de connexion de locataire doit s'afficher au lieu de l'accès non authentifié que vous auriez pu voir précédemment.

Configurer Citrix ADC SAML Connector pour Microsoft Entra SSO pour l'authentification Kerberos

Créer un compte de délégation Kerberos pour le connecteur Citrix ADC SAML pour Microsoft Entra ID

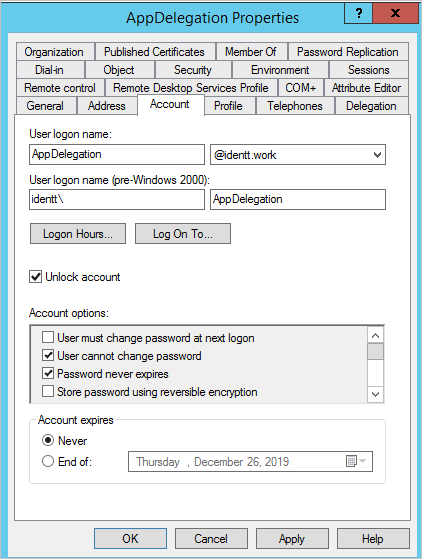

Créez un compte d'utilisateur (dans cet exemple, nous utilisons AppDelegation).

Configurez un nom de principal du service (SPN) hôte pour ce compte.

Exemple :

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationDans cet exemple :

-

IDENTT.WORKest le nom de domaine complet du domaine. -

identtest le nom NetBIOS du domaine. -

appdelegationest le nom du compte d'utilisateur de délégation.

-

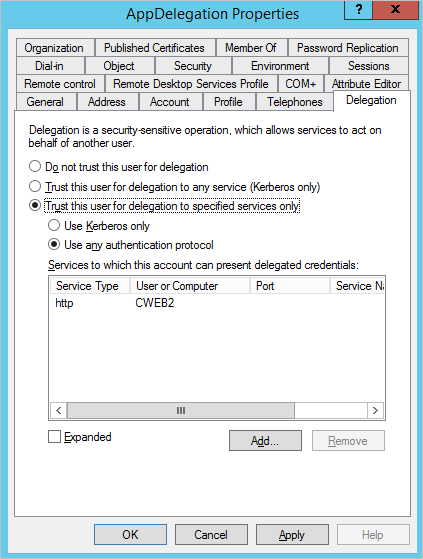

Configurez la délégation pour le serveur web comme indiqué dans la capture d'écran suivante :

Note

Dans l'exemple de capture d'écran, le nom du serveur w&eb interne exécutant le site d'authentification intégrée Windows est CWEB2.

AAA KCD (comptes de délégation Kerberos) du connecteur Citrix ADC SAML pour Microsoft Entra

Pour configurer les comptes AAA KCD du connecteur Citrix ADC SAML pour Microsoft Entra :

Accédez à Passerelle Citrix>Comptes AAA KCD (Kerberos Constrained Delegation).

Sélectionnez Ajouter, puis entrez ou sélectionnez les valeurs suivantes :

Name : Entrez un nom pour le compte KCD.

Realm (Domaine) : Entrez le domaine et l'extension en majuscules.

SPN du service :

http/<host/fqdn>@<DOMAIN.COM>.Note

@DOMAIN.COMest obligatoire et doit être en majuscules. Exemple :http/cweb2@IDENTT.WORK.Utilisateur délégué : Entrez le nom d'utilisateur délégué.

Cochez la case Mot de passe de l'utilisateur délégué, puis entrez et confirmez un mot de passe.

Sélectionnez OK.

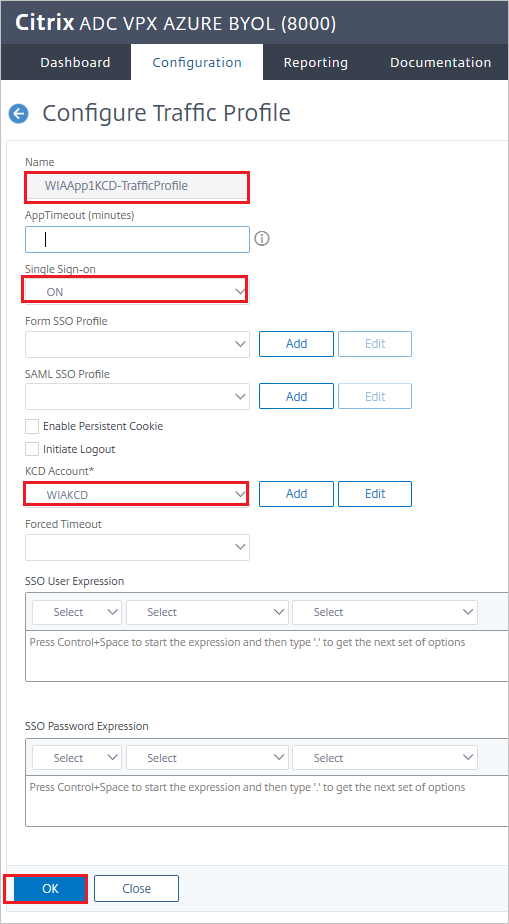

Stratégie de trafic Citrix et profil de trafic

Pour configurer la stratégie de trafic Citrix et le profil de trafic :

Accédez à Securité>AAA - Trafic d'application>Stratégies>Stratégies de trafic, profils de trafic et profils d'authentification unique par formulaire.

Sélectionnez Traffic Profiles (Profils de trafic).

Sélectionnez Ajouter.

Pour configurer un profil de trafic, entrez ou sélectionnez les valeurs suivantes.

Name : Entrez un nom pour le profil de trafic.

Authentification unique : Sélectionnez ACTIVÉ.

Compte KCD : Sélectionnez le compte KCD que vous avez créée dans la section précédente.

Sélectionnez OK.

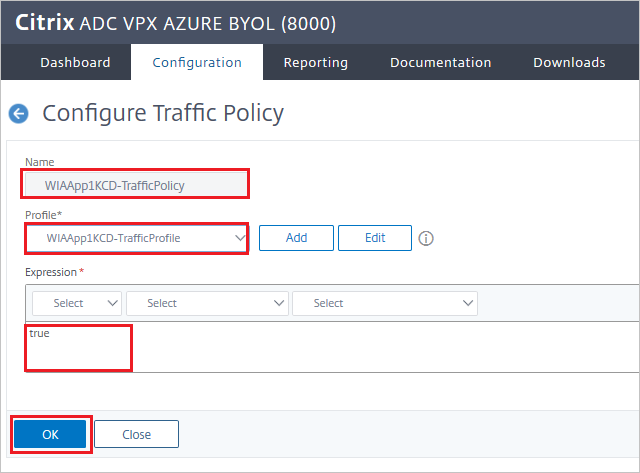

Sélectionnez Traffic Policy (Stratégie de trafic).

Sélectionnez Ajouter.

Pour configurer une stratégie de trafic, entrez ou sélectionnez les valeurs suivantes :

Name : Entrez un nom pour la stratégie de trafic.

Profil : Sélectionnez le profil de trafic que vous avez créé dans la section précédente.

Expression : Entrez true.

Sélectionnez OK.

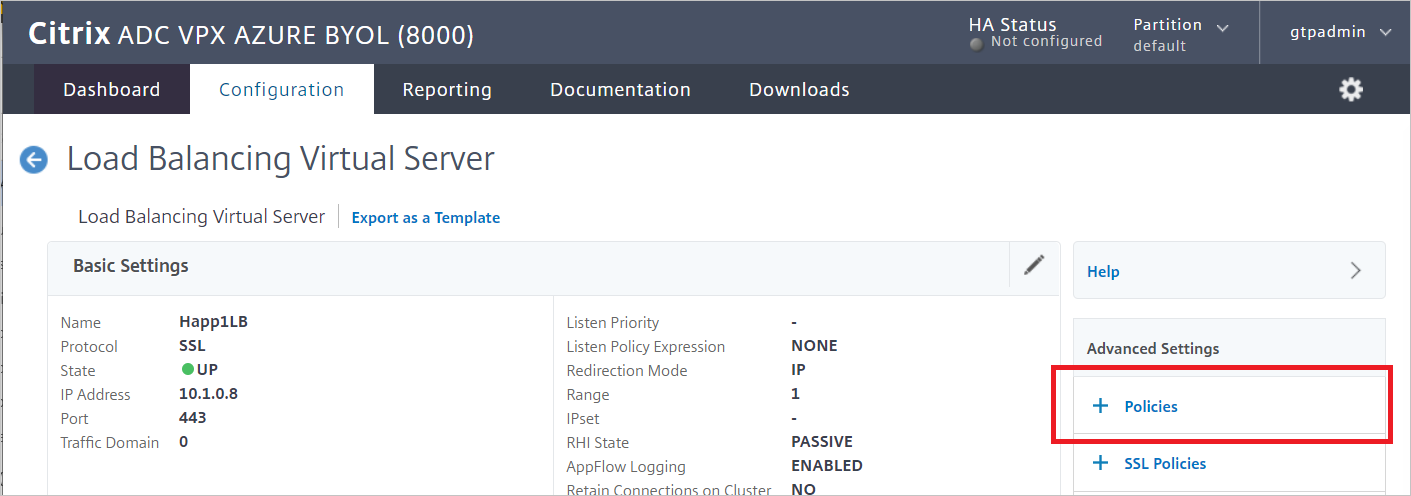

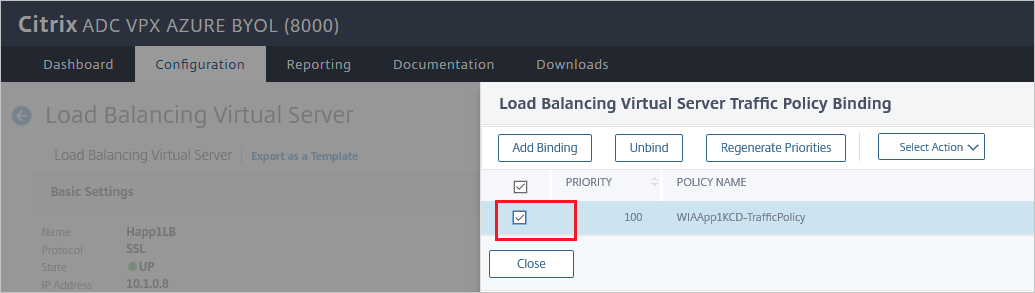

Lier une stratégie de trafic à un serveur virtuel dans Citrix

Pour lier une stratégie de trafic à un serveur virtuel à l'aide de l'interface graphique utilisateur :

Accédez à Gestion de trafic>Équilibrage de charge>Serveurs virtuels.

Dans la liste des serveurs virtuels, sélectionnez le serveur virtuel auquel lier la stratégie de réécriture, puis sélectionnez Ouvrir.

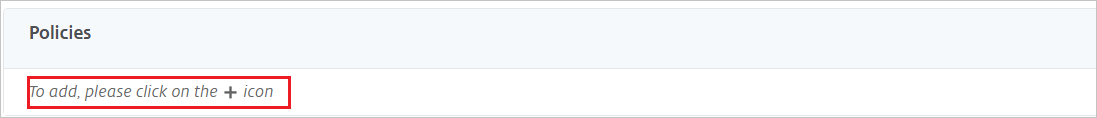

Dans le volet Serveur virtuel d'équilibrage de charge, sous Paramètres avancés, sélectionnez Stratégies. Toutes les stratégies configurées pour votre instance de NetScaler figurent dans la liste.

Cochez la case située en regard du nom de la stratégie que vous voulez lier à ce serveur virtuel.

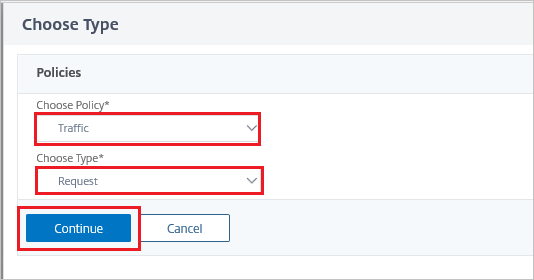

Dans la boîte de dialogue Choisir un type :

Pour Choisir une stratégie, sélectionnez Trafic.

Pour Choisir un type, sélectionnez Requête.

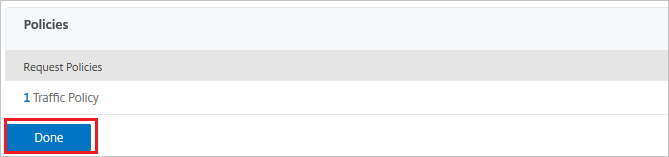

Quand la stratégie est liée, sélectionnez Terminé.

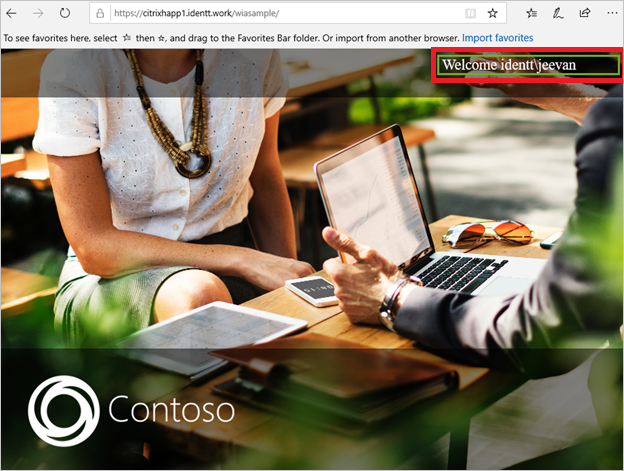

Testez la liaison à l'aide du site web d'authentification intégrée Windows.

Créer un utilisateur de test pour le connecteur Citrix ADC SAML pour Microsoft Entra

Dans cette section, un utilisateur appelé B.Simon est créé dans le connecteur Citrix ADC SAML pour Microsoft Entra ID. Le connecteur Citrix ADC SAML pour Microsoft Entra ID prend en charge l'attribution d'utilisateurs juste-à-temps, qui est activée par défaut. Vous n'avez aucune opération à effectuer dans cette section. S'il n'existe pas encore d'utilisateur dans le connecteur Citrix ADC SAML pour Microsoft Entra ID, un utilisateur est créé après l'authentification.

Note

Si vous avez besoin de créer un utilisateur manuellement, contactez l'équipe du support technique du connecteur Citrix ADC SAML pour Microsoft Entra.

Tester l'authentification unique (SSO)

Dans cette section, vous allez tester votre configuration de l'authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application, cette option redirige vers l’URL de connexion Citrix ADC SAML Connector pour Microsoft Entra, où vous pouvez lancer le flux de connexion.

Accédez directement à l'URL de connexion au connecteur Citrix ADC SAML pour Microsoft Entra pour initier le flux de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Lorsque vous sélectionnez la vignette Citrix ADC SAML Connector pour Microsoft Entra ID dans Mes applications, cette option redirige vers l’URL de connexion Citrix ADC SAML Connector pour Microsoft Entra. Pour plus d'informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Après avoir configuré le connecteur Citrix ADC SAML pour Microsoft Entra ID, vous pouvez appliquer le contrôle de session, qui protège contre l'exfiltration et l'infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l'accès conditionnel. Découvrez comment appliquer un contrôle de session avec les applications Microsoft Defender pour le cloud.