Intégration de Microsoft Entra SSO avec Digital Pigeon

Dans cet article, vous apprendrez comment intégrer Digital Pigeon à Microsoft Entra ID. Digital Pigeon aide les créatifs à livrer leur travail, de manière à fois spectaculaire et rapide. Quels que soient vos besoins, Digital Pigeon facilite l’envoi et la réception de fichiers volumineux. Lorsque vous intégrez Digital Pigeon à Microsoft Entra ID, vous pouvez :

- Contrôlez dans Microsoft Entra ID qui a accès à Digital Pigeon.

- Permettez à vos utilisateurs d’être automatiquement connectés à Digital Pigeon avec leurs comptes Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Vous configurerez et testerez l’authentification unique Microsoft Entra pour Digital Pigeon dans un environnement de test. Digital Pigeon prend en charge l'authentification unique initiée par le fournisseur de services (SP) et le fournisseur d’identité (IDP), ainsi que le provisionnement juste à temps des utilisateurs.

Prérequis

Pour intégrer Microsoft Entra ID à Digital Pigeon, vous avez besoin de :

- Un compte utilisateur Microsoft Entra. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- Un des rôles suivants : Administrateur d’application, Administrateur d’application cloud ou Propriétaire d’application.

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement Digital Pigeon pour lequel une authentification unique (SSO) est activée (c’est-à-dire avec un plan Business ou Enterprise)

- Accès du propriétaire du compte Digital Pigeon à l’abonnement ci-dessus

Ajouter une application et affecter un utilisateur de test

Avant de commencer le processus de configuration de l'authentification unique, vous devez ajouter l'application Digital Pigeon à partir de la galerie Microsoft Entra. Vous avez besoin d’un compte d’utilisateur de test à affecter à l’application et de tester la configuration de l’authentification unique.

Ajouter Digital Pigeon à partir de la galerie Microsoft Entra

Ajoutez Digital Pigeon à partir de la galerie d'applications Microsoft Entra pour configurer l'authentification unique avec Digital Pigeon. Pour plus d’informations sur l’ajout d’une application à partir de la galerie, consultez le guide de démarrage rapide : Ajouter une application à partir de la galerie.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions de l'article Créer et attribuer un compte utilisateur pour créer un compte utilisateur test appelé B.Simon.

Remarque

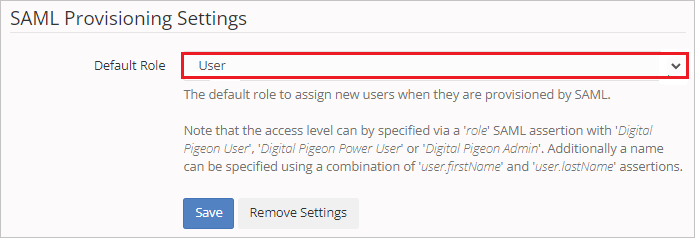

Veuillez cliquer ici pour savoir comment configurer les rôles d'application dans Microsoft Entra ID. La valeur du rôle doit être « Utilisateur de Digital Pigeon », « Utilisateur avancé de Digital Pigeon » ou « Administrateur de Digital Pigeon ». Si aucune revendication de rôle n’est fournie, le rôle par défaut est configurable dans l’application Digital Pigeon (Account Settings > SSO > SAML Provisioning Settings) par un propriétaire Digital Pigeon, comme indiqué ci-dessous :

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet Assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application et attribuer des rôles. L’assistant fournit également un lien vers le volet de configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365

Configurer Microsoft Entra SSO

Suivez les étapes ci-dessous pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Applications d'>identité>Applications d'entreprise>Authentification unique>Digital Pigeon.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

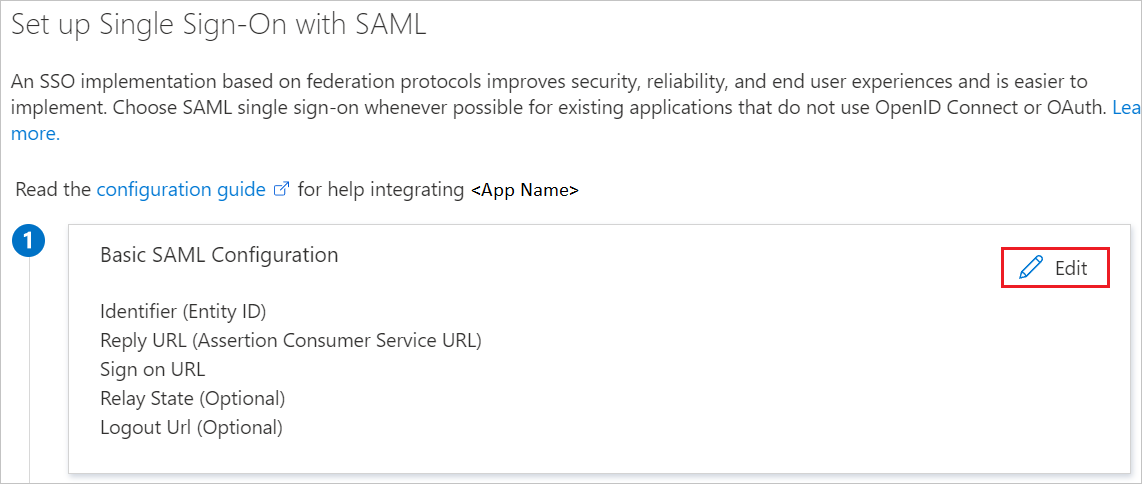

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Sous un autre onglet de navigateur, connectez-vous à Digital Pigeon en tant qu’administrateur de compte.

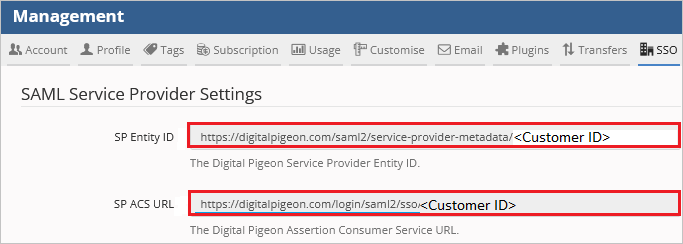

Accédez à Paramètres du compte et SSO et copiez les valeurs ID d’entité FS et URL ACS FS.

Maintenant, dans Microsoft Entra ID, dans la section Configuration SAML De base, effectuez les étapes suivantes :

a. Dans la zone de texte Identificateur, collez la valeur issue de Digital Pigeon > Paramètres du compte > SSO >ID d’entité FS. Cette valeur doit correspondre au modèle suivant :

https://digitalpigeon.com/saml2/service-provider-metadata/<CustomerID>b. Dans la zone de texte URL de réponse, collez la valeur issue de Digital Pigeon > Paramètres du compte > SSO >URL ACS FS. Cette valeur doit correspondre au modèle suivant :

https://digitalpigeon.com/login/saml2/sso/<CustomerID>Si vous souhaitez configurer l’application en mode démarré par le fournisseur de services, cliquez sur Définir des URL supplémentaires, puis effectuez les étapes suivantes :

Dans la zone de texte URL d’authentification, saisissez l’URL :

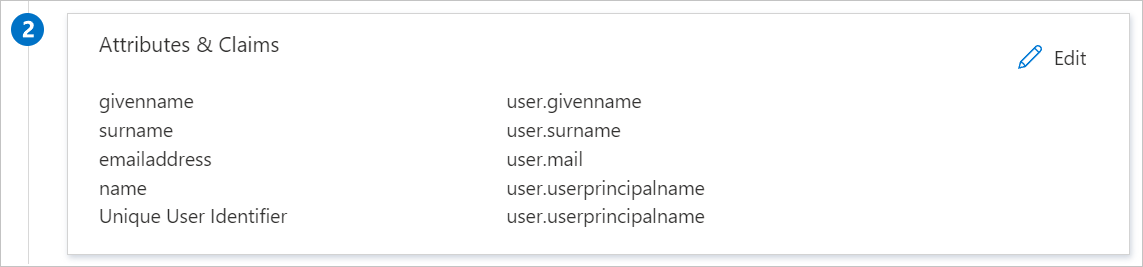

https://digitalpigeon.com/loginL’application Digital Pigeon s’attend à recevoir les assertions SAML dans un format spécifique, ce qui vous oblige à ajouter des mappages d’attributs personnalisés à votre configuration des attributs du jeton SAML. La capture d’écran suivante montre la liste des attributs par défaut.

En plus de ce qui précède, l’application Digital Pigeon s’attend à ce que quelques attributs supplémentaires (présentés ci-dessous) soient repassés dans la réponse SAML. Ces attributs sont également préremplis, mais vous pouvez les examiner pour voir s’ils répondent à vos besoins.

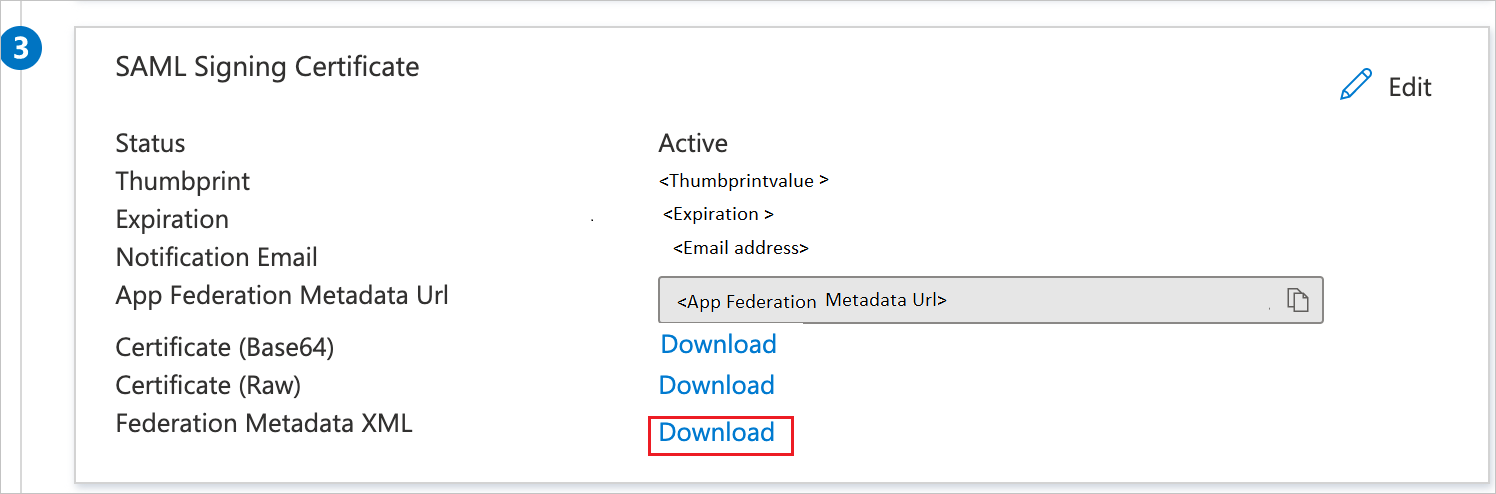

Nom Attribut source user.firstName user.givenname user.lastName user.surname Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez XML de métadonnées de fédération et sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

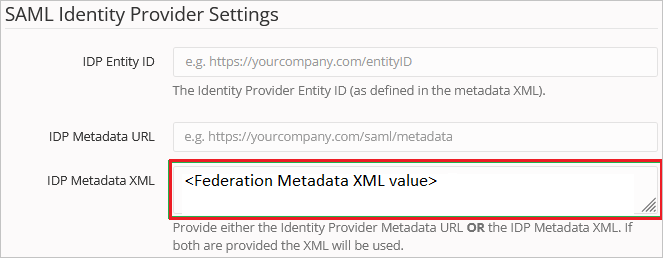

Dans Digital Pigeon, collez le contenu du fichier XML des métadonnées de fédération téléchargé dans le champ de texte XML des métadonnées IdP.

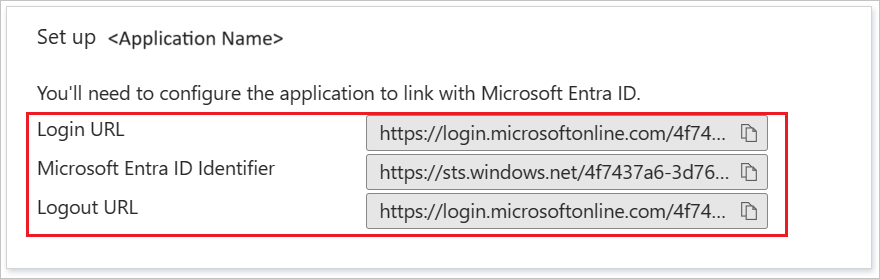

Dans Microsoft Entra ID, dans la section Configurer Digital Pigeon, copiez l’URL de l’identifiant Microsoft Entra.

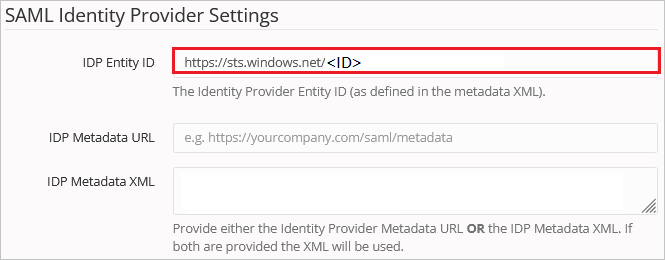

Dans Digital Pigeon, collez cette URL dans le champ de texte ID d’entité IdP.

Cliquez sur Enregistrer pour activer l’authentification unique Digital Pigeon.

Créer un utilisateur de test Digital Pigeon

Dans cette section, un utilisateur nommé B.Simon est créé dans Digital Pigeon. Digital Pigeon prend en charge l’attribution d’utilisateurs juste-à-temps, option activée par défaut. Vous n’avez aucune opération à effectuer dans cette section. S’il n’existe pas encore d’utilisateurs dans Digital Pigeon, il en est créé un après l’authentification.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Lancée par le fournisseur de services :

Cliquez sur Tester cette application, cela sera redirigé vers l'URL de Digital Pigeon Sign où vous pourrez lancer le flux de connexion.

Accédez directement à l’URL de connexion de Digital Pigeon pour lancer le flux de connexion.

Lancée par le fournisseur d’identité :

- Cliquez sur Tester cette application et vous devriez être automatiquement connecté au Digital Pigeon pour lequel vous avez configuré le SSO.

Vous pouvez aussi utiliser Mes applications de Microsoft pour tester l’application dans n’importe quel mode. Si, quand vous cliquez sur la vignette Digital Pigeon dans Mes applications, le mode Fournisseur de services est configuré, vous êtes redirigé vers la page de connexion de l’application pour lancer le flux de connexion ; s’il s’agit du mode Fournisseur d’identité, vous êtes automatiquement connecté à l’instance de Digital Pigeon pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations, consultez Mes applications Microsoft Entra.

Ressources supplémentaires

- Si vous rencontrez des problèmes ou avez besoin d’aide, contactez l’équipe du support technique de Digital Pigeon.

- Pour un autre guide étape par étape, veuillez vous référer à l'article de la base de connaissances Digital Pigeon : Configuration Microsoft Entra SSO

- Qu’est-ce que l’authentification unique avec Microsoft Entra ID ?

- Planifier un déploiement de l’authentification unique.

Étapes suivantes

Après avoir configuré Digital Pigeon, vous pouvez appliquer le contrôle de session, qui protège en temps réel contre l’exfiltration et l’infiltration des données sensibles de votre organisation. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Cloud App Security.