Tutoriel : Configurer GitHub Enterprise Managed User pour l’approvisionnement automatique d’utilisateurs

Ce tutoriel décrit les étapes à suivre dans GitHub Enterprise Managed User et Microsoft Entra ID pour configurer le provisionnement automatique des utilisateurs. Une fois configuré, Microsoft Entra ID provisionne et déprovisionne automatiquement des utilisateurs et des groupes dans GitHub Enterprise Managed User en utilisant le service de provisionnement Microsoft Entra. Pour découvrir les informations importantes sur ce que fait ce service, comment il fonctionne et consulter le forum aux questions, reportez-vous à l’article Automatiser l’approvisionnement et le désapprovisionnement d’utilisateurs dans les applications SaaS avec Microsoft Entra ID.

Remarque

Le type de compte GitHub Enterprise Managed User (EMU) est différent du compte GitHub Enteprise. Si vous n’avez pas spécifiquement demandé une instance EMU, vous avez un compte standard GitHub Enterprise. Dans ce cas, reportez-vous à la documentation pour configurer le provisionnement d’utilisateurs dans votre organisation non-UME. L’approvisionnement utilisateur n’est pas pris en charge pour les comptes standard GitHub Enteprise, mais il l’est pour les organisations sous Utilisateur géré par GitHub Enterprise (EMU).

Fonctionnalités prises en charge

- Créer des utilisateurs dans GitHub Enterprise Managed User

- Supprimez les utilisateurs de GitHub Enterprise Managed User quand ils ne nécessitent plus d’accès

- Gardez les attributs utilisateur synchronisés entre Microsoft Entra ID et GitHub Enterprise Managed User

- Approvisionner des groupes et des appartenances de groupe dans GitHub Enterprise Managed User

- Authentification unique sur GitHub Enterprise Managed User (recommandé)

Notes

Ce connecteur d’approvisionnement est activé uniquement pour les participants à la version bêta des Utilisateurs gérés par l’entreprise.

Prérequis

Le scénario décrit dans ce tutoriel part du principe que vous disposez des prérequis suivants :

- Un locataire Microsoft Entra

- L’un des rôles suivants : Administrateur d’application, Administrateur d’application cloud ou Propriétaire d’application.

- Des utilisateurs Enterprise Managed avec GitHub Enterprise activé, et configurés pour se connecter avec SSO SAML en utilisant votre locataire Microsoft Entra.

Remarque

Cette intégration est également disponible à partir de l’environnement Microsoft Entra US Government Cloud. Vous pouvez trouver cette application dans la galerie d’applications Microsoft Entra US Government Cloud et la configurer de la même manière que vous le faites à partir du cloud public.

Étape 1 : Planifier votre déploiement de l’approvisionnement

- En savoir plus sur le fonctionnement du service d’approvisionnement.

- Déterminez qui sera dans l’étendue pour l’approvisionnement.

- Déterminez les données à mapper entre Microsoft Entra ID et GitHub Enterprise Managed User.

Étape 2 : Configurer GitHub Enterprise Managed User pour prendre en charge le provisionnement avec Microsoft Entra ID

L’URL de locataire est

https://api.github.com/scim/v2/enterprises/{enterprise}. Cette valeur sera entrée dans le champ Tenant URL sous l’onglet Provisioning de votre application GitHub Enterprise Managed User.En tant qu’administrateur GitHub Enterprise Managed User, accédez au coin supérieur droit ->> cliquez sur votre photo de profil ->> puis cliquez sur Paramètres.

Dans la barre latérale gauche, cliquez sur Paramètres de développeur.

Dans la barre latérale gauche, cliquez sur Jetons d’accès personnels.

Cliquez sur Générer un nouveau jeton.

Sélectionnez l’étendue admin:enterprise pour ce jeton.

Cliquez sur Generate Token (Générer un jeton).

Copiez et enregistrez le jeton secret. Cette valeur sera entrée dans le champ Secret Token sous l’onglet Provisioning de votre application GitHub Enterprise Managed User.

Étape 3 : Ajouter GitHub Enterprise Managed User à partir de la galerie d’applications Microsoft Entra

Ajoutez GitHub Enterprise Managed User à partir de la galerie d’applications Microsoft Entra pour commencer à gérer le provisionnement dans GitHub Enterprise Managed User. Si vous avez précédemment configuré GitHub Enterprise Managed User pour l’authentification unique, vous pouvez utiliser la même application. Toutefois, il est recommandé de créer une application distincte lors du test initial de l’intégration. En savoir plus sur l’ajout d’une application à partir de la galerie ici.

Étape 4 : Définir qui sera dans l’étendue pour l’approvisionnement

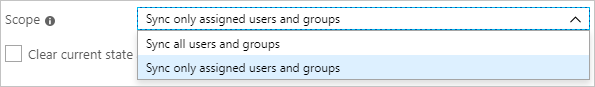

Le service de provisionnement Microsoft Entra vous permet de déterminer qui sera provisionné en fonction de l'affectation à l'application et/ou en fonction des attributs de l'utilisateur/du groupe. Si vous choisissez de définir l’étendue de l’approvisionnement pour votre application en fonction de l’attribution, vous pouvez utiliser les étapes de suivantes pour affecter des utilisateurs et des groupes à l’application. Si vous choisissez de définir l’étendue de l’approvisionnement en fonction uniquement des attributs de l’utilisateur ou du groupe, vous pouvez utiliser un filtre d’étendue comme décrit ici.

Commencez progressivement. Testez avec un petit ensemble d’utilisateurs et de groupes avant d’effectuer un déploiement général. Lorsque l’étendue de l’approvisionnement est définie sur les utilisateurs et les groupes attribués, vous pouvez contrôler cela en affectant un ou deux utilisateurs ou groupes à l’application. Lorsque l’étendue est définie sur tous les utilisateurs et groupes, vous pouvez spécifier un filtre d’étendue basé sur l’attribut.

Si vous avez besoin de rôles supplémentaires, vous pouvez mettre à jour le manifeste d’application pour ajouter de nouveaux rôles.

Étape 5 : Configurer le provisionnement automatique des utilisateurs dans GitHub Enterprise Managed User

Cette section vous guide à travers les étapes de configuration du service d’approvisionnement Microsoft Entra pour créer, mettre à jour et désactiver des utilisateurs et/ou des groupes dans TestApp en fonction des affectations d’utilisateurs et/ou de groupes dans Microsoft Entra ID.

Pour configurer le provisionnement automatique des utilisateurs pour GitHub Enterprise Managed User dans Microsoft Entra ID :

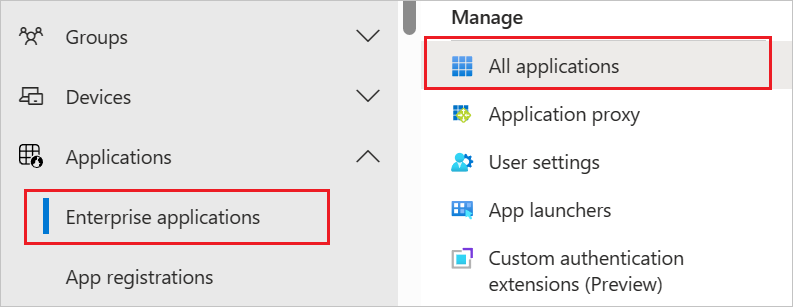

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise.

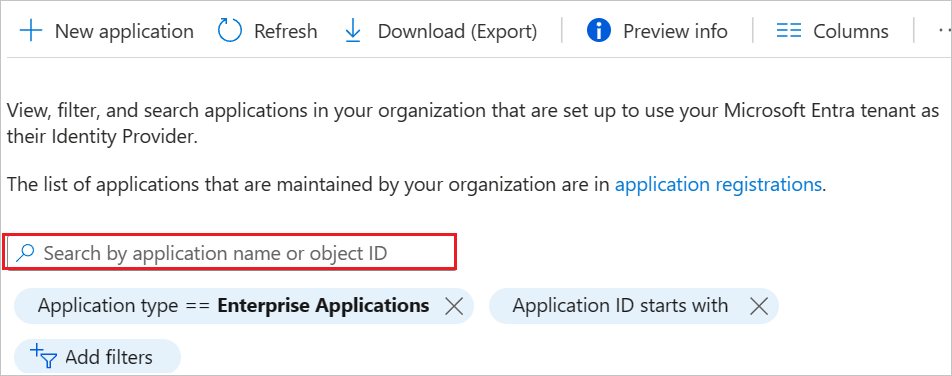

Dans la liste des applications, sélectionnez GitHub Enterprise Managed User.

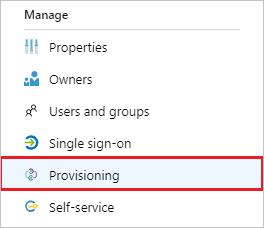

Sélectionnez l’onglet Approvisionnement.

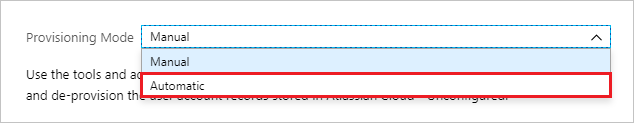

Définissez le Mode d’approvisionnement sur Automatique.

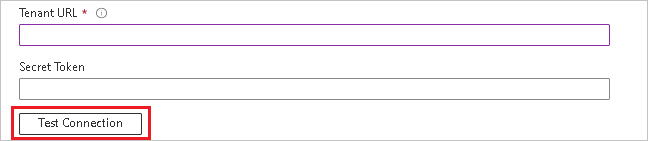

Sous la section Informations d’identification de l’administrateur, saisissez votre URL de locataire GitHub Enterprise Managed User et votre jeton secret. Cliquez sur Tester la connexion pour vérifier que Microsoft Entra ID peut se connecter à GitHub Enterprise Managed User. Si la connexion échoue, vérifiez que votre compte GitHub Enterprise Managed User a créé le jeton secret en tant que propriétaire de l’entreprise, puis réessayez.

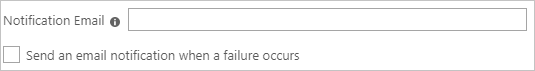

Dans le champ E-mail de notification, entrez l’adresse e-mail de la personne ou du groupe qui doit recevoir les notifications d’erreur de provisionnement et sélectionnez la case à cocher Envoyer une notification par e-mail en cas de défaillance.

Sélectionnez Enregistrer.

Sous la section Mappages, sélectionnez Synchroniser les utilisateurs Microsoft Entra dans GitHub Enterprise Managed User.

Passez en revue les attributs utilisateur synchronisés entre Microsoft Entra ID et GitHub Enterprise Managed User dans la section Mappage d’attributs. Les attributs sélectionnés en tant que propriétés de Correspondance sont utilisés pour faire correspondre les comptes d’utilisateur dans GitHub Enterprise Managed User pour les opérations de mise à jour. Si vous choisissez de modifier l’attribut cible correspondant, vérifiez que l’API GitHub Enterprise Managed User prend en charge le filtrage des utilisateurs en fonction de cet attribut. Cliquez sur le bouton Enregistrer pour valider les modifications.

Attribut Type Pris en charge pour le filtrage externalId String ✓ userName String active Boolean roles String displayName String name.givenName String name.familyName String name.formatted String emails[type eq "work"].value String emails[type eq "home"].value Chaîne emails[type eq "other"].value String Dans la section Mappages, sélectionnez Synchroniser les groupes Microsoft Entra avec GitHub Enterprise Managed User.

Passez en revue les attributs de groupe synchronisés entre Microsoft Entra ID et GitHub Enterprise Managed User dans la section Mappage d’attributs. Les attributs sélectionnés comme propriétés de Correspondance sont utilisés pour la mise en correspondance des groupes dans GitHub Enterprise Managed User, dans le cadre des opérations de mise à jour. Cliquez sur le bouton Enregistrer pour valider les modifications.

Attribut Type Pris en charge pour le filtrage externalId String ✓ displayName String membres Informations de référence Pour configurer des filtres d’étendue, reportez-vous aux instructions suivantes fournies dans Approvisionnement d’applications basé sur les attributs avec filtres d’étendue.

Pour activer le service de provisionnement Microsoft Entra pour GitHub Enterprise Managed User, définissez l’État de provisionnement sur Activé dans la section Paramètres.

Définissez les utilisateurs et/ou les groupes que vous souhaitez approvisionner sur GitHub Enterprise Managed User en choisissant les valeurs souhaitées dans Étendue dans la section Paramètres.

Lorsque vous êtes prêt à effectuer l’approvisionnement, cliquez sur Enregistrer.

Cette opération démarre le cycle de synchronisation initiale de tous les utilisateurs et groupes définis dans Étendue dans la section Paramètres. L'exécution du cycle initial prend plus de temps que les cycles suivants, qui se produisent environ toutes les 40 minutes tant que le service de provisionnement Microsoft Entra est en cours d'exécution.

Étape 6 : Surveiller votre déploiement

Une fois que vous avez configuré l’approvisionnement, utilisez les ressources suivantes pour surveiller votre déploiement :

- Utilisez les journaux d’approvisionnement pour déterminer quels utilisateurs ont été configurés avec succès ou échoué.

- Consultez la barre de progression pour afficher l’état du cycle d’approvisionnement et quand il se termine

- Si la configuration de l’approvisionnement semble se trouver dans un état non sain, l’application passe en quarantaine. Pour en savoir plus sur les états de quarantaine, cliquez ici.

Ressources supplémentaires

- Gestion de l’approvisionnement de comptes d’utilisateur pour les applications d’entreprise

- Qu’est-ce que l’accès aux applications et l’authentification unique avec Microsoft Entra ID ?