Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer HPE Aruba Networking EdgeConnect Orchestrator à Microsoft Entra ID. Lorsque vous intégrez HPE Aruba Networking EdgeConnect Orchestrator à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à HPE Aruba Networking EdgeConnect Orchestrator.

- Permettre à vos utilisateurs d’être automatiquement connectés à HPE Aruba Networking EdgeConnect Orchestrator avec leurs comptes Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- HPE Aruba Networking EdgeConnect Orchestrator version 9.4.1 ou plus récente.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- HPE Aruba Networking EdgeConnect Orchestrator prend en charge l’authentification unique (SSO) lancée par SP et IDP.

Ajouter HPE Aruba Networking EdgeConnect Orchestrator à partir de la galerie

Pour configurer l’intégration de HPE Aruba Networking EdgeConnect Orchestrator à Microsoft Entra ID, vous devez ajouter HPE Aruba Networking EdgeConnect Orchestrator de la galerie à votre liste d’applications SaaS managées.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à Entra ID>applications d'entreprise>Nouvelle application.

Dans la section Ajouter à partir de la galerie , tapez HPE Aruba Networking EdgeConnect Orchestrator dans la zone de recherche.

Sélectionnez la vignette HPE Aruba Networking EdgeConnect Orchestrator dans le volet de résultats. Entrez un nom, puis sélectionnez Créer pour ajouter l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet Assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais aussi parcourir les étapes de configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour HPE Aruba Networking EdgeConnect Orchestrator

Configurez et testez l’authentification unique Microsoft Entra avec HPE Aruba Networking EdgeConnect Orchestrator à l’aide d’un utilisateur de test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur HPE Aruba Networking EdgeConnect Orchestrator.

Pour configurer et tester l’authentification unique Microsoft Entra avec HPE Aruba Networking EdgeConnect Orchestrator, procédez comme suit :

- Configurer l’authentification unique Microsoft Entra : cette étape permet à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra : cette étape vous permet de tester l’authentification unique Microsoft Entra avec B.Simon.

- Affecter l’utilisateur de test à l’application HPE Aruba Networking EdgeConnect Orchestrator : cette étape vous permet d’autoriser B.Simon à utiliser l’authentification unique Microsoft Entra sur EdgeConnect Orchestrator

- Testez le SSO pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Suivez ces étapes pour activer l’authentification unique Microsoft Entra dans le centre d’administration Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à Entra ID>Applications d'entreprise. Dans la barre de recherche, tapez le nom de l’application HPE Aruba Networking EdgeConnect Orchestrator que vous avez créée précédemment. La page Vue d’ensemble s’ouvre.

Dans le volet gauche, sous Gérer, sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique , sélectionnez SAML.

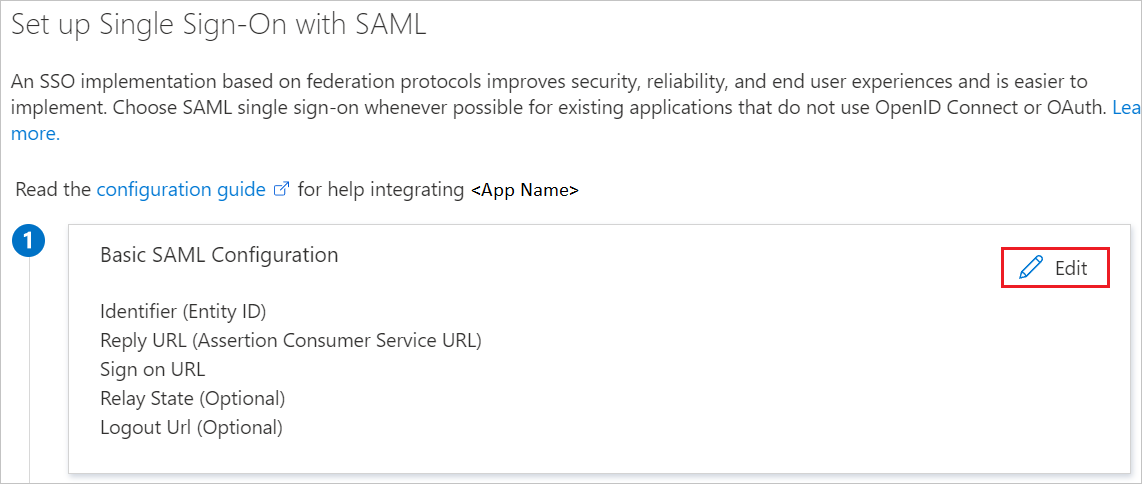

Dans la page Configurer l’authentification unique avec SAML , sélectionnez l’icône crayon de configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base , procédez comme suit :

a) Vous devez entrer les valeurs de la zone de texte Identificateur (ID d’entité), de la zone de texte URL de réponse (URL Assertion Consumer Service) et des valeurs URL de déconnexion (facultatif). Pour rechercher ces valeurs, commencez par vous connecter à Orchestrator et accédez à la boîte de dialogue Authentification(Orchestrator > Users &Authentication > Authentication).

b. Dans la boîte de dialogue Authentification , sélectionnez +Ajouter un nouveau serveur.

v. Sélectionnez SAML dans le champ Type .

d. Dans le champ Nom , entrez un nom pour votre configuration SAML.

é. Sélectionnez l’icône de copie en regard du champ URL ACS .

f. Accédez à la section Configuration SAML de base de Microsoft Configurer l’authentification unique avec la page SAML :

Sous Identificateur (ID d’entité), sélectionnez Ajouter un lien d’identificateur . Collez la valeur d’URL ACS sur le champ Identificateur.

Remarque

- Utilisez le modèle ci-dessous si vous configurez l’authentification unique SAML sur l’un des trois produits Orchestrator suivants : « HPE Aruba Networking EdgeConnect Cloud Orchestrator », « HPE Aruba Networking EdgeConnect Service Provider Orchestrator » et « HPE Aruba Networking EdgeConnect Global Enterprise Orchestrator » -

https://<SUBDOMAIN>.silverpeak.cloud/gms/rest/authentication/saml2/consume. - Utilisez le modèle ci-dessous si vous configurez l’authentification unique SAML sur un orchestrateur HPE Aruba Networking EdgeConnect auto-déployé (qu’il soit déployé localement ou dans un environnement de cloud public tel que Microsoft Entra)-

https://<PUBLIC-IP-ADDRESS-OF-ORCHESTRATOR>/gms/rest/authentication/saml2/consume.

- Utilisez le modèle ci-dessous si vous configurez l’authentification unique SAML sur l’un des trois produits Orchestrator suivants : « HPE Aruba Networking EdgeConnect Cloud Orchestrator », « HPE Aruba Networking EdgeConnect Service Provider Orchestrator » et « HPE Aruba Networking EdgeConnect Global Enterprise Orchestrator » -

Sous URL de réponse (URL Assertion Consumer Service) , sélectionnez Ajouter un lien d’URL de réponse. Collez la même valeur d’URL ACS sur le champ URL de réponse.

Remarque

- Utilisez le modèle ci-dessous si vous configurez l’authentification unique SAML sur l’un des trois produits Orchestrator suivants : « HPE Aruba Networking EdgeConnect Cloud Orchestrator », « HPE Aruba Networking EdgeConnect Service Provider Orchestrator » et « HPE Aruba Networking EdgeConnect Global Enterprise Orchestrator » -

https://<SUBDOMAIN>.silverpeak.cloud/gms/rest/authentication/saml2/consume. - Utilisez le modèle ci-dessous si vous configurez l’authentification unique SAML sur un orchestrateur HPE Aruba Networking EdgeConnect auto-déployé (qu’il soit déployé localement ou dans un environnement de cloud public tel que Microsoft Entra)-

https://<PUBLIC-IP-ADDRESS-OF-ORCHESTRATOR>/gms/rest/authentication/saml2/consume.

- Utilisez le modèle ci-dessous si vous configurez l’authentification unique SAML sur l’un des trois produits Orchestrator suivants : « HPE Aruba Networking EdgeConnect Cloud Orchestrator », « HPE Aruba Networking EdgeConnect Service Provider Orchestrator » et « HPE Aruba Networking EdgeConnect Global Enterprise Orchestrator » -

Sous URL de déconnexion (facultatif), collez la valeur du point de terminaison SLO EdgeConnect à partir de la page serveur d’authentification à distance d’Orchestrator, comme indiqué dans l’image ci-dessous :

Remarque

Sur des orchestrateurs auto-hébergés, si l’orchestrateur affiche l’adresse IP privée sur le champ URL ACS et le champ Point de terminaison SLO EdgeConnect, veuillez la mettre à jour avec l’adresse IP publique de l’orchestrateur. Comme illustré sur la capture d’écran ci-dessous, les cinq champs doivent contenir l’adresse IP publique de l’orchestrateur (et non l’adresse IP privée).

g. Sélectionnez Enregistrer pour fermer la section Configuration SAML de base

Dans la page Configurer l’authentification unique avec SAML, dans la section Attributs & Revendications, sélectionnez l’icône de modification, copiez l’entrée mise en surbrillance ci-dessous, puis collez les informations dans le champ Attribut de nom d'utilisateur dans Orchestrator, comme indiqué ci-dessous.

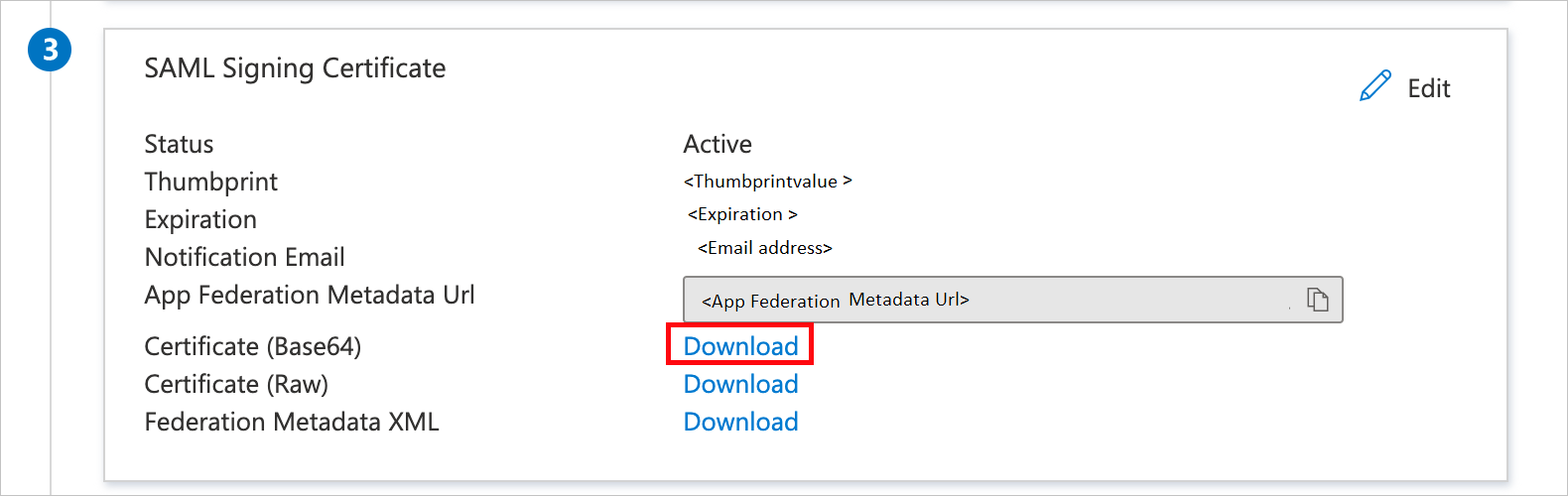

Dans la page Configurer l’authentification unique avec SAML , dans la section Certificat de signature SAML , recherchez le certificat (Base64) et sélectionnez Télécharger pour télécharger le certificat :

Ouvrez le certificat en utilisant un éditeur de texte, Bloc-notes par exemple. Copiez et collez le contenu du certificat sur le champ IdP X.509 Cert dans Orchestrator, comme indiqué ci-dessous :

Dans la page Configurer l’authentification unique avec SAML , dans la section Configurer HPE Aruba Networking EdgeConnect Orchestrator , copiez l’identificateur Microsoft Entra et collez-le dans le champ URL de l’émetteur dans Orchestrator :

Sélectionnez l’onglet Propriétés et copiez l’URL d’accès utilisateur et collez-la dans le champ point de terminaison SSO dans Orchestrator, comme indiqué ci-dessous :

Dans la boîte de dialogue Serveur d’authentification à distance Orchestrator, définissez le champ Rôle par défaut . Exemple : SuperAdmin. (Il s’agit du dernier élément de la liste déroulante.) Le rôle Par défaut est nécessaire si vous n’avez pas défini le contrôle d’accès en fonction du rôle (RBAC) dans les attributs utilisateur de la section Attributs et revendications.

Sélectionnez Enregistrer dans la boîte de dialogue Serveur d’authentification à distance.

Vous avez correctement configuré l’authentification SSO SAML sur l’orchestrateur. L’étape suivante consiste à créer un utilisateur test et à lui attribuer l’application Orchestrator pour vérifier si SAML est correctement configuré.

Créer un utilisateur de test Microsoft Entra ID

Dans cette section, vous allez créer un utilisateur de test dans le Centre d’administration Microsoft Entra appelé B.Simon.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’utilisateurs au moins.

- Accédez à Entra ID>Users.

- Sélectionnez Nouvel utilisateur>, en haut de l’écran.

- Dans les propriétés Utilisateur , procédez comme suit :

- Dans le champ Nom d'affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez le username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe , puis notez la valeur affichée dans la zone Mot de passe .

- Sélectionnez Vérifier + créer.

- Dans le champ Nom d'affichage, entrez

- Sélectionnez Créer.

Attribuer l’utilisateur test à l’application HPE Aruba Networking EdgeConnect Orchestrator

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique Microsoft Entra en lui accordant l’accès à HPE Aruba Networking EdgeConnect Orchestrator.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

- Accédez à Entra ID>applications d'entreprise>HPE Aruba Networking EdgeConnect Orchestrator.

- Dans la page de vue d’ensemble de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur/groupe, puis sélectionnez Utilisateurs et groupes dans la boîte de dialogue Ajouter une affectation .

- Dans la boîte de dialogue Utilisateurs et groupes , sélectionnez B.Simon dans la liste Utilisateurs, puis sélectionnez le bouton Sélectionner en bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une affectation , sélectionnez le bouton Affecter .

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Lancée par le fournisseur de services :

Sélectionnez Tester cette application dans le Centre d’administration Microsoft Entra. cette option redirige vers l’URL de connexion à HPE Aruba Networking EdgeConnect Orchestrator, où vous pouvez lancer le processus de connexion.

Accédez directement à l’URL de connexion à HPE Aruba Networking EdgeConnect Orchestrator et lancez le flux de connexion.

Lancée par le fournisseur d’identité :

- Sélectionnez Tester cette application dans le Centre d’administration Microsoft Entra. Vous devez être connecté automatiquement à l’orchestrateur HPE Aruba Networking EdgeConnect pour lequel vous avez configuré l’authentification unique.

Vous pouvez aussi utiliser Mes applications de Microsoft pour tester l’application dans n’importe quel mode. Lorsque vous sélectionnez la vignette HPE Aruba Networking EdgeConnect Orchestrator dans Mes applications, si le mode Fournisseur de services est configuré, vous êtes redirigé vers la page de connexion de l'application pour lancer le processus de connexion et s'il est configuré en mode Fournisseur d'identité, vous êtes automatiquement connecté à l'instance HPE Aruba Networking EdgeConnect Orchestrator pour laquelle vous avez configuré le SSO. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Une fois que vous avez configuré HPE Aruba Networking EdgeConnect Orchestrator, vous pouvez appliquer le contrôle de session qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer le contrôle de session avec Microsoft Defender pour Cloud Apps.