Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer F5 à Microsoft Entra ID. Quand vous intégrez F5 à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à F5.

- Permettre à vos utilisateurs d’être automatiquement connectés à F5 avec leur compte Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Pour en savoir plus sur l’intégration de l’application SaaS à l’ID Microsoft Entra, consultez Présentation de l’accès aux applications et de l’authentification unique avec l’ID Microsoft Entra.

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

Un abonnement F5 pour lequel l’authentification unique est activée

Le déploiement de la solution conjointe nécessite la licence suivante :

F5 BIG-IP® Best Bundle (ou)

Licence autonome F5 BIG-IP Access Policy Manager™ (APM)

Licence de composant additionnel F5 BIG-IP Access Policy Manager™ (APM) sur une instance existante de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM).

En plus de la licence ci-dessus, le système F5 peut également être concédé sous licence avec :

Un abonnement au filtrage d’URL pour utiliser la base de données de catégories d’URL

Un abonnement à F5 IP Intelligence pour détecter et bloquer les attaquants connus et le trafic malveillant

Un module de sécurité matériel (HSM) réseau pour protéger et gérer les clés numériques pour une authentification forte

Un système F5 BIG-IP provisionné avec les modules APM (LTM est facultatif)

Bien que facultatif, il est vivement recommandé de déployer les systèmes F5 dans un groupe d’appareils de synchronisation/basculement (S/F DG), qui inclut la paire active de secours, avec une adresse IP flottante pour la haute disponibilité (HA). Il est possible de bénéficier d’une redondance d’interface plus poussée en utilisant le protocole LACP (Link Aggregation Control Protocol). LACP gère les interfaces physiques connectées comme une interface virtuelle unique (groupe agrégé) et détecte les échecs d’interface au sein du groupe.

Pour les applications Kerberos, un compte de service AD local pour la délégation contrainte. Reportez-vous à la documentation F5 pour la création d’un compte de délégation AD.

Configuration guidée de l’accès

La configuration guidée de l’accès est prise en charge sur F5 TMOS version 13.1.0.8 et ultérieures. Si votre système BIG-IP exécute une version antérieure à la version 13.1.0.8, reportez-vous à la section Configuration avancée .

La configuration guidée d’Access présente une expérience utilisateur nouvelle et simplifiée. Cette architecture à base de workflow propose des étapes de configuration intuitives réentrantes adaptées à la topologie choisie.

Avant de passer à la configuration, mettez à niveau la configuration guidée en téléchargeant le dernier pack de cas d’usage à partir de downloads.f5.com. Pour effectuer la mise à niveau, suivez la procédure ci-dessous.

Notes

Les captures d’écran ci-dessous concernent la dernière version parue (BIG-IP 15.0 avec AGC version 5.0). Les étapes de configuration ci-dessous valent pour ce cas d’usage de la version 13.1.0.8 de BIG-IP à la plus récente.

Dans l’interface utilisateur web F5 BIG-IP, sélectionnez Configuration du guide d’accès>>.

Dans la page Configuration guidée , sélectionnez Mettre à niveau la configuration guidée en haut à gauche.

Dans l’écran contextuel Configuration du guide de mise à niveau, sélectionnez Choisir un fichier pour charger le pack de cas d’usage téléchargé, puis sélectionnez Charger et installer .

Une fois la mise à niveau terminée, sélectionnez le bouton Continuer .

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- F5 prend en charge l'authentification unique (SSO) initiée par le fournisseur de services (SP) et le fournisseur d'identité (IDP).

- La fonctionnalité d’authentification unique F5 peut être configurée de trois façons différentes.

Configurer l’authentification unique F5 pour l’application Kerberos

Configurer l’authentification unique F5 pour l’application basée sur l’en-tête

Configurer l’authentification unique F5 pour l’application Kerberos avancée

Scénarios d’authentification par clé

En plus de la prise en charge de l’intégration native de Microsoft Entra pour les protocoles d’authentification modernes comme OpenID Connect, SAML et WS-Fed, F5 étend l’accès sécurisé aux applications d’authentification héritées pour l’accès interne et externe avec Microsoft Entra ID, ce qui permet des scénarios modernes (par exemple, accès sans mot de passe) pour ces applications. Cela inclut :

Les applications à authentification basée sur l’en-tête

Les applications à authentification Kerberos

Les applications à authentification anonyme ou sans authentification intégrée

Les applications à authentification NTLM (protection avec deux invites pour l’utilisateur)

Les applications à base de formulaire (protection avec deux invites pour l’utilisateur)

Ajout de F5 à partir de la galerie

Pour configurer l’intégration de F5 à Microsoft Entra ID, vous devez ajouter F5 à partir de la galerie à votre liste d’applications SaaS managées.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

- Accédez à Entra ID>Applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie , tapez F5 dans la zone de recherche.

- Sélectionnez F5 dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). En savoir plus sur les Assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour F5

Configurez et testez l’authentification unique Microsoft Entra avec F5 à l’aide d’un utilisateur de test appelé B.Simon. Pour que SSO fonctionne, vous devez établir une liaison entre un utilisateur Microsoft Entra et l’utilisateur associé dans F5.

Pour configurer et tester SSO Microsoft Entra avec F5, effectuez les étapes suivantes :

-

Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Affectez l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurer l’authentification unique F5 pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur de test F5 pour avoir un équivalent de B.Simon dans F5 lié à la représentation Microsoft Entra de l’utilisateur.

- Test SSO pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à Entra ID>Applications d'entreprise>F5>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique , sélectionnez SAML.

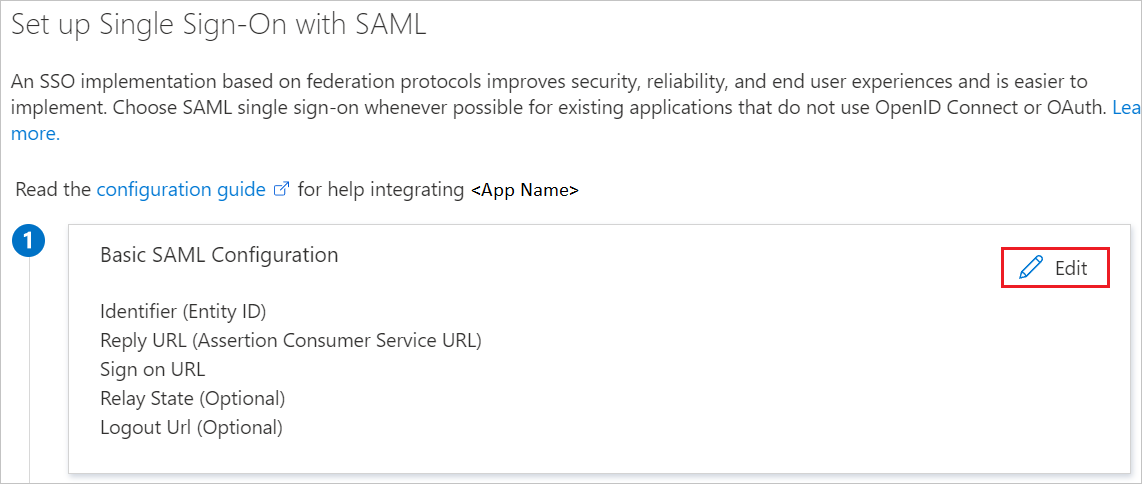

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône en forme de crayon de Configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base , si vous souhaitez configurer l’application en mode initié par le fournisseur d’identité , entrez les valeurs des champs suivants :

un. Dans la zone de texte Identificateur , tapez une URL à l’aide du modèle suivant :

https://<YourCustomFQDN>.f5.com/b. Dans la zone de texte URL de réponse , tapez une URL à l’aide du modèle suivant :

https://<YourCustomFQDN>.f5.com/Sélectionnez Définir des URL supplémentaires et effectuez l’étape suivante si vous souhaitez configurer l’application en mode initié par le fournisseur de services :

Dans la zone de texte URL de connexion , tapez une URL à l’aide du modèle suivant :

https://<YourCustomFQDN>.f5.com/Notes

Ces valeurs ne sont pas réelles. Mettez à jour ces valeurs avec l’identificateur, l’URL de réponse et l’URL de connexion réels. Pour obtenir ces valeurs , contactez l’équipe du support technique F5 . Vous pouvez également faire référence aux modèles indiqués dans la section Configuration SAML de base .

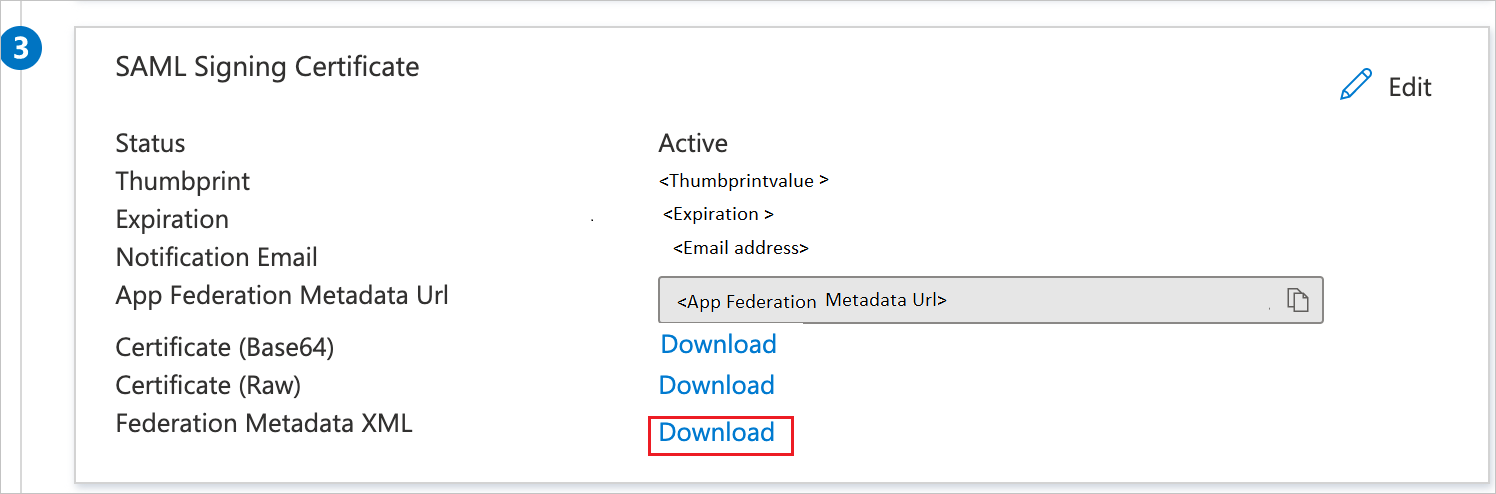

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez le XML des métadonnées de fédération et le certificat (Base64), puis sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

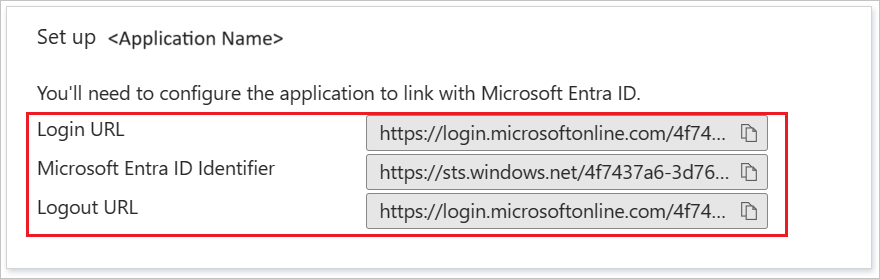

Dans la section Configurer F5 , copiez la ou les URL appropriées en fonction de vos besoins.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions de création et d’affectation d’un compte d’utilisateur pour créer un compte d’utilisateur de test appelé B.Simon.

Configurer l’authentification unique F5

Configurer l’authentification unique F5 pour l’application basée sur l’en-tête

Configurer l’authentification unique F5 pour l’application Kerberos avancée

Configurer l’authentification unique F5 pour une application Kerberos

Configuration guidée

Ouvrez une nouvelle fenêtre de navigateur web et connectez-vous à votre site d’entreprise F5 (Kerberos) en tant qu’administrateur, puis effectuez les étapes suivantes :

Vous devez importer le certificat de métadonnées dans le F5 qui est utilisé ultérieurement dans le processus d’installation.

Accédez à la gestion des certificats système >. Sélectionnez Importer dans le coin droit. Spécifiez un nom de certificat (est référencé plus loin dans la configuration). Dans la source du certificat, sélectionnez Charger le fichier pour spécifier le certificat téléchargé à partir d’Azure lors de la configuration de l’authentification unique SAML. Sélectionnez Importer.

En outre, vous avez besoin d’un certificat SSL pour le nom d’hôte de l’application. Accédez à Système > Gestion des certificats > Gestion des certificats de trafic > Liste des certificats SSL. Sélectionnez Importer dans le coin droit. Le type d’importation est PKCS 12(IIS). Spécifiez un nom de clé (est référencé plus loin dans la configuration) et spécifiez le fichier PFX. Spécifiez le mot de passe du PFX. Sélectionnez Importer.

Notes

Dans l’exemple, notre nom d’application est

Kerbapp.superdemo.live. Nous utilisons un certificat wildcard, notre nom de clé estWildCard-SuperDemo.live.

Nous utilisons l’expérience guidée pour configurer microsoft Entra Federation and Application Access. Accédez à – F5 BIG-IP Main et sélectionnez Accéder > Configuration guidée > Fédération > Fournisseur de services SAML. Sélectionnez Suivant , puis Sélectionnez Suivant pour commencer la configuration.

Fournissez un nom de configuration. Spécifiez l’ID d’entité (identique à ce que vous avez configuré sur la configuration de l’application Microsoft Entra). Spécifiez le nom d’hôte. Ajoutez une description pour référence. Acceptez les entrées par défaut restantes, puis sélectionnez Enregistrer & Suivant.

Dans cet exemple, nous créons un serveur virtuel en tant que 192.168.30.200 avec le port 443. Spécifiez l’adresse IP du serveur virtuel dans l’adresse de destination. Sélectionnez le profil SSL client, sélectionnez Créer nouveau. Spécifiez le certificat d’application précédemment chargé (le certificat de carte générique dans cet exemple) et la clé associée, puis sélectionnez Enregistrer & Suivant.

Notes

Dans cet exemple, notre serveur web interne s’exécute sur le port 80 et nous voulons le publier avec 443.

Sous Sélectionner la méthode pour configurer votre connecteur IdP, spécifiez métadonnées, sélectionnez Choisir un fichier et chargez le fichier XML de métadonnées téléchargé précédemment à partir de l’ID Microsoft Entra. Spécifiez un nom unique pour le connecteur IDP SAML. Choisissez le certificat de signature de métadonnées qui a été téléchargé précédemment. Sélectionnez Enregistrer & Suivant.

Sous Sélectionner un pool, spécifiez Créer nouveau (sinon, sélectionnez un pool qu’il existe déjà). Conservez les autres valeurs par défaut. Sous Serveurs de pool, tapez l’adresse IP sous Adresse IP/Nom du nœud. Spécifiez le port. Sélectionnez Enregistrer & Suivant.

Dans l’écran Paramètres de Sign-On unique, sélectionnez Activer l’authentification unique.

Sous Sélection d’un type de Sign-On unique , choisissez Kerberos. Remplacez session.saml.last.Identity par session.saml.last.attr.name.Identity sous La source du nom d’utilisateur (cette variable est définie à l’aide du mappage de revendications dans l’ID Microsoft Entra

Sélectionner Afficher le paramètre avancé

Sous Domaine Kerberos , tapez le nom de domaine.

Sous Nom de compte/ Mot de passe du compte, spécifiez le compte de délégation APM et le mot de passe.

Spécifiez l’adresse IP du contrôleur de domaine dans le champ KDC .

Sélectionnez Enregistrer & Suivant.

Pour les besoins de cette directive, nous allons ignorer les vérifications de points de terminaison. Consultez la documentation F5 pour plus d’informations. Sur l’écran, sélectionnez Enregistrer & Suivant.

Acceptez les valeurs par défaut et sélectionnez Enregistrer & Suivant. Consultez la documentation F5 pour plus d’informations sur les paramètres de gestion de session SAML.

Passez en revue l’écran récapitulative et sélectionnez Déployer pour configurer BIG-IP.

Une fois l’application configurée, sélectionnez Terminer.

Configuration avancée

Notes

Pour référence, sélectionnez ici

Configuration d’un serveur Active Directory AAA

Vous pouvez configurer un serveur Active Directory AAA dans Access Policy Manager (APM) pour spécifier les contrôleurs de domaine et les informations d’identification dont se servira APM pour authentifier les utilisateurs.

Sous l’onglet Principal, sélectionnez Stratégie d’accès > Serveurs AAA > Active Directory. L’écran listant les serveurs Active Directory s’ouvre.

Sélectionnez Créer. L’écran des propriétés du nouveau serveur s’ouvre.

Dans le champ Nom , tapez un nom unique pour le serveur d’authentification.

Dans le champ Nom de domaine , tapez le nom du domaine Windows.

Pour le paramètre Connexion au serveur , sélectionnez l’une des options suivantes :

Sélectionnez Utiliser le pool pour configurer la haute disponibilité pour le serveur AAA.

Sélectionnez Direct pour configurer le serveur AAA pour les fonctionnalités autonomes.

Si vous avez sélectionné Direct, tapez un nom dans le champ Contrôleur de domaine .

Si vous avez sélectionné Utiliser le pool, configurez le pool :

Tapez un nom dans le champ Nom du pool du contrôleur de domaine .

Spécifiez les contrôleurs de domaine dans le pool en tapant l’adresse IP et le nom d’hôte pour chacun d’eux, puis en sélectionnant le bouton Ajouter .

Pour surveiller l’intégrité du serveur AAA, vous avez la possibilité de sélectionner un moniteur d’intégrité : seul le moniteur gateway_icmp est approprié dans ce cas ; vous pouvez le sélectionner dans la liste Moniteur de pool de serveurs .

Dans le champ Nom de l’administrateur, tapez un nom sensible à la casse pour un administrateur disposant d’autorisations d’administration Active Directory. APM utilise les informations dans les champs Nom d’administrateur et Mot de passe d’administrateur pour la requête AD. Si Active Directory est configuré pour les requêtes anonymes, vous n’avez pas besoin de fournir un nom d’administrateur. Dans le cas contraire, APM a besoin d’un compte doté de privilèges suffisants pour pouvoir se lier à un serveur Active Directory, récupérer des informations de groupe d’utilisateurs ainsi que les stratégies de mot de passe Active Directory afin de prendre en charge les fonctionnalités liées aux mots de passe. (APM doit récupérer des stratégies de mot de passe, par exemple, si vous sélectionnez l’option inviter l’utilisateur à modifier le mot de passe avant expiration dans une action de requête AD.) Si vous ne fournissez pas d’informations de compte d’administrateur dans cette configuration, APM utilise le compte utilisateur pour récupérer les informations. Ceci fonctionne si le compte d’utilisateur dispose de privilèges suffisants.

Dans le champ Mot de passe administrateur , tapez le mot de passe administrateur associé au nom de domaine.

Dans le champ Vérifier le mot de passe administrateur , retapez le mot de passe administrateur associé au paramètre Nom de domaine .

Dans le champ Durée de vie du cache de groupe , tapez le nombre de jours. La durée de vie par défaut est de 30 jours.

Dans le champ Durée de vie du cache d’objets de sécurité de mot de passe , tapez le nombre de jours. La durée de vie par défaut est de 30 jours.

Dans la liste type de chiffrement de pré-authentification Kerberos , sélectionnez un type de chiffrement. La valeur par défaut est None. Si vous spécifiez un type de chiffrement, le système BIG-IP inclut des données de pré-authentification Kerberos dans le premier paquet de demande de service d’authentification (AS-REQ).

Dans le champ Timeout , tapez un intervalle de délai d’expiration (en secondes) pour le serveur AAA. (Ce paramètre est facultatif.)

Sélectionnez Terminé. Le nouveau serveur s’affiche dans la liste. Le nouveau serveur Active Directory est alors ajouté à la liste de serveurs Active Directory.

Configuration SAML

Vous devez importer le certificat de métadonnées dans le F5 qui est utilisé ultérieurement dans le processus d’installation. Accédez à la gestion des certificats système >. Sélectionnez Importer dans le coin droit.

Pour configurer le fournisseur d’identité SAML, accédez à Access > Federation > SAML : Service Provider > Connecteurs IdP externes, puis sélectionnez Créer > depuis les métadonnées.

Pour configurer le sp SAML, accédez à Access > Federation > SAML Service Provider > Local SP Services , puis sélectionnez Créer. Renseignez les informations suivantes, puis sélectionnez OK.

- Type Name (Nom de type) : KerbApp200SAML

- Entity ID (ID d’entité)* : https://kerb-app.com.cutestat.com

- SP Name Settings (Paramètres du nom de fournisseur de services)

- Scheme (Schéma) : https

- Host (Hôte) : kerbapp200.superdemo.live

- Description : kerbapp200.superdemo.live

b. Sélectionnez la configuration du SP, KerbApp200SAML, et sélectionnez Associer/Dissocier les connecteurs IdP.

v. Sélectionnez Ajouter une nouvelle ligne et sélectionnez le connecteur IdP externe créé à l’étape précédente, sélectionnez Mettre à jour, puis OK.

Pour configurer l’authentification unique Kerberos, accédez à Access > Single Sign-on > Kerberos, renseignez les informations et sélectionnez Terminé.

Notes

Vous devez créer et spécifier le compte de délégation Kerberos. Consultez la section KCD (voir l’annexe pour obtenir des informations de référence sur les variables).

Source du nom d’utilisateur : session.saml.last.attr.name.http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

Source du domaine utilisateur : session.logon.last.domain

Pour configurer le profil d’accès, accédez à >, sélectionnez >, renseignez les informations suivantes et sélectionnez Terminé.

Nom : KerbApp200

Profil Type (Type de profil) : Tous

Profil Scope (Étendue de profil) : Profil

Langages : Anglais

Sélectionnez le nom, KerbApp200, renseignez les informations suivantes, puis sélectionnez Mettre à jour.

Domain Cookie (Cookie du domaine) : superdemo.live

SSO Configuration (Configuration SSO) : KerAppSSO_sso

Sélectionnez Stratégie d’accès , puis modifiez la stratégie d’accès pour le profil « KerbApp200 ».

session.logon.last.usernameUPN expr {[mcget {session.saml.last.identity}]}

session.ad.lastactualdomain TEXTE superdemo.live

(userPrincipalName=%{session.logon.last.usernameUPN})

session.logon.last.username expr { « [mcget {session.ad.last.attr.sAMAccountName}] » }

mcget {session.logon.last.username}

mcget {session.logon.last.password

Pour ajouter un nouveau nœud, accédez à la liste des nœuds > de trafic > local, sélectionnez Créer, renseignez les informations suivantes, puis sélectionnez Terminé.

Nom : KerbApp200

Description : KerbApp200

Adresse : 192.168.20.200

Pour créer un pool, accédez à la liste des pools > de trafic > locaux, sélectionnez Créer, renseignez les informations suivantes et sélectionnez Terminé.

Nom : KerbApp200-Pool

Description : KerbApp200-Pool

Health Monitors (Moniteurs d’intégrité) : http

Adresse : 192.168.20.200

Service Port (Port du service) : 81

Pour créer un serveur virtuel, accédez à la liste > des serveurs > virtuels de trafic > local +, renseignez les informations suivantes, puis sélectionnez Terminé.

Nom : KerbApp200

Destination Address/Mask (Adresse de destination/Masque) : Host (Host) 192.168.30.200

Service Port (Port du service) : Port 443 HTTPS

Access Profile (Profil d’accès) : KerbApp200

Spécifiez le profil d’accès créé à l’étape précédente

Configuration de la délégation Kerberos

Notes

Pour référence, sélectionnez ici

Étape 1 : Créer un compte de délégation

Exemple:

Nom de domaine : superdemo.live

Nom du compte Sam : big-ipuser

New-ADUser -Name « Compte de délégation APM » -UserPrincipalName hôte/big-ipuser.superdemo.live@superdemo.live -SamAccountName « big-ipuser » -PasswordNeverExpires $true -Enabled $true -AccountPassword (Read-Host -AsSecureString « Password !1234 »)

Étape 2 : Définir le SPN (sur le compte de délégation APM)

Exemple:

- setspn –A host/big-ipuser.superdemo.live big-ipuser

Étape 3 : Délégation SPN (pour le compte App Service)

Configurez la délégation appropriée pour le compte de délégation F5.

Dans l’exemple ci-dessous, le compte de délégation APM est configuré pour KCD pour l’application FRP-App1.superdemo. live.

Fournissez les détails mentionnés dans le document de référence ci-dessus sous ceci.

Créer un utilisateur de test F5

Dans cette section, vous allez créer un utilisateur appelé B.Simon dans F5. Collaborez avec l’équipe du support technique F5 pour ajouter les utilisateurs dans la plateforme F5. Les utilisateurs doivent être créés et activés avant que vous utilisiez l’authentification unique.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d'authentification unique Microsoft Entra à l'aide du panneau d'accès.

Lorsque vous sélectionnez la vignette F5 dans le volet d’accès, vous devez être connecté automatiquement à l’application F5 pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur le volet d’accès, consultez Présentation du volet d’accès.

Ressources supplémentaires

Liste des articles sur l’intégration d’applications SaaS à Microsoft Entra ID

Qu’est-ce que l’accès aux applications et l’authentification unique avec l’ID Microsoft Entra ?

Qu’est-ce que l’accès conditionnel dans l’ID Microsoft Entra ?

Configurer l’authentification unique F5 pour l’application basée sur l’en-tête

Configurer l’authentification unique F5 pour l’application Kerberos avancée

F5 BIG-IP APM et intégration de Microsoft Entra pour un accès hybride sécurisé