Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à utiliser l’application Mitel Connect pour intégrer Microsoft Entra ID à Mitel MiCloud Connect ou CloudLink Platform. L'application Mitel Connect est disponible dans la galerie Azure. L'intégration de Microsoft Entra ID à MiCloud Connect ou à la plateforme CloudLink vous offre les avantages suivants :

- Vous pouvez contrôler l'accès des utilisateurs aux applications MiCloud Connect et CloudLink dans Microsoft Entra ID à l'aide de leurs informations d'identification d'entreprise.

- Vous pouvez permettre aux utilisateurs de votre compte de se connecter automatiquement à MiCloud Connect ou CloudLink (par le biais de l'authentification unique) à l'aide de leur compte Microsoft Entra.

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Un compte Mitel MiCloud Connect ou Mitel CloudLink, en fonction de l'application que vous souhaitez configurer

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra.

- Mitel Connect prend en charge l'authentification unique lancée par le fournisseur de services.

Ajout de Mitel Connect à partir de la galerie

Pour configurer l’intégration de Mitel Connect à Microsoft Entra ID, vous devez ajouter Mitel Connect, à partir de la galerie, à votre liste d’applications SaaS managées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Naviguez vers Entra ID>Applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, entrez Mitel Connect dans la zone de recherche.

- Sélectionnez Mitel Connect dans le volet de résultats, puis ajoutez l'application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). En savoir plus sur les assistants Microsoft 365.

Configurer et tester Microsoft Entra SSO

Dans cette section, vous allez configurer et tester l’authentification unique Microsoft Entra avec MiCloud Connect ou CloudLink Platform en fonction d’un utilisateur de test nommé Britta Simon. Pour que l’authentification unique fonctionne, un lien doit être établi entre l’utilisateur dans le portail Azure et l’utilisateur correspondant sur la plateforme Mitel. Reportez-vous aux sections suivantes pour obtenir des informations sur la configuration et le test de l'authentification unique Microsoft Entra avec MiCloud Connect ou la plateforme CloudLink.

- Configurer et tester l’authentification unique Microsoft Entra avec MiCloud Connect

- Configurer et tester l’authentification unique Microsoft Entra pour CloudLink Platform

Configurer et tester l’authentification unique Microsoft Entra avec MiCloud Connect

Pour configurer et tester l'authentification unique Microsoft Entra avec MiCloud Connect :

- Configurer MiCloud Connect pour l’authentification unique avec Microsoft Entra ID pour permettre à vos utilisateurs d’utiliser cette fonctionnalité et pour configurer les paramètres d’authentification unique côté application.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec Britta Simon.

- Affectez l’utilisateur de test Microsoft Entra pour permettre à Britta Simon d’utiliser l’authentification unique Microsoft Entra.

- Créez un utilisateur de test Mitel MiCloud Connect pour avoir un équivalent de Britta Simon sur votre compte MiCloud Connect lié à la représentation Microsoft Entra de l’utilisateur.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer MiCloud Connect pour l’authentification unique avec Microsoft Entra ID

Dans cette section, vous allez activer l’authentification unique Microsoft Entra pour MiCloud Connect dans le portail Azure et configurer votre compte MiCloud Connect pour autoriser l’authentification unique à l’aide de Microsoft Entra ID.

Pour configurer MiCloud Connect avec l’authentification unique pour Microsoft Entra ID, il est plus simple d’ouvrir le portail Azure et le portail de compte Mitel côte à côte. Vous devrez copier certaines informations vers le portail de compte Mitel, et d’autres du portail de compte Mitel vers le portail Azure.

Pour ouvrir la page de configuration sur le portail Azure :

Sur la page d'intégration de l'application Mitel Connect, sélectionnez Authentification unique.

Dans la boîte de dialogue Sélectionner une méthode d'authentification unique, sélectionnez SAML. La page d’authentification basée sur SAML s’affiche.

Pour ouvrir la boîte de dialogue de configuration sur le portail de compte Mitel :

Dans le menu Système téléphonique, sélectionnez Fonctionnalités supplémentaires.

À droite de Authentification unique, sélectionnez Activer ou Paramètres.

La boîte de dialogue Paramètres d’authentification unique Connect s’affiche.

Cochez la case Enable Single Sign-On (Activer l’authentification unique).

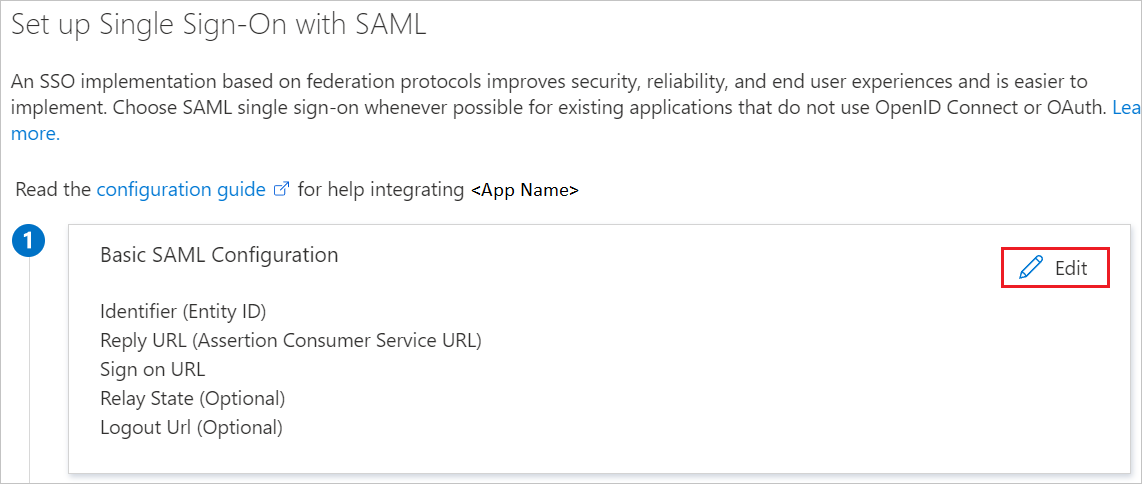

Sur le portail Azure, sélectionnez l'icône Modifier dans la section Configuration SAML de base.

La boîte de dialogue Configuration SAML de base s’affiche.

Copiez l’URL du champ Identificateur Mitel (ID d’entité) dans le portail de compte Mitel et collez-la dans le champ Identificateur (ID d’entité).

Copiez l’URL du champ URL de réponse (URL Assertion Consumer Service) dans le portail de compte Mitel et collez-la dans le champ URL de réponse (URL Assertion Consumer Service).

Dans la zone de texte URL d’authentification, tapez l’une des URL suivantes :

- https://portal.shoretelsky.com pour utiliser le portail de compte Mitel en tant qu’application Mitel par défaut.

- https://teamwork.shoretel.com pour utiliser Teamwork en tant qu’application Mitel par défaut.

Notes

L’application Mitel par défaut est l’application accessible lorsqu’un utilisateur sélectionne la vignette Mitel Connect dans le volet d’accès. Il s’agit également de l’application sollicitée lors d’une configuration de test à partir de Microsoft Entra ID.

Sélectionnez Enregistrer dans la boîte de dialogue Configuration SAML de base.

Dans la section Certificat de signature SAML de la page Authentification basée sur SAML du portail Azure, sélectionnez Télécharger en regard de Certificat (Base64) pour télécharger le Certificat de signature et l'enregistrer sur votre ordinateur.

Ouvrez le fichier de certificat de signature dans un éditeur de texte, copiez toutes les données contenues dans le fichier, puis collez-les dans le champ Signing Certificate (Certificat de signature) dans le portail de compte Mitel.

Dans la section Configurer Mitel Connect de la page Authentification basée sur SAML du portail Azure :

Copiez l’URL du champ URL de connexion et collez-la dans le champ Sign-in URL dans le portail de compte Mitel.

Copiez l’URL du champ Identificateur Microsoft Entra et collez-la dans le champ Entity ID dans le portail de compte Mitel.

Sélectionnez Enregistrer dans la boîte de dialogue Paramètres d'authentification unique Connect du portail de compte Mitel.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions du guide de démarrage rapide pour créer et attribuer un compte utilisateur afin de créer un compte utilisateur de test appelé B.Simon.

Créer un utilisateur de test Mitel MiCloud Connect

Dans cette section, vous allez créer un utilisateur nommé Britta Simon dans votre compte MiCloud Connect. Les utilisateurs doivent être créés et activés avant l’utilisation de l’authentification unique.

Pour plus d’informations sur l’ajout d’utilisateurs dans le portail de compte Mitel, consultez l’article Adding a User (Ajout d’un utilisateur) dans la Base de connaissances Mitel.

Créez un utilisateur dans votre compte MiCloud Connect avec les détails suivants :

- Nom : Britta Simon

-

Adresse e-mail professionnelle :

brittasimon@<yourcompanydomain>.<extension>

(Exemple : brittasimon@contoso.com) -

Nom d’utilisateur :

brittasimon@<yourcompanydomain>.<extension>

(Par exemple brittasimon@contoso.com. Le nom d’utilisateur est généralement identique à l’adresse e-mail professionnelle de l’utilisateur)

Notes

Le nom d’utilisateur de l’utilisateur MiCloud Connect doit être identique à son adresse e-mail dans Azure.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application, cette option redirige vers l’URL de connexion Mitel Connect où vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion à Mitel Connect pour lancer le flux de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Lorsque vous sélectionnez la vignette Mitel Connect dans Mes applications, cette option redirige vers l’URL de connexion à MiCloud Connect. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Configurer et tester l’authentification unique Microsoft Entra pour CloudLink Platform

Cette section explique comment activer l'authentification unique Microsoft Entra ID pour la plateforme CloudLink sur le portail Azure et comment configurer le compte dont vous disposez sur la plateforme CloudLink pour permettre l'authentification unique à l'aide de Microsoft Entra ID.

Pour configurer la plateforme CloudLink avec l’authentification unique pour Microsoft Entra ID, nous vous recommandons d’ouvrir le portail Azure et le portail des comptes CloudLink côte à côte, car vous devez copier des informations dans le portail comptes CloudLink et vice versa.

Pour ouvrir la page de configuration sur le portail Azure :

Sur la page d'intégration de l'application Mitel Connect, sélectionnez Authentification unique.

Dans la boîte de dialogue Sélectionner une méthode d'authentification unique, sélectionnez SAML. La page Authentification basée sur SAML s'ouvre et affiche la section Configuration SAML de base.

Pour accéder au panneau de configuration Authentification unique Microsoft Entra sur le portail des comptes CloudLink :

Accédez à la page Informations sur le compte du compte client avec lequel vous souhaitez activer l'intégration.

Dans la section Intégrations, sélectionnez + Ajouter une nouvelle intégration. Un écran contextuel affiche le panneau Intégrations.

Sélectionnez l'onglet Tiers. La liste des applications tierces prises en charge s'affiche. Sélectionnez le bouton Ajouter associé à l'authentification unique Microsoft Entra, puis sélectionnez Terminé.

L'authentification unique Microsoft Entra est activée pour le compte client et ajoutée à la section Intégrations de la page Informations sur le compte.

Sélectionnez Terminer la configuration. Le panneau de configuration Authentification unique Microsoft Entra s'ouvre.

Mitel recommande de ne pas cocher la case Activer les informations d'identification Mitel (facultatif) de la section Informations d'identification Mitel facultatives. Cochez cette case uniquement si vous souhaitez que l'utilisateur se connecte à l'application CloudLink à l'aide des informations d'identification Mitel en plus de l'option d'authentification unique.

Sur le portail Azure, accédez à la page Authentification basée sur SAML et sélectionnez l’icône Modifier de la section Configuration SAML de base. Le panneau Configuration SAML de base s'ouvre.

Copiez l’URL du champ Identificateur Mitel (ID d’entité) du portail des comptes CloudLink et collez-la dans le champ Identificateur (ID d’entité).

Copiez l’URL du champ URL de réponse (URL Assertion Consumer Service) du portail des comptes CloudLink et collez-la dans le champ URL de réponse (URL Assertion Consumer Service).

Dans la zone de texte URL de connexion, entrez l'URL

https://accounts.mitel.ioafin d'utiliser le portail des comptes CloudLink comme application Mitel par défaut.

Notes

L'application Mitel par défaut est celle qui s'ouvre lorsqu'un utilisateur sélectionne la vignette Mitel Connect dans le volet d'accès. Il s'agit également de l'application à laquelle l'utilisateur accède lorsqu'il crée une configuration de test à partir de Microsoft Entra ID.

Sélectionnez Enregistrer dans la boîte de dialogue Configuration SAML de base.

Dans la section Certificat de signature SAML de la page Authentification basée sur SAML du portail Azure, sélectionnez Télécharger en regard de Certificat (Base64) pour télécharger le Certificat de signature. Enregistrez le certificat sur votre ordinateur.

Ouvrez le fichier de certificat de signature dans un éditeur de texte, copiez toutes les données qu'il contient, puis collez-les dans le champ Certificat de signature du portail des comptes CloudLink.

Notes

Si vous disposez de plusieurs certificats, nous vous recommandons de les coller l'un après l'autre.

Dans la section Configurer Mitel Connect de la page Authentification basée sur SAML du portail Azure :

Copiez l'URL figurant dans le champ URL de connexion et collez-la dans le champ URL de connexion du portail des comptes CloudLink.

Copiez l'URL figurant dans le champ Identificateur Microsoft Entra et collez-la dans le champ Identificateur de l'IDP (ID d'entité) du portail des comptes CloudLink.

Sélectionnez Enregistrer dans le panneau Authentification unique Microsoft Entra du portail des comptes CloudLink.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous créez une utilisatrice test appelée B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Naviguez vers Entra ID>Utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à Mitel Connect.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Entra ID>applications d'entreprise>Mitel Connect.

- Dans la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur/groupe, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste des utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran.

- Si vous vous attendez à ce qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle. Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Attribution ajoutée, sélectionnez le bouton Attribuer.

Créer un utilisateur de test CloudLink

Cette section vous explique comment créer un utilisateur de test nommé Britta Simon sur votre plateforme CloudLink. Les utilisateurs doivent être créés et activés avant de pouvoir utiliser l'authentification unique.

Pour plus d'informations sur l'ajout d'utilisateurs sur le portail des comptes CloudLink, consultez la section Gérer les utilisateurs de la documentation relative aux comptes CloudLink.

Créez un utilisateur sur le portail des comptes CloudLink, avec les détails suivants :

- Nom : Britta Simon

- Prénom : Britta

- Nom : Simon

- E-mail : BrittaSimon@contoso.com

Notes

L’adresse e-mail CloudLink de l’utilisateur doit être identique au Nom d’utilisateur principal.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application, cette option redirige vers l’URL de connexion CloudLink où vous pouvez lancer le flux de connexion.

Accédez directement à l'URL de connexion à CloudLink pour lancer le flux de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Lorsque vous sélectionnez la vignette Mitel Connect dans Mes applications, cette option redirige vers l’URL de connexion CloudLink. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Après avoir configuré Mitel Connect, vous pouvez appliquer le contrôle de session, qui protège contre l'exfiltration et l'infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.