Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Aperçu

Le plug-in d'authentification unique (SSO) Microsoft Entra permet aux clients de Microsoft Entra d'utiliser leur compte de travail ou scolaire pour se connecter aux produits Atlassian Jira et Confluence basés sur le serveur. Il implémente l'authentification unique basée sur SAML 2.0.

Fonctionnement

Lorsque les utilisateurs souhaitent se connecter à l’application Atlassian Jira ou Confluence, ils voient le bouton Connexion avec l’ID Microsoft Entra sur la page de connexion. Lorsqu’ils le sélectionnent, ils doivent se connecter à l’aide de la page de connexion de l’organisation Microsoft Entra (c’est-à-dire leur compte professionnel ou scolaire).

Une fois que les utilisateurs sont authentifiés, ils doivent être en mesure de se connecter à l’application. S’ils sont déjà authentifiés avec l’ID et le mot de passe de leur compte professionnel ou scolaire, ils se connectent directement à l’application.

La connexion fonctionne sur Jira et Confluence. Si les utilisateurs sont connectés à l’application Jira et Confluence sont ouverts dans la même fenêtre de navigateur, ils n’ont pas besoin de fournir les informations d’identification pour l’autre application.

Les utilisateurs peuvent également accéder au produit Atlassian via Mes applications sous le compte professionnel ou scolaire. Ils doivent être connectés sans être invités à indiquer les informations d’identification.

Remarque

L’approvisionnement d’utilisateurs n’est pas effectué via le plug-in.

Public visé

Les administrateurs Jira et Confluence peuvent utiliser le plug-in pour activer l’authentification unique à l’aide de l’ID Microsoft Entra.

Hypothèses

- Les instances Jira et Confluence sont activées par HTTPS.

- Les utilisateurs sont déjà créés dans Jira ou Confluence.

- Les utilisateurs ont des rôles attribués dans Jira ou Confluence.

- Les administrateurs ont accès aux informations requises pour configurer le plug-in.

- Jira ou Confluence est également disponible en dehors du réseau de l’entreprise.

- Le plug-in fonctionne uniquement avec la version locale de Jira et Confluence.

Conditions préalables

Notez les informations suivantes avant d’installer le plug-in :

- Jira et Confluence sont installés sur une version Windows 64 bits.

- Les versions Jira et Confluence sont activées par HTTPS.

- Jira et Confluence sont disponibles sur Internet.

- Les informations d’identification de l’administrateur sont en place pour Jira et Confluence.

- Les informations d’identification de l’administrateur sont en place pour l’ID Microsoft Entra.

- WebSudo est désactivé dans Jira et Confluence.

Versions prises en charge de Jira et Confluence

Le plug-in prend en charge les versions suivantes de Jira et Confluence :

- Jira Core et Software : 6.0 à 9.10.0

- Jira Service Desk : 3.0.0 à 4.22.1.

- JIRA prend également en charge la version 5.2. Pour plus d’informations, sélectionnez l’authentification unique Microsoft Entra pour JIRA 5.2.

- Confluence : 5.0 à 5.10.

- Confluence : 6.0.1 à 6.15.9.

- Confluence : 7.0.1 à 8.5.1.

Installation

Pour installer le plug-in, procédez comme suit :

Connectez-vous à votre instance Jira ou Confluence en tant qu’administrateur.

Accédez à la console d’administration Jira/Confluence, puis sélectionnez Modules complémentaires.

À partir du Centre de téléchargement Microsoft, téléchargez le plug-in Microsoft SAML SSO pour Jira/ Microsoft SAML SSO Plugin for Confluence.

La version appropriée du plug-in apparaît dans les résultats de la recherche.

Sélectionnez le plug-in et le Gestionnaire de plug-in universel (UPM) l’installe.

Une fois le plug-in installé, il apparaît dans la section Modules complémentaires installés par l’utilisateur de Gérer les modules complémentaires.

Configuration du plug-in

Avant de commencer à utiliser le plug-in, vous devez le configurer. Sélectionnez le plug-in, sélectionnez le bouton Configurer et fournissez les détails de configuration.

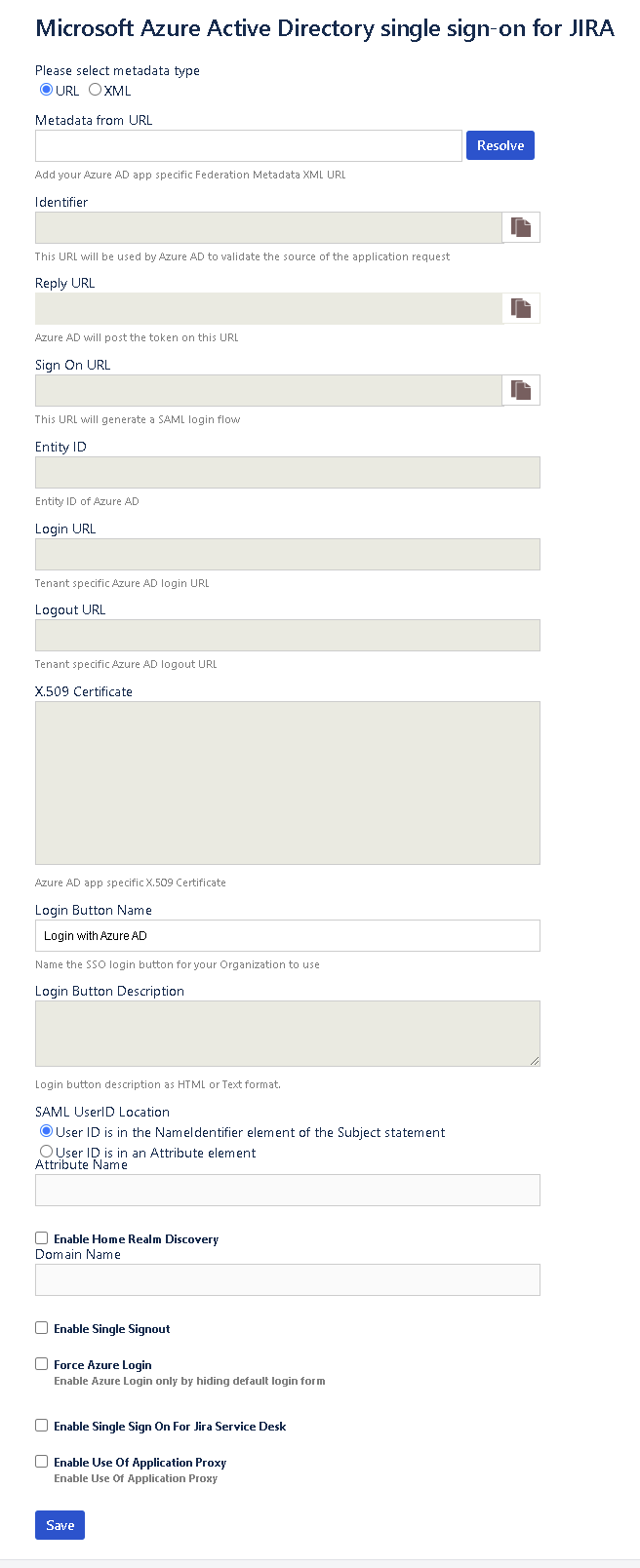

L’image suivante montre l’écran de configuration dans Jira et Confluence :

URL des métadonnées : L'URL pour obtenir les métadonnées de fédération provenant de Microsoft Entra ID.

Identificateurs : URL utilisée par l’ID Microsoft Entra pour valider la source de la requête. Il est mappé à l’élément Identificateur dans Microsoft Entra ID. Le plug-in dérive automatiquement cette URL en tant que https:// <domain :port>/.

URL de réponse : L'URL de réponse dans votre fournisseur d’identité (IdP) qui lance l'authentification SAML. Il est mappé à l’élément URL de réponse dans l’ID Microsoft Entra. Le plug-in dérive automatiquement cette URL en tant que https:// <domain :port>/plugins/servlet/saml/auth.

URL de connexion : L'URL de connexion dans votre IdP qui lance la connexion SAML. Il correspond à l’élément Connexion dans Microsoft Entra ID. Le plug-in dérive automatiquement cette URL en tant que https:// <domain :port>/plugins/servlet/saml/auth.

ID d’entité IdP : ID d’entité que votre fournisseur d’identité utilise. Cette zone est remplie lorsque l’URL des métadonnées est résolue.

URL de connexion : URL de connexion à partir de votre fournisseur d’identité. Ce champ est rempli à partir de Microsoft Entra ID lorsque l'URL des métadonnées est résolue.

URL de déconnexion : URL de déconnexion de votre fournisseur d’identité. Ce champ est rempli à partir de Microsoft Entra ID lorsque l'URL des métadonnées est résolue.

Certificat X.509 : certificat X.509 de votre fournisseur d’identité. Ce champ est rempli à partir de Microsoft Entra ID lorsque l'URL des métadonnées est résolue.

Nom du bouton de connexion : nom du bouton de connexion que votre organisation souhaite que les utilisateurs voient sur la page de connexion.

Emplacements de l’ID utilisateur SAML : emplacement où l’ID utilisateur Jira ou Confluence est attendu dans la réponse SAML. Il peut être dans NameID ou dans un nom d’attribut personnalisé.

Nom de l’attribut : nom de l’attribut où l’ID d’utilisateur est attendu.

Activer la découverte du domaine d’accueil : sélection à effectuer si l’entreprise utilise la connexion basée sur Active Directory Federation Services (AD FS).

Nom de domaine : nom de domaine si la connexion est basée sur AD FS.

Activer l’authentification unique : sélection à effectuer si vous souhaitez vous déconnecter de Microsoft Entra ID lorsqu’un utilisateur se déconnecte de Jira ou Confluence.

Activez la case à cocher Forcer la connexion Azure , si vous souhaitez vous connecter via les informations d’identification Microsoft Entra uniquement.

Activez la case à cocher Utiliser le proxy d’application si vous avez configuré votre application atlassian locale dans une configuration de proxy d’application.

- Pour la configuration du proxy d’application, suivez les étapes de la documentation du proxy d’application Microsoft Entra.

Notes de publication

JIRA :

| Version du plug-in | Notes de publication | Versions JIRA prises en charge |

|---|---|---|

| 1.0.20 | Correctifs de bogues : | Jira Core et Software : |

| Le module complémentaire JIRA SAML SSO redirige vers une URL incorrecte à partir du navigateur mobile. | 7.0.0 à 9.10.0 | |

| La section du journal de marquage après avoir activé le plugin JIRA. | ||

| La dernière date de connexion d’un utilisateur ne se met pas à jour lorsque l’utilisateur se connecte via l’authentification unique. | ||

| 1.0.19 | Nouvelle fonctionnalité : | Jira Core et Software : |

| Prise en charge du proxy d’application : case à cocher sur l’écran configurer le plug-in pour activer le mode proxy d’application afin de rendre l’URL de réponse modifiable en fonction de la nécessité de pointer le mode proxy de l’application afin de rendre l’URL de réponse modifiable en fonction de la nécessité de le pointer vers l’URL du serveur proxy | 6.0 à 9.3.1 | |

| Jira Service Desk : 3.0.0 à 4.22.1 | ||

| 1.0.18 | Correctifs de bogues : | Jira Core et Software : |

| Correctif de bogue pour l’erreur 405 lors de la sélection du bouton Configurer du plug-in Jira Microsoft Entra SSO. | 6.0 à 9.1.0. | |

| Le serveur JIRA n’affiche pas correctement la « page de paramètres de projet ». | Jira Service Desk : 3.0.0 à 4.22.1. | |

| JIRA ne force pas Microsoft Entra Login. Une sélection de bouton supplémentaire a été requise. | ||

| Nous avons maintenant résolu le correctif de sécurité dans cette version. Cela vous protège contre la vulnérabilité d'usurpation d'identité utilisateur. | ||

| Le problème de déconnexion de JIRA Service Desk est résolu. |

Confluent:

| Version du plug-in | Notes de publication | Versions JIRA prises en charge |

|---|---|---|

| 6.3.9 | Correctifs de bogues : | Confluence Server : 7.20.3 à 8.5.1 |

| Erreur système : le lien de métadonnées ne peut pas être configuré sur les plug-ins d’authentification unique. | ||

| 6.3.8 | Nouvelle fonctionnalité : | Confluence Server : 5.0 à 7.20.1 |

| Prise en charge du proxy d'application : cochez la case dans l'écran de configuration du plug-in pour activer le mode proxy de l'application, afin de rendre l’URL de réponse modifiable selon les besoins et de la diriger vers l’URL du serveur proxy. | ||

| 6.3.7 | Correctifs de bogues : | Confluence Server : 5.0 à 7.19.0 |

| La fonctionnalité « Forcer la connexion » permet aux administrateurs informatiques de forcer l’authentification Microsoft Entra aux utilisateurs. De cette façon, les utilisateurs ne voient pas la zone nom d’utilisateur et mot de passe et ils sont obligés d’utiliser l’authentification unique. | ||

| « Forcer la connexion » est configurable à partir du plug-in | ||

| Vous pouvez transmettre la chaîne de domaine à l’ID Microsoft Entra afin que l’ID Microsoft Entra puisse rediriger directement l’utilisateur vers votre serveur de fédération. |

Résolution des problèmes

Vous obtenez plusieurs erreurs de certificat : connectez-vous à Microsoft Entra ID et supprimez les plusieurs certificats disponibles sur l’application. Vérifiez qu’un seul certificat est présent.

Un certificat est sur le point d’expirer dans Microsoft Entra ID : les modules complémentaires s’occupent de la substitution automatique du certificat. Lorsqu’un certificat est sur le point d’expirer, un nouveau certificat doit être marqué comme actif et les certificats inutilisés doivent être supprimés. Lorsqu’un utilisateur tente de se connecter à Jira dans ce scénario, le plug-in récupère et enregistre le nouveau certificat.

Vous souhaitez désactiver WebSudo (désactiver la session administrateur sécurisée) :

Pour Jira, les sessions d’administrateur sécurisées (autrement dit, confirmation du mot de passe avant d’accéder aux fonctions d’administration) sont activées par défaut. Si vous souhaitez supprimer cette possibilité dans votre instance Jira, spécifiez la ligne suivante dans votre fichier jira-config.properties :

jira.websudo.is.disabled = truePour Confluence, suivez les étapes du site de support Confluence.

Les champs censés être remplis par l’URL de métadonnées ne sont pas renseignés :

Vérifiez si l’URL est correcte. Vérifiez si vous avez mappé le locataire et l’ID d’application appropriés.

Entrez l’URL dans un navigateur et vérifiez si vous recevez le XML des métadonnées de fédération.

Une erreur de serveur interne s’affiche : passez en revue les journaux dans le répertoire des journaux de l’installation. Si vous rencontrez une erreur lorsque l'utilisateur tente de se connecter à l'aide de l'authentification unique Microsoft Entra, vous pouvez partager les journaux avec l'équipe de support.

Une erreur « ID utilisateur introuvable » s’affiche lorsque l’utilisateur tente de se connecter : créez l’ID d’utilisateur dans Jira ou Confluence.

Une erreur « Application introuvable » s’affiche dans l’ID Microsoft Entra : vérifiez si l’URL appropriée est mappée à l’application dans l’ID Microsoft Entra.

Vous avez besoin d’un support : contactez l’équipe d’intégration microsoft Entra SSO. L’équipe répond en 24 à 48 heures de bureau.

Vous pouvez également déclencher un ticket de support auprès de Microsoft via le canal du portail Azure.

Faq sur les plug-ins

Reportez-vous aux questions ci-dessous si vous avez une requête concernant ce plug-in.

Que fait le plug-in ?

Le plug-in fournit une fonctionnalité d’authentification unique (SSO) pour Atlassian Jira (y compris Jira Core, Jira Software, Jira Service Desk) et Confluence sur site. Le plugin fonctionne avec Microsoft Entra ID en tant que fournisseur d’identité (IdP).

Quels produits Atlassian fonctionne-t-il avec le plug-in ?

Le plug-in fonctionne avec les versions locales de Jira et Confluence.

Le plug-in fonctionne-t-il sur les versions cloud ?

Non. Le plug-in prend uniquement en charge les versions locales de Jira et Confluence.

Quelles sont les versions de Jira et Confluence prises en charge par le plug-in ?

Le plug-in prend en charge ces versions :

- Jira Core et Software : 6.0 à 9.10.0

- Jira Service Desk : 3.0.0 à 4.22.1.

- JIRA prend également en charge la version 5.2. Pour plus d’informations, sélectionnez l’authentification unique Microsoft Entra pour JIRA 5.2.

- Confluence : 5.0 à 5.10.

- Confluence : 6.0.1 à 6.15.9.

- Confluence : 7.0.1 à 8.5.1.

Le plug-in est-il gratuit ou payant ?

C’est un module complémentaire gratuit.

Dois-je redémarrer Jira ou Confluence après avoir déployé le plug-in ?

Un redémarrage n’est pas obligatoire. Vous pouvez commencer immédiatement à utiliser le plug-in.

Comment obtenir de l’aide pour le plug-in ?

Vous pouvez contacter l’équipe d’intégration microsoft Entra SSO pour tout support nécessaire pour ce plug-in. L’équipe répond en 24 à 48 heures de bureau.

Vous pouvez également déclencher un ticket de support auprès de Microsoft via le canal du portail Azure.

Le plug-in fonctionne-t-il sur un Mac ou une installation Ubuntu de Jira et Confluence ?

Nous avons testé le plug-in uniquement sur les installations 64 bits de Windows Server de Jira et Confluence.

Le plug-in fonctionne-t-il avec des fournisseurs d’identité autres que le Microsoft Entra ID ?

Non. Il fonctionne uniquement avec l’ID Microsoft Entra.

Avec quelle version de SAML le plug-in est-il compatible ?

Il fonctionne avec SAML 2.0.

Le plug-in effectue-t-il l’approvisionnement d’utilisateurs ?

Non. Le plug-in fournit uniquement le SSO basé sur SAML 2.0. L’utilisateur doit être configuré dans l’application avant la connexion SSO.

Le plug-in prend-il en charge les versions de cluster de Jira et Confluence ?

Non. Le plug-in fonctionne avec les versions locales de Jira et Confluence.

Le plug-in fonctionne-t-il avec les versions HTTP de Jira et Confluence ?

Non. Le plug-in fonctionne uniquement avec les installations compatibles HTTPS.