Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Description du scénario

Dans cet article, vous allez configurer une authentification fédérée entre l’ID Microsoft Entra et SharePoint en local. L’objectif est de permettre aux utilisateurs de se connecter à Microsoft Entra ID et d’utiliser leur identité pour accéder aux sites SharePoint locaux.

Prérequis

Pour effectuer la configuration, vous avez besoin des ressources suivantes : - Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement. - L’un des rôles suivants : Administrateur d’application - Administrateur d’application cloud - Propriétaire de l’application.. Si vous n’en avez pas, vous pouvez créer un compte gratuit.

- Une batterie de serveurs SharePoint 2013 ou version ultérieure.

Cet article utilise les valeurs suivantes :

- Nom de l'application d'entreprise (dans Microsoft Entra ID) :

SharePoint corporate farm - Identifiant de confiance (dans Microsoft Entra ID) / domaine (dans SharePoint) :

urn:sharepoint:federation - loginUrl (pour Microsoft Entra ID) :

https://login.microsoftonline.com/dc38a67a-f981-4e24-ba16-4443ada44484/wsfed - URL du site SharePoint :

https://spsites.contoso.local/ - URL de réponse du site SharePoint :

https://spsites.contoso.local/_trust/ - Nom de la configuration d’approbation SharePoint :

MicrosoftEntraTrust - UserPrincipalName de l’utilisateur de test Microsoft Entra :

AzureUser1@demo1984.onmicrosoft.com

Configurer une application d’entreprise dans Microsoft Entra ID

Pour configurer la fédération dans Microsoft Entra ID, vous devez créer une application d’entreprise dédiée. Sa configuration est simplifiée grâce au modèle préconfiguré SharePoint on-premises qui se trouve dans la galerie d’applications.

Créer une application d’entreprise

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

- Accédez à Entra ID>applications d'entreprise>Nouvelle application.

- Dans la zone de recherche, entrez SharePoint en local. Sélectionnez SharePoint local dans le volet de résultats.

- Spécifiez un nom pour votre application (dans cet article, il s’agit

SharePoint corporate farmde ), puis sélectionnez Créer pour ajouter l’application. - Dans la nouvelle application d’entreprise, sélectionnez Propriétés et vérifiez la valeur de l’attribution d’utilisateur requise ?. Pour ce scénario, définissez sa valeur sur Non et sélectionnez Enregistrer.

Configurer l’application d’entreprise

Dans cette section, vous allez configurer l’authentification SAML et définir les revendications envoyées à SharePoint lors de l’authentification réussie.

Dans la vue d’ensemble de l’application

SharePoint corporate farmEntreprise, sélectionnez 2. Configurez l’authentification unique et choisissez SAML dans la boîte de dialogue suivante.Dans la page Configurer un Sign-On unique avec SAML , sélectionnez l’icône Modifier dans le volet Configuration SAML de base .

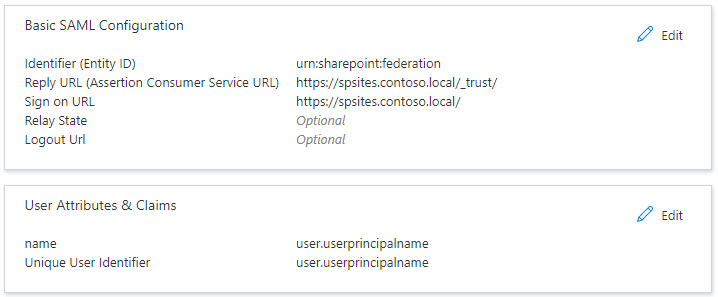

Dans la section Configuration SAML de base , procédez comme suit :

Dans la zone Identificateur , vérifiez que cette valeur est présente :

urn:sharepoint:federation.Dans la zone URL de réponse , entrez une URL à l’aide de ce modèle :

https://spsites.contoso.local/_trust/.Dans la zone URL de connexion , entrez une URL à l’aide de ce modèle :

https://spsites.contoso.local/.Sélectionnez Enregistrer.

Dans la section Attributs utilisateur et revendications , supprimez les types de revendications suivants, qui sont inutiles, car ils ne seront pas utilisés par SharePoint pour accorder des autorisations :

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennamehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Les paramètres devraient maintenant se présenter ainsi :

Copiez les informations dont vous avez besoin ultérieurement dans SharePoint :

Dans la section Certificat de signature SAML, téléchargez le certificat (Base64). Il s’agit de la clé publique du certificat de signature utilisé par Microsoft Entra ID pour signer le jeton SAML. SharePoint en aura besoin pour vérifier l’intégrité des jetons SAML entrants.

Dans la section Configurer la batterie de serveurs d’entreprise SharePoint, copiez l’URL de connexion dans un bloc-notes et remplacez la chaîne de fin /saml2 par /wsfed.

Important

Veillez à remplacer /saml2 par /wsfed pour vous assurer que Microsoft Entra ID émet un jeton SAML 1.1, comme requis par SharePoint.

- Dans la section Configurer la batterie de serveurs d’entreprise SharePoint , copiez l’URL de déconnexion

Configurer SharePoint pour approuver l’ID de Microsoft Entra

Créer la confiance dans SharePoint

Dans cette étape, vous créez un SPTrustedLoginProvider pour stocker la configuration dont SharePoint a besoin pour approuver Microsoft Entra ID. Pour cela, vous avez besoin des informations issues de Microsoft Entra ID que vous avez copiées ci-dessus. Notez que l’utilisation de Windows PowerShell peut entraîner l’échec de certaines commandes. Démarrez SharePoint Management Shell et exécutez le script suivant pour le créer :

# Path to the public key of the Microsoft Entra SAML signing certificate (self-signed), downloaded from the Enterprise application in the Azure portal

$signingCert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2("C:\Microsoft Entra app\SharePoint corporate farm.cer")

# Unique realm (corresponds to the "Identifier (Entity ID)" in the Microsoft Entra enterprise application)

$realm = "urn:sharepoint:federation"

# Login URL copied from the Microsoft Entra enterprise application. Make sure to replace "saml2" with "wsfed" at the end of the URL:

$loginUrl = "https://login.microsoftonline.com/dc38a67a-f981-4e24-ba16-4443ada44484/wsfed"

# Define the claim types used for the authorization

$userIdentifier = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name" -IncomingClaimTypeDisplayName "name" -LocalClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"

$role = New-SPClaimTypeMapping "http://schemas.microsoft.com/ws/2008/06/identity/claims/role" -IncomingClaimTypeDisplayName "Role" -SameAsIncoming

# Let SharePoint trust the Microsoft Entra signing certificate

New-SPTrustedRootAuthority -Name "Microsoft Entra signing certificate" -Certificate $signingCert

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

$trust = New-SPTrustedIdentityTokenIssuer -Name "MicrosoftEntraTrust" -Description "Microsoft Entra ID" -Realm $realm -ImportTrustCertificate $signingCert -ClaimsMappings $userIdentifier, $role -SignInUrl $loginUrl -IdentifierClaim $userIdentifier.InputClaimType

Configurer l’application web SharePoint

Dans cette étape, vous configurez une application web dans SharePoint pour approuver l’application d’entreprise Microsoft Entra Enterprise créée ci-dessus. Ayez à l’esprit certaines règles importantes :

- L’authentification Windows doit être activée dans la zone par défaut de l’application web SharePoint. C’est nécessaire pour le robot de recherche.

- L’URL SharePoint qui va utiliser l’authentification Microsoft Entra doit être définie avec le protocole HTTPS.

Créez ou étendez l’application web. Cet article décrit deux configurations possibles :

Si vous créez une application web qui utilise à la fois l’authentification Windows et l’authentification Microsoft Entra dans la zone par défaut :

Démarrez SharePoint Management Shell et exécutez le script suivant :

# This script creates a new web application and sets Windows and Microsoft Entra authentication on the Default zone # URL of the SharePoint site federated with Microsoft Entra $trustedSharePointSiteUrl = "https://spsites.contoso.local/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$true $sptrust = Get-SPTrustedIdentityTokenIssuer "MicrosoftEntraTrust" $trustedAp = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust New-SPWebApplication -Name "SharePoint - Microsoft Entra" -Port 443 -SecureSocketsLayer -URL $trustedSharePointSiteUrl -ApplicationPool "SharePoint - Microsoft Entra" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp, $trustedApOuvrez le site Administration centrale SharePoint .

Sous Paramètres système, sélectionnez Configurer d’autres mappages d’accès. La fenêtre de mappage d’accès alternatif s’ouvre.

Filtrez l’affichage avec la nouvelle application web et vérifiez que vous voyez ce qui suit :

Si vous étendez une application web existante pour qu’elle utilise l’authentification Microsoft Entra sur une nouvelle zone :

Démarrez SharePoint Management Shell et exécutez le script suivant :

# This script extends an existing web application to set Microsoft Entra authentication on a new zone # URL of the default zone of the web application $webAppDefaultZoneUrl = "http://spsites/" # URL of the SharePoint site federated with ADFS $trustedSharePointSiteUrl = "https://spsites.contoso.local/" $sptrust = Get-SPTrustedIdentityTokenIssuer "MicrosoftEntraTrust" $ap = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust $wa = Get-SPWebApplication $webAppDefaultZoneUrl New-SPWebApplicationExtension -Name "SharePoint - Microsoft Entra" -Identity $wa -SecureSocketsLayer -Zone Internet -Url $trustedSharePointSiteUrl -AuthenticationProvider $apOuvrez le site Administration centrale SharePoint .

Sous Paramètres système, sélectionnez Configurer d’autres mappages d’accès. La fenêtre de mappage d’accès alternatif s’ouvre.

Filtrez l’affichage avec l’application web qui a été étendue et vérifiez que vous voyez ce qui suit :

Mappages d’accès alternatifs d’une application web étendue

Une fois l’application Web créée, vous pouvez créer une collection de sites racine et ajouter votre compte Windows en tant qu’administrateur de collection de sites principal.

Créer un certificat pour le site SharePoint

Comme l’URL SharePoint utilise le protocole HTTPS (

https://spsites.contoso.local/), un certificat doit être défini sur le site Internet Information Services (IIS) correspondant. Effectuez ces étapes pour générer un certificat auto-signé :Important

Les certificats auto-signés sont uniquement destinés à des fins de test. Pour les environnements de production, nous vous recommandons vivement d’utiliser des certificats émis par une autorité de certification à la place.

Ouvrez la console Windows PowerShell.

Exécutez le script suivant pour générer un certificat auto-signé et l’ajouter à MON magasin sur l’ordinateur :

New-SelfSignedCertificate -DnsName "spsites.contoso.local" -CertStoreLocation "cert:\LocalMachine\My"

Définir le certificat dans le site IIS

- Ouvrez la console du gestionnaire des services Internet Information Services.

- Développez le serveur dans l’arborescence, développez Sites, sélectionnez le site SharePoint - Microsoft Entra ID, puis sélectionnez Liaisons.

- Sélectionnez liaison https , puis sélectionnez Modifier.

- Dans le champ de certificat TLS/SSL, choisissez le certificat à utiliser (par exemple , spsites.contoso.local créé ci-dessus) et sélectionnez OK.

Notes

Si vous avez plusieurs serveurs front-ends web, vous devez répéter cette opération sur chacun d’eux.

La configuration de base de l’approbation entre SharePoint et Microsoft Entra ID est maintenant terminée. Voyons comment se connecter au site SharePoint en tant qu’utilisateur Microsoft Entra.

Se connecter en tant qu’utilisateur membre

Microsoft Entra ID a deux types d’utilisateurs : utilisateurs invités et utilisateurs membres. Commençons par un utilisateur membre, qui est simplement un utilisateur hébergé dans votre organisation.

Créer un utilisateur membre dans Microsoft Entra ID

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’utilisateurs au moins.

- Accédez à Entra ID>Users.

- Sélectionnez Nouvel utilisateur>, en haut de l’écran.

- Dans les propriétés Utilisateur , procédez comme suit :

- Dans le champ Nom d'affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez le username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe , puis notez la valeur affichée dans la zone Mot de passe .

- Sélectionnez Vérifier + créer.

- Dans le champ Nom d'affichage, entrez

- Sélectionnez Créer.

- Vous pouvez partager le site avec cet utilisateur et lui autoriser l’accès.

Accorder des autorisations à l'utilisateur Microsoft Entra dans SharePoint

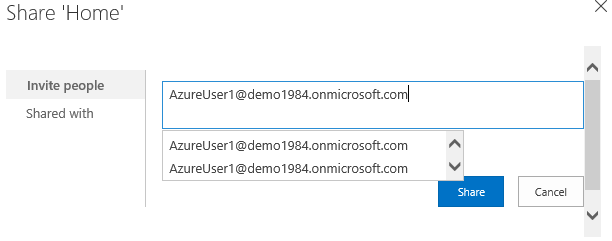

Connectez-vous à la collection de sites racine SharePoint en tant que compte Windows (administrateur de collection de sites) et sélectionnez Partager.

Dans la boîte de dialogue, vous devez taper la valeur exacte du nom d'utilisateur principal, par exemple AzureUser1@demo1984.onmicrosoft.com, et veillez à sélectionner le résultat du nom de revendication nom (déplacez votre souris sur un résultat pour afficher son type de revendication)

Important

Veillez à taper la valeur exacte de l’utilisateur que vous souhaitez inviter et à choisir le type de revendication approprié dans la liste, sinon le partage ne fonctionne pas.

Cette limitation est due au fait que SharePoint ne valide pas l’entrée du sélecteur de personnes, ce qui peut prêter à confusion et entraîner des fautes d’orthographe ou des utilisateurs qui choisissent accidentellement le type de revendication incorrect.

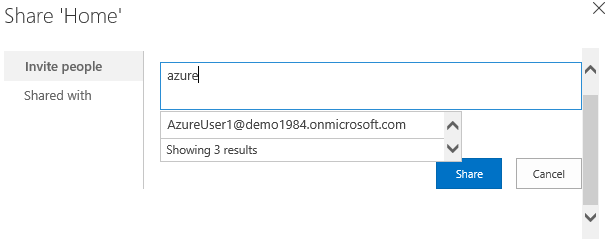

Pour résoudre ce scénario, une solution open source appelée EntraCP peut être utilisée pour connecter SharePoint 2019 / 2016 / 2013 avec l’ID Microsoft Entra et vérifier l’entrée en fonction de votre domaine Microsoft Entra. Pour plus d’informations, consultez EntraCP.

Voici la même recherche avec EntraCP configuré : SharePoint retourne les utilisateurs réels en fonction de l’entrée :

Important

EntraCP n’est pas un produit Microsoft et n’est pas pris en charge par Support Microsoft. Pour télécharger, installer et configurer EntraCP sur la batterie de serveurs SharePoint locale, consultez le site web EntraCP .

L’utilisateur Microsoft Entra AzureUser1@demo1984.onmicrosoft.com peut désormais utiliser son identité pour se connecter au site SharePoint https://spsites.contoso.local/.

Accorder des autorisations à un groupe de sécurité

Ajouter le type de revendication de groupe à l’application d’entreprise

Dans la vue d’ensemble de l’application

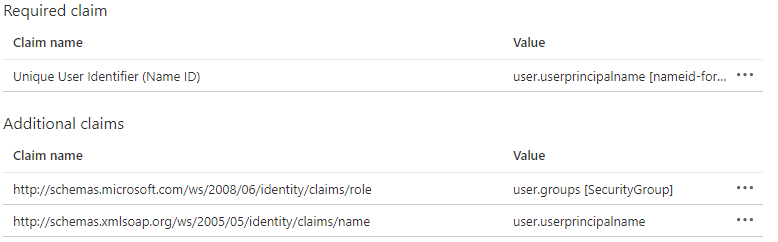

SharePoint corporate farmEntreprise, sélectionnez 2. Configurez l’authentification unique.Dans la section Attributs utilisateur et revendications , procédez comme suit si aucune revendication de groupe n’est présente :

- Sélectionnez Ajouter une revendication de groupe, sélectionnez Groupes de sécurité, vérifiez que l’attribut source est défini sur l’ID de groupe

- Cochez Personnaliser le nom de la revendication de groupe, puis cochez Émettre les groupes en tant que revendications de rôle et sélectionnez Enregistrer.

- Les attributs utilisateur et revendications doivent ressembler à ceci :

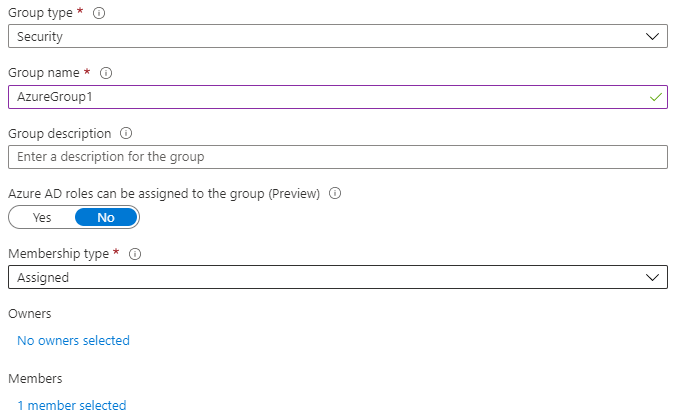

Créer un groupe de sécurité dans Microsoft Entra ID

Créons un groupe de sécurité.

Accédez à Entra ID>Groupes.

Sélectionnez Nouveau groupe.

Renseignez le type de groupe (sécurité), le nom du groupe (par exemple,

AzureGroup1) et le type d’appartenance. Ajoutez l’utilisateur que vous avez créé ci-dessus en tant que membre, puis sélectionnez Créer :

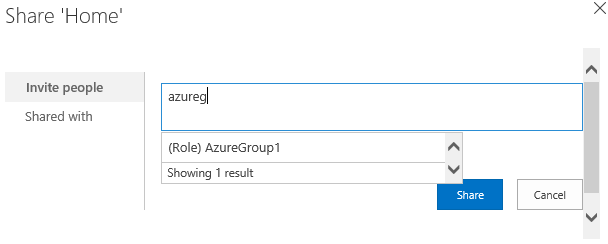

Accorder des autorisations au groupe de sécurité dans SharePoint

Les groupes de sécurité Microsoft Entra sont identifiés avec leur attribut Id, qui est un GUID (par exemple 00aa00aa-bb11-cc22-dd33-44ee44ee44ee).

Sans un fournisseur de revendications personnalisé, les utilisateurs doivent taper la valeur exacte (Id) du groupe dans le sélecteur de personnes et sélectionner le type de revendication correspondant. Ce n’est pas convivial ni fiable.

Pour éviter cela, cet article utilise entraCP du fournisseur de revendications tiers pour trouver le groupe de manière conviviale dans SharePoint :

Gérer l’accès d’utilisateurs invités

Il existe deux types de comptes Invité :

- Comptes Invité B2B : ces utilisateurs sont hébergés dans un locataire Microsoft Entra externe

- Comptes Invité MSA : ces utilisateurs sont hébergés auprès d’un fournisseur d’identité Microsoft (Hotmail, Outlook) ou d’un fournisseur de comptes sociaux (Google ou similaire)

Par défaut, Microsoft Entra ID définit à la fois « l'identifiant unique de l'utilisateur » et le « nom » de la demande à l'attributuser.userprincipalname.

Malheureusement, cet attribut est ambigu pour les comptes Invité, comme le montre le tableau ci-dessous :

| Attribut source défini dans l’ID de Microsoft Entra | Propriété réelle utilisée par l’ID Microsoft Entra pour les invités B2B | Propriété réelle utilisée par l’ID de Microsoft Entra pour les invités MSA | Propriété sur laquelle SharePoint peut s’appuyer pour valider l’identité |

|---|---|---|---|

user.userprincipalname |

mail, par exemple : guest@PARTNERTENANT |

userprincipalname, par exemple : guest_outlook.com#EXT#@TENANT.onmicrosoft.com |

ambigu |

user.localuserprincipalname |

userprincipalname, par exemple : guest_PARTNERTENANT#EXT#@TENANT.onmicrosoft.com |

userprincipalname, par exemple : guest_outlook.com#EXT#@TENANT.onmicrosoft.com |

userprincipalname |

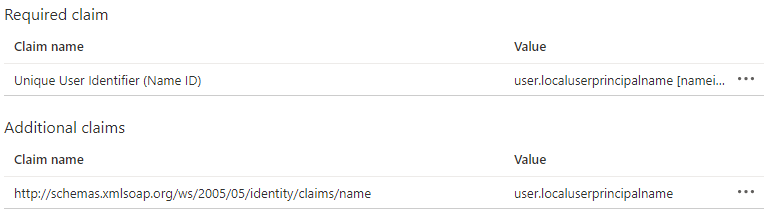

En conclusion, pour faire en sorte que les comptes Invité soient tous identifiés avec le même attribut, les revendications d’identificateur de l’application d’entreprise doivent être mises à jour de façon à utiliser l’attribut user.localuserprincipalname au lieu de user.userprincipalname.

Mettre à jour l’application pour utiliser un attribut cohérent pour tous les utilisateurs invités

Dans la vue d’ensemble de l’application

SharePoint corporate farmEntreprise, sélectionnez 2. Configurez l’authentification unique.Dans la page Configurer un Sign-On unique avec SAML , sélectionnez l’icône Modifier dans le volet Attributs utilisateur et revendications .

Dans la section Attributs utilisateur et revendications , procédez comme suit :

Sélectionnez Identificateur d’utilisateur unique (ID de nom), remplacez sa propriété Attribut source par user.localuserprincipalname, puis sélectionnez Enregistrer.

Sélectionnez

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name, remplacez sa propriété Attribut source par user.localuserprincipalname, puis sélectionnez Enregistrer.Les attributs utilisateur et revendications doivent ressembler à ceci :

Inviter des utilisateurs invités dans SharePoint

Notes

Cette section part du principe que le fournisseur de revendications EntraCP est utilisé.

Dans la section ci-dessus, vous avez mis à jour l’application d’entreprise pour utiliser un attribut cohérent pour tous les comptes Invité.

À présent, la configuration d’EntraCP doit être mise à jour pour refléter cette modification et utiliser l’attribut userprincipalname pour les comptes Invité :

- Ouvrez le site Administration centrale SharePoint .

- Sous Sécurité, sélectionnez Configuration globale EntraCP.

- Dans la section Propriété Identificateur d’utilisateur : définissez l’identificateur utilisateur pour les utilisateurs « Guest » : sur UserPrincipalName.

- Sélectionner Ok

Vous pouvez maintenant inviter des utilisateurs invités dans les sites SharePoint.

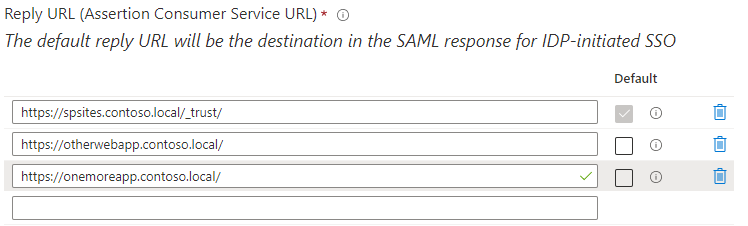

Configurer la fédération pour plusieurs applications web

La configuration peut s’appliquer à une application web. Toutefois, une configuration supplémentaire est nécessaire si vous prévoyez d’utiliser le même fournisseur d’identité approuvé pour plusieurs applications web. Par exemple, supposons que vous avez une application web distincte https://otherwebapp.contoso.local/ et que vous voulez maintenant activer l’authentification Microsoft Entra sur celle-ci. Pour cela, configurez SharePoint pour qu’il passe le paramètre SAML WReply et ajoutez les URL dans l’application d’entreprise.

Configurer SharePoint pour passer le paramètre SAML WReply

- Sur le serveur SharePoint, ouvrez SharePoint 201x Management Shell et exécutez les commandes suivantes. Utilisez le même nom pour l’émetteur de jeton d’identité approuvé que celui que vous avez utilisé auparavant.

$t = Get-SPTrustedIdentityTokenIssuer "MicrosoftEntraTrust"

$t.UseWReplyParameter = $true

$t.Update()

Ajouter les URL dans l’application d’entreprise

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à Entra ID>applications d'entreprise>. Sélectionnez l'application d'entreprise créée précédemment, puis sélectionnez Authentification unique.

Dans la page Configurer un Sign-On unique avec SAML , modifiez la configuration SAML de base.

Dans la section URL de réponse (URL Assertion Consumer Service), ajoutez l’URL (par exemple

https://otherwebapp.contoso.local/) de toutes les applications web supplémentaires qui doivent connecter des utilisateurs avec l’ID Microsoft Entra et sélectionnez Enregistrer.

Configurer la durée de vie du jeton de sécurité

Par défaut, Microsoft Entra ID crée un jeton SAML valide pendant 1 heure, qui ne peut pas être personnalisé dans le portail Azure ou à l’aide d’une stratégie d’accès conditionnel.

Toutefois, il est possible de créer une stratégie de durée de vie de jeton personnalisée et de l’affecter à l’application d’entreprise que vous avez créée pour SharePoint Server.

Vous pouvez exécuter le script ci-dessous pour ce faire :

Install-Module Microsoft.Graph

Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration","Policy.Read.All","Application.ReadWrite.All"

$appDisplayName = "SharePoint corporate farm"

$sp = Get-MgServicePrincipal -Search DisplayName:"$appDisplayName" -ConsistencyLevel eventual

$oldPolicy = Get-MgServicePrincipalTokenLifetimePolicy -ServicePrincipalId $sp.Id

if ($null -ne $oldPolicy) {

# There can be only 1 TokenLifetimePolicy associated to the service principal (or 0, as by default)

Remove-MgServicePrincipalAppManagementPolicy -AppManagementPolicyId $oldPolicy.Id -ServicePrincipalId $sp.Id

}

# Get / create a custom token lifetime policy

$policyDisplayName = "WebPolicyScenario"

$policy = Get-MgPolicyTokenLifetimePolicy -Filter "DisplayName eq '$policyDisplayName'"

if ($null -eq $policy) {

$params = @{

Definition = @('{"TokenLifetimePolicy":{"Version":1,"AccessTokenLifetime":"4:00:00"}}')

DisplayName = $policyDisplayName

IsOrganizationDefault = $false

}

$policy = New-MgPolicyTokenLifetimePolicy -BodyParameter $params

}

# Assign the token lifetime policy to an app

$body = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/policies/tokenLifetimePolicies/$($policy.Id)"

}

Invoke-GraphRequest -Uri ('https://graph.microsoft.com/v1.0/servicePrincipals/{0}/tokenLifetimePolicies/$ref' -f $sp.Id) -Method POST -Body $body