Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer SignalFx à Microsoft Entra ID. Lorsque vous intégrez SignalFx à Microsoft Entra ID, vous pouvez :

- Contrôle depuis Microsoft Entra ID qui a accès à SignalFx.

- Permettez à vos utilisateurs d'être automatiquement connectés à SignalFx avec leurs comptes Microsoft Entra.

- Gérer vos comptes à un seul et même endroit (le portail Azure).

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Abonnement SignalFx pour lequel l’authentification unique (SSO) est activée.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- SignalFx prend en charge l’authentification unique lancée par le fournisseur d’identité.

- SignalFx prend en charge le provisionnement d’utilisateurs juste-à-temps.

Étape 1 : Ajouter l’application SignalFx dans Azure

Suivez ces instructions pour ajouter l’application SignalFx à votre liste d’applications SaaS managées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Naviguez vers Entra ID>Applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez SignalFx dans la zone de recherche.

- Sélectionnez SignalFx dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

- Laissez le centre d’administration Microsoft Entra ouvert, puis ouvrez un nouvel onglet de navigateur.

Étape 2 : Commencer la configuration de l’authentification unique SignalFx

Suivez ces instructions pour commencer le processus de configuration de l’authentification unique SignalFx.

- Dans l’onglet que vous venez d’ouvrir, accédez à l’interface utilisateur SignalFx pour vous y connecter.

- Dans le menu supérieur, sélectionnez Intégrations.

- Dans le champ de recherche, saisissez et sélectionnez Microsoft Entra ID.

- Sélectionnez Créer une intégration.

- Dans Name (Nom), entrez un nom facilement reconnaissable pour vos utilisateurs.

- Activez Show on Login Page (Afficher dans la page de connexion).

- Cette fonctionnalité affiche un bouton personnalisé dans la page de connexion sur laquelle vos utilisateurs peuvent sélectionner.

- Les informations que vous avez entrées dans Nom s’affichent sur le bouton. Vous devez donc entrer un nom que vos utilisateurs pourront facilement reconnaître.

- Cette option ne fonctionne que si vous utilisez un sous-domaine personnalisé pour l’application SignalFx, par exemple nom_de_votre_entreprise.signalfx.com. Pour obtenir un sous-domaine personnalisé, contactez le support SignalFx.

- Copiez l’ID d’intégration. vous avez besoin de ces informations dans une étape ultérieure.

- Ne fermez pas l’interface utilisateur SignalFx.

Étape 3 : Configurer Microsoft Entra SSO

Utilisez ces instructions pour activer Microsoft Entra SSO.

Retournez dans le centre d’administration Microsoft Entra, dans la page d’intégration de l’application SignalFx, recherchez la section Gérer, puis sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

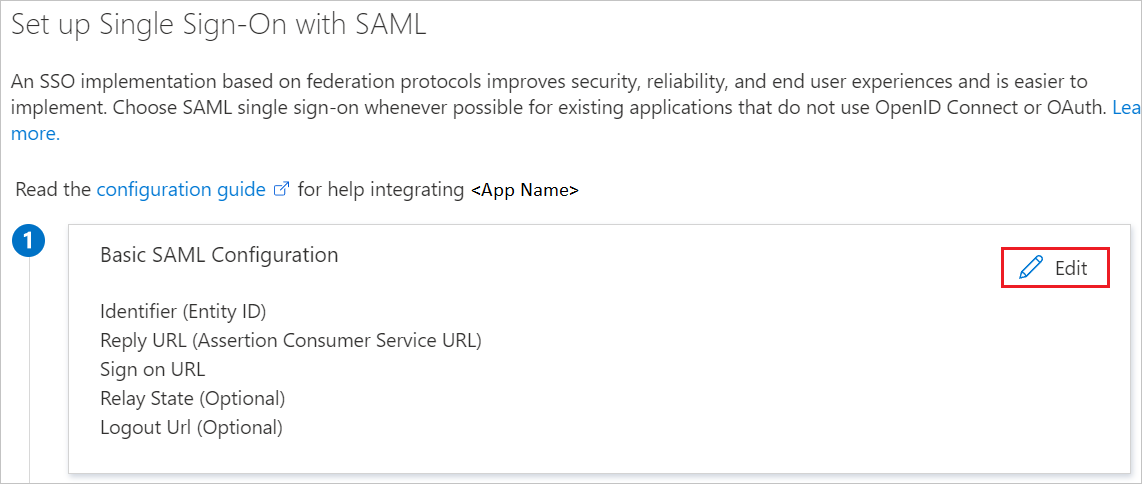

Dans la page Configurer l’authentification unique avec SAML , sélectionnez l’icône crayon de configuration SAML de base pour modifier les paramètres.

Dans la page Configurer l’authentification unique avec SAML, effectuez les étapes suivantes :

a) Dans Identificateur, entrez l’URL

https://api.<realm>.signalfx.com/v1/saml/metadatasuivante et remplacez<realm>votre domaine SignalFx et<integration ID>par l’ID d’intégration que vous avez copié précédemment à partir de l’interface utilisateur SignalFx. (à l’exception du domaine US0, l’URL devrait êtrehttps://api.signalfx.com/v1/saml/metadata).b. Dans l’URL de réponse, entrez l’URL

https://api.<realm>.signalfx.com/v1/saml/acs/<integration ID>suivante et remplacez-la<realm>par votre domaine SignalFx, et<integration ID>par l’ID d’intégration que vous avez copié précédemment à partir de l’interface utilisateur SignalFx. (à l’exception de US0, l’URL devrait êtrehttps://api.signalfx.com/v1/saml/acs/<integration ID>)L’application SignalFx attend les assertions SAML dans un format spécifique, ce qui vous oblige à ajouter des mappages d’attributs personnalisés à votre configuration d’attributs de jeton SAML.

Vérifiez que les revendications suivantes correspondent aux attributs sources qui figurent dans Active Directory.

Nom Attribut source Utilisateur.Prénom utilisateur.prénom Utilisateur.email e-mail de l'utilisateur PersonImmutableID [Identifiant immuable de la personne] utilisateur.nomPrincipalUtilisateur Utilisateur.NomDeFamille nom.d'utilisateur Notes

Ce processus nécessite que votre annuaire Active Directory soit configuré avec au moins un domaine personnalisé vérifié et ait accès aux comptes de messagerie de ce domaine. Si vous n’êtes pas sûr ou avez besoin d’aide pour cette configuration, contactez le support SignalFx.

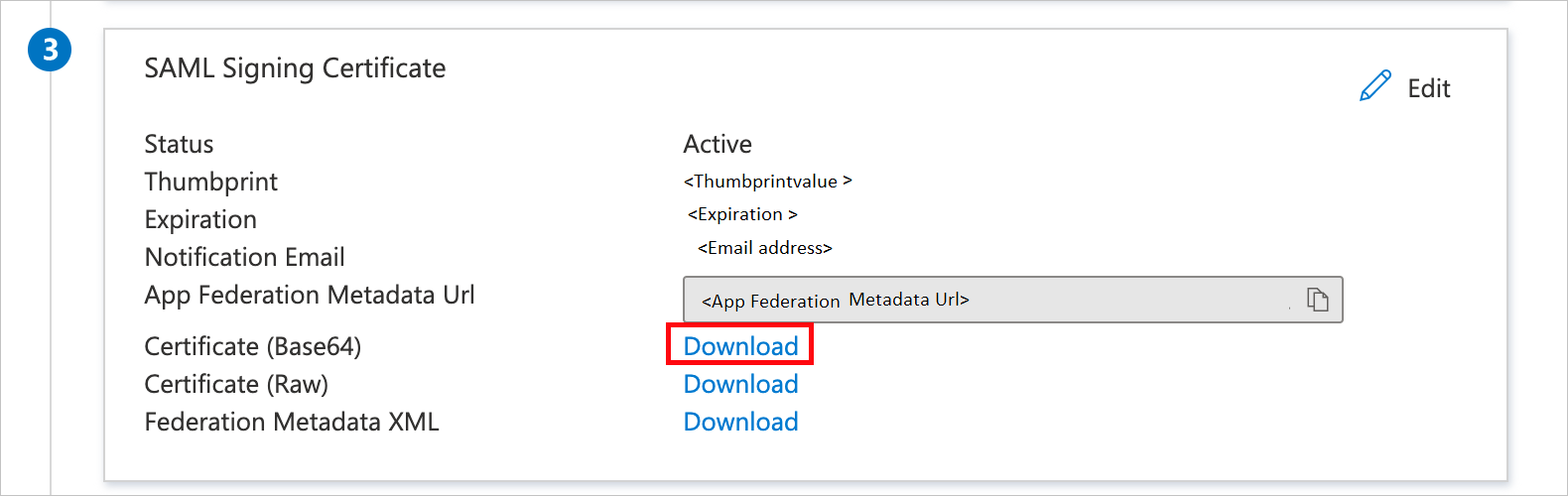

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez Certificat (en base64) , puis sélectionnez Télécharger. Téléchargez le certificat et enregistrez-le sur votre ordinateur. Ensuite, copiez la valeur url des métadonnées de fédération de l’application ; vous avez besoin de ces informations dans une étape ultérieure de l’interface utilisateur SignalFx.

Dans la section Configurer SignalFx, copiez la valeur Microsoft Entra Identifier. vous avez besoin de ces informations dans une étape ultérieure de l’interface utilisateur SignalFx.

Étape 4 : Créer un utilisateur test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Naviguez vers Entra ID>Utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Étape 5 : Attribuez l’utilisateur de test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à SignalFx.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Entra ID>Enterprise Apps>SignalFx.

- Dans la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur/groupe, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes , sélectionnez B.Simon dans la liste Utilisateurs, puis sélectionnez le bouton Sélectionner en bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une affectation , sélectionnez le bouton Affecter .

Étape 6 : Terminer la configuration de l’authentification unique SignalFx

- Ouvrez l'onglet précédent et revenez à l'interface utilisateur de SignalFx pour afficher la page d'intégration Microsoft Entra actuelle.

- En regard du certificat (Base64), sélectionnez Charger un fichier, puis recherchez le fichier de certificat codé en Base64 que vous avez précédemment téléchargé.

- À côté de Microsoft Entra Identifier, collez la valeur Microsoft Entra Identifier que vous avez copiée précédemment.

- En regard de Federation Metadata URL (URL des métadonnées de fédération), collez la valeur du champ URL des métadonnées de fédération d’application que vous avez copiée précédemment.

- Cliquez sur Enregistrer.

Étape 7 : Tester l’authentification unique (SSO)

Passez en revue les informations suivantes sur la façon de tester l’authentification unique et les attentes relatives à la connexion à SignalFx pour la première fois.

Tester les connexions

Pour tester la connexion, vous devez utiliser une fenêtre privée/incognito, ou vous pouvez vous déconnecter. Si ce n’est pas le cas, les cookies de l’utilisateur qui a configuré l’application interfèrent et empêchent une connexion réussie avec l’utilisateur de test.

Lorsqu’un utilisateur de test se connecte pour la première fois, Azure force la modification du mot de passe. Lorsque cela se produit, le processus de connexion de l’authentification unique n’est pas terminé ; l’utilisateur de test est dirigé vers le portail Azure. Pour résoudre ce problème, l’utilisateur de test doit modifier son mot de passe, accéder à la page de connexion de SignalFx ou à Mes applications, puis réessayer.

- Lorsque vous sélectionnez la vignette SignalFx dans MyApps, vous devez être connecté automatiquement à SignalFx.

- Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

- Lorsque vous sélectionnez la vignette SignalFx dans MyApps, vous devez être connecté automatiquement à SignalFx.

L’application SignalFx est accessible à partir de Mes applications ou via une page de connexion personnalisée attribuée à l’organisation. L’utilisateur test doit tester l’intégration à partir de l’un ou l’autre de ces emplacements.

- L’utilisateur de test peut utiliser les informations d’identification créées précédemment dans ce processus pour b.simon@contoso.com.

Premières connexions

Lorsqu’un utilisateur se connecte pour la première fois à SignalFx à partir de l’authentification unique SAML, il reçoit un e-mail de SignalFx dans lequel se trouve un lien. L’utilisateur doit sélectionner le lien à des fins d’authentification. Cette validation par e-mail n’est à effectuer que lors de la première connexion.

SignalFx prend en charge la création d’utilisateurs juste-à-temps , ce qui signifie que si un utilisateur n’existe pas dans SignalFx, le compte de l’utilisateur est créé lors de la première tentative de connexion.

Contenu connexe

Une fois que vous avez configuré SignalFx, vous pouvez appliquer le contrôle de session, qui protège l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.