Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer Testim à Microsoft Entra ID. Testim est le moyen le plus rapide de créer vos tests e2e les plus résilients. En s’appuyant sur l’IA, cette plateforme s’adapte à votre flux de travail et accélère les versions logicielles. Lorsque vous intégrez Testim à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à Testim.

- Permettre à vos utilisateurs d’être automatiquement connectés à Testim avec leurs comptes Microsoft Entra.

- Gérez vos comptes dans un emplacement central.

Vous allez configurer et tester l’authentification unique Microsoft Entra pour Testim dans un environnement de test. Testim prend en charge l’authentification unique lancée par le fournisseur de services et le fournisseur d’identité.

Conditions préalables

Pour intégrer Microsoft Entra ID à Testim, vous avez besoin des éléments suivants :

- Un compte d’utilisateur Microsoft Entra. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants : Administrateur d’application, Administrateur d’application cloud ou Propriétaire de l’application.

- Un abonnement Microsoft Entra. Si vous n’avez pas d’abonnement, vous pouvez obtenir un compte gratuit .

- Un abonnement Testim pour lequel l’authentification unique est activée.

Ajouter une application et affecter un utilisateur de test

Avant de commencer le processus de configuration de l’authentification unique, vous devez ajouter l’application Testim à partir de la galerie Microsoft Entra. Vous avez besoin d’un compte d’utilisateur de test pour l’affecter à l’application et tester la configuration de l’authentification unique.

Ajouter Testim à partir de la galerie Microsoft Entra

Ajoutez Testim à partir de la galerie d’applications Microsoft Entra pour configurer l’authentification unique avec Testim. Pour plus d’informations sur l’ajout d’une application à partir de la galerie, consultez le guide de démarrage rapide : Ajouter une application à partir de la galerie.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions de l'article « Créer et attribuer un compte d’utilisateur » pour créer un compte d’utilisateur de test nommé B.Simon.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet Assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application et attribuer des rôles. L’Assistant fournit également un lien vers le volet de configuration de l’authentification unique. En savoir plus sur les Assistants Microsoft 365..

Configurer l’authentification unique Microsoft Entra

Effectuez les étapes suivantes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Entra ID>Applications d'entreprise>Testim>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

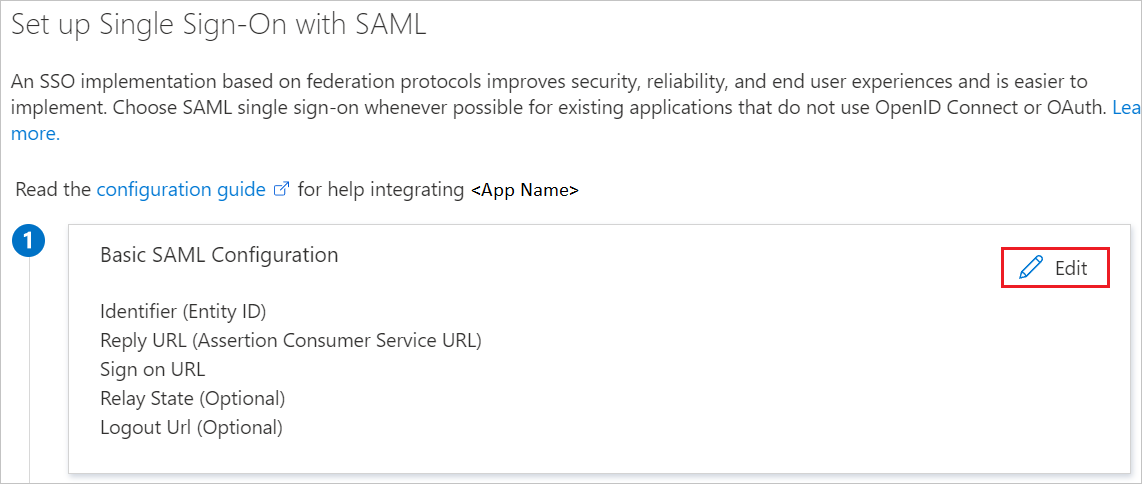

Dans la page Configurer l’authentification unique avec SAML , sélectionnez l’icône crayon de configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a) Dans la zone de texte Identificateur , tapez une URL à l’aide du modèle suivant :

https://services.testim.io/auth/sso/<ID>/metadatab. Dans la zone de texte URL de réponse , tapez une URL à l’aide du modèle suivant :

https://services.testim.io/auth/sso/<ID>/callbackSi vous souhaitez configurer l’application en mode initié par le fournisseur de services , effectuez l’étape suivante :

Dans la zone de texte URL de connexion , tapez l’URL :

https://app.testim.io/#/azure-signinRemarque

Ces valeurs ne sont pas réelles. Mettez à jour ces valeurs avec l’IDENTIFICATEUR et l’URL de réponse réels. Pour obtenir ces valeurs, contactez l’équipe du support de Testim. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

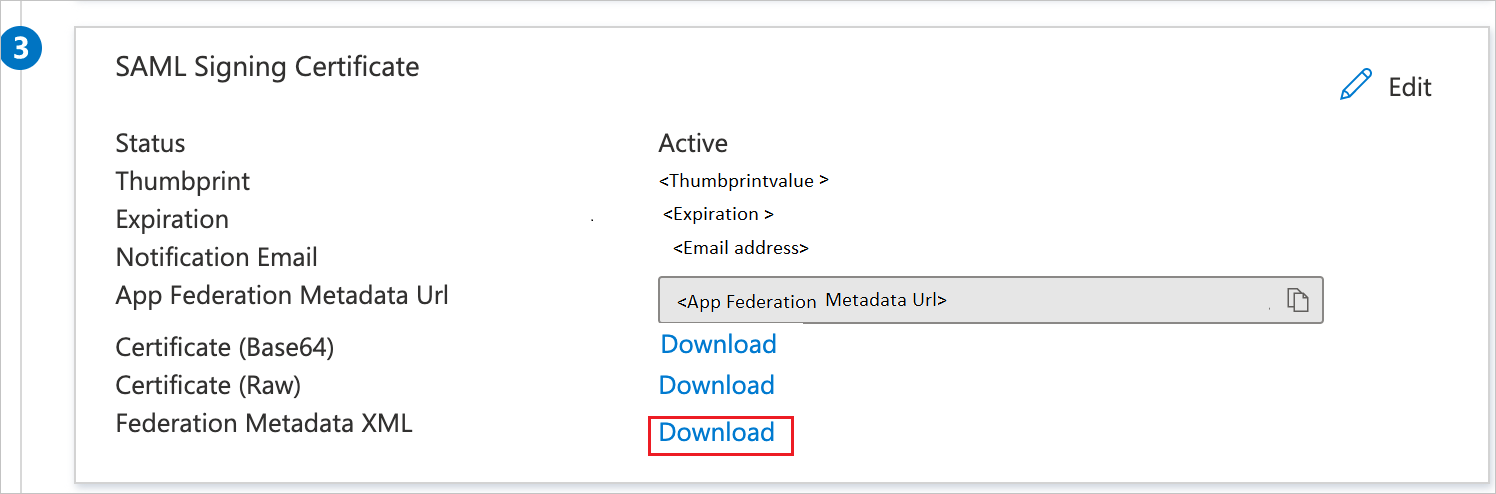

Dans la page Configurer l’authentification unique avec SAML , dans la section Certificat de signature SAML , recherchez le code XML des métadonnées de fédération , puis sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

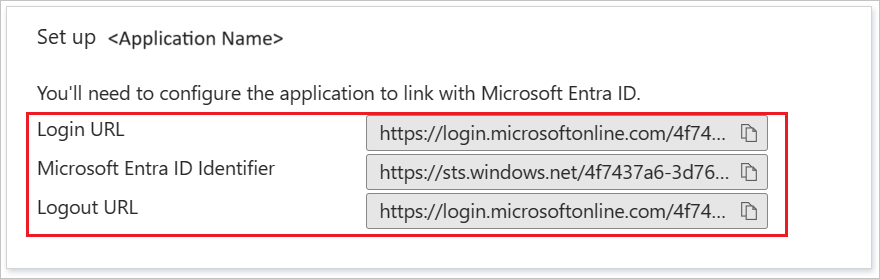

Dans la section Configurer Testim, copiez la ou les URL appropriées en fonction de vos besoins.

Configurer l’authentification unique Testim

Pour configurer l’authentification unique côté Testim, vous devez envoyer le XML des métadonnées de fédération téléchargé et les URL copiées appropriées de la configuration de l’application à l’équipe de support de Testim. Ils définissent ce paramètre pour que la connexion SAML SSO soit correctement définie sur les deux côtés.

Créer un utilisateur de test Testim

Dans cette section, vous allez créer une utilisatrice appelée Britta Simon dans Testim. Contactez l’équipe de support Testim pour ajouter les utilisateurs dans la plateforme Testim. Les utilisateurs doivent être créés et activés avant d’utiliser l’authentification unique.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Lancé par le fournisseur de services :

Sélectionnez Tester cette application, cette option redirige vers l’URL de connexion Testim où vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion Testim pour lancer le flux de connexion.

Initialisé par IDP :

- Sélectionnez Tester cette application et vous devez être connecté automatiquement à l’instance Testim pour laquelle vous avez configuré l’authentification unique.

Vous pouvez également utiliser Microsoft My Apps pour tester l’application en tout mode. Lorsque vous sélectionnez la vignette Testim dans Mes applications, si le mode Fournisseur de services est configuré, vous êtes redirigé vers la page de connexion de l’application pour lancer le flux de connexion et, s’il est configuré en mode Fournisseur d’identité, vous êtes automatiquement connecté à l’instance testim pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations, consultez Microsoft Entra My Apps.

Ressources supplémentaires

- Qu’est-ce que l’authentification unique avec l’ID Microsoft Entra ?

- Planifiez un déploiement d’authentification unique.

Contenu connexe

Une fois que vous avez configuré Testim, vous pouvez appliquer le contrôle de session, qui protège en temps réel contre l’exfiltration et l’infiltration des données sensibles de votre organisation. Le contrôle de session s’étend de l’accès conditionnel. Découvrez comment appliquer le contrôle de session avec Microsoft Cloud App Security.