Tutoriel : Configurer Workday pour l'approvisionnement automatique d'utilisateurs

Ce tutoriel a pour objectif d’expliquer les étapes à suivre pour approvisionner des profils d’employés de Workday vers Azure Active Directory (AD) local.

Remarque

Utilisez ce tutoriel si les utilisateurs que vous souhaitez provisionner à partir de Workday ont besoin d’un compte AD local et d’un compte Microsoft Entra.

- Si les utilisateurs de Workday ont seulement besoin d’un compte Microsoft Entra (utilisateurs cloud uniquement), consultez le tutoriel sur la configuration de l’attribution d’utilisateurs de Workday vers Microsoft Entra ID.

- Pour configurer l’écriture différée d’attributs tels que l’adresse e-mail, le nom d’utilisateur et le numéro de téléphone de Microsoft Entra ID vers Workday, consultez le tutoriel sur la configuration de l’écriture différée Workday.

La vidéo suivante fournit une vue d’ensemble rapide des étapes impliquées dans la planification de votre intégration de provisionnement avec Workday.

Vue d’ensemble

Le service d’approvisionnement utilisateur Microsoft Entra s’intègre aux API de ressources humaines Workday afin d’approvisionner des comptes d’utilisateur. Les flux de travail d’approvisionnement de l’utilisateur Workday pris en charge par le service d’approvisionnement utilisateur Microsoft Entra autorisent l’automatisation des scénarios de gestion du cycle de vie des identités et des ressources humaines suivants :

Nouvelles embauches : lorsqu’un nouvel employé est ajouté à Workday, un compte d’utilisateur est automatiquement créé dans Active Directory,Microsoft Entra ID et, éventuellement, Microsoft 365 et d’autres applications SaaS prises en charge par Microsoft Entra ID, avec l’écriture différée des informations de contact gérées par informatique pour Workday.

Mises à jour des attributs et des profils des employés : lorsque l’enregistrement d’un employé est mis à jour dans Workday (comme son nom, son titre ou son gestionnaire), son compte d’utilisateur est automatiquement mis à jour dans Active Directory, Microsoft Entra ID et, en option, Microsoft 365 et d’autres applications SaaS prises en charge par Microsoft Entra ID.

Licenciements d'employés – Lorsqu'un employé est licencié dans Workday, son compte utilisateur est automatiquement désactivé dans Active Directory, Microsoft Entra ID et éventuellement Microsoft 365 et d'autres applications SaaS prises en charge par Microsoft Entra ID.

Réembauches d'employés – Lorsqu'un employé est réembauché dans Workday, son ancien compte peut être automatiquement réactivé ou réapprovisionné (selon vos préférences) vers Active Directory, Microsoft Entra ID et éventuellement Microsoft 365 et d'autres applications SaaS prises en charge par Microsoft Entra ID.

Nouveautés

Cette section capture les améliorations récentes en matière d’intégration Workday. Pour une liste complète des mises à jour, des changements prévus et des archives, visitez Qu’y a-t-il de nouveau dans Microsoft Entra ID ?

Octobre 2020 - Activation du provisionnement à la demande pour Workday : Grâce au provisionnement à la demande, vous pouvez maintenant tester le provisionnement de bout en bout pour un profil utilisateur spécifique dans Workday afin de vérifier votre mappage d’attributs et votre logique d’expression.

Mai 2020 - Possibilité d’écriture différée des numéros de téléphone vers Workday : En plus de l’adresse e-mail et du nom d’utilisateur, vous pouvez désormais écrire de manière différée le numéro de téléphone professionnel et le numéro de téléphone mobile depuis Microsoft Entra ID vers Workday. Pour plus d’informations, consultez le didacticiel de l’application d’écriture différée.

Avril 2020 - Prise en charge de la dernière version de l’API Workday Web Services (WWS) : Deux fois par an, en mars et septembre, Workday propose des mises à jour riches en fonctionnalités qui vous aident à répondre aux besoins de votre entreprise et aux demandes de vos employés. Pour suivre les nouvelles fonctionnalités fournies par Workday, vous pouvez spécifier directement la version de l’API WWS que vous souhaitez utiliser dans l’URL de connexion. Pour savoir comment spécifier la version de l’API Workday, reportez-vous à la section sur la configuration de la connectivité Workday.

À qui cette solution d’attribution d’utilisateurs convient-elle le mieux ?

Cette solution d’attribution d’utilisateurs Workday est idéale pour :

les organisations qui souhaitent une solution cloud prédéfinie pour l’attribution d’utilisateurs Workday ;

les organisations qui ont besoin d’une attribution d’utilisateurs directe de Workday à Active Directory, ou Microsoft Entra ID ;

les organisations qui imposent l’attribution d’utilisateurs à l’aide de données provenant du module HCM Workday (voir Get_Workers) ;

Les organisations qui ont besoin de synchroniser l’adhésion, le déplacement et le départ d’utilisateurs avec une ou plusieurs unités d’organisation, domaines et forêts Active Directory, uniquement sur la base d’un changement détecté dans le module Workday HCM (consultez Get_Workers).

Organisations utilisant Microsoft 365 pour la messagerie

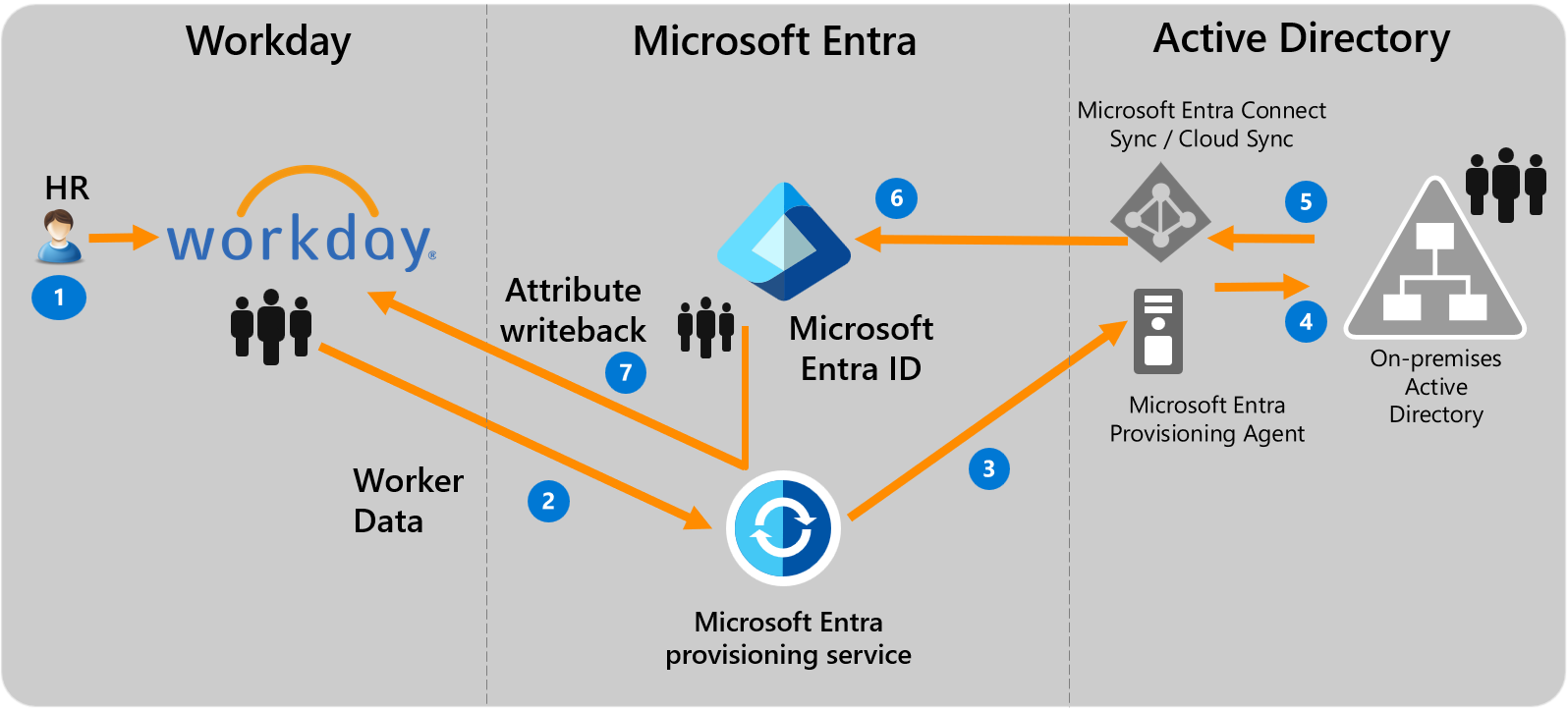

Architecture de solution

Cette section décrit l’architecture de la solution de provisionnement des utilisateurs de bout en bout pour les environnements hybrides courants. Il existe deux flux connexes :

- Flux de données RH faisant autorité – depuis Workday vers Active Directory local : dans ce flux, les événements concernant les employés, comme les nouveaux recrutements, les transferts, les fins de contrat, se produisent d’abord dans le locataire Workday HR cloud, puis les données des événements transitent dans Active Directory local via Microsoft Entra ID et l’agent de provisionnement. Selon l’événement, cela peut provoquer des opérations de création/mise à jour/activation/désactivation dans AD.

- Flux de réécriture d’Active Directory local vers Workday : une fois le compte créé dans Active Directory, il est synchronisé avec Microsoft Entra ID par le biais de Microsoft Entra Connect et des informations telles que l’adresse e-mail, le nom d’utilisateur et le numéro de téléphone peuvent être réécrites dans Workday.

Flux de données utilisateur de bout en bout

- L’équipe RH effectue des transactions sur les employés (entrants/changements de poste/sortants ou recrutements/transferts/arrêts) dans Workday HCM

- Le service d'approvisionnement Microsoft Entra effectue des synchronisations planifiées des identités à partir de Workday HR et identifie les modifications qui doivent être traitées pour la synchronisation avec Active Directory local.

- Le service de provisionnement Microsoft Entra appelle l'agent de provisionnement Microsoft Entra Connect sur site avec une charge utile de demande contenant les opérations de création/mise à jour/activation/désactivation de compte AD.

- L'agent de provisionnement Microsoft Entra Connect utilise un compte de service pour ajouter/mettre à jour les données du compte AD.

- Le moteur Microsoft Entra Connect / AD Sync exécute la synchronisation delta pour extraire les mises à jour dans AD.

- Les mises à jour d'Active Directory sont synchronisées avec Microsoft Entra ID.

- Si l'application Workday Writeback est configurée, elle réécrit des attributs tels que la messagerie, le nom d’utilisateur et le numéro de téléphone dans Workday.

Planification de votre déploiement

La configuration de l'attribution d’utilisateurs Workday vers Active Directory nécessite une planification minutieuse couvrant différents aspects tels que :

- Configuration de l'agent de provisionnement Microsoft Entra Connect

- Nombre d’applications d’attribution d’utilisateurs Workday vers Active Directory à déployer

- Sélection de l’ID de correspondance approprié, mappage d’attributs, transformation et filtres d’étendue

Pour obtenir des instructions complètes ainsi que les meilleures pratiques recommandées, consultez le plan de déploiement cloud des RH.

Configurer un utilisateur du système d’intégration dans Workday

En général, tous les connecteurs d'approvisionnement Workday ont besoin des informations d'identification d'un utilisateur du système d'intégration Workday pour se connecter à l'API Ressources humaines Workday. Cette section explique comment créer un utilisateur du système d'intégration dans Workday. Elle comprend les sous-sections suivantes :

- Création d'un utilisateur du système d'intégration

- Création d'un groupe de sécurité pour le système d'intégration

- Configuration des autorisations relatives à la stratégie de sécurité du domaine

- Configuration des autorisations relatives à la stratégie de sécurité des processus métier

- Activation des modifications apportées à la stratégie de sécurité

Remarque

Il est possible d’ignorer cette procédure et d’utiliser à la place un compte administrateur Workday en tant que compte d’intégration système. Cette procédure, bien qu’adaptée aux démonstrations, n’est pas recommandée pour les déploiements de production.

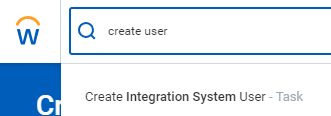

Création d’un utilisateur système d’intégration

Pour créer un utilisateur de système d’intégration :

Connectez-vous à votre locataire Workday à l’aide d’un compte administrateur. Dans Workday Application (Application Workday), entrez « create user » dans la zone de recherche, puis cliquez sur Create Integration System User (Créer un utilisateur du système d’intégration).

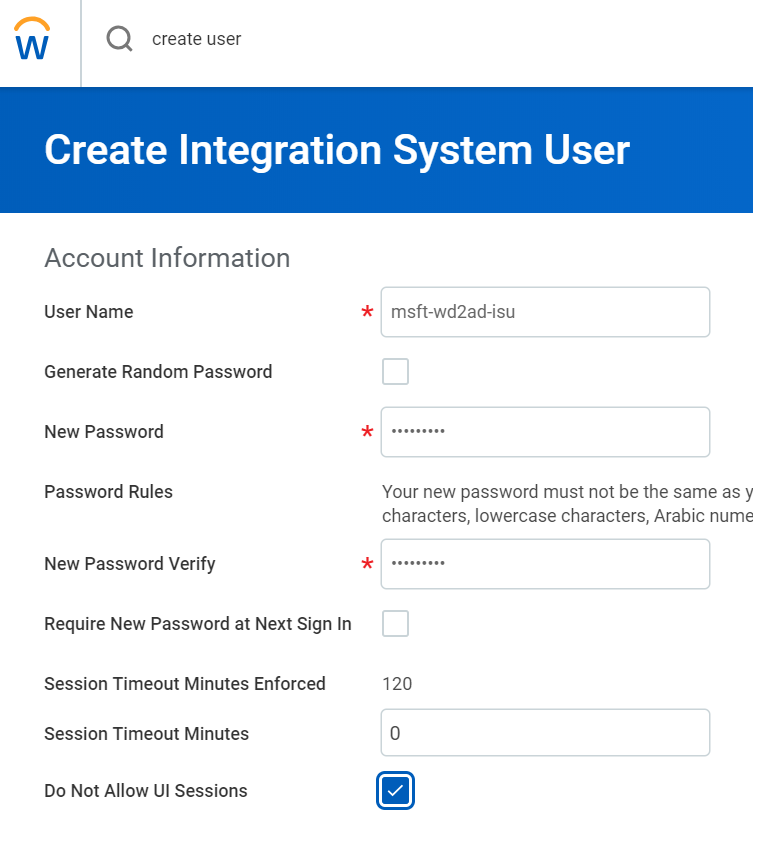

Exécutez la tâche Create Integration System User en fournissant un nom d’utilisateur et un mot de passe pour un nouvel utilisateur du système d’intégration.

- Ne pas cocher l’option Exiger un nouveau mot de passe lors de la prochaine connexion, car cet utilisateur se connecte de manière programmatique.

- Conservez la valeur par défaut de 0 pour l’option Délai d’expiration de session (minutes) afin d’éviter que les sessions de l’utilisateur expirent prématurément.

- Sélectionnez l’option Do Not Allow UI Sessions (Ne pas autoriser les sessions d’interface utilisateur), car elle fournit une couche de sécurité supplémentaire qui empêche un utilisateur ayant le mot de passe du système d’intégration de se connecter à Workday.

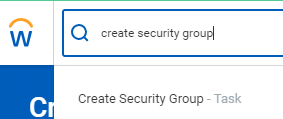

Création d'un groupe de sécurité pour le système d'intégration

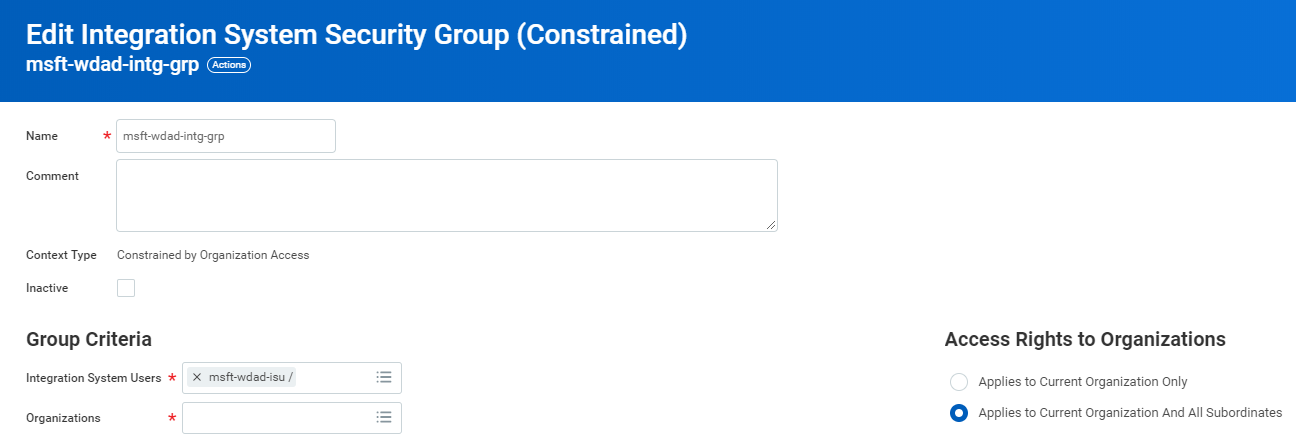

Au cours de cette étape, vous allez créer dans Workday un groupe de sécurité avec ou sans contraintes, puis attribuer à ce groupe l’utilisateur du système d’intégration créé à l’étape précédente.

Pour créer un groupe de sécurité :

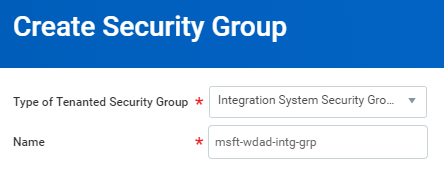

Entrez create security group dans la zone de recherche, puis cliquez sur Create Security Group.

Exécutez la tâche Create Security Group.

Il existe deux types de groupes de sécurité dans Workday :

- Sans contraintes : les membres du groupe de sécurité ont accès à toutes les instances de données sécurisées par celui-ci.

- Avec contraintes : les membres du groupe de sécurité bénéficient d'un accès contextuel à un sous-ensemble d'instances de données (lignes) auxquelles le groupe de sécurité a accès.

Consultez votre partenaire d'intégration Workday afin de sélectionner le type de groupe de sécurité qui convient le mieux à l'intégration.

Une fois le type de groupe choisi, sélectionnez Groupe de sécurité du système d'intégration (sans contraintes) ou Groupe de sécurité du système d'intégration (avec contraintes) dans le menu déroulant Type de groupe de sécurité avec locataire pris en charge.

Une fois le groupe de sécurité créé, vous voyez une page où vous pouvez lui affecter des membres. Ajoutez le nouvel utilisateur du système d'intégration créé à l'étape précédente à ce groupe de sécurité. Si vous utilisez un groupe de sécurité avec contraintes, vous devez sélectionner l’étendue appropriée de l’organisation.

Configuration des autorisations relatives à la stratégie de sécurité du domaine

Dans cette étape, vous accordez au groupe de sécurité des autorisations de stratégie de sécurité du domaine pour les données des employés.

Pour configurer des autorisations de stratégie de sécurité du domaine :

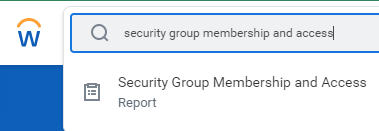

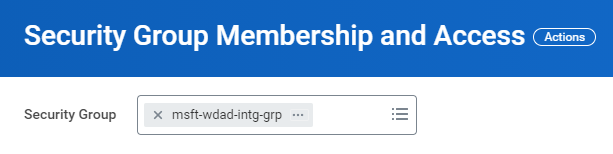

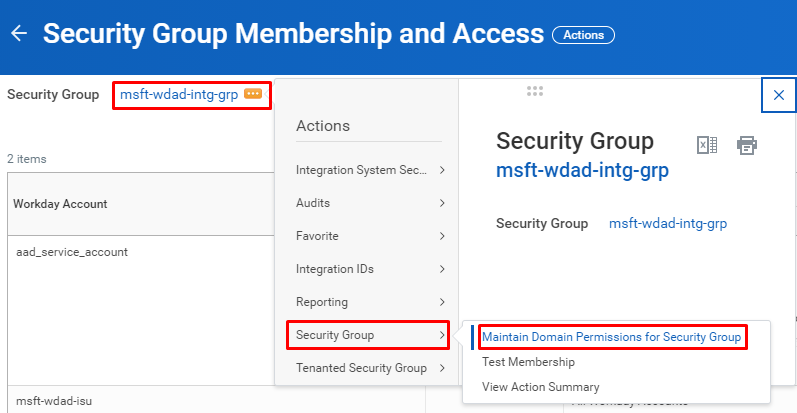

Entrez Security Group Membership and Access dans la zone de recherche, puis cliquez sur le lien du rapport.

Recherchez et sélectionnez le groupe de sécurité créé à l’étape précédente.

Cliquez sur les points de suspension (

...) en regard du nom du groupe et, dans le menu, sélectionnez Security Group > Conservez les autorisations du domaine pour le groupe de sécurité

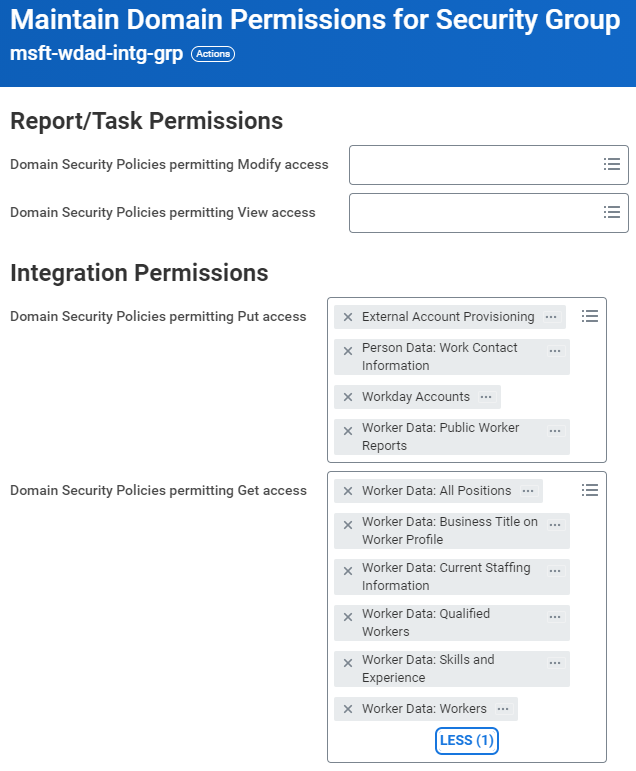

Sous Integration Permissions, ajoutez les domaines suivants à la liste Domain Security Policies permitting Put access.

- External Account Provisioning

- Worker Data: Public Worker Reports

- Person Data: Work Contact Information (obligatoire si vous envisagez l’écriture différée des données de contact de Microsoft Entra ID vers Workday)

- Workday Accounts (obligatoire si vous envisagez l’écriture différée du nom d’utilisateur/UPN de Microsoft Entra ID vers Workday)

Sous Integration Permissions, ajoutez les domaines suivants à la liste Domain Security Policies permitting Get access.

- Worker Data: Workers

- Worker Data: All Positions

- Worker Data: Current Staffing Information

- Worker Data: Business Title on Worker Profile

- Worker Data: Qualified Workers (Facultatif : ajoutez ceci pour récupérer les données de qualification des employés pour le provisionnement)

- Worker Data: Skills and Experience (Facultatif : ajoutez ceci pour récupérer les données de compétences des employés pour le provisionnement)

À l’issue des étapes ci-dessus, l’écran d’autorisations suivant s’affiche :

Cliquez sur OK et Done sur l’écran suivant pour terminer la configuration.

Configuration des autorisations relatives à la stratégie de sécurité des processus métier

Dans cette étape, vous accordez des autorisations de stratégies de sécurité « sécurité des processus métier » pour les données des employés au groupe de sécurité.

Notes

Cette étape est uniquement nécessaire pour configurer le connecteur de l'application de réécriture Workday.

Pour configurer des autorisations de stratégie de sécurité de processus métier :

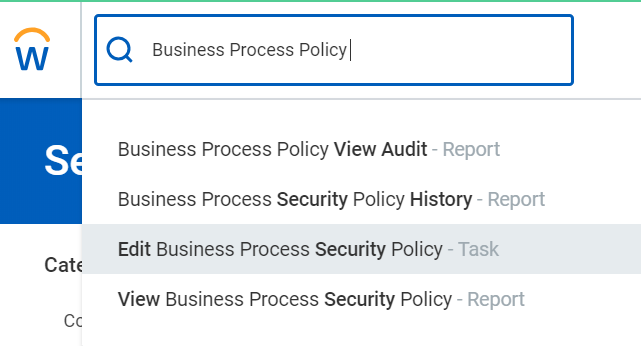

Entrez Business Process Policy (Stratégie de processus métier) dans la zone de recherche, puis cliquez sur le lien vers la tâche Edit Business Process Security Policy (Modifier la stratégie de sécurité de processus métier).

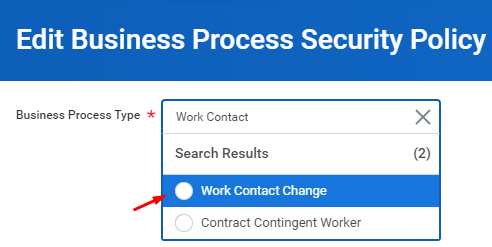

Dans la zone de texte Business Process Type (Type de processus métier), recherchez Contact, sélectionnez le processus métier Work Contact Change (Modification du contact professionnel) et cliquez sur OK.

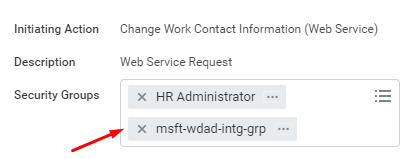

Sur la page Edit Business Process Security Policy (Modifier la stratégie de sécurité de processus métier), faites défiler jusqu’à la section Change Work Contact Information (Modifier les informations de contact professionnel (service web)).

Sélectionnez et ajoutez le nouveau groupe de sécurité du système d’intégration à la liste des groupes de sécurité qui peuvent lancer la demande de services web.

Cliquez sur Done (Terminé).

Activation des modifications de stratégie de sécurité

Pour activer les modifications de la stratégie de sécurité :

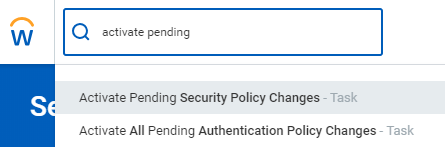

Entrez activate dans la zone de recherche, puis cliquez sur le lien Activate Pending Security Policy Changes.

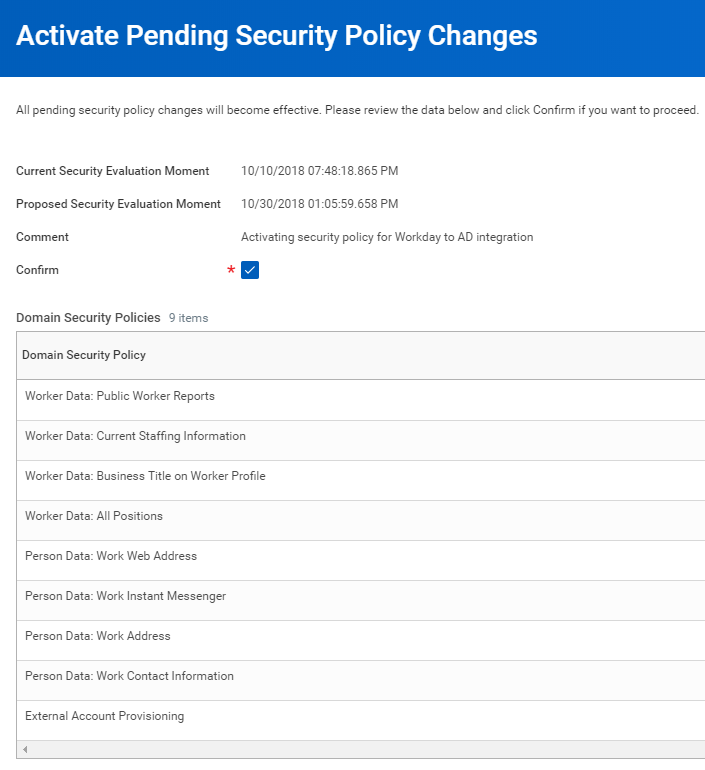

Commencez la tâche Activate Pending Security Policy Changes en entrant un commentaire à des fins d’audit, puis cliquez sur OK.

Terminez la tâche sur l’écran suivant en cochant la case Confirmer, puis cliquez sur OK.

Prérequis relatifs à l’installation de l’agent de provisionnement

Passez en revue les prérequis relatifs à l’installation de l’agent de provisionnement avant de passer à la section suivante.

Configuration de l’approvisionnement de l’utilisateur de Workday à Active Directory

Cette section présente les étapes à suivre pour configurer l'approvisionnement des comptes d'utilisateur de Workday vers chacun des domaines Active Directory concernés par votre intégration.

- Ajouter l’application du connecteur d’approvisionnement et télécharger l’agent d’approvisionnement

- Installer et configurer les agents d'approvisionnement locaux

- Configurer la connectivité à Workday et Active Directory

- Configurer les mappages d'attributs

- Activer et lancer l'approvisionnement des utilisateurs

Première partie : Ajouter l’application du connecteur d’approvisionnement et télécharger l’agent d’approvisionnement

Pour configurer l’approvisionnement Workday dans Active Directory :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

Recherchez Attribution d’utilisateurs de Workday vers Active Directory et ajoutez cette application à partir de la galerie.

Une fois l’application ajoutée et l’écran de détails de l’application affiché, sélectionnez Provisionnement.

Définissez le mode de provisionnement sur Automatique

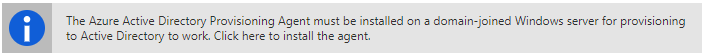

Cliquez sur la bannière d’informations affichée pour télécharger l’agent d’approvisionnement.

Deuxième partie : Installer et configurer des agents de provisionnement locaux

Pour tout provisionnement vers une instance locale d’Active Directory, l’agent de provisionnement doit être installé sur un serveur joint au domaine ayant un accès réseau aux domaines Active Directory souhaités.

Transférez le programme d’installation de l’agent téléchargé sur l’hôte du serveur et suivez les étapes indiquées dans la section Installer l’agent pour terminer la configuration de l’agent.

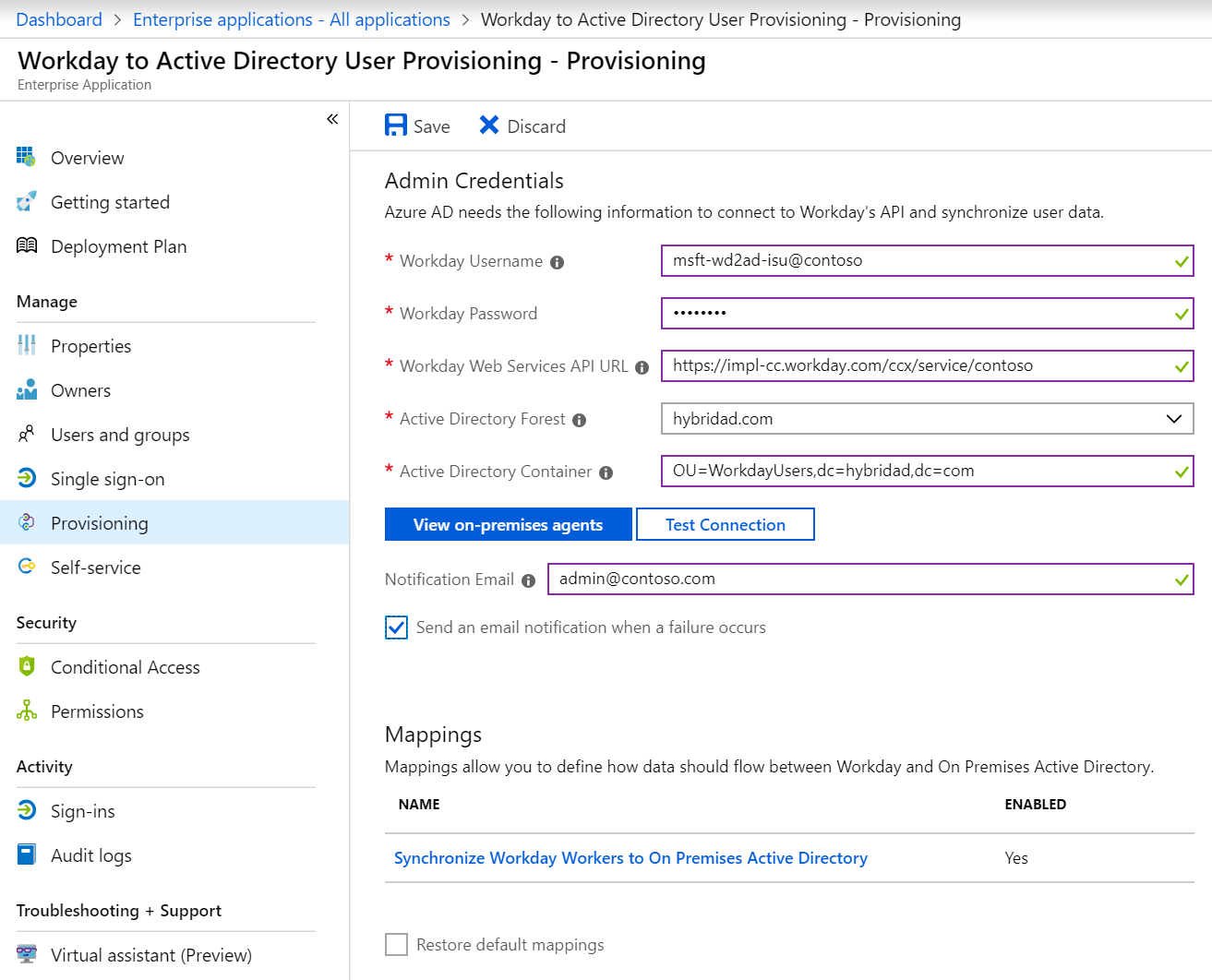

Troisième partie : Dans l’application d’approvisionnement, configurer la connectivité à Workday et Active Directory

Lors de cette étape, nous allons établir la connectivité avec Workday et Active Directory.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise> Workday pour l’application d’attribution d’utilisateurs Active Directory créée dans la Partie 1.

Fermez la section Informations d’identification de l’administrateur, comme suit :

Nom d'utilisateur Workday : entrez le nom d'utilisateur du compte du système d'intégration Workday, avec le nom de domaine du locataire. Le résultat doit ressembler à : nom_utilisateur@nom_locataire

Mot de passe Workday : entrez le mot de passe du compte du système d'intégration Workday.

URL de l'API des services web Workday : entrez l'URL du point de terminaison des services web Workday de votre locataire. L’URL détermine la version de l’API Workday Web Services utilisée par le connecteur.

Format d’URL Version d'API WWS utilisée Modifications XPATH requises https://####.workday.com/ccx/service/tenantName Version 21.1 Non https://####.workday.com/ccx/service/tenantName/Human_Resources Version 21.1 Non https://####.workday.com/ccx/service/tenantName/Human_Resources/v##.# v##.# Oui Notes

Si aucune information de version n’est spécifiée dans l’URL, l’application utilise Workday Web Services (WWS) version 21.1, et aucune modification n’est requise pour les expressions de l’API XPATH par défaut fournies avec l’application. Pour utiliser une version spécifique de l’API WWS, spécifiez le numéro de version dans l’URL.

Exemple :https://wd3-impl-services1.workday.com/ccx/service/contoso4/Human_Resources/v34.0

Si vous utilisez une API WWS version 30.0 ou ultérieure, avant d’activer le travail d’approvisionnement, mettez à jour les expressions d’API XPATH sous Mappage d’attributs -> Options avancées -> Modifier la liste d’attributs de Workday en vous reportant à la section Gestion de votre configuration et aux informations de référence sur les attributs Workday.Forêt Active Directory : « nom » de votre domaine Active Directory, tel qu'il est inscrit auprès de l'agent. Utilisez le menu déroulant pour sélectionner le domaine cible à approvisionner. Cette valeur correspond généralement à une chaîne de type : contoso.com

Conteneur Active Directory : entrez le nom unique du conteneur où l’agent doit créer des comptes d’utilisateur par défaut. Exemple : OU=Standard Users,OU=Users,DC=contoso,DC=test

Remarque

Ce paramètre ne concerne que les créations de comptes d’utilisateur si l’attribut parentDistinguishedName n’est pas configuré dans les mappages d’attributs. Ce paramètre n’est pas utilisé pour les opérations de recherche ou de mise à jour des utilisateurs. Toute la sous-arborescence du domaine se trouve dans l’étendue de l’opération de recherche.

E-mail de notification : entrez votre adresse e-mail et activez la case à cocher « Envoyer un e-mail en cas de défaillance ».

Remarque

Le service de provisionnement Microsoft Entra envoie une notification par courrier électronique si la tâche de provisionnement passe en quarantaine.

Cliquez sur le bouton Tester la connexion. Si le test de connexion réussit, cliquez sur le bouton Enregistrer en haut. En cas d’échec, vérifiez que les informations d’identification de Workday et celles d’Active Directory configurées sur le programme d’installation de l’agent sont valides.

Une fois les informations d’identification enregistrées, la section Mappages affiche le mappage par défaut Synchroniser les employés Workday avec l’instance locale d’Active Directory.

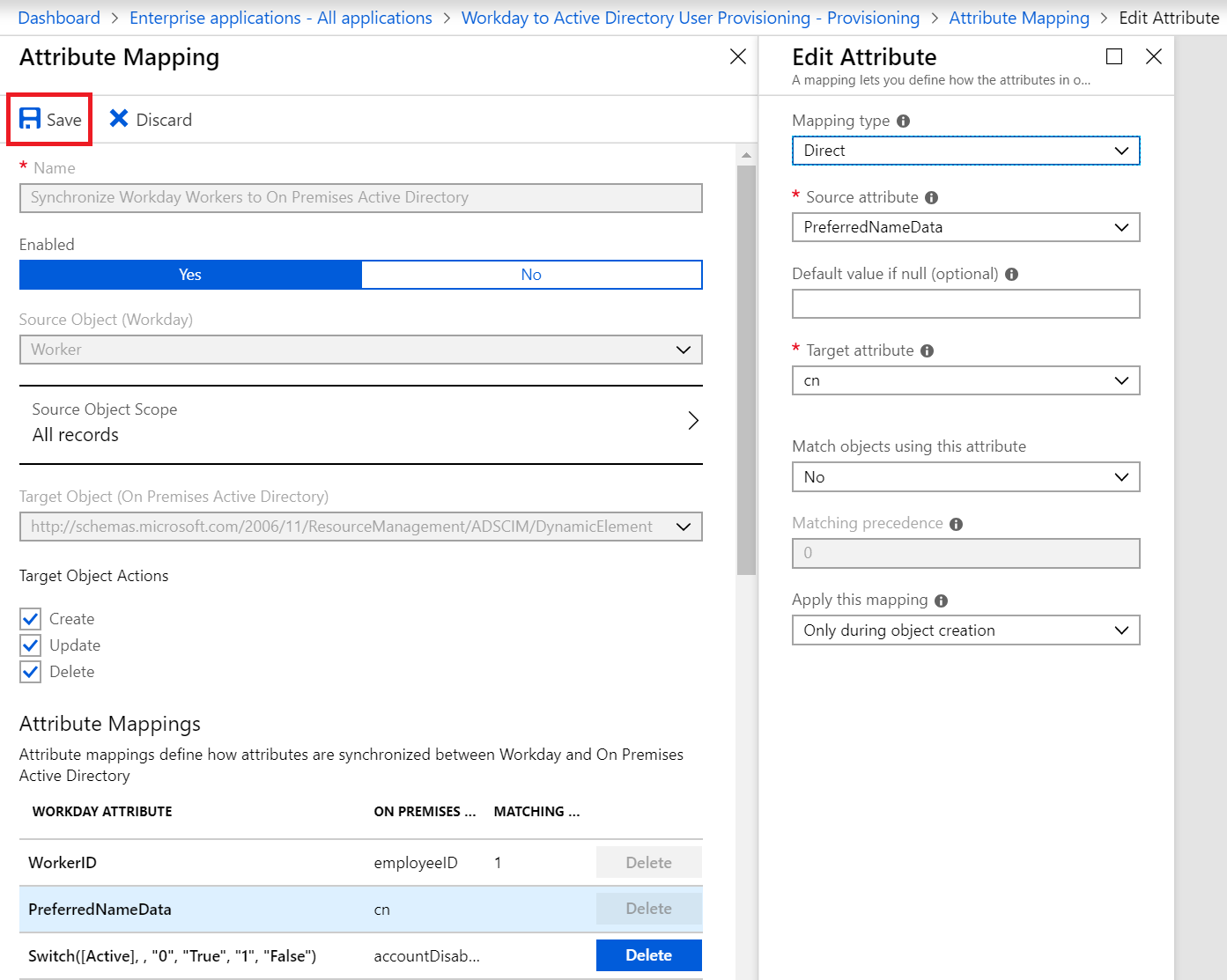

Partie 4 : Configuration des mappages d’attributs

Dans cette section, vous allez configurer le flux des données de l’utilisateur de Workday vers Active Directory.

Dans l'onglet Approvisionnement, sous Mappages, cliquez sur Synchroniser les employés Workday avec l'instance locale d'Active Directory.

Dans le champ Portée de l’objet source, vous pouvez sélectionner les ensembles d’utilisateurs dans Workday qui doivent se trouver dans la portée pour l’approvisionnement AD, en définissant un ensemble de filtres basés sur l’attribut. L’étendue par défaut est « tous les utilisateurs de Workday ». Exemples de filtres :

Exemple : Étendue pour les utilisateurs avec des ID d’employés entre 1000000 et 2000000 (2000000 exclus)

Attribut : WorkerID

Opérateur : REGEX Match

Valeur : (1[0-9][0-9][0-9][0-9][0-9][0-9])

Exemple : Uniquement les employés et non les employés occasionnels

Attribut : EmployeeID

Opérateur : n’est pas NULL

Conseil

Quand vous configurez l’application de provisionnement pour la première fois, vous devez tester et vérifier vos mappages d’attributs et expressions pour obtenir le résultat souhaité. Microsoft recommande d’utiliser les filtres d’étendue disponibles sous Portée de l’objet source ainsi que le provisionnement à la demande pour tester vos mappages avec quelques utilisateurs de test de Workday. Après avoir vérifié que les mappages fonctionnent, vous pouvez supprimer le filtre ou l'étendre progressivement pour inclure d'autres utilisateurs.

Attention

Par défaut, le moteur de provisionnement désactive/supprime les utilisateurs qui sortent de l’étendue. Vous pouvez juger ce comportement inopportun dans votre intégration de Workday à AD. Pour remplacer ce comportement par défaut, consultez l’article Ignorer la suppression des comptes d’utilisateurs qui sortent de l’étendue.

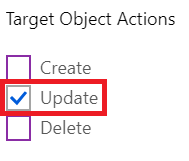

Dans le champ Actions de l'objet cible, vous pouvez filtrer globalement les actions exécutées sur Active Directory. Les actions Créer et Mettre à jour sont les plus courantes.

Dans la section Mappages d’attributs, vous pouvez définir comment les attributs Workday sont mappés aux attributs Active Directory.

Cliquez sur un mappage d’attributs existants à mettre à jour ou cliquez sur Ajouter un nouveau mappage en bas de l’écran pour ajouter de nouveaux mappages. Un mappage d’attribut individuel prend en charge les propriétés suivantes :

Type de mappage

Direct : inscrit la valeur de l'attribut Workday dans l'attribut AD, sans aucune modification

Constante : inscrivez une valeur de chaîne constante et statique dans l'attribut AD

Expression : vous permet d’écrire une valeur personnalisée dans l’attribut AD, basée sur un ou plusieurs attributs Workday. Pour plus d’informations, consultez l’article sur les expressions.

Attribut source : l’attribut utilisateur dans Workday. Si l’attribut que vous recherchez n’est pas présent, consultez Personnalisation de la liste des attributs utilisateur Workday.

Valeur par défaut : facultatif. Si l’attribut source a une valeur vide, le mappage écrit cette valeur à la place. La configuration la plus courante consiste à laisser ce champ vide.

Attribut cible : attribut de l’utilisateur dans Active Directory.

Faire correspondre des objets à l’aide de cet attribut : indique ci ce mappage est utilisé ou pas pour identifier les utilisateurs de manière unique entre Workday et Active Directory. Cette valeur est communément définie dans le champ ID collaborateur de Workday, qui est généralement mappé avec l’un des attributs ID employé d’Active Directory.

Priorité des correspondances : plusieurs attributs de correspondance peuvent être définis. S’il en existe plusieurs, ils sont évalués dans l’ordre défini par ce champ. Dès qu’une correspondance est trouvée, aucun autre attribut correspondant n’est évalué.

Appliquer ce mappage

Toujours : applique ce mappage à la création de l’utilisateur et des actions de mise à jour.

Lors de la création uniquement : applique ce mappage uniquement aux actions de création d’utilisateur.

Pour enregistrer vos mappages, cliquez sur Enregistrer en haut de la section Mappage d’attributs.

Vous trouverez ci-dessous des exemples de mappages d'attributs entre Workday et Active Directory, avec quelques expressions communes

L'expression mappée avec l'attribut parentDistinguishedName permet d'attribuer un utilisateur à différentes unités d'organisation en fonction d'un ou plusieurs attributs sources Workday. Cet exemple place les utilisateurs dans différentes unités d’organisation en fonction de la ville dans laquelle ils se trouvent.

L’attribut userPrincipalName d’Active Directory est généré à l’aide de la fonction de déduplication SelectUniqueValue qui recherche l’existence d’une valeur générée dans le domaine AD cible et ne la définit que si elle est unique.

Vous trouverez ici de la documentation sur l’écriture d’expressions. Cette section comprend des exemples de suppression de caractères spéciaux.

| ATTRIBUT WORKDAY | ATTRIBUT ACTIVE DIRECTORY | CORRESPONDANCE D’ID ? | CRÉER / METTRE À JOUR |

|---|---|---|---|

| WorkerID | EmployeeID | Oui | Écrit lors de la création uniquement |

| PreferredNameData | cn | Écrit lors de la création uniquement | |

| SelectUniqueValue( Join("@", Join(".", [FirstName], [LastName]), "contoso.com"), Join("@", Join(".", Mid([FirstName], 1, 1), [LastName]), "contoso.com"), Join("@", Join(".", Mid([FirstName], 1, 2), [LastName]), "contoso.com")) | userPrincipalName | Écrit lors de la création uniquement | |

Replace(Mid(Replace([UserID], , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , ) |

sAMAccountName | Écrit lors de la création uniquement | |

| Switch([Active], , "0", "True", "1", "False") | accountDisabled | Créer + mettre à jour | |

| FirstName | givenName | Créer + mettre à jour | |

| LastName | sn | Créer + mettre à jour | |

| PreferredNameData | displayName | Créer + mettre à jour | |

| Société | société | Créer + mettre à jour | |

| SupervisoryOrganization | department | Créer + mettre à jour | |

| ManagerReference | manager | Créer + mettre à jour | |

| BusinessTitle | title | Créer + mettre à jour | |

| AddressLineData | streetAddress | Créer + mettre à jour | |

| Municipalité | l | Créer + mettre à jour | |

| CountryReferenceTwoLetter | co | Créer + mettre à jour | |

| CountryReferenceTwoLetter | c | Créer + mettre à jour | |

| CountryRegionReference | st | Créer + mettre à jour | |

| WorkSpaceReference | physicalDeliveryOfficeName | Créer + mettre à jour | |

| PostalCode | postalCode | Créer + mettre à jour | |

| PrimaryWorkTelephone | telephoneNumber | Créer + mettre à jour | |

| Fax | facsimileTelephoneNumber | Créer + mettre à jour | |

| Mobile | mobile | Créer + mettre à jour | |

| LocalReference | preferredLanguage | Créer + mettre à jour | |

| Switch([Municipality], "OU=Default Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com") | parentDistinguishedName | Créer + mettre à jour |

Une fois la configuration du mappage des attributs terminée, vous pouvez tester le provisionnement d’un utilisateur unique à l’aide du provisionnement à la demande, puis activer et lancer le service de provisionnement d’utilisateurs.

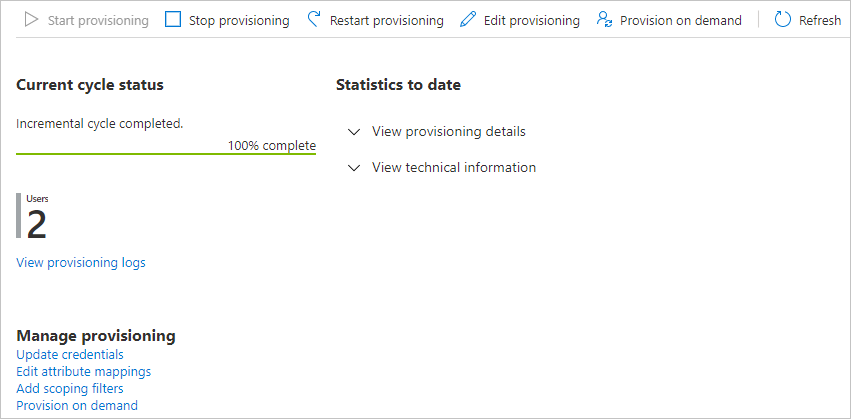

Activer et lancer l'approvisionnement des utilisateurs

Une fois que les configurations de l’application d’attribution Workday ont été effectuées et que vous avez vérifié le provisionnement pour un utilisateur unique avec le provisionnement à la demande, vous pouvez activer le service de provisionnement dans le portail Azure.

Conseil

Par défaut, lorsque vous activez le service d’approvisionnement, il lance les opérations d’approvisionnement pour tous les utilisateurs concernés. En cas d'erreur de mappage ou de problème lié aux données Workday, le travail d'approvisionnement peut échouer et être mis en quarantaine. Pour éviter ce genre de problème, nous vous recommandons de configurer le filtre Portée de l’objet source et de tester vos mappages d’attributs sur quelques utilisateurs tests à l’aide du provisionnement à la demande avant de lancer la synchronisation complète de tous les utilisateurs. Après avoir vérifié que les mappages fonctionnent et qu'ils vous donnent les résultats souhaités, vous pouvez supprimer le filtre ou l'étendre progressivement pour inclure d'autres utilisateurs.

Accédez au panneau Provisionnement, puis cliquez sur Démarrer le provisionnement.

Cette opération permet de lancer la synchronisation initiale, dont la durée dépendra du nombre d’utilisateurs du locataire Workday. Vous pouvez consulter la barre de progression pour suivre la progression du cycle de synchronisation.

À tout moment, vérifiez l’onglet Approvisionnement dans le centre d’administration Microsoft Entra pour voir quelles actions le service d’approvisionnement a effectuées. Les journaux d’approvisionnement répertorient tous les événements de synchronisation individuels effectués par le service d’approvisionnement, notamment les utilisateurs lus dans Workday et par la suite ajoutés ou mis à jour dans Active Directory. Reportez-vous à la section Résolution des problèmes pour obtenir des instructions sur la manière de consulter les journaux d’approvisionnement et de corriger les erreurs d’approvisionnement.

Au terme de la synchronisation initiale, un rapport de synthèse d’audit est créé dans l’onglet Approvisionnement, comme illustré ci-dessous.

Forums Aux Questions (FAQ)

Questions relatives aux fonctionnalités de la solution

- Lors du traitement d'un nouvel employé à partir de Workday, comment la solution définit-elle le mot de passe du nouveau compte d'utilisateur dans Active Directory ?

- La solution prend-elle en charge l'envoi de notifications par e-mail au terme des opérations d'approvisionnement ?

- La solution met-t-elle les profils utilisateur Workday en cache dans le cloud Microsoft Entra ID ou au niveau de la couche de l'agent d'approvisionnement ?

- La solution prend-elle en charge l'attribution de groupes AD locaux à l'utilisateur ?

- Quelles API Workday la solution utilise-t-elle pour interroger et mettre à jour les profils d'employé Workday ?

- Puis-je configurer mon locataire Workday HCM avec deux locataires Microsoft Entra ?

- Comment suggérer des améliorations ou réclamer de nouvelles fonctionnalités en lien avec l'intégration de Workday et Microsoft Entra ?

Questions relatives à l'agent d'approvisionnement

- Quelle est la version mise à la disposition générale de l'agent d'approvisionnement ?

- Comment connaître la version de mon agent d'approvisionnement ?

- Microsoft fournit-il automatiquement les mises à jour de l'agent d'approvisionnement ?

- Puis-je installer l’agent d’approvisionnement sur le serveur qui exécute Microsoft Entra Connect ?

- Comment configurer l'agent d'approvisionnement afin qu'il utilise un serveur proxy pour la communication HTTP sortante ?

- Comment savoir que l'agent d'approvisionnement est en mesure de communiquer avec le locataire Microsoft Entra et qu'aucun pare-feu ne bloque les ports requis par l'agent ?

- Comment désinscrire le domaine associé à mon agent d'approvisionnement ?

- Comment désinstaller l'agent d'approvisionnement ?

Questions relatives à la configuration et au mappage des attributs de Workday vers AD

- Comment sauvegarder ou exporter une copie de travail de mon schéma et de mon mappage d'attributs d'approvisionnement Workday ?

- Je dispose d'attributs personnalisés dans Workday et Active Directory. Comment configurer la solution pour qu'elle fonctionne avec mes attributs personnalisés ?

- Puis-je transférer une photo de l'utilisateur de Workday vers Active Directory ?

- Comment synchroniser des numéros de téléphone mobile à partir de Workday avec consentement des utilisateurs pour un usage public ?

- Comment procéder à la mise en forme des noms d’affichage AD en fonction des attributs service/pays/ville de l’utilisateur et gérer les écarts régionaux ?

- Comment utiliser SelectUniqueValue afin de générer des valeurs uniques pour l'attribut samAccountName ?

- Comment supprimer des caractères comportant des signes diacritiques et les convertir en lettres normales de l'alphabet anglais ?

Questions relatives aux fonctionnalités de la solution

Lors du traitement d'un nouvel employé à partir de Workday, comment la solution définit-elle le mot de passe du nouveau compte d'utilisateur dans Active Directory ?

Lorsque l'agent d'approvisionnement local reçoit une demande de création d'un compte AD, il génère automatiquement un mot de passe aléatoire complexe, conçu pour répondre aux exigences de complexité du mot de passe définies par le serveur AD, et le définit sur l'objet utilisateur. Ce mot de passe n’est consigné nulle part.

La solution prend-elle en charge l'envoi de notifications par e-mail au terme des opérations d'approvisionnement ?

Non, l’envoi de notifications par e-mail au terme des opérations d’approvisionnement n’est pas pris en charge dans la version actuelle.

La solution met-t-elle les profils utilisateur Workday en cache dans le cloud Microsoft Entra ou au niveau de la couche de l'agent d'approvisionnement ?

Non, la solution ne met pas les profils utilisateur en cache. Le service d'approvisionnement Microsoft Entra assume simplement le rôle de processeur de données, en lisant les données à partir de Workday et en les écrivant sur l'instance cible d'Active Directory ou de Microsoft Entra ID. Reportez-vous à la section Gestion des données personnelles pour plus d'informations sur la confidentialité des utilisateurs et sur la conservation des données.

La solution prend-elle en charge l'attribution de groupes AD locaux à l'utilisateur ?

Cette fonctionnalité n’est pas prise en charge actuellement. La solution de contournement recommandée consiste à déployer un script PowerShell qui interroge le point de terminaison de l’API Microsoft Graph pour accéder aux données du journal d’approvisionnement et utilise celles-ci pour déclencher des scénarios tels que l’attribution de groupes. Ce script PowerShell peut être associé à un planificateur de tâches et déployé sur le boîtier qui exécute l'agent d'approvisionnement.

Quelles API Workday la solution utilise-t-elle pour interroger et mettre à jour les profils d'employé Workday ?

La solution utilise actuellement les API Workday suivantes :

Le format de l'URL Workday Web Services API URL utilisée dans la section Informations d'identification de l'administrateur, détermine la version d'API utilisée pour Get_Workers

- Si le format de l’URL est https://####.workday.com/ccx/service/tenantName, l’API v21.1 est utilisée.

- Si le format de l’URL est https://####.workday.com/ccx/service/tenantName/Human_Resources, l’API v21.1 est utilisée

- Si le format de l’URL est https://####.workday.com/ccx/service/tenantName/Human_Resources/v##.#, la version d’API spécifiée est utilisée. (Exemple : si la version 34.0 est spécifiée, elle est utilisée.)

La fonctionnalité de réécriture des adresses e-mail Workday utilise Change_Work_Contact_Information (v30.0)

La fonctionnalité de réécriture des noms d’utilisateurs Workday utilise Update_Workday_Account (v31.2)

Puis-je configurer mon locataire Workday HCM avec deux locataires Microsoft Entra ?

Oui, cette configuration est prise en charge. Voici les étapes générales à suivre pour configurer ce scénario :

- Déployez l'agent d'approvisionnement n°1 et enregistrez-le auprès du locataire Microsoft Entra n°1.

- Déployez l'agent d'approvisionnement n°2 et enregistrez-le auprès du locataire Microsoft Entra n°2.

- En fonction des « domaines enfants » gérés par les agents d’approvisionnement, configurez chaque agent avec les domaines qui conviennent. Un agent peut gérer plusieurs domaines.

- Dans le Centre d’administration Microsoft Entra, configurez l’application Workday to AD User Provisioning dans chaque locataire et configurez-la avec les domaines respectifs.

Comment suggérer des améliorations ou réclamer de nouvelles fonctionnalités en lien avec l'intégration de Workday et Microsoft Entra ?

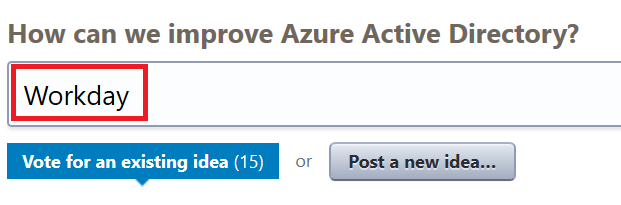

Vos commentaires ont beaucoup de valeur pour nous car ils nous aident à définir une orientation pour nos futures versions et améliorations. Nous vous invitons à nous faire part de vos commentaires et vous encourageons à soumettre vos idées ou suggestions d'amélioration sur le forum de commentaires de Microsoft Entra ID. Pour accéder à des commentaires existants en lien avec l'intégration de Workday, sélectionnez la catégorie Applications SaaaS et lancez une recherche avec le mot clé Workday.

Avant de suggérer une idée, vérifiez que personne ne vous a devancé. Si tel est le cas, vous pouvez voter pour la demande de fonctionnalité ou d'amélioration existante. Vous pouvez également laisser un commentaire sur votre cas d’usage spécifique pour montrer que vous soutenez l’idée et que la fonctionnalité vous sera également utile.

Questions relatives à l'agent d'approvisionnement

Quelle est la version mise à la disposition générale de l'agent d'approvisionnement ?

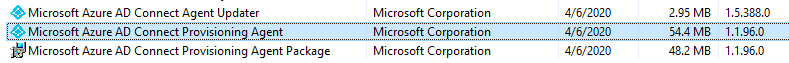

Recherchez la version correspondant à l'entrée Agent d'approvisionnement Microsoft Entra Connect.

Comment connaître la version de mon agent d'approvisionnement ?

Connectez-vous au serveur Windows sur lequel l’agent d’approvisionnement est installé.

Accédez à Panneau de configuration ->Menu Désinstaller ou modifier un programme

Recherchez la version correspondant à l'entrée Agent d'approvisionnement Microsoft Entra Connect.

Microsoft fournit-il automatiquement les mises à jour de l'agent d'approvisionnement ?

Oui, Microsoft met à jour automatiquement l’agent de provisionnement si le service Windows Microsoft Entra Connect Agent Updater est en cours d’exécution.

Puis-je installer l’agent d’approvisionnement sur le serveur qui exécute Microsoft Entra Connect ?

Oui, vous pouvez installer l’agent d’approvisionnement sur le serveur qui exécute Microsoft Entra Connect.

Au moment de la configuration, l'agent d'approvisionnement demande les informations d'identification de l'administrateur Microsoft Entra. L'agent stocke-t-il les informations d'identification sur le serveur local ?

Lors de la configuration, l'agent d'approvisionnement demande les informations d'identification de l'administrateur Microsoft Entra, mais uniquement pour se connecter à votre locataire Microsoft Entra. Il ne stocke pas les informations d’identification sur le serveur local. Toutefois, il conserve les informations d'identification utilisées pour se connecter au domaine Active Directory local dans un coffre de mots de passe Windows local.

Comment configurer l'agent d'approvisionnement afin qu'il utilise un serveur proxy pour la communication HTTP sortante ?

L'agent d'approvisionnement prend en charge l'utilisation du proxy sortant. Vous pouvez le configurer en modifiant le fichier de configuration C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config de l'agent. Ajoutez les lignes suivantes à la fin du fichier, juste avant la balise </configuration> de fermeture.

Remplacez les variables [proxy-server] et [proxy-port] par le nom de votre serveur proxy et les valeurs de port.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Comment savoir que l'agent d'approvisionnement est en mesure de communiquer avec le locataire Microsoft Entra et qu'aucun pare-feu ne bloque les ports requis par l'agent ?

Vous pouvez également vérifier si tous les ports requis sont ouverts.

Un agent d'approvisionnement peut-il être configuré pour approvisionner plusieurs domaines AD ?

Oui, un agent d'approvisionnement peut être configuré pour gérer plusieurs domaines AD à condition de disposer d'une visibilité directe sur les contrôleurs de domaine correspondants. Microsoft recommande de configurer un groupe de 3 agents d’approvisionnement desservant le même ensemble de domaines AD afin de garantir la haute disponibilité et d’assurer la prise en charge du basculement.

Comment désinscrire le domaine associé à mon agent d'approvisionnement ?

*, obtenez l’ID de locataire de votre locataire Microsoft Entra.

Connectez-vous au serveur Windows qui exécute l’agent d’approvisionnement.

Ouvrez PowerShell en tant qu’administrateur Windows.

Accédez au répertoire contenant les scripts d’inscription et exécutez les commandes suivantes en remplaçant le paramètre [tenant ID] par l’ID de votre locataire.

cd "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\RegistrationPowershell\Modules\PSModulesFolder" Import-Module "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\RegistrationPowershell\Modules\PSModulesFolder\MicrosoftEntraPrivateNetworkConnectorPSModule.psd1" Get-PublishedResources -TenantId "[tenant ID]"Dans la liste des agents qui s’affiche, copiez la valeur du champ

idde la ressource dont l’attribut resourceName correspond au nom de votre domaine AD.Collez la valeur ID dans cette commande et exécutez la commande dans PowerShell.

Remove-PublishedResource -ResourceId "[resource ID]" -TenantId "[tenant ID]"Réexécutez l'Assistant Configuration de l'agent.

Tout autre agent précédemment affecté à ce domaine doit être reconfiguré.

Comment désinstaller l'agent d'approvisionnement ?

- Connectez-vous au serveur Windows sur lequel l’agent d’approvisionnement est installé.

- Accédez à Panneau de configuration ->Menu Désinstaller ou modifier un programme

- Désinstallez les programmes suivants :

- Agent d’approvisionnement Microsoft Entra Connect

- Microsoft Entra Connect Agent Updater

- Package de l’agent d’approvisionnement Microsoft Entra Connect

Questions relatives à la configuration et au mappage des attributs de Workday vers AD

Comment sauvegarder ou exporter une copie de travail de mon schéma et de mon mappage d'attributs d'approvisionnement Workday ?

Vous pouvez utiliser l'API Microsoft Graph pour exporter votre configuration d'approvisionnement d'utilisateurs Workday. Pour plus d'informations, reportez-vous à la procédure de la section Exporter et importer la configuration de vos mappages d'attributs d'approvisionnement d'utilisateurs Workday.

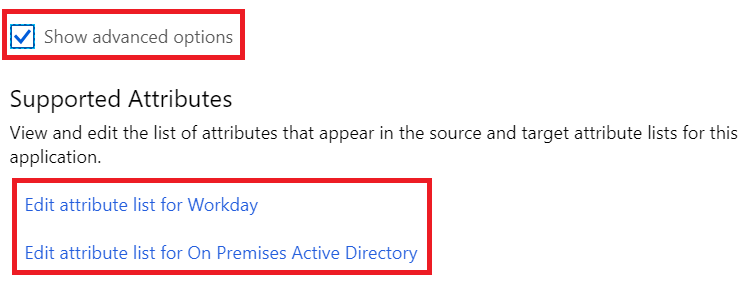

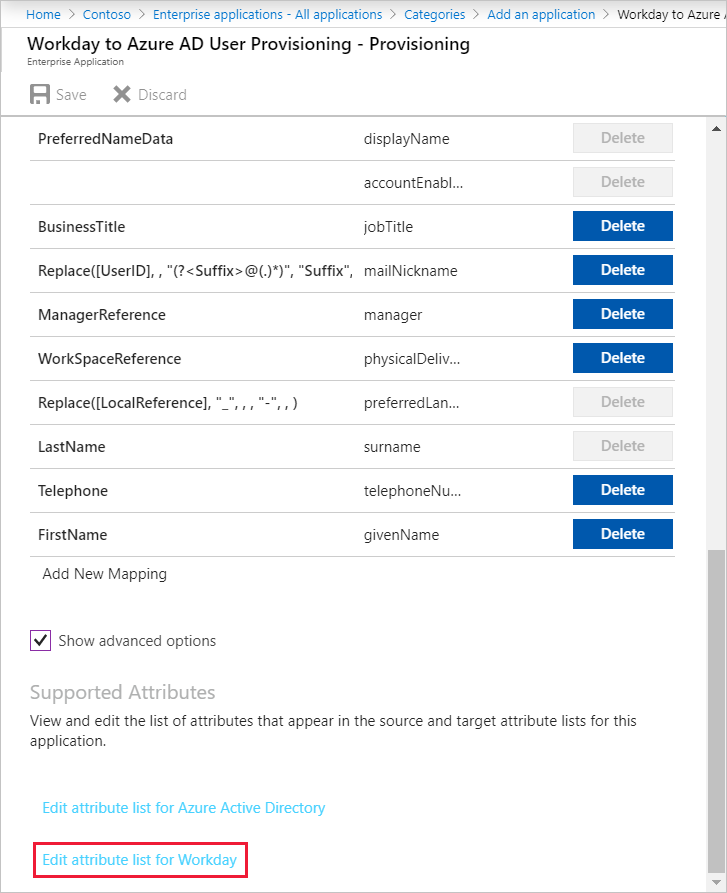

Je dispose d'attributs personnalisés dans Workday et Active Directory. Comment configurer la solution pour qu'elle fonctionne avec mes attributs personnalisés ?

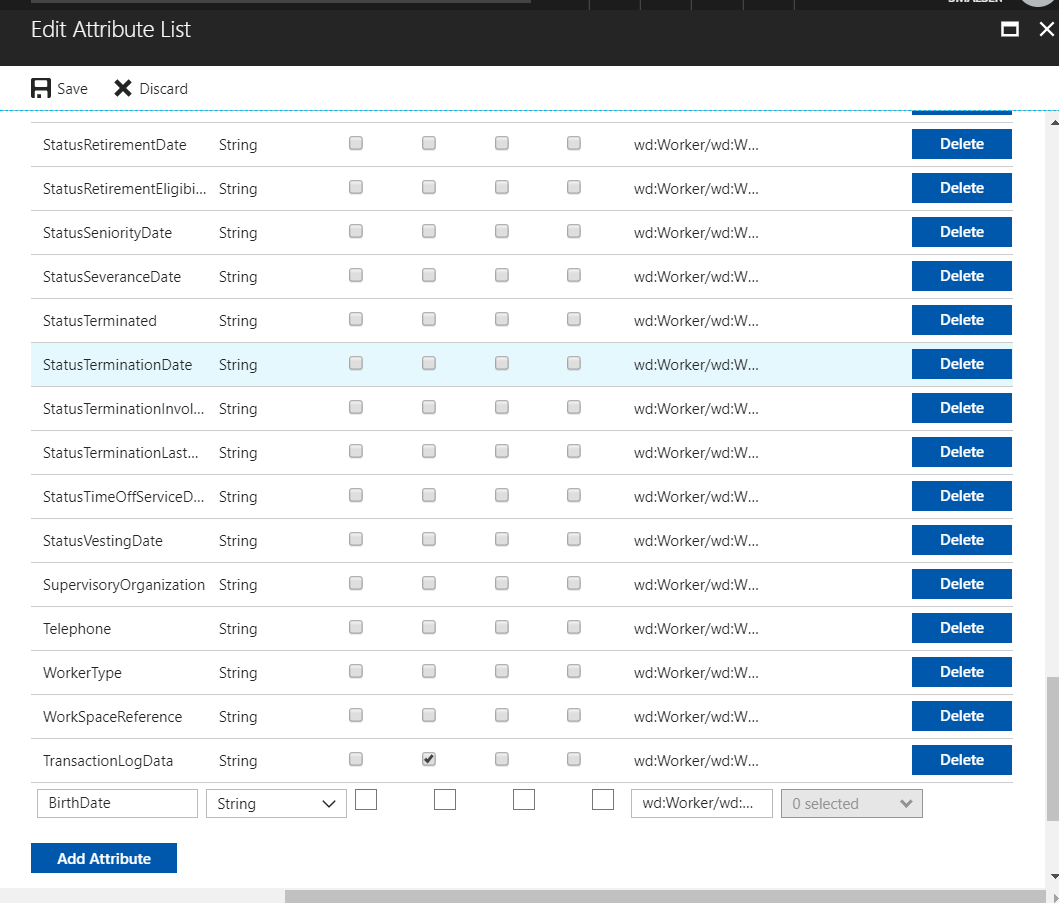

La solution prend en charge les attributs Workday et Active Directory personnalisés. Pour ajouter vos attributs personnalisés au schéma de mappage, ouvrez le panneau Mappage d'attributs et faites défiler l'écran vers le bas pour développer la section Afficher les options avancées.

Pour ajouter vos attributs Workday personnalisés, sélectionnez l'option Modifier la liste des attributs de Workday, et pour ajouter vos attributs AD personnalisés, sélectionnez l'option Modifier la liste des attributs de l'instance locale d'Active Directory.

Voir aussi :

Comment configurer la solution pour mettre à jour les attributs AD en fonction des modifications apportées à Workday sans créer de nouveaux comptes AD ?

Cette configuration peut être appliquée en définissant les Actions de l'objet cible dans le panneau Mappages d'attributs, comme illustré ci-dessous :

Cochez la case « Mettre à jour » pour que seules les opérations de mise à jour soient transférées de Workday vers AD.

Puis-je transférer une photo de l'utilisateur de Workday vers Active Directory ?

La solution ne prend actuellement pas en charge la définition des attributs binaires comme thumbnailPhoto et jpegPhoto dans Active Directory.

Comment synchroniser des numéros de téléphone mobile à partir de Workday avec consentement des utilisateurs pour un usage public ?

Accédez au panneau « Approvisionnement » de votre application d'approvisionnement Workday.

Cliquez sur Mappages d'attributs.

Sous Mappages, sélectionnez Synchroniser les employés Workday avec l'instance locale d'Active Directory (ou Synchroniser les employés Workday avec Microsoft Entra ID).

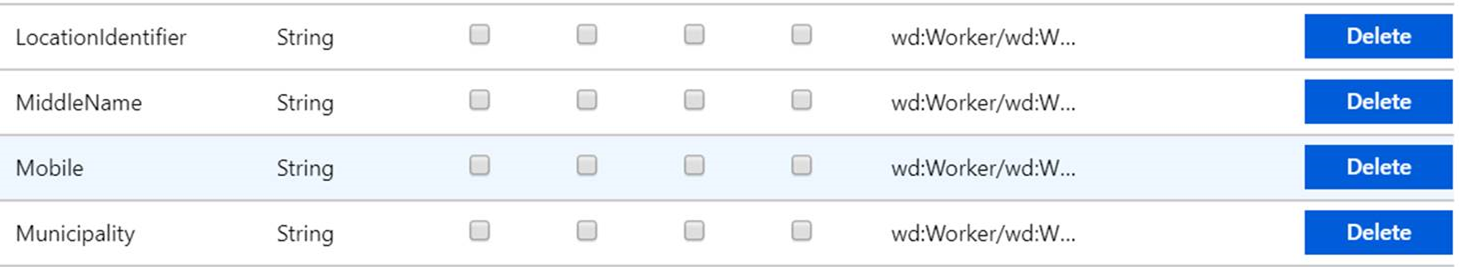

Sur la page Mappages d'attributs, faites défiler la liste et cochez la case « Afficher les options avancées ». Cliquez sur Modifier la liste des attributs de Workday.

Dans le panneau qui s’ouvre, localisez l’attribut « Mobile » et cliquez sur la ligne afin de pouvoir modifier l’Expression de l’API

Remplacez l'Expression de l'API par la nouvelle expression suivante, qui ne récupère le numéro de téléphone mobile professionnel que si l'indicateur d'utilisation publique est défini sur « True » dans Workday.

wd:Worker/wd:Worker_Data/wd:Personal_Data/wd:Contact_Data/wd:Phone_Data[translate(string(wd:Phone_Device_Type_Reference/@wd:Descriptor),'abcdefghijklmnopqrstuvwxyz','ABCDEFGHIJKLMNOPQRSTUVWXYZ')='MOBILE' and translate(string(wd:Usage_Data/wd:Type_Data/wd:Type_Reference/@wd:Descriptor),'abcdefghijklmnopqrstuvwxyz','ABCDEFGHIJKLMNOPQRSTUVWXYZ')='WORK' and string(wd:Usage_Data/@wd:Public)='1']/@wd:Formatted_PhoneEnregistrez la liste des attributs.

Enregistrez le mappage d'attributs.

Effacez l'état actuel et redémarrez la synchronisation complète.

Comment procéder à la mise en forme des noms d’affichage AD en fonction des attributs service/pays/ville de l’utilisateur et gérer les écarts régionaux ?

Il est souvent nécessaire de configurer l’attribut displayName dans AD afin qu’il fournisse également des informations sur le service et le pays/la région de l’utilisateur. Par exemple, si John Smith travaille dans le service Marketing aux États-Unis, vous allez peut-être souhaiter que son nom d’affichage (displayName) soit sous la forme Smith, John (Marketing-US).

Voici comment gérer ces exigences pour inclure des attributs tels que la société, l’unité commerciale, la ville ou le pays/la région dans vos constructions CN ou displayName.

Chaque attribut Workday est extrait à l’aide d’une expression sous-jacente de l’API XPATH, configurable sous Mappage d’attributs -> Section avancée -> Modifier la liste des attributs de Workday. Voici l’expression par défaut de l’API XPATH pour les attributs Workday PreferredFirstName, PreferredLastName, Company et SupervisoryOrganization.

Attribut Workday Expression de l'API XPATH PreferredFirstName wd:Worker/wd:Worker_Data/wd:Personal_Data/wd:Name_Data/wd:Preferred_Name_Data/wd:Name_Detail_Data/wd:First_Name/text() PreferredLastName wd:Worker/wd:Worker_Data/wd:Personal_Data/wd:Name_Data/wd:Preferred_Name_Data/wd:Name_Detail_Data/wd:Last_Name/text() Company wd:Worker/wd:Worker_Data/wd:Organization_Data/wd:Worker_Organization_Data[wd:Organization_Data/wd:Organization_Type_Reference/wd:ID[@wd:type=’Organization_Type_ID’]=’Company’]/wd:Organization_Reference/@wd:Descriptor SupervisoryOrganization wd:Worker/wd:Worker_Data/wd:Organization_Data/wd:Worker_Organization_Data/wd:Organization_Data[wd:Organization_Type_Reference/wd:ID[@wd:type=’Organization_Type_ID’]=’Supervisory’]/wd:Organization_Name/text() Vérifiez auprès de votre équipe Workday que l'expression d'API ci-dessus est valide pour la configuration de votre locataire Workday. Si nécessaire, vous pouvez y apporter des modifications comme décrit dans la section Personnaliser la liste des attributs d'utilisateurs Workday.

De même, les informations relatives au pays ou à la région présentes dans Workday sont récupérées à l’aide de l’expression XPATH suivante : wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference

Cinq attributs liés au pays ou à la région sont disponibles dans la section Liste des attributs de Workday.

Attribut Workday Expression de l'API XPATH CountryReference wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/wd:ID[@wd:type=’ISO_3166-1_Alpha-3_Code’]/text() CountryReferenceFriendly wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/@wd:Descriptor CountryReferenceNumeric wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/wd:ID[@wd:type=’ISO_3166-1_Numeric-3_Code’]/text() CountryReferenceTwoLetter wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/wd:ID[@wd:type=’ISO_3166-1_Alpha-2_Code’]/text() CountryRegionReference wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Region_Reference/@wd:Descriptor Vérifiez auprès de votre équipe Workday que les expressions d'API ci-dessus sont valides pour la configuration de votre locataire Workday. Si nécessaire, vous pouvez y apporter des modifications comme décrit dans la section Personnaliser la liste des attributs d'utilisateurs Workday.

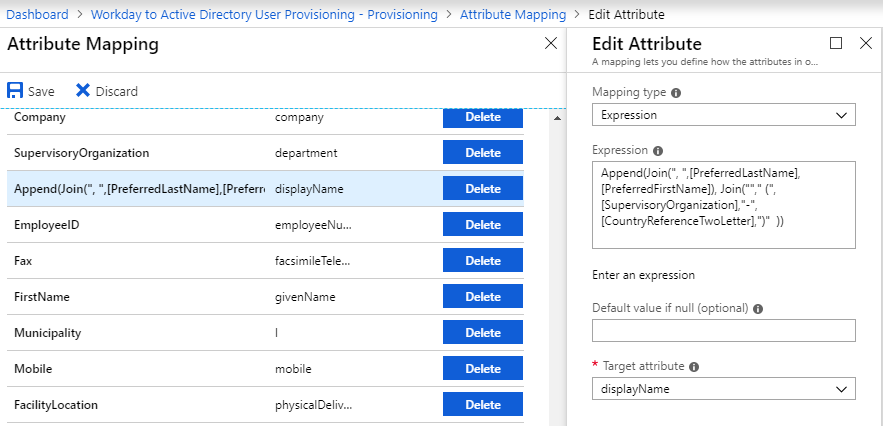

Pour générer l’expression de mappage d’attributs appropriée, identifiez l’attribut Workday qui « fait autorité » pour représenter le prénom, le nom, le pays/la région et le service de l’utilisateur. Supposons que les attributs soient respectivement : PreferredFirstName, PreferredLastName, CountryReferenceTwoLetter et SupervisoryOrganization. Vous pouvez utiliser ce qui suit afin de générer une expression pour l'attribut AD displayName ; vous obtiendrez ainsi un nom d'affichage tel que Smith, John (Marketing-US) .

Append(Join(", ",[PreferredLastName],[PreferredFirstName]), Join(""," (",[SupervisoryOrganization],"-",[CountryReferenceTwoLetter],")"))Dès que vous disposez de l’expression adéquate, modifiez la table Mappages d’attributs et changez le mappage de l’attribut displayName comme indiqué ci-dessous :

Dans le prolongement de l'exemple ci-dessus, supposons que vous souhaitiez convertir les noms de ville issus de Workday en valeurs abrégées, puis les utiliser pour générer des noms d'affichage tels que Smith, John (CHI) ou Doe, Jane (NYC) . Pour ce faire, vous pouvez utiliser une expression Switch avec l'attribut Workday Municipality comme variable déterminante.

Switch ( [Municipality], Join(", ", [PreferredLastName], [PreferredFirstName]), "Chicago", Append(Join(", ",[PreferredLastName], [PreferredFirstName]), "(CHI)"), "New York", Append(Join(", ",[PreferredLastName], [PreferredFirstName]), "(NYC)"), "Phoenix", Append(Join(", ",[PreferredLastName], [PreferredFirstName]), "(PHX)") )Voir aussi :

Comment utiliser SelectUniqueValue afin de générer des valeurs uniques pour l'attribut samAccountName ?

Supposons que vous souhaitiez générer des valeurs uniques pour l'attribut samAccountName en combinant les attributs FirstName et LastName de Workday. Vous pouvez commencer avec l'expression suivante :

SelectUniqueValue(

Replace(Mid(Replace(NormalizeDiacritics(StripSpaces(Join("", Mid([FirstName],1,1), [LastName]))), , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , ),

Replace(Mid(Replace(NormalizeDiacritics(StripSpaces(Join("", Mid([FirstName],1,2), [LastName]))), , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , ),

Replace(Mid(Replace(NormalizeDiacritics(StripSpaces(Join("", Mid([FirstName],1,3), [LastName]))), , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , )

)

L'expression ci-dessus fonctionne de la façon suivante : si l'utilisateur s'appelle John Smith, elle essaie d'abord de générer JSmith. Si JSmith existe déjà, elle génère JoSmith. Et si ce dernier existe aussi, elle génère JohSmith. L'expression veille également à ce que la valeur générée respecte les restrictions de longueur et de caractères spéciaux associées à samAccountName.

Voir aussi :

Comment supprimer des caractères comportant des signes diacritiques et les convertir en lettres normales de l'alphabet anglais ?

Utilisez la fonction NormalizeDiacritics pour supprimer les caractères spéciaux du prénom et du nom de l'utilisateur lors de la création de l'adresse e-mail ou de la valeur CN de celui-ci.

Conseils de dépannage

Cette section fournit des conseils spécifiques pour résoudre les problèmes d’approvisionnement liés à votre intégration Workday à l’aide des journaux d’activité d’approvisionnement Microsoft Entra et des journaux d’activité de l’observateur d’événements Windows Server. Elle s'appuie sur les étapes génériques de résolution des problèmes ainsi que sur les concepts présentés dans le Didacticiel : Création de rapports sur l'approvisionnement automatique de comptes d'utilisateur

Cette section couvre les aspects suivants de la résolution de problèmes :

- Configurer l’agent de provisionnement pour émettre des journaux d’Observateur d’événements

- Configuration de l'observateur d'événements Windows pour résoudre les problèmes liés à l'agent

- Configuration des journaux d’approvisionnement du Centre d’administration Microsoft Entra pour la résolution des problèmes de service

- Familiarisation avec les journaux d’activité pour les opérations de création de compte d’utilisateur AD

- Familiarisation avec les journaux d’activité pour les opérations de mise à jour de l’attribut manager

- Résolution des erreurs les plus fréquentes

Configurer l’agent de provisionnement pour émettre des journaux d’Observateur d’événements

Se connecter à l’ordinateur Windows Server sur lequel l’agent de provisionnement est déployé

Arrêtez le service Agent de provisionnement Microsoft Entra Connect.

Créez une copie du fichier de configuration d’origine : C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Remplacez la requête

<system.diagnostics>existante par ce qui suit.- La configuration de l’écouteur etw émet des messages dans les journaux d’Observateur d’événements.

- La configuration de l’écouteur textWriterListener envoie des messages de trace au fichier ProvAgentTrace.log. Supprimez les marques de commentaire des lignes associées à textWriterListener uniquement pour le dépannage avancé.

<system.diagnostics> <sources> <source name="AAD Connect Provisioning Agent"> <listeners> <add name="console"/> <add name="etw"/> <!-- <add name="textWriterListener"/> --> </listeners> </source> </sources> <sharedListeners> <add name="console" type="System.Diagnostics.ConsoleTraceListener" initializeData="false"/> <add name="etw" type="System.Diagnostics.EventLogTraceListener" initializeData="Azure AD Connect Provisioning Agent"> <filter type="System.Diagnostics.EventTypeFilter" initializeData="All"/> </add> <!-- <add name="textWriterListener" type="System.Diagnostics.TextWriterTraceListener" initializeData="C:/ProgramData/Microsoft/Azure AD Connect Provisioning Agent/Trace/ProvAgentTrace.log"/> --> </sharedListeners> </system.diagnostics>Démarrez le service Agent de provisionnement Microsoft Entra Connect.

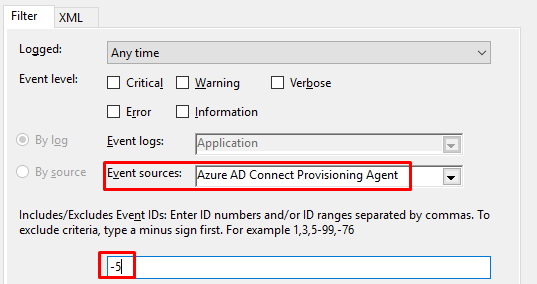

Configuration de l'observateur d'événements Windows pour résoudre les problèmes liés à l'agent

Se connecter à l’ordinateur Windows Server sur lequel l’agent d’approvisionnement est déployé

Ouvrez l'application de bureau Observateur d'événements Windows Server.

Sélectionnez Journaux d’activité Windows > Application.

Utilisez l’option Filtrer le journal actuel... pour afficher tous les événements enregistrés sous l’agent d’approvisionnement Microsoft Entra Connect source et exclure les événements ayant l’ID d’événement « 5 », en spécifiant le filtre « -5 » comme illustré ci-dessous.

Remarque

L’ID d’événement 5 capture les messages d’amorçage de l’agent auprès du service cloud Microsoft Entra et, par conséquent, nous le filtrons lors de l’analyse des fichiers journaux.

Cliquez sur OK et classez la vue des résultats par colonne Date et heure.

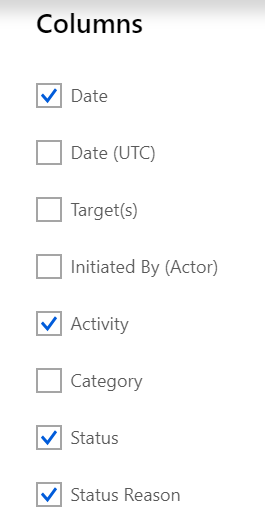

Configuration des journaux d’approvisionnement du Centre d’administration Microsoft Entra pour la résolution des problèmes de service

Lancez le Centre d’administration Microsoft Entra, et accédez à la section Approvisionnement de votre application d’approvisionnement Workday.

Utilisez le bouton Colonnes de la page Journaux d’approvisionnement pour n’afficher que les colonnes suivantes (Date, Activité, Statut, Raison du statut). Cette configuration vous permet de vous concentrer uniquement sur les données à prendre en compte pour la résolution des problèmes.

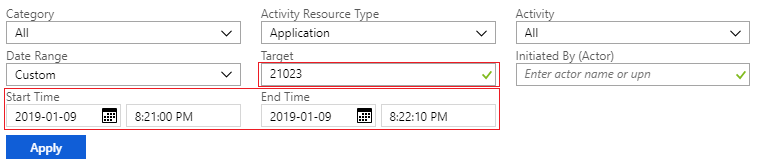

Utilisez les paramètres de requête Cibleet Plage de dates pour filtrer la vue.

- Définissez le paramètre de requête Cible sur l'« ID collaborateur » ou l'« ID employé » de l'objet collaborateur de Workday.

- Définissez la Plage de dates sur une période appropriée à la recherche d'erreurs ou de problèmes liés à l'approvisionnement.

Familiarisation avec les journaux d’activité pour les opérations de création de compte d’utilisateur AD

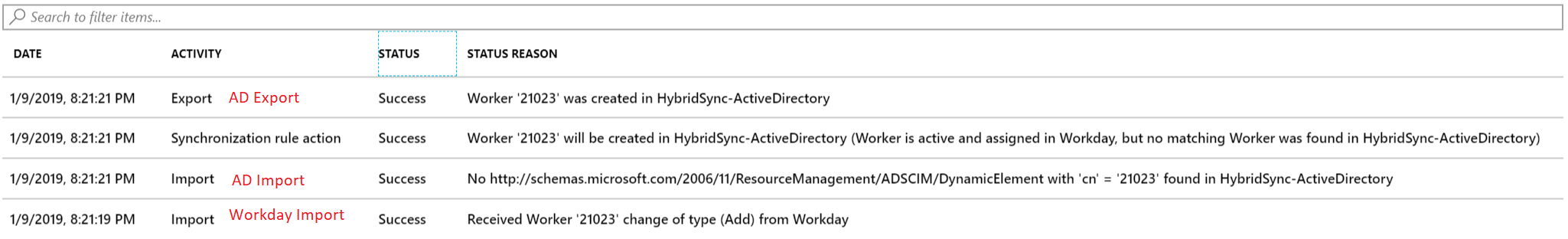

Lorsqu’un nouvel employé est détecté dans Workday (par exemple, avec l’ID employé 21023), le service d’approvisionnement de Microsoft Entra tente de créer un nouveau compte d’utilisateur AD pour l’employé et crée 4 enregistrements de journal d’approvisionnement, comme illustré ci-dessous :

Lorsque vous cliquez sur l’un des enregistrements du journal d’approvisionnement, la page Détails de l’activité s’ouvre. Voici ce que la page Détails de l’activité affiche pour chaque type d’enregistrement du journal.

Enregistrement Workday Import : cet enregistrement du journal affiche les informations relative à l'employé extraites de Workday. Utilisez les informations de la section Détails supplémentaires de l'enregistrement du journal pour résoudre les problèmes liés à l'extraction de données à partir de Workday. Un exemple d'enregistrement est fourni ci-dessous avec des indications permettant d'interpréter chacun des champs.

ErrorCode : None // Use the error code captured here to troubleshoot Workday issues EventName : EntryImportAdd // For full sync, value is "EntryImportAdd" and for delta sync, value is "EntryImport" JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching ID (usually the Worker ID or Employee ID field) SourceAnchor : a071861412de4c2486eb10e5ae0834c3 // set to the WorkdayID (WID) associated with the recordEnregistrement AD Import : cet enregistrement du journal affiche les informations relatives au compte extraites d'AD. Comme lors de la création initiale de l’utilisateur, il n’y a pas de compte AD. Le champ Raison du statut Activité indique qu’aucun compte doté de la valeur d’attribut ID correspondant n’a été trouvé dans Active Directory. Utilisez les informations de la section Détails supplémentaires de l'enregistrement du journal pour résoudre les problèmes liés à l'extraction de données à partir de Workday. Un exemple d'enregistrement est fourni ci-dessous avec des indications permettant d'interpréter chacun des champs.

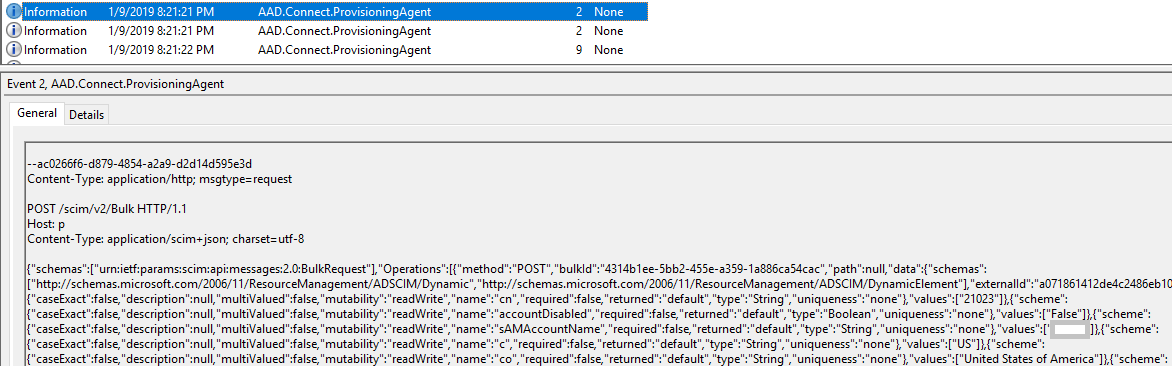

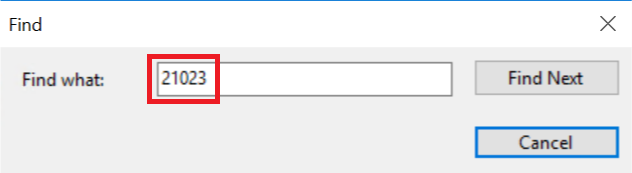

ErrorCode : None // Use the error code captured here to troubleshoot Workday issues EventName : EntryImportObjectNotFound // Implies that object wasn't found in AD JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching IDPour rechercher les enregistrements du journal de l’agent d’approvisionnement correspondant à cette opération d’importation AD, ouvrez les journaux d’activité de l’observateur d’événements Windows et utilisez l’option de menu Rechercher... afin de rechercher les entrées de journal contenant la valeur de l’attribut ID correspondant/Propriété de jonction (dans ce cas, 21023).

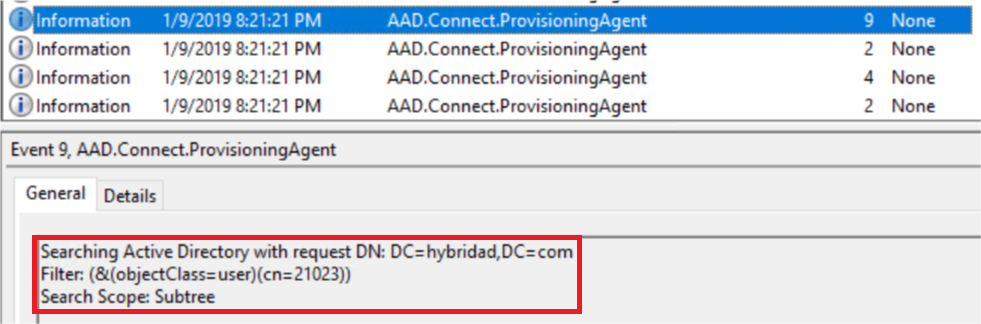

Recherchez l’entrée avec Event ID = 9, qui vous fournit le filtre de recherche LDAP utilisé par l’agent pour récupérer le compte AD. Vous pouvez vérifier s'il s'agit du bon filtre de recherche pour extraire des entrées d'utilisateur uniques.

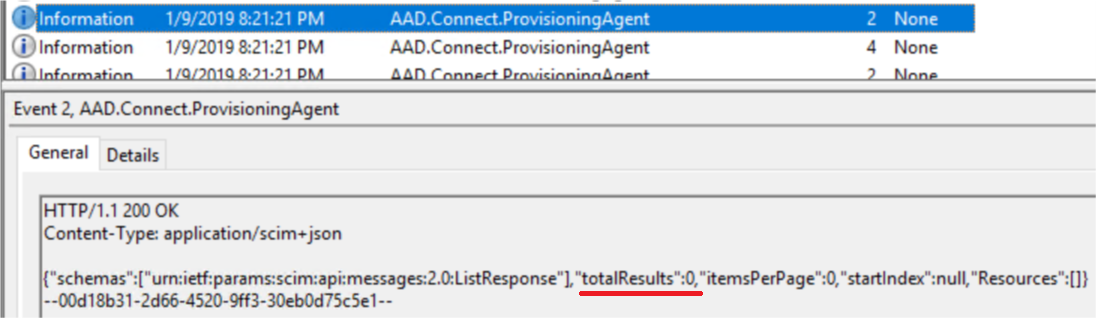

L'enregistrement suivant, qui contient Event ID = 2, capture le résultat de l'opération de recherche et indique si elle a renvoyé des résultats.

Enregistrement de l’action de la règle de synchronisation : cet enregistrement affiche les résultats des règles de mappage d’attributs et des filtres de portée configurés, ainsi que l’action d’approvisionnement entreprise pour traiter l’événement Workday entrant. Utilisez les informations de la section Détails supplémentaires de l'enregistrement du journal pour résoudre les problèmes liés à l'action de synchronisation. Un exemple d'enregistrement est fourni ci-dessous avec des indications permettant d'interpréter chacun des champs.

ErrorCode : None // Use the error code captured here to troubleshoot sync issues EventName : EntrySynchronizationAdd // Implies that the object is added JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching ID SourceAnchor : a071861412de4c2486eb10e5ae0834c3 // set to the WorkdayID (WID) associated with the profile in WorkdayÀ ce stade, en cas de problème lié à vos expressions de mappage d’attributs ou aux données Workday entrantes (par exemple : valeur vide ou nulle pour les attributs requis), vous rencontrerez un échec accompagné du code ErrorCode détaillant celui-ci.

Enregistrement AD Export : cet enregistrement du journal affiche le résultat de l'opération de création de compte AD, ainsi que les valeurs d'attribut définies au cours du processus. Utilisez les informations de la section Détails supplémentaires de l'enregistrement du journal pour résoudre les problèmes liés à l'opération de création de compte. Un exemple d'enregistrement est fourni ci-dessous avec des indications permettant d'interpréter chacun des champs. Dans la section « Détails supplémentaires », la propriété « EventName » est définie sur « EntryExportAdd », la propriété « JoiningProperty » est définie sur la valeur de l’attribut ID correspondant, la propriété « SourceAnchor » est définie sur l’ID Workday (WID) associé à l’enregistrement et la propriété « TargetAnchor » est définie sur le valeur de l’attribut AD « ObjectGuid » de l’utilisateur nouvellement créé.

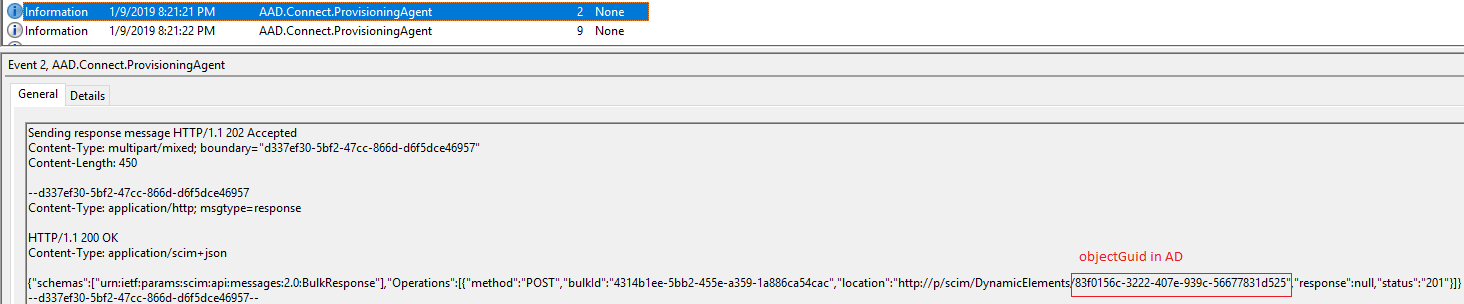

ErrorCode : None // Use the error code captured here to troubleshoot AD account creation issues EventName : EntryExportAdd // Implies that object is created JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching ID SourceAnchor : a071861412de4c2486eb10e5ae0834c3 // set to the WorkdayID (WID) associated with the profile in Workday TargetAnchor : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb // set to the value of the AD "objectGuid" attribute of the new userPour rechercher les enregistrements du journal de l’agent d’approvisionnement correspondant à cette opération d’exportation AD, ouvrez les journaux d’activité de l’observateur d’événements Windows et utilisez l’option de menu Rechercher... afin de rechercher les entrées de journal contenant la valeur de l’attribut ID correspondant/Propriété de jonction (dans ce cas, 21023).

Recherchez un enregistrement HTTP POST correspondant à l’horodatage de l’opération d’exportation contenant Event ID = 2. Cet enregistrement contient les valeurs d’attributs envoyées par le service d’approvisionnement à l’agent d’approvisionnement.

Juste après l'événement ci-dessus, un autre événement doit capturer la réponse de l'opération de création de compte AD. Cet événement retourne le nouvel identifiant objectGuid créé dans AD. Il est défini en tant qu’attribut TargetAnchor dans le service d’approvisionnement.

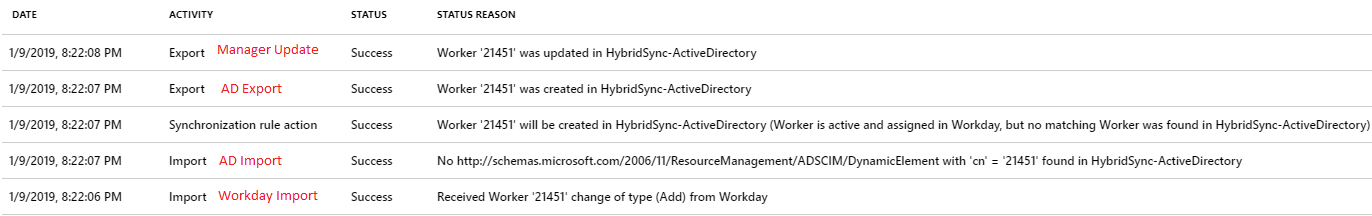

Familiarisation avec les journaux d’activité pour les opérations de mise à jour de l’attribut manager

L'attribut manager est un attribut de référence dans AD. Le service d’approvisionnement ne définit pas l’attribut manager dans le cadre de l’opération de création de l’utilisateur. L'attribut manager est plutôt défini dans le cadre d'une opération de mise à jour après la création du compte AD de l'utilisateur. Dans le prolongement de l’exemple précédent, supposons qu’un nouvel employé doté de l’ID employé « 21451 » soit activé dans Workday et que son manager (21023) dispose déjà d’un compte AD. Dans ce scénario, la recherche dans les journaux d’approvisionnement de l’utilisateur 21451 affiche 5 entrées.

Les 4 premiers enregistrements sont semblables à ceux que nous avons explorés dans le cadre de l'opération de création de l'utilisateur. Le cinquième enregistrement correspond à l'exportation associée à la mise à jour de l'attribut manager. L’enregistrement du journal affiche le résultat de l’opération de mise à jour du manager du compte AD, effectuée à l’aide de l’attribut objectGuid du manager.

// Modified Properties

Name : manager

New Value : "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" // objectGuid of the user 21023

// Additional Details

ErrorCode : None // Use the error code captured here to troubleshoot AD account creation issues

EventName : EntryExportUpdate // Implies that object is created

JoiningProperty : 21451 // Value of the Workday attribute that serves as the Matching ID

SourceAnchor : 9603bf594b9901693f307815bf21870a // WorkdayID of the user

TargetAnchor : 43b668e7-1d73-401c-a00a-fed14d31a1a8 // objectGuid of the user 21451

Résolution des erreurs les plus fréquentes

Cette section décrit les erreurs fréquemment rencontrées lors de l'approvisionnement d'utilisateurs Workday et explique comment y remédier. Les erreurs sont regroupées comme suit :

- Erreurs liées à l'agent d'approvisionnement

- Erreurs de connectivité

- Erreurs liées à la création de comptes d'utilisateur AD

- Erreurs liées à la mise à jour de comptes d'utilisateur AD

Erreurs liées à l'agent d'approvisionnement

| # | Scénario d'erreur | Causes probables | Résolution recommandée |

|---|---|---|---|

| 1. | Erreur survenue lors de l’installation de l’agent d’approvisionnement et accompagnée du message suivant : Le service « Agent d’approvisionnement Microsoft Entra Connect » (AADConnectProvisioningAgent) n’a pas pu démarrer. Vérifiez que vous disposez des privilèges suffisants pour démarrer le système. | Cette erreur apparaît généralement lorsque vous essayez d’installer l’agent d’approvisionnement sur un contrôleur de domaine et que la stratégie de groupe empêche le service de démarrer. Elle apparaît également lorsqu’une version précédente de l’agent est en cours d’exécution et que vous ne l’avez pas désinstallée avant de procéder à la nouvelle installation. | Installez l'agent d'approvisionnement sur un serveur autre que celui du contrôleur de domaine. Assurez-vous que les versions précédentes de l'agent sont désinstallées avant d'installer le nouvel agent. |

| 2. | Le service Windows « Agent d’approvisionnement Microsoft Entra Connect » est bloqué sur l’état Démarrage et ne bascule pas vers l’état En cours d’exécution. | Lors de l’installation, l’Assistant de l’agent crée un compte local (Service NTService\AADConnectProvisioningAgent) sur le serveur. Il s’agit du compte de connexion qui est utilisé pour démarrer le service. Vous rencontrez cette erreur si une stratégie de sécurité de votre serveur Windows empêche les comptes locaux d’exécuter les services. | Ouvrez la console Services. Cliquez avec le bouton droit sur le service Windows « Agent de provisionnement Microsoft Entra Connect » et, sous l’onglet Connexion, spécifiez le compte d’un administrateur de domaine pour exécuter le service. Redémarrez le service. |

| 3. | Lors de la configuration de l'agent d'approvisionnement avec votre domaine AD à l'étape Connecter Active Directory, l'Assistant passe beaucoup de temps à essayer de charger le schéma AD et finit par expirer. | Cette erreur se produit généralement lorsque l'Assistant ne parvient pas à contacter le serveur du contrôleur de domaine AD en raison de problèmes de pare-feu. | Sur l’écran de l’Assistant Connecter Active Directory, au moment d’entrer les informations d’identification de votre domaine AD, vous disposez d’une option appelée Sélectionner la priorité du contrôleur de domaine. Utilisez cette option pour sélectionner un contrôleur de domaine situé sur le même site que le serveur de l'agent et assurez-vous qu'aucune règle de pare-feu ne bloque la communication. |

Erreurs de connectivité

Si le service d'approvisionnement ne parvient pas à se connecter à Workday ou à Active Directory, l'approvisionnement est mis en quarantaine. Utilisez le tableau ci-dessous pour résoudre les problèmes de connectivité.

| # | Scénario d'erreur | Causes probables | Résolution recommandée |

|---|---|---|---|

| 1. | Lorsque vous cliquez sur Tester la connexion, le message d’erreur suivant s’affiche : Une erreur est survenue lors de la connexion au répertoire Active Directory. Vérifiez que l’agent d’approvisionnement local est en cours d’exécution et qu’il est configuré avec le domaine Active Directory approprié. | Cette erreur apparaît généralement lorsque l’agent d’approvisionnement ne fonctionne pas ou qu’un pare-feu bloque la communication entre Microsoft Entra ID et l’agent d’approvisionnement. Cette erreur peut également apparaître lorsque le domaine n’est pas configuré dans l’Assistant Agent. | Ouvrez la console Services sur le serveur Windows pour vérifier que l'agent est en cours d'exécution. Ouvrez l'Assistant de l'agent d'approvisionnement et vérifiez que le bon domaine est inscrit auprès de l'agent. |

| 2. | Le travail d’approvisionnement est mis en quarantaine pendant les week-ends (vendredi et samedi) et nous recevons une notification par e-mail indiquant qu’une erreur de synchronisation s’est produite. | Cette erreur est souvent due au temps d'arrêt planifié pour Workday. Si vous utilisez un locataire d’implémentation de Workday, notez que Workday a programmé des temps d’arrêt pour ses locataires d’implémentation pendant les week-ends (généralement du vendredi soir au samedi matin). En conséquence, pendant cette période, les applications d’approvisionnement Workday peuvent être mises en quarantaine dans la mesure où elles ne peuvent pas se connecter à Workday. Tout rentre dans l'ordre lorsque le locataire d'implémentation Workday est de nouveau en ligne. Dans de rares cas, vous pouvez également rencontrer cette erreur lorsque le mot de passe de l'utilisateur du système d'intégration a changé suite à l'actualisation du locataire ou encore lorsque le compte est verrouillé ou qu'il est arrivé à expiration. | Contactez votre administrateur Workday ou votre partenaire d'intégration afin de connaître les temps d'arrêt planifiés par Workday. Vous pourrez ainsi ignorer les messages d'alerte survenant aux heures correspondantes et vérifier la disponibilité une fois l'instance de Workday de nouveau en ligne. |

Erreurs liées à la création de comptes d'utilisateur AD

| # | Scénario d'erreur | Causes probables | Résolution recommandée |

|---|---|---|---|

| 1. | Échecs d’opération d’exportation dans le journal d’approvisionnement avec le message Erreur : OperationsError-SvcErr : Une erreur d’opération s’est produite. Aucun renvoi supérieur n'a été configuré pour le service d'annuaire. Le service d'annuaire n'est donc pas en mesure d'émettre des renvois vers des objets situés en dehors de cette forêt. | Cette erreur apparaît généralement quand l’unité d’organisation Conteneur Active Directory n’est pas configurée correctement, ou en cas de problème lié au mappage d’expression utilisé pour parentDistinguishedName. | Vérifiez l'absence de fautes de frappe dans le paramètre de l'unité d'organisation Conteneur Active Directory. Si vous utilisez parentDistinguishedName dans le mappage d’attributs, assurez-vous qu’il correspond toujours à un conteneur connu au sein du domaine AD. Vérifiez l’événement Export dans les journaux d’approvisionnement pour voir la valeur générée. |

| 2. | Échecs de l’opération d’exportation dans le journal d’approvisionnement avec le code d’erreur : SystemForCrossDomainIdentityManagementBadResponse et message Erreur : ConstraintViolation-AtrErr : Une valeur de la requête n’est pas valide. Une valeur pour l’attribut n’était pas dans la plage acceptable de valeurs. \nDétails de l’erreur : CONSTRAINT_ATT_TYPE – société. | Bien que cette erreur soit spécifique à l'attribut company, vous pouvez également la rencontrer pour d'autres attributs tels que CN. Cette erreur apparaît en raison de la contrainte de schéma imposée par AD. Par défaut, les attributs AD tels que company et CN sont limités à 64 caractères. Si la valeur provenant de Workday comporte plus de 64 caractères, ce message d’erreur s’affiche. | Vérifiez l’événement Export dans les journaux d’approvisionnement pour connaître la valeur de l’attribut signalé dans le message d’erreur. Vous pouvez tronquer la valeur provenant de Workday à l’aide de la fonction Mid ou remplacer les mappages par un attribut AD qui ne comporte pas de contraintes de longueur similaires. |

Erreurs liées à la mise à jour de comptes d'utilisateur AD

Pendant le processus de mise à jour du compte d'utilisateur AD, le service d'approvisionnement lit les informations de Workday et d'AD, exécute les règles de mappage des attributs et détermine si des modifications doivent être appliquées. En conséquence, un événement de mise à jour est déclenché. Si l’une de ces étapes se solde par un échec, celui-ci est consigné dans les journaux d’approvisionnement. Utilisez le tableau ci-dessous pour résoudre les erreurs de mise à jour courantes.

| # | Scénario d'erreur | Causes probables | Résolution recommandée |

|---|---|---|---|

| 1. | Échec de l’action de la règle de synchronisation dans le journal d’approvisionnement avec le message EventName = EntrySynchronizationError and ErrorCode = EndpointUnavailable. | Cette erreur apparaît lorsque le service d'approvisionnement n'est pas en mesure de récupérer les données de profil utilisateur dans Active Directory en raison d'une erreur de traitement rencontrée par l'agent d'approvisionnement local. | Dans les journaux d’activité de l’observateur d’événements de l’agent d’approvisionnement, recherchez les événements d’erreur révélant des problèmes liés à l’opération de lecture (appliquez le filtre suivant : Event ID #2). |

| 2. | L’attribut manager d’AD n’est pas mis à jour pour certains utilisateurs d’AD. | La cause la plus probable de cette erreur est que vous utilisez des règles d’étendue et que le manager de l’utilisateur ne fait pas partie de l’étendue. Vous pouvez également rencontrer ce problème si l’attribut ID correspondant du manager (par exemple, EmployeeID) est introuvable dans le domaine AD cible ou s’il n’est pas défini sur la bonne valeur. | Vérifiez le filtre d'étendue et ajoutez l'utilisateur manager dans l'étendue. Vérifiez le profil du manager dans AD pour vous assurer qu’il existe une valeur pour l’attribut ID correspondant. |

Gestion de votre configuration

Cette section explique comment approfondir l'extension, la personnalisation et la gestion de votre configuration d'approvisionnement d'utilisateurs Workday. Elle couvre les rubriques suivantes :

- Personnaliser la liste des attributs d’utilisateurs Workday

- Exporter et importer votre configuration

Personnaliser la liste des attributs d’utilisateurs Workday

Les applications d’attribution Workday pour Active Directory et Microsoft Entra ID contiennent tous les deux une liste par défaut des attributs d’utilisateurs Workday utilisables. Toutefois, ces listes ne sont pas complètes. Workday prend en charge plusieurs centaines d’attributs d’utilisateurs possibles, qui peuvent être standard ou propres au locataire Workday concerné.

Le service d’attribution Microsoft Entra prend en charge la possibilité de personnaliser la liste ou l’attribut Workday de façon à inclure tous les attributs exposés dans l’opération Get_Workers de l’API Ressources humaines.

Il vous faut pour cela utiliser Workday Studio afin d'extraire les expressions XPath qui représentent les attributs dont vous avez besoin, puis de les ajouter à votre configuration d'approvisionnement à l'aide de l'éditeur d'attributs avancé du portail Azure.

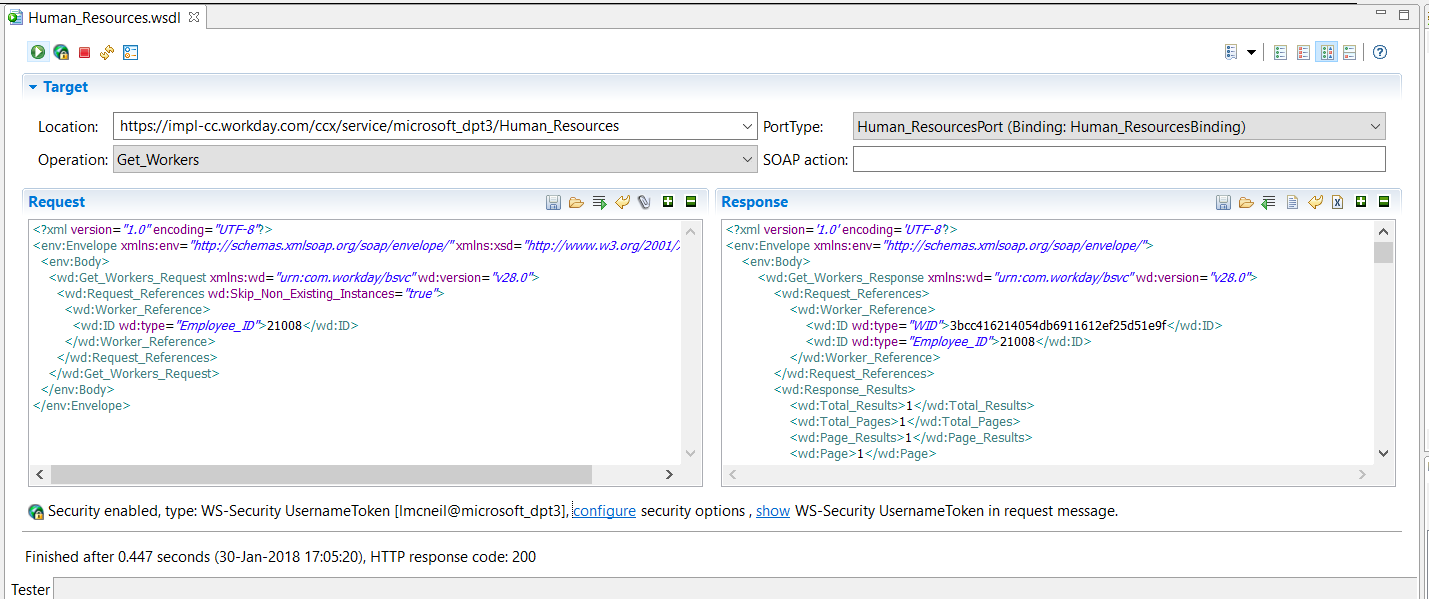

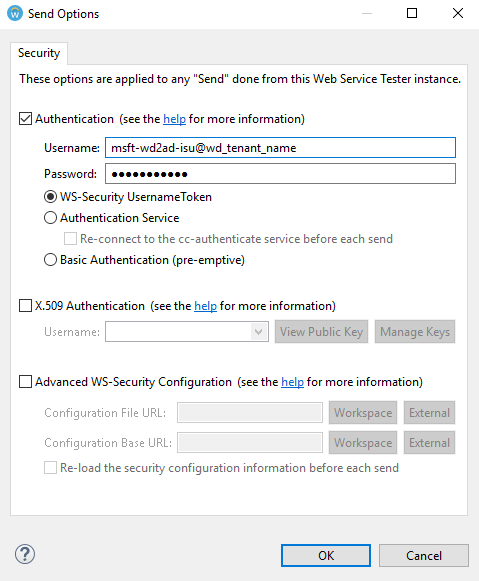

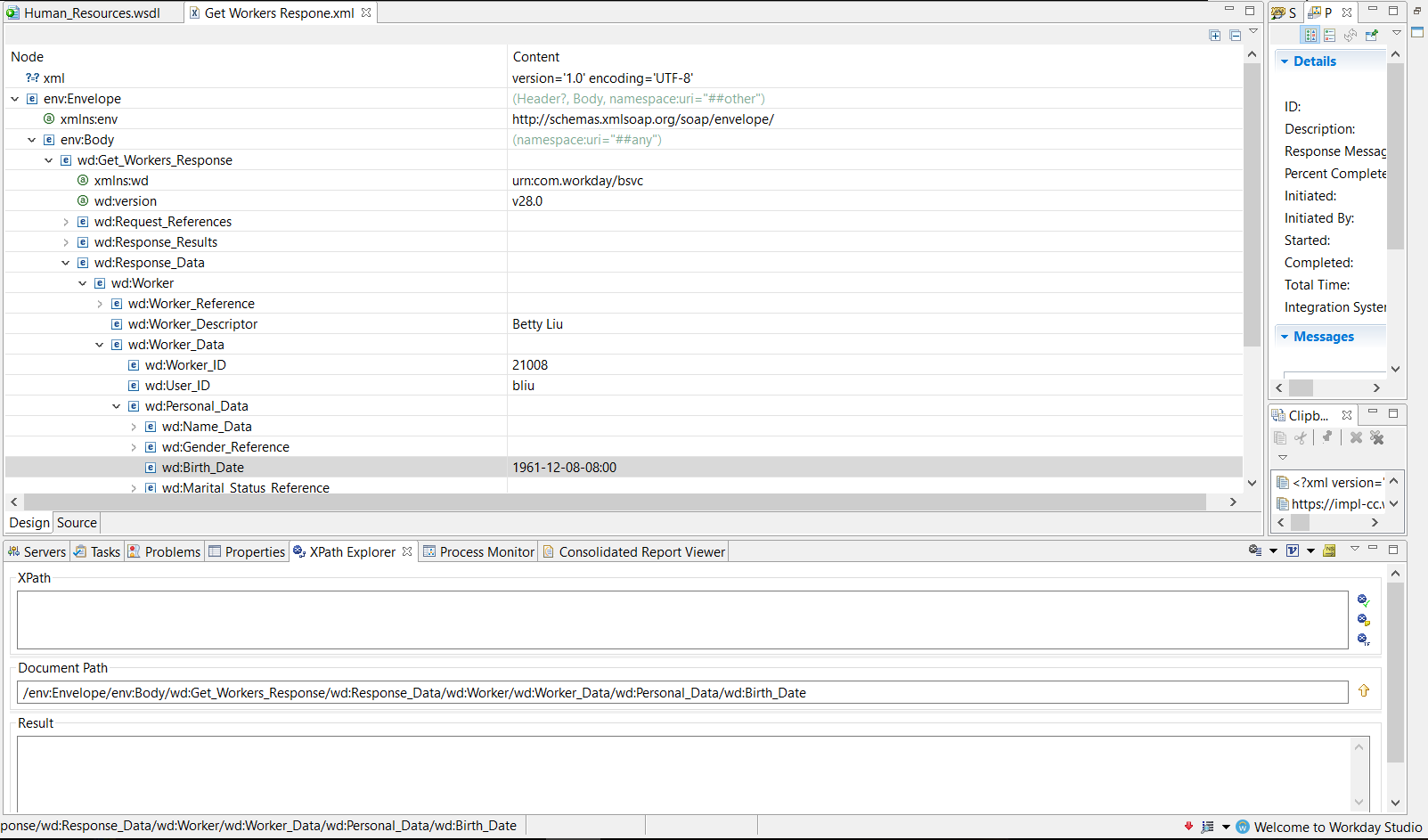

Pour récupérer une expression XPath pour un attribut d’utilisateur Workday :

Téléchargez et installez Workday Studio. Vous avez besoin d’un compte Communauté Workday pour accéder au programme d’installation.

Téléchargez le fichier WSDL Workday Human_Resources spécifique à la version de l’API WWS que vous envisagez d’utiliser dans l’annuaire Workday Web Services

Lancez Workday Studio.

Dans la barre de commandes, sélectionnez l’option Workday > Tester le service web dans le testeur.

Sélectionnez Externe, puis le fichier WSDL Human_Resources que vous avez téléchargé à l’étape 2.

Définissez le champ Emplacement sur

https://IMPL-CC.workday.com/ccx/service/TENANT/Human_Resources, mais en remplaçant « IMPL-CC » par le type réel de votre instance, et « TENANT » par le nom réel de votre locataire.Définissez Opération sur Get_Workers.