Principe fondamentaux de l'authentification NIST

Utilisez les informations contenues dans cet article pour découvrir la terminologie associée aux directives du National Institute of Standards and Technology (NIST). En outre, les concepts de technologie de module de plateforme sécurisée (TPM) et les facteurs d’authentification sont définis.

Terminologie

Utilisez le tableau suivant pour comprendre la terminologie du NIST.

| Terme | Définition |

|---|---|

| Assertion | Instruction d'un vérificateur à destination d'une partie de confiance qui contient des informations sur l'abonné. Une assertion peut contenir des attributs vérifiés |

| Authentification | Processus de vérification de l’identité d’un sujet |

| Facteur d’authentification | Quelque chose que vous êtes, que vous connaissez ou que vous avez. Chaque authentificateur possède un ou plusieurs facteurs d’authentification |

| Authenticator | L’authentificateur correspond à quelque chose que le demandeur possède et contrôle, et qui est utilisé pour authentifier l’identité de ce demandeur |

| Demandeur | Sujet dont l’identité doit être vérifiée par le biais d’un ou plusieurs protocoles d’authentification. |

| Informations d'identification | Un sujet ou une structure de données qui lie de manière forcée une identité à au moins un authentificateur détenu et contrôlé par un abonné |

| Fournisseur de services d'informations d'identification (CSP) | Entité approuvée qui émet ou inscrit des authentificateurs d’abonnés et émet des informations d’identification électroniques aux abonnés |

| Partie de confiance | Entité qui s’appuie sur l’assertion d’un vérificateur, ou sur les authentificateurs et les informations d’identification d’un demandeur, généralement pour accorder l’accès à un système |

| Objet | Personne, organisation, appareil, matériel, réseau, logiciel ou service |

| Abonné | Tiers ayant reçu des informations d’identification ou un authentificateur de la part d’un fournisseur de services d’informations d’identification |

| Module de plateforme sécurisée | Un module inviolable qui effectue des opérations de chiffrement, y compris la génération de clés. |

| Vérificateur | Entité qui vérifie l’identité du demandeur en vérifiant la propriété et le contrôle des authentificateurs du demandeur |

À propos de la technologie de Module de plateforme sécurisée (TPM)

Le TPM propose des fonctions de sécurité basées sur le matériel : une puce TPM (ou module TPM matériel) est un processeur de chiffrement sécurisé qui vous permet d’effectuer des actions telles que la génération de clés de chiffrement, leur stockage et la limitation de l’utilisation de celles-ci.

Pour plus d’informations sur les modules TPM et Windows, consultez Module de plateforme sécurisée.

Notes

Un module TPM logiciel est un émulateur qui reproduit la fonctionnalité d'un module TPM matériel.

Facteurs d’authentification et points forts

Vous pouvez regrouper les facteurs d’authentification en trois catégories :

La force du facteur d’authentification est déterminée par la façon dont vous vous assurez que seul l’abonné est, connaît ou a quelque chose. L’organisation NIST fournit des conseils limités sur la force du facteur d’authentification. Utilisez les informations de la section suivante pour savoir comment Microsoft évalue les forces.

Quelque chose que vous connaissez

Les mots de passe sont la chose la plus courante connue et représentent la plus grande surface d’attaque. Les mesures d’atténuation suivantes améliorent la confiance dans l’abonné. Elles sont efficaces pour prévenir les attaques par mot de passe comme les attaques par force brute, l’écoute clandestine et le piratage psychologique :

Quelque chose que vous avez

La force d’un élément que vous possédez est basée sur la probabilité que l’abonné le garde en sa possession, sans qu’un attaquant y ait accès. Par exemple, lorsque vous vous protégez contre les menaces internes, un appareil mobile personnel ou une clé matérielle aura une plus grande affinité. L’appareil, ou la clé matérielle, offre plus de sécurité qu’un ordinateur de bureau dans un bureau.

Quelque chose que vous êtes

Lorsque vous déterminez les exigences pour quelque chose que vous êtes, tenez compte de la facilité d’obtention ou d’usurpation par un attaquant, comme une donnée biométrique. Le NIST est en train d’élaborer un cadre pour la biométrie, mais n’accepte actuellement pas la biométrie comme facteur unique. Elle doit faire partie d’une authentification multifacteur (MFA). Cette précaution est due au fait que la biométrie ne fournit pas toujours une correspondance exacte, contrairement aux mots de passe. Pour plus d'informations, consultez Force de la fonction pour les authentificateurs – Biométrie (SOFA-B).

Framework SOFA-B pour quantifier la force biométrique :

- Taux de fausses correspondances

- Taux de faux échecs

- Taux d’erreurs de détection des attaques de présentation

- Effort nécessaire pour mener une attaque

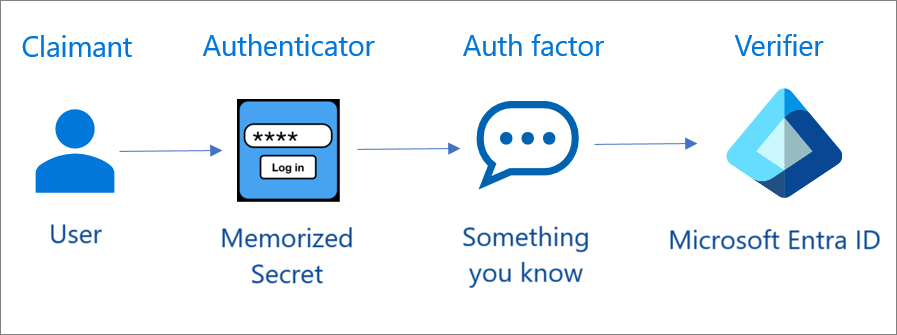

Authentification à facteur unique

Vous pouvez implémenter l’authentification monofacteur en utilisant un authentificateur qui vérifie quelque chose que vous connaissez ou que vous êtes. Un facteur correspondant à quelque chose que vous êtes est accepté en tant qu’authentification, mais pas en tant qu’authentificateur proprement dit.

Authentification multifacteur

Vous pouvez implémenter l’authentification MFA à l’aide d’un authentificateur MFA ou de deux authentificateurs à facteur unique. Un authentificateur multifacteur requiert deux facteurs d’authentification pour exécuter une seule transaction d’authentification.

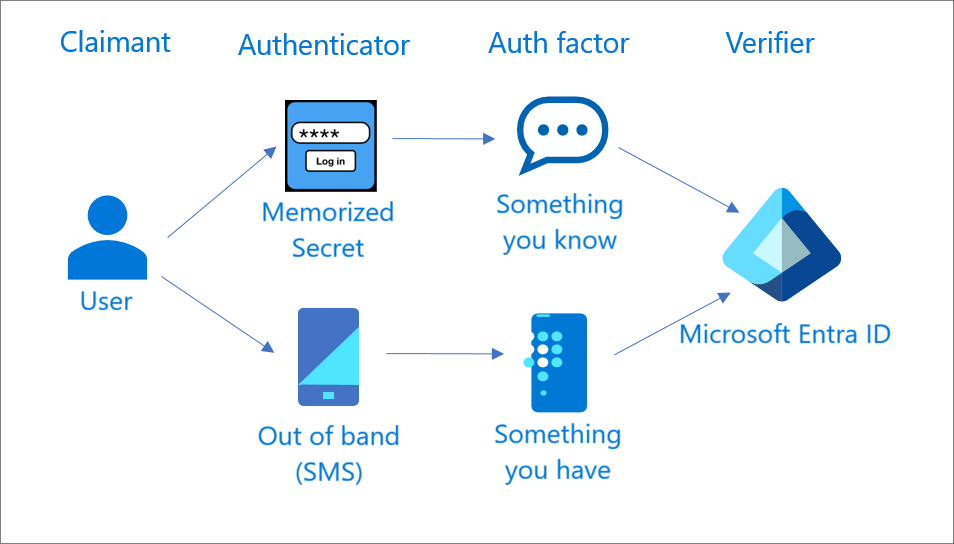

MFA avec deux authentificateurs à facteur unique

L’authentification multifacteur (MFA) nécessite deux facteurs d’authentification, qui peuvent être indépendants. Par exemple :

Secret mémorisé (mot de passe) et hors bande (SMS)

Secret mémorisé (mot de passe) et mot de passe à usage unique (matériel ou logiciel)

Ces méthodes permettent deux transactions d’authentification indépendantes avec Microsoft Entra ID.

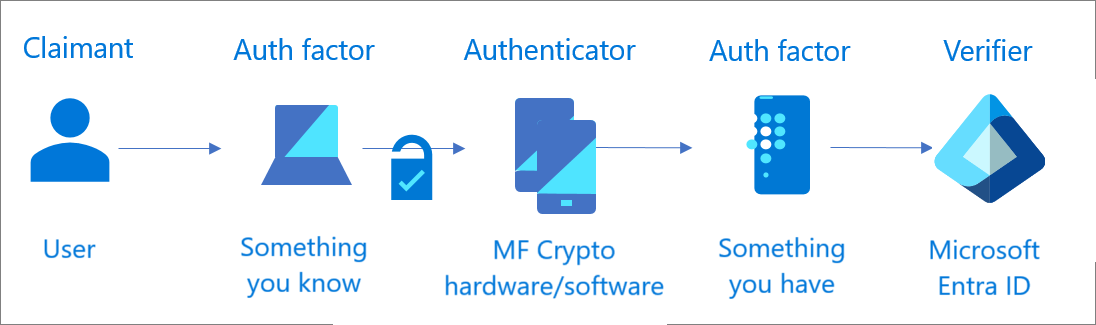

MFA avec un authentificateur multifacteur

L’authentification multifacteur requiert un facteur (quelque chose que vous connaissez ou que vous êtes) pour débloquer un second facteur. Cette expérience utilisateur est plus simple qu’avec plusieurs authentificateurs indépendants.

Par exemple, l’application Microsoft Authenticator, en mode sans mot de passe : l’utilisateur accède à une ressource sécurisée (partie de confiance) et reçoit une notification sur l’application Authenticator. L’utilisateur fournit un élément biométrique (quelque chose que vous êtes) ou un code PIN (quelque chose que vous connaissez). Ce facteur déverrouille la clé de chiffrement du téléphone (quelque chose que vous avez), que le vérificateur valide.

Étapes suivantes

En savoir plus sur les niveaux AAL

Principes fondamentaux de l’authentification

Types d'authentificateurs NIST

Atteindre NIST AAL1 à l’aide de Microsoft Entra ID

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour