Utilisation des contrôles Microsoft Defender for Cloud Apps dans Power BI

En utilisant les applications Defender pour le cloud avec Power BI, vous pouvez protéger vos rapports, données et services Power BI contre les fuites et les violations imprévisibles. Les applications Defender pour le cloud vous permettent de créer des stratégies d’accès conditionnel pour les données de votre organisation. Vous utilisez pour cela les contrôles de session en temps réel dans Microsoft Entra ID, qui contribuent à garantir la sécurité de votre analyse Power BI. Une fois ces stratégies définies, les administrateurs peuvent analyser l’accès et l’activité des utilisateurs, effectuer une analyse des risques en temps réel et définir des contrôles spécifiques aux étiquettes.

Remarque

Les applications Microsoft Defender pour le cloud font désormais partie de Microsoft Defender XDR. Pour plus d’informations, consultez Applications Microsoft Defender for Cloud Apps dans Microsoft Defender XDR.

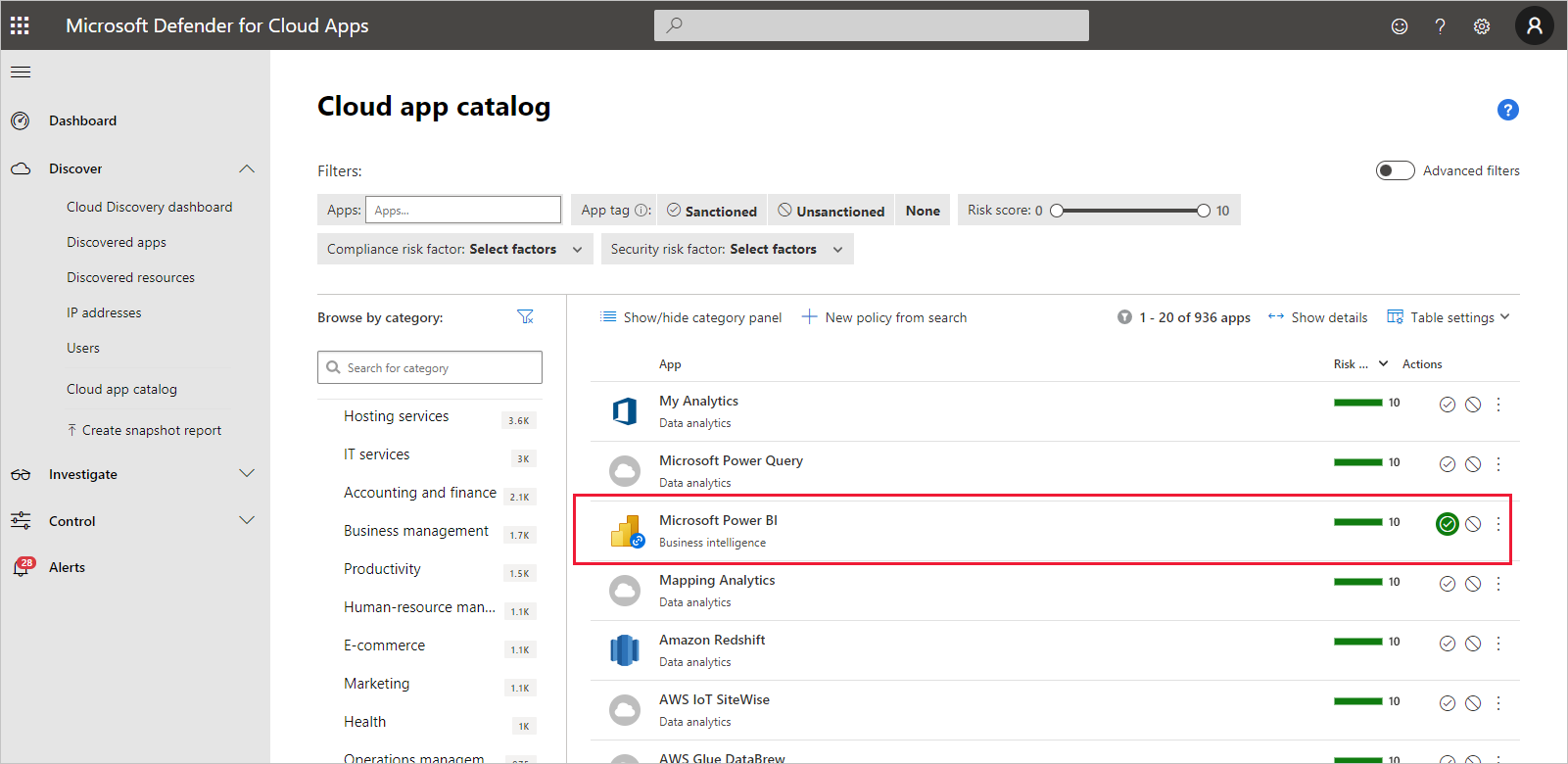

Vous pouvez configurer Defender for Cloud Apps pour tous types d’applications et de services, et pas seulement Power BI. Vous devrez paramétrer Defender for Cloud Apps de sorte qu’il fonctionne avec Power BI afin de tirer parti des protections de Defender for Cloud Apps pour vos données et votre analytique Power BI. Pour plus d’informations sur Defender for Cloud Apps, et notamment une vue d’ensemble de son fonctionnement, le tableau de bord et les scores de risque des applications, consultez la documentation Defender for Cloud Apps.

Licences Defender for Cloud Apps

Pour utiliser Defender for Cloud Apps avec Power BI, vous devez utiliser et configurer les services de sécurité Microsoft appropriés, dont certains sont définis en dehors de Power BI. Si vous souhaitez disposer de Defender for Cloud Apps dans votre locataire, il vous faut l’une des licences suivantes :

- Microsoft Defender for Cloud Apps : fournit des fonctionnalités Defender for Cloud Apps pour toutes les applications prises en charge, dans le cadre des suites EMS E5 et Microsoft 365 E5.

- Sécurité des applications cloud Office 365 : fournit des fonctionnalités de Defender for Cloud Apps pour Office 365 uniquement, qui fait partie de la suite Office 365 E5.

Configuration de contrôles en temps réel pour Power BI avec Defender for Cloud Apps

Remarque

Une licence Microsoft Entra ID P1 est nécessaire pour tirer parti des contrôles en temps réel de Defender for Cloud Apps.

Dans les sections suivantes est décrite la procédure de configuration des contrôles en temps réel pour Power BI avec les applications Defender pour le cloud.

Définir des stratégies de session dans Microsoft Entra ID (obligatoire)

La procédure à suivre pour définir des contrôles de session est effectuée sur les portails Microsoft Entra ID et Defender for Cloud Apps. Sur le centre d’administration Microsoft Entra, vous créez une stratégie d’accès conditionnel pour Power BI et routez les sessions utilisées dans Power BI à travers le service Defender for Cloud Apps.

Defender for Cloud Apps fonctionne sur une architecture de proxy inverse et offre une intégration avec l’accès conditionnel Microsoft Entra pour analyser en temps réel l’activité des utilisateurs de Power BI. Les étapes suivantes sont fournies pour vous aider à comprendre le processus. Des instructions pas à pas détaillées sont fournies dans le contenu lié de chacune des étapes suivantes. Pour obtenir une description de l’ensemble du processus, consultez Applications Defender pour le cloud.

- Créer une stratégie de test d’accès conditionnel Microsoft Entra

- Se connecter à chaque application à l’aide d’un utilisateur limité à la stratégie

- Vérifier que les applications sont configurées pour utiliser des contrôles d’accès et de session

- Activer l’application pour l’utiliser dans votre organisation

- Tester le déploiement

Le processus de définition de stratégies de session est décrit en détail dans Stratégies de session.

Définir des stratégies de détection des anomalies pour superviser les activités de Power BI (recommandé)

Vous pouvez définir des stratégies de détection des anomalies Power BI qui peuvent être étendues indépendamment, afin qu’elles s’appliquent uniquement aux utilisateurs et groupes que vous voulez inclure et exclure dans la stratégie. Pour plus d’informations, consultez Stratégies de détection d'anomalies.

Les applications Defender pour le cloud comportent également deux détections dédiées et intégrées pour Power BI. Consultez Détections des applications Defender pour le cloud intégrées pour Power BI.

Utiliser les étiquettes de confidentialité de Microsoft Purview Information Protection (recommandé)

Les étiquettes de sensibilité vous permettent de classifier et de protéger du contenu sensible, afin que les membres de votre organisation puissent collaborer avec des partenaires en dehors de votre organisation, tout en restant vigilant et conscient du contenu et des données sensibles.

Pour plus d’informations sur le processus d’utilisation des étiquettes de confidentialité pour Power BI, consultez Étiquettes de sensibilité dans Power BI. Consultez l’exemple plus loin dans cet article d’une stratégie Power BI basée sur des étiquettes de confidentialité.

Stratégies personnalisées pour alerter sur une activité suspecte de l’utilisateur dans Power BI

Les stratégies d’activité de Defender for Cloud Apps permettent aux administrateurs de définir leurs propres règles personnalisées pour détecter les comportements utilisateur qui sortent de la norme, voire y réagir automatiquement s’ils semblent trop dangereux. Par exemple :

Suppression massive d’étiquettes de confidentialité. Par exemple : m’avertir quand des étiquettes de confidentialité sont supprimées par un seul utilisateur dans 20 rapports différents dans une fenêtre de temps inférieure à 5 minutes.

Rétrogradation d’une étiquette de confidentialité de chiffrement. Par exemple : m’avertir quand un rapport qui portait une étiquette de confidentialité Hautement confidentiel est maintenant classé comme Public.

Notes

Les identificateurs uniques (ID) des artefacts et étiquettes de confidentialité Power BI sont accessibles avec les API REST Power BI. Voir Obtenir des modèles sémantiques ou Obtenir des rapports.

Les stratégies d’activité personnalisées sont configurées sur le portail Defender for Cloud Apps. Pour plus d’informations, consultez Stratégies d’activité.

Détections intégrées de Defender for Cloud Apps pour Power BI

Les détections de Defender for Cloud Apps permettent aux administrateurs de superviser des activités spécifiques d’une application analysée. Pour Power BI, il existe actuellement deux détections dédiées et intégrées de Defender for Cloud Apps :

Partage suspect : détecte quand un utilisateur partage un rapport sensible avec une adresse e-mail inconnue (externe à l’organisation). Un rapport sensible est un rapport dont l’étiquette de sensibilité est définie sur INTERNE UNIQUEMENT ou un niveau supérieur.

Partage en masse de rapports : détecte quand un utilisateur partage un très grand nombre de rapports dans une même session.

Les paramètres de ces détections sont configurés sur le portail Defender for Cloud Apps. Pour plus d’informations, consultez Activités inhabituelles (par utilisateur).

Rôle d’administrateur Power BI dans Defender for Cloud Apps

Un nouveau rôle est créé pour les administrateurs Power BI qui utilisent Defender for Cloud Apps avec Power BI. Quand vous vous connectez en tant qu’administrateur Power BI au portail d’applications Defender pour le cloud, vous disposez d’un accès limité aux données, alertes, utilisateurs à risque, journaux d’activité et autres informations relatives à Power BI.

Considérations et limitations

L’utilisation de Defender for Cloud Apps avec Power BI est conçue pour garantir la sécurité du contenu et des données de votre organisation, avec des détections qui supervisent les sessions utilisateur et leurs activités. Quand vous utilisez les applications Defender pour le cloud avec Power BI, vous devez garder à l’esprit plusieurs points et limitations :

- Defender for Cloud Apps ne peut fonctionner que sur des fichiers Excel, PowerPoint et PDF.

- Si vous voulez utiliser des fonctionnalités d’étiquettes de confidentialité dans vos stratégies de session pour Power BI, vous devez disposer d’une licence Azure Information Protection Premium P1 ou Premium P2. Vous pouvez acheter Microsoft Azure Information Protection en autonome ou par le biais de l’une des suites de licences Microsoft. Pour plus d’informations, consultez Tarification Azure Information Protection. De plus, les étiquettes de sensibilité doivent avoir été appliquées sur vos ressources Power BI.

- Le contrôle de session est disponible pour n’importe quel navigateur sur toute plateforme principale d’un système d’exploitation. Nous vous recommandons d’utiliser la dernière version de Microsoft Edge, Google Chrome, Mozilla Firefox ou Apple Safari. Les appels d’API publics Power BI et les autres sessions hors navigateur ne sont pas pris en charge dans le cadre du contrôle de session Defender for Cloud Apps. Pour plus d’informations, consultez Applications et clients pris en charge.

- Si vous rencontrez des difficultés de connexion, par exemple si vous devez vous connecter plusieurs fois, cela peut être lié à la façon dont certaines applications gèrent l’authentification. Pour plus d’informations, consultez l’article de résolution des problèmes Connexion lente.

Attention

Dans la partie « Action » de la stratégie de session, la fonctionnalité « Protéger » ne fonctionne que s’il n’existe aucune étiquette sur l’élément. Dans le cas contraire, elle ne s’applique pas. Vous ne pouvez pas remplacer une étiquette existante qui a déjà été appliquée à un élément dans Power BI.

Exemples

L’exemple suivant montre comment créer une stratégie de session en utilisant Defender for Cloud Apps avec Power BI.

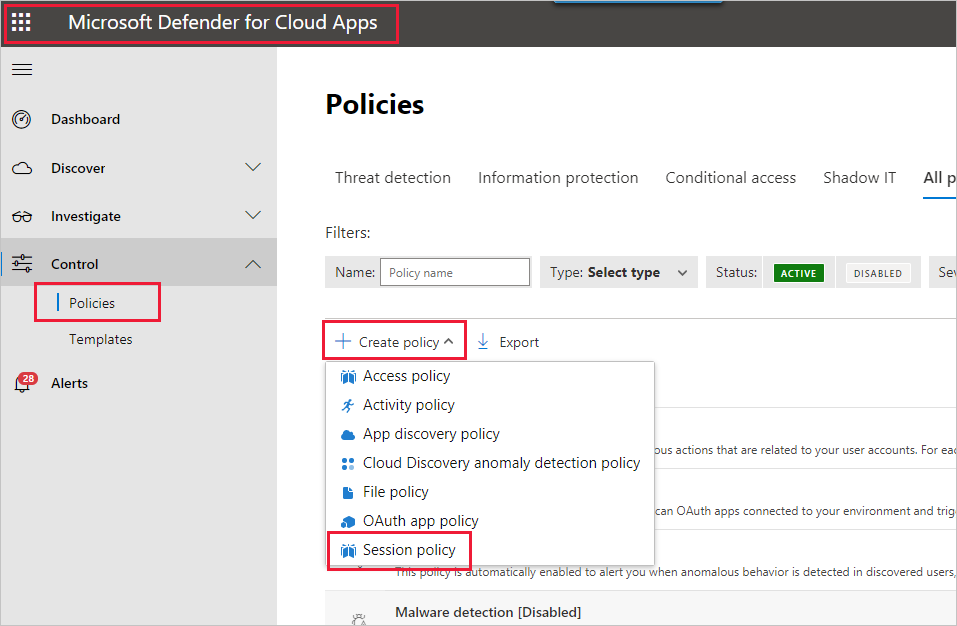

Tout d’abord, créez une stratégie de session. Sur le portail Defender for Cloud Apps, sélectionnez Stratégies dans le volet de navigation. Ensuite, sur la page Stratégies, sélectionnez Créer une stratégie et choisissez Stratégie de session.

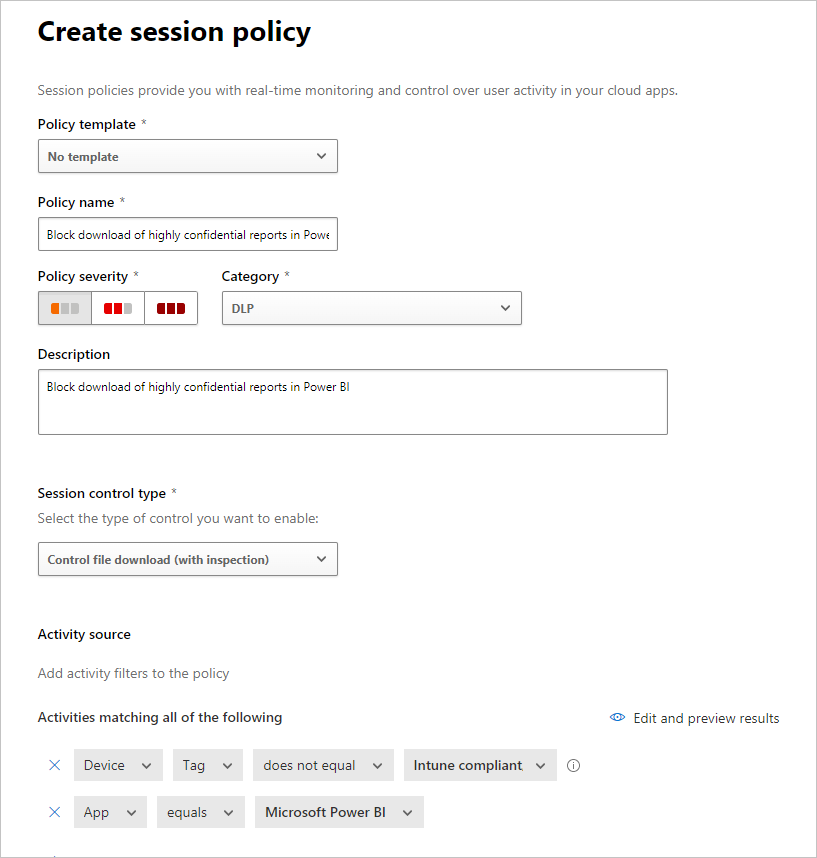

Dans la fenêtre qui s’affiche, créez la stratégie de session. Les étapes numérotées décrivent les paramètres de l’image suivante.

Dans la liste déroulante Modèle de stratégie, choisissez Aucun modèle.

Pour Nom de la stratégie, indiquez un nom pertinent pour votre stratégie de session.

Pour Type de contrôle de session, sélectionnez Contrôler le téléchargement de fichiers (avec inspection) (pour la protection contre la perte de données).

Pour la section Source de l’activité, choisissez les stratégies de blocage appropriées. Nous vous recommandons de bloquer les appareils non gérés et non conformes. Choisissez de bloquer les téléchargements quand la session se trouve dans Power BI.

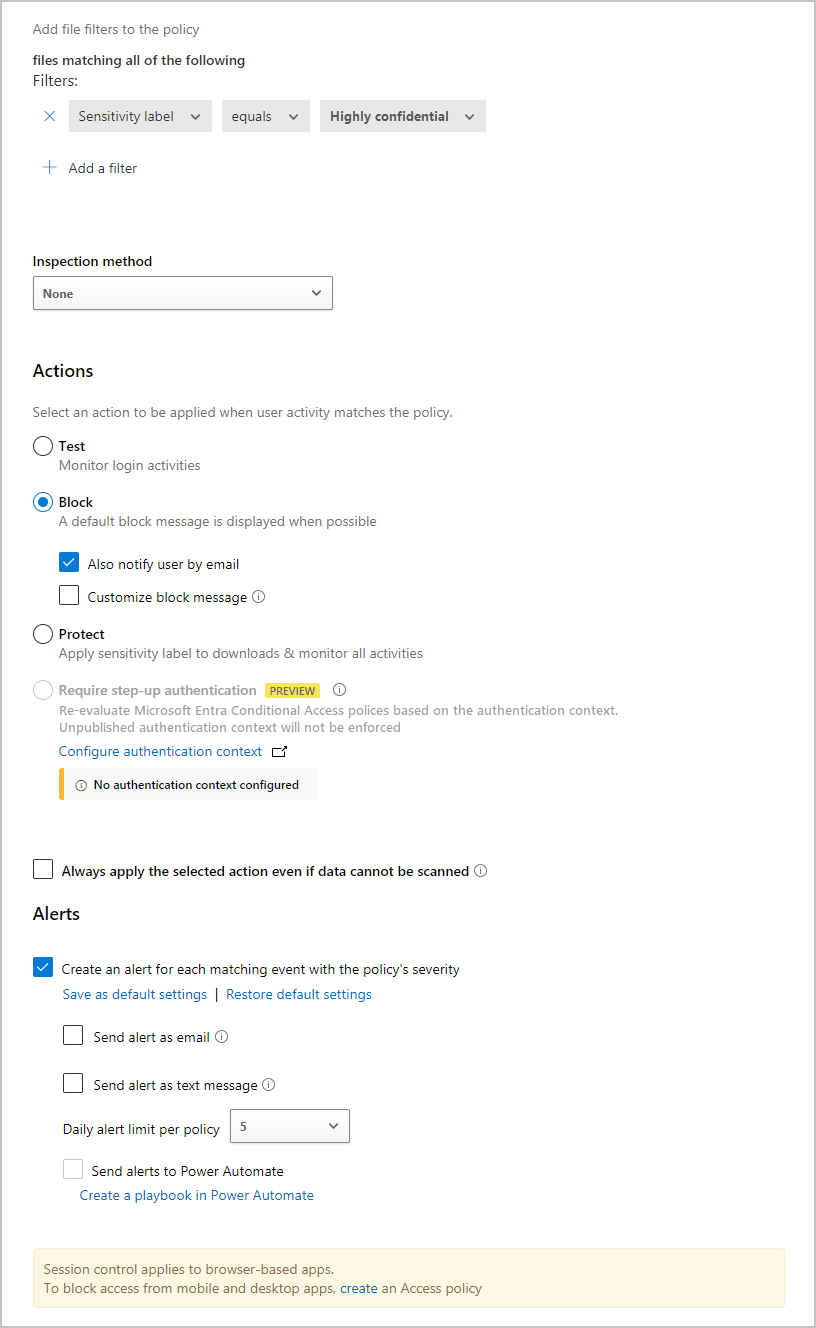

D’autres options s’affichent lorsque vous faites défiler vers le bas. L’image suivante présente ces options, avec d’autres exemples.

Créez un filtre sur Étiquette de confidentialité et choisissez Hautement confidentiel ou la valeur la plus adaptée à votre organisation.

Remplacez la valeur de la Méthode d’inspection par Aucune.

Choisissez l’option Bloquer qui correspond à vos besoins.

Créez une alerte pour une telle action.

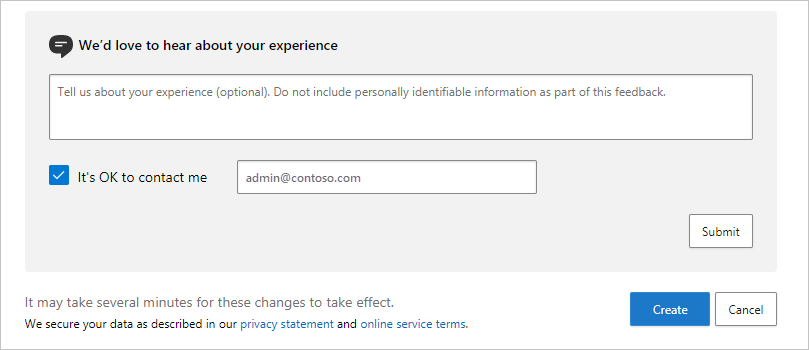

Sélectionnez Créer pour terminer la stratégie de session.

Contenu connexe

Dans cet article, nous avons vu comment Defender for Cloud Apps peut fournir des protections des données et du contenu pour Power BI. Pour plus d’informations sur La protection des données pour Power BI et le contenu de prise en charge des services Azure qui l’activent, consultez :

- Étiquettes de sensibilité dans Power BI

- Activer les étiquettes de sensibilité dans Power BI

- Guide pratique pour appliquer des étiquettes de sensibilité dans Power BI

Pour plus d’informations sur Azure et des articles sur la sécurité, consultez :

- Protection des applications avec le contrôle d’application par accès conditionnel de Microsoft Defender for Cloud Apps

- Déployer le contrôle d’application par accès conditionnel pour les applications du catalogue avec Microsoft Entra ID

- Stratégies de session

- En savoir plus sur les étiquettes de sensibilité

- Rapport des métriques de protection des données

- Planification de l’implémentation de Power BI : Defender for Cloud Apps pour Power BI