Utiliser Postman pour essayer l’API des connecteurs Microsoft Graph

La collection Microsoft Graph Postman inclut des exemples de demandes pour l’API de connecteurs. Les développeurs peuvent utiliser Postman pour essayer l’API sans écrire de code.

Configuration requise

- Dupliquer la collection Microsoft Graph Postman.

- Ajoutez les

ExternalConnection.ReadWrite.OwnedByautorisations etExternalItem.ReadWrite.OwnedByà l’inscription d’application créée pour Postman. - Utilisez Postman pour vous authentifier avec l’authentification d’application uniquement.

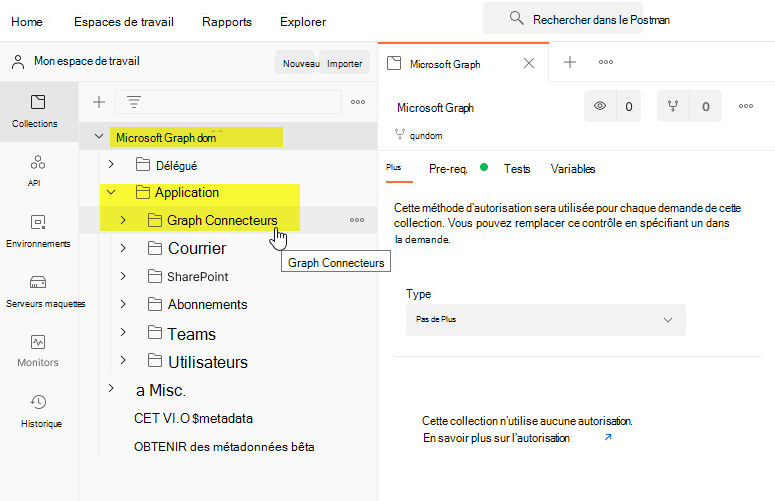

Les demandes d’API connecteurs se trouvent dans le dossier Application ->Graph Connectors .

Créer une connexion

Recherchez l’exemple de demande Créer une connexion dans le dossier Configuration de la connexion . Utilisez cet exemple de demande pour créer une connexion. Le dossier Configuration de la connexion contient également d’autres exemples de demandes pour la gestion des connexions.

Inscrire le schéma de connexion

Recherchez la demande d’exemple d’inscription de schéma dans le dossier Configuration de la connexion ->Gérer le schéma . Utilisez cet exemple de demande pour inscrire un schéma pour la connexion que vous avez créée. Cette requête retourne une réponse qui ressemble à ce qui suit.

HTTP/1.1 202 Accepted

Location: https://graph.microsoft.com/v1.0/external/connections/sampleConnectionId/operations/616bfeed-666f-4ce0-8cd9-058939010bfc

L’inscription d’un schéma est une opération asynchrone. L’URL retournée dans l’en-tête Location doit être interrogée pour la status de cette opération jusqu’à ce que le status soit completed. Recherchez l’exemple de demande d’opération Get status dans le dossier Configuration de la connexion. Remplacez l’URL de la demande par la valeur dans l’en-tête Location et envoyez la demande à case activée status. Cette requête retourne une réponse qui ressemble à ce qui suit.

HTTP/1.1 200 OK

Content-type: application/json

{

"id": "616bfeed-666f-4ce0-8cd9-058939010bfc",

"name": "Sample connection",

"status": "inprogress",

"error": null

}

Renvoyez la demande jusqu’à ce que la status propriété soit définie sur completed. Attendez au moins une minute entre le renvoi de cette demande.

Le dossier Gérer le schéma contient également d’autres exemples de demandes pour la gestion des connexions.

Ajouter un membre de groupe externe (facultatif)

Si votre service externe utilise des listes de contrôle d’accès (ACL) non Microsoft Entra ID, synchronisez ces autorisations. Les groupes externes (ainsi que Microsoft Entra ID utilisateurs et groupes) sont utilisés pour définir des autorisations sur externalItems ajoutées à une connexion Microsoft Graph. Pour plus d’informations, consultez externalGroup.

Les exemples de demandes de création de groupes externes et d’ajout de membres se trouvent dans le dossier Identity Sync .

Ingérer des éléments

Remarque

N’ingérez pas d’éléments dans la connexion tant que le schéma de connexion n’est pas dans l’état completed .

Recherchez l’exemple de demande Put item dans le dossier Content sync . Utilisez cet exemple de demande pour ingérer un élément. Le dossier de synchronisation de contenu contient également d’autres exemples de demandes pour la gestion des éléments.

Gestion des erreurs

Pour plus d’informations sur la résolution des erreurs, consultez Résoudre les erreurs d’autorisation de Microsoft Graph.

Contenu connexe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour