Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les groupes externes vous permettent de gérer les autorisations permettant d’afficher des éléments externes dans une connexion Microsoft Graph et de vous connecter à des sources de données en dehors des groupes Microsoft Entra.

Pour les sources de données qui s’appuient sur Microsoft Entra utilisateurs et groupes, vous définissez des autorisations sur des éléments externes en associant une liste de contrôle d’accès (ACL) à un ID d’utilisateur et de groupe Microsoft Entra lors de la création ou de la mise à jour des éléments externes.

Toutefois, pour les sources de données qui utilisent des groupes non Microsoft Entra ID ou des constructions de type groupe, telles que les profils Salesforce, les unités commerciales Dynamics, les groupes SharePoint, les groupes locaux ServiceNow ou les groupes locaux Confluence, nous vous recommandons d’utiliser des groupes externes.

Scénarios courants de groupe externe

Voici des exemples courants de groupes non Microsoft Entra ID spécifiques à l’application.

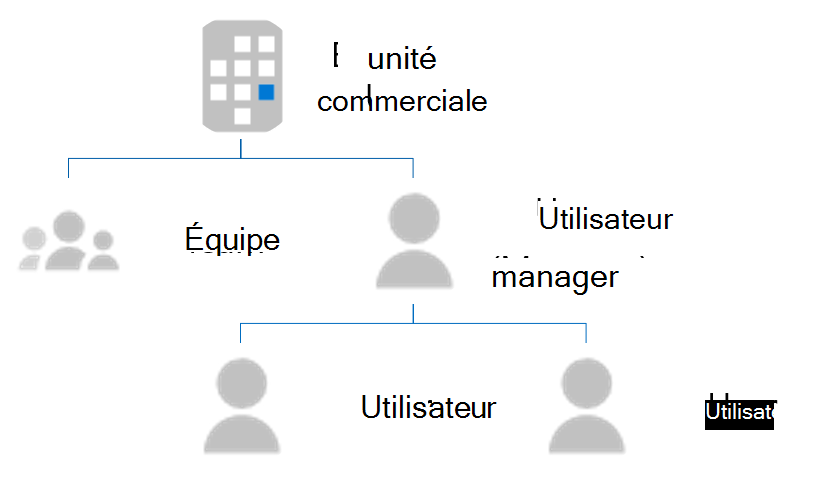

Microsoft Dynamics 365 permet aux clients de structurer leurs CRM avec des unités commerciales et des équipes. Les informations d’appartenance pour ces unités commerciales et équipes ne sont pas stockées dans Microsoft Entra ID.

L’image suivante montre la structure des unités commerciales et des équipes.

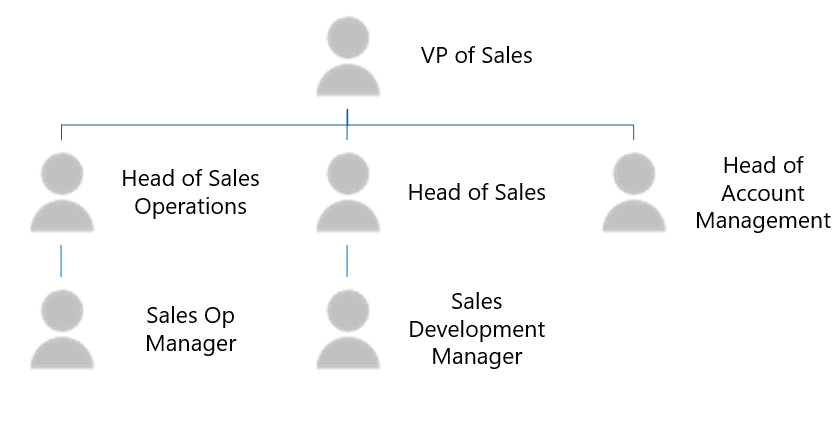

Salesforce utilise des profils, des rôles et des jeux d’autorisations pour l’autorisation. Celles-ci sont spécifiques à Salesforce et les informations d’appartenance ne sont pas disponibles dans Microsoft Entra ID.

L’image suivante montre la structure des informations d’appartenance dans Salesforce.

Utiliser des groupes externes dans votre connexion

Pour utiliser des groupes externes dans votre connexion, procédez comme suit :

- Pour chaque groupe non Microsoft Entra ID, utilisez l’API groupes pour créer un groupe externe dans Microsoft Graph.

- Utilisez le groupe externe lors de la définition de la liste de contrôle d’accès pour vos éléments externes si nécessaire.

- Maintenir l’appartenance des groupes externes à jour et synchronisée.

Créer un groupe externe

Les groupes externes appartiennent à une connexion. Pour créer des groupes externes dans vos connexions, procédez comme suit :

Utilisez l’API groupes dans Microsoft Graph. L’exemple suivant montre comment créer un groupe externe.

Remarque

Les champs displayName et description sont facultatifs.

POST /external/connections/{connectionId}/groups { "id": "contosoEscalations", "displayName": "Contoso Escalations", "description": "Tier-1 escalations within Contoso" }Fournissez un identificateur ou un nom dans le champ ID. Utilisez cette valeur pour appeler le groupe externe dans les requêtes suivantes.

Remarque

Le champ ID vous permet d’utiliser l’URL et les jeux de caractères Base64 sécurisés pour le nom de fichier. Il a une limite de 128 caractères.

Un groupe externe peut contenir un ou plusieurs des éléments suivants :

- Un utilisateur Microsoft Entra.

- Groupe Microsoft Entra.

- Un autre groupe externe, y compris les groupes externes imbriqués.

Après avoir créé le groupe, vous pouvez y ajouter des membres. Les exemples suivants montrent comment ajouter des membres à un groupe externe.

POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "contosoSupport", "type": "group", "identitySource": "external" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "25f143de-be82-4afb-8a57-e032b9315752", "type": "user", "identitySource": "azureActiveDirectory" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "99a3b3d6-71ee-4d21-b08b-4b6f22e3ae4b", "type": "group", "identitySource": "azureActiveDirectory" }

Utiliser des groupes externes dans la liste de contrôle d’accès

Vous pouvez utiliser des groupes externes lors de la définition de listes de contrôle d’accès pour des éléments externes, comme illustré dans l’exemple suivant. En plus de Microsoft Entra utilisateurs et groupes, un élément externe peut avoir des groupes externes dans ses entrées de contrôle d’accès.

PUT https://graph.microsoft.com/beta/external/connections/{id}/items/{id}

Content-type: application/json

{

"@odata.type": "microsoft.graph.externalItem",

"acl": [

{

"type": "group",

"value": "contosEscalations",

"accessType": "grant",

"identitySource": "External"

},

{

"type": "user",

"value": "87e9089a-08d5-4d9e-9524-b7bd6be580d5",

"accessType": "grant",

"identitySource": "azureActiveDirectory"

},

{

"type": "group",

"value": "96fbeb4f-f71c-4405-9f0b-1d6988eda2d2",

"accessType": "deny",

"identitySource": "azureActiveDirectory"

}

],

"properties": {

"title": "Error in the payment gateway",

"priority": 1,

"assignee": "john@contoso.com"

},

"content": {

"value": "<h1>Error in payment gateway</h1><p>Error details...</p>",

"type": "html"

}

}

Remarque

Vous pouvez utiliser des groupes externes dans les listes de contrôle d’accès avant même que les groupes ne soient créés.

Maintenir la synchronisation des appartenances aux groupes externes

Maintenez à jour l’appartenance à votre groupe externe dans Microsoft Graph. Lorsque les appartenances changent dans votre groupe personnalisé, assurez-vous que la modification est répercutée dans le groupe externe à un moment qui répond à vos besoins.

Gérer les groupes externes et l’appartenance

Vous pouvez utiliser l’API groupes pour gérer vos groupes externes et l’appartenance à un groupe. Pour plus d’informations, consultez externalGroup et externalGroupMember.

Remarque

Un utilisateur doit avoir moins de 2 049 appartenances à un groupe de sécurité externe, y compris les appartenances directes et indirectes. Lorsque cette limite est dépassée, les résultats de la recherche deviennent imprévisibles. Les requêtes des utilisateurs avec plus de 10 000 groupes de sécurité externes échouent avec une 400 réponse.