Guide de l’administrateur : configurations personnalisées pour le client d’étiquetage unifié Azure Information Protection

Remarque

Recherchez-vous Microsoft Purview Information Protection, anciennement Microsoft Information Protection (MIP) ?

Le complément Azure Protection des données est supprimé et remplacé par des étiquettes intégrées à vos applications et services Microsoft 365. En savoir plus sur l’état de la prise en charge d’autres composants Azure Information Protection des données.

Le nouveau client Microsoft Protection des données (sans le complément) est actuellement en préversion et planifié pour la disponibilité générale.

Utilisez les informations suivantes pour les configurations avancées nécessaires pour des scénarios spécifiques ou des utilisateurs lors de la gestion du client d’étiquetage unifié AIP.

Remarque

Ces paramètres nécessitent la modification du Registre ou la spécification de paramètres avancés. Les paramètres avancés utilisent PowerShell du Centre de sécurité et de conformité.

Configuration des paramètres avancés pour le client via PowerShell

Utilisez PowerShell de sécurité et de conformité pour configurer des paramètres avancés pour la personnalisation des stratégies d’étiquette et des étiquettes.

Dans les deux cas, après vous être connecté à PowerShell de sécurité et de conformité, spécifiez le paramètre Advanced Paramètres avec l’identité (nom ou GUID) de la stratégie ou de l’étiquette, avec des paires clé/valeur dans une table de hachage.

Pour supprimer un paramètre avancé, utilisez la même syntaxe de paramètre AdvancedSettings, mais spécifiez une valeur de chaîne nulle.

Important

N’utilisez pas d’espaces blancs dans vos valeurs de chaîne. Les chaînes blanches de ces valeurs de chaîne empêchent l’application de vos étiquettes.

Pour plus d’informations, consultez l’article suivant :

- Syntaxe des paramètres avancés de la stratégie d’étiquette

- Syntaxe des paramètres avancés d’étiquette

- Vérification de vos paramètres avancés actuels

- Exemples de définition des paramètres avancés

- Spécification de la stratégie d’étiquette ou de l’identité d’étiquette

- Ordre de priorité : comment les paramètres en conflit sont résolus

- Références de paramètres avancés

Syntaxe des paramètres avancés de la stratégie d’étiquette

Un exemple de paramètre avancé de stratégie d’étiquette est le paramètre permettant d’afficher la barre de Protection des données dans les applications Office.

Pour une valeur de chaîne unique, utilisez la syntaxe suivante :

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key="value1,value2"}

Pour une valeur de chaîne multiple pour la même clé, utilisez la syntaxe suivante :

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Syntaxe des paramètres avancés d’étiquette

Un exemple de paramètre avancé d’étiquette est le paramètre permettant de spécifier une couleur d’étiquette.

Pour une valeur de chaîne unique, utilisez la syntaxe suivante :

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key="value1,value2"}

Pour une valeur de chaîne multiple pour la même clé, utilisez la syntaxe suivante :

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Vérification de vos paramètres avancés actuels

Pour vérifier les paramètres en cours du fichier de page, exécutez des commandes suivantes :

Pour vérifier vos paramètres avancés de stratégie d’étiquette, utilisez la syntaxe suivante :

Pour une stratégie d’étiquette nommée Global :

(Get-LabelPolicy -Identity Global).settings

Pour vérifier vos paramètres avancés de l’étiquette, utilisez la syntaxe suivante :

Pour une étiquette nommée Public :

(Get-Label -Identity Public).settings

Exemples de définition des paramètres avancés

Exemple 1 : définir un paramètre avancé de stratégie d’étiquette pour une valeur de chaîne unique :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Exemple 2 : définir un paramètre avancé d’étiquette pour une valeur de chaîne unique :

Set-Label -Identity Internal -AdvancedSettings @{smimesign="true"}

Exemple 3 : définir un paramètre avancé d’étiquette pour une valeur de chaîne multiple :

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Exemple 4 : supprimer n paramètre avancé de stratégie d’étiquette en spécifiant une valeur de chaîne nulle :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions=""}

Spécification de la stratégie d’étiquette ou de l’identité d’étiquette

La recherche du nom de stratégie d’étiquette pour le paramètre PowerShell Identity est simple, car il n’existe qu’un seul nom de stratégie dans le portail de conformité Microsoft Purview.

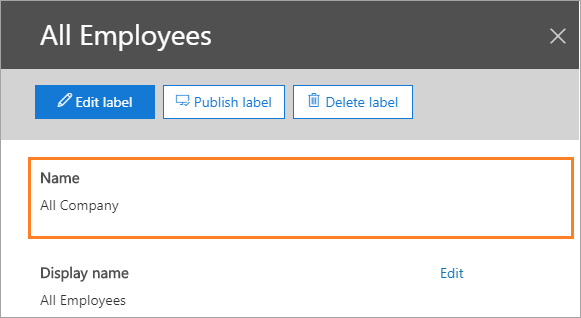

Toutefois, pour les étiquettes, le portail de conformité Microsoft Purview affiche à la fois une valeur Nom et Nom complet. Dans certains cas, ces valeurs seront identiques, mais elles peuvent être différentes. Pour configurer les paramètres avancés pour les étiquettes, utilisez la valeur Nom .

Par exemple, pour identifier l’étiquette dans l’image suivante, utilisez la syntaxe suivante dans votre commande PowerShell : -Identity "All Company"

Si vous préférez spécifier l’étiquette GUID, cette valeur n’est pas affichée dans le portail de conformité Microsoft Purview. Pour trouver cette valeur, utilisez la commande suivante Get-Label

Get-Label | Format-Table -Property DisplayName, Name, Guid

Pour plus d’informations sur l’étiquetage des noms et des noms complets :

Le nom est le nom d’origine de l’étiquette et il est unique sur toutes vos étiquettes.

Cette valeur reste la même si vous avez modifié votre nom d’étiquette ultérieurement. Pour les étiquettes de confidentialité qui ont été migrées à partir d’Azure Information Protection, vous pouvez voir l’ID d’étiquette d’origine depuis le Portail Azure.

Le nom complet est le nom actuellement affiché pour les utilisateurs pour l’étiquette et n’a pas besoin d’être unique sur toutes vos étiquettes.

Par exemple, vous pouvez avoir un nom complet de Tous les employés pour une sous-étiquette sous l’étiquette Confidentiel , et un autre nom complet de Tous les employés pour une sous-étiquette sous l’étiquette Hautement confidentiel. Ces sous-étiquettes affichent toutes les deux le même nom, mais ne sont pas les mêmes étiquettes et ont des paramètres différents.

Ordre de priorité : comment les paramètres en conflit sont résolus

Vous pouvez utiliser le portail de conformité Microsoft Purview pour configurer les paramètres de stratégie d’étiquette suivants :

Appliquez cette étiquette par défaut aux documents et e-mails

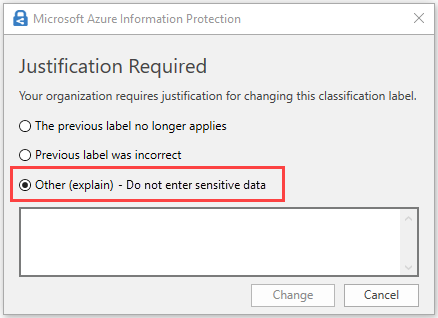

Les utilisateurs doivent justifier le retrait d’une étiquette ou l’abaissement de sa classification

Demandez aux utilisateurs d’appliquer une étiquette à leurs e-mails ou documents

Fournissez aux utilisateurs un lien vers une page d’aide personnalisée

Lorsque plusieurs stratégies d’étiquette sont configurées pour un utilisateur, chacune avec des paramètres de stratégie potentiellement différents, le dernier paramètre de stratégie est appliqué en fonction de l’ordre des stratégies dans le portail de conformité Microsoft Purview. Pour plus d’informations, consultez Priorité de stratégie des étiquettes (l’ordre est important)

Les paramètres avancés de stratégie d’étiquette sont appliqués à l’aide de la même logique, à l’aide du dernier paramètre de stratégie.

Références de paramètres avancés

Les sections suivantes présentent les paramètres avancés disponibles pour les stratégies d’étiquette et les étiquettes :

- Informations de référence sur les paramètres avancés par fonctionnalité

- Informations de référence sur les paramètres avancés des stratégies des étiquettes

- Informations de référence sur les paramètres avancés d’étiquette

Informations de référence sur les paramètres avancés par fonctionnalité

Les sections suivantes répertorient les paramètres avancés décrits dans cette page par produit et intégration des fonctionnalités :

Informations de référence sur les paramètres avancés des stratégies des étiquettes

Utilisez le paramètre AdvancedSettings avec New-LabelPolicy et Set-LabelPolicy pour définir les paramètres suivants :

Informations de référence sur les paramètres avancés d’étiquette

Utilisez le paramètre AdvancedSettings avec New-Label et Set-Label.

| Setting | Scénario et instructions |

|---|---|

| color | Spécifier une couleur pour l’étiquette |

| customPropertiesByLabel | Appliquer une propriété personnalisée lorsqu’une étiquette est appliquée |

| DefaultSubLabelId | Spécifier une sous-étiquette par défaut pour une étiquette parente |

| labelByCustomProperties | Migrer des étiquettes à partir de Secure Islands et d’autres solutions d’étiquetage |

| SMimeEncrypt | Configurer une étiquette pour appliquer la protection S/MIME dans Outlook |

| SMimeSign | Configurer une étiquette pour appliquer la protection S/MIME dans Outlook |

Masquer l’option de menu Classifier et Protéger dans l’Explorateur de fichiers Windows

Pour masquer l’option de menu Classifier et protéger dans l’Explorateur de fichiers Windows, créer le nom de valeur DWORD suivant (avec toutes les données de valeur) :

HKEY_CLASSES_ROOT\AllFilesystemObjects\shell\Microsoft.Azip.RightClick\LegacyDisable

Pour plus d’informations, consultez Utilisation de l’Explorateur de fichiers pour classifier les fichiers.

Afficher la barre Information Protection dans les applications Office

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, les utilisateurs doivent sélectionner l’option Afficher la barre à partir du bouton Sensibilité pour afficher la barre de Protection des données dans les applications Office. Utilisez la clé HideBarByDefault et définissez la valeur sur Faux pour afficher automatiquement cette barre pour les utilisateurs afin qu’ils puissent sélectionner des étiquettes à partir de la barre ou du bouton.

Pour la stratégie d’étiquette sélectionnée, spécifiez les chaînes suivantes :

Clé : HideBarByDefault

Valeur : Faux

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{HideBarByDefault="False"}

Exempter les messages Outlook de l’étiquetage obligatoire

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, lorsque vous activez le paramètre de stratégie d’étiquette de Tous les documents et e-mails doivent avoir une étiquette, tous les documents enregistrés et les e-mails envoyés doivent avoir une étiquette appliquée. Lorsque vous configurez le paramètre avancé suivant, le paramètre de stratégie s’applique uniquement aux documents Office et non aux messages Outlook.

Pour la stratégie d’étiquette sélectionnée, spécifiez les chaînes suivantes :

Clé : DisableMandatoryInOutlook

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{DisableMandatoryInOutlook="True"}

Activer la classification recommandée dans Outlook

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous configurez une étiquette pour la classification recommandée, les utilisateurs sont invités à accepter ou à ignorer l’étiquette recommandée dans Word, Excel et PowerPoint. Ce paramètre étend cette recommandation d’étiquette pour s’afficher également dans Outlook.

Pour la stratégie d’étiquette sélectionnée, spécifiez les chaînes suivantes :

Clé : OutlookRecommendationEnabled

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookRecommendationEnabled="True"}

Activer la suppression de la protection des fichiers compressés

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous configurez ce paramètre, l’applet de commande PowerShell Set-AIPFileLabel est activée pour autoriser la suppression de la protection des fichiers PST, rar et 7zip.

Clé : EnableContainerSupport

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie est activée :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableContainerSupport="True"}

Définir une étiquette par défaut différente pour Outlook

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous configurez ce paramètre, Outlook n’applique pas l’étiquette par défaut configurée comme paramètre de stratégie pour l’option Appliquer cette étiquette par défaut aux documents et aux e-mails. Au lieu de cela, Outlook peut appliquer une étiquette par défaut différente ou aucune étiquette.

Pour la stratégie d’étiquette sélectionnée, spécifiez les chaînes suivantes :

Clé : OutlookDefaultLabel

Valeur : <GUID> d’étiquette ou Aucun

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookDefaultLabel="None"}

Modifier les types de fichiers à protéger

Ces configurations utilisent un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, le client d’étiquetage unifié Azure Information Protection protège tous les types de fichiers, et le scanneur du client protège uniquement les types de fichiers Office et les fichiers PDF.

Vous pouvez modifier ce comportement par défaut pour une stratégie d’étiquette sélectionnée, en spécifiant l’une des options suivantes :

PFileSupportedExtension

Clé : PFileSupportedExtensions

Valeur : <valeur de chaîne>

Utilisez le tableau suivant pour identifier la valeur de chaîne à spécifier :

| Valeur de chaîne | Client | Scanneur |

|---|---|---|

| * | Valeur par défaut : appliquer la protection à tous les types de fichiers | Appliquer la protection à tous les types de fichiers |

| ConvertTo-Json(« .jpg », « .png ») | En plus des types de fichiers Office et de fichiers PDF, appliquez la protection aux extensions de nom de fichier spécifiées | En plus des types de fichiers Office et de fichiers PDF, appliquez la protection aux extensions de nom de fichier spécifiées |

Exemple 1 : commande PowerShell pour le scanneur pour protéger tous les types de fichiers, où votre stratégie d’étiquette est nommée « Scanneur » :

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions="*"}

Exemple 2 : commande PowerShell pour que le scanneur protège les fichiers .txt et les fichiers .csv en plus des fichiers Office et des fichiers PDF, où votre stratégie d’étiquette est nommée « Scanneur » :

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions=ConvertTo-Json(".txt", ".csv")}

Avec ce paramètre, vous pouvez modifier les types de fichiers protégés, mais vous ne pouvez pas modifier le niveau de protection par défaut de native en générique. Par exemple, pour les utilisateurs exécutant le client d’étiquetage unifié, vous pouvez modifier le paramètre par défaut afin que seuls les fichiers Office et les fichiers PDF soient protégés au lieu de tous les types de fichiers. Toutefois, vous ne pouvez pas modifier ces types de fichiers pour qu’ils soient protégés de manière générique avec une extension de nom de fichier .pfile.

AdditionalPPrefixExtensions

Le client d’étiquetage unifié prend en charge la modification d’<EXT>.PFILE vers P<EXT> à l’aide de la propriété avancée, AdditionalPPrefixExtensions. Cette propriété avancée est prise en charge à partir de l’Explorateur de fichiers, de PowerShell et du scanneur. Toutes les applications ont un comportement similaire.

Clé : AdditionalPPrefixExtensions

Valeur : <valeur de chaîne>

Utilisez le tableau suivant pour identifier la valeur de chaîne à spécifier :

| Valeur de chaîne | Client et Scanneur |

|---|---|

| * | Toutes les extensions PFile deviennent P<EXT> |

| <Valeur nulle> | La valeur par défaut se comporte comme la valeur de protection par défaut. |

| ConvertTo-Json(« .dwg », « .zip ») | En plus de la liste précédente, « .dwg » et « .zip » deviennent P<EXT> |

Avec ce paramètre, les extensions suivantes deviennent toujours P<EXT> : « .txt », « .xml », « .bmp », « .jt », « .jpg », « .jpeg », « .jpe », « .jif », « .jfif », « .jfif », « .jfi », « .png », « .tif », « .tiff », « .gif »). L’exception notable est que « ptxt » ne devient pas « txt.pfile ».

AdditionalPPrefixExtensions fonctionne uniquement si la protection de PFiles avec la propriété avancée - PFileSupportedExtension est activée.

Exemple 1 : commande PowerShell pour se comporter comme le comportement par défaut où Protect « .dwg » devient « .dwg.pfile » :

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =""}

Exemple 2 : commande PowerShell pour modifier toutes les extensions PFile de la protection générique (dwg.pfile) en protection native (.pdwg) lorsque les fichiers sont protégés :

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions ="*"}

Exemple 3 : commande PowerShell pour remplacer « .dwg » par « .pdwg » lors de l’utilisation de ce service pour protéger ce fichier :

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =ConvertTo-Json(".dwg")}

Supprimer « Pas maintenant » pour les documents lorsque vous utilisez l’étiquetage obligatoire

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous utilisez le paramètre de stratégie d’étiquette de Tous les documents et e-mails doivent avoir une étiquette, les utilisateurs sont invités à sélectionner une étiquette lorsqu’ils enregistrent un document Office et lorsqu’ils envoient un e-mail à partir d’Outlook.

Pour les documents, les utilisateurs peuvent sélectionner Pas maintenant pour ignorer temporairement l’invite pour sélectionner une étiquette et revenir au document. Toutefois, ils ne peuvent pas fermer le document enregistré sans l’étiqueter.

Lorsque vous configurez le paramètre PostponeMandatoryBeforeSave, l’option Pas maintenant est supprimée, de sorte que les utilisateurs doivent sélectionner une étiquette lorsque le document est enregistré pour la première fois.

Conseil

Le paramètre PostponeMandatoryBeforeSave garantit également que les documents partagés sont étiquetés avant d’être envoyés par e-mail.

Par défaut, même si vous avez activé Tous les documents et e-mails doivent avoir une étiquette dans votre stratégie, les utilisateurs sont uniquement promus vers des fichiers d’étiquette joints aux e-mails à partir d’Outlook.

Pour la stratégie d’étiquette sélectionnée, spécifiez les chaînes suivantes :

Clé : PostponeMandatoryBeforeSave

Valeur : Faux

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{PostponeMandatoryBeforeSave="False"}

Supprimer des en-têtes et des pieds de page d’autres solutions d’étiquetage

Cette configuration utilise des paramètres avancés de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Il existe deux méthodes pour supprimer les classifications d’autres solutions d’étiquetage :

| Setting | Description |

|---|---|

| WordShapeNameToRemove | Supprime toute forme des documents Word où le nom de la forme correspond au nom défini dans la propriété avancée WordShapeNameToRemove. Pour plus d’informations, consultez Utiliser la propriété avancée WordShapeNameToRemove. |

| RemoveExternalContentMarkingInApp ExternalContentMarkingToRemove |

Vous permet de supprimer ou de remplacer des en-têtes ou pieds de page textuels de documents Word, Excel et PowerPoint. Pour plus d’informations, consultez : - Utiliser la propriété avancée RemoveExternalContentMarkingInApp - Comment configurer ExternalContentMarkingToRemove. |

Utiliser la propriété avancée WordShapeNameToRemove.

La propriété avancée WordShapeNameToRemove est prise en charge à partir de la version 2.6.101.0 et ultérieure

Ce paramètre vous permet de supprimer ou de remplacer des étiquettes basées sur des formes des documents Word lorsque ces marquages visuels ont été appliqués par une autre solution d’étiquetage. Par exemple, la forme contient le nom d’une ancienne étiquette que vous avez migrée vers des étiquettes de confidentialité pour utiliser un nouveau nom d’étiquette et sa propre forme.

Pour utiliser cette propriété avancée, vous devez rechercher le nom de la forme dans le document Word, puis le définir dans la liste de propriétés avancées des formes WordShapeNameToRemove. Le service supprime toute forme dans Word qui commence par un nom défini dans la liste des formes de cette propriété avancée.

Évitez de supprimer des formes qui contiennent le texte que vous souhaitez ignorer, en définissant le nom de toutes les formes à supprimer et évitez de vérifier le texte dans toutes les formes, ce qui est un processus gourmand en ressources.

Remarque

Dans Microsoft Word, les formes peuvent être supprimées en définissant le nom des formes ou par son texte, mais pas les deux. Si la propriété WordShapeNameToRemove est définie, toutes les configurations définies par la valeur ExternalContentMarkingToRemove sont ignorées.

Pour trouver le nom de la forme que vous utilisez et souhaitez exclure :

Dans Word, affichez le volet Sélection : groupe De modification de l’onglet>> Accueil , >sélectionnez le volet Sélection.

Sélectionnez la forme sur la page que vous souhaitez marquer à supprimer. Le nom de la forme que vous marquez est maintenant mis en surbrillance dans le volet Sélection.

Utilisez le nom de la forme pour spécifier une valeur de chaîne pour la clé WordShapeNameToRemove.

Exemple : le nom de la forme est dc. Pour supprimer la forme portant ce nom, indiquez la valeur : dc.

Clé : WordShapeNameToRemove

Valeur : <nom de la forme Word>

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{WordShapeNameToRemove="dc"}

Lorsque vous avez plusieurs formes Word à supprimer, spécifiez autant de valeurs que vous avez de formes à supprimer.

Utiliser la propriété avancée RemoveExternalContentMarkingInApp

Ce paramètre vous permet de supprimer ou de remplacer des en-têtes ou pieds de page textuels de documents lorsque ces marquages visuels ont été appliqués par une autre solution d’étiquetage. Par exemple, l’ancien pied de page contient le nom d’une ancienne étiquette que vous avez migrée vers des étiquettes de confidentialité pour utiliser un nouveau nom d’étiquette et son propre pied de page.

Lorsque le client d’étiquetage unifié obtient cette configuration dans sa stratégie, les anciens en-têtes et pieds de page sont supprimés ou remplacés lorsque le document est ouvert dans l’application Office et toute étiquette de confidentialité est appliquée au document.

Cette configuration n’est pas prise en charge pour Outlook et sachez que lorsque vous l’utilisez avec Word, Excel et PowerPoint, elle peut affecter négativement les performances de ces applications pour les utilisateurs. La configuration vous permet de définir des paramètres par application, par exemple, de rechercher du texte dans les en-têtes et pieds de page des documents Word, mais pas des feuilles de calcul Excel ou des présentations PowerPoint.

Étant donné que l’appariement de formes affecte les performances des utilisateurs, nous vous recommandons de limiter les types d’application Office (Word, EXcel, PowerPoint) à ceux qui doivent être recherchés. Pour la stratégie d’étiquette sélectionnée, spécifiez les chaînes suivantes :

Clé : RemoveExternalContentMarkingInApp

Valeur : <types d’application Office WXP>

Exemples :

Pour rechercher uniquement des documents Word, spécifiez W.

Pour rechercher des documents Word et des présentations PowerPoint, spécifiez WP.

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInApp="WX"}

Vous avez ensuite besoin d’au moins un paramètre client avancé supplémentaire, ExternalContentMarkingToRemove, pour spécifier le contenu de l’en-tête ou du pied de page, et la manière de les supprimer ou les remplacer.

Comment configurer ExternalContentMarkingToRemove

Lorsque vous spécifiez la valeur de chaîne de la clé ExternalContentMarkingToRemove, vous avez trois options qui utilisent des expressions régulières. Pour chacun de ces scénarios, utilisez la syntaxe indiquée dans la colonne Valeur d’exemple dans le tableau suivant :

| Option | Description d’exemple | Valeur d’exemple |

|---|---|---|

| Correspondance partielle pour supprimer tout dans l’en-tête ou le pied de page | Vos en-têtes ou pieds de page contiennent la chaîne TEXTE À SUPPRIMER et vous souhaitez supprimer complètement ces en-têtes ou pieds de page. | *TEXT* |

| Correspondance complète pour supprimer uniquement des mots spécifiques dans l’en-tête ou le pied de page | Vos en-têtes ou pieds de page contiennent la chaîne TEXTE À SUPPRIMER, et vous souhaitez supprimer le mot TEXTE uniquement, en laissant la chaîne d’en-tête ou de pied de page À SUPPRIMER. | TEXT |

| Correspondance complète pour supprimer tout dans l’en-tête ou le pied de page | Vos en-têtes ou pieds de page ont la chaîne TEXTE À SUPPRIMER. Vous souhaitez supprimer des en-têtes ou des pieds de page qui ont exactement cette chaîne. | ^TEXT TO REMOVE$ |

L’appariement de formes pour la chaîne que vous spécifiez ne respecte pas la casse. La longueur maximale de la chaîne est de 255 caractères et ne peut pas inclure d’espaces blancs.

Étant donné que certains documents peuvent inclure des caractères invisibles ou différents types d’espaces ou d’onglets, la chaîne que vous spécifiez pour une expression ou une phrase peut ne pas être détectée. Dans la mesure du possible, spécifiez un mot distinctif unique pour la valeur et veillez à tester les résultats avant de déployer en production.

Pour la même stratégie d’étiquette, spécifiez les chaînes suivantes :

Clé : ExternalContentMarkingToRemove

Valeur : <chaîne à mettre en correspondance, définie comme expression régulière>

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove="*TEXT*"}

Pour plus d’informations, consultez l’article suivant :

En-têtes ou pieds de page multilignes

Si un texte d’en-tête ou de pied de page est supérieur à une seule ligne, créez une clé et une valeur pour chaque ligne. Par exemple, si vous avez le pied de page suivant avec deux lignes :

Le fichier est classé comme Confidentiel

Étiquette appliquée manuellement

Pour supprimer ce pied de page multiligne, vous créez les deux entrées suivantes pour la même stratégie d’étiquette :

- Clé : ExternalContentMarkingToRemove

- Valeur de clé 1 : *Confidentiel*

- Valeur de clé 2 : *Étiquette appliquée*

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove=ConvertTo-Json("Confidential","Label applied")}

Optimisation pour PowerPoint

Les en-têtes et les pieds de page dans PowerPoint sont implémentés en tant que formes. Pour les types de formes msoTextBox, msoTextEffect, msoPlaceholder et msoAutoShape, les paramètres avancés suivants fournissent des optimisations supplémentaires :

En outre, PowerPointRemoveAllShapesByShapeName peut supprimer n’importe quel type de forme, en fonction du nom de la forme.

Pour plus d’informations, consultez Rechercher le nom de la forme que vous utilisez en tant qu’en-tête ou pied de page.

Éviter de supprimer des formes de PowerPoint qui contiennent du texte spécifié et ne sont pas des en-têtes/ pieds de page

Pour éviter de supprimer des formes qui contiennent le texte que vous avez spécifié, mais qui ne sont pas des en-têtes ou des pieds de page, utilisez un paramètre client avancé supplémentaire nommé PowerPointShapeNameToRemove.

Nous vous recommandons également d’utiliser ce paramètre pour éviter de vérifier le texte dans toutes les formes, ce qui est un processus gourmand en ressources.

Si vous ne spécifiez pas ce paramètre client avancé supplémentaire et que PowerPoint est inclus dans la valeur de clé RemoveExternalContentMarkingInApp, toutes les formes seront vérifiées pour le texte que vous spécifiez dans la valeur ExternalContentMarkingToRemove.

Si cette valeur est spécifiée, seules les formes qui répondent aux critères de nom de forme et qui ont également du texte correspondant à la chaîne fournie avec ExternalContentMarkingToRemove sont supprimées.

Par exemple :

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Étendre la suppression de marquage externe aux dispositions personnalisées

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, la logique utilisée pour supprimer les marquages de contenu externe ignore les dispositions personnalisées configurées dans PowerPoint. Pour étendre cette logique à des dispositions personnalisées, définissez la propriété avancée RemoveExternalMarkingFromCustomLayouts sur Vrai.

Clé : RemoveExternalMarkingFromCustomLayouts

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Supprimer toutes les formes d’un nom de forme spécifique

Si vous utilisez des dispositions personnalisées PowerPoint et souhaitez supprimer toutes les formes d’un nom de forme spécifique de vos en-têtes et pieds de page, utilisez le paramètre avancé PowerPointRemoveAllShapesByShapeName, avec le nom de la forme que vous souhaitez supprimer.

L’utilisation du paramètre PowerPointRemoveAllShapesByShapeName ignore le texte à l’intérieur de vos formes et utilise plutôt le nom de la forme pour identifier les formes que vous souhaitez supprimer.

Par exemple :

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointRemoveAllShapesByShapeName="Arrow: Right"}

Pour plus d’informations, consultez l’article suivant :

- Recherchez le nom de la forme que vous utilisez en tant qu’en-tête ou pied de page

- Supprimez le marquage de contenu externe des dispositions personnalisées dans PowerPoint

Recherchez le nom de la forme que vous utilisez en tant qu’en-tête ou pied de page

Dans PowerPoint, affichez le volet Sélection : Onglet Format> Organiser le volet Sélection du groupe.>

Sélectionnez la forme sur la diapositive qui contient votre en-tête ou pied de page. Le nom de la forme sélectionnée est maintenant mis en surbrillance dans le volet Sélection.

Utilisez le nom de la forme pour spécifier une valeur de chaîne pour la clé PowerPointShapeNameToRemove.

Exemple : le nom de la forme est fc. Pour supprimer la forme portant ce nom, indiquez la valeur : fc.

Clé : PowerPointShapeNameToRemove

Valeur : <Nom de la forme PowerPoint>

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Lorsque vous avez plusieurs formes PowerPoint à supprimer, spécifiez autant de valeurs que vous avez de formes à supprimer.

Par défaut, seuls les masques de diapositive sont vérifiés pour les en-têtes et les pieds de page. Pour étendre cette recherche à toutes les diapositives, qui est un processus beaucoup plus gourmand en ressources, utilisez un paramètre client avancé supplémentaire nommé RemoveExternalContentMarkingInAllSlides :

Clé : RemoveExternalContentMarkingInAllSlides

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInAllSlides="True"}

Supprimez le marquage de contenu externe des dispositions personnalisées dans PowerPoint

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, la logique utilisée pour supprimer les marquages de contenu externe ignore les dispositions personnalisées configurées dans PowerPoint. Pour étendre cette logique à des dispositions personnalisées, définissez la propriété avancée RemoveExternalMarkingFromCustomLayouts sur Vrai.

Clé : RemoveExternalMarkingFromCustomLayouts

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Désactiver les autorisations personnalisées dans l’Explorateur de fichiers

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, les utilisateurs voient une option nommée Protéger avec des autorisations personnalisées lorsqu’ils cliquent avec le bouton droit dans l’Explorateur de fichiers, puis choisissent Classifier et protéger. Cette option leur permet de définir leurs propres paramètres de protection qui peuvent remplacer les paramètres de protection que vous avez inclus dans une configuration d’étiquette. Les utilisateurs peuvent également voir une option permettant de supprimer la protection. Lorsque vous configurez ce paramètre, les utilisateurs ne voient pas ces options.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes pour la stratégie d’étiquette sélectionnée :

Clé : EnableCustomPermissions

Valeur : Faux

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Pour les fichiers protégés avec des autorisations personnalisées, affichez toujours des autorisations personnalisées pour les utilisateurs dans l’Explorateur de fichiers

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous configurez le paramètre client avancé pour désactiver les autorisations personnalisées dans l’Explorateur de fichiers, par défaut, les utilisateurs ne peuvent pas voir ou modifier les autorisations personnalisées déjà définies dans un document protégé.

Toutefois, il existe un autre paramètre client avancé que vous pouvez spécifier pour que, dans ce scénario, les utilisateurs puissent voir et modifier des autorisations personnalisées pour un document protégé lorsqu’ils utilisent l’Explorateur de fichiers et cliquez avec le bouton droit sur le fichier.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes pour la stratégie d’étiquette sélectionnée :

Clé : EnableCustomPermissionsForCustomProtectedFiles

Valeur : Vrai

Exemple de commande PowerShell :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissionsForCustomProtectedFiles="True"}

Pour les messages électroniques contenant des pièces jointes, appliquez une étiquette correspondant à la classification la plus élevée de ces pièces jointes

Cette configuration utilise des paramètres avancés de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Ce paramètre concerne le moment où les utilisateurs joignent des documents étiquetés à un e-mail et n’étiquètent pas le message électronique lui-même. Dans ce scénario, une étiquette est automatiquement sélectionnée pour elles, en fonction des étiquettes de classification appliquées aux pièces jointes. L’étiquette de classification la plus élevée est sélectionnée.

La pièce jointe doit être un fichier physique et ne peut pas être un lien vers un fichier (par exemple, un lien vers un fichier sur Microsoft SharePoint ou OneDrive).

Vous pouvez configurer ce paramètre sur Recommandé afin que les utilisateurs soient invités à appliquer l’étiquette sélectionnée à leur message électronique. Les utilisateurs peuvent ensuite accepter la recommandation ou l’ignorer sans appliquer l’étiquette. Vous pouvez également configurer ce paramètre sur Automatique, où l’étiquette sélectionnée est automatiquement appliquée, mais les utilisateurs peuvent supprimer l’étiquette ou sélectionner une autre étiquette avant d’envoyer l’e-mail. Les deux scénarios prennent en charge un message personnalisé.

Remarque

Lorsque la pièce jointe avec l’étiquette de classification la plus élevée est configurée pour la protection avec le paramètre des autorisations définies par l’utilisateur :

- Lorsque les autorisations définies par l’utilisateur de l’étiquette incluent Outlook (Ne pas transférer), cette étiquette est sélectionnée et la protection Ne pas transférer est appliquée à l’e-mail.

- Lorsque les autorisations définies par l’utilisateur de l’étiquette sont uniquement pour Word, Excel, PowerPoint et Explorateur de fichiers, cette étiquette n’est pas appliquée au message électronique et aucune protection n’est appliquée.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes pour la stratégie d’étiquette sélectionnée :

Clé 1 : AttachmentAction

Valeur de clé 1 : Recommandé ou Automatique

Clé 2 (facultatif) : AttachmentActionTip

Valeur de clé 2 : « < info-bulle personnalisée> »

L’info-bulle personnalisée facultative prend uniquement en charge une seule langue. Si ce paramètre n’est pas spécifié, les messages suivants sont affichés aux utilisateurs :

- Message recommandé : il est recommandé d’étiqueter cet e-mail comme <nom d’étiquette>

- Message automatique : cet e-mail a été automatiquement étiqueté comme <nom d’étiquette>

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{AttachmentAction="Automatic"}

Ajouter « Signaler un problème » pour les utilisateurs

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous spécifiez le paramètre client avancé suivant, les utilisateurs voient une option Signaler un problème qu’ils peuvent sélectionner dans la boîte de dialogue Aide et Commentaires du client. Spécifiez une chaîne HTTP pour le lien. Par exemple, une page web personnalisée que vous avez pour que les utilisateurs signalent des problèmes ou une adresse e-mail qui accède à votre support technique.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes pour la stratégie d’étiquette sélectionnée :

Clé :ReportAnIssueLink

Valeur : <chaîne HTTP>

Exemple de valeur pour un site Web : https://support.contoso.com

Exemple de valeur pour une adresse e-mail : mailto:helpdesk@contoso.com

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{ReportAnIssueLink="mailto:helpdesk@contoso.com"}

Implémenter des messages contextuels dans Outlook qui avertissent, justifient ou bloquent l’envoi d’e-mails

Cette configuration utilise des paramètres avancés de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous créez et configurez les paramètres clients avancés suivants, les utilisateurs voient les messages contextuels dans Outlook qui peuvent les avertir avant d’envoyer un e-mail, ou leur demander de fournir une justification pour laquelle ils envoient un e-mail, ou les empêchent d’envoyer un e-mail dans l’un des scénarios suivants :

Leur e-mail ou pièce jointe pour l’e-mail a une étiquette spécifique :

- La pièce jointe peut être n’importe quel type de fichier

Leur e-mail ou pièce jointe pour l’e-mail n’a pas d’étiquette :

- La pièce jointe peut être un document Office ou un document PDF

Lorsque ces conditions sont remplies, l’utilisateur voit un message contextuel avec l’une des actions suivantes :

| Type | Description |

|---|---|

| Avertissement | L’utilisateur peut confirmer et envoyer ou annuler. |

| Justifier | L’utilisateur est invité à justifier (options prédéfinies ou formulaire libre), et l’utilisateur peut ensuite envoyer ou annuler l’e-mail. Le texte de justification est écrit dans l’en-tête x de messagerie, afin qu’il puisse être lu par d’autres systèmes, tels que les services de protection contre la perte de données (DLP). |

| Blocage | L’utilisateur ne peut pas envoyer l’e-mail tant que la condition demeure. Le message inclut la raison du blocage de l’e-mail, afin que l’utilisateur puisse résoudre le problème. Par exemple, supprimez des destinataires spécifiques ou étiquetez l’e-mail. |

Lorsque les messages contextuels concernent une étiquette spécifique, vous pouvez configurer des exceptions pour les destinataires par nom de domaine.

Consultez le blog de la communauté technique Personnalisation des messages contextuels Outlook pour le client UL AIP pour obtenir un exemple pas à pas de la configuration de ces paramètres.

Conseil

Pour vous assurer que les fenêtres contextuelles sont affichées même lorsque des documents sont partagés en dehors d’Outlook (Partage > de fichiers > Joindre une copie), configurez également le paramètre avancé PostponeMandatoryBeforeSave.

Pour plus d’informations, consultez l’article suivant :

- Pour implémenter les messages contextuels d’avertissement, de justification ou de blocage pour des étiquettes spécifiques

- Pour implémenter les messages contextuels d’avertissement, de justification ou de blocage pour des e-mails ou des pièces jointes qui n’ont pas d’étiquette

Pour implémenter les messages contextuels d’avertissement, de justification ou de blocage pour des étiquettes spécifiques

Pour la stratégie sélectionnée, créez un ou plusieurs des paramètres avancés suivants avec les clés suivantes. Pour les valeurs, spécifiez une ou plusieurs étiquettes par leurs GUID, chacune séparées par une virgule.

Exemple de valeur pour plusieurs GUID d’étiquettes sous forme de chaîne séparées par des virgules :

dcf781ba-727f-4860-b3c1-73479e31912b,1ace2cc3-14bc-4142-9125-bf946a70542c,3e9df74d-3168-48af-8b11-037e3021813f

| Type de message | Clé/Valeur |

|---|---|

| Avertissement | Clé : OutlookWarnUntrustedCollaborationLabel Valeur : <GUID d’étiquette, séparées par des virgules> |

| Justifier | Clé : OutlookJustifyUntrustedCollaborationLabel Valeur : <GUID d’étiquette, séparées par des virgules> |

| Blocage | Clé : OutlookBlockUntrustedCollaborationLabel Valeur : <GUID d’étiquette, séparées par des virgules> |

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookWarnUntrustedCollaborationLabel="8faca7b8-8d20-48a3-8ea2-0f96310a848e,b6d21387-5d34-4dc8-90ae-049453cec5cf,bb48a6cb-44a8-49c3-9102-2d2b017dcead,74591a94-1e0e-4b5d-b947-62b70fc0f53a,6c375a97-2b9b-4ccd-9c5b-e24e4fd67f73"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyUntrustedCollaborationLabel="dc284177-b2ac-4c96-8d78-e3e1e960318f,d8bb73c3-399d-41c2-a08a-6f0642766e31,750e87d4-0e91-4367-be44-c9c24c9103b4,32133e19-ccbd-4ff1-9254-3a6464bf89fd,74348570-5f32-4df9-8a6b-e6259b74085b,3e8d34df-e004-45b5-ae3d-efdc4731df24"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockUntrustedCollaborationLabel="0eb351a6-0c2d-4c1d-a5f6-caa80c9bdeec,40e82af6-5dad-45ea-9c6a-6fe6d4f1626b"}

Pour une personnalisation supplémentaire, vous pouvez également exempter les noms de domaine pour les messages contextuels configurés pour des étiquettes spécifiques.

Remarque

Les paramètres avancés de cette section (OutlookWarnUntrustedCollaborationLabel, OutlookJustifyUntrustedCollaborationLabel et OutlookBlockUntrustedCollaborationLabel) sont utilisés lorsqu’une étiquette spécifique est utilisée.

Pour implémenter des messages contextuels par défaut pour du contenu non étiqueté, utilisez le paramètre avancé OutlookUnlabeledCollaborationAction. Pour personnaliser vos messages contextuels pour du contenu sans étiquette, utilisez un fichier .json pour définir vos paramètres avancés.

Pour plus d’informations, consultez Personnaliser les messages contextuels Outlook.

Conseil

Pour vous assurer que vos messages de blocage sont affichés en fonction des besoins, même pour un destinataire situé dans une liste de distribution Outlook, veillez à ajouter le paramètre avancé EnableOutlookDistributionListExpansion .

Pour exempter les noms de domaine pour les messages contextuels configurés pour des étiquettes spécifiques

Pour les étiquettes que vous avez spécifiées avec ces messages contextuels, vous pouvez exempter des noms de domaine spécifiques afin que les utilisateurs ne voient pas les messages pour les destinataires qui ont ce nom de domaine inclus dans leur adresse e-mail. Dans ce cas, les e-mails sont envoyés sans interruption. Pour spécifier plusieurs domaines, ajoutez-les sous forme de chaîne unique, séparées par des virgules.

Une configuration classique consiste à afficher les messages contextuels uniquement pour les destinataires externes à votre organisation ou qui ne sont pas des partenaires autorisés pour votre entreprise. Dans ce cas, vous spécifiez tous les domaines de messagerie utilisés par votre entreprise et par vos partenaires.

Pour la même stratégie d’étiquette, créez les paramètres clients avancés suivants et pour la valeur, spécifiez un ou plusieurs domaines, chacun séparé par une virgule.

Exemple de valeur pour plusieurs domaines sous forme de chaîne séparées par des virgules : contoso.com,fabrikam.com,litware.com

| Type de message | Clé/Valeur |

|---|---|

| Avertissement | Clé : OutlookWarnTrustedDomains Valeur : <noms de domaine, séparés par des virgules> |

| Justifier | Clé : OutlookJustifyTrustedDomains Valeur : <noms de domaine, séparés par des virgules> |

| Blocage | Clé : OutlookBlockTrustedDomains Valeur : <noms de domaine, séparés par des virgules> |

Par exemple, supposons que vous avez spécifié le paramètre client avancé OutlookBlockUntrustedCollaborationLabel pour l’étiquette Confidentiel \ Tous les employés.

Vous spécifiez maintenant le paramètre client avancé supplémentaire d’OutlookBlockTrustedDomains avec contoso.com. Par conséquent, un utilisateur peut envoyer un e-mail john@sales.contoso.com lorsqu’il est étiqueté Confidentiel \ Tous les employés, mais il ne pourra pas envoyer un e-mail avec la même étiquette à un compte Gmail.

Exemple de commandes PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockTrustedDomains="contoso.com"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyTrustedDomains="contoso.com,fabrikam.com,litware.com"}

Remarque

Pour vous assurer que vos messages de blocage sont affichés en fonction des besoins, même pour un destinataire situé dans une liste de distribution Outlook, veillez à ajouter le paramètre avancé EnableOutlookDistributionListExpansion .

Pour implémenter les messages contextuels d’avertissement, de justification ou de blocage pour des e-mails ou des pièces jointes qui n’ont pas d’étiquette

Pour la même stratégie d’étiquette, créez le paramètre client avancé suivant avec l’une des valeurs suivantes :

| Type de message | Clé/Valeur |

|---|---|

| Avertissement | Clé : OutlookUnlabeledCollaborationAction Valeur : Avertissement |

| Justifier | Clé : OutlookUnlabeledCollaborationAction Valeur : Justifier |

| Blocage | Clé : OutlookUnlabeledCollaborationAction Valeur : Bloquer |

| Désactiver ces messages | Clé : OutlookUnlabeledCollaborationAction Valeur : Désactivé |

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationAction="Warn"}

Pour une personnalisation approfondie, consultez :

- Pour définir des extensions de nom de fichier spécifiques pour les messages contextuels d’avertissement, de justification ou de blocage pour des pièces jointes de courrier électronique qui n’ont pas d’étiquette

- Pour spécifier une action différente pour les messages électroniques sans pièces jointes

- Personnaliser les messages contextuels Outlook

Pour définir des extensions de nom de fichier spécifiques pour les messages contextuels d’avertissement, de justification ou de blocage pour des pièces jointes de courrier électronique qui n’ont pas d’étiquette

Par défaut, les messages d’avertissement, de justification ou de blocage s’appliquent à tous les documents Office et documents PDF. Vous pouvez affiner cette liste en spécifiant les extensions de nom de fichier qui doivent les messages d’avertissement, de justification ou de blocage avec un paramètre avancé supplémentaire et une liste séparée par des virgules d’extensions de nom de fichier.

Exemple de valeur pour plusieurs extensions de nom de fichier à définir comme une chaîne séparée par des virgules : .XLSX,.XLSM,.XLS,.XLTX,.XLTM,.DOCX,.DOCM,.DOC,.DOCX,.DOCM,.PPTX,.PPTM,.PPT,.PPTX,.PPTM

Dans cet exemple, un document PDF non étiqueté n’entraîne pas des messages contextuels d’avertissement, de justification ou de blocage.

Pour la même stratégie d’étiquette, saisissez les chaînes suivantes :

Clé : OutlookOverrideUnlabeledCollaborationExtensions

Valeur : <extensions de nom de fichier pour afficher les messages, séparés par une virgule>

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookOverrideUnlabeledCollaborationExtensions=".PPTX,.PPTM,.PPT,.PPTX,.PPTM"}

Pour spécifier une action différente pour les messages électroniques sans pièces jointes

Par défaut, la valeur que vous spécifiez pour OutlookUnlabeledCollaborationAction pour des messages contextuels d’avertissement, de justification ou de blocage s’applique aux e-mails ou pièces jointes qui n’ont pas d’étiquette.

Vous pouvez affiner cette configuration en spécifiant un autre paramètre avancé pour les messages électroniques qui n’ont pas de pièces jointes.

Créez le paramètre client avancé suivant avec l’une des valeurs suivantes :

| Type de message | Clé/Valeur |

|---|---|

| Avertissement | Clé : OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valeur : Avertissement |

| Justifier | Clé : OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valeur : Justifier |

| Blocage | Clé : OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valeur : Bloquer |

| Désactiver ces messages | Clé : OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valeur : Désactivé |

Si vous ne spécifiez pas ce paramètre client, la valeur que vous spécifiez pour OutlookUnlabeledCollaborationAction est utilisée pour les messages électroniques sans étiquette sans pièces jointes, ainsi que les messages électroniques sans étiquette avec des pièces jointes.

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior="Warn"}

Développer des listes de distribution Outlook lors de la recherche de destinataires d’e-mails

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Pour étendre la prise en charge d’autres paramètres avancés aux destinataires dans les listes de distribution Outlook, définissez le paramètre avancé EnableOutlookDistributionListExpansion sur vrai.

- Clé : EnableOutlookDistributionListExpansion

- Valeur : true

Par exemple, si vous avez configuré les paramètres avancés OutlookBlockTrustedDomains, OutlookBlockUntrustedCollaborationLabel, puis configurez le paramètre EnableOutlookDistributionListExpansion, Outlook est activé pour développer la liste de distribution pour vous assurer qu’un message de blocage s’affiche en fonction des besoins.

Le délai d’expiration par défaut pour développer la liste de distribution est de 2 000 millisecondes.

Pour modifier ce délai d’expiration, créez le paramètre avancé suivant pour la stratégie sélectionnée :

- Clé : OutlookGetEmailAddressesTimeOutMSProperty

- Valeur : Entier, en millisecondes

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{

EnableOutlookDistributionListExpansion="true"

OutlookGetEmailAddressesTimeOutMSProperty="3000"

}

Empêcher l’envoi de données d’audit à AIP et à Microsoft 365 Analytics

Par défaut, le client d’étiquetage unifié Azure Information Protection prend en charge les rapports centraux et envoie ses données d’audit à :

- Azure Information Protection Analytics, si vous avez configuré un espace de travail Log Analytics

- Microsoft 365, où vous pouvez les afficher dans l’Explorateur d’activités

Pour modifier ce comportement, afin que les données d’audit ne soient pas envoyées, procédez comme suit :

Ajoutez le paramètre avancé de stratégie suivant à l’aide du Centre de sécurité et de conformité PowerShell :

Clé : EnableAudit

Valeur : Faux

Par exemple, si votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableAudit="False"}Remarque

Par défaut, ce paramètre avancé n’est pas présent dans la stratégie et les journaux d’audit sont envoyés.

Dans tous les ordinateurs clients Azure Information Protection, supprimez le dossier suivant : %localappdata%\Microsoft\MSIP\mip

Pour permettre au client d’envoyer à nouveau des données du journal d’audit, remplacez la valeur de paramètre avancé par Vrai. Vous n’avez pas besoin de recréer manuellement le dossier %localappdata%\Microsoft\MSIP\mip sur vos ordinateurs clients.

Envoyer des correspondances de type d’informations à Azure Information Protection Analytics

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, le client d’étiquetage unifié n’envoie pas de correspondances de contenu pour les types d’informations sensibles à Azure Information Protection analytics. Pour plus d’informations sur ces informations supplémentaires qui peuvent être envoyées, consultez la section Correspondances de contenu pour une analyse plus approfondie de la documentation de création de rapports centralisée.

Pour envoyer des correspondances de contenu lorsque des types d’informations sensibles sont envoyés, créez le paramètre client avancé suivant dans une stratégie d’étiquette :

Clé : LogMatchedContent

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{LogMatchedContent="True"}

Limiter la consommation du processeur

À partir de scanneur version 2.7.x.x, nous vous recommandons de limiter la consommation du processeur à l’aide des paramètres avancés ScannerMaxCPU et ScannerMinCPU.

Important

Lorsque la stratégie de limitation de thread suivante est en cours d’utilisation, les paramètres avancés ScannerMaxCPU et ScannerMinCPU sont ignorés. Pour limiter la consommation du processeur à l’aide des paramètres avancés ScannerMaxCPU et ScannerMinCPU, annulez l’utilisation de stratégies qui limitent le nombre de threads.

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Il est possible de limiter la consommation du processeur sur l’ordinateur scanneur en créant deux paramètres avancés :

ScannerMaxCPU :

Défini sur 100 par défaut, ce qui signifie qu’il n’existe aucune limite de consommation maximale du processeur. Dans ce cas, le processus du scanneur tente d’utiliser tout le temps processeur disponible pour optimiser vos taux d’analyse.

Si vous définissez ScannerMaxCPU sur moins de 100, le scanneur surveille la consommation du processeur au cours des 30 dernières minutes. Si le processeur moyen a dépassé la limite que vous avez définie, il commence à réduire le nombre de threads alloués pour les nouveaux fichiers.

La limite du nombre de threads continuera tant que la consommation du processeur est supérieure à la limite définie pour ScannerMaxCPU.

ScannerMinCPU :

Uniquement vérifiée si ScannerMaxCPU n’est pas égal à 100 et ne peut pas être défini sur un nombre supérieur à la valeur ScannerMaxCPU. Nous vous recommandons de conserver scannerMinCPU défini sur au moins 15 points inférieur à la valeur de ScannerMaxCPU.

Défini sur 50 par défaut, ce qui signifie que si la consommation du processeur au cours des 30 dernières minutes est inférieure à cette valeur, le scanneur commence à ajouter de nouveaux threads pour analyser plus de fichiers en parallèle, jusqu’à ce que la consommation du processeur atteigne le niveau que vous avez défini pour ScannerMaxCPU-15

Limiter le nombre de threads utilisés par le scanneur

Important

Lorsque la stratégie de limitation de thread suivante est en cours d’utilisation, les paramètres avancés ScannerMaxCPU et ScannerMinCPU sont ignorés. Pour limiter la consommation du processeur à l’aide des paramètres avancés ScannerMaxCPU et ScannerMinCPU, annulez l’utilisation de stratégies qui limitent le nombre de threads.

Cette configuration utilise un paramètre avancé de stratégie que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Par défaut, le scanneur utilise toutes les ressources du processeur disponibles sur l’ordinateur exécutant le service de scanneur. Si vous devez limiter la consommation du processeur pendant l’analyse de ce service, créez le paramètre avancé suivant dans une stratégie d’étiquette.

Pour la valeur, spécifiez le nombre de threads simultanés que le scanneur peut exécuter en parallèle. Le scanneur utilise un thread distinct pour chaque fichier qu’il analyse, de sorte que cette configuration de limitation définit également le nombre de fichiers pouvant être analysés en parallèle.

Lorsque vous configurez d’abord la valeur pour le test, nous vous recommandons de spécifier 2 par cœur, puis de surveiller les résultats. Par exemple, si vous exécutez le scanneur sur un ordinateur qui a 4 cœurs, définissez d’abord la valeur sur 8. Si nécessaire, augmentez ou diminuez ce nombre, en fonction des performances résultantes requises pour l’ordinateur scanneur et vos taux d’analyse.

Clé : ScannerConcurrencyLevel

Valeur : <nombre de threads simultanés>

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Scanneur» :

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{ScannerConcurrencyLevel="8"}

Migrer des étiquettes à partir de Secure Islands et d’autres solutions d’étiquetage

Cette configuration utilise un paramètre avancé d’étiquette que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Cette configuration n’est pas compatible avec les fichiers PDF protégés qui ont une extension de nom de fichier .ppdf. Ces fichiers ne peuvent pas être ouverts par le client à l’aide de l’Explorateur de fichiers ou de PowerShell.

Pour des documents Office étiquetés par Secure Islands, vous pouvez réétiqueter ces documents avec une étiquette de confidentialité à l’aide d’un mappage que vous définissez. Vous utilisez également cette méthode pour réutiliser des étiquettes à partir d’autres solutions lorsque leurs étiquettes se trouvent sur des documents Office.

À la suite de cette option de configuration, la nouvelle étiquette de confidentialité est appliquée par le client d’étiquetage unifié Azure Information Protection comme suit :

Pour des documents Office : lorsque le document est ouvert dans l’application de bureau, la nouvelle étiquette de confidentialité est affichée comme définie et appliquée lorsque le document est enregistré.

Pour PowerShell : Set-AIPFileLabel et Set-AIPFileClassificiation peuvent appliquer la nouvelle étiquette de confidentialité.

Pour l’Explorateur de fichiers : dans la boîte de dialogue Azure Information Protection, la nouvelle étiquette de confidentialité s’affiche, mais n’est pas définie.

Cette configuration vous oblige à spécifier un paramètre avancé nommé labelByCustomProperties pour chaque étiquette de confidentialité que vous souhaitez mapper à l’ancienne étiquette. Ensuite, pour chaque entrée, définissez la valeur à l’aide de la syntaxe suivante :

[migration rule name],[Secure Islands custom property name],[Secure Islands metadata Regex value]

Spécifiez votre choix d’un nom de règle de migration. Utilisez un nom descriptif qui vous aide à identifier la façon dont une ou plusieurs étiquettes de votre solution d’étiquetage précédente doivent être mappées à l’étiquette de confidentialité.

Notez que ce paramètre ne supprime pas l’étiquette d’origine du document ou des marquages visuels dans le document que l’étiquette d’origine a pu appliquer. Si vous voulez supprimer des en-têtes ou des pieds de page existants, consultez Supprimer les en-têtes et les pieds de page d’autres solutions d’étiquetage.

Exemples :

- Exemple 1 : mappage un-à-un du même nom d’étiquette

- Exemple 2 : mappage un-à-un pour un autre nom d’étiquette

- Exemple 3 : mappage plusieurs-à-un des noms d’étiquettes

- Exemple 4 : plusieurs règles pour la même étiquette

Pour plus d’informations sur la personnalisation, consultez :

- Étendre vos règles de migration d’étiquette aux e-mails

- Étendre vos règles de migration d’étiquette aux propriétés SharePoint

Remarque

Si vous migrez à partir de vos étiquettes entre locataires, par exemple après une fusion d’entreprise, nous vous recommandons de lire notre billet de blog sur les fusions et les spinoffs pour plus d’informations.

Exemple 1 : mappage un-à-un du même nom d’étiquette

Condition requise : les documents qui ont une étiquette Secure Islands « Confidentiel » doivent être réétiquetés comme « Confidentiel » par Azure Information Protection.

Dans cet exemple :

- L’étiquette Secure Islands est nommée Confidentiel et stockée dans la propriété personnalisée nommée Classification.

Les paramètres avancés

Clé : labelByCustomProperties

Valeur : l’étiquette Secure Islands est Confidentielle, Classification,Confidentiel

Exemple de commande PowerShell, où votre étiquette est nommée « Confidentiel» :

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Confidential,Classification,Confidential"}

Exemple 2 : mappage un-à-un pour un autre nom d’étiquette

Condition requise : les documents étiquetés comme « Sensibles » par Secure Islands doivent être réétiquetés comme « Hautement confidentiels » par Azure Information Protection.

Dans cet exemple :

- L’étiquette Secure Islands est nommée Sensible et stockée dans la propriété personnalisée nommée Classification.

Les paramètres avancés

Clé : labelByCustomProperties

Valeur : l’étiquette Secure Islands est sensible, classification, sensible

Exemple de commande PowerShell, où votre étiquette est nommée « Hautement Confidentiel» :

Set-Label -Identity "Highly Confidential" -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Sensitive,Classification,Sensitive"}

Exemple 3 : mappage plusieurs-à-un des noms d’étiquettes

Condition requise : vous avez deux étiquettes Secure Islands qui incluent le mot « Interne » et vous souhaitez que les documents qui ont l’une ou l’autre de ces étiquettes Secure Islands soient réétiquetées en tant que « Général » par le client d’étiquetage unifié Azure Information Protection.

Dans cet exemple :

- Les étiquettes Secure Islands comprennent le mot Interne et sont stockée dans la propriété personnalisée nommée Classification.

Le paramètre client avancé :

Clé : labelByCustomProperties

Valeur : l’étiquette Secure Islands contient Interne, Classification,.*Interne.*

Exemple de commande PowerShell, où votre étiquette est nommée « Général» :

Set-Label -Identity General -AdvancedSettings @{labelByCustomProperties="Secure Islands label contains Internal,Classification,.*Internal.*"}

Exemple 4 : plusieurs règles pour la même étiquette

Lorsque vous avez besoin de plusieurs règles pour la même étiquette, définissez plusieurs valeurs de chaîne pour la même clé.

Dans cet exemple, les étiquettes Secure Islands nommées « Confidentiel » et « Secret » sont stockées dans la propriété personnalisée nommée classification, et vous souhaitez que le client d’étiquetage unifié Azure Information Protection applique l’étiquette de confidentialité nommée « Confidentiel » :

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Étendre vos règles de migration d’étiquette aux e-mails

Vous pouvez utiliser la configuration que vous avez définie avec le paramètre avancé labelByCustomProperties pour les e-mails Outlook, en plus des documents Office, en spécifiant un paramètre avancé de stratégie d’étiquette supplémentaire.

Toutefois, ce paramètre a un impact négatif connu sur les performances d’Outlook. Configurez donc ce paramètre supplémentaire uniquement lorsque vous avez une forte exigence opérationnelle pour lui et n’oubliez pas de le définir sur une valeur de chaîne Nulle lorsque vous avez terminé la migration à partir de l’autre solution d’étiquetage.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes pour la stratégie d’étiquette sélectionnée :

Clé : EnableLabelByMailHeader

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelByMailHeader="True"}

Étendre vos règles de migration d’étiquette aux propriétés SharePoint

Vous pouvez utiliser la configuration que vous avez définie avec le paramètre avancé labelByCustomProperties pour les propriétés SharePoint que vous pouvez présenter en tant que colonnes aux utilisateurs en spécifiant un paramètre avancé de stratégie d’étiquette supplémentaire.

Ce paramètre est pris en charge lorsque vous utilisez Word, Excel et PowerPoint.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes pour la stratégie d’étiquette sélectionnée :

Clé : EnableLabelBySharePointProperties

Valeur : Vrai

Exemple de commande PowerShell, où votre stratégie d’étiquette est nommée « Global » :

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelBySharePointProperties="True"}

Appliquer une propriété personnalisée lorsqu’une étiquette est appliquée

Cette configuration utilise un paramètre avancé d’étiquette que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Il peut arriver que vous souhaitiez appliquer une ou plusieurs propriétés personnalisées à un document ou un e-mail en plus des métadonnées appliquées par une étiquette de confidentialité.

Par exemple :

Vous êtes en train de migrer à partir d’une autre solution d’étiquetage, telle que Secure Islands. Pour l’interopérabilité pendant la migration, vous souhaitez que les étiquettes de confidentialité appliquent également une propriété personnalisée utilisée par l’autre solution d’étiquetage.

Pour votre système de gestion de contenu (tel que SharePoint ou une solution de gestion de documents d’un autre fournisseur), vous souhaitez utiliser un nom de propriété personnalisé cohérent avec différentes valeurs pour les étiquettes et avec des noms conviviaux au lieu du GUID d’étiquette.

Pour des documents Office et des e-mails Outlook que les utilisateurs étiquètent à l’aide du client d’étiquetage unifié Azure Information Protection, vous pouvez ajouter une ou plusieurs propriétés personnalisées que vous définissez. Vous pouvez également utiliser cette méthode pour que le client d’étiquetage unifié affiche une propriété personnalisée en tant qu’étiquette d’autres solutions pour le contenu qui n’est pas encore étiqueté par le client d’étiquetage unifié.

À la suite de cette option de configuration, les propriétés personnalisées supplémentaire sont appliquées par le client d’étiquetage unifié Azure Information Protection comme suit :

| Environment | Description |

|---|---|

| Documents Office | Lorsque le document est étiqueté dans l’application de bureau, les propriétés personnalisées supplémentaires sont appliquées lorsque le document est enregistré. |

| Messagerie électronique Outlook | Lorsque le message électronique est étiqueté dans Outlook, les propriétés supplémentaires sont appliquées à l’en-tête x lorsque l’e-mail est envoyé. |

| PowerShell | Set-AIPFileLabel et Set-AIPFileClassificiation appliquent les propriétés personnalisées supplémentaires lorsque le document est étiqueté et enregistré. Get-AIPFileStatus affiche des propriétés personnalisées en tant qu’étiquette mappée si une étiquette de confidentialité n’est pas appliquée. |

| Explorateur de fichiers | Lorsque l’utilisateur clique avec le bouton droit sur le fichier et applique l’étiquette, les propriétés personnalisées sont appliquées. |

Cette configuration vous oblige à spécifier un paramètre avancé nommé customPropertiesByLabel pour chaque étiquette de confidentialité auxquelles vous souhaitez appliquer les propriétés personnalisées supplémentaires. Ensuite, pour chaque entrée, définissez la valeur à l’aide de la syntaxe suivante :

[custom property name],[custom property value]

Important

L’utilisation d’espaces blancs dans la chaîne empêche l’application des étiquettes.

Par exemple :

- Exemple 1 : ajouter une propriété personnalisée unique pour une étiquette

- Exemple 2 : ajouter plusieurs propriétés personnalisées pour une étiquette

Exemple 1 : ajouter une propriété personnalisée unique pour une étiquette

Condition requise : les documents étiquetés comme « Confidentiel » par le client d’étiquetage unifié Azure Information Protection doivent disposer de la propriété personnalisée supplémentaire nommée « Classification » avec la valeur « Secret ».

Dans cet exemple :

- L’étiquette de confidentialité est nommée Confidentiel et crée une propriété personnalisée nommée Classification avec la valeur Secret.

Les paramètres avancés

Clé : customPropertiesByLabel

Valeur : Classification,Secret

Exemple de commande PowerShell, où votre étiquette est nommée « Confidentiel» :

Set-Label -Identity Confidential -AdvancedSettings @{customPropertiesByLabel="Classification,Secret"}

Exemple 2 : ajouter plusieurs propriétés personnalisées pour une étiquette

Pour ajouter plusieurs propriétés personnalisées pour la même étiquette, vous devez définir plusieurs valeurs de chaîne pour la même clé.

Exemple de commande PowerShell, où votre étiquette est nommée « Général » et vous souhaitez ajouter une propriété personnalisée nommée Classification avec la valeur General et une deuxième propriété personnalisée nommée Sensibilité avec la valeur Interne :

Set-Label -Identity General -AdvancedSettings @{customPropertiesByLabel=ConvertTo-Json("Classification,General", "Sensitivity,Internal")}

Configurer une étiquette pour appliquer la protection S/MIME dans Outlook

Cette configuration utilise des paramètres avancés d’étiquette que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Utilisez ces paramètres uniquement lorsque vous disposez d’un déploiement S/MIME opérationnel et que vous souhaitez qu’une étiquette applique automatiquement cette méthode de protection aux e-mails plutôt qu’à la protection Gestion des droits d’Azure Information Protection. La protection résultante est la même que lorsqu’un utilisateur sélectionne manuellement des options S/MIME à partir d’Outlook.

| Configuration | Clé/Valeur |

|---|---|

| Signature numérique S/MIME | Pour configurer un paramètre avancé pour une signature numérique S/MIME, entrez les chaînes suivantes pour l’étiquette sélectionnée : - Clé : SMimeSign - Valeur : Vrai |

| Chiffrement S/MIME | Pour configurer un paramètre avancé pour un chiffrement S/MIME, entrez les chaînes suivantes pour l’étiquette sélectionnée : - Clé : SMimeEncrypt - Valeur : Vrai |

Lorsqu’un utilisateur sélectionne l’étiquette dans Outlook, vos paramètres S/MIME configurés sont appliqués. Si l’étiquette est également configurée pour le chiffrement Gestion des droits par défaut que vous pouvez spécifier dans le portail de conformité Microsoft Purview, vos paramètres S/MIME remplacent la protection Gestion des droits uniquement dans Outlook. Pour les autres applications que le client d’étiquetage unifié prend en charge, le client continue d’utiliser les paramètres de chiffrement spécifiés dans le portail de conformité.

Si vous souhaitez que l’étiquette soit visible uniquement dans Outlook, configurez l’option de chiffrement Ne pas transférer à partir de Permettre aux utilisateurs d’attribuer des autorisations.

Exemple de commandes PowerShell, où votre étiquette est nommée « Destinataires uniquement» :

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeSign="True"}

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeEncrypt="True"}

Spécifier une sous-étiquette par défaut pour une étiquette parente

Cette configuration utilise un paramètre avancé d’étiquette que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous ajoutez une sous-étiquette à une étiquette, les utilisateurs ne peuvent plus appliquer l’étiquette parente à un document ou un e-mail. Par défaut, les utilisateurs sélectionnent l’étiquette parente pour afficher les sous-étiquettes qu’ils peuvent appliquer, puis sélectionnent l’une de ces sous-étiquettes. Si vous configurez ce paramètre avancé, lorsque les utilisateurs sélectionnent l’étiquette parente, une sous-étiquette est automatiquement sélectionnée et appliquée pour eux :

Clé : DefaultSubLabelId

Valeur : <GUID de sous-étiquette>

Exemple de commande PowerShell, où votre étiquette parente est nommée « Confidentiel » et la sous-étiquette « Tous les employés » a un GUID de 8faca7b8-8d20-48a3-8ea2-0f96310a848e :

Set-Label -Identity "Confidential" -AdvancedSettings @{DefaultSubLabelId="8faca7b8-8d20-48a3-8ea2-0f96310a848e"}

Activer la classification pour une exécution en continu en arrière-plan

Cette configuration utilise un paramètre avancé d’étiquette que vous devez configurer à l’aide de PowerShell du Centre de sécurité et de conformité.

Lorsque vous configurez ce paramètre, il modifie le comportement par défaut de la façon dont le client d’étiquetage unifié Azure Information Protection applique des étiquettes automatiques et recommandées aux documents :

Pour Word, Excel et PowerPoint, la classification automatique s’exécute en continu en arrière-plan.

Le comportement ne change pas pour Outlook.

Lorsque le client d’étiquetage unifié Azure Information Protection vérifie régulièrement des documents pour les règles de condition que vous spécifiez, ce comportement active la classification et la protection automatiques et recommandées pour des documents Office stockés dans SharePoint ou OneDrive, tant que l’enregistrement automatique est activé. Les fichiers volumineux sont également enregistrés plus rapidement, car les règles de condition sont déjà exécutées.

Les règles de condition ne s’exécutent pas en temps réel au fur et à mesure que l’utilisateur saisit. Au lieu de cela, ils s’exécutent régulièrement en tant que tâche en arrière-plan si le document est modifié.

Pour configurer ce paramètre avancé, entrez les chaînes suivantes :

- Clé : RunPolicyInBackground

- Valeur : Vrai

Exemple de commande PowerShell :

Set-LabelPolicy -Identity PolicyName -AdvancedSettings @{RunPolicyInBackground = "true"}

Remarque

Cette fonctionnalité est actuellement en PRÉVERSION. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Spécifier une couleur pour l’étiquette