Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Guide de sécurité et conformité pour les licences Microsoft 365.

Remarque

Si vous recherchez des informations sur les étiquettes de confidentialité que vous voyez et que vous pouvez sélectionner dans vos applications Office, case activée leur documentation. Par exemple, appliquez des étiquettes de confidentialité à vos fichiers.

Les informations de cette page sont destinées aux administrateurs informatiques qui peuvent créer et configurer ces étiquettes à l’aide de la solution de gestion Microsoft Purview.

Pour accomplir leur travail, les membres de votre organization collaborer avec d’autres personnes à l’intérieur et à l’extérieur du organization. Cela signifie que le contenu ne reste plus derrière un pare-feu : il peut être itinérant partout, sur les appareils, les applications et les services. Et quand il est itinérant, vous souhaitez qu’il le fasse de manière sécurisée et protégée qui répond aux stratégies métier et de conformité de votre organization.

Les étiquettes de confidentialité de Protection des données Microsoft Purview vous permettent de classifier et protéger les données de votre organisation, tout en veillant à ce que la productivité des utilisateurs et leur aptitude à collaborer ne soient pas compromises.

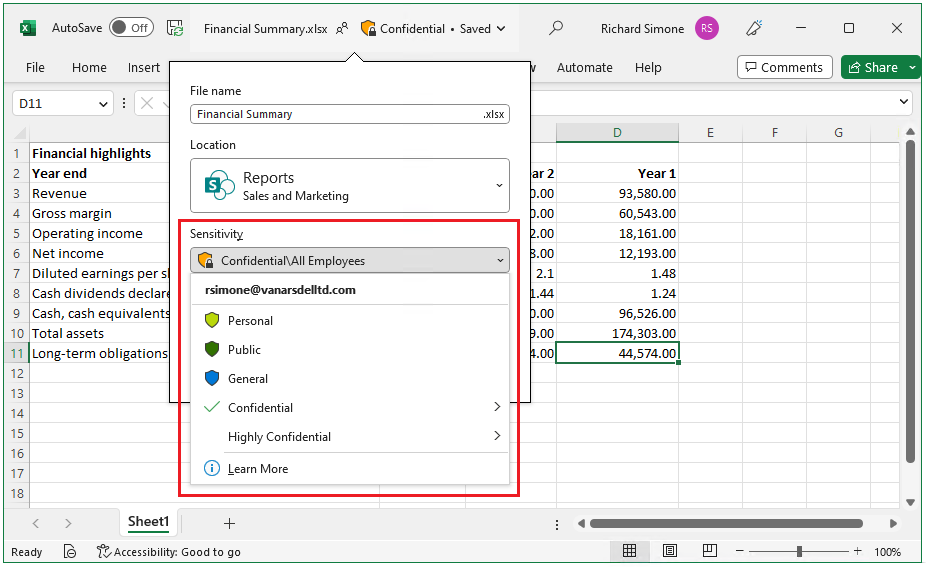

L’exemple suivant d’Excel montre comment les utilisateurs peuvent voir une étiquette de confidentialité appliquée à partir de la barre de fenêtre et comment ils peuvent facilement modifier l’étiquette à l’aide de la barre de confidentialité disponible avec les dernières versions d’Office. Les étiquettes sont également disponibles à partir du bouton Sensibilité sous l’onglet Accueil du ruban.

Pour appliquer des étiquettes de confidentialité, les utilisateurs doivent être connectés avec leur compte Microsoft 365 professionnel ou scolaire.

Remarque

Pour les clients du gouvernement américain, les étiquettes de confidentialité sont prises en charge sur toutes les plateformes.

Si vous utilisez le client et le scanneur Protection des données Microsoft Purview, consultez la description du service Azure Information Protection Premium Government.

Vous pouvez utiliser les étiquettes de niveau de confidentialité aux fins suivantes :

Fournir des paramètres de protection qui incluent le chiffrement et les marquages de contenu. Par exemple, appliquez une étiquette « Confidentiel » à un document ou un message électronique, et cette étiquette chiffre le contenu et applique un filigrane « Confidentiel ». Les marquages de contenu incluent des en-têtes et des pieds de page ainsi que des filigranes, et le chiffrement peut également restreindre les actions que les personnes spécifiées peuvent effectuer sur le contenu.

Étendez la protection SharePoint lorsque des fichiers sont téléchargés lorsque vous configurez une étiquette de confidentialité par défaut pour les bibliothèques de documents SharePoint et sélectionnez l’option pour étendre la protection des fichiers non chiffrés. Ensuite, lorsque ces fichiers sont téléchargés, les autorisations SharePoint actuelles voyagent avec le fichier étiqueté.

Protéger le contenu dans les applications Office sur différents appareils et plateformes. Pris en charge par Word, Excel, PowerPoint et Outlook sur les applications de bureau Office et les Office sur le Web. Pris en charge sur Windows, macOS, iOS et Android. Pour les autres applications, case activée leur documentation.

Protégez le contenu dans les services et les applications tiers à l’aide de Microsoft Defender for Cloud Apps. Avec Defender for Cloud Apps, vous pouvez détecter, classifier, étiqueter et protéger du contenu dans des applications et services tiers, tels que SalesForce, Box ou DropBox, même si l’application ou le service tiers ne lit pas ou ne prend pas en charge les étiquettes de confidentialité.

Identifier le contenu des cas eDiscovery. Le générateur de conditions pour créer des requêtes de recherche dans eDiscovery prend en charge les étiquettes de confidentialité appliquées au contenu. Par exemple, dans le cadre de votre cas eDiscovery, limitez le contenu aux fichiers et aux e-mails qui ont une étiquette de confidentialité « Hautement confidentiel ». Ou à l’inverse, excluez le contenu des fichiers et e-mails qui ont une étiquette de confidentialité « Public ».

Protégez les conteneurs qui incluent Teams, Groupes Microsoft 365, sites SharePoint et espaces de travail Loop. Par exemple, définissez les paramètres de confidentialité, l’accès des utilisateurs externes et le partage externe, l’accès à partir d’appareils non gérés et contrôler la façon dont les canaux peuvent être partagés avec d’autres équipes.

Protégez les réunions et les conversations en étiquetant (et éventuellement en chiffrant) les invitations aux réunions et les réponses, et appliquez des options spécifiques à Teams pour la réunion et la conversation.

Étendre les étiquettes de confidentialité à Power BI : lorsque vous activez cette fonctionnalité, vous pouvez appliquer et afficher les étiquettes dans Power BI et protéger les données lorsqu’elles sont enregistrées en dehors du service.

Étendre les étiquettes de confidentialité aux ressources dans Mappage de données Microsoft Purview : lorsque vous activez cette fonctionnalité, actuellement en préversion vous pouvez appliquer vos étiquettes de confidentialité aux fichiers et ressources de données schématisées dans Mappage de données Microsoft Purview. Les ressources de données schématisées incluent SQL, Azure SQL, Azure Synapse, Azure Cosmos DB et AWS RDS.

Étendre les étiquettes de confidentialité à des applications et services tiers. Grâce à l'utilisation du SDK Microsoft informations Protection, des applications tierces peuvent lire des étiquettes de confidentialité et appliquer des paramètres de protection.

Étiqueter le contenu sans utiliser de paramètres de protection. Vous pouvez également simplement appliquer une étiquette en identifiant la sensibilité des données. Cette action fournit aux utilisateurs un mappage visuel de la sensibilité des données de votre organization, et les étiquettes peuvent générer des rapports d’utilisation et des données d’activité pour les données qui ont différents niveaux de sensibilité. En se basant sur ces informations, vous pouvez toujours choisir d’appliquer les paramètres de protection plus tard.

Protéger les données quand Microsoft 365 Copilot est utilisé. Copilot et les agents reconnaissent et intègrent les étiquettes de confidentialité dans les interactions utilisateur afin de protéger les données étiquetées. Pour plus d’informations, consultez la section Étiquettes de confidentialité pour Microsoft 365 Copilot et Microsoft 365 Copilot Chat.

Dans tous ces cas, les étiquettes de confidentialité de Microsoft Purview peuvent vous aider à prendre les bonnes mesures sur le contenu approprié. Avec les étiquettes de confidentialité, vous pouvez identifier la sensibilité des données dans votre organization, et l’étiquette peut appliquer des paramètres de protection appropriés pour la sensibilité de ces données. Cette protection reste ensuite avec le contenu.

Pour plus d’informations sur ces actions et d’autres scénarios pris en charge par les étiquettes de confidentialité, consultez Scénarios courants pour les étiquettes de confidentialité. Pour voir comment vos étiquettes de confidentialité sont utilisées, consultez les rapports à partir du portail Microsoft Purview.

De nouvelles fonctionnalités sont constamment développées qui prennent en charge les étiquettes de confidentialité. Vous trouverez donc peut-être utile de consulter la Feuille de route Microsoft 365.

Qu’est-ce qu’une étiquette de confidentialité ?

Lorsque vous attribuez une étiquette de confidentialité à du contenu, elle ressemble à un cachet appliqué et est :

Personnalisable. Propres aux besoins de votre organisation et de votre activité, vous pouvez créer des catégories pour différents niveaux de contenu sensible dans votre organisation. Par exemple, vous pouvez commencer par utiliser des étiquettes telles que Personnel, Public, Général, Confidentiel et Hautement confidentiel.

Texte en clair. Une étiquette étant stockée sous forme de texte clair dans les métadonnées pour les fichiers et les courriers, les applications et services tiers peuvent la lire, puis appliquer leurs propres actions de protection, le cas échéant.

Permanentes. Étant donné que l’étiquette est stockée dans les métadonnées des fichiers et des e-mails, l’étiquette reste avec le contenu, quel que soit l’emplacement où elle est enregistrée ou stockée. L’identification d’étiquette propre à votre organization devient la base de l’application et de l’application des stratégies que vous configurez.

Lorsqu’elle est affichée par les utilisateurs de votre organization, une étiquette de confidentialité appliquée apparaît comme une étiquette sur les applications et peut être facilement intégrée à leurs workflows existants. Vos étiquettes de confidentialité ne sont pas visibles dans les applications pour les utilisateurs d’autres organisations ou pour les invités.

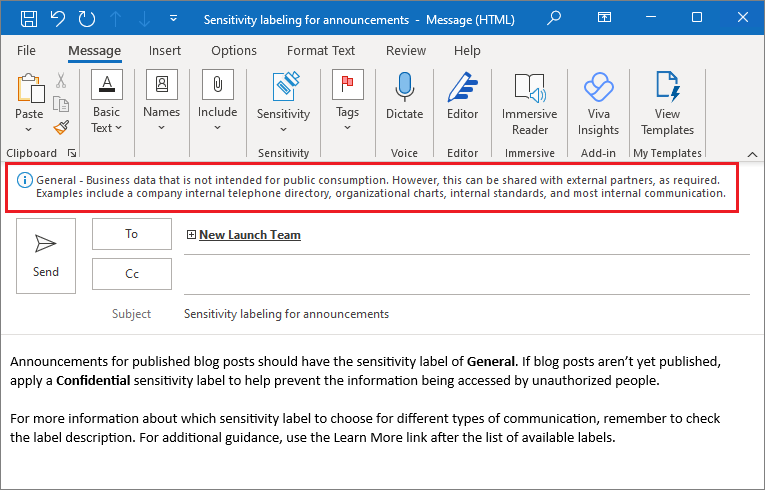

L’exemple suivant montre un e-mail ouvert dans lequel un autre utilisateur a appliqué l’étiquette de confidentialité nommée Général, qui n’applique pas le chiffrement. La description de l’étiquette fournie par l’administrateur affiche plus de détails aux utilisateurs sur la catégorie de données identifiées par cette étiquette de confidentialité.

Remarque

Ne confondez pas les étiquettes de confidentialité avec les niveaux de confidentialité intégrés d’Outlook qui indiquent l’intention de l’expéditeur, mais ne peuvent pas fournir de sécurité des données.

Chaque élément qui prend en charge les étiquettes de confidentialité peut avoir une seule étiquette de confidentialité appliquée à partir de votre organization. Les documents et les e-mails peuvent se voir appliquer à la fois une étiquette de confidentialité et une étiquette de rétention.

Fonction des étiquettes de niveau de confidentialité

Une fois qu’une étiquette de confidentialité est appliquée au contenu, par exemple dans un e-mail, une invitation à une réunion, un document ou une page Loop, tous les paramètres de protection configurés pour cette étiquette sont appliqués au contenu. Vous pouvez configurer une étiquette de confidentialité pour :

Contrôlez l’accès au contenu à l’aide du chiffrement pour les e-mails, les invitations à une réunion et les documents afin d’empêcher les personnes non autorisées d’accéder à ces données. Vous pouvez en outre choisir les utilisateurs ou le groupe autorisés à effectuer telle ou telle action et la durée de l’autorisation. Par exemple, vous pouvez décider d’autoriser tous les utilisateurs de votre organisation à modifier un document tandis qu’un groupe spécifique d’une autre organisation peut uniquement l’afficher. Par ailleurs, au lieu d’autorisations définies par l'administrateur, vous pouvez autoriser vos utilisateurs à attribuer des autorisations au contenu lorsqu’ils appliquent l’étiquette.

Pour plus d’informations sur les paramètres de contrôle d’accès basés sur le chiffrement lorsque vous créez ou modifiez une étiquette de confidentialité, consultez Restreindre l’accès au contenu à l’aide du chiffrement dans les étiquettes de confidentialité.

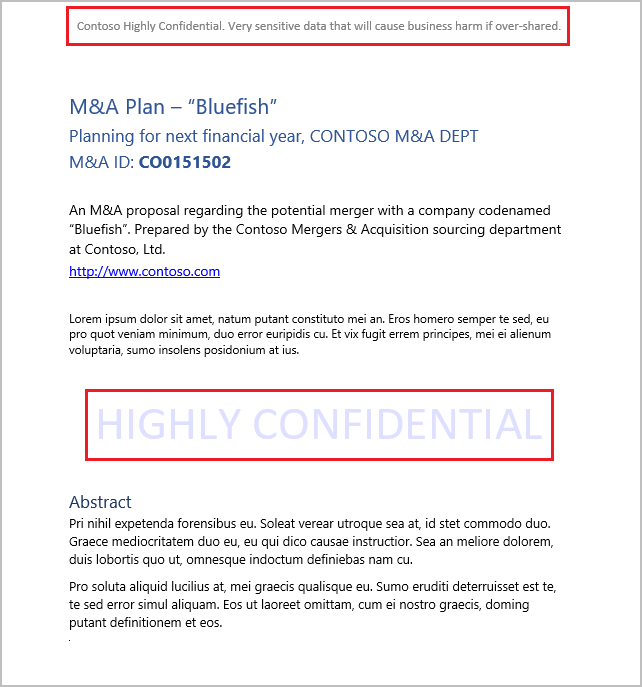

Marquez le contenu lorsque vous utilisez des applications Office en ajoutant des filigranes, des en-têtes ou des pieds de page à des e-mails, des invitations à une réunion ou des documents auxquels l’étiquette est appliquée. Les filigranes peuvent être appliqués aux documents et aux Loop composant et aux pages, mais pas aux e-mails ou aux invitations à une réunion. Pour les autres applications, case activée leur documentation. Exemple d’en-tête et de filigrane :

Les marquages de contenu prennent également en charge les variables. Par exemple, vous pouvez insérer le nom d’étiquette ou le nom du document dans l’en-tête, le pied de page ou le filigrane. Pour plus d’informations, consultez Marquages de contenu avec des variables.

Avez-vous besoin de vérifier la date de l’application des marques de contenu ? Veuillez consulter la section Délai de marquage et de chiffrage de contenus par les applications Office.

Si vous avez des modèles ou des flux de travail basés sur des documents spécifiques, testez ces documents avec les marquages de contenu que vous avez choisis avant de rendre l’étiquette disponible pour les utilisateurs. Certaines restrictions de longueur de chaîne à connaître :

Les filigranes sont limités à 255 caractères. Les en-têtes et les pieds de page sont limités à 1 024 caractères, sauf dans Excel. Excel présente une limite totale de 255 caractères pour les en-têtes et les pieds de page, mais cette limite inclut des caractères qui ne sont pas visibles, tels que des codes de mise en forme. Si cette limite est atteinte, la chaîne que vous entrez ne s’affiche pas dans Excel.

Protégez du contenu dans des conteneurs tels que des sites et des groupes lorsque vous activez la fonctionnalité àutiliser des étiquettes de confidentialité avec Microsoft Teams, les Groupes Microsoft 365 et les sites SharePoint.

Vous ne pouvez pas configurer les paramètres de protection pour les groupes et les sites tant que vous n’activez pas cette fonctionnalité. Cette configuration d’étiquettes ne permet pas aux documents ni aux e-mails d’être automatiquement étiquetés. En lieu et place, les paramètres d’étiquette protègent le contenu en contrôlant l’accès au conteneur dans lequel le contenu est stocké. Ces paramètres incluent les paramètres de confidentialité, l’accès des utilisateurs externes et le partage externe, l’accès à partir d’appareils non gérés, la détectabilité des équipes privées et les contrôles de partage pour les canaux.

Appliquez automatiquement l’étiquette aux fichiers et aux e-mails, ou recommandez une étiquette. Choisissez comment identifier les informations sensibles que vous souhaitez étiqueter, et l’étiquette peut être appliquée automatiquement, ou vous pouvez inviter les utilisateurs à appliquer l’étiquette que vous recommandez avec un conseil de stratégie. Si vous recommandez une étiquette, vous pouvez personnaliser l’invite, mais l’exemple suivant montre le texte généré automatiquement :

Pour plus d’informations sur les paramètres d’étiquetage automatique pour les fichiers et les e-mails lorsque vous créez ou modifiez une étiquette de confidentialité, voir Appliquer automatiquement une étiquette de confidentialité aux données Microsoft 365 pour les applications Office et Étiquetage dans Mappage de données Microsoft Purview.

Définir le type de lien de partage par défaut pour les sites SharePoint et les documents individuels. Pour éviter que les utilisateurs ne partagent trop de documents, définissez l'étendue et les autorisations par défaut pour le partage de documents à partir de SharePoint et OneDrive.

Pour plus d’informations sur les configurations d’étiquettes, voir Gérer les étiquettes de confidentialité pour les applications Office.

Étendues des étiquettes

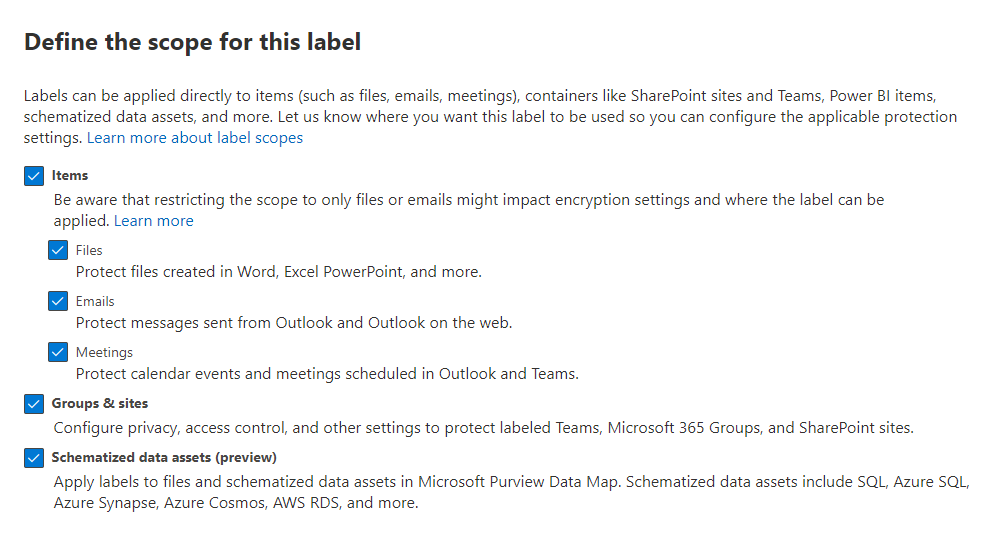

Lorsque vous créez une étiquette de confidentialité, vous êtes invité à configurer l’étendue de l’étiquette, ce qui détermine deux éléments :

- Les paramètres d’étiquette que vous pouvez configurer pour cette étiquette

- La disponibilité de l’étiquette pour les applications et les services, qui indique si les utilisateurs peuvent voir et sélectionner l’étiquette

Cette configuration d’étendue vous permet d’avoir des étiquettes de confidentialité qui sont uniquement destinées aux éléments tels que les fichiers, les e-mails et les réunions, et ne peuvent pas être sélectionnées pour les groupes et les sites. De même, les étiquettes de confidentialité qui sont réservées aux groupes et aux sites et ne peuvent pas être sélectionnées pour les éléments.

Par défaut, l’étendue Fichiers & d’autres ressources de données est toujours sélectionnée pour une nouvelle étiquette. En plus des fichiers pour Office, Loop et Power BI, il inclut des éléments de Microsoft Fabric et des ressources de données pour Mappage de données Microsoft Purview lorsque vous étendez vos étiquettes de confidentialité au-delà de Microsoft 365. Pour plus d’informations sur les éléments qui prennent en charge les étiquettes de confidentialité :

- Pour les fichiers Office : types de fichiers Office pris en charge

- Pour Microsoft Loop : étiquettes de confidentialité pour protéger Loop composants et pages

- Pour Power BI : Chemins d’exportation pris en charge

- Pour Microsoft Fabric : Protection des informations dans Microsoft Fabric

- Pour Data Map : sources de données qui se connectent à Data Map

Pour les autres applications, case activée leur documentation. La prise en charge des étiquettes de confidentialité est en constante expansion.

Vous sélectionnez généralement l’étendue E-mails avec Fichiers & d’autres ressources de données, car les e-mails incluent souvent des fichiers en tant que pièces jointes et partagent la même sensibilité. De nombreuses fonctionnalités d’étiquetage nécessitent que les deux options soient sélectionnées, mais il peut arriver qu’une nouvelle étiquette soit disponible uniquement pour les e-mails. Pour plus d’informations, consultez Limiter les étiquettes à des fichiers ou des e-mails.

L’étendue des réunions inclut les événements de calendrier, les options de réunions Teams et la conversation d’équipe. Vous devez également sélectionner l’étendue Fichiers & autres ressources de données et l’étendue E-mails pour cette option. Pour plus d’informations sur ce scénario d’étiquetage, consultez Utiliser des étiquettes de confidentialité pour protéger les éléments de calendrier, les réunions Teams et les conversations.

L’étendue Groupes & sites devient disponible et sélectionnée par défaut lorsque vous activez les étiquettes de confidentialité pour les conteneurs et synchronisez les étiquettes. Cette option vous permet de protéger le contenu des sites SharePoint, des sites Teams et des espaces de travail Loop en étiquetant ces conteneurs, mais pas les éléments qu’ils contiennent.

Remarque

Les éléments qui se trouvaient précédemment dans l’étendue des ressources de données schématisées sont désormais inclus dans Fichiers & d’autres ressources de données.

Si une ou plusieurs étendues ne sont pas sélectionnées, la première page des paramètres de configuration de ces étendues s’affiche, mais vous ne pouvez pas configurer les paramètres. Pour ces pages qui ont des options non disponibles, sélectionnez Suivant pour continuer à configurer les paramètres de l’étendue suivante. Vous pouvez également sélectionner Retour pour modifier l’étendue de l’étiquette.

Priorité des étiquettes (l’ordre est important)

Lorsque vous créez vos étiquettes de confidentialité dans le portail Microsoft Purview, elles apparaissent dans une liste sur la page Étiquettes de Information Protection. Dans cette liste, l’ordre des étiquettes est important, car il définit leur priorité. Vous souhaitez que votre étiquette de confidentialité la plus restrictive, telle que Hautement confidentiel, apparaisse en bas de la liste, et que votre étiquette de confidentialité la moins restrictive, telle que Personnel ou Public, apparaisse en haut.

Vous pouvez appliquer une seule étiquette de confidentialité à un élément tel qu’un document, un e-mail ou un conteneur. Si vous utilisez l’option qui exige que vos utilisateurs fournissent une justification pour remplacer une étiquette par une sensibilité inférieure pour les fichiers, les e-mails et les réunions, l’ordre de cette liste identifie la sensibilité inférieure. Toutefois, cette option ne s’applique pas aux sous-étiquettes qui partagent la priorité de leur étiquette parente et ne s’applique pas aux ressources de données ou aux étiquettes qui protègent les conteneurs.

Remarque

Si vous utilisez le schéma d’étiquette moderne qui remplace les étiquettes parentes par des groupes d’étiquettes, les sous-étiquettes du même groupe d’étiquettes ne prennent pas non plus en charge le paramètre de justification.

Toutefois, la priorité des sous-étiquettes est utilisée avec l’étiquetage automatique. Lorsque vous configurez des stratégies d’étiquetage automatique, plusieurs correspondances peuvent se produire pour plusieurs étiquettes. Ensuite, la dernière étiquette sensible est sélectionnée, puis, le cas échéant, la dernière sous-étiquette. Lorsque vous configurez le paramètre d’étiquette d’étiquetage automatique (plutôt que les stratégies d’étiquetage automatique) pour les sous-étiquettes elles-mêmes, le comportement est légèrement différent lorsque ces étiquettes partagent la même étiquette parente ou le même groupe d’étiquettes. Par exemple, une sous-étiquette configurée pour l’étiquetage automatique est préférable à une sous-étiquette configurée pour l’étiquetage recommandé. Pour plus d’informations, consultez Comment plusieurs conditions sont évaluées lorsqu’elles s’appliquent à plusieurs étiquettes.

La priorité des sous-étiquettes est également utilisée avec l’héritage des étiquettes des pièces jointes.

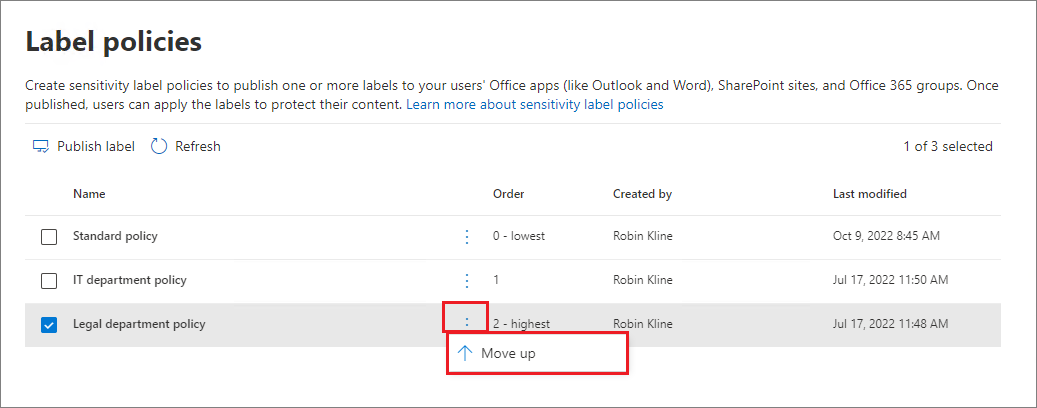

Lorsque vous sélectionnez une étiquette de confidentialité, vous pouvez modifier sa priorité à l’aide des options pour la déplacer vers le haut ou le bas de la liste s’il ne s’agit pas d’une sous-étiquette, la déplacer vers le haut ou vers le bas d’une étiquette, ou affecter directement un numéro de priorité. Par exemple :

Sous-étiquettes qui utilisent des étiquettes parentes ou des groupes d’étiquettes

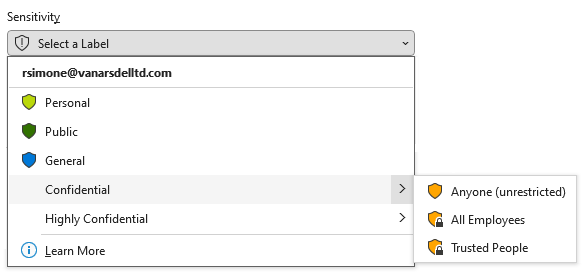

Vous pouvez souvent regrouper logiquement les étiquettes de confidentialité dans une hiérarchie à deux niveaux, pour indiquer le niveau de confidentialité global, mais fournir des étiquettes avec des paramètres différents. À titre d’exemple des étiquettes de confidentialité par défaut :

Confidentiel

- Tout le monde (sans restriction)

- Tous les employés

- Personnes approuvé

Dans les applications, les utilisateurs voient d’abord Confidentiel , puis doivent sélectionner l’une des autres étiquettes de confidentialité, telles que Tous les employés. L’étiquette de confidentialité appliquée est alors Confidentiel \ Tous les employés.

Le deuxième niveau d’étiquettes de confidentialité n’hérite pas des paramètres de l’étiquette de premier niveau, à l’exception de la couleur de l’étiquette. Dans notre exemple, l’étiquette Confidentiel est simplement une étiquette de texte sans paramètres de protection et ne peut pas être appliquée par elle-même au contenu.

L’implémentation initiale pour regrouper des étiquettes dans cette hiérarchie à deux niveaux utilisait des étiquettes parentes et des sous-étiquettes. La configuration des étiquettes parentes était identique à la configuration des sous-étiquettes, mais elle se comportait différemment lorsque les sous-étiquettes étaient publiées pour les utilisateurs.

Pour réduire cette complexité, les groupes d’étiquettes remplacent désormais les étiquettes parentes. Les groupes d’étiquettes se présentent et se comportent de la même façon pour les utilisateurs, mais n’ont d’options de configuration que pour les paramètres qu’ils prennent en charge : le nom de l’étiquette, les descriptions, la couleur et la priorité. Vous ne pouvez pas publier les groupes d’étiquettes eux-mêmes, mais uniquement les étiquettes dans les regroupements.

Si vous utilisez toujours des étiquettes parentes avec des sous-étiquettes : ne choisissez pas d’étiquette parente comme étiquette par défaut, ou configurez une étiquette parente pour qu’elle soit automatiquement appliquée (ou recommandée). Si c’est le cas, l’étiquette parente ne peut pas être appliquée.

Exemple d’affichage de sous-étiquettes pour les utilisateurs :

Si nécessaire, vous pouvez convertir manuellement les étiquettes parentes en groupes d’étiquettes. Pour plus d’informations, consultez Migrer des étiquettes de confidentialité parentes vers des groupes d’étiquettes.

Modification ou suppression d’une étiquette de niveau de confidentialité

Si vous supprimez une étiquette de confidentialité du portail Microsoft Purview, l’étiquette n’est pas automatiquement supprimée du contenu et tous les paramètres de protection continuent d’être appliqués au contenu auquel cette étiquette est appliquée.

Si vous modifiez une étiquette de sensibilité, la version de celle-ci qui était appliquée au contenu reste appliquée.

Pour plus d’informations sur ce qui se passe lorsque vous supprimez une étiquette de confidentialité et en quoi cela diffère de sa suppression d’une stratégie d’étiquette de confidentialité, consultez Suppression et suppression d’étiquettes.

Fonction des stratégies d’étiquette

Après avoir créé vos étiquettes de confidentialité, vous devez les publier pour les mettre à disposition des personnes et des services de votre organisation. Les étiquettes de confidentialité peuvent ensuite être appliquées aux documents et aux e-mails Office, ainsi qu’à d’autres éléments qui prennent en charge les étiquettes de confidentialité.

Contrairement aux étiquettes de rétention qui sont publiées dans des emplacements comme les boîtes aux lettres Exchange, les étiquettes de confidentialité sont publiées pour les utilisateurs ou les groupes. Les applications qui prennent en charge les étiquettes de confidentialité peuvent ensuite les afficher à ces utilisateurs et groupes sous la forme d’étiquettes qu’ils peuvent appliquer.

Bien que la valeur par défaut consiste à publier des étiquettes sur tous les utilisateurs de votre organization, plusieurs stratégies d’étiquette vous permettent de publier différentes étiquettes de confidentialité pour différents utilisateurs si nécessaire. Par exemple, tous les utilisateurs voient les étiquettes qu’ils peuvent appliquer pour Public, Général et Confidentiel, mais seuls les utilisateurs de votre service juridique voient également une étiquette Hautement confidentiel qu’ils peuvent appliquer.

Tous les utilisateurs d’une même organization peuvent voir le nom d’une étiquette de confidentialité appliquée au contenu, même si cette étiquette n’est pas publiée sur eux. Ils ne verront pas les étiquettes de confidentialité d’autres organisations.

Lorsque vous configurez une stratégie d’étiquette de publication, vous pouvez :

Sélectionnez les utilisateurs et les groupes pouvant voir les étiquettes. Les étiquettes peuvent être publiées sur n’importe quel utilisateur ou groupe de sécurité avec e-mail, groupe de distribution ou groupe Microsoft 365 (qui peut avoir une appartenance dynamique) dans Microsoft Entra ID.

Spécifiez une étiquette par défaut pour les documents et les Loop les composants et les pages, les e-mails et les invitations aux réunions, les nouveaux conteneurs (lorsque vous avez activé les étiquettes de confidentialité pour Microsoft Teams, les groupes Microsoft 365 et les sites SharePoint), ainsi qu’une étiquette par défaut pour le contenu Power BI. Vous pouvez spécifier la même étiquette pour les cinq types d’éléments ou des étiquettes différentes. Les utilisateurs peuvent modifier l’étiquette de sensibilité par défaut appliquée pour mieux correspondre à la sensibilité de leur contenu ou conteneur.

Utilisez une étiquette par défaut pour définir des paramètres de protection de base à appliquer à votre contenu. Il faut noter que, sans formation des utilisateurs ou autres contrôles, ce paramètre peut également entraîner un étiquetage incorrect. Il est déconseillé de sélectionner une étiquette qui applique un chiffrement comme étiquette par défaut pour les documents. Par exemple, de nombreuses organisations doivent envoyer et partager des documents avec des utilisateurs externes qui ne possèdent peut-être pas des applications qui prennent en charge le chiffrement ou qui n’utilisent pas un compte pouvant être autorisé. Pour plus d’informations sur ce scénario, consultez Partage de documents chiffrés avec des utilisateurs externes.

Importante

Lorsque vous avez des sous-étiquettes, veillez à ne pas configurer l’étiquette parente comme étiquette par défaut.

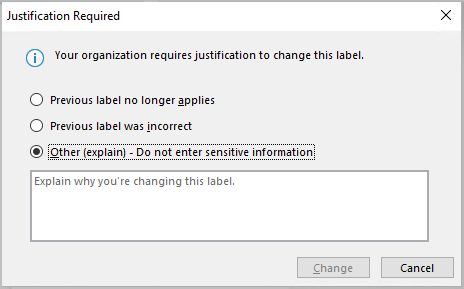

Demander une justification pour une modification d'étiquette. Pour les fichiers, les e-mails et les réunions, mais pas pour les groupes et les sites (utilisés par Teams et SharePoint), si un utilisateur tente de supprimer une étiquette ou de la remplacer par une étiquette dont la priorité est inférieure, par défaut, l’utilisateur doit fournir une justification pour effectuer cette action. Par exemple, un utilisateur ouvre un document étiqueté Confidentiel (rang 3) et remplace cette étiquette par avec une autre nommée Public (rang 1). Pour les applications Office, cette invite de justification est déclenchée une fois par session d’application. Lorsque vous utilisez le client Protection des données Microsoft Purview, l’invite est déclenchée pour chaque fichier. Les administrateurs peuvent lire le motif de justification ainsi que le changement d’étiquette dans explorateur des activités.

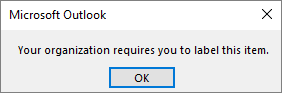

Exiger que les utilisateurs appliquent une étiquette pour les différents types d’éléments et les conteneurs qui prennent en charge les étiquettes de confidentialité. Également appelée étiquetage obligatoire, ces options garantissent qu’une étiquette doit être appliquée avant que les utilisateurs puissent enregistrer des fichiers et envoyer des e-mails ou des invitations à une réunion, créer des groupes ou des sites, et quand ils utilisent du contenu sans étiquette pour Power BI.

Pour les documents et les e-mails, une étiquette peut être attribuée manuellement par l’utilisateur, automatiquement suite à une condition que vous configurez, ou être attribuée par défaut (l'option d’étiquette par défaut précédemment décrite). Exemple d'invite lorsqu'un utilisateur doit attribuer une étiquette :

Pour plus d’informations sur l’étiquetage obligatoire des documents et des e-mails, consultez Demander aux utilisateurs d’appliquer une étiquette à leurs e-mails et documents.

Pour les conteneurs, une étiquette doit être attribuée au moment de la création du groupe ou du site.

Pour plus d’informations sur l’étiquetage obligatoire pour Power BI, consultez Stratégie d’étiquette obligatoire pour Power BI.

Envisagez d’utiliser cette option pour vous permettre d'augmenter la couverture d’étiquetage. Il faut noter que, sans formation des utilisateurs, ces paramètres peuvent entraîner un étiquetage incorrect. De plus, sauf si vous avez également défini une étiquette correspondante par défaut, l’étiquetage obligatoire risque de contrarier vos utilisateurs qui reçoivent de fréquentes invites.

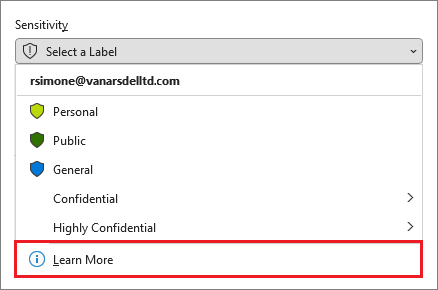

Fournir un lien d’aide vers une page d’aide personnalisée. Si vos utilisateurs ne sont pas sûrs de la signification de vos étiquettes de confidentialité ou de la façon dont elles doivent être utilisées, vous pouvez fournir une URL En savoir plus qui apparaît après la liste des étiquettes de confidentialité disponibles dans les applications Office. Par exemple :

Pour plus d’informations sur les configurations de stratégie d’étiquette, consultez Gérer les étiquettes de confidentialité pour les applications Office.

Une fois que vous avez créé une stratégie d’étiquette de publication qui affecte de nouvelles étiquettes de confidentialité aux utilisateurs et aux groupes, les utilisateurs commencent à voir ces étiquettes dans leurs applications Office. Veuillez patienter jusqu’à 24 heures pour que les modifications s’appliquent dans votre organisation.

Il n’existe aucune limite au nombre d’étiquettes de confidentialité que vous pouvez créer et publier, à une exception près : si l’étiquette applique un chiffrement qui spécifie les utilisateurs et les autorisations, il y a un maximum de 500 étiquettes par locataire prises en charge avec cette configuration. Toutefois, dans le but de diminuer les frais généraux de l’administration et de réduire la complexité pour vos utilisateurs, tentez d’utiliser un nombre minimal d’étiquettes.

Conseil

Les déploiements en temps réel ont démontré l’efficacité notable d’une réduction lorsque les utilisateurs ont plus de cinq étiquettes principales ou plus de cinq sous-étiquettes par étiquette principale. Vous pouvez également constater que certaines applications ne peuvent pas afficher toutes vos étiquettes quand un trop grand nombre est publié sur le même utilisateur.

Stratégie de priorité des étiquettes (l’ordre est important)

Vous mettez vos étiquettes de sensibilité à la disposition des utilisateurs en les publiant dans une stratégie d'étiquettes de sensibilité qui apparaît dans une liste sur la page Stratégies d'étiquettes. Tout comme les étiquettes de sensibilité (voir Priorité des étiquettes (l'ordre est important) ), l'ordre des stratégies d'étiquettes de sensibilité est important car il reflète leur priorité : La stratégie d'étiquetage ayant la priorité la plus faible est affichée en haut de la liste avec le numéro d'ordre le plus bas, et la stratégie d'étiquetage ayant la priorité la plus élevée est affichée en bas de la liste avec le numéro d'ordre le plus élevé.

Une stratégie d’étiquette comprend les éléments suivants :

- un groupe d’étiquettes.

- les utilisateurs et les groupes auxquels la stratégie sera attribuée avec des étiquettes.

- l’étendue de la stratégie et des paramètres de stratégie pour cette étendue (comme l’étiquette par défaut pour les fichiers et les e-mails).

Vous pouvez inclure un utilisateur dans plusieurs stratégies d’étiquette, et celui-ci pourra voir toutes les étiquettes de confidentialité et paramètres de ces stratégies. En cas de conflit dans les paramètres de plusieurs stratégies, les paramètres de la stratégie avec la priorité la plus élevée (numéro de commande le plus élevé) sont appliqués. En d’autres termes, la priorité la plus élevée l’emporte pour chaque paramètre.

Si vous ne voyez pas le comportement du paramètre de stratégie d'étiquette que vous attendez pour un utilisateur ou un groupe, vérifiez l'ordre des stratégies d'étiquette de sensibilité. Vous devrez peut-être déplacer la stratégie vers le bas. Pour réorganiser les stratégies d’étiquette, sélectionnez une stratégie d’étiquette > de confidentialité, choisissez les points de suspension Actions pour cette entrée >Déplacer vers le bas ou Monter. Par exemple :

Dans notre exemple de capture d’écran qui montre trois stratégies d’étiquettes, tous les utilisateurs se voient attribuer la stratégie d’étiquette standard. Il est donc approprié qu’elle ait la priorité la plus basse (numéro d’ordre le plus bas de 0). Seuls les utilisateurs du département informatique se voient attribuer la deuxième stratégie qui porte le numéro d'ordre 1. Pour ces utilisateurs, s'il y a des conflits de paramètres entre leur stratégie et la stratégie standard, les paramètres de leur stratégie l'emportent car ils ont un numéro d'ordre plus élevé.

De même pour les utilisateurs du service juridique, qui se voient attribuer la troisième stratégie avec des paramètres distincts. Il est probable que ces utilisateurs auront des paramètres plus stricts. Il est donc approprié que leur stratégie ait le numéro de commande le plus élevé. Il est peu probable qu’un utilisateur du service juridique se trouve dans un groupe qui est également affecté à la stratégie pour le service informatique. Mais si c’est le cas, le numéro de commande 2 (numéro de commande le plus élevé) garantit que les paramètres du service juridique sont toujours prioritaires en cas de conflit.

Remarque

N'oubliez pas : en cas de conflit de paramètres pour un utilisateur auquel plusieurs stratégies ont été attribuées, le paramètre de la stratégie attribuée ayant le numéro d'ordre le plus élevé est appliqué.

Étiquettes de confidentialité pour Microsoft 365 Copilot et Microsoft 365 Copilot Chat

Les étiquettes de confidentialité que vous utilisez pour protéger les données de votre organization sont reconnues et utilisées par les agents Microsoft 365 Copilot, Microsoft 365 Copilot Chat et Copilot pour fournir une couche de protection supplémentaire. Par exemple, dans Microsoft 365 Copilot Chat conversations qui peuvent référencer des données de différents types d’éléments, l’étiquette de confidentialité avec la priorité la plus élevée (généralement, l’étiquette la plus restrictive) est visible par les utilisateurs. De même, lorsque l’héritage des étiquettes de confidentialité est pris en charge par Copilot et les agents, l’étiquette de confidentialité avec la priorité la plus élevée est sélectionnée.

Si les étiquettes ont appliqué le chiffrement de Protection des données Microsoft Purview, Copilot et les agents case activée les droits d’utilisation de l’utilisateur. Ce n’est que si l’utilisateur est autorisé à copier (le droit d’utilisation EXTRACT) à partir d’un élément que les données de cet élément sont retournées par Copilot ou les agents.

Pour plus d’informations sur la façon dont les étiquettes de confidentialité aident à protéger vos données lorsque vous utilisez Copilot et d’autres applications IA, consultez les articles suivants :

- Protections de la conformité et de la sécurité des données Microsoft Purview pour les applications d’intelligence artificielle générées

- Utiliser Microsoft Purview pour gérer la sécurité des données & la conformité des Microsoft 365 Copilot & Microsoft 365 Copilot Chat

- Considérations relatives à la gestion des Microsoft 365 Copilot pour la sécurité et la conformité

Étiquettes de niveau de confidentialité et étiquettes Azure Information Protection

L’ancien client d’étiquetage, le client d’étiquetage unifié Azure Information Protection, est maintenant remplacé par le client Protection des données Microsoft Purview pour étendre l’étiquetage sur Windows à Explorateur de fichiers, PowerShell, le scanneur local et fournissent une visionneuse pour les fichiers chiffrés.

Les applications Office prennent en charge les étiquettes de confidentialité avec des versions d’abonnement d’Office, telles que Applications Microsoft 365 pour les grandes entreprises.

Les étiquettes de confidentialité et SDK Microsoft Information Protection

Une étiquette de confidentialité étant stockée dans les métadonnées d’un document, les applications et services tiers peuvent lire et écrire dans ces métadonnées d'étiquetage pour compléter votre déploiement d’étiquetage. Par ailleurs, les développeurs de logiciels peuvent utiliser le kit de développement logiciel (SDK) Microsoft Information Protection pour prendre en charge les fonctionnalités d’étiquetage et de chiffrement sur plusieurs plateformes. Pour en savoir plus, voir l'annonce de la disponibilité générale sur le blog de la Communauté technique.

Vous pouvez également en savoir plus sur les solutions de partenaires intégrées à Protection des données Microsoft Purview.

Instructions de déploiement

Pour la planification et les instructions relatives au déploiement, notamment les informations relatives aux licences, les autorisations, la stratégie de déploiement, une liste de scénarios pris en charge et la documentation de l’utilisateur final, consultez Prise en main des étiquettes de confidentialité.

Pour découvrir comment utiliser des étiquettes de confidentialité pour se conformer aux réglementations sur la confidentialité des données, consultez Déployer la protection des informations pour les réglementations de confidentialité des données avec Microsoft 365.