Tutoriel : Activer la cogestion pour les nouveaux appareils basés sur Internet

Lorsque vous investissez dans le cloud via l’utilisation d’Intune pour la sécurité et l’approvisionnement moderne, vous ne souhaiterez peut-être pas perdre vos processus bien établis pour l’utilisation de Configuration Manager pour gérer les PC de votre organization. Avec la cogestion, vous pouvez maintenir ce processus en place.

Dans ce tutoriel, vous configurez la cogestion des appareils Windows 10 ou ultérieurs dans un environnement où vous utilisez à la fois l’ID Microsoft Entra et Active Directory local, mais n’avez pas d’ID Microsoft Entra hybride instance. L'environnement du gestionnaire de configuration comprend un site primaire unique dont tous les rôles de système de site sont situés sur le même serveur, le serveur de site. Ce tutoriel commence par le principe que vos appareils Windows 10 ou ultérieurs sont déjà inscrits auprès d’Intune.

Si vous disposez d’un Microsoft Entra instance hybride qui joint Active Directory local avec l’ID Microsoft Entra, nous vous recommandons de suivre notre tutoriel complémentaire Activer la cogestion pour les clients Configuration Manager.

Utilisez ce tutoriel dans les cas suivants :

- Vous avez Windows 10 appareils ou ultérieurs à intégrer dans la cogestion. Ces appareils ont peut-être été provisionnés via Windows Autopilot ou directement à partir de votre oem matériel.

- Vous avez Windows 10 ou des appareils ultérieurs sur Internet que vous gérez actuellement avec Intune, et vous souhaitez y ajouter le client Configuration Manager.

Dans ce didacticiel, vous allez :

- Passez en revue les prérequis pour Azure et votre environnement local.

- Demandez un certificat SSL public pour la passerelle de gestion cloud (CMG).

- Activez les services Azure dans Configuration Manager.

- Déployer et configurer une passerelle de gestion cloud.

- Configurez le point de gestion et les clients pour utiliser la passerelle de gestion cloud.

- Activez la cogestion dans Configuration Manager.

- Configurez Intune pour installer le client Configuration Manager.

Conditions préalables

Services et environnement Azure

Abonnement Azure (essai gratuit).

ID Microsoft Entra P1 ou P2.

Microsoft Intune abonnement, avec Intune configuré pour inscrire automatiquement des appareils.

Conseil

Un essai gratuit d’abonnement Enterprise Mobility + Security inclut à la fois l’ID de Microsoft Entra P1 ou P2 et Microsoft Intune.

Vous n’avez plus besoin d’acheter et d’attribuer des licences Intune ou Enterprise Mobility + Security individuelles à vos utilisateurs. Pour plus d’informations, consultez FAQ sur les produits et les licences.

Infrastructure locale

Version prise en charge de Configuration Manager Current Branch.

Ce tutoriel utilise le protocole HTTP amélioré pour éviter des exigences plus complexes pour une infrastructure à clé publique. Lorsque vous utilisez le protocole HTTP amélioré, le site principal que vous utilisez pour gérer les clients doit être configuré pour utiliser des certificats générés Configuration Manager pour les systèmes de site HTTP.

Autorité de gestion des appareils mobiles (MDM) définie sur Intune.

Certificats externes

Certificat d’authentification du serveur de la passerelle de gestion cloud. Ce certificat SSL provient d’un fournisseur de certificats public et mondialement approuvé. Vous allez exporter ce certificat en tant que fichier .pfx avec la clé privée.

Plus loin dans ce tutoriel, nous fournissons des conseils sur la configuration de la demande de ce certificat.

Autorisations

Tout au long de ce didacticiel, utilisez les autorisations suivantes pour effectuer des tâches :

- Un compte administrateur général pour l’ID Microsoft Entra

- Un compte administrateur de domaine sur votre infrastructure locale

- Un compte administrateur complet pour toutes les étendues de Configuration Manager

Demander un certificat public pour la passerelle de gestion cloud

Lorsque vos appareils sont sur Internet, la cogestion nécessite l’Configuration Manager passerelle de gestion cloud. La passerelle de gestion cloud permet à vos appareils Windows basés sur Internet de communiquer avec votre déploiement Configuration Manager local. Pour établir une approbation entre les appareils et votre environnement Configuration Manager, la passerelle de gestion cloud a besoin d’un certificat SSL.

Ce tutoriel utilise un certificat public appelé certificat d’authentification serveur de passerelle de gestion cloud qui dérive l’autorité d’un fournisseur de certificats de confiance mondiale. Bien qu’il soit possible de configurer la cogestion à l’aide de certificats qui dérivent l’autorité de votre autorité de certification Microsoft locale, l’utilisation de certificats auto-signés dépasse le cadre de ce didacticiel.

Le certificat d’authentification du serveur de passerelle de gestion cloud est utilisé pour chiffrer le trafic de communications entre le client Configuration Manager et la passerelle de gestion cloud. Le certificat revient à une racine approuvée pour vérifier l’identité du serveur auprès du client. Le certificat public inclut une racine approuvée que les clients Windows approuvent déjà.

À propos de ce certificat :

- Vous identifiez un nom unique pour votre service de passerelle de gestion cloud dans Azure, puis spécifiez ce nom dans votre demande de certificat.

- Vous générez votre demande de certificat sur un serveur spécifique, puis envoyez la demande à un fournisseur de certificats public pour obtenir le certificat SSL nécessaire.

- Vous importez le certificat que vous recevez du fournisseur dans le système qui a généré la demande. Vous utilisez le même ordinateur pour exporter le certificat lorsque vous déployez ultérieurement la passerelle de gestion cloud sur Azure.

- Lorsque la passerelle de gestion cloud est installée, elle crée un service de passerelle de gestion cloud dans Azure en utilisant le nom que vous avez spécifié dans le certificat.

Identifier un nom unique pour votre passerelle de gestion cloud dans Azure

Lorsque vous demandez le certificat d’authentification du serveur de passerelle de gestion cloud, vous spécifiez ce qui doit être un nom unique pour identifier votre service cloud (classique) dans Azure. Par défaut, le cloud public Azure utilise cloudapp.net et la passerelle de gestion cloud est hébergée dans le domaine cloudapp.net en tant que <YourUniqueDnsName.cloudapp.net>.

Conseil

Dans ce tutoriel, le certificat d’authentification serveur de passerelle de gestion cloud utilise un nom de domaine complet (FQDN) qui se termine par contoso.com. Après avoir créé la passerelle de gestion cloud, vous configurez un enregistrement de nom canonique (CNAME) dans le DNS public de votre organization. Cet enregistrement crée un alias pour la passerelle de gestion cloud qui correspond au nom que vous utilisez dans le certificat public.

Avant de demander votre certificat public, vérifiez que le nom que vous souhaitez utiliser est disponible dans Azure. Vous ne créez pas directement le service dans Azure. Au lieu de cela, Configuration Manager utilise le nom spécifié dans le certificat public pour créer le service cloud lorsque vous installez la passerelle de gestion cloud.

Connectez-vous au portail Microsoft Azure.

Sélectionnez Créer une ressource, sélectionnez la catégorie Calcul , puis service cloud. La page Service cloud (classique) s’ouvre.

Pour Nom DNS, spécifiez le nom de préfixe du service cloud que vous utiliserez.

Ce préfixe doit être identique à celui que vous utiliserez ultérieurement lorsque vous demandez un certificat public pour le certificat d’authentification serveur de la passerelle de gestion cloud. Dans ce tutoriel, nous utilisons MyCSG, qui crée l’espace de noms de MyCSG.cloudapp.net. L’interface confirme si le nom est disponible ou déjà utilisé par un autre service.

Une fois que vous avez vérifié que le nom que vous souhaitez utiliser est disponible, vous êtes prêt à envoyer la demande de signature de certificat (CSR).

Demander le certificat

Utilisez les informations suivantes pour envoyer une demande de signature de certificat pour votre passerelle de gestion cloud à un fournisseur de certificats public. Modifiez les valeurs suivantes pour qu’elle soit pertinente pour votre environnement :

- MyCMG pour identifier le nom du service de la passerelle de gestion cloud

- Contoso comme nom d’entreprise

- Contoso.com en tant que domaine public

Nous vous recommandons d’utiliser votre serveur de site principal pour générer la demande de signature de certificat. Lorsque vous obtenez le certificat, vous devez l’inscrire sur le serveur qui a généré la demande de signature de certificat. Cette inscription garantit que vous pouvez exporter la clé privée du certificat, ce qui est obligatoire.

Demandez un type de fournisseur de clé version 2 lorsque vous générez une demande de signature de certificat. Seuls les certificats de version 2 sont pris en charge.

Conseil

Par défaut, lorsque vous déployez une passerelle de gestion cloud, l’option Autoriser la passerelle de gestion cloud à fonctionner en tant que point de distribution cloud et à servir du contenu à partir du stockage Azure est sélectionnée. Même si le contenu cloud n’est pas nécessaire pour utiliser la cogestion, il est utile dans la plupart des environnements.

Le point de distribution cloud (CDP) est déconseillé. À compter de la version 2107, vous ne pouvez pas créer de nouvelles instances CDP. Pour fournir du contenu à des appareils Basés sur Internet, autorisez la passerelle de gestion cloud à distribuer du contenu. Pour plus d’informations, consultez Fonctionnalités déconseillées.

Voici les détails de la csr de la passerelle de gestion cloud :

- Nom commun : CloudServiceNameCMG.YourCompanyPubilcDomainName.com (exemple : MyCSG.contoso.com)

- Autre nom de l’objet : identique au nom commun (CN)

- Organisation : nom de votre organization

- Service : Selon votre organization

- Ville : Selon votre organization

- État : selon votre organization

- Pays : selon votre organization

- Taille de la clé : 2048

- Fournisseur : Fournisseur de chiffrement SChannel Microsoft RSA

Importer le certificat

Une fois que vous avez reçu le certificat public, importez-le dans le magasin de certificats local de l’ordinateur qui a créé la demande de signature de certificat. Ensuite, exportez le certificat en tant que fichier .pfx afin de pouvoir l’utiliser pour votre passerelle de gestion cloud dans Azure.

Les fournisseurs de certificats publics fournissent généralement des instructions pour l’importation du certificat. Le processus d’importation du certificat doit ressembler aux conseils suivants :

Sur l’ordinateur sur lequel le certificat sera importé, recherchez le fichier .pfx du certificat.

Cliquez avec le bouton droit sur le fichier, puis sélectionnez Installer PFX.

Lorsque l’Assistant Importation de certificat démarre, sélectionnez Suivant.

Dans la page Fichier à importer , sélectionnez Suivant.

Dans la page Mot de passe , entrez le mot de passe de la clé privée dans la zone Mot de passe , puis sélectionnez Suivant.

Sélectionnez l’option pour rendre la clé exportable.

Dans la page Magasin de certificats, sélectionnez Automatiquement le magasin de certificats en fonction du type de certificat, puis sélectionnez Suivant.

Sélectionnez Terminer.

Exporter le certificat

Exportez le certificat d’authentification serveur de la passerelle de gestion cloud à partir de votre serveur. La réexportation du certificat le rend utilisable pour votre passerelle de gestion cloud dans Azure.

Sur le serveur sur lequel vous avez importé le certificat SSL public, exécutez certlm.msc pour ouvrir la console Gestionnaire de certificats.

Dans la console Gestionnaire de certificats, sélectionnez Certificats personnels>. Ensuite, cliquez avec le bouton droit sur le certificat d’authentification serveur de passerelle de gestion cloud que vous avez inscrit dans la procédure précédente, puis sélectionnez Toutes les tâches>Exporter.

Dans l’Assistant Exportation de certificat, sélectionnez Suivant, Oui, exporter la clé privée, puis Suivant.

Dans la page Format d’exportation du fichier , sélectionnez Échange d’informations personnelles - PKCS #12 (. PFX), sélectionnez Suivant, puis fournissez un mot de passe.

Pour le nom de fichier, spécifiez un nom tel que C :\ConfigMgrCloudMGServer. Vous référencerez ce fichier lorsque vous créerez la passerelle de gestion cloud dans Azure.

Sélectionnez Suivant, puis confirmez les paramètres suivants avant de sélectionner Terminer pour terminer l’exportation :

- Exporter les clés : Oui

- Inclure tous les certificats dans le chemin de certification : Oui

- Format de fichier : Échange d’informations personnelles (*.pfx)

Une fois l’exportation terminée, recherchez le fichier .pfx et placez-en une copie dans C :\Certs sur le serveur de site principal Configuration Manager qui gérera les clients Basés sur Internet.

Le dossier Certs est un dossier temporaire à utiliser lorsque vous déplacez des certificats entre des serveurs. Vous accédez au fichier de certificat à partir du serveur de site principal lorsque vous déployez la passerelle de gestion cloud sur Azure.

Après avoir copié le certificat sur le serveur de site principal, vous pouvez supprimer le certificat du magasin de certificats personnel sur le serveur membre.

Activer les services de cloud Azure dans le gestionnaire de configuration

Pour configurer des services Azure à partir de la console Configuration Manager, vous utilisez l’Assistant Configuration des services Azure et créez deux applications Microsoft Entra :

- Application serveur : application web dans Microsoft Entra ID.

- Application cliente : application cliente native dans Microsoft Entra ID.

Exécutez la procédure suivante à partir du serveur de site principal :

Ouvrez la console Configuration Manager, accédez à Administration>Services cloud>Services Azure, puis sélectionnez Configurer les services Azure.

Dans la page Configurer le service Azure , spécifiez un nom convivial pour le service de gestion cloud que vous configurez. Par exemple : Mon service de gestion cloud.

Sélectionnez ensuite Gestion cloud>Suivant.

Conseil

Pour plus d’informations sur les configurations que vous effectuez dans l’Assistant, consultez Démarrer l’Assistant Services Azure.

Dans la page Propriétés de l’application , pour Application web, sélectionnez Parcourir pour ouvrir la boîte de dialogue Application serveur . Sélectionnez Créer, puis configurez les champs suivants :

Nom de l’application : spécifiez un nom convivial pour l’application, par exemple application web de gestion cloud.

URL de page d’accueil : Configuration Manager n’utilise pas cette valeur, mais Microsoft Entra’ID l’exige. Par défaut, cette valeur est

https://ConfigMgrService.URI d’ID d’application : cette valeur doit être unique dans votre locataire Microsoft Entra. Il se trouve dans le jeton d’accès que le client Configuration Manager utilise pour demander l’accès au service. Par défaut, cette valeur est

https://ConfigMgrService. Remplacez la valeur par défaut par l’un des formats recommandés suivants :api://{tenantId}/{string}, par exemple,api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrServicehttps://{verifiedCustomerDomain}/{string}, par exemple,https://contoso.onmicrosoft.com/ConfigMgrService

Ensuite, sélectionnez Se connecter, puis spécifiez un compte d’administrateur général Microsoft Entra. Configuration Manager n’enregistre pas ces informations d’identification. Ce personnage ne nécessite pas d’autorisations dans Configuration Manager et n’a pas besoin d’être le même compte que celui qui exécute l’Assistant Services Azure.

Une fois connecté, les résultats s’affichent. Sélectionnez OK pour fermer la boîte de dialogue Créer une application serveur et revenir à la page Propriétés de l’application .

Pour Application Native Client, sélectionnez Parcourir pour ouvrir la boîte de dialogue Application cliente .

Sélectionnez Créer pour ouvrir la boîte de dialogue Créer une application cliente , puis configurez les champs suivants :

Nom de l’application : spécifiez un nom convivial pour l’application, par exemple application cliente native gestion cloud.

URL de réponse : Configuration Manager n’utilise pas cette valeur, mais Microsoft Entra’ID l’exige. Par défaut, cette valeur est

https://ConfigMgrClient.

Ensuite, sélectionnez Se connecter, puis spécifiez un compte d’administrateur général Microsoft Entra. Comme l’application web, ces informations d’identification ne sont pas enregistrées et ne nécessitent pas d’autorisations dans Configuration Manager.

Une fois connecté, les résultats s’affichent. Sélectionnez OK pour fermer la boîte de dialogue Créer une application cliente et revenir à la page Propriétés de l’application . Ensuite, sélectionnez Suivant pour continuer.

Dans la page Configurer les paramètres de découverte, cochez la case Activer Microsoft Entra découverte d’utilisateurs. Sélectionnez Suivant, puis terminez la configuration des boîtes de dialogue Découverte pour votre environnement.

Continuez à parcourir les pages Résumé, Progression et Achèvement , puis fermez l’Assistant.

Les services Azure pour Microsoft Entra découverte d’utilisateurs sont désormais activés dans Configuration Manager. Laissez la console ouverte pour l’instant.

Ouvrez un navigateur et connectez-vous au Portail Azure.

Sélectionnez Tous les services>Microsoft Entra ID>inscriptions d'applications, puis :

Sélectionnez l’application web que vous avez créée.

Accédez à Autorisations d’API, sélectionnez Accorder le consentement administrateur pour votre locataire, puis sélectionnez Oui.

Sélectionnez l’application cliente native que vous avez créée.

Accédez à Autorisations d’API, sélectionnez Accorder le consentement administrateur pour votre locataire, puis sélectionnez Oui.

Dans la console Configuration Manager, accédez àVue d’ensemble> de l’administration>Services cloud>Services Azure, puis sélectionnez votre service Azure. Ensuite, cliquez avec le bouton droit sur Microsoft Entra’utilisateur Découvrir, puis sélectionnez Exécuter la découverte complète maintenant. Sélectionnez Oui pour confirmer l’action.

Sur le serveur de site principal, ouvrez le fichier Configuration Manager SMS_AZUREAD_DISCOVERY_AGENT.log et recherchez l’entrée suivante pour confirmer que la découverte fonctionne : UDX publié avec succès pour Microsoft Entra utilisateurs.

Par défaut, le fichier journal se trouve dans %Program_Files%\Microsoft Configuration Manager\Logs.

Créer le service cloud dans Azure

Dans cette section du tutoriel, vous allez créer le service cloud de passerelle de gestion cloud, puis créer des enregistrements CNAME DNS pour les deux services.

Créer la passerelle de gestion cloud

Utilisez cette procédure pour installer une passerelle de gestion cloud en tant que service dans Azure. La passerelle de gestion cloud est installée sur le site de niveau supérieur de la hiérarchie. Dans ce tutoriel, nous continuons à utiliser le site principal où les certificats ont été inscrits et exportés.

Sur le serveur de site principal, ouvrez la console Configuration Manager. Accédez àVue d’ensemble>de l’administration>> Services cloud Passerelle de gestion cloud, puis sélectionnez Créer une passerelle de gestion cloud.

Dans la page Général :

Sélectionnez votre environnement cloud pour l’environnement Azure. Ce didacticiel utilise AzurePublicCloud.

Sélectionnez Déploiement Resource Manager Azure.

Connectez-vous à votre abonnement Azure. Configuration Manager renseigne des informations supplémentaires en fonction des informations que vous avez configurées lorsque vous avez activé les services cloud Azure pour Configuration Manager.

Sélectionnez Suivant pour continuer.

Dans la page Paramètres , accédez au fichier nommé ConfigMgrCloudMGServer.pfx et sélectionnez-le. Ce fichier est celui que vous avez exporté après l’importation du certificat d’authentification du serveur de passerelle de gestion cloud. Une fois que vous avez spécifié le mot de passe, les informations Nom du service et Nom du déploiement sont automatiquement renseignées, en fonction des détails du fichier de certificat .pfx.

Définissez les informations de région .

Pour Groupe de ressources, utilisez un groupe de ressources existant ou créez un groupe avec un nom convivial qui n’utilise aucun espace, comme ConfigMgrCloudServices. Si vous choisissez de créer un groupe, le groupe est ajouté en tant que groupe de ressources dans Azure.

Sauf si vous êtes prêt à effectuer une configuration à grande échelle, entrez 1 pour instances de machine virtuelle. Le nombre d’instances de machine virtuelle permet à un seul service cloud de passerelle de gestion cloud d’effectuer un scale-out pour prendre en charge davantage de connexions clientes. Par la suite, vous pouvez utiliser la console Configuration Manager pour retourner et modifier le nombre d’instances de machine virtuelle que vous utilisez.

Cochez la case Vérifier la révocation du certificat client .

Cochez la case Autoriser la passerelle de gestion cloud à fonctionner en tant que point de distribution cloud et à distribuer du contenu à partir du stockage Azure .

Sélectionnez Suivant pour continuer.

Passez en revue les valeurs de la page Alerte , puis sélectionnez Suivant.

Passez en revue la page Résumé et sélectionnez Suivant pour créer le service cloud de passerelle de gestion cloud. Sélectionnez Fermer pour terminer l’Assistant.

Dans le nœud de passerelle de gestion cloud de la console Configuration Manager, vous pouvez maintenant afficher le nouveau service.

Créer des enregistrements CNAME DNS

Lorsque vous créez une entrée DNS pour la passerelle de gestion cloud, vous autorisez vos appareils Windows 10 ou ultérieurs à l’intérieur et à l’extérieur de votre réseau d’entreprise à utiliser la résolution de noms pour rechercher le service cloud de passerelle de gestion cloud dans Azure.

Notre exemple d’enregistrement CNAME est MyCMG.contoso.com, qui devient MyCMG.cloudapp.net. Dans l’exemple :

Le nom de la société est Contoso avec un espace de noms DNS public de contoso.com.

Le nom du service de passerelle de gestion cloud est MyCMG, qui devient MyCMG.cloudapp.net dans Azure.

Configurer le point de gestion et les clients pour utiliser la passerelle de gestion cloud

Configurez les paramètres qui permettent aux points de gestion locaux et aux clients d’utiliser la passerelle de gestion cloud.

Étant donné que nous utilisons http amélioré pour les communications clientes, il n’est pas nécessaire d’utiliser un point de gestion HTTPS.

Créer le point de connexion de passerelle de gestion cloud

Configurez le site pour prendre en charge http amélioré :

Dans la console Configuration Manager, accédez àVue d’ensemble de>l’administration>Sitesde configuration de> site. Ouvrez les propriétés du site principal.

Sous l’onglet Sécurité des communications, sélectionnez l’option HTTPS ou HTTP pour Utiliser des certificats générés Configuration Manager pour les systèmes de site HTTP. Sélectionnez ensuite OK pour enregistrer la configuration.

Accédez àVue d’ensemble> de l’administration> Serveurs deconfiguration> desite et rôles de système de site. Sélectionnez le serveur avec un point de gestion où vous souhaitez installer le point de connexion de la passerelle de gestion cloud.

Sélectionnez Ajouter des rôles de système de> siteSuivant>.

Sélectionnez Point de connexion de la passerelle de gestion cloud, puis sélectionnez Suivant pour continuer.

Passez en revue les sélections par défaut dans la page point de connexion de la passerelle de gestion cloud et vérifiez que la passerelle de gestion cloud appropriée est sélectionnée.

Si vous avez plusieurs groupes de gestion réseau, vous pouvez utiliser la liste déroulante pour spécifier une autre passerelle de gestion cloud. Vous pouvez également modifier la passerelle de gestion cloud en cours d’utilisation, après l’installation.

Sélectionnez Suivant pour continuer.

Sélectionnez Suivant pour démarrer l’installation, puis affichez les résultats dans la page Achèvement . Sélectionnez Fermer pour terminer l’installation du point de connexion.

Accédez àVue d’ensemble> de l’administration> Serveurs deconfiguration> desite et rôles de système de site. Ouvrez Propriétés pour le point de gestion où vous avez installé le point de connexion.

Sous l’onglet Général, cochez la case Autoriser Configuration Manager trafic de la passerelle de gestion cloud, puis sélectionnez OK pour enregistrer la configuration.

Conseil

Bien qu’il ne soit pas nécessaire d’activer la cogestion, nous vous recommandons d’apporter cette même modification pour tous les points de mise à jour logicielle.

Configurer les paramètres client pour indiquer aux clients d’utiliser la passerelle de gestion cloud

Utilisez les paramètres client pour configurer Configuration Manager clients pour qu’ils communiquent avec la passerelle de gestion cloud :

Ouvrez Configuration Manager console>Administration>Vue d’ensemble>des paramètres client, puis modifiez les informations paramètres client par défaut.

Sélectionnez Services cloud.

Dans la page Paramètres par défaut , définissez les paramètres suivants sur Oui :

Inscrire automatiquement les nouveaux appareils joints à un domaine Windows 10 avec l’ID de Microsoft Entra

Autoriser les clients à utiliser une passerelle de gestion cloud

Autoriser l’accès au point de distribution cloud

Dans la page Stratégie du client , définissez Activer les demandes de stratégie utilisateur des clients Internet sur Oui.

Sélectionnez OK pour enregistrer cette configuration.

Activer la cogestion dans le gestionnaire de configuration

Une fois les configurations Azure, les rôles de système de site et les paramètres client en place, vous pouvez configurer Configuration Manager pour activer la cogestion. Toutefois, vous devrez toujours effectuer quelques configurations dans Intune après avoir activé la cogestion avant la fin de ce didacticiel.

L’une de ces tâches consiste à configurer Intune pour déployer le client Configuration Manager. Cette tâche est facilitée en enregistrant la ligne de commande pour le déploiement du client disponible à partir de l’Assistant Configuration de la cogestion. C’est pourquoi nous activons la cogestion maintenant, avant d’effectuer les configurations pour Intune.

Le terme groupe pilote est utilisé dans les boîtes de dialogue de fonctionnalité de cogestion et de configuration. Un groupe pilote est un regroupement qui contient un sous-ensemble de vos appareils Configuration Manager. Utilisez un groupe pilote pour vos tests initiaux. Ajoutez des appareils en fonction des besoins, jusqu’à ce que vous soyez prêt à déplacer les charges de travail pour tous les appareils Configuration Manager.

Il n’existe aucune limite de temps sur la durée pendant laquelle un groupe pilote peut être utilisé pour les charges de travail. Vous pouvez utiliser un groupe pilote indéfiniment si vous ne souhaitez pas déplacer une charge de travail vers tous les appareils Configuration Manager.

Nous vous recommandons de créer un regroupement approprié avant de commencer la procédure de création d’un groupe pilote. Vous pouvez ensuite sélectionner cette collection sans quitter la procédure. Vous pouvez avoir besoin de plusieurs regroupements, car vous pouvez attribuer un groupe pilote différent pour chaque charge de travail.

Activer la cogestion pour les versions 2111 et ultérieures

À compter de Configuration Manager version 2111, l’expérience d’intégration de la cogestion a changé. L’Assistant Configuration d’attachement au cloud facilite l’activation de la cogestion et d’autres fonctionnalités cloud. Vous pouvez choisir un ensemble simplifié de valeurs par défaut recommandées ou personnaliser vos fonctionnalités d’attachement cloud. Il existe également un nouveau regroupement d’appareils intégré pour les appareils éligibles à la cogestion afin de vous aider à identifier les clients. Pour plus d’informations sur l’activation de la cogestion, consultez Activer l’attachement cloud.

Remarque

Avec le nouvel Assistant, vous ne déplacez pas les charges de travail en même temps que vous activez la cogestion. Pour déplacer des charges de travail, vous allez modifier les propriétés de cogestion après l’activation de l’attachement au cloud.

Activer la cogestion pour les versions 2107 et antérieures

Lorsque vous activez la cogestion, vous pouvez utiliser le cloud public Azure, Azure Government cloud ou le cloud Azure Chine 21Vianet (ajouté dans la version 2006). Pour activer la cogestion, suivez ces instructions :

Dans la console Configuration Manager, accédez à l’espace de travail Administration, développez Services cloud, puis sélectionnez le nœud Attachement au cloud. Sélectionnez Configurer l’attachement au cloud dans le ruban pour ouvrir l’Assistant Configuration de l’attachement au cloud.

Pour les versions 2103 et antérieures, développez Services cloud et sélectionnez le nœud Cogestion. Sélectionnez Configurer la cogestion dans le ruban pour ouvrir l’Assistant Configuration de la cogestion.

Dans la page d’intégration de l’Assistant, pour Environnement Azure, choisissez l’un des environnements suivants :

Cloud public Azure

Azure Government cloud

Cloud Azure Chine (ajouté dans la version 2006)

Remarque

Mettez à jour le client Configuration Manager vers la dernière version sur vos appareils avant d’intégrer le cloud Azure Chine.

Lorsque vous sélectionnez le cloud Azure Chine ou Azure Government cloud, l’option Charger vers le centre d’administration Microsoft Endpoint Manager pour l’attachement de locataire est désactivée.

Sélectionnez Se connecter. Connectez-vous en tant qu’administrateur général Microsoft Entra, puis sélectionnez Suivant. Vous vous connectez une seule fois pour les besoins de cet Assistant. Les informations d’identification ne sont pas stockées ou réutilisées ailleurs.

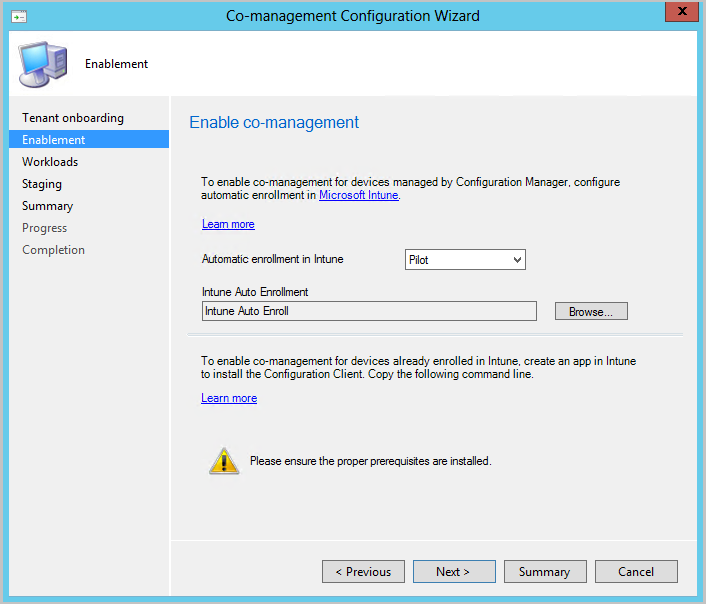

Dans la page Activation , choisissez les paramètres suivants :

Inscription automatique dans Intune : active l’inscription automatique des clients dans Intune pour les clients Configuration Manager existants. Cette option vous permet d’activer la cogestion sur un sous-ensemble de clients pour tester initialement la cogestion, puis déployer la cogestion à l’aide d’une approche progressive. Si l’utilisateur annule l’inscription d’un appareil, celui-ci sera réinscrit lors de la prochaine évaluation de la stratégie.

- Pilote : seuls les clients Configuration Manager qui sont membres du regroupement d’inscription automatique Intune sont automatiquement inscrits dans Intune.

- Tout : activez l’inscription automatique pour tous les clients exécutant Windows 10 version 1709 ou ultérieure.

- Aucun : désactivez l’inscription automatique pour tous les clients.

Inscription automatique Intune : cette collection doit contenir tous les clients que vous souhaitez intégrer à la cogestion. Il s’agit essentiellement d’un sur-ensemble de toutes les autres collections intermédiaires.

L’inscription automatique n’est pas immédiate pour tous les clients. Ce comportement permet une meilleure mise à l’échelle de l’inscription pour les environnements volumineux. Configuration Manager aléatoire l’inscription en fonction du nombre de clients. Par exemple, si votre environnement a 100 000 clients, lorsque vous activez ce paramètre, l’inscription se produit sur plusieurs jours.

Un nouvel appareil cogéré est désormais automatiquement inscrit dans le service Microsoft Intune en fonction de son jeton d’appareil Microsoft Entra. Il n’est pas nécessaire d’attendre qu’un utilisateur se connecte à l’appareil pour que l’inscription automatique démarre. Cette modification permet de réduire le nombre d’appareils avec l’inscription status connexion utilisateur en attente.Pour prendre en charge ce comportement, l’appareil doit exécuter Windows 10 version 1803 ou ultérieure. Pour plus d’informations, consultez Status d’inscription à la cogestion.

Si vous avez déjà inscrit des appareils en cogestion, les nouveaux appareils sont maintenant inscrits immédiatement après avoir satisfait aux conditions préalables.

Pour les appareils Basés sur Internet qui sont déjà inscrits dans Intune, copiez et enregistrez la commande dans la page Activation . Vous allez utiliser cette commande pour installer le client Configuration Manager en tant qu’application dans Intune pour les appareils basés sur Internet. Si vous n’enregistrez pas cette commande maintenant, vous pouvez consulter la configuration de la cogestion à tout moment pour obtenir cette commande.

Conseil

La commande s’affiche uniquement si vous avez rempli toutes les conditions préalables, telles que la configuration d’une passerelle de gestion cloud.

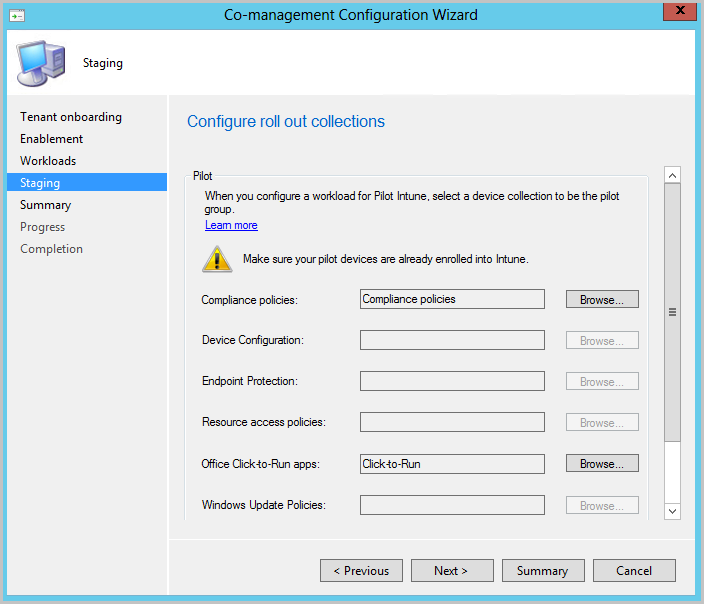

Dans la page Charges de travail , pour chaque charge de travail, choisissez le groupe d’appareils à déplacer pour la gestion avec Intune. Pour plus d’informations, consultez Charges de travail.

Si vous souhaitez uniquement activer la cogestion, vous n’avez pas besoin de changer de charge de travail maintenant. Vous pouvez changer de charge de travail ultérieurement. Pour plus d’informations, consultez Comment changer de charge de travail.

- Intune pilote : bascule la charge de travail associée uniquement pour les appareils dans les regroupements pilotes que vous allez spécifier dans la page Préproduction . Chaque charge de travail peut avoir un regroupement pilote différent.

- Intune : change la charge de travail associée pour tous les appareils Windows 10 ou ultérieurs cogérés.

Importante

Avant de changer de charge de travail, veillez à configurer et déployer correctement la charge de travail correspondante dans Intune. Assurez-vous que les charges de travail sont toujours gérées par l’un des outils de gestion de vos appareils.

Dans la page Préproduction , spécifiez le regroupement pilote pour chacune des charges de travail définies sur Pilote Intune.

Pour activer la cogestion, terminez l’Assistant.

Utiliser Intune pour déployer le client Configuration Manager

Vous pouvez utiliser Intune pour installer le client Configuration Manager sur Windows 10 ou des appareils ultérieurs qui sont actuellement gérés uniquement avec Intune.

Ensuite, lorsqu’un appareil précédemment non managé Windows 10 ou version ultérieure s’inscrit auprès d’Intune, il installe automatiquement le client Configuration Manager.

Remarque

Si vous envisagez de déployer le client Configuration Manager sur des appareils qui passent par Autopilot, nous vous recommandons de cibler des utilisateurs pour l’attribution du client Configuration Manager plutôt que des appareils.

Cette action permet d’éviter un conflit entre l’installation des applications métier et les applications Win32 pendant Autopilot.

Créer une application Intune pour installer le client Configuration Manager

À partir du serveur de site principal, connectez-vous au centre d’administration Microsoft Intune. Ensuite, accédez à Applications>Toutes les applications>Ajouter.

Pour type d’application, sélectionnez Application métier sous Autre.

Pour le fichier de package d’application, accédez à l’emplacement du fichier Configuration Manager ccmsetup.msi (par exemple, C :\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Ensuite, sélectionnez Ouvrir>OK.

Sélectionnez Informations sur l’application, puis spécifiez les détails suivants :

Description : entrez Configuration Manager Client.

Éditeur : entrez Microsoft.

Arguments de ligne de commande : spécifiez la

CCMSETUPCMDcommande . Vous pouvez utiliser la commande que vous avez enregistrée à partir de la page Activation de l’Assistant Configuration de la cogestion. Cette commande inclut les noms de votre service cloud et des valeurs supplémentaires qui permettent aux appareils d’installer le logiciel client Configuration Manager.La structure de ligne de commande doit ressembler à cet exemple, qui utilise uniquement les

CCMSETUPCMDparamètres etSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Conseil

Si la commande n’est pas disponible, vous pouvez afficher les propriétés de

CoMgmtSettingsProddans la console Configuration Manager pour obtenir une copie de la commande. La commande s’affiche uniquement si vous avez rempli toutes les conditions préalables, telles que la configuration d’une passerelle de gestion cloud.

Sélectionnez OK>Ajouter. L’application est créée et devient disponible dans la console Intune. Une fois l’application disponible, vous pouvez utiliser la section suivante pour l’affecter à vos appareils à partir d’Intune.

Affecter l’application Intune pour installer le client Configuration Manager

La procédure suivante déploie l’application pour installer le client Configuration Manager que vous avez créé dans la procédure précédente :

Connectez-vous au centre d’administration Microsoft Intune. Sélectionnez Applications>Toutes les applications, puis configMgr Client Setup Bootstrap. Il s’agit de l’application que vous avez créée pour déployer le client Configuration Manager.

Sélectionnez Propriétés, puis Modifier pour Affectations. Sélectionnez Ajouter un groupe sous Affectations requises pour définir les Microsoft Entra groupes qui ont des utilisateurs et des appareils auxquels vous souhaitez participer à la cogestion.

Sélectionnez Vérifier + enregistrer>Enregistrer pour enregistrer la configuration. L’application est désormais requise par les utilisateurs et les appareils auxquels vous l’avez affectée. Une fois que l’application a installé le client Configuration Manager sur un appareil, il est géré par la cogestion.

Résumé

Après avoir effectué les étapes de configuration de ce didacticiel, vous pouvez commencer à cogestionner vos appareils.

Prochaines étapes

- Passez en revue les status des appareils cogérés à l’aide du tableau de bord de cogestion.

- Utilisez Windows Autopilot pour provisionner de nouveaux appareils.

- Utilisez l’accès conditionnel et les règles de conformité Intune pour gérer l’accès utilisateur aux ressources d’entreprise.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour