Utiliser le plug-in Microsoft Enterprise SSO sur les appareils macOS

Le plug-in Microsoft Enterprise SSO est une fonctionnalité de l’ID Microsoft Entra qui fournit des fonctionnalités d’authentification unique (SSO) pour les appareils Apple. Ce plug-in utilise le cadre d'extension des applications d'authentification unique d'Apple.

- Pour les appareils iOS/iPadOS, le plug-in Enterprise SSO inclut l’extension d’application SSO.

- Pour les appareils macOS, le plug-in Enterprise SSO inclut l’authentification unique platform et l’extension d’application SSO.

L’extension d’application SSO fournit l’authentification unique aux applications et sites web qui utilisent l’ID Microsoft Entra pour l’authentification, y compris les applications Microsoft 365. Il réduit le nombre d’invites d’authentification que les utilisateurs obtiennent lors de l’utilisation d’appareils gérés par la gestion des appareils mobiles (GPM), y compris tout GPM qui prend en charge la configuration des profils d’authentification unique.

Cette fonctionnalité s’applique à :

macOS

Pour iOS/iPadOS, accédez à Utiliser le plug-in Microsoft Enterprise SSO sur les appareils iOS/iPadOS.

Sur les appareils macOS, vous pouvez configurer les paramètres d’extension d’application SSO à deux endroits dans Intune :

Modèle de fonctionnalités d’appareil (cet article) : cette option configure uniquement l’extension d’application SSO et utilise votre fournisseur MDM, comme Intune, pour déployer les paramètres sur les appareils.

Utilisez cet article si vous souhaitez uniquement configurer les paramètres d’extension d’application SSO et si vous ne souhaitez pas configurer également l’authentification unique de plateforme.

Catalogue de paramètres : cette option configure l’authentification unique de plateforme et l’extension d’application SSO ensemble. Vous utilisez Intune pour déployer les paramètres sur vos appareils.

Utilisez les paramètres du catalogue de paramètres si vous souhaitez configurer à la fois les paramètres d’authentification unique de plateforme et d’extension d’application SSO. Pour plus d’informations, consultez Configurer l’authentification unique de plateforme pour les appareils macOS dans Microsoft Intune.

Pour obtenir une vue d’ensemble de vos options d’authentification unique sur les appareils Apple, consultez Vue d’ensemble de l’authentification unique et options pour les appareils Apple dans Microsoft Intune.

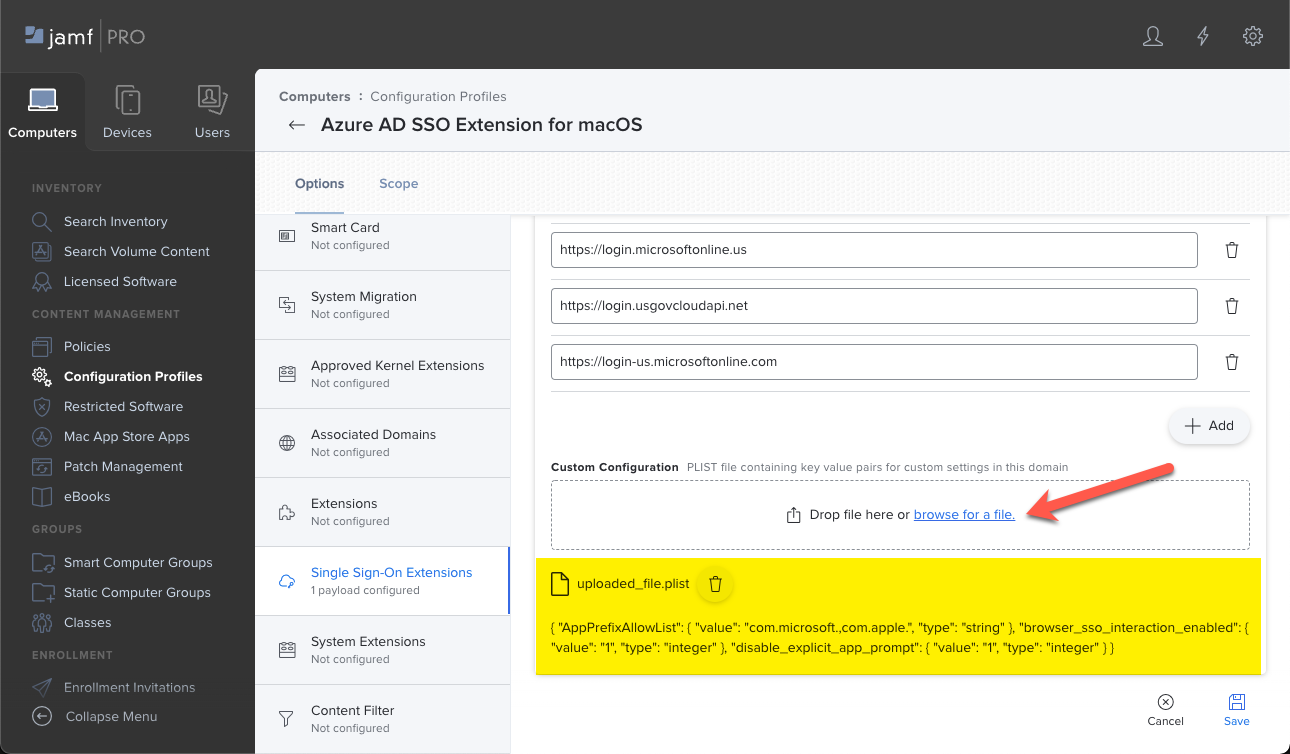

Cet article explique comment créer une stratégie de configuration d’extension d’application SSO pour les appareils MacOS Apple avec Intune, Jamf Pro et d’autres solutions MDM.

Si vous souhaitez configurer ensemble les paramètres d’extension d’application SSO et SSO, accédez à Configurer l’authentification unique de plateforme pour les appareils macOS dans Microsoft Intune.

Prise en charge des applications

Pour que vos applications utilisent le plug-in Microsoft Enterprise SSO, vous avez deux options :

Option 1 - MSAL : les applications qui prennent en charge la bibliothèque d’authentification Microsoft (MSAL) tirent automatiquement parti du plug-in Microsoft Enterprise SSO. Par exemple, les applications Microsoft 365 prennent en charge MSAL. Ainsi, ils utilisent automatiquement le plug-in.

Si votre organisation crée ses propres applications, votre développeur d’applications peut ajouter une dépendance au MSAL. Cette dépendance permet à votre application d’utiliser le plug-in Microsoft Enterprise SSO.

Pour obtenir un exemple de tutoriel, accédez à Tutoriel : Connecter des utilisateurs et appeler Microsoft Graph à partir d’une application iOS ou macOS.

Option 2 - Liste d’autorisation : les applications qui ne prennent pas en charge ou qui n’ont pas été développées avec MSAL peuvent utiliser l’extension d’application SSO. Ces applications incluent des navigateurs tels que Safari et des applications qui utilisent des API d’affichage web Safari.

Pour ces applications non-MSAL, ajoutez l’ID ou le préfixe du bundle d’applications à la configuration de l’extension dans votre stratégie d’extension d’application Intune SSO (dans cet article).

Par exemple, pour autoriser une application Microsoft qui ne prend pas en charge MSAL, ajoutez

com.microsoft.à la propriété AppPrefixAllowList dans votre stratégie Intune. Soyez prudent avec les applications que vous autorisez, elles peuvent contourner les invites de connexion interactives pour l’utilisateur connecté.Pour plus d’informations, consultez Plug-in Microsoft Enterprise SSO pour appareils Apple - applications qui n’utilisent pas MSAL.

Configuration requise

Pour utiliser le plug-in Microsoft Enterprise SSO sur les appareils macOS :

- L’appareil est géré par Intune.

- L’appareil doit prendre en charge le plug-in :

- macOS 10.15 et ultérieur

- L’application Portail d’entreprise Microsoft doit être installée et configurée sur l’appareil.

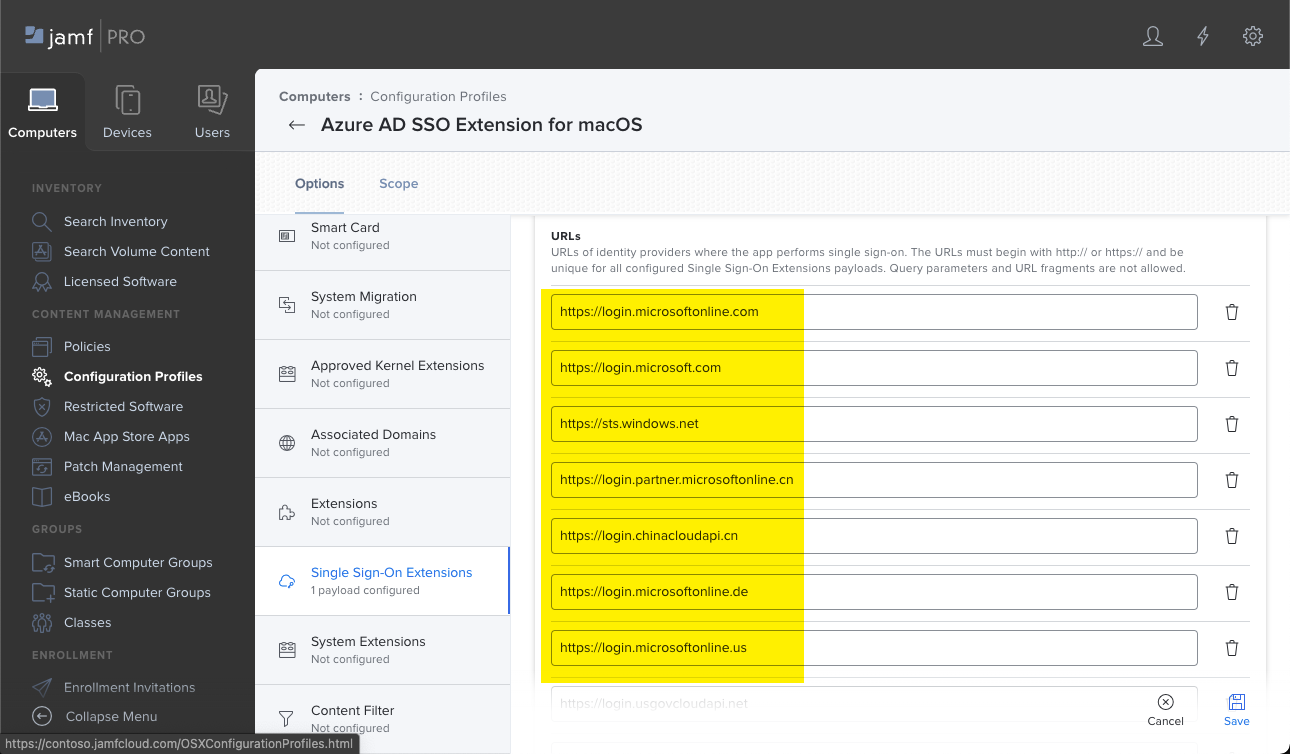

- Les exigences du plug-in Enterprise SSO sont configurées, y compris les URL de configuration réseau Apple.

Plug-in Microsoft Enterprise SSO vs. Extension Kerberos SSO

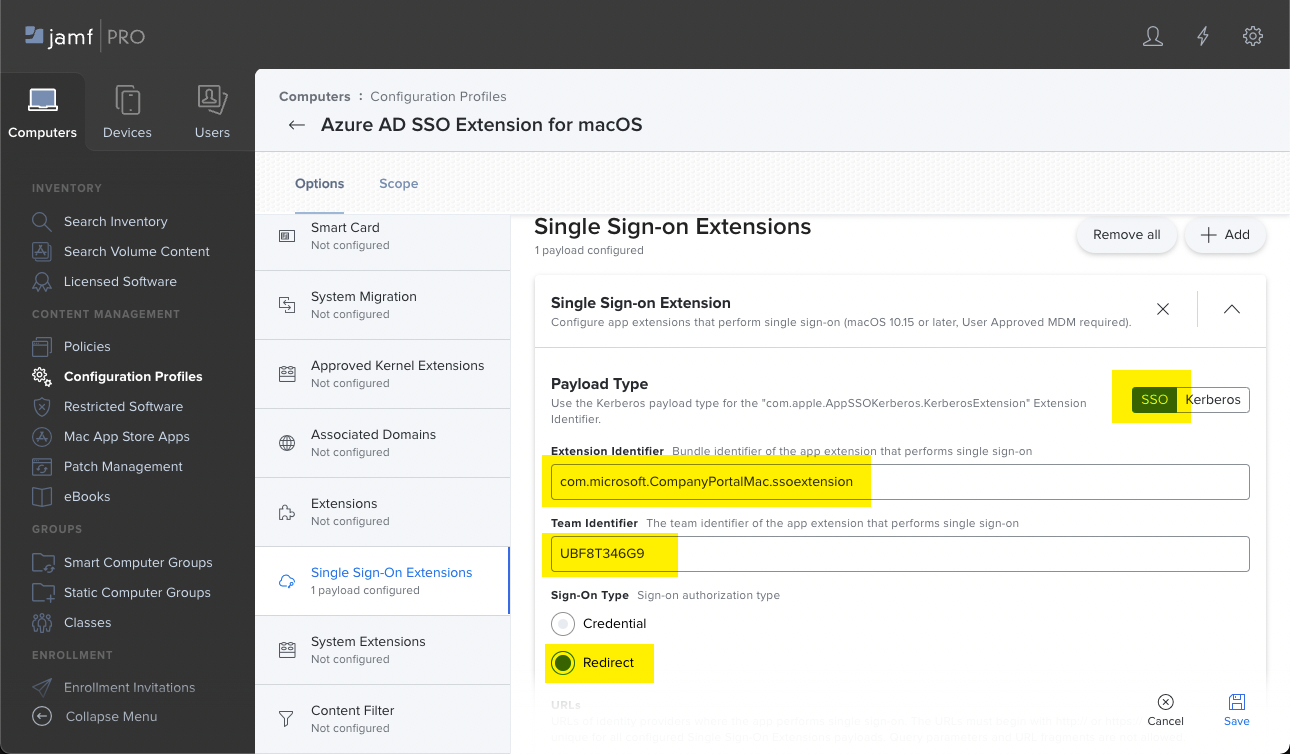

Lorsque vous utilisez l’extension d’application SSO, vous utilisez l’authentification unique ou le type de charge utile Kerberos pour l’authentification. L’extension d’application SSO est conçue pour améliorer l’expérience de connexion pour les applications et les sites web qui utilisent ces méthodes d’authentification.

Le plug-in Microsoft Enterprise SSO utilise le type de données utiles SSO avec authentification par redirection. Les types d'extension SSO redirection et Kerberos peuvent être utilisés en même temps sur un appareil. Veillez à créer des profils de l'appareil distincts pour chaque type d'extension que vous prévoyez d'utiliser sur vos appareils.

Pour déterminer le type d’extension SSO correct pour votre scénario, utilisez le tableau suivant :

| Plug-in Microsoft Enterprise SSO pour les appareils Apple | Extension d’application d’authentification unique avec Kerberos |

|---|---|

| Utilise le type d’extension d’application Microsoft Entra ID SSO | Utilise le type d’extension d’application SSO Kerberos |

| Prend en charge les applications suivantes : - Microsoft 365 - Applications, sites web ou services intégrés à l’ID Microsoft Entra |

Prend en charge les applications suivantes : - Applications, sites web ou services intégrés à AD |

Pour plus d’informations sur l’extension d’application SSO, consultez Vue d’ensemble de l’authentification unique et options pour les appareils Apple dans Microsoft Intune.

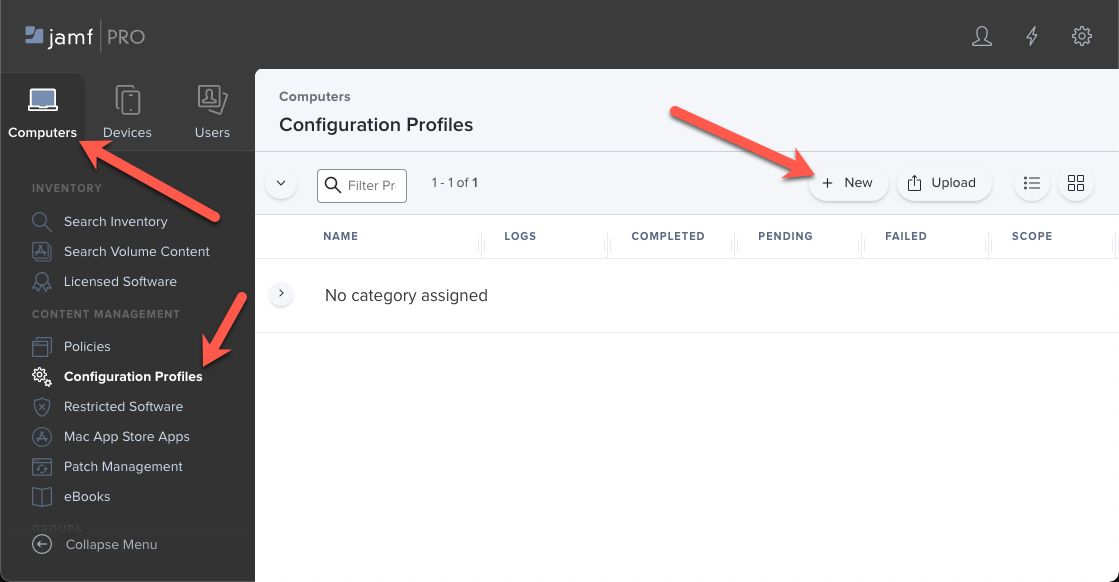

Créer une stratégie de configuration d’extension d’application d’authentification unique

Cette section montre comment créer une stratégie d’extension d’application SSO. Pour plus d’informations sur l’authentification unique de plateforme, consultez Configurer l’authentification unique de plateforme pour les appareils macOS dans Microsoft Intune.

Dans le Centre d’administration Microsoft Intune, créez un profil de configuration d’appareil. Ce profil comprend les paramètres permettant de configurer l’extension d’application SSO sur les appareils.

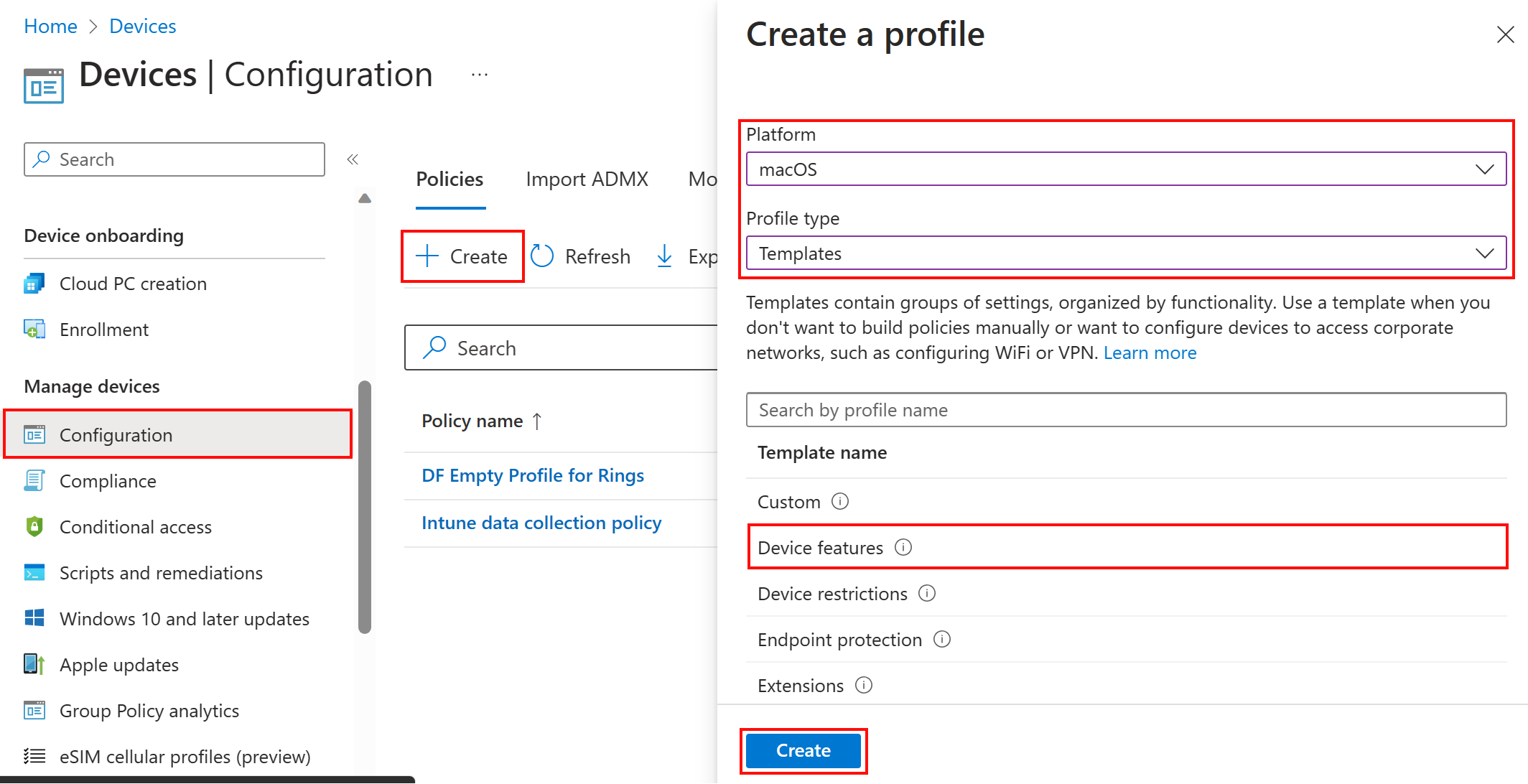

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Appareils>Gérer les appareils>Configuration>Créer une>stratégie.

Entrez les propriétés suivantes :

- Plateforme : sélectionnez macOS.

- Type de profil : sélectionnez Modèles Fonctionnalités>de l’appareil.

Sélectionnez Créer :

Dans Informations de base, entrez les propriétés suivantes :

- Nom : attribuez un nom descriptif à la stratégie. Nommez vos stratégies afin de pouvoir les identifier facilement ultérieurement. Par exemple, un bon nom de stratégie est l’extension d’application macOS-SSO.

- Description : entrez une description pour la stratégie. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

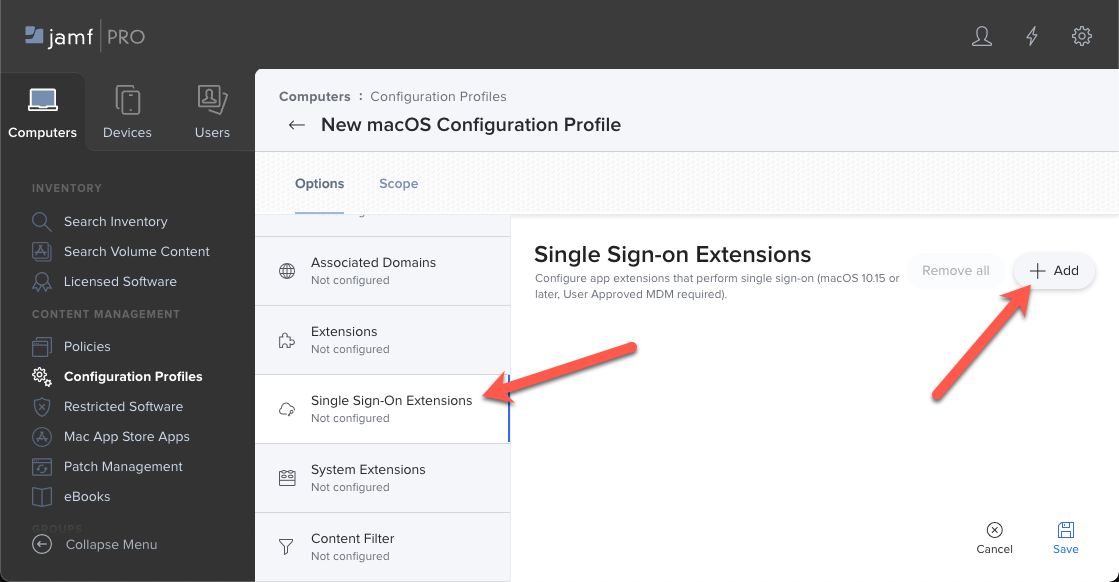

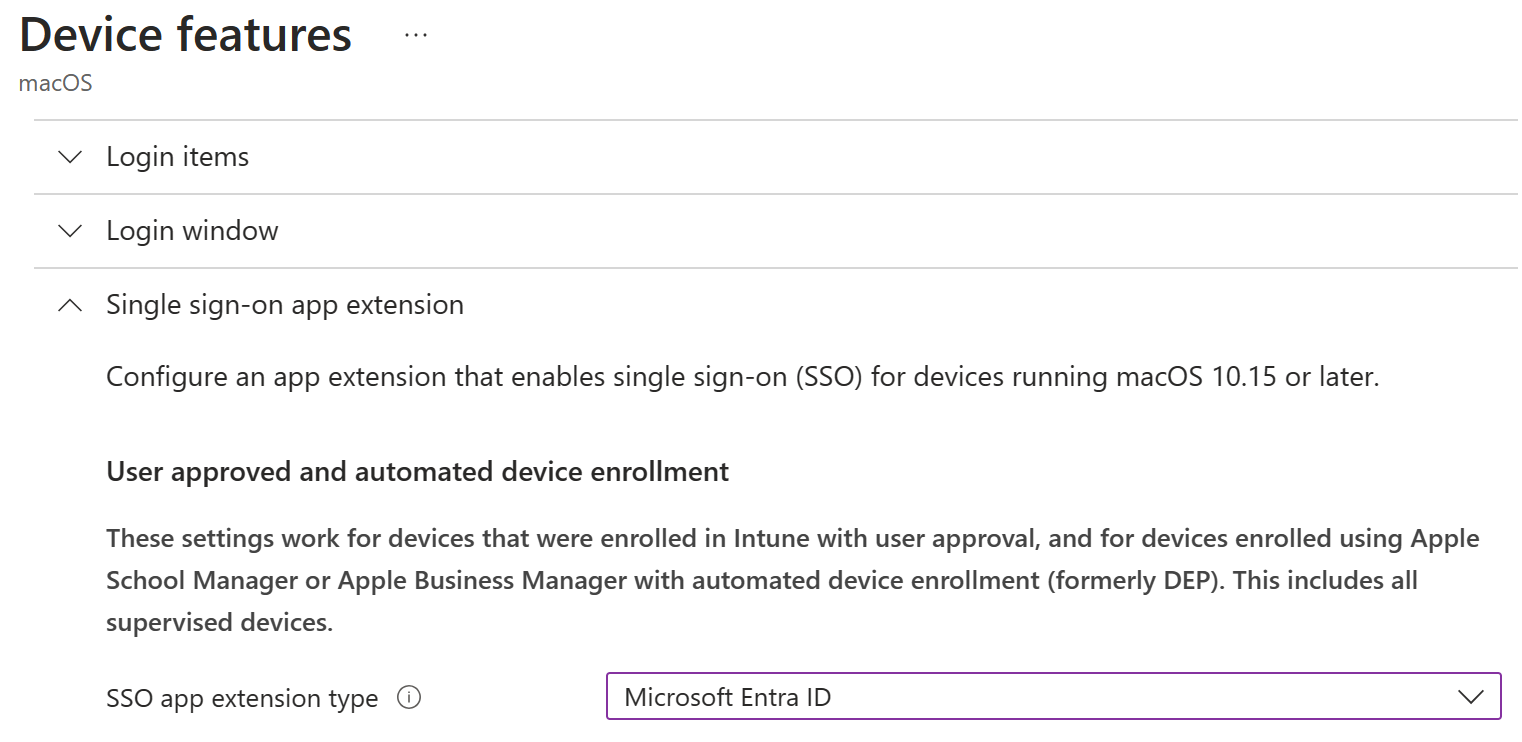

Dans Paramètres de configuration, sélectionnez Extension d’application d’authentification unique et configurez les propriétés suivantes :

Type d’extension d’application SSO : sélectionnez l’ID Microsoft Entra :

ID de l’ensemble d’applications : entrez une liste d’ID d’ensemble pour les applications qui ne prennent pas en charge MSAL et qui sont autorisées à utiliser l’authentification unique. Pour plus d’informations, consultez Applications qui n’utilisent pas MSAL.

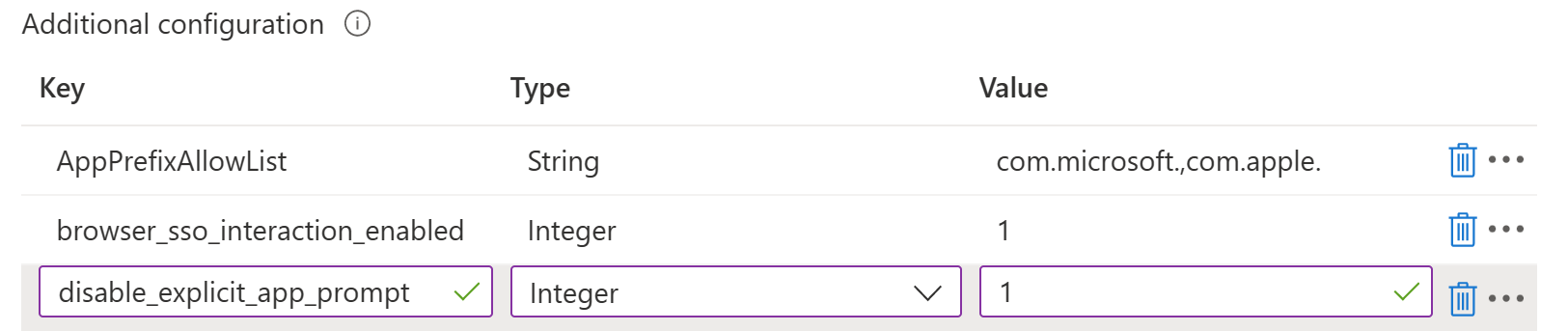

Configuration supplémentaire : pour personnaliser l’expérience de l’utilisateur final, vous pouvez ajouter les propriétés suivantes. Ces propriétés sont les valeurs par défaut utilisées par l’extension d’application SSO, mais elles peuvent être personnalisées en fonction des besoins de votre organisation :

Clé Type Description AppPrefixAllowList String Valeur recommandée : com.microsoft.,com.apple.

Entrez une liste de préfixes pour les applications qui ne prennent pas en charge MSAL et qui sont autorisées à utiliser l’authentification unique. Par exemple, entrezcom.microsoft.,com.apple.pour autoriser toutes les applications Microsoft et Apple.

Veillez à ce que ces applications répondent aux exigences de liste d’autorisation.browser_sso_interaction_enabled Entier Valeur recommandée : 1

Lorsque la valeur est1, les utilisateurs peuvent se connecter à partir du navigateur Safari et à partir d’applications qui ne prennent pas en charge MSAL. L’activation de ce paramètre permet aux utilisateurs de démarrer l’extension à partir de Safari ou d’autres applications.disable_explicit_app_prompt Entier Valeur recommandée : 1

Certaines applications peuvent appliquer à tort les invites de l’utilisateur final au niveau de la couche protocole. Si vous rencontrez ce problème, les utilisateurs sont invités à se connecter, même si le plug-in Microsoft Enterprise SSO fonctionne pour d’autres applications.

Si vous spécifiez la valeur1(un), vous réduisez ces invites.Conseil

Pour plus d’informations sur ces propriétés et sur d’autres propriétés que vous pouvez configurer, consultez Plug-in Microsoft Enterprise SSO pour appareils Apple.

Lorsque vous avez terminé de configurer les paramètres recommandés, les paramètres ressemblent aux valeurs suivantes dans votre profil de configuration Intune :

Continuez à créer le profil et affectez-le aux utilisateurs ou groupes qui reçoivent ces paramètres. Pour connaître les étapes spécifiques, accédez à Créer le profil.

Pour obtenir des conseils sur l’attribution de profils, accédez à Attribuer des profils d’utilisateur et d’appareil.

Lorsque la stratégie est prête, vous affectez la stratégie à vos utilisateurs. Microsoft vous recommande d’affecter la stratégie lorsque l’appareil s’inscrit dans Intune. Toutefois, il peut être affecté à tout moment, y compris sur des appareils existants. Lorsque l’appareil s’enregistre auprès du service Intune, il reçoit ce profil. Pour plus d’informations, consultez Intervalles d’actualisation des stratégies.

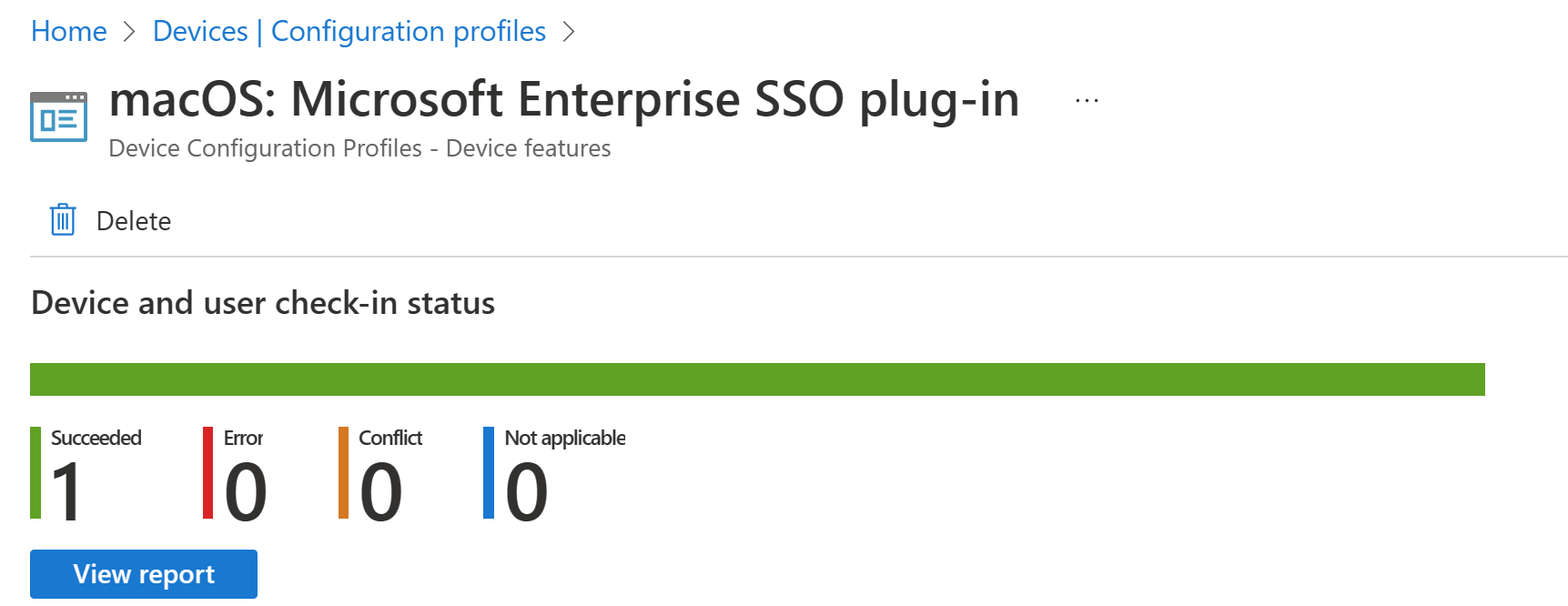

Pour vérifier que le profil a été correctement déployé, dans le Centre d’administration Intune, accédez à Appareils> Gérer laconfiguration>des appareils>, sélectionnez le profil que vous avez créé et générez un rapport :

Expérience de l’utilisateur final

Si vous ne déployez pas l’application Portail d’entreprise à l’aide d’une stratégie d’application, les utilisateurs doivent l’installer manuellement. Les utilisateurs n’ont pas besoin d’utiliser l’application Portail d’entreprise, elle doit simplement être installée sur l’appareil.

Les utilisateurs se connectent à n’importe quelle application ou tout site web pris en charge pour démarrer l’extension. L’amorçage est le processus de première connexion, qui configure l’extension.

Une fois que les utilisateurs se connectent avec succès, l’extension est automatiquement utilisée pour se connecter à toute autre application ou tout site web pris en charge.

Vous pouvez tester l’authentification unique en ouvrant Safari en mode privé (ouvre le site web d’Apple) et en ouvrant le https://portal.office.com site. Aucun nom d’utilisateur et mot de passe ne sera requis.

Sur macOS, lorsque les utilisateurs se connectent à une application professionnelle ou scolaire, ils sont invités à accepter ou à refuser l’authentification unique. Ils peuvent sélectionner Ne plus me demander de refuser l’authentification unique et de bloquer les demandes futures.

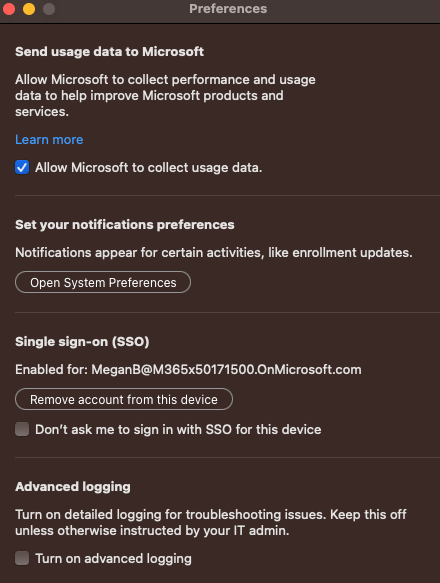

Les utilisateurs peuvent aussi gérer leurs préférences d’authentification unique dans l’application Portail d’entreprise pour macOS. Pour modifier les préférences, accédez à la barre > de menus de l’application Portail d’entrepriseParamètresdu portail> d’entreprise. Ils peuvent sélectionner ou désélectionner Ne pas me demander de me connecter avec l’authentification unique pour cet appareil.

Conseil

En savoir plus sur le fonctionnement du plug-in SSO et sur la résolution des problèmes liés à l’extension d’authentification unique Microsoft Enterprise avec le guide de résolution des problèmes d’authentification unique pour les appareils Apple.

Articles connexes

Pour plus d’informations sur le plug-in Microsoft Enterprise SSO, accédez à Plug-in Microsoft Enterprise SSO pour appareils Apple.

Pour plus d’informations d’Apple sur la charge utile de l’extension d’authentification unique, accédez à Paramètres de charge utile des extensions d’authentification unique (ouvre le site web d’Apple).

Pour plus d’informations sur la résolution des problèmes liés à l’extension Microsoft Enterprise SSO, consultez Résolution des problèmes liés au plug-in Microsoft Enterprise SSO Extension sur les appareils Apple.