Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article fournit des conseils de dépannage utilisés par les administrateurs pour résoudre les problèmes liés au déploiement et à l’utilisation du plug-in Enterprise SSO. L’extension Apple SSO peut être installée sur iOS/iPadOS et macOS.

Les organisations peuvent choisir de déployer SSO sur leurs appareils d’entreprise pour offrir une meilleure expérience à leurs utilisateurs finaux. Sur les plateformes Apple, ce processus implique l’implémentation de l’authentification unique (SSO) via des jetons d’actualisation principaux. SSO dispense les utilisateurs finaux de la contrainte des invites d'authentification excessives.

Microsoft a implémenté un plug-in basé sur l’infrastructure Apple SSO, qui fournit une authentification répartie pour les applications intégrées à Microsoft Entra ID. Pour plus d’informations, consultez l’article Microsoft Enterprise SSO plug-in pour les appareils Apple.

Types d’extension

Apple prend en charge deux types d’extensions SSO qui font partie de son framework : Redirection et Informations d'Identification. Le plugin Microsoft Enterprise Single Sign-On a été implémenté comme un type de redirection et est plus adéquat pour la répartition d’authentification vers Microsoft Entra ID. Le tableau suivant met en parallèle les deux types d'extensions.

| Type d’extension | Idéale pour | Fonctionnement | Différences clés |

|---|---|---|---|

| Redirection | Méthodes d’authentification modernes dont OpenID Connect, OAUTH2 et SAML (Microsoft Entra ID) | Le système d’exploitation intercepte la requête d’authentification depuis l’application vers les URL du fournisseur d’identité défini dans le profil de configuration de l’extension GPM. Les extensions de redirection reçoivent : les URL, en-têtes et corps. | Demander des informations d’identification avant les données. Utilise des URL dans le profil de configuration GPM. |

| Informations d'identification | Authentification par défi-réponse de types comme Kerberos (services de domaine Active Directory sur site) | La requête est envoyée de l’application au serveur d’authentification (contrôleur de domaine AD). Les extensions d’informations d’identification sont configurées avec HÔTES dans le profil de configuration GPM. Si le serveur d’authentification retourne un challenge correspondant à un hôte répertorié dans le profil, le système d’exploitation achemine le challenge vers l’extension. L’extension a le choix de gérer ou de rejeter le challenge. S’il est géré, l’extension retourne les en-têtes d’autorisation pour finaliser la requête, et le serveur d’authentification retourne la réponse à l’appelant. | Les données de requête sont ensuite testées pour l’authentification. Utilisez des HÔTES dans le profil de configuration GPM. |

Microsoft dispose d’implémentations pour authentification répartie pour les systèmes d’exploitation clients suivants :

| Système d’exploitation | Répartiteur d’authentification |

|---|---|

| Fenêtres | Gestionnaire de comptes Web (WAM) |

| iOS/iPadOS | Microsoft Authenticator |

| Android | Microsoft Authenticator ou Microsoft Portail d'entreprise Intune |

| macOS | Microsoft Portail d'entreprise Intune (via l’extension SSO) |

Toutes les applications de répartiteur Microsoft utilisent un artefact essentiel appelé Jeton d’actualisation principal (PRT), qui est un JSON Web Token (JWT) utilisé pour obtenir des jetons d’accès pour les applications et les ressources Web sécurisées avec Microsoft Entra ID. Lorsqu’elle est déployée via un GPM, l’extension SSO de l'entreprise pour macOS ou iOS obtient un PRT similaire aux PRT utilisés sur les appareils Windows par le Gestionnaire de comptes Web (WAM). Pour plus d’informations, consultez l’article Qu’est-ce qu’un jeton d’actualisation principal.

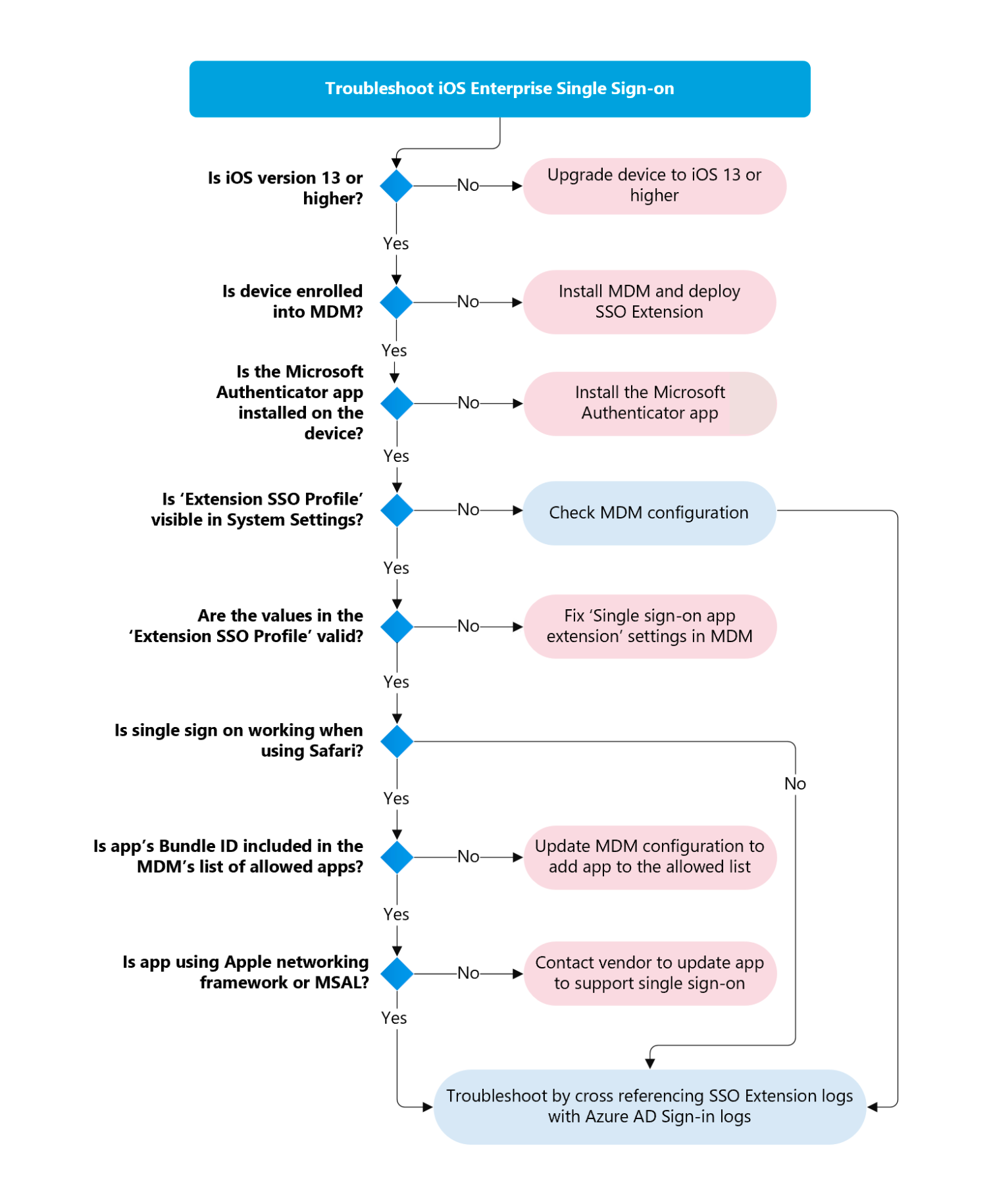

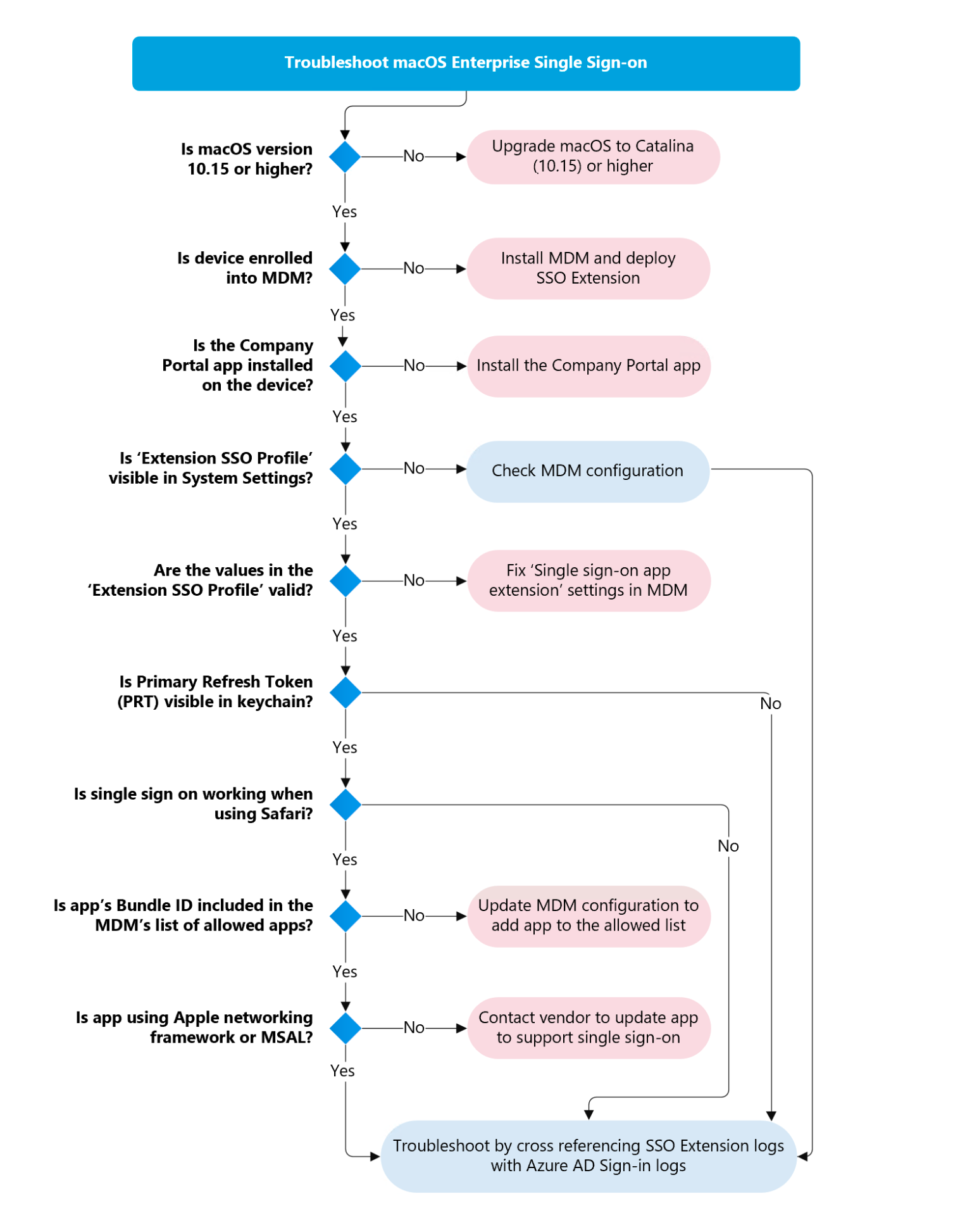

Modèle de résolution des problèmes

Le présent organigramme décrit un processus logique pour la résolution des problèmes liés à l'extension SSO. La suite de cet article détaillera les étapes décrites dans cet organigramme. La résolution des problèmes peut être divisée en deux domaines de focus distincts : le déploiement et le flux d’authentification d’application.

Étapes pour désactiver l’authentification unique Platform (PSSO) sur macOS

Pour refuser une authentification unique activée par erreur, les administrateurs doivent supprimer le profil d’extension d’authentification unique avec la PSSO activée des appareils et déployer un nouveau profil d’extension d’authentification unique avec des indicateurs de PSSO désactivés ou supprimés.

- Supprimer le ciblage du profil d’authentification unique avec PSSO activée

- Lancer la synchronisation de l’appareil pour obtenir le profil d’authentification unique avec PSSO activée supprimée de l’appareil

- Cibler l’appareil avec un nouveau profil d’authentification unique avec PSSO désactivée

- Lancer la synchronisation de l’appareil pour installer le nouveau profil sur l’appareil

Importante

Remarque : la mise à jour du profil d’authentification unique existant sur l’appareil n’aide PAS à désactiver la PSSO une fois l’inscription cette dernière terminée. Seule une suppression complète du profil d’authentification unique de l’appareil supprime l’état PSSO de l’appareil.

Context :

Les utilisateurs commencent à voir la notification d’inscription PSSO sur les appareils macOS 13+ dans deux scénarios :

- Si l’appareil dispose déjà de la version du Portail d’entreprise Intune prenant en charge la PSSO et que l’administrateur déploie une nouvelle stratégie d’extension d’authentification unique avec la PSSO activée

- Si l’utilisateur est déjà ciblé par une stratégie d’extension d’authentification unique avec la PSSO activée et qu’ultérieurement, une version du Portail d’entreprise Intune prenant en charge la PSSO est installée sur l’appareil.

Attention

Les administrateurs ne doivent pas cibler les utilisateurs disposant d'une stratégie d'extension SSO avec PSSO activé, sauf s'ils ont été testés et sont prêts à être déployés, car cela peut potentiellement compromettre les utilisateurs existants et leurs conditions de conformité.

Importante

Remarque : pour les utilisateurs qui terminent l’inscription de la PSSO, l’inscription WPJ héritée sera supprimée du trousseau. Si l’inscription de la PSSO a été effectuée par erreur, une fois que l’administrateur supprime le profil d’authentification unique avec PSSO et installe un nouveau profil sans PSSO, l’inscription WPJ héritée doit être à nouveau effectuée pour que la conformité de l’appareil s’applique.

Résolution des problèmes liés au déploiement

La plupart des problèmes rencontrés par les clients proviennent soit d’une configuration incorrecte de la Gestion des périphériques mobiles (GPM) pour l’extension de profil SSO, soit d’une incapacité pour l’appareil Apple à recevoir le profil de configuration de la GPM. Cette section décrit les étapes à suivre pour vous assurer que le profil GPM a été déployé sur un Mac et qu’il dispose de la configuration adéquate.

Conditions requises pour le déploiement

- système d’exploitation macOS : version 10.15 (Catalina) ou ultérieure.

- Système d’exploitation iOS : version 13 ou ultérieure.

- Appareil géré par n’importe quel fournisseur MDM qui prend en charge Apple macOS et/ou iOS (inscription MDM).

- Logiciel Broker d’authentification installé : Portail d’entreprise Microsoft Intune ou Microsoft Authenticator pour iOS.

Vérifiez la version du système d’exploitation macOS

Procédez ainsi pour vérifier la version du système d’exploitation sur l’appareil macOS. Les profils d’extension Apple SSO sont déployés uniquement sur les appareils exécutant macOS 10.15 (Catalina) ou version ultérieure. Vous pouvez vérifier la version macOS à partir de l’interface utilisateur ou du terminal.

Interface utilisateur

Sur l’appareil macOS, sélectionnez l’icône Apple dans le coin supérieur gauche, puis sélectionnez À propos de ce Mac.

La version du système d’exploitation est répertoriée à côté de macOS.

Terminal

À partir de l’appareil macOS, double-cliquez sur le dossier Applications , puis double-cliquez sur le dossier Utilitaires .

Double-cliquez sur l’application Terminal .

À l'ouverture du terminal, entrez sw_vers à l'invite et cherchez un résultat semblable au suivant :

% sw_vers ProductName: macOS ProductVersion: 13.0.1 BuildVersion: 22A400

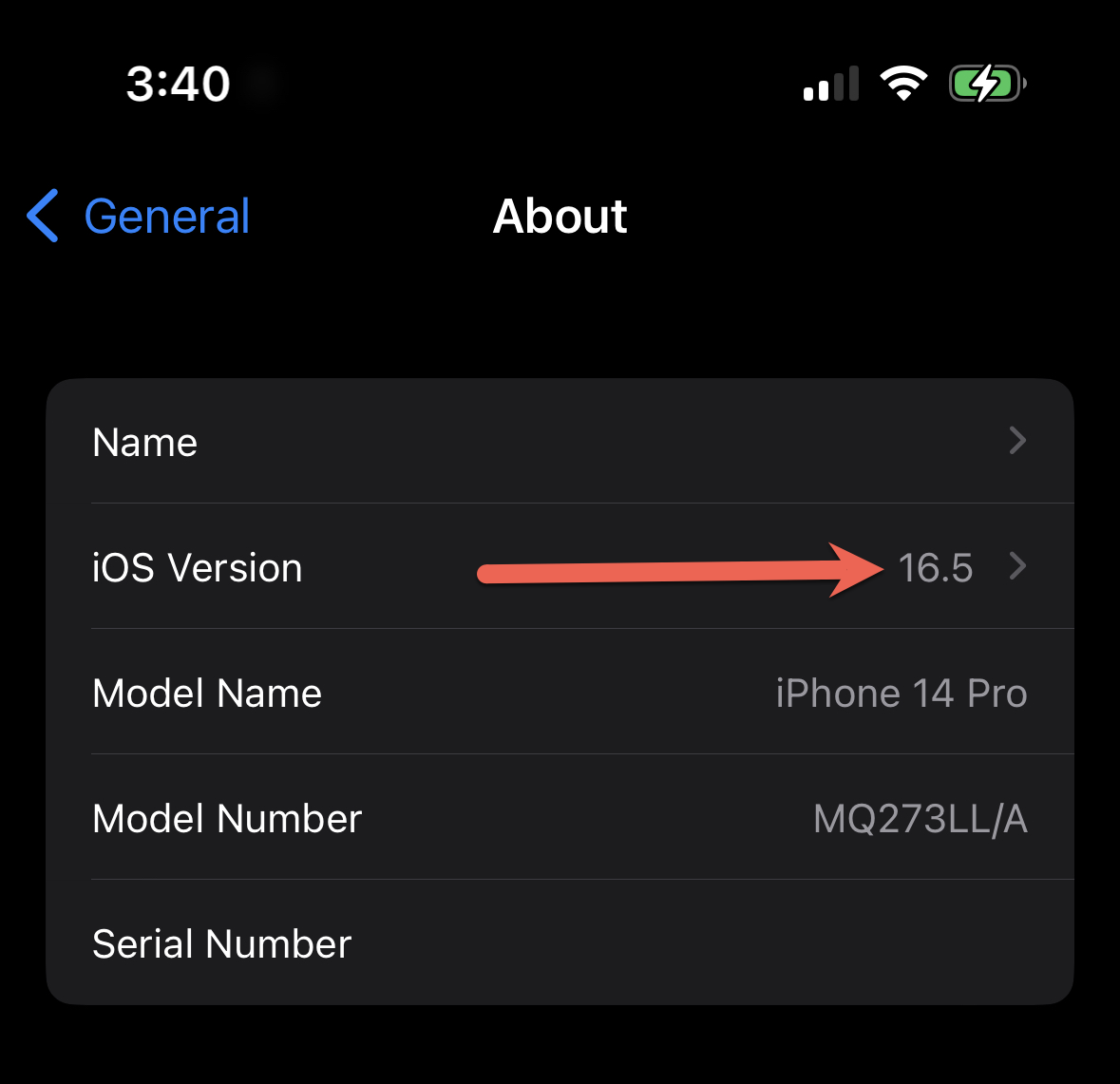

Vérifiez la version du système d’exploitation iOS

Procédez ainsi pour vérifier la version du système d’exploitation sur l’appareil iOS. Les profils d’extension Apple SSO sont déployés uniquement sur les appareils exécutant iOS 13 ou version ultérieure. Vous pouvez vérifier la version iOS à partir de l’application Paramètres. Ouvrez l’application Paramètres :

Accédez à Général , puis À propos. Cet écran répertorie des informations sur l’appareil, notamment le numéro de version iOS :

Déploiement GPM du profil de configuration de l’extension SSO

Collaborez avec votre administrateur GPM (ou équipe de gestion des appareils) pour vous assurer du déploiement du profil de configuration de l'extension sur les appareils Apple. Le profil d’extension peut être déployé depuis n’importe quel GPM qui prend en charge les appareils macOS ou iOS.

Importante

Apple exige que les appareils soient inscrits dans une GPM pour pouvoir déployer l'extension SSO.

Le tableau suivant fournit des conseils d’installation GPM spécifiques au système d’exploitation sur lequel vous déployez l’extension :

- iOS/iPadOS : Déployer le plug-in Microsoft Enterprise SSO

- macOS : Déployer le plug-in Microsoft Enterprise SSO

Importante

Même si tout GPM est pris en charge pour le déploiement de l’extension SSO, de nombreuses organisations définissent des politiques d’accès conditionnel liées aux appareils afin d’évaluer les politiques de conformité du GPM. Si un GPM tiers est utilisé, assurez-vous que le fournisseur MDM prend en charge la conformité des partenaires Intune si vous souhaitez utiliser des stratégies d’accès conditionnel basées sur les appareils. Lorsque l’extension SSO est déployée via Intune ou un fournisseur GPM prenant en charge la conformité des partenaires Intune, l’extension peut transmettre le certificat de l’appareil à Microsoft Entra ID pour pouvoir effectuer l’authentification de l’appareil.

Valider la configuration de mises en réseau sur un appareil macOS

L’infrastructure de l’extension SSO d’Apple et de l’extension Microsoft Enterprise Single Sign-On intégrée nécessitent que certains domaines soient exemptés de l’interception/inspection TLS (également appelée interruption et inspection du proxy). Les domaines suivants ne doivent pas être soumis à l’inspection TLS :

- app-site-association.cdn-apple.com

- app-site-association.networking.apple

Vérifiez si la configuration SSO est interrompue en raison de l’inspection TLS

Vous pouvez vérifier si l’inspection TLS a un impact sur votre configuration SSO en exécutant un sysdiagnose depuis l’application Terminal sur un appareil affecté :

sudo sysdiagnose -f ~/Desktop/

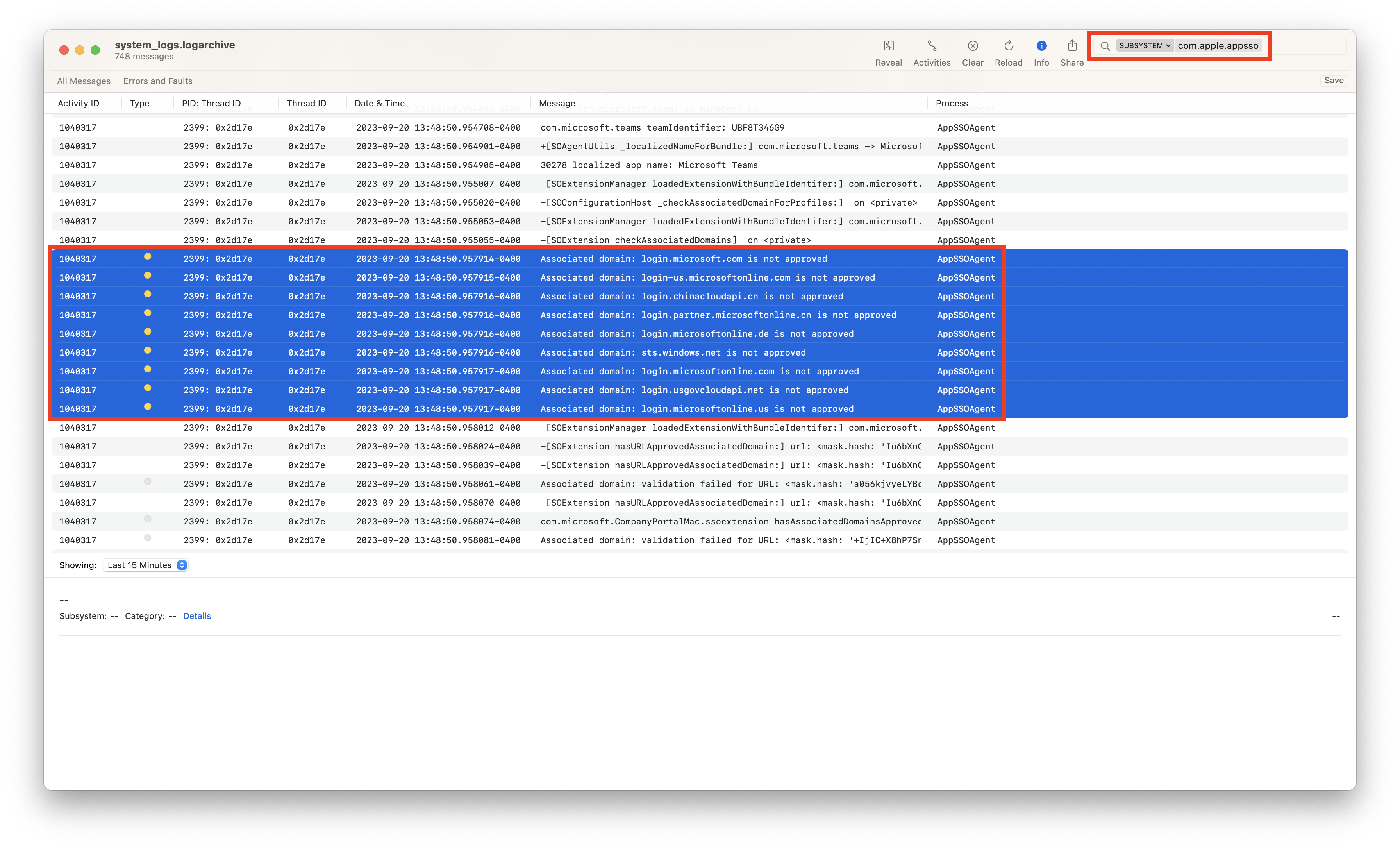

Le sysdiagnose sera enregistré sur votre bureau sous la forme d’une archive .tar.gz. Extrayez l’archive et ouvrez le fichier system_logs.logarchive . Celui-ci s’ouvre dans l’application Console. Recherchez com.apple.appsso et remplacez le filtre par SOUS-SYSTÈME :

Recherchez des évènements indiquant qu’il existe des échecs de domaine associés, en particulier liés aux domaines Microsoft, comme login.microsoftonline.com. Ces évènements peuvent indiquer des problèmes d’inspection TLS, ce qui empêchera l’extension SSO de fonctionner correctement. Les domaines Apple n’apparaissent pas dans le journal sysdiagnose, même s’ils sont affectés par une configuration d’inspection TLS non prise en charge.

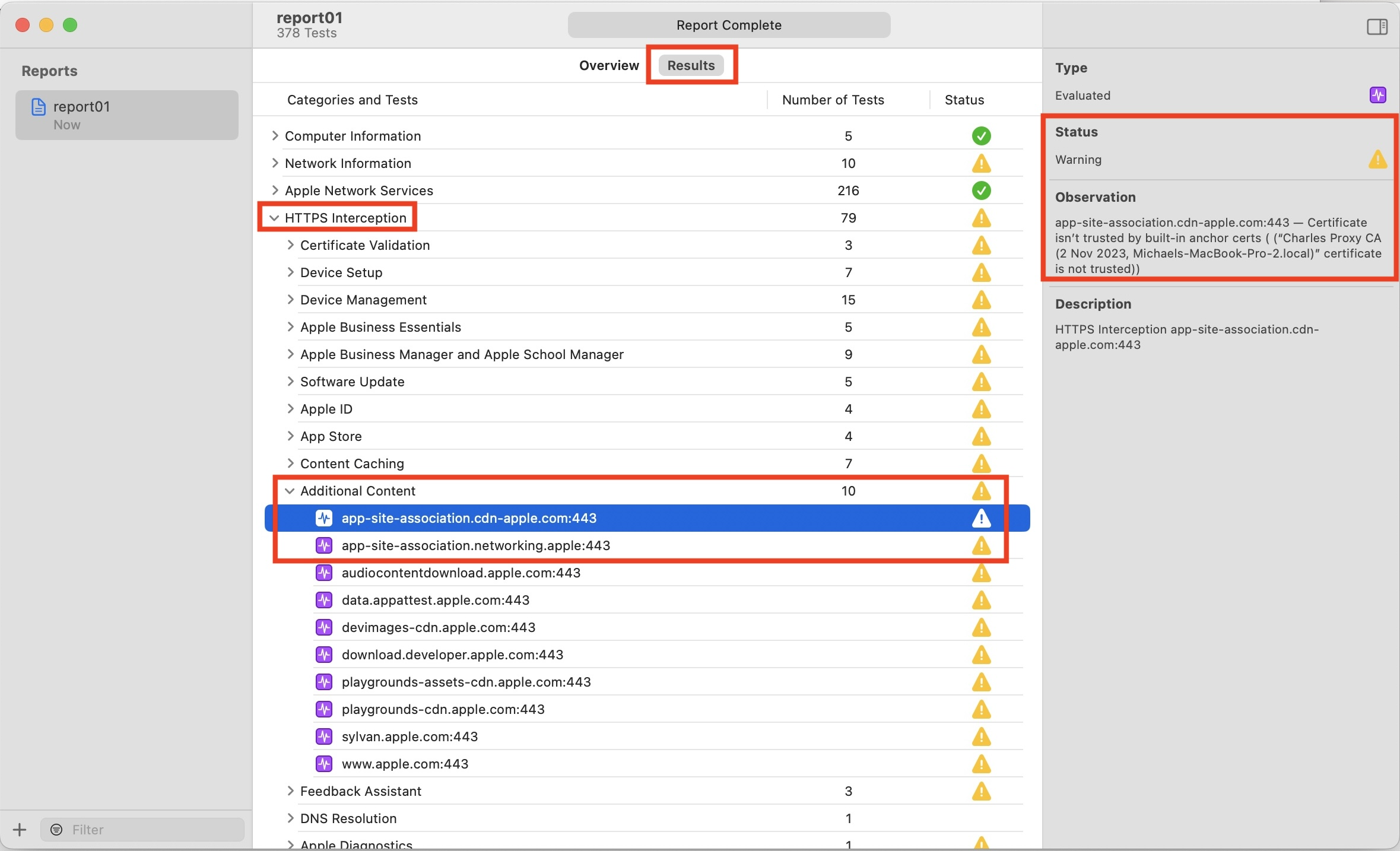

Valider la configuration d’inspection TLS

Apple fournit un outil macOS pour vérifier un certain nombre de problèmes de configuration courants appelé Utilitaire d’évaluation Mac. Cet outil peut être téléchargé à partir d’AppleSeed pour l’informatique. Si vous avez accès à AppleSeed pour l’informatique, téléchargez l’Utilitaire d’évaluation Mac depuis la zone Ressources. Après avoir installé l’application, exécutez une évaluation. Une fois l’évaluation terminée, accédez à HTTPS Interception -->Contenu supplémentaire -> et vérifiez les deux éléments ci-dessous :

Si ces vérifications retournent un avertissement ou une erreur, une inspection TLS peut être en cours sur l’appareil. Collaborez avec votre équipe réseau pour exempter *.cdn-apple.com et *.networking.apple de l’inspection TLS.

Générer des journaux swcd détaillés

Apple fournit un utilitaire de ligne de commande appelé swcutil qui permet de surveiller la progression de la validation de domaine associée. Vous pouvez surveiller les erreurs de domaine associées à l’aide de la commande suivante :

sudo swcutil watch --verbose

Recherchez l’entrée suivante dans les journaux d’activité et vérifiez si elle est marquée comme approuvée ou s’il existe des erreurs :

```

Entry s = authsrv, a = UBF8T346G9.com.microsoft.CompanyPortalMac, d = login.microsoftonline.com

```

Effacer le cache de l’inspection TLS macOS

Si vous avez des problèmes avec des domaines associés et que vous avez autorisé des domaines dans votre outil d’inspection TLS sur l’appareil, l’invalidation du cache de validation des domaines associés d’Apple peut prendre un certain temps. Malheureusement, il n’existe pas d’étapes déterministes permettant de réamorcer la revalidation des domaines associés sur toutes les machines, mais vous pouvez essayer certaines choses.

Vous pouvez exécuter les commandes suivantes pour réinitialiser le cache de l’appareil :

pkill -9 swcd

sudo swcutil reset

pkill -9 AppSSOAgent

Retestez la configuration de l’extension SSO après avoir réinitialisé le cache.

Parfois, cette commande est insuffisante et ne réinitialise pas complètement le cache. Dans ce cas, vous pouvez procéder comme suit :

- Supprimez ou déplacez l’application Portail d’entreprise Intune vers la Corbeille, puis redémarrez votre appareil. Une fois le redémarrage terminé, vous pouvez essayer de réinstaller l’application Portail d’entreprise.

- Réinscrivez votre appareil.

Si aucune des méthodes ci-dessus ne résout votre problème, il peut y avoir autre chose dans votre environnement susceptible de bloquer la validation de domaine associée. Dans un tel cas, contactez le support Apple pour une résolution des problèmes plus poussée.

Vérifiez que la protection de l’intégrité du système (SIP) est activée

L’infrastructure d’authentification unique d’entreprise nécessite la validation réussie de la signature de code. Si une machine a été explicitement exclue de la protection de l’intégrité du système (SIP) , la signature de code peut ne pas fonctionner correctement. Si cela se produit, la machine subira des échecs sysdiagnose tels que l'erreur suivante :

Error Domain=com.apple.AppSSO.AuthorizationError Code=-1000 "invalid team identifier of the extension=com.microsoft.CompanyPortalMac.ssoextension" UserInfo={NSLocalizedDescription=invalid team identifier of the extension=com.microsoft.CompanyPortalMac.ssoextension}

Pour résoudre ce problème, effectuez l’une des étapes suivantes :

- Réactivez la protection de l’intégrité du système sur l’ordinateur concerné.

- Si la nouvelle activation de la protection de l’intégrité du système n’est pas possible, assurez-vous que

sudo nvram boot-argsn’a pas la valeuramfi_get_out_of_my_waydéfinie sur1. Si c’est le cas, supprimez cette valeur ou définissez-la sur0pour résoudre le problème.

Valider le profil de configuration SSO sur un appareil macOS

En supposant que l’administrateur MDM a suivi les étapes décrites dans la section précédente déploiement mdm du profil d’extension SSO, l’étape suivante consiste à vérifier si le profil a été déployé avec succès sur l’appareil.

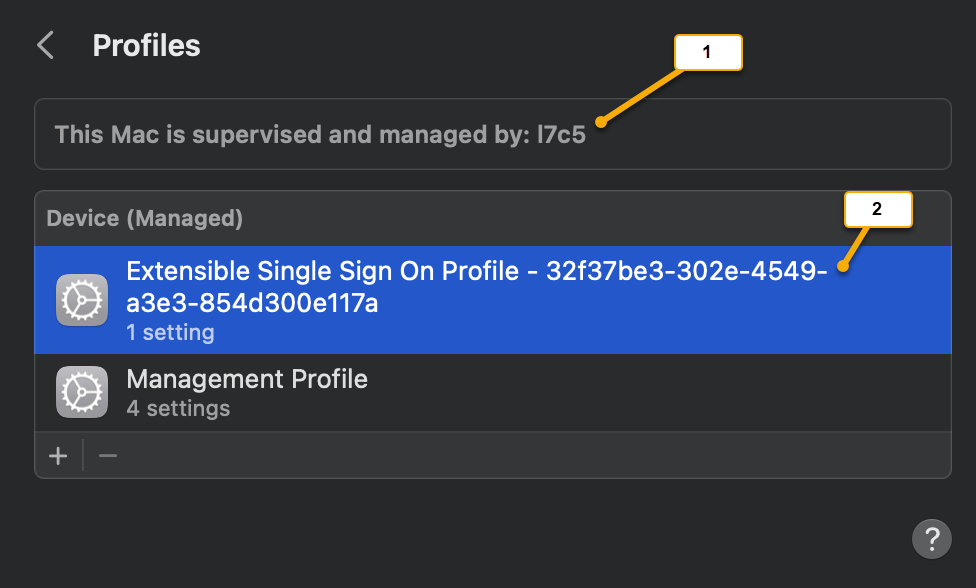

Rechercher le profil de configuration GPM de l’extension SSO

Sur l’appareil macOS, sélectionnez les paramètres système.

Lorsque les paramètres système s’affichent, tapez Profils et appuyez sur retour.

Cette action doit afficher le panneau Profils .

Légende de la capture d’écran Descriptif 1 Indique que l’appareil est sous gestion MDM . 2 Il pourrait y avoir plusieurs profils parmi lesquels choisir. Dans cet exemple, le profil d’extension Microsoft Enterprise SSO est appelé Extensible Single Sign On Profile-32f37be3-302e-4549-a3e3-854d300e117a. Note

Selon le type de GPM utilisé, plusieurs profils peuvent être répertoriés et leur nomenclature est arbitraire en fonction de la configuration du GPM. Sélectionnez chacun d’eux et inspectez que la ligne Paramètres indique qu’il s’agit d’une extension d’authentification unique.

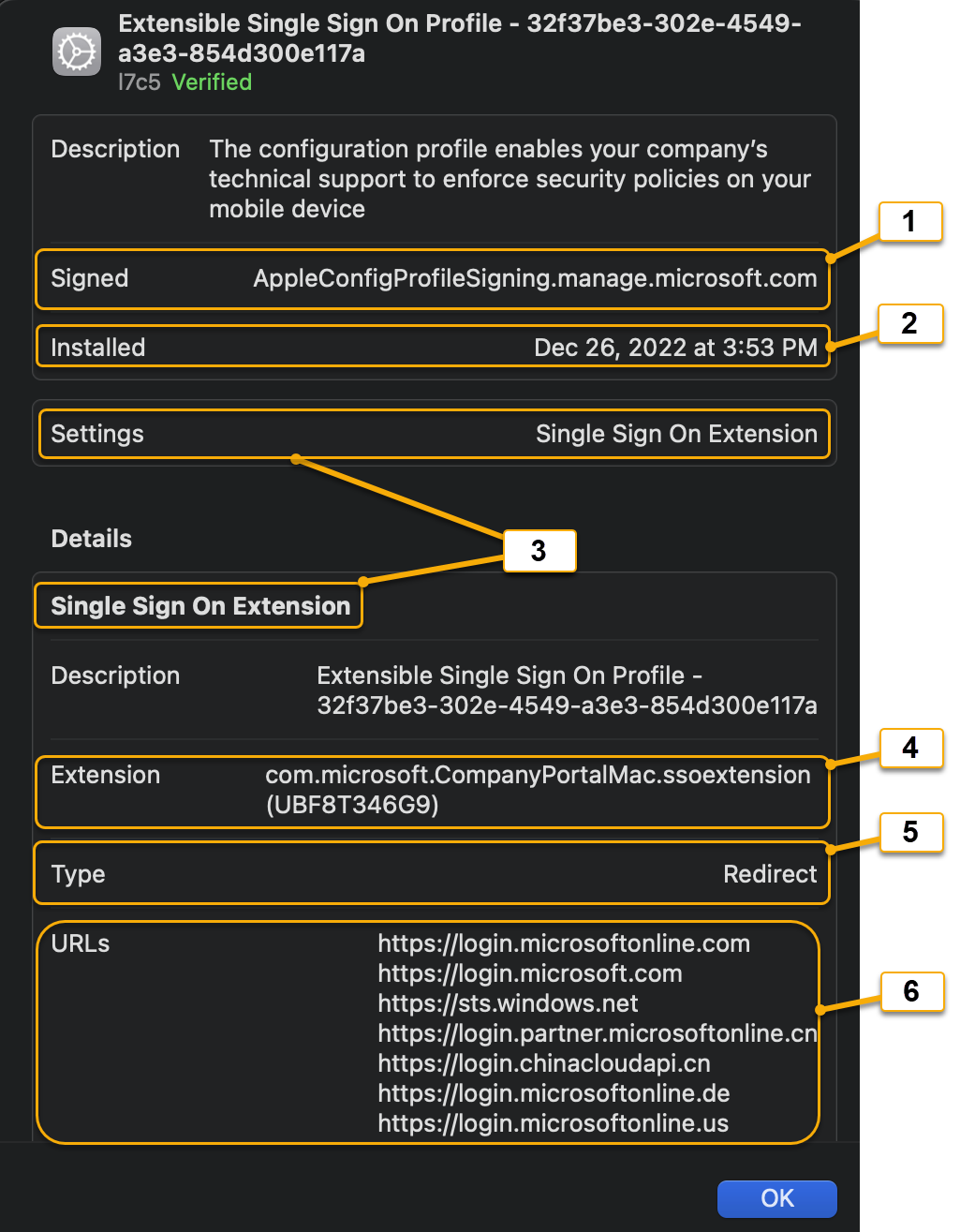

Double-cliquez sur le profil de configuration qui correspond à une valeur Paramètres de l’extension d’authentification unique.

Légende de la capture d’écran Paramètre du profil de configuration Descriptif 1 Signé Pouvoir de signature du fournisseur GPM. 2 Installé Date et horodatage indiquant la date d'installation (ou mise à jour) de l'extension. 3 Paramètres : extension d’authentification unique Indique que ce profil de configuration est un type d’extension Apple SSO . 4 Extension Identificateur qui correspond à l’ID de bundle de l’application qui exécute le plug-in d’extension Microsoft Enterprise. L’identificateur doit toujours être défini com.microsoft.CompanyPortalMac.ssoextensionet l’identificateur d’équipe doit apparaître sous la forme (UBF8T346G9) si le profil est installé sur un appareil macOS. Si les valeurs diffèrent, le GPM n’appelle pas correctement l’extension.5 Type L’extension SSO Microsoft Enterprise doit toujours être définie sur un type d’extension Redirection. Pour plus d’informations, consultez Redirection et Types d’extension d’informations d’identification. 6 URL URL de connexion appartenant au fournisseur d’identité (ID Microsoft Entra). Consultez la liste des URL prises en charge. Toutes les extensions de redirection Apple SSO doivent avoir les composants de charge utile GPM suivants dans le profil de configuration :

Composant de charge utile GPM Descriptif Identificateur d’extension Inclut à la fois l’identificateur d’offre groupée et l’identificateur d’équipe de l’application sur l’appareil macOS, exécutant l’extension. Remarque : L’extension Microsoft Enterprise SSO doit toujours être définie sur : com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9) pour informer le système d’exploitation macOS que le code client de l’extension fait partie de l’application Portail d’entreprise Intune. Type Doit être défini sur Redirection pour indiquer un type d’extension de redirection . URL URL de point de terminaison du fournisseur d’identité (Microsoft Entra ID), par lequel le système d’exploitation transmet les requêtes d’authentification à l’extension. Configuration facultative spécifique à l’extension Valeurs de dictionnaire pouvant servir de paramètres de configuration. Dans le contexte de l’extension Microsoft Enterprise Single Sign-On, ces paramètres de configuration sont appelés indicateurs de fonctionnalité. Consultez les définitions d’indicateur de fonctionnalité. Note

Les définitions GPM pour le profil d’extension Apple SSO peuvent être référencées dans l’article Paramètres de charge utile GPM SSO extensible pour les appareils Apple Microsoft a intégré notre extension selon ce schéma. Consultez le plug-in Microsoft Enterprise SSO pour les appareils Apple

Pour vérifier que le profil approprié pour l’extension Microsoft Enterprise SSO est installé, le champ Extension doit correspondre à : com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9).

Notez le champ Installé dans le profil de configuration, car il peut s’agir d’un indicateur de résolution des problèmes utile lorsque des modifications sont apportées à sa configuration.

Si le profil de configuration correct a été vérifié, passez à la section Résolution des problèmes de flux d’authentification d’application .

Le profil de configuration GPM est absent

Si le profil de configuration de l’extension SSO n’apparaît pas dans la liste Profils après avoir suivi la section précédente, il peut s’agir du fait que la configuration MDM a activé le ciblage utilisateur/appareil, ce qui permet de filtrer efficacement l’utilisateur ou l’appareil de recevoir le profil de configuration. Contactez votre administrateur de gestion des périphériques mobiles et collectez les journaux de Console trouvés dans la section suivante.

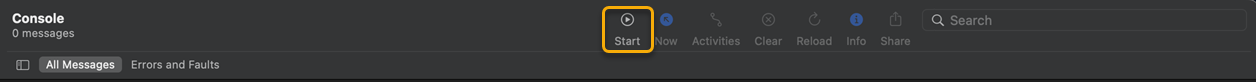

Rassembler les journaux spécifiques de la console GPM

À partir de l’appareil macOS, double-cliquez sur le dossier Applications , puis double-cliquez sur le dossier Utilitaires .

Double-cliquez sur l’application console .

Cliquez sur le bouton Démarrer pour activer la journalisation des traces de la console.

Demandez à l'administrateur MDM de tenter le redéploiement du profil de configuration sur cet appareil/utilisateur macOS et de forcer un cycle de synchronisation.

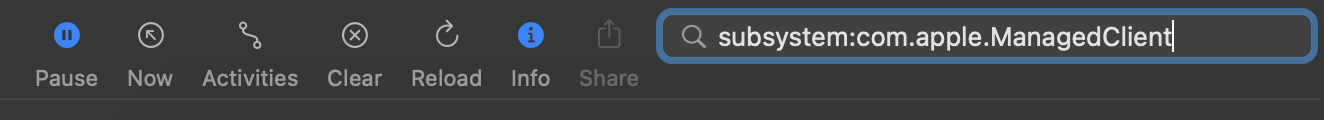

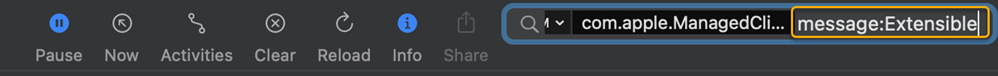

Tapez sous-système :com.apple.ManagedClient dans la barre de recherche et appuyez sur retour.

Où le curseur clignote dans la barre de recherche , tapez message :Extensible.

Vous devriez maintenant voir les journaux de la console GPM filtrés sur les activités de profil de configuration SSO extensible. La capture d'écran ci-dessous présente une entrée de journal Profil de configuration installé, indiquant que le profil de configuration a été installé.

Résolution des problèmes liés au flux d’authentification d’application

Les instructions de cette section supposent que l’appareil macOS dispose d’un profil de configuration correctement déployé. Pour connaître les étapes, consultez Valider le profil de configuration de l’authentification unique sur macOS Device .

Une fois déployée, l’extension d’authentification unique Microsoft Enterprise pour les appareils Apple prend en charge deux types de flux d’authentification d’application pour chaque type d’application. Pendant la résolution des problèmes, il est important de comprendre le type d’application utilisé.

Types d’applications

| Type d'application | Authentification interactive | Authentification silencieuse | Descriptif | Exemples |

|---|---|---|---|---|

| MSAL native application | X | X | MSAL (Microsoft Authentication Library) est un cadre de développement d’applications adapté à la création d’applications utilisant la plateforme d’identité Microsoft (Microsoft Entra ID). Les applications basées sur MSAL version 1.1 ou ultérieure peuvent s’intégrer à l’extension d’authentification unique Microsoft Enterprise. Si l'application est capable d'utiliser l'extension SSO (broker), elle l'utilise sans aucune configuration supplémentaire. Pour plus d'informations, consultez notre exemple de documentation pour développeurs MSAL. |

Microsoft To Do |

| SSO non-MSAL native/navigateur | X | Les applications utilisant des technologies de mise en réseau ou de vues Web Apple peuvent être configurées pour obtenir des informations d’identification partagées depuis l’extension SSO Les indicateurs de fonctionnalité doivent être configurés pour garantir que l’ID d’offre groupée de chaque application est autorisé à obtenir les informations d’identification partagées (PRT). |

Microsoft Word Safari Microsoft Edge Visual Studio |

Importante

Toutes les applications natives Microsoft n’utilisent pas l’infrastructure MSAL. Au moment de la publication de cet article, la plupart des applications Microsoft Office macOS utilisent encore l'ancienne plateforme de bibliothèque ADAL et reposent donc sur le flux SSO du navigateur.

Comment trouver l’ID d’offre groupée d’une application sur macOS

À partir de l’appareil macOS, double-cliquez sur le dossier Applications , puis double-cliquez sur le dossier Utilitaires .

Double-cliquez sur l’application Terminal .

Lorsque le terminal s’ouvre, tapez

osascript -e 'id of app "<appname>"'dans l’invite. En voici quelques exemples :% osascript -e 'id of app "Safari"' com.apple.Safari % osascript -e 'id of app "OneDrive"' com.microsoft.OneDrive % osascript -e 'id of app "Microsoft Edge"' com.microsoft.edgemacMaintenant que les ID de bundle ont été collectés, suivez nos instructions pour configurer les indicateurs de fonctionnalité pour permettre aux applications non MSAL Native/Browser SSO d’utiliser l’extension d’authentification unique. Remarque : tous les ID d’offre groupée sont sensibles à la casse pour la configuration de l’indicateur de fonctionnalité.

Attention

Les applications qui n’utilisent pas les technologies de mise en réseau Apple (comme WKWebview et NSURLSession) ne pourront pas utiliser les informations d’identification partagées (PRT) à partir de l’extension d’authentification unique. Google Chrome et Mozilla Firefox tombent dans cette catégorie. Même s’ils sont configurés dans le profil de configuration GPM, le résultat est une invite d’authentification normale dans le navigateur.

Amorçage

Par défaut, seules les applications MSAL appellent l’extension SSO, puis l’extension acquiert à son tour des informations d’identification partagées (PRT) auprès de Microsoft Entra ID. Toutefois, l’application de navigateur Safari ou d’autres applications non MSAL peut être configurée pour acquérir le PRT. Consultez Autoriser les utilisateurs à se connecter à partir d’applications qui n’utilisent pas MSAL et le navigateur Safari. Une fois que l’extension SSO a acquis un PRT, elle stocke les informations d’identification dans le trousseau de session de l’utilisateur. Ensuite, vérifiez la présence du PRT dans le trousseau de l’utilisateur :

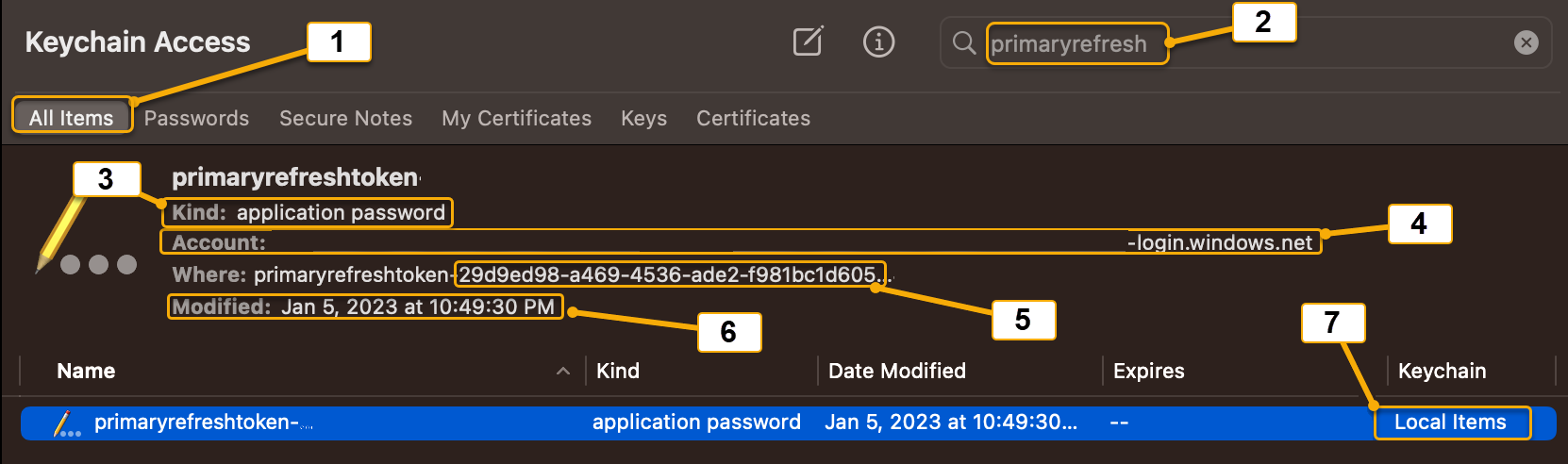

Vérification du trousseau d’accès pour PRT

À partir de l’appareil macOS, double-cliquez sur le dossier Applications , puis double-cliquez sur le dossier Utilitaires .

Double-cliquez sur l’application Keychain Access .

Sous Trousseaux par défaut, choisissez Éléments locaux (ou iCloud).

- Vérifiez que tous les éléments sont sélectionnés.

- Dans la barre de recherche, sur le côté droit, saisissez

primaryrefresh(Pour filtrer).

Légende de la capture d’écran Composant trousseau d’informations d’identification Descriptif 1 Tous les éléments Affiche tous les types d’informations d’identification dans le trousseau d’accès 2 Barre de recherche du trousseau Autorise le filtrage en fonction des informations d’identification. Pour filtrer le type de PRT Microsoft Entra, saisissez primaryrefresh3 Kind Renvoie au type d’informations d’identification. Les informations d’identification "PRT" de Microsoft Entra sont un type de mot de passe d'application. 4 Compte Affiche le compte d’utilisateur Microsoft Entra possédant le PRT au format : UserObjectId.TenantId-login.windows.net5 Où Affiche le nom complet de l'information d'identification. Les informations d’identification Microsoft Entra PRT commencent par le format suivant : primaryrefreshtoken-29d9ed98-a469-4536-ade2-f981bc1d605Le 29d9ed98-a469-4536-ade2-f981bc1d605 est l’ID d’application pour le service Microsoft Authentication Broker , responsable de la gestion des demandes d’acquisition PRT6 Modifié Affiche la date de la dernière mise à jour des informations d’identification. Pour les informations d’identification Microsoft Entra PRT, chaque fois que les informations d’identification sont démarrées ou mises à jour par un événement d’authentification interactive, la date/l’horodatage est mis à jour 7 Porte-clés Indique le trousseau où sont enregistrées les informations d’identification sélectionnées. Les identifiants Microsoft Entra PRT se trouvent dans le trousseau Local Items ou iCloud. Lorsque iCloud est activé sur l’appareil macOS, le trousseau éléments locaux devient le trousseau iCloud Si le PRT est introuvable dans le trousseau d’accès, procédez comme suit en fonction du type d’application :

- MSAL natif : Vérifiez que le développeur de l'application, si l’application a été créée avec MSAL version 1.1 ou ultérieure, a rendu l'application compatible avec le courtier. Consultez également les étapes de résolution des problèmes de déploiement pour exclure les problèmes de déploiement.

- Non MSAL (Safari) : vérifiez que l’indicateur

browser_sso_interaction_enabledde fonctionnalité est défini sur 1 et non 0 dans le profil de configuration MDM

Flux d’authentification après démarrage d’un PRT

Maintenant que le PRT (informations d’identification partagées) a été vérifié, avant d’effectuer un dépannage plus approfondi, il est utile de comprendre les étapes générales pour chaque type d’application et comment il interagit avec le plug-in d’extension Microsoft Enterprise Single Sign-On (répartiteur d’application). Les animations et descriptions suivantes devraient aider les administrateurs macOS à comprendre le scénario avant d’examiner les données de journalisation.

Application MSAL native

Scénario : Une application développée pour utiliser MSAL (exemple : client Microsoft To Do ) qui s’exécute sur un appareil Apple doit connecter l’utilisateur avec son compte Microsoft Entra afin d’accéder à un service protégé Microsoft Entra (exemple : Microsoft To Do Service).

- Les applications développées avec MSAL appellent directement l’extension SSO et envoient le PRT au point de terminaison de jeton Microsoft Entra, ainsi que la requête en jeton de l’application pour une ressource protégée Microsoft Entra

- Microsoft Entra ID valide les informations d’identification PRT et retourne un jeton spécifique l’application au répartiteur de l’extension SSO

- Le répartiteur de l’extension SSO transmet ensuite le jeton à l’application cliente MSAL, qui l’envoie ensuite à la ressource protégée Microsoft Entra

- L’utilisateur est maintenant connecté à l’application et le processus d’authentification s’achève

SSO non-MSAL/Navigateur

Scénario : un utilisateur sur un appareil Apple ouvre le navigateur Web Safari (ou toute application native non-MSAL qui prend en charge Apple Networking Stack) pour se connecter à une ressource protégée Microsoft Entra (exemple : https://office.com).

- À l’aide d’une application non MSAL (exemple : Safari), l’utilisateur tente de se connecter à une application intégrée Microsoft Entra (exemple : office.com) et est redirigé pour obtenir un jeton auprès de Microsoft Entra ID

- Tant que l’application non-MSAL est autorisée dans la configuration de charge utile GPM, l’empilement réseau Apple intercepte la requête d’authentification et redirige la requête vers le répartiteur de l’extension SSO

- Une fois la requête interceptée reçue par l’extension SSO, le PRT est envoyé au point de terminaison de jeton Microsoft Entra

- Microsoft Entra ID valide le PRT et retourne un jeton spécifique à l’application vers l’extension SSO

- Le jeton spécifique à l’application est transmis à l’application cliente non-MSAL, et l’application cliente envoie le jeton pour accéder au service protégé Microsoft Entra

- L'utilisateur a maintenant terminé l'ouverture de session et le processus d'authentification est clos

Obtention des enregistrements de l’extension SSO

L’un des outils les plus utiles pour résoudre divers problèmes liés à l’extension SSO concerne les journaux du client depuis l’appareil Apple.

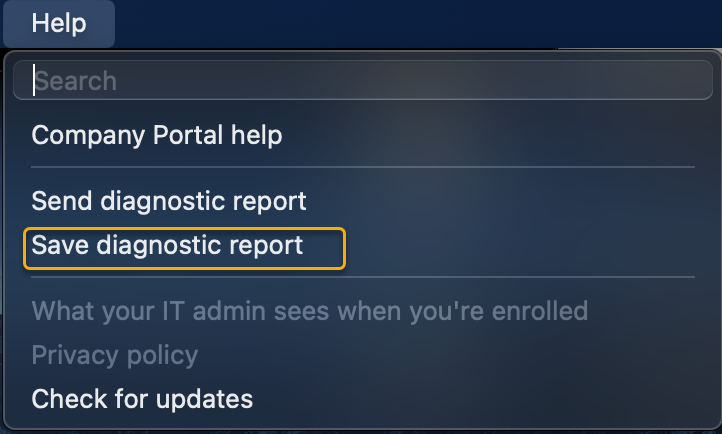

Enregistrer les journaux de l’extension SSO depuis l’application Portail d'entreprise

À partir de l’appareil macOS, double-cliquez sur le dossier Applications .

Double-cliquez sur l’application Portail d’entreprise .

Lorsque le Portail d'entreprise se charge, accédez à la barre de menus supérieure : Aide->Enregistrer le rapport de diagnostic. Il n’est pas nécessaire de se connecter à l’application.

Enregistrez l’archive du journal du Portail d'entreprise à l’emplacement de votre choix (par exemple : Bureau).

Ouvrez l’archiveCompanyPortal.zip et ouvrez le fichier SSOExtension.log avec n’importe quel éditeur de texte.

Conseil

Un moyen pratique de visualiser les journaux est d'utiliser Visual Studio Code avec l’extension Log Viewer installée.

Traitement des journaux de l’extension SSO sur macOS avec le terminal

Pendant la résolution des problèmes, il peut être utile de reproduire un problème lors du traitement des journaux de l’Extension SSO en temps réel :

À partir de l’appareil macOS, double-cliquez sur le dossier Applications , puis double-cliquez sur le dossier Utilitaires .

Double-cliquez sur l’application Terminal .

Lorsque le terminal s’ouvre, saisissez :

tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/*Note

La mention /* à la fin indique que plusieurs journaux seront traités s'il en existe

% tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/* ==> /Users/<username>/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/SSOExtension 2022-12-25--13-11-52-855.log <== 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Handling SSO request, requested operation: 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Ignoring this SSO request... 2022-12-29 14:49:59:282 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Finished SSO request. 2022-12-29 14:49:59:599 | I | Beginning authorization request 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_interaction_enabled, value in config 1, value type __NSCFNumber 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Feature flag browser_sso_interaction_enabled is enabled 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_disable_mfa, value in config (null), value type (null) 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag disable_browser_sso_intercept_all, value in config (null), value type (null) 2022-12-29 14:49:59:600 | I | Request does not need UI 2022-12-29 14:49:59:600 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag admin_debug_mode_enabled, value in config (null), value type (null)Lorsque vous reproduisez le problème, laissez la fenêtre du Terminal ouverte pour observer la sortie des journaux de l’Extension SSO.

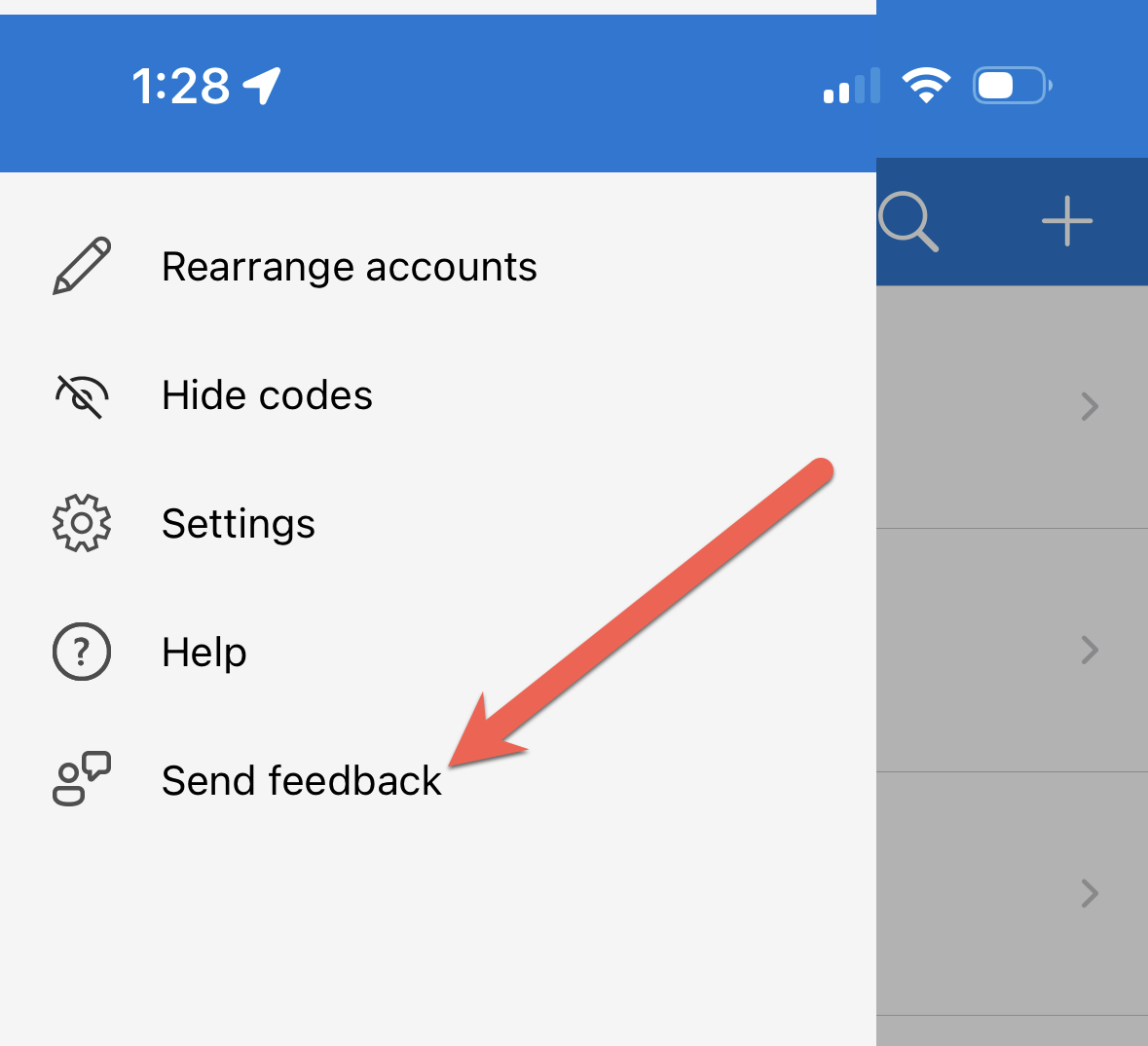

Exportation des journaux de l’extension SSO sur iOS

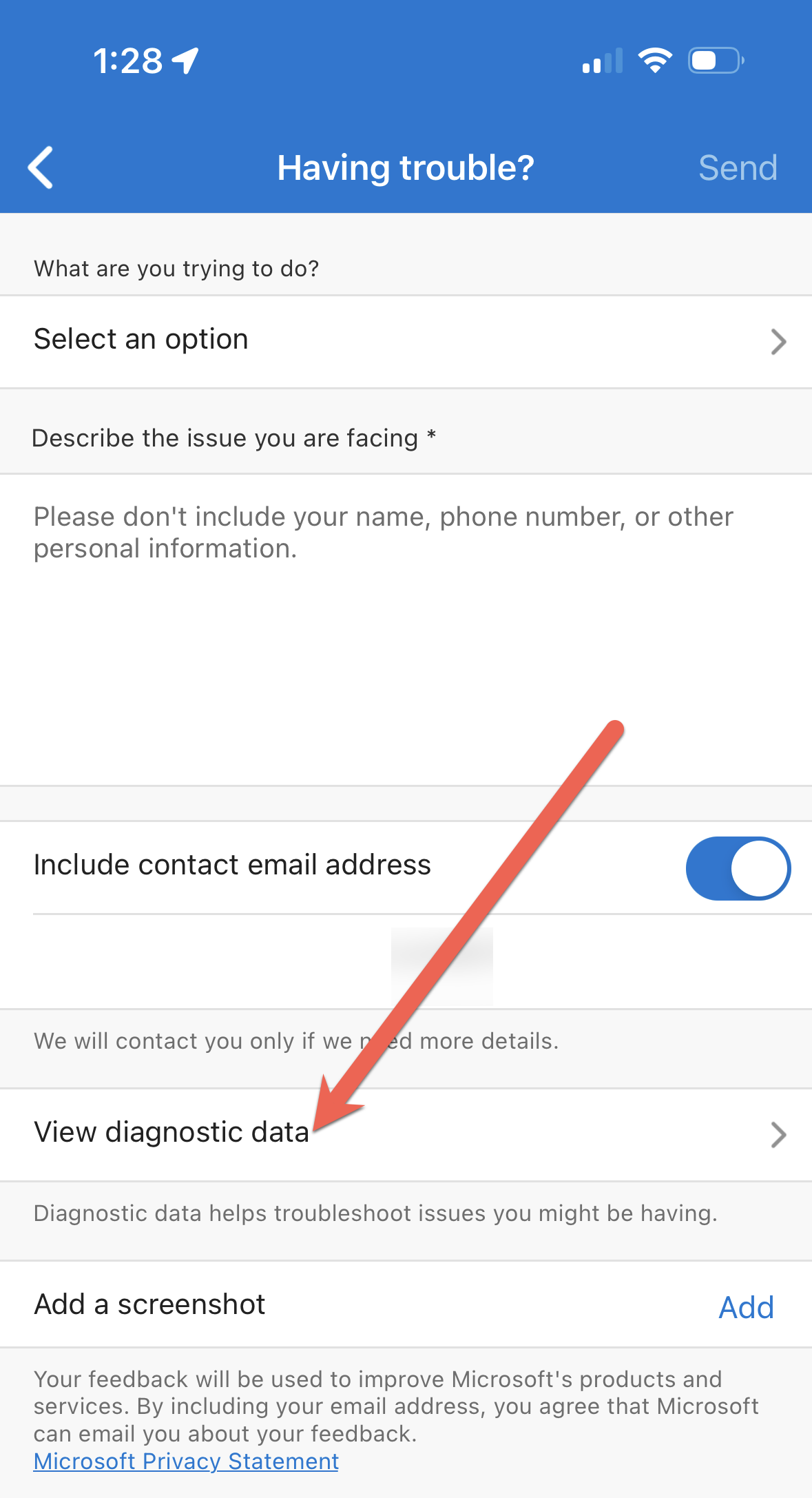

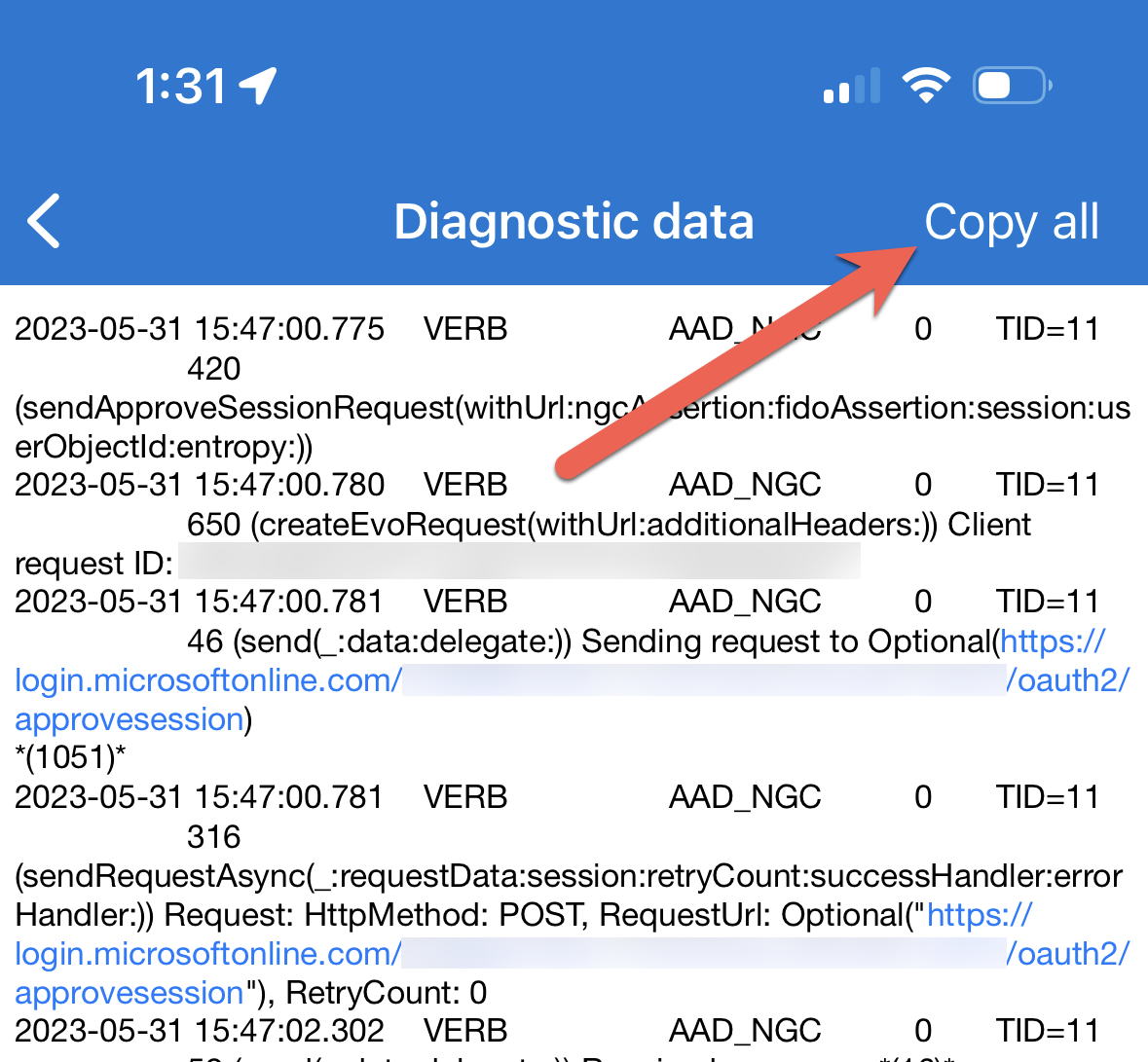

Il n’est pas possible d’afficher les journaux de l’extension iOS SSO en temps réel comme sur macOS. Les journaux d’extension iOS SSO peuvent être exportés à partir de l’application Microsoft Authenticator, puis examinés à partir d’un autre appareil :

Ouvrez l’application Microsoft Authenticator :

Appuyez sur le bouton de menu dans le coin supérieur gauche :

Choisissez l’option « Envoyer les commentaires » :

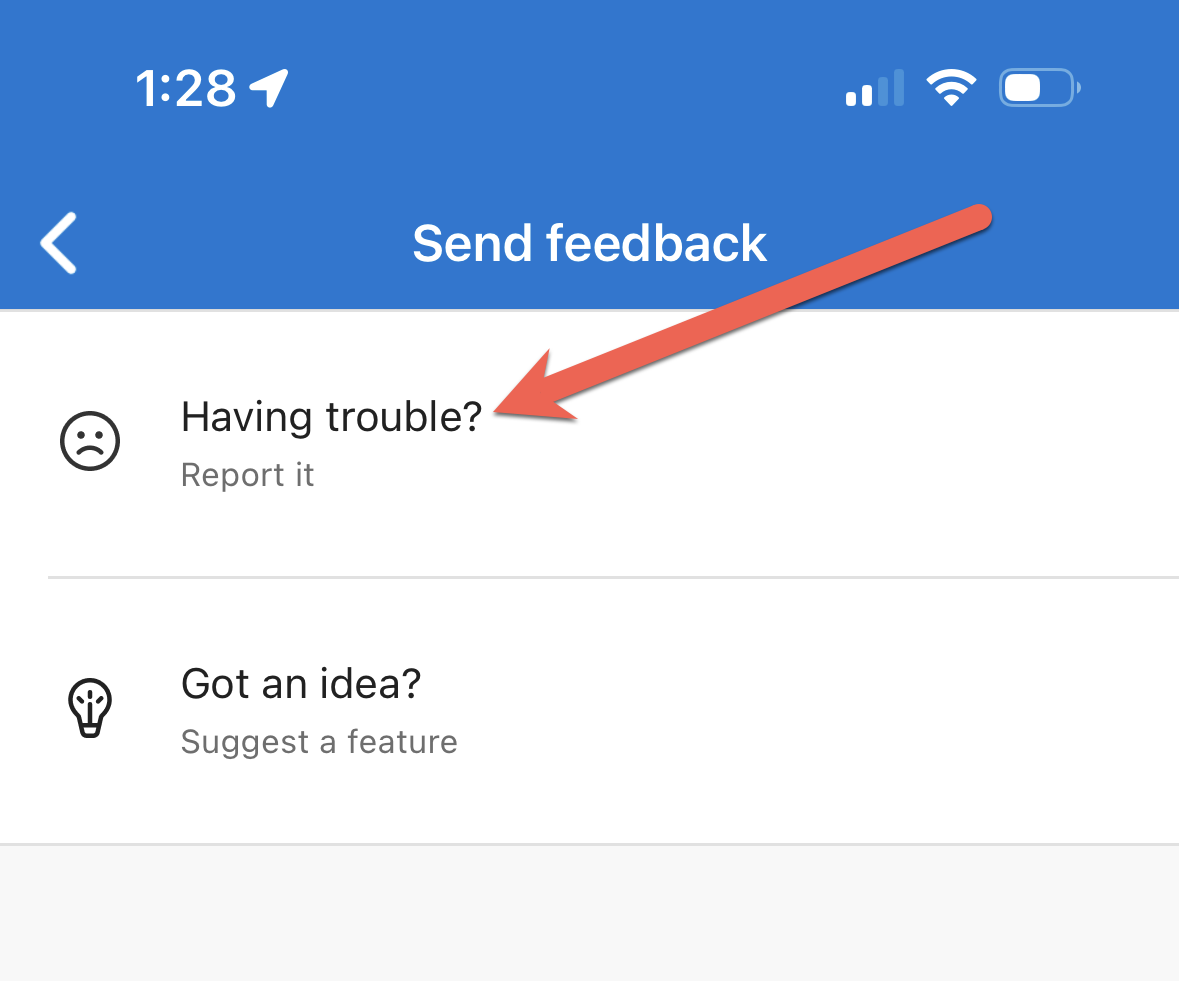

Choisissez l’option « Vous rencontrez des problèmes ? » :

Appuyez sur l’option « Afficher les données de diagnostic » :

Conseil

Si vous travaillez avec le support Microsoft, à ce stade, vous pouvez appuyer sur le bouton Envoyer pour envoyer les journaux d’activité au support. Cela vous fournira un ID d’incident, que vous pouvez transmettre à votre contact du support Microsoft.

Appuyez sur le bouton « Tout copier » pour copier les journaux d’activité dans le Presse-papiers de votre appareil iOS. Vous pouvez ensuite enregistrer les fichiers journaux ailleurs pour les réviser ou les envoyer par e-mail ou par d’autres méthodes de partage de fichiers :

Compréhension des journaux de l’extension SSO

L’analyse des journaux de l’extension SSO est un excellent moyen de résoudre les problèmes liés au flux d’authentification des applications envoyant des requêtes d’authentification vers Microsoft Entra ID. À chaque fois que le courtier de l'extension SSO est invoqué, cela résulte en une série d'activités de journalisation, et ces activités sont appelées demandes d’autorisation. Les journaux contiennent les informations suivantes utiles pour la résolution des problèmes :

- Configuration de l’indicateur de fonctionnalité

- Types de requête d’autorisation

- MSAL native

- SSO non-MSAL/Navigateur

- Interaction avec le trousseau macOS pour les opérations de récupération/stockage des informations d’identification

- ID de corrélation pour les évènements de connexion Microsoft Entra

- Acquisition de PRT

- Inscription de l’appareil

Attention

Les journaux de l’extension SSO sont extrêmement détaillés, en particulier lorsque vous examinez les opérations d’informations d’identification du trousseau. C'est pourquoi il est toujours préférable de comprendre le scénario avant d’examiner les journaux pendant la résolution des problèmes.

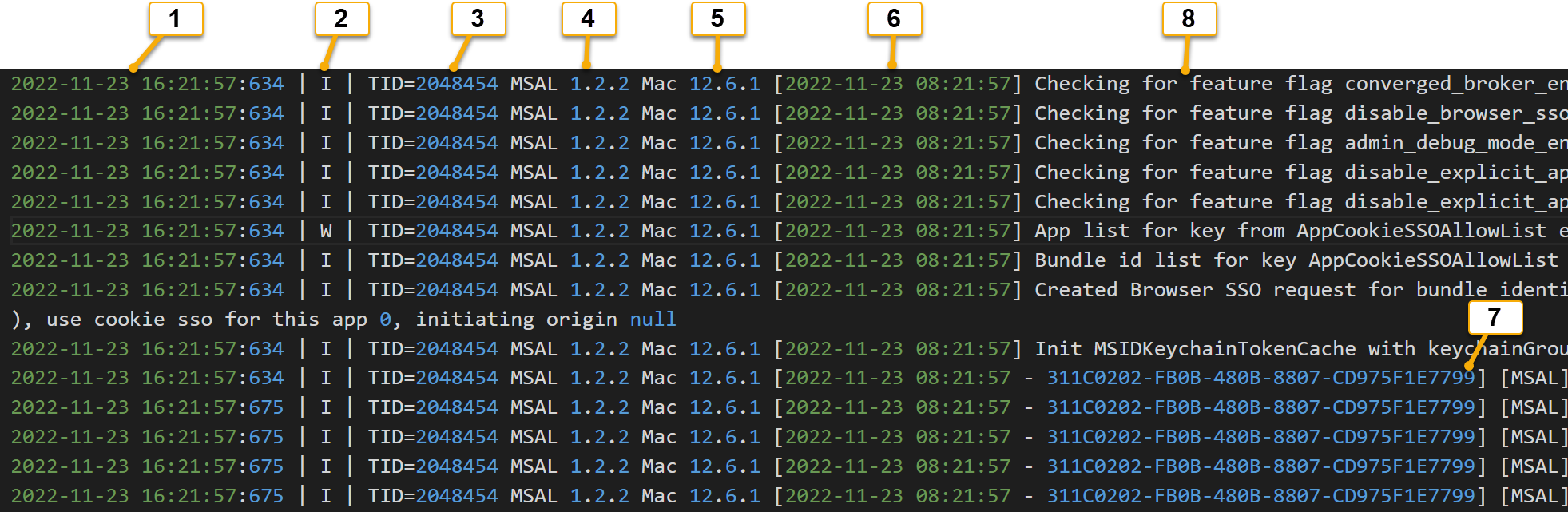

Structure journal

Les journaux de l’extension SSO sont répartis en colonnes. La capture d’écran suivante montre la répartition en colonnes des journaux :

| Colonne | Nom de la colonne | Descriptif |

|---|---|---|

| 1 | Date/heure locale | Date et heure locales affichées |

| 2 | I-Information A-avertissement E-Erreur |

Affiche les informations, les avertissements ou les erreurs |

| 3 | ID de thread (TID) | Affiche l’ID de conversation de l’exécution de l’application répartitrice de l’extension SSO |

| 4 | Numéro de version MSAL | Le plug-in répartiteur de l’extension Microsoft Enterprise Single Sign-On est généré comme application MSAL. Cette colonne indique la version de MSAL exécutée par l’application répartitrice |

| 5 | Version de macOS | Affiche la version prise du système d’exploitation macOS |

| 6 | Date/heure UTC | Date et heure UTC affichées |

| 7 | ID de corrélation | Les lignes dans les journaux qui concernent Microsoft Entra ID ou les opérations de trousseau étendent la colonne Date/Heure UTC avec un ID de corrélation |

| 8 | Message | Affiche la messagerie détaillée des journaux. Vous trouverez la plupart des informations sur la résolution des problèmes en examinant cette colonne |

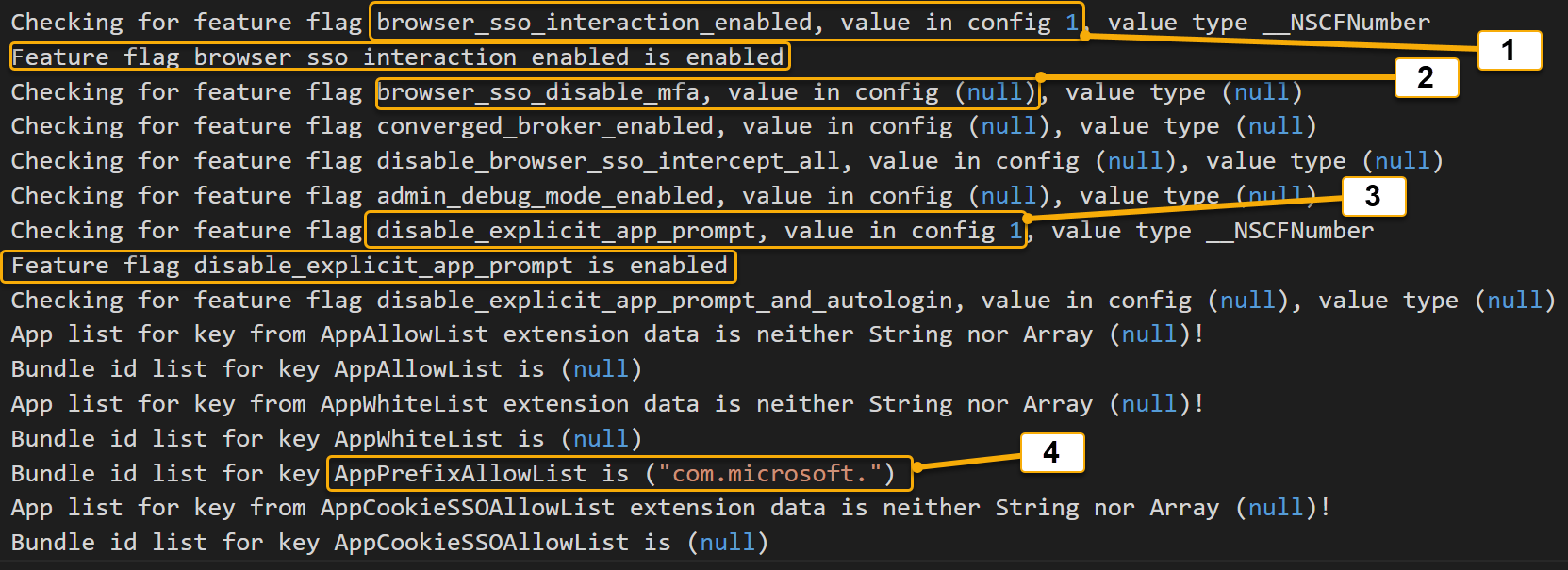

Configuration de l’indicateur de fonctionnalité

Pendant la configuration GPM de l’extension Microsoft Enterprise Single Sign-On, des données facultatives spécifiques à l’extension peuvent être envoyées comme instructions pour modifier le comportement de l’extension SSO. Ces instructions spécifiques à la configuration sont appelées indicateurs de fonctionnalité. La configuration de l’indicateur de fonctionnalité est particulièrement importante pour les types de requêtes d’authentification SSO non-MSAL/Navigateur, car l’ID d’offre groupée peut déterminer si l’extension sera demandée ou pas. Voir Documentation sur l’indicateur de fonctionnalité. Chaque requête d’autorisation commence par un rapport de configuration de l’indicateur de fonctionnalité. La capture d’écran suivante présente un exemple de configuration de l’indicateur de fonctionnalité :

| Légende | Indicateur de fonctionnalité | Descriptif |

|---|---|---|

| 1 | browser_sso_interaction_enabled | Un navigateur non-MSAL ou Safari est capable de démarrer un PRT |

| 2 | navigateur_sso_désactiver_mfa | (Maintenant déconseillé) L’authentification multifacteur est requise par défaut lors du démarrage des informations d’identification PRT. Notez que cette configuration est définie sur Null , ce qui signifie que la configuration par défaut est appliquée |

| 3 | disable_explicit_app_prompt | Remplace les requêtes d'authentification prompt=login des applications pour réduire les messages de l'invite |

| 4 | AppPrefixAllowList | Toute application non-MSAL ayant un ID d’offre groupée commençant par com.microsoft. peut être interceptée et traitée par le répartiteur de l'extension SSO |

Importante

Les indicateurs de fonctionnalité définis sur Null signifient que leur configuration par défaut est en place. Pour plus d’informations, consultez la documentation sur l’indicateur de fonctionnalité

Flux de connexion d’application MSAL native

La section suivante explique comment examiner les journaux de l’extension SSO pour le flux d’authentification de l’application MSAL native. Pour cet exemple, nous utilisons l’exemple d’application MSAL macOS/iOS comme application cliente et l’application effectue un appel à l’API Microsoft Graph pour afficher les informations de l’utilisateur de connexion.

MSAL native : procédure étape par étape du flux interactif

Les actions suivantes doivent être effectuées pour une connexion interactive réussie :

- L’utilisateur se connecte à l’application exemple MSAL macOS.

- Le répartiteur de l’extension Microsoft SSO est appelé et gère la requête.

- Le répartiteur de l’extension Microsoft SSO subira le processus de démarrage pour acquérir un PRT pour l’utilisateur connecté.

- Stocke le PRT dans le trousseau.

- Vérifiez la présence d’un objet Device Registration dans Microsoft Entra ID (WPJ).

- Retourne un jeton d’accès à l’application cliente pour accéder à Microsoft Graph avec une portée User.Read.

Importante

Les exemples d’extraits du journal suivants ont été indiqués avec des en-têtes de commentaire // invisibles dans les journaux. Ils servent à illustrer une action spécifique entreprise. Nous avons documenté les extraits du journal de cette façon pour faciliter les opérations de copier et coller. Les exemples du journal ont par ailleurs été réduits afin de ne montrer que les lignes significatives pour la résolution des problèmes.

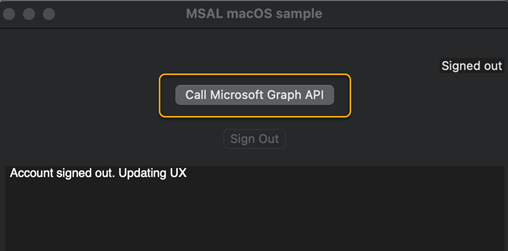

L’utilisateur clique sur le bouton Appeler l’API Microsoft Graph pour appeler le processus de connexion.

//////////////////////////

//get_accounts_operation//

//////////////////////////

Handling SSO request, requested operation: get_accounts_operation

(Default accessor) Get accounts.

(MSIDAccountCredentialCache) retrieving cached credentials using credential query

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 00001111-aaaa-2222-bbbb-3333cccc4444, scopes (null)

(Default accessor) No accounts found in default accessor.

(Default accessor) No accounts found in other accessors.

Completed get accounts SSO request with a personal device mode.

Request complete

Request needs UI

ADB 3.1.40 -[ADBrokerAccountManager allBrokerAccounts:]

ADB 3.1.40 -[ADBrokerAccountManager allMSIDBrokerAccounts:]

(Default accessor) Get accounts.

No existing accounts found, showing webview

/////////

//login//

/////////

Handling SSO request, requested operation: login

Handling interactive SSO request...

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/common";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

prompt = "select_account";

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

}

////////////////////////////////////////////////////////////

//Request PRT from Microsoft Authentication Broker Service//

////////////////////////////////////////////////////////////

Using request handler <ADInteractiveDevicelessPRTBrokerRequestHandler: 0x117ea50b0>

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 11112222-bbbb-3333-cccc-4444dddd5555, scopes (null)

Attempting to get Deviceless Primary Refresh Token interactively.

Caching AAD Environements

networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

Resolved authority, validated: YES, error: 0

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Start webview authorization session with webview controller class MSIDAADOAuthEmbeddedWebviewController:

[MSAL] Presenting web view controller.

L’exemple de journalisation peut être scindé en trois segments :

| Segment | Descriptif |

|---|---|

get_accounts_operation |

Vérifie l'existence de comptes dans le cache - ClientID : ID d’application inscrit dans Microsoft Entra ID pour cette application MSAL ADB 3.1.40 indique la version du plugin de l'extension Microsoft Enterprise SSO Broker. |

login |

Le répartiteur gère la requête pour Microsoft Entra ID : - Gestion de la demande d’authentification unique interactive... : indique une demande interactive - correlation_id : utile pour le référencement croisé avec les journaux de connexion côté serveur Microsoft Entra - étendue d’autorisation API : User.Read, demandée auprès de Microsoft Graph - client_version : version de MSAL que l’application exécute - redirect_uri : les applications MSAL utilisent le format msauth.com.<Bundle ID>://auth |

| Requête du PRT | Le processus de démarrage pour acquérir un PRT de manière interactive a été lancé et restitue la session SSO vue Web Microsoft Authentication Broker Service - clientId : 29d9ed98-a469-4536-ade2-f981bc1d605e - Toutes les requêtes PRT sont envoyées au Service Broker d’authentification Microsoft |

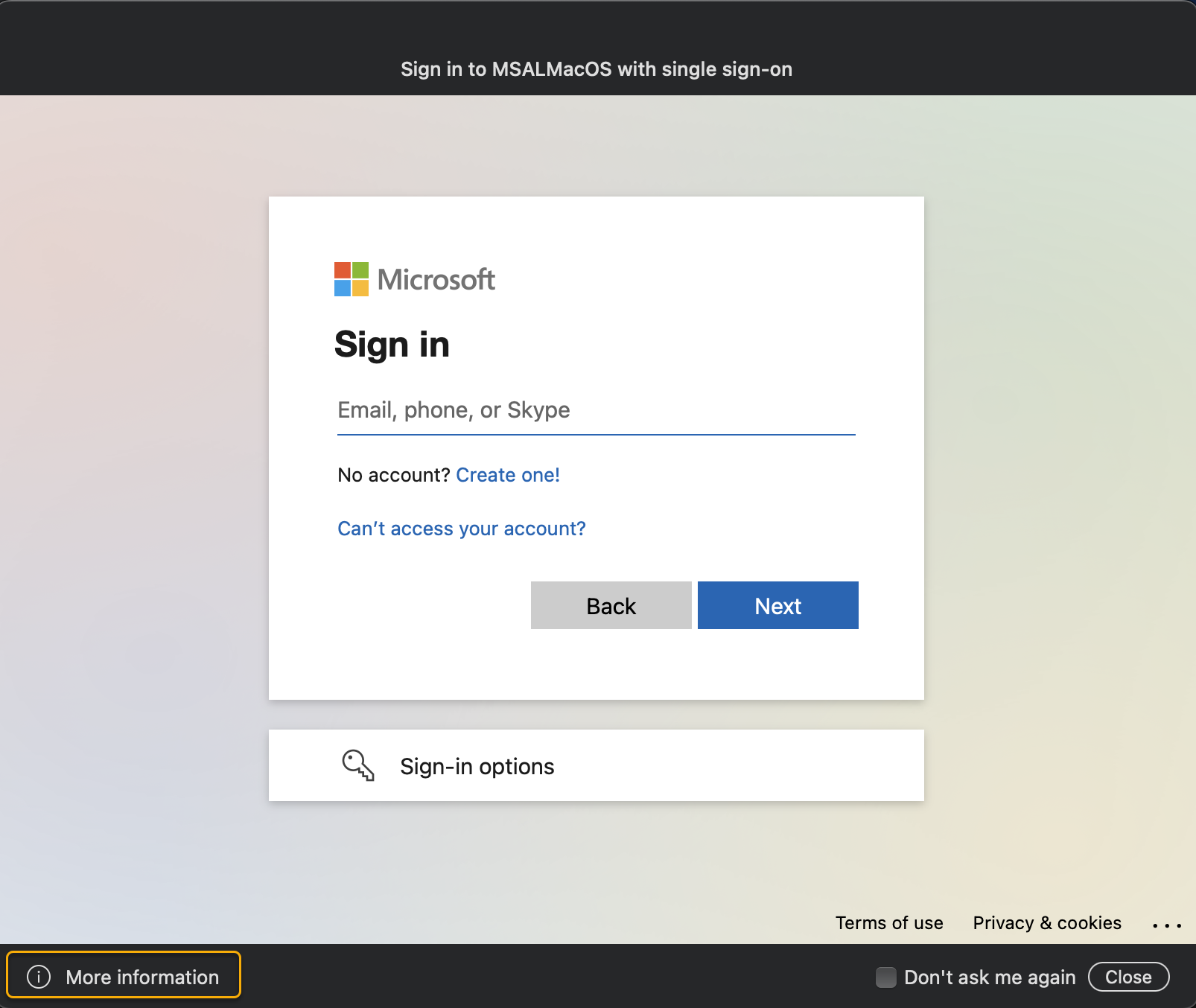

Le contrôleur SSO vue Web s’affiche et l’utilisateur est invité à entrer son identifiant Microsoft Entra (UPN/email)

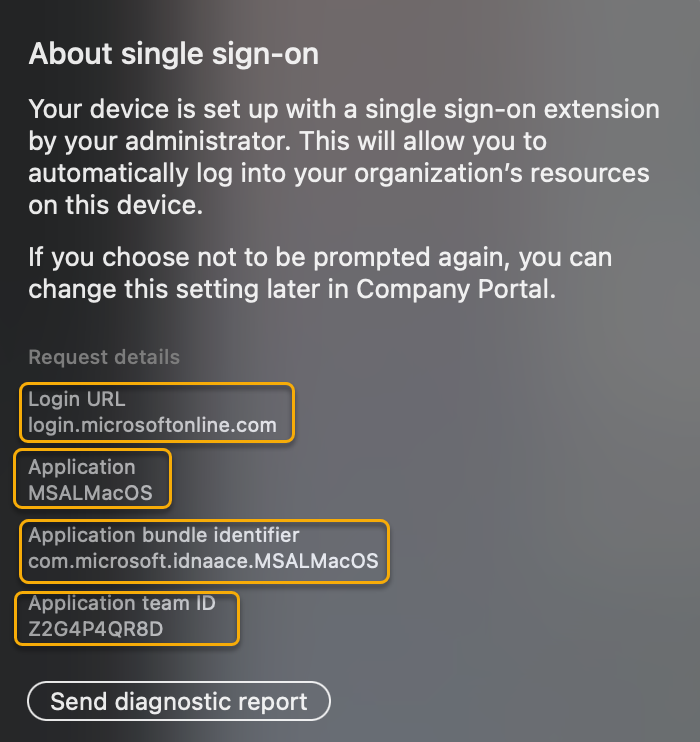

Note

Cliquez sur l’i dans le coin inférieur gauche du contrôleur webview pour afficher plus d’informations sur l’extension d’authentification unique et les spécificités de l’application qui l’a appelée.

Une fois que l’utilisateur a correctement entré ses informations d’identification Microsoft Entra, les entrées de journal suivantes sont écrites dans les journaux de l’extension SSO

Une fois que l’utilisateur a correctement entré ses informations d’identification Microsoft Entra, les entrées de journal suivantes sont écrites dans les journaux de l’extension SSO

SSOExtensionLogs

///////////////

//Acquire PRT//

///////////////

[MSAL] -completeWebAuthWithURL: msauth://microsoft.aad.brokerplugin/?code=(not-null)&client_info=(not-null)&state=(not-null)&session_state=(not-null)

[MSAL] Dismissed web view controller.

[MSAL] Result from authorization session callbackURL host: microsoft.aad.brokerplugin , has error: NO

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId 29d9ed98-a469-4536-ade2-f981bc1d605e, scopes (null)

Saving PRT response in cache since no other PRT was found

[MSAL] Saving keychain item, item info Masked(not-null)

[MSAL] Keychain find status: 0

Acquired PRT.

///////////////////////////////////////////////////////////////////////

//Discover if there is an Azure AD Device Registration (WPJ) present //

//and if so re-acquire a PRT and associate with Device ID //

///////////////////////////////////////////////////////////////////////

WPJ Discovery: do discovery in environment 0

Attempt WPJ discovery using tenantId.

WPJ discovery succeeded.

Using cloud authority from WPJ discovery: https://login.microsoftonline.com/common

ADBrokerDiscoveryAction completed. Continuing Broker Flow.

PRT needs upgrade as device registration state has changed. Device is joined 1, prt is joined 0

Beginning ADBrokerAcquirePRTInteractivelyAction

Attempting to get Primary Refresh Token interactively.

Acquiring broker tokens for broker client id.

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Enrollment id read from intune cache : (null).

Handle silent PRT response Masked(not-null), error Masked(null)

Acquired broker tokens.

Acquiring PRT.

Acquiring PRT using broker refresh token.

Requesting PRT from authority https://login.microsoftonline.com/<TenantID>/oauth2/v2.0/token

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId (null), scopes (null)

[MSAL] Acquired PRT successfully!

Acquired PRT.

ADBrokerAcquirePRTInteractivelyAction completed. Continuing Broker Flow.

Beginning ADBrokerAcquireTokenWithPRTAction

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Handle silent PRT response Masked(not-null), error Masked(null)

//////////////////////////////////////////////////////////////////////////

//Provide Access Token received from Azure AD back to Client Application//

//and complete authorization request //

//////////////////////////////////////////////////////////////////////////

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm TenantID, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed interactive SSO request.

Completed interactive SSO request.

Request complete

Completing SSO request...

Finished SSO request.

À ce stade, dans le flux d’authentification/autorisation, le PRT a été démarré et doit être visible dans le trousseau d’accès macOS. Voir Vérification du trousseau d’accès pour PRT. L’exemple d’application MSAL macOS utilise le jeton d’accès reçu du répartiteur d’extension Microsoft SSO pour afficher les informations de l’utilisateur.

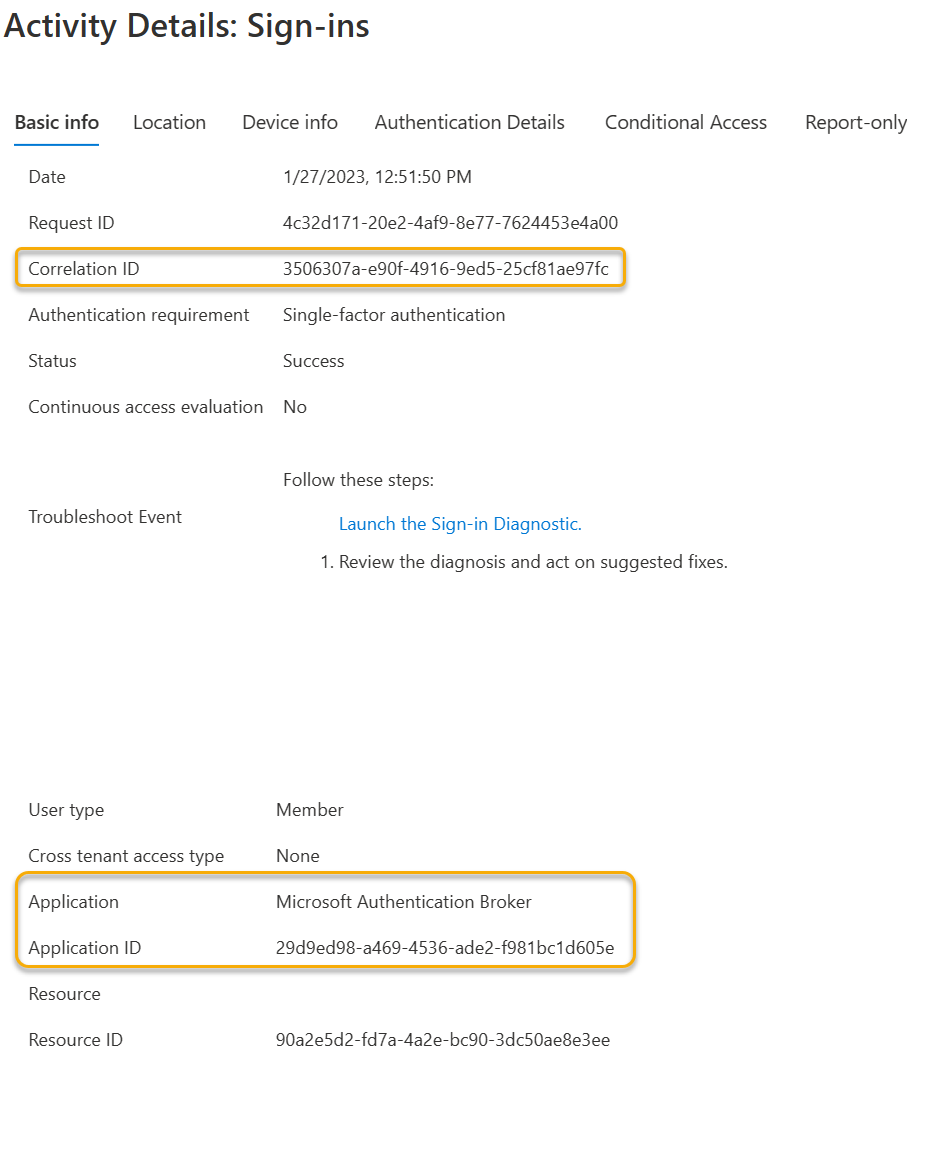

Ensuite, examinez les journaux de connexion Microsoft Entra côté serveur en fonction de l’ID de corrélation collecté à partir des journaux d’extension SSO côté client. Pour plus d’informations, consultez les journaux de connexion dans Microsoft Entra ID.

Afficher les journaux de connexion Microsoft Entra en fonction du filtre ID de corrélation

- Ouvre les connexions Microsoft Entra pour le locataire où l’application est inscrite.

- Sélectionnez Connexions d'utilisateur (intéractives).

- Sélectionnez l’option Ajouter des filtres et sélectionnez le bouton radio ID de corrélation.

- Copiez et collez l’ID de corrélation obtenu à partir des journaux de l’extension SSO, puis sélectionnez Appliquer.

Pour le processus de connexion interactive MSAL, nous nous attendons à un processus de connexion interactif se déroulant avec le service Microsoft Authentication Broker. C'est lors de cet événement que l’utilisateur a saisi son mot de passe pour démarrer le PRT.

Il y aura également des événements de connexion non interactifs, car le PRT est utilisé pour acquérir le jeton d’accès pour la requête de l’application cliente. Suivez Afficher les journaux de connexion Microsoft Entra en fonction du filtre ID de corrélation, mais, à l’étape 2, sélectionnez Connexions utilisateur (non interactives).

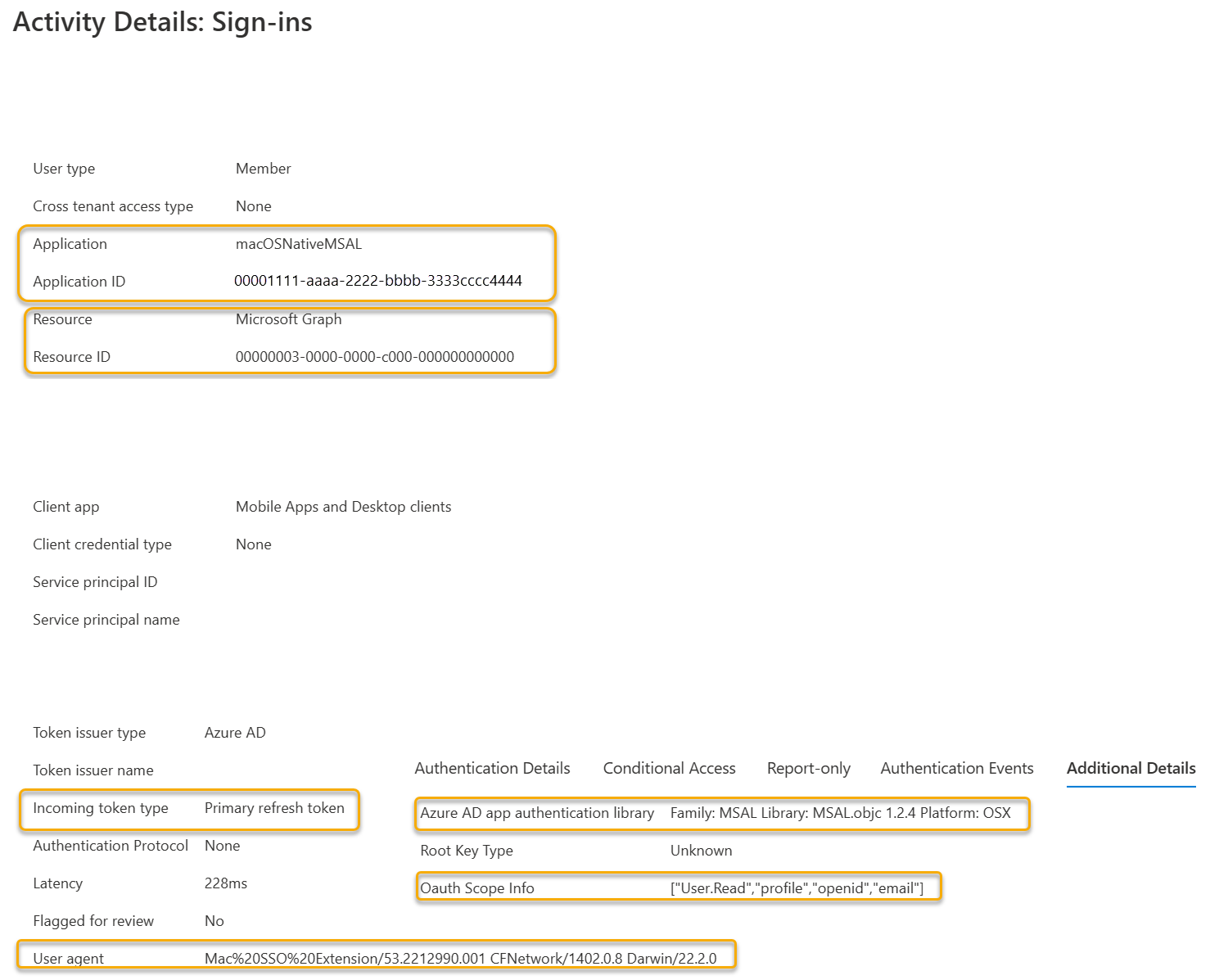

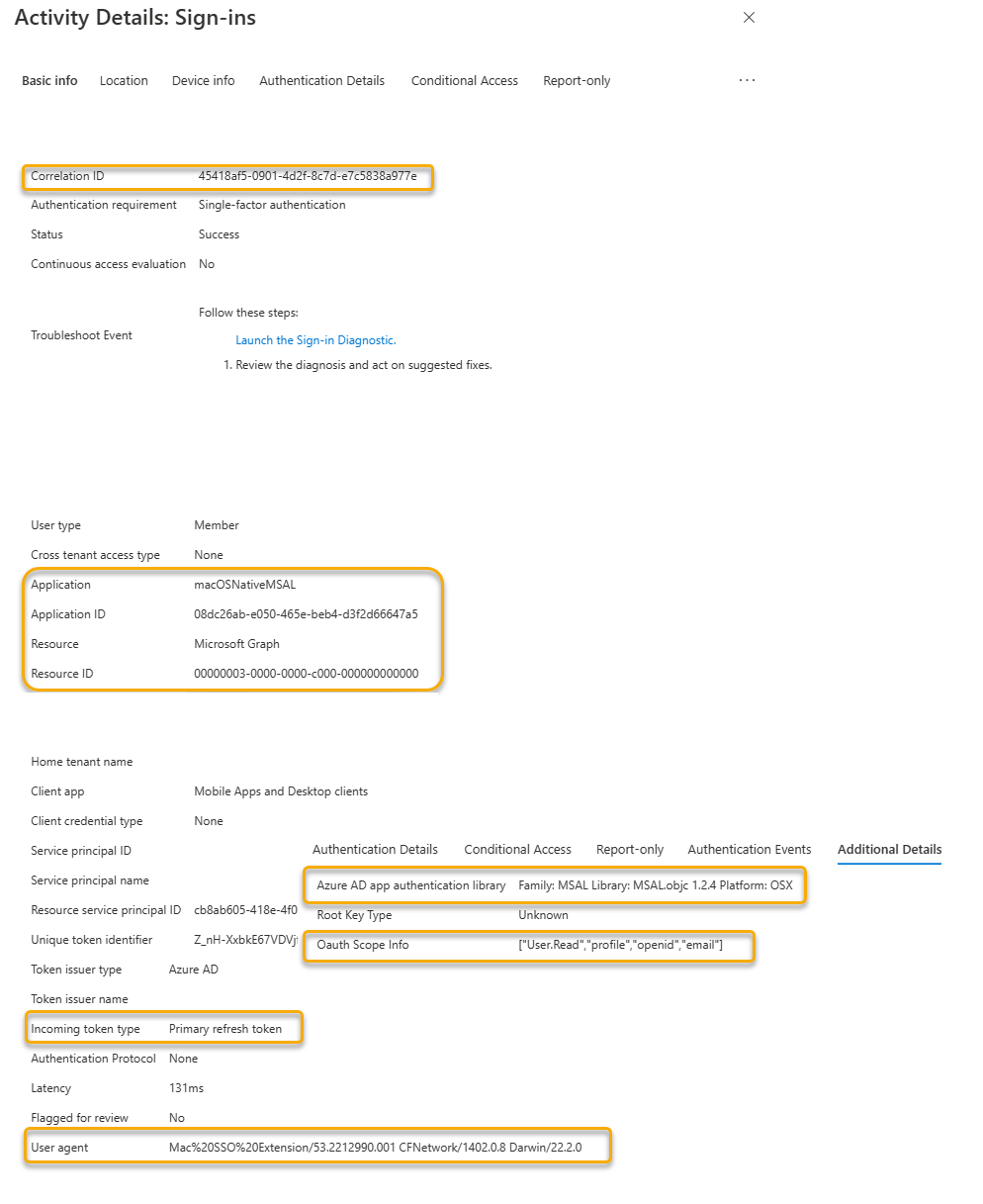

| Attribut du journal de connexion | Descriptif |

|---|---|

| Application | Nom d’affichage de l’inscription de l’application dans le locataire Microsoft Entra où l’application cliente s’authentifie. |

| ID d’application | Également dénommé ClientID de l’inscription de l’application dans le locataire Microsoft Entra. |

| Ressource | La ressource d’API à laquelle l’application cliente tente d’accéder. Dans cet exemple, la ressource est l’API Microsoft Graph. |

| Type de jeton entrant | Un type de jeton entrant du jeton d’actualisation primaire (PRT) indique le jeton d’entrée utilisé pour obtenir un jeton d’accès pour la ressource. |

| Agent utilisateur | La chaîne de l’agent utilisateur dans cet exemple montre que l’extension Microsoft SSO est l’application qui traite cette requête. Un bon indicateur que l’extension SSO est utilisée et que la requête d’authentification du répartiteur est en cours. |

| Bibliothèque d’authentification d’application Microsoft Entra | Lorsqu'une application MSAL est utilisée, les détails de la bibliothèque et de la plateforme sont consignés ici. |

| Informations sur le champ d'application Oauth | L’information sur l’étendue Oauth2 requise pour le jeton d’accès. (User.Read,profile,openid,email). |

MSAL Native : procédure étape par étape de flux silencieux

Le jeton d'accès ne sera plus valable après une période donnée. Par conséquent, si l’utilisateur effectue un nouveau clic sur le bouton Appeler l’API Microsoft Graph . L’extension SSO essaie d’actualiser le jeton d’accès avec le PRT déjà acquis.

SSOExtensionLogs

/////////////////////////////////////////////////////////////////////////

//refresh operation: Assemble Request based on User information in PRT /

/////////////////////////////////////////////////////////////////////////

Beginning authorization request

Request does not need UI

Handling SSO request, requested operation: refresh

Handling silent SSO request...

Looking account up by home account ID dbb22b2f, displayable ID auth.placeholder-61945244__domainname.com

Account identifier used for request: Masked(not-null), auth.placeholder-61945244__domainname.com

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/<TenantID>";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"home_account_id" = "<UserObjectId>.<TenantID>";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

username = "auth.placeholder-61945244__domainname.com";

}

//////////////////////////////////////////

//Acquire Access Token with PRT silently//

//////////////////////////////////////////

Using request handler <ADSSOSilentBrokerRequestHandler: 0x127226a10>

Executing new request

Beginning ADBrokerAcquireTokenSilentAction

Beginning silent flow.

[MSAL] Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm <TenantID>, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

[MSAL] (MSIDAccountCredentialCache) retrieving cached credentials using credential query

[MSAL] Silent controller with PRT finished with error Masked(null)

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed silent SSO request.

Request complete

Completing SSO request...

Finished SSO request.

L’exemple de journalisation peut être scindé en deux segments :

| Segment | Descriptif |

|---|---|

refresh |

Le répartiteur gère la requête pour Microsoft Entra ID : - Gestion de la demande d’authentification unique silencieuse... : indique une demande silencieuse - correlation_id : utile pour le référencement croisé avec les journaux de connexion côté serveur Microsoft Entra - étendue d’autorisation API : User.Read, demandée auprès de Microsoft Graph - client_version : version de MSAL que l’application exécute - redirect_uri : les applications MSAL utilisent le format msauth.com.<Bundle ID>://authL’actualisation présente des différences notables avec la charge utile de la requête : - authority : contient le point de terminaison de l’URL du locataire Microsoft Entra par opposition au point de terminaison standard - home_account_id : afficher le compte d’utilisateur au format <UserObjectId>.<TenantID> - nom d’utilisateur : format UPN haché auth.placeholder-XXXXXXXX__domainname.com |

| Actualiser et acquérir un jeton d’accès PRT | Cette opération revalide le PRT et l’actualise si nécessaire, puis renverra le jeton d’accès à l’application cliente appelante. |

Nous pouvons à nouveau prendre l’ID de corrélation obtenu depuis les journaux de l’extension SSO côté client et effectuer une référence croisée avec les journaux de connexion Microsoft Entra côté serveur.

La connexion Microsoft Entra affiche des informations identiques à la ressource Microsoft Graph à partir de l’opération d'authentification dans la section précédente d'authentification interactive.

Flux de connexion d’application SSO non-MSAL/Navigateur

La section suivante explique comment analyser les journaux de l’extension SSO pour le flux d’authentification de l’application non-MSAL/Navigateur. Pour cet exemple, nous utilisons le navigateur Apple Safari comme application cliente et cette dernière effectue un appel vers l’application Web Office.com (OfficeHome).

Procédure étape par étape du flux SSO non-MSAL/Navigateur

Les actions suivantes sont nécessaires pour une ouverture de session réussie :

- Supposons que l'utilisateur qui a déjà suivi le processus de démarrage dispose d'un PRT existant.

- Sur un appareil, avec microsoft SSO Extension Broker déployé, les indicateurs de fonctionnalités configurés sont vérifiés pour s’assurer que l’application peut être gérée par l’extension sSO.

- Étant donné que le navigateur Safari respecte la pile de mise en réseau Apple, l’extension SSO tente d’intercepter la demande d’authentification Microsoft Entra.

- Le PRT sert à acquérir un jeton pour la ressource demandée.

- Si l’appareil est inscrit sur Microsoft Entra, il transmet l’ID de l’appareil pendant la requête.

- L’extension SSO remplit l’en-tête de la requête du navigateur pour se connecter à la ressource.

Les journaux suivants côté client de l’extension SSO montrent que la demande est gérée de manière transparente par le répartiteur de l’extension SSO pour répondre à la requête.

SSOExtensionLogs

Created Browser SSO request for bundle identifier com.apple.Safari, cookie SSO include-list (

), use cookie sso for this app 0, initiating origin https://www.office.com

Init MSIDKeychainTokenCache with keychainGroup: Masked(not-null)

[Browser SSO] Starting Browser SSO request for authority https://login.microsoftonline.com/common

[MSAL] (Default accessor) Found 1 tokens

[Browser SSO] Checking PRTs for deviceId 73796663

[MSAL] [Browser SSO] Executing without UI for authority https://login.microsoftonline.com/common, number of PRTs 1, device registered 1

[MSAL] [Browser SSO] Processing request with PRTs and correlation ID in headers (null), query aaaa0000-bb11-2222-33cc-444444dddddd

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] No cached preferred_network for authority

[MSAL] Caching AAD Environements

[MSAL] networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

[MSAL] networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

[MSAL] networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

[MSAL] networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

[MSAL] networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Found registration registered in login.microsoftonline.com, isSameAsRequestEnvironment: Yes

[MSAL] Passing device header in browser SSO for device id 43cfaf69-0f94-4d2e-a815-c103226c4c04

[MSAL] Adding SSO-cookie header with PRT Masked(not-null)

SSO extension cleared cookies before handling request 1

[Browser SSO] SSO response is successful 0

[MSAL] Keychain find status: 0

[MSAL] (Default accessor) Found 1 tokens

Request does not need UI

[MSAL] [Browser SSO] Checking PRTs for deviceId 73796663

Request complete

| Composant du journal de l’extension SSO | Descriptif |

|---|---|

| Demande d’authentification unique du navigateur créée | Toutes les requêtes SSO non-MSAL/Navigateur commencent par cette ligne : - identificateur de bundle : ID d’offre groupée : com.apple.Safari- origine de l’initialisation : l’URL Web à laquelle le navigateur accède avant d’atteindre l’une des URL de connexion à Microsoft Entra ID (https://office.com) |

| Démarrage de la requête SSO du navigateur pour l’autorité | Résout le nombre de PRT et l’inscription de l'appareil : https://login.microsoftonline.com/common, nombre de PRT 1, appareil inscrit 1 |

| ID de corrélation | [SSO Navigateur] Traitement de la requête avec des PRT et ID de corrélation dans les en-têtes (null), requête <CorrelationID>. Cet ID est important pour le référencement croisé avec les journaux de connexion Microsoft Entra côté serveur |

| Enregistrement de l'appareil | Si l’appareil est inscrit sur Microsoft Entra, l’extension SSO peut transmettre l’en-tête de l’appareil dans les requêtes SSO du navigateur : - Inscription trouvée enregistrée dans - login.microsoftonline.com, isSameAsRequestEnvironment: Oui Passage de l’en-tête de l’appareil dans le SSO du navigateur pour l’ID d’appareil 43cfaf69-0f94-4d2e-a815-c103226c4c04 |

Ensuite, utilisez l’ID de corrélation obtenu grâce aux journaux de l’extension SSO du navigateur pour référencer les journaux de connexion Microsoft Entra.

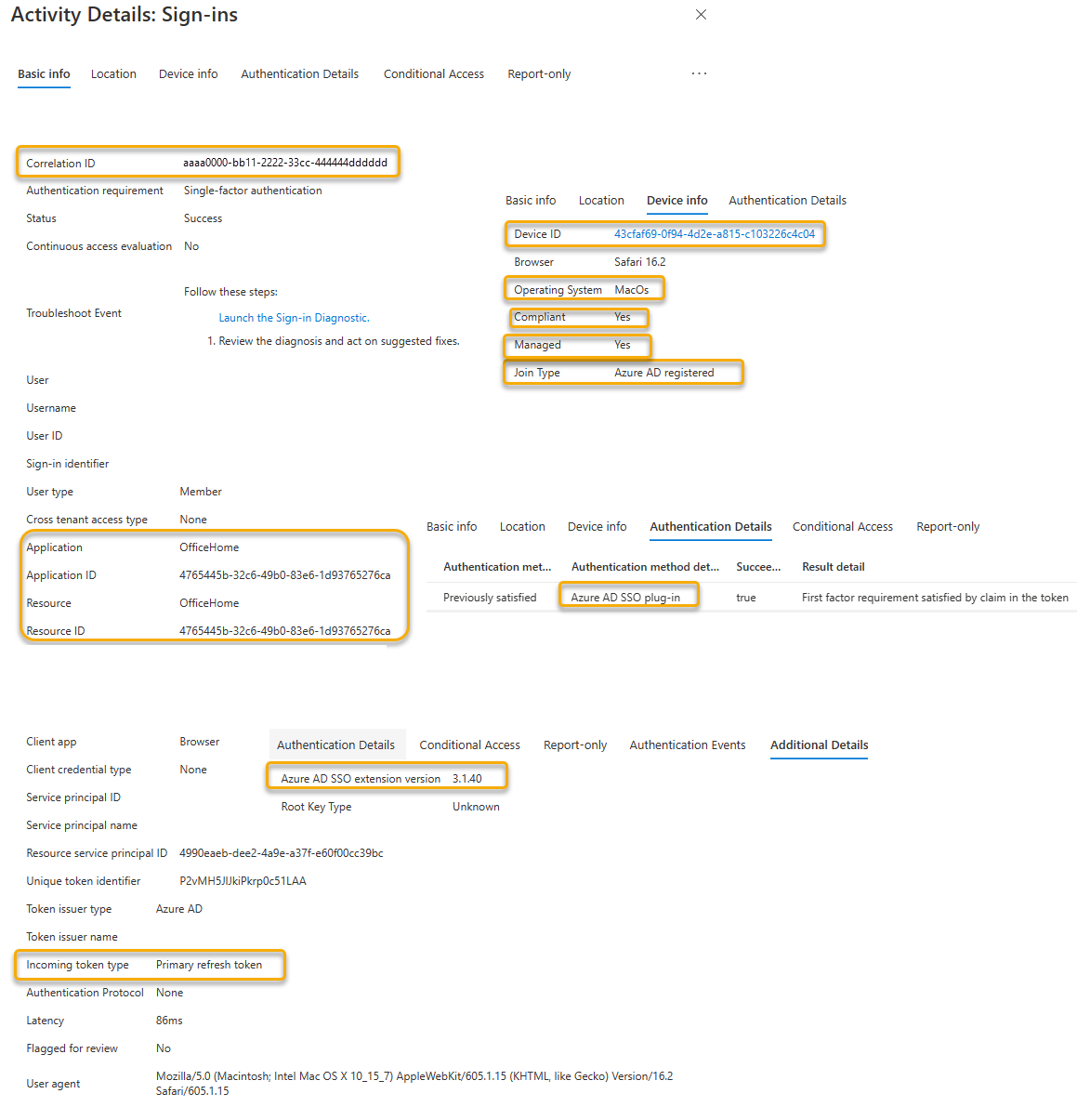

| Attribut du journal de connexion | Descriptif |

|---|---|

| Application | Nom d’affichage de l’inscription de l’application dans le locataire Microsoft Entra où l’application cliente s’authentifie. Dans cet exemple, le nom d'affichage est OfficeHome. |

| ID d’application | Également dénommé ClientID de l’inscription de l’application dans le locataire Microsoft Entra. |

| Ressource | La ressource d’API à laquelle l’application cliente tente d’accéder. Dans cet exemple, la ressource est l’application web OfficeHome . |

| Type de jeton entrant | Un type de jeton entrant du jeton d’actualisation primaire (PRT) indique le jeton d’entrée utilisé pour obtenir un jeton d’accès pour la ressource. |

| Méthode d’authentification détectée | Sous l’onglet Détails de l’authentification , la valeur du plug-in Microsoft Entra SSO est un indicateur utile indiquant que l’extension d’authentification unique est utilisée pour faciliter la demande d’authentification unique du navigateur |

| Version de l’extension SSO Microsoft Entra | Sous l’onglet Détails supplémentaires , cette valeur affiche la version de l’application Broker d’extension Microsoft Enterprise SSO. |

| ID d’appareil | Si l’appareil est inscrit, l’extension SSO peut transmettre l’ID d’appareil pour gérer ses requêtes d’authentification. |

| Système d’exploitation | Indique le type de système d’exploitation. |

| Conforme. | L’extension SSO peut faciliter les stratégies de conformité en transmettant l’en-tête de l’appareil. Les conditions requises sont : - Enregistrement de périphérique Microsoft Entra - Gestion de l’MDM - Intune ou partenaire de conformité Intune |

| Géré | Montre que l’appareil est sous gestion. |

| Type de jointure | macOS et iOS, s'ils sont enregistrés, peuvent uniquement être de type : Microsoft Entra enregistré. |

Conseil

Si vous utilisez Jamf Connect, nous vous recommandons de suivre les dernières instructions Jamf sur l’intégration de Jamf Connect avec Microsoft Entra ID. Le modèle d’intégration recommandé garantit que Jamf Connect fonctionne correctement avec vos stratégies d’accès conditionnel et Microsoft Entra ID Protection.