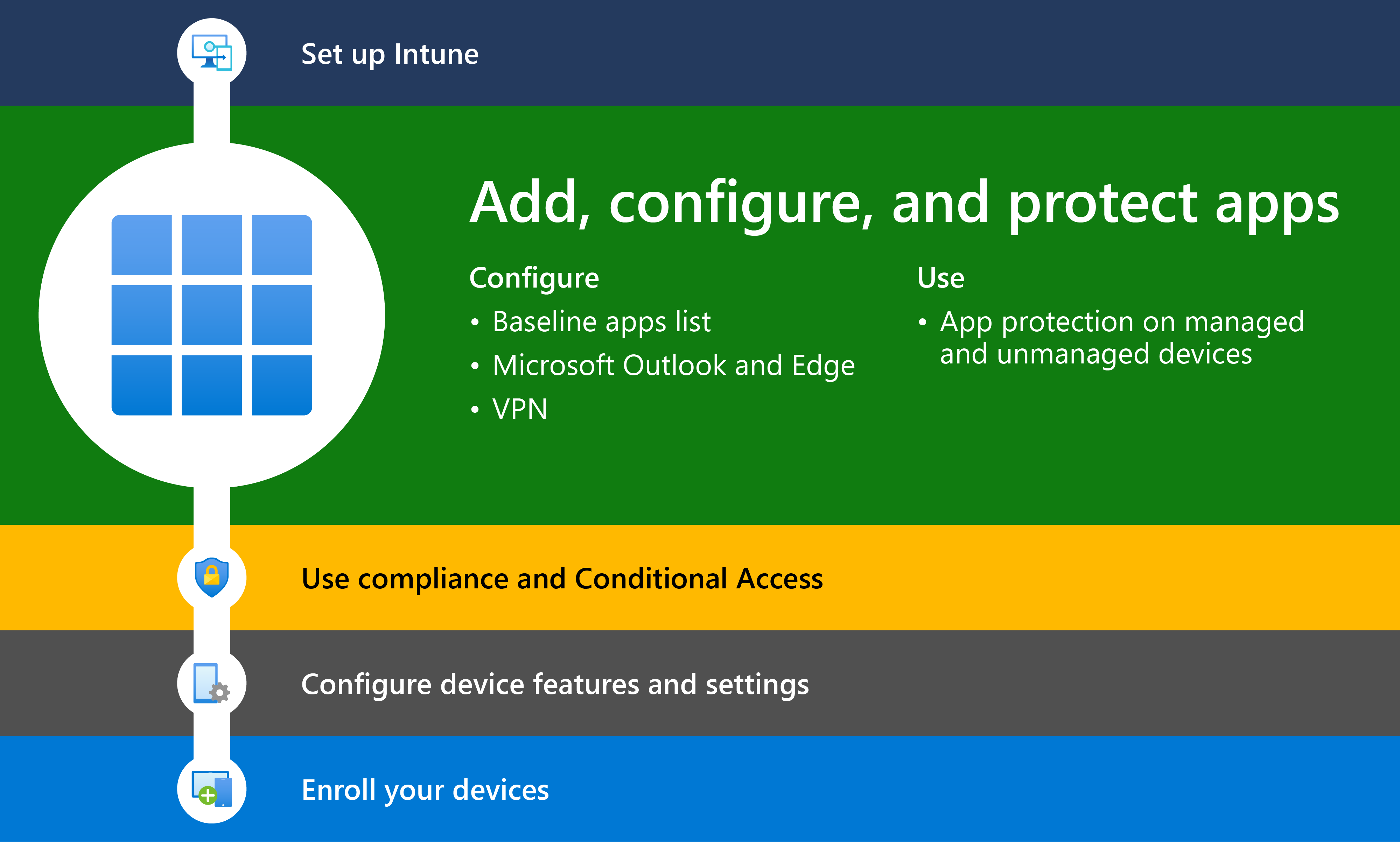

Étape 2 : Ajouter, configurer et protéger des applications avec Intune

L’étape suivante lors du déploiement de Intune consiste à ajouter et à protéger des applications qui accèdent aux données organization.

La gestion des applications sur les appareils de votre organization est un élément central d’un écosystème d’entreprise sécurisé et productif. Vous pouvez utiliser Microsoft Intune pour gérer les applications utilisées par le personnel de votre entreprise. En gérant les applications, vous aidez à contrôler les applications utilisées par votre entreprise, ainsi que la configuration et la protection des applications. Cette fonctionnalité est appelée gestion des applications mobiles (GAM). La gestion des applications mobiles dans Intune est conçue pour protéger les données organization au niveau de l’application, y compris les applications personnalisées et les applications du Store. La gestion des applications peut être utilisée sur des appareils appartenant à l’organisation et sur des appareils personnels. Lorsqu’il est utilisé avec des appareils personnels, seuls les accès et les données liés aux organization sont gérés. Ce type de gestion des applications est appelé GAM sans inscription ou, du point de vue de l’utilisateur final, apportez votre propre appareil (BYOD).

Configurations gam

Lorsque les applications sont utilisées sans aucune restriction, les données d’entreprise et personnelles peuvent se mélanger. Les données de l'entreprise peuvent se retrouver dans des endroits comme le stockage personnel ou être transférées vers des applications qui ne sont pas de votre ressort et entraîner une perte de données. L’une des principales raisons d’utiliser gam sans inscription d’appareil ou Intune MDM + GAM est de protéger les données de votre organization.

Microsoft Intune prend en charge deux configurations GAM :

- Gestion des applications mobiles sans gestion des appareils

- Gestion des applications mobiles avec gestion des appareils

Gestion des applications mobiles sans gestion des appareils

Cette configuration permet aux applications de votre organization d’être gérées par Intune, mais n’inscrit pas les appareils à gérer par Intune. Cette configuration est communément appelée GAM sans inscription d’appareil. Les administrateurs informatiques peuvent gérer les applications à l’aide de la gestion des applications mobiles à l’aide de stratégies de configuration et de protection Intune sur les appareils non inscrits avec Intune gestion des appareils mobiles (GPM).

Remarque

Cette configuration inclut la gestion des applications avec Intune sur les appareils inscrits auprès de fournisseurs de gestion de la mobilité d’entreprise (EMM) tiers. Vous pouvez utiliser Intune stratégies de protection des applications indépendamment de toute solution MDM. Cette indépendance vous aide à protéger les données de votre entreprise avec ou sans inscription des appareils auprès d’une solution de gestion. En implémentant des stratégies au niveau de l’application, vous pouvez restreindre l’accès aux ressources d’entreprise et veiller à ce que votre service informatique conserve le contrôle des données.

La gestion des applications mobiles (GAM) est idéale pour protéger les données organization sur les appareils mobiles utilisés par les membres de votre organization pour les tâches personnelles et professionnelles. Tout en vous assurant que vos membres de votre organization peuvent être productifs, vous souhaitez éviter la perte de données, intentionnelle ou involontaire. Vous souhaitez également protéger les données d’entreprise accessibles à partir d’appareils qui ne sont pas gérés par vous. La gestion des applications mobiles (MAM), vous permet de gérer et de protéger les données de votre organisation au sein d'une application.

Conseil

De nombreuses applications de productivité, telles que les applications Microsoft Office, peuvent être gérées par GAM Intune. Consultez la liste officielle des applications protégées par Microsoft Intune accessibles au public.

Pour les appareils BYOD non inscrits dans une solution MDM, les stratégies de protection des applications peuvent aider à protéger les données d’entreprise au niveau de l’application. Cependant, il existe certaines limites à connaître, dont les suivantes :

- Vous ne pouvez pas déployer d'applications sur l'appareil. L’utilisateur final doit obtenir les applications depuis le Store.

- Vous ne pouvez pas configurer des profils de certificat sur ces appareils.

- Vous ne pouvez pas provisionner les paramètres Wi-Fi et VPN de l'entreprise sur ces appareils.

Pour plus d’informations sur la protection des applications dans Intune, consultez vue d’ensemble des stratégies Protection d'applications.

Gestion des applications mobiles avec gestion des appareils

Cette configuration permet de gérer les applications et appareils de votre organization. Cette configuration est communément appelée GAM + GPM. Les administrateurs informatiques peuvent gérer les applications à l’aide de la gestion des applications mobiles sur les appareils inscrits auprès de Intune GPM.

La gestion des appareils mobiles, en plus de celle des applications mobiles, permet de s’assurer que l’appareil est protégé. Par exemple, vous pouvez demander un code confidentiel pour accéder à l’appareil ou déployer des applications gérées sur l’appareil. Vous pouvez également déployer des applications sur des appareils via votre solution MDM, pour mieux contrôler la gestion des applications.

Il existe d’autres avantages à utiliser la gestion des appareils mobiles (MDM) avec des stratégies de protection des applications, et les entreprises peuvent, ou non, les utiliser simultanément. Par exemple, un membre de votre organization peut avoir à la fois un téléphone émis par l’entreprise et sa propre tablette personnelle. Le téléphone d’entreprise peut être inscrit à GPM et protégé par des stratégies de protection des applications, tandis que l’appareil personnel est protégé par des stratégies de protection des applications uniquement.

Sur les appareils inscrits qui utilisent un service GPM, les stratégies de protection des applications peuvent ajouter une couche de protection supplémentaire. Par exemple, un utilisateur se connecte à un appareil avec ses informations d’identification d’organisation. À mesure que ces données de l’organisation sont utilisées, les stratégies de protection d’application contrôlent la façon dont elles sont enregistrées et partagées. Lorsque les utilisateurs se connectent avec leur identité personnelle, ces mêmes protections (accès et restrictions) ne sont pas appliquées. Ainsi, le service informatique contrôle les données de l’organisation tandis que l’utilisateur final garde le contrôle et préserve la confidentialité de ses données personnelles.

La solution de gestion des appareils mobiles ajoute de la valeur en fournissant les éléments suivants :

- Inscrit l’appareil

- Déploie les applications sur l’appareil.

- Assure la gestion et la conformité de l’appareil en continu

Les stratégies de protection des applications ajoutent de la valeur en fournissant les éléments suivants :

- Empêcher la fuite des données d’entreprise vers des applications et des services de particuliers

- Appliquer des restrictions comme enregistrement sous, Presse-papiers ou code PIN aux applications clientes

- Elles permettent d’effacer les données d’entreprise des applications lorsque cela est nécessaire sans supprimer ces applications de l’appareil

Avantages de la gestion des applications mobiles avec Intune

Lorsque les applications sont gérées dans Intune, les administrateurs peuvent effectuer les opérations suivantes :

- Protégez les données d’entreprise au niveau de l’application. Vous pouvez ajouter et affecter des applications mobiles à des groupes d’utilisateurs et des appareils. Cela permet de protéger les données de votre entreprise au niveau de l’application. Vous pouvez protéger les données d’entreprise sur les appareils gérés et non gérés, car la gestion des applications mobiles ne nécessite pas de gestion des appareils. La gestion est centrée autour de l’identité de l’utilisateur, ce qui supprime la nécessité de gérer les appareils.

- Configurez les applications pour qu’elles démarrent ou s’exécutent avec des paramètres spécifiques activés. En outre, vous pouvez mettre à jour les applications existantes déjà présentes sur l’appareil.

- Affectez des stratégies pour limiter l’accès et empêcher l’utilisation des données en dehors de votre organization. Vous choisissez le paramètre de ces stratégies en fonction des exigences de votre organization. Par exemple, vous pouvez :

- Exiger un code PIN pour ouvrir une application dans un contexte professionnel.

- Bloquer l'exécution des applications gérées sur les appareils jailbreakés ou rootés

- Contrôler le partage de données entre applications.

- Empêchez l’enregistrement des données d’application d’entreprise dans un emplacement de stockage personnel à l’aide de stratégies de réadressage des données, comme Enregistrer des copies des données de l’organisation et Restreindre les opérations couper, copier et coller.

- Prise en charge des applications sur une variété de plateformes et de systèmes d’exploitation. Chaque plateforme est différente. Intune fournit des paramètres disponibles spécifiquement pour chaque plateforme prise en charge.

- Consultez les rapports sur les applications utilisées et suivez leur utilisation. En outre, Intune fournit des analyses de point de terminaison pour vous aider à évaluer et à résoudre les problèmes.

- Effectuer une réinitialisation sélective en supprimant uniquement les données d’entreprise des applications.

- Assurez-vous que les données personnelles sont conservées séparément des données managées. La productivité des utilisateurs finaux n’est pas affectée et les stratégies ne s’appliquent pas en cas d’utilisation de l’application dans un contexte personnel. Les stratégies sont appliquées uniquement dans un contexte professionnel, ce qui vous donne la possibilité de protéger les données d’entreprise sans toucher aux données personnelles.

Ajouter des applications à Intune.

La première étape lors de la fourniture d’applications à votre organization consiste à ajouter les applications à Intune avant de les attribuer à des appareils ou des utilisateurs à partir de Intune. Bien que vous puissiez travailler avec de nombreux types d’applications différents, les procédures de base sont les mêmes. Avec Intune, vous pouvez ajouter différents types d’applications, notamment des applications écrites en interne (métier), des applications du Store, des applications intégrées et des applications sur le web.

Les utilisateurs des applications et des appareils de votre entreprise (le personnel de votre entreprise) peuvent avoir plusieurs exigences en matière d’applications. Avant d’ajouter des applications à Intune et de les rendre disponibles pour votre personnel, il peut être utile d’évaluer et de comprendre quelques principes de base sur les applications. Différents types d’applications sont disponibles pour Intune. Vous devez déterminer les exigences relatives aux applications nécessaires aux utilisateurs de votre entreprise, comme les plateformes et les fonctionnalités dont votre personnel a besoin. Vous devez déterminer si vous allez utiliser Intune pour gérer les appareils (et les applications) ou pour gérer les applications sans gérer les appareils. De plus, vous devez déterminer les applications et les fonctionnalités nécessaires à votre personnel, et définir qui en a besoin. Les informations contenues dans cet article vont vous aider à bien démarrer.

Avant d’ajouter des applications à Intune, examinez les types d’applications de support et évaluez les exigences de votre application. Pour plus d’informations, consultez Ajouter des applications à Microsoft Intune.

Conseil

Pour mieux comprendre les types d’applications, les achats d’applications et les licences d’application pour Intune, consultez la solution Acheter et ajouter des applications pour Microsoft Intune. Ce contenu de solution fournit également les étapes recommandées pour évaluer les exigences des applications, créer des catégories d’applications, acheter des applications et ajouter des applications. En outre, ce contenu de solution explique comment gérer les applications et les licences d’application.

Ajouter des applications Microsoft

Intune inclut un certain nombre d’applications Microsoft basées sur la licence Microsoft que vous utilisez pour Intune. Pour en savoir plus sur les différentes licences d’entreprise Microsoft disponibles qui incluent Intune, consultez licences Microsoft Intune. Pour comparer les différentes applications Microsoft disponibles avec Microsoft 365, consultez les options de licence disponibles avec Microsoft 365. Pour afficher toutes les options de chaque plan (y compris les applications Microsoft disponibles), téléchargez le tableau de comparaison complet des abonnements Microsoft et recherchez les plans qui incluent Microsoft Intune.

Les applications Microsoft 365 sont l’un des types d’applications disponibles pour les appareils Windows 10. En sélectionnant ce type d’application dans Intune, vous pouvez attribuer et installer des applications Microsoft 365 sur des appareils que vous gérez qui exécutent Windows 10. Vous pouvez également attribuer et installer des applications pour le client de bureau Microsoft Project Online et Microsoft Visio Online Plan 2, si vous possédez des licences pour eux. Les applications Microsoft 365 disponibles sont affichées sous la forme d’une entrée unique dans la liste des applications de la console Intune dans Azure.

Ajoutez les principales applications Microsoft suivantes à Intune :

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Teams

- Microsoft To-Do

- Microsoft Word

Pour plus d’informations sur l’ajout d’applications Microsoft à Intune, consultez les rubriques suivantes :

- Ajouter des applications à Microsoft Intune

- Ajoutez des Microsoft 365 Apps aux appareils Windows 10/11 avec Microsoft Intune

Ajouter des applications du Store (facultatif)

La plupart des applications du Store standard affichées dans la console Intune peuvent être ajoutées et déployées gratuitement sur les membres de votre organization. En outre, vous pouvez acheter des applications du Store pour chaque plateforme d’appareil.

Le tableau suivant fournit les différentes catégories disponibles pour les applications du Store :

| Catégorie d’application du Store | Description |

|---|---|

| Applications du Store gratuit | Vous pouvez ajouter librement ces applications à Intune et les déployer sur les membres de votre organization. L’utilisation de ces applications ne nécessite aucun coût supplémentaire. |

| Applications achetées | Vous devez acheter des licences pour ces applications avant de les ajouter à Intune. Chaque plateforme d’appareil (Windows, iOS, Android) offre une méthode standard pour acheter des licences pour ces applications. Intune fournit des méthodes pour gérer la licence d’application pour chaque utilisateur final. |

| Applications nécessitant un compte, un abonnement ou une licence du développeur de l’application | Vous pouvez ajouter et déployer librement ces applications à partir de Intune, mais l’application peut nécessiter un compte, un abonnement ou une licence auprès du fournisseur de l’application. Pour obtenir la liste des applications qui prennent en charge les fonctionnalités de gestion des Intune, consultez Applications de productivité partenaires et Applications UEM partenaires. NOTE: Pour les applications qui peuvent nécessiter un compte, un abonnement ou une licence, vous devez contacter le fournisseur de l’application pour obtenir des détails spécifiques sur l’application. |

| Applications incluses avec votre licence Intune | La licence que vous utilisez avec Microsoft Intune peut inclure les licences d’application dont vous avez besoin. |

Remarque

En plus d’acheter des licences d’application, vous pouvez créer des stratégies Intune qui permettent aux utilisateurs finaux d’ajouter des comptes personnels à leurs appareils pour acheter des applications non gérées.

Pour plus d’informations sur l’ajout d’applications Microsoft à Intune, consultez les rubriques suivantes :

- Ajouter des applications du Microsoft Store à Microsoft Intune

- Ajouter des applications de l’App Store iOS dans Microsoft Intune

- Ajouter des applications Android Store à Microsoft Intune

Configurer des applications à l’aide de Intune

Les stratégies de configuration d’application peuvent vous aider à éliminer les problèmes de configuration d’application en vous permettant de sélectionner les paramètres de configuration d’une stratégie. Cette stratégie est ensuite affectée aux utilisateurs finaux avant qu’ils n’exécutent une application spécifique. Les paramètres sont ensuite fournis automatiquement lorsque l’application est configurée sur l’appareil de l’utilisateur final. Les utilisateurs finaux n’ont pas besoin d’agir. Les paramètres de configuration sont uniques pour chaque application.

Vous pouvez créer et utiliser des stratégies de configuration d’application pour fournir des paramètres de configuration pour les applications iOS/iPadOS ou Android. Ces paramètres de configuration permettent de personnaliser une application à l'aide de la configuration et de la gestion des applications. Les paramètres de stratégie de configuration sont utilisés lorsque l'application vérifie ces paramètres, généralement la première fois que l'application est exécutée.

Un paramètre de configuration d’application, par exemple, peut vous obliger à spécifier l’un des détails suivants :

- Un numéro de port personnalisé

- Paramètres de langue

- Paramètres de sécurité

- Paramètres de personnalisation tels qu’un logo d’entreprise

Si les utilisateurs finaux devaient entrer ces paramètres à la place, ils pourraient le faire de manière incorrecte. Les stratégies de configuration d’application peuvent contribuer à assurer la cohérence au sein d’une entreprise et à réduire les appels au support technique des utilisateurs finaux qui tentent de configurer eux-mêmes les paramètres. En utilisant des stratégies de configuration d’application, l’adoption de nouvelles applications peut être plus facile et plus rapide.

Les paramètres de configuration disponibles sont finalement décidés par les développeurs de l’application. La documentation du fournisseur de l’application doit être examinée pour voir si une application prend en charge la configuration et quelles configurations sont disponibles. Pour certaines applications, Intune remplira les paramètres de configuration disponibles.

Pour plus d’informations sur la configuration des applications, consultez les rubriques suivantes :

- Stratégies de configuration des applications pour Microsoft Intune

- Ajouter des stratégies de configuration d'applications pour les appareils iOS/iPadOS gérés

- Ajouter des stratégies de configuration d'application pour les appareils Android Entreprise gérés

Configurer Microsoft Outlook

L'application Outlook pour iOS et Android regroupe la messagerie, le calendrier, les contacts et d'autres fichiers des utilisateurs de votre organisation pour les aider à réaliser différentes tâches depuis leur appareil mobile.

Les capacités de protection les plus riches et les plus étendues pour les données Microsoft 365 sont disponibles lorsque vous souscrivez à la suite Enterprise Mobility + Security, qui comprend les fonctionnalités Microsoft Intune et Microsoft Entra ID P1 ou P2, telles que l'accès conditionnel. Au minimum, vous souhaiterez déployer une stratégie d’accès conditionnel qui autorise la connectivité à Outlook pour iOS et Android à partir d’appareils mobiles et une stratégie de protection des applications Intune qui garantit la protection de l’expérience de collaboration.

Pour plus d’informations sur la configuration de Microsoft Outlook, consultez la rubrique suivante :

Configurer Microsoft Edge

Edge pour iOS et Android est conçu pour permettre aux utilisateurs de parcourir le web et prend en charge les identités multiples. Les utilisateurs peuvent ajouter un compte professionnel, ainsi qu’un compte personnel, pour la navigation. Il existe une séparation complète entre les deux identités, ce qui est semblable à ce qui est proposé dans d’autres applications mobiles Microsoft.

Pour plus d’informations sur la configuration de Microsoft Edge, consultez la rubrique suivante :

Configurer un VPN

Les réseaux privés virtuels (VPN) permettent aux utilisateurs d’accéder à organization ressources à distance, notamment depuis leur domicile, les hôtels, les cafés, etc. Dans Microsoft Intune, vous pouvez configurer des applications clientes VPN sur des appareils Android Entreprise à l’aide d’une stratégie de configuration d’application. Ensuite, déployez cette stratégie avec sa configuration VPN sur les appareils de votre organization.

Vous pouvez également créer des stratégies VPN utilisées par des applications spécifiques. Cette fonctionnalité est appelée VPN par application. Lorsque l’application est active, elle peut se connecter au VPN et accéder aux ressources via le VPN. Lorsque l’application n’est pas active, le VPN n’est pas utilisé.

Pour plus d’informations sur la configuration de la messagerie, consultez la rubrique suivante :

Protéger les applications à l’aide de Intune

Les stratégies de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation sont sécurisées ou restent dans une application managée. Une stratégie peut être une règle qui est appliquée lorsque l’utilisateur tente d’accéder à des données « d’entreprise » ou de les déplacer, ou s’il tente un ensemble d’actions interdites ou surveillées lorsqu’il se trouve dans l’application. Une application gérée est une application à laquelle sont appliquées des stratégies de protection des applications et qui peut être gérée par Intune.

Les stratégies de protection des applications de gestion des applications mobiles vous permettent de gérer et de protéger les données de votre organisation au sein d’une application. De nombreuses applications de productivité, telles que les applications Microsoft Office, peuvent être gérées par GAM Intune. Consultez la liste officielle des applications protégées par Microsoft Intune accessibles au public.

L’une des principales façons dont Intune fournit la sécurité des applications mobiles consiste à utiliser des stratégies. Protection d'applications stratégies vous permettent d’effectuer les actions suivantes :

- Utilisez Microsoft Entra identité pour isoler les données organization des données personnelles. Les informations personnelles ne sont donc pas exposées au service informatique de l’organisation. Une protection de sécurité supplémentaire est accordée aux données accessibles à l’aide des informations d’identification de l’organisation.

- Sécurisez l’accès sur les appareils personnels en limitant les actions que les utilisateurs peuvent effectuer avec les données de l’organisation, telles que copier-coller, enregistrer et afficher.

- Créez et déployez sur des appareils inscrits dans Intune, inscrits dans un autre service de gestion des appareils mobiles (GPM) ou non inscrits dans un service GPM.

Remarque

Protection d'applications stratégies sont conçues pour s’appliquer uniformément à un groupe d’applications, comme l’application d’une stratégie à toutes les applications mobiles Office.

Les organisations peuvent utiliser des stratégies de protection des applications avec et sans GPM en même temps. Par exemple, prenons l’exemple d’un employé qui utilise à la fois une tablette émise par l’entreprise et son propre téléphone personnel. La tablette d’entreprise est inscrite à GPM et protégée par des stratégies de protection des applications, tandis que son téléphone personnel est protégé par des stratégies de protection des applications uniquement.

Pour plus d’informations sur la protection des applications dans Intune, consultez les rubriques suivantes :

- Vue d’ensemble des stratégies de protection des applications

- Comment créer et affecter des stratégies de protection des applications.

Niveaux de protection des applications

À mesure que de plus en plus d’organisations implémentent des stratégies d’appareils mobiles pour accéder aux données professionnelles ou scolaires, la protection contre les fuites de données devient primordiale. La solution de gestion des applications mobiles de Intune pour la protection contre les fuites de données est app Protection Policies (APP). LES APPLICATIONS sont des règles qui garantissent que les données d’un organization restent sécurisées ou contenues dans une application managée, que l’appareil soit inscrit ou non.

Lors de la configuration des stratégies de protection des applications, les différents paramètres et options disponibles permettent aux organisations de personnaliser la protection en fonction de leurs besoins spécifiques. En raison de cette flexibilité, il n’est peut-être pas évident de déterminer quelle permutation des paramètres de stratégie est nécessaire pour implémenter un scénario complet. Pour aider les organisations à hiérarchiser les efforts de renforcement des points de terminaison client, Microsoft a introduit une nouvelle taxonomie pour les configurations de sécurité dans Windows 10, et Intune tire parti d’une taxonomie similaire pour son infrastructure de protection des données d’application pour la gestion des applications mobiles.

L’infrastructure de configuration de protection des données des applications est organisée en trois scénarios de configuration distincts :

Protection de base des données d’entreprise de niveau 1 : Microsoft recommande cette configuration comme configuration minimale de protection des données pour un appareil d’entreprise.

Protection améliorée des données d’entreprise de niveau 2 : Microsoft recommande cette configuration pour les appareils où les utilisateurs accèdent à des informations sensibles ou confidentielles. Cette configuration s’applique à la plupart des utilisateurs mobiles qui accèdent à des données professionnelles ou scolaires. Certains des contrôles peuvent avoir un impact sur l’expérience utilisateur.

Protection élevée des données d’entreprise de niveau 3 : Microsoft recommande cette configuration pour les appareils exécutés par un organization avec une équipe de sécurité plus importante ou plus sophistiquée, ou pour des utilisateurs ou des groupes spécifiques qui présentent un risque particulièrement élevé (les utilisateurs qui gèrent des données hautement sensibles lorsque la divulgation non autorisée entraîne une perte matérielle considérable pour le organization). Un organization susceptible d’être ciblé par des adversaires bien financés et sophistiqués devrait aspirer à cette configuration.

Protection des applications de base (niveau 1)

La protection des applications de base dans Intune (niveau 1) est la configuration minimale de protection des données pour un appareil mobile d’entreprise. Cette configuration remplace la nécessité de stratégies d’accès aux appareils Exchange Online de base en exigeant un code confidentiel pour accéder aux données professionnelles ou scolaires, en chiffrant les données de compte professionnel ou scolaire et en fournissant la possibilité de réinitialiser de manière sélective les données scolaires ou professionnelles. Toutefois, contrairement aux stratégies d’accès aux appareils Exchange Online, les paramètres de stratégie de protection des applications ci-dessous s’appliquent à toutes les applications sélectionnées dans la stratégie, garantissant ainsi que l’accès aux données est protégé au-delà des scénarios de messagerie mobile.

Les stratégies du niveau 1 appliquent un niveau d’accès aux données raisonnable tout en réduisant l’impact sur les utilisateurs et miroir les paramètres de protection des données et d’accès par défaut lors de la création d’une stratégie de protection des applications dans Microsoft Intune.

Pour connaître la protection des données, les exigences d’accès et les paramètres de lancement conditionnel spécifiques pour la protection de base des applications, consultez la rubrique suivante :

Protection améliorée des applications (niveau 2)

La protection améliorée des applications dans Intune (niveau 2) est la configuration de protection des données recommandée en tant que norme pour les appareils où les utilisateurs accèdent à des informations plus sensibles. Ces appareils sont aujourd’hui une cible naturelle au sein des entreprises. Ces recommandations ne supposent pas un grand nombre de professionnels de la sécurité hautement qualifiés et doivent donc être accessibles à la plupart des organisations d’entreprise. Cette configuration s’étend sur la configuration au niveau 1 en limitant les scénarios de transfert de données et en exigeant une version minimale du système d’exploitation.

Les paramètres de stratégie appliqués au niveau 2 incluent tous les paramètres de stratégie recommandés pour le niveau 1, mais répertorient uniquement les paramètres ci-dessous qui ont été ajoutés ou modifiés pour implémenter plus de contrôles et une configuration plus sophistiquée que le niveau 1. Bien que ces paramètres puissent avoir un impact légèrement plus élevé sur les utilisateurs ou les applications, ils appliquent un niveau de protection des données plus proportionnel aux risques auxquels sont confrontés les utilisateurs ayant accès aux informations sensibles sur les appareils mobiles.

Pour connaître les paramètres de protection des données et de lancement conditionnel spécifiques pour la protection renforcée des applications, consultez la rubrique suivante :

Protection élevée des applications (niveau 3)

La protection élevée des applications pour les Intune (niveau 3) est la configuration de protection des données recommandée en tant que norme pour les organisations avec des organisations de sécurité de grande taille et sophistiquées, ou pour des utilisateurs et des groupes spécifiques qui seront ciblés de manière unique par des adversaires. Ces organisations sont généralement ciblées par des adversaires bien financés et sophistiqués, et à ce titre méritent les contraintes et les contrôles supplémentaires décrits. Cette configuration s’étend sur la configuration au niveau 2 en limitant les scénarios de transfert de données supplémentaires, en augmentant la complexité de la configuration du code confidentiel et en ajoutant la détection des menaces mobiles.

Les paramètres de stratégie appliqués au niveau 3 incluent tous les paramètres de stratégie recommandés pour le niveau 2, mais ne répertorient que les paramètres ci-dessous qui ont été ajoutés ou modifiés pour implémenter davantage de contrôles et une configuration plus sophistiquée que le niveau 2. Ces paramètres de stratégie peuvent avoir un impact potentiellement significatif sur les utilisateurs ou les applications, en appliquant un niveau de sécurité proportionnel aux risques auxquels sont confrontées les organisations ciblées.

Pour connaître la protection des données, les exigences d’accès et les paramètres de lancement conditionnel spécifiques pour la protection de base des applications, consultez la rubrique suivante :

Protéger la messagerie Exchange Online sur les appareils gérés

Vous pouvez utiliser des stratégies de conformité d’appareil avec l’accès conditionnel pour vous assurer que les appareils de votre organization peuvent accéder à Exchange Online messagerie uniquement s’ils sont gérés par Intune et à l’aide d’une application de messagerie approuvée. Vous pouvez créer une stratégie de conformité d’appareil Intune pour définir les conditions qu’un appareil doit remplir pour être considéré comme conforme. Vous pouvez également créer une stratégie d’accès conditionnel Microsoft Entra qui exige que les appareils s’inscrivent dans Intune, se conforment aux stratégies Intune et utilisent l’application mobile Outlook approuvée pour accéder à Exchange Online courrier électronique.

Pour plus d’informations sur la protection des Exchange Online, consultez la rubrique suivante :

Exigences de l'utilisateur final pour utiliser les stratégies de protection des applications

La liste suivante fournit les exigences de l’utilisateur final pour utiliser des stratégies de protection des applications sur les applications gérées par Intune incluent les éléments suivants :

- L’utilisateur final doit disposer d’un compte Microsoft Entra. Consultez Ajouter des utilisateurs et accorder des autorisations d’administration à Intune pour savoir comment créer des utilisateurs Intune dans Microsoft Entra ID.

- L’utilisateur final doit disposer d’une licence pour Microsoft Intune attribuée à son compte Microsoft Entra. Consultez la section Gérer les licences Intune pour apprendre à attribuer des licences Intune à des utilisateurs finaux.

- L’utilisateur final doit appartenir à un groupe de sécurité ciblé par une stratégie de protection d’application. La même stratégie de protection d’application doit cibler l’application spécifique utilisée. Protection d'applications stratégies peuvent être créées et déployées dans le centre d’administration Microsoft Intune. Des groupes de sécurité peuvent actuellement être créés dans le centre d’administration Microsoft 365.

- L’utilisateur final doit se connecter à l’application à l’aide de son compte Microsoft Entra.

Suivre les stratégies de base minimales recommandées

- Configurer Microsoft Intune

- 🡺 Ajouter, configurer et protéger des applications (Vous êtes ici)

- Planifier les stratégies de conformité

- Configurer des fonctionnalités d’appareil

- Inscrire des appareils