Guide de planification pour Microsoft Intune

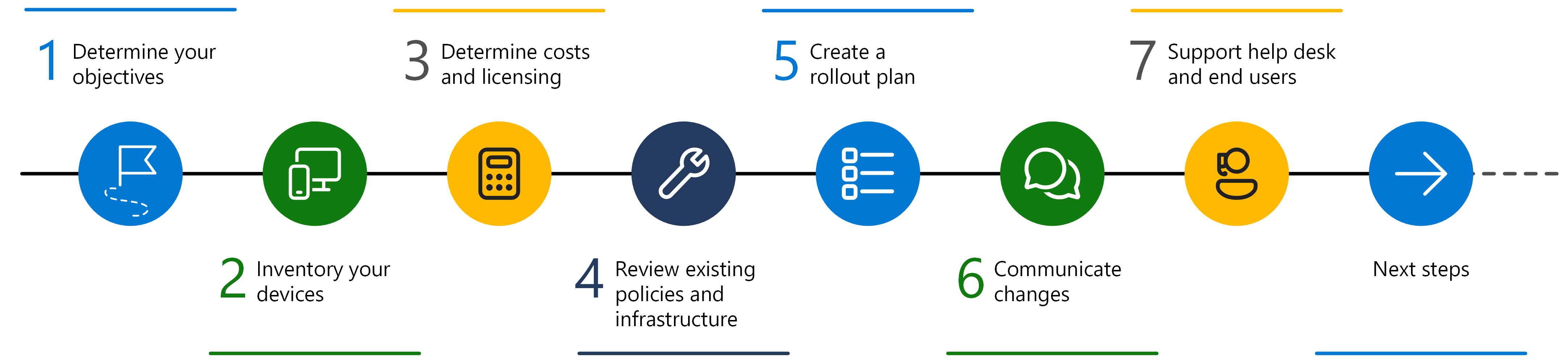

La réussite d’un déploiement ou d’une migration vers Microsoft Intune repose avant tout sur la planification. Ce guide vous aide à planifier le déplacement ou l’adoption de Intune en tant que solution de gestion unifiée des points de terminaison.

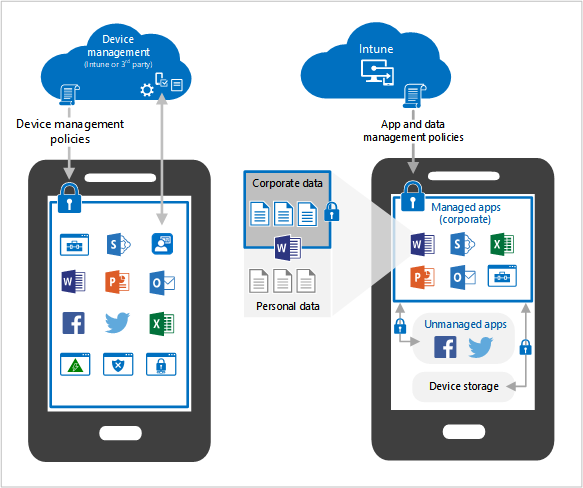

Intune offre aux organisations la possibilité de faire ce qui est le mieux pour elles et pour les nombreux appareils utilisateur différents. Vous pouvez inscrire des appareils dans Intune pour la gestion des appareils mobiles (GPM). Vous pouvez également utiliser des stratégies de protection des applications pour la gestion des applications mobiles (GAM) qui se concentrent sur la protection des données d’application.

Ce guide :

- Listes et décrit certains objectifs courants de la gestion des appareils

- Listes besoins potentiels en matière de licences

- Fournit des conseils sur la gestion des appareils personnels

- Recommande d’examiner les stratégies et l’infrastructure actuelles

- Fournit des exemples de création d’un plan de déploiement

- Et bien plus encore

Utilisez ce guide pour planifier votre déplacement ou votre migration vers Intune.

Conseil

- Vous voulez imprimer ou enregistrer ce guide au format PDF ? Dans votre navigateur web, utilisez l’option Imprimer , Enregistrer au format PDF.

- Ce guide est une chose vivante. Veillez donc à ajouter des conseils ou à mettre à jour ceux que vous avez trouvé utiles.

Étape 1 : déterminer vos objectifs

Les organisations utilisent la gestion des appareils mobiles (MDM) et la gestion des applications mobiles (MAM) pour assurer le contrôle de leurs données en toute sécurité et avec une interruption minimale des utilisateurs. Lors de l’évaluation d’une solution GPM/GAM, comme Microsoft Intune, examinez l’objectif et ce que vous souhaitez atteindre.

Dans cette section, nous abordons les objectifs ou scénarios courants lors de l’utilisation de Intune.

Objectif : accéder aux applications et aux données de l’organisation

Les utilisateurs souhaitent pouvoir effectuer différentes tâches sur leurs appareils à l’aide des applications de l’organisation, notamment lire leurs e-mails et y répondre, mettre à jour et partager des données, etc. Dans Intune, vous pouvez déployer différents types d’applications, comme celles-ci :

- Microsoft 365 Apps

- Applications Win32

- Applications métier

- Applications personnalisées

- Applications intégrées

- Applications du Store

✅ Tâche : Dresser la liste des applications que vos utilisateurs utilisent régulièrement

Ce sont les applications à prévoir sur leurs appareils. Voici quelques considérations à prendre en compte :

De nombreuses organisations déploient toutes les applications Microsoft 365, comme Word, Excel, OneNote, PowerPoint et Teams. Sur des appareils plus petits, comme les téléphones mobiles, vous pouvez installer des applications individuelles, en fonction des besoins de l’utilisateur.

Par exemple, l’équipe commerciale peut avoir besoin de Teams, Excel et SharePoint. Sur les appareils mobiles, vous pouvez déployer uniquement ces applications, au lieu de déployer l’ensemble de la famille de produits Microsoft 365.

Les utilisateurs préfèrent lire & répondre aux e-mails et participer à des réunions sur tous les appareils, y compris les appareils personnels. Sur les appareils appartenant à organization, vous pouvez déployer Outlook et Teams, et préconfigurer ces applications avec vos paramètres de organization.

Sur les appareils personnels, vous n’avez peut-être pas ce contrôle. Par conséquent, déterminez si vous souhaitez accorder aux utilisateurs l’accès aux applications organization, telles que les e-mails et les réunions.

Pour plus d’informations et de considérations, consultez Appareils personnels et appareils appartenant à l’organisation (dans cet article).

Si vous envisagez d’utiliser Microsoft Outlook sur vos appareils Android et iOS/iPadOS, vous pouvez préconfigurer Outlook à l’aide de Intune stratégies de configuration d’application.

Passez en revue les applications protégées conçues pour fonctionner avec Intune. Ces applications sont des applications partenaires prises en charge et des applications Microsoft couramment utilisées avec Microsoft Intune.

Objectif : sécurisez l’accès sur tous les appareils

Lorsque les données sont stockées sur des appareils mobiles, elles doivent être protégées contre les activités malveillantes.

✅ Tâche : Déterminer la façon dont vous souhaitez sécuriser vos appareils

Les antivirus, l’analyse des programmes malveillants, la réponse aux menaces et la mise à jour des appareils sont des éléments importants à prendre en compte. Vous souhaitez également réduire l’impact des activités malveillantes.

Voici quelques considérations à prendre en compte :

Les antivirus (AV) et la protection contre les programmes malveillants sont indispensables. Intune s’intègre à Microsoft Defender pour point de terminaison et différents partenaires MTD (Mobile Threat Defense) pour protéger vos appareils gérés, appareils personnels et applications.

Microsoft Defender pour point de terminaison comprend des fonctionnalités de sécurité et un portail qui facilite la supervision et la réponse aux menaces.

Si un appareil est compromis, vous souhaitez limiter l’impact malveillant à l’aide de l’accès conditionnel.

Par exemple, Microsoft Defender pour point de terminaison analyse un appareil et peut déterminer si l’appareil est compromis. L’accès conditionnel peut bloquer automatiquement organization accès sur cet appareil, y compris les e-mails.

L’accès conditionnel permet de protéger votre réseau et vos ressources contre les appareils, même les appareils qui ne sont pas inscrits dans Intune.

Mettez à jour l’appareil, le système d’exploitation et les applications pour sécuriser vos données. Créez un plan définissant la manière et le moment où les mises à jour sont installées. Intune inclut des stratégies qui vous aident à gérer les mises à jour, dont les mises à jour des applications du Store.

Les guides de planification des mises à jour logicielles suivants peuvent vous aider à déterminer votre stratégie de mise à jour :

Déterminez comment les utilisateurs s’authentifieront pour organization ressources à partir de leurs nombreux appareils. Par exemple, vous pouvez :

Utilisez des certificats sur des appareils pour authentifier des fonctionnalités et des applications, comme la connexion à un réseau privé virtuel (VPN), l’ouverture d’Outlook, etc. Ces certificats permettent une expérience utilisateur « sans mot de passe ». L’authentification sans mot de passe est considérée comme plus sûre que celle obligeant les utilisateurs à entrer le nom d’utilisateur et le mot de passe de leur organisation.

Si vous envisagez d’utiliser des certificats, utilisez une infrastructure d’infrastructure à clé publique (PKI) prise en charge pour créer et déployer des profils de certificat.

Utilisez l’authentification multifacteur (MFA) pour une couche d’authentification supplémentaire sur les appareils appartenant à organization. Vous pouvez aussi utiliser l’authentification multifacteur pour authentifier les applications sur les appareils personnels. La biométrie, comme la reconnaissance faciale et les empreintes digitales, peut également être utilisée.

Si vous envisagez d’utiliser la biométrie pour l’authentification, assurez-vous que vos appareils prennent en charge la biométrie. C’est le cas de la plupart des appareils modernes.

Implémentez un déploiement Confiance nulle. Avec Confiance nulle, vous utilisez les fonctionnalités de Microsoft Entra ID et Microsoft Intune pour sécuriser tous les points de terminaison, utiliser l’authentification sans mot de passe, etc.

Configurez les stratégies d’autonomie des données fournies avec les applications Microsoft 365. Ces stratégies permettent d’empêcher organization données d’être partagées avec d’autres applications et emplacements de stockage que votre service informatique ne gère pas.

Si certains utilisateurs ont uniquement besoin d’accéder à la messagerie et aux documents d’entreprise, ce qui est courant pour les appareils personnels, vous pouvez demander aux utilisateurs d’utiliser des applications Microsoft 365 avec des stratégies de protection des applications. Les appareils n’ont pas besoin d’être inscrits dans Intune.

Pour plus d’informations et de considérations, consultez Appareils personnels et appareils appartenant à l’organisation (dans cet article).

Objectif : distribuer le logiciel

De nombreuses organisations souhaitent donner à différents administrateurs le contrôle des emplacements, des services, etc. Par exemple, le groupe Administrateurs informatiques Charlotte contrôle et supervise les stratégies mises en place sur le campus de Charlotte. Les administrateurs de ce groupe peuvent uniquement voir et gérer les stratégies pour l’emplacement Charlotte. Ils ne peuvent pas voir ni gérer les stratégies pour l’emplacement Redmond. Cette approche est appelée « informatique distribuée ».

Dans Intune, l’informatique distribuée bénéficie des fonctionnalités suivantes :

Les balises d’étendue utilisent le contrôle d’accès en fonction du rôle (RBAC). Ainsi, seuls les utilisateurs membres d’un groupe spécifique ont l’autorisation de gérer les stratégies et les profils des utilisateurs et appareils dans leur étendue.

Lorsque vous utilisez des catégories d’inscription d’appareil, les appareils sont automatiquement ajoutés aux groupes en fonction des catégories que vous créez. Cette fonctionnalité utilisée Microsoft Entra des groupes dynamiques et facilite la gestion des appareils.

Lorsque les utilisateurs inscrivent leur appareil, ils choisissent une catégorie, comme Ventes, Administrateur informatique, Appareil de point de vente, etc. Lorsque les appareils sont ajoutés à une catégorie, ces groupes d’appareils sont prêts à recevoir vos stratégies.

Lorsque les administrateurs créent des stratégies, vous pouvez exiger l’approbation de plusieurs administrateurs pour des stratégies spécifiques, notamment des stratégies qui exécutent des scripts ou déploient des applications.

Endpoint Privilege Management permet aux utilisateurs non administrateurs standard d’effectuer des tâches qui nécessitent des privilèges élevés, telles que l’installation d’applications et la mise à jour des pilotes de périphérique. Endpoint Privilege Management fait partie de Intune Suite.

✅ Tâche : déterminer la façon dont vous souhaitez distribuer vos règles et paramètres

Les règles et les paramètres sont déployés à l’aide de différentes stratégies. Voici quelques considérations à prendre en compte :

Déterminez la structure d’administration voulue. Par exemple, vous souhaiterez peut-être séparer par emplacement, comme les administrateurs informatiques charlotte ou les administrateurs informatiques de Cambridge. Vous souhaiterez peut-être séparer par rôle, comme les administrateurs réseau qui contrôlent tous les accès réseau, y compris le VPN.

Ces catégories deviennent vos balises d’étendue.

Pour plus d’informations sur la création de groupes d’administration, accédez à :

Parfois, les organisations doivent utiliser l’informatique distribuée dans des systèmes où un grand nombre d’administrateurs locaux se connectent à un seul locataire Intune. Par exemple, une grande organization a un seul locataire Intune. Le organization a un grand nombre d’administrateurs locaux, et chaque administrateur gère un système, une région ou un emplacement spécifique. Chaque administrateur doit gérer uniquement son emplacement, et non l’intégralité de l’organization.

Pour plus d’informations, accédez à Environnement informatique distribué avec de nombreux administrateurs dans le même Intune locataire.

De nombreuses organisations séparent les groupes par type d’appareil, comme les appareils iOS/iPadOS, Android ou Windows. Quelques exemples :

- Distribuer des applications spécifiques à des appareils particuliers. Par exemple, déployez l’application de navette Microsoft sur des appareils mobiles dans le réseau redmond.

- Déployer des stratégies à des emplacements spécifiques. Par exemple, déployez un profil Wi-Fi sur des appareils du réseau Charlotte afin qu’ils se connectent automatiquement lorsqu’ils sont à portée.

- Contrôler les paramètres sur des appareils particuliers. Par exemple, désactivez la caméra sur les appareils Android Entreprise utilisés dans un atelier de fabrication, créez un profil antivirus Windows Defender pour tous les appareils Windows ou ajoutez des paramètres de messagerie à tous les appareils iOS/iPadOS.

Ces catégories deviennent vos catégories d’inscription d’appareil.

Objectif: Conserver les données de l’organisation au sein de l’organisation

Les données stockées sur des appareils mobiles doivent être protégées contre la perte ou le partage accidentels. Cet objectif inclut également la réinitialisation des données organization des appareils personnels et appartenant à organization.

✅ Tâche : Créez un plan pour couvrir différents scénarios qui ont un impact sur votre organization

Voici quelques exemples de scénarios :

Un appareil est perdu ou volé, ou n’est plus utilisé. Un utilisateur quitte l’organisation.

- Dans Intune, vous pouvez supprimer des appareils avec la réinitialisation, la mise hors service ou la désinscription manuelle des appareils. Vous pouvez également supprimer automatiquement les appareils qui n’ont pas été archivés avec Intune pendant x nombre de jours.

- Au niveau de l’application, vous pouvez supprimer les données de l’organisation dans les applications gérées par Intune. Une réinitialisation sélective est conseillée pour les appareils personnels, car elle conserve les données personnelles sur l’appareil et supprime uniquement les données de l’organisation.

Sur les appareils personnels, vous souhaiterez peut-être empêcher les utilisateurs de copier/coller, de prendre des captures d’écran ou de transférer des e-mails. Des stratégies de protection des applications peuvent bloquer ces fonctionnalités sur les appareils que vous ne gérez pas.

Sur les appareils gérés (appareils inscrits dans Intune), vous pouvez également contrôler ces fonctionnalités au moyen de profils de configuration d’appareil. Les profils de configuration d’appareil contrôlent les paramètres de l’appareil, mais pas ceux de l’application. Sur les appareils qui accèdent à des données très sensibles ou hautement confidentielles, les profils de configuration d’appareil peuvent empêcher les opérations de copier-coller, de capture d’écran, etc.

Pour plus d’informations et de considérations, consultez Appareils personnels et appareils appartenant à l’organisation (dans cet article).

Étape 2 : Inventorier vos appareils

Les organisations disposent d’une gamme d’appareils, notamment des ordinateurs de bureau, des ordinateurs portables, des tablettes, des scanneurs portatifs et des téléphones mobiles. Ces appareils appartiennent au organization ou appartiennent à vos utilisateurs. Lorsque vous planifiez votre stratégie de gestion des appareils, tenez compte de tout ce qui accède à vos ressources organization, y compris les appareils personnels.

Cette section inclut des informations sur l’appareil que vous devez prendre en compte.

Plateformes prises en charge

Intune prend en charge les plateformes d’appareils courantes et populaires. Pour les versions spécifiques, accédez aux plateformes prises en charge.

✅ Tâche : Mettre à niveau ou remplacer des appareils plus anciens

Si vos appareils utilisent des versions non prises en charge, qui sont principalement des systèmes d’exploitation plus anciens, il est temps de mettre à niveau le système d’exploitation ou de remplacer les appareils. En effet, ces anciens systèmes d’exploitation et appareils peuvent avoir un support limité et poser un risque de sécurité. Cette tâche concerne les ordinateurs de bureau exécutant Windows 7 et les appareils iPhone 7 exécutant le système d’exploitation d’origine 10.0, entre autres.

Appareils personnels et appareils appartenant à l’organisation

Sur les appareils personnels, il est normal et attendu que les utilisateurs case activée e-mail, participer à des réunions, mettre à jour des fichiers, etc. De nombreuses organisations autorisent les appareils personnels à accéder aux ressources organization.

Les appareils BYOD/personnels font partie d’une stratégie de gestion des applications mobiles (GAM) qui :

- Continue de croître en popularité auprès de nombreuses organisations

- Est une bonne option pour les organisations qui souhaitent protéger organization données, mais qui ne souhaitent pas gérer l’ensemble de l’appareil

- Réduit les coûts matériels.

- Peut augmenter les choix de productivité mobile pour les employés, y compris les travailleurs à distance & hybrides

- Supprime uniquement les données organization des applications, au lieu de supprimer toutes les données de l’appareil

Les appareils appartenant à l’organisation font partie d’une stratégie de gestion des appareils mobiles (GPM) qui :

- Donne un contrôle total aux administrateurs informatiques de votre organization

- Dispose d’un ensemble complet de fonctionnalités qui gère les applications, les appareils et les utilisateurs

- Est une bonne option pour les organisations qui souhaitent gérer l’ensemble de l’appareil, y compris le matériel et les logiciels

- Peut augmenter les coûts matériels, en particulier si les appareils existants sont obsolètes ou ne sont plus pris en charge

- Peut supprimer toutes les données de l’appareil, y compris les données personnelles

En tant que organization et administrateur, vous décidez si les appareils personnels sont autorisés. Si vous autorisez les appareils personnels, vous devez prendre des décisions importantes, notamment la façon de protéger vos données organization.

✅ Tâche : Déterminer la façon dont vous souhaitez gérer les appareils personnels

Si le fait d’être mobile ou de prendre en charge les travailleurs à distance est important pour votre organization, envisagez les approches suivantes :

Option 1 : Autoriser les appareils personnels à accéder aux ressources organization. Les utilisateurs ont le choix de s’inscrire ou de ne pas s’inscrire.

Pour les utilisateurs qui inscrivent leurs appareils personnels, les administrateurs gèrent entièrement ces appareils, y compris les stratégies push, le contrôle des fonctionnalités des appareils & les paramètres et même la réinitialisation des appareils. En tant qu’administrateur, vous pouvez vouloir ce contrôle, ou vous pouvez penser que vous voulez ce contrôle.

Lorsque les utilisateurs inscrivent leurs appareils personnels, ils peuvent ne pas réaliser ou comprendre que les administrateurs peuvent faire quoi que ce soit sur l’appareil, y compris réinitialiser accidentellement l’appareil. En tant qu’administrateur, vous ne souhaiterez peut-être pas que cette responsabilité ou cet impact potentiel sur les appareils dont votre organization n’est pas propriétaire.

En outre, de nombreux utilisateurs refusent de s’inscrire et peuvent trouver d’autres moyens d’accéder aux ressources organization. Supposons que vous exigez l’inscription des appareils pour que leurs utilisateurs puissent consulter la messagerie de l’organisation via l’application Outlook. Pour ignorer cette exigence, les utilisateurs ouvrent n’importe quel navigateur web sur l’appareil et se connectent à Outlook Web Access, ce qui peut ne pas être ce que vous souhaitez. Ou alors, ils créent des captures d’écran et enregistrent les images sur l’appareil, ce que vous ne voulez pas non plus.

Si vous choisissez cette option, veillez à informer les utilisateurs des risques et des avantages liés à l’inscription de leurs appareils personnels.

Pour les utilisateurs qui n’inscrivent pas leurs appareils personnels, vous gérez l’accès aux applications et sécurisez les données d’application à l’aide de stratégies de protection des applications.

Utilisez une instruction Conditions générales avec une stratégie d’accès conditionnel. Si les utilisateurs n’acceptent pas la déclaration, ils n’obtiennent pas l’accès aux applications. Si les utilisateurs acceptent l’instruction , un enregistrement d’appareil est ajouté à Microsoft Entra ID et l’appareil devient une entité connue. Une fois que l’appareil est connu, vous pouvez effectuer le suivi des accès à partir de l’appareil.

Contrôlez toujours l’accès et la sécurité à l’aide de stratégies d’application.

Examinez les tâches que votre organization utilise le plus, telles que la messagerie électronique et la participation à des réunions. Utilisez des stratégies de configuration d’application pour configurer des paramètres spécifiques à l’application, comme Outlook. Utilisez des stratégies de protection des applications pour contrôler la sécurité et l’accès à ces applications.

Par exemple, les utilisateurs passent par l’application Outlook sur leur appareil personnel pour consulter leurs e-mails professionnels. Dans Intune, les administrateurs créent une stratégie de protection des applications Outlook. Cette stratégie utilise l’authentification multifacteur (MFA) chaque fois que l’application Outlook s’ouvre, empêche le copier-coller et restreint d’autres fonctionnalités.

Option 2 : Vous souhaitez que chaque appareil soit entièrement géré. Dans ce scénario, tous les appareils sont inscrits dans Intune et gérés par le organization, y compris les appareils personnels.

Pour faciliter l’application de l’inscription, vous pouvez déployer une stratégie d’accès conditionnel (CA) qui exige que les appareils s’inscrivent dans Intune. Sur ces appareils, vous pouvez également :

- Configurez une connexion Wi-Fi/VPN pour organization connectivité et déployez ces stratégies de connexion sur les appareils. Les utilisateurs n’ont pas besoin d’entrer de paramètres.

- Si les utilisateurs ont besoin d’applications spécifiques sur leur appareil, déployez-les. Vous pouvez également déployer des applications dont votre organization a besoin à des fins de sécurité, comme une application de défense contre les menaces mobiles.

- Utilisez des stratégies de conformité pour définir les règles que votre organization doit suivre, telles que les réglementations ou les stratégies qui appellent des contrôles GPM spécifiques. Par exemple, vous devez Intune chiffrer l’ensemble de l’appareil ou produire un rapport de toutes les applications sur l’appareil.

Si vous souhaitez également contrôler le matériel, donnez aux utilisateurs tous les appareils dont ils ont besoin, y compris les téléphones mobiles. Investissez dans un plan d’actualisation du matériel afin que les utilisateurs continuent d’être productifs et bénéficient des fonctionnalités de sécurité intégrées les plus récentes. Inscrivez ces appareils appartenant à l’organisation dans Intune et gérez-les à l’aide de stratégies.

Au titre de bonne pratique, considérez toujours que les données seront laissées sur l’appareil. Assurez-vous que vos méthodes de suivi et d’audit sont en place. Pour plus d’informations, consultez Confiance nulle avec Microsoft Intune.

Gérer les ordinateurs de bureau

Intune peut gérer les ordinateurs de bureau qui exécutent Windows 10 ou une version ultérieure. Le système d’exploitation client Windows inclut des fonctionnalités de gestion des appareils modernes intégrées et supprime les dépendances vis-à-vis de la stratégie de groupe Active Directory (AD) locale. Vous bénéficiez des avantages du cloud lors de la création de règles et de paramètres dans Intune, et du déploiement de ces stratégies sur tous vos appareils clients Windows, y compris les ordinateurs de bureau et les PC.

Pour plus d’informations, consultez Scénario guidé - Bureau moderne géré dans le cloud.

Si vos appareils Windows sont actuellement gérés à l’aide de Gestionnaire de configuration, vous pouvez toujours inscrire ces appareils dans Intune. Cette approche est appelée cogestion. La cogestion offre de nombreux avantages, notamment l’exécution d’actions à distance sur l’appareil (redémarrage, contrôle à distance, réinitialisation aux paramètres d’usine), l’accès conditionnel avec conformité de l’appareil, etc. Vous pouvez également attacher vos appareils à Intune via le cloud.

Pour plus d’informations, voir :

- Qu’est-ce que la cogestion ?

- Chemins d’accès vers la cogestion

- attachement de locataire Configuration Manager

✅ Tâche : Examinez ce que vous utilisez actuellement pour la gestion des appareils mobiles

Votre adoption d’une gestion des appareils mobiles peut dépendre de ce que votre organization utilise actuellement, notamment si cette solution utilise des fonctionnalités ou des programmes locaux.

Le guide de déploiement de la configuration fournit des informations utiles.

Voici quelques considérations à prendre en compte :

Si vous n’utilisez actuellement aucun service ou solution MDM, il peut être préférable d’accéder directement à Intune.

Si vous utilisez actuellement des objets stratégie de groupe (GPO) locaux, l’accès à Intune et l’utilisation du catalogue de paramètres Intune est similaire et peut être une transition plus facile vers la stratégie d’appareil basée sur le cloud. Le catalogue de paramètres inclut également des paramètres pour les appareils Apple et Google Chrome.

Pour les nouveaux appareils qui ne sont pas inscrits dans Configuration Manager ou toute solution MDM, il peut être préférable d’accéder directement à Intune.

Si vous utilisez actuellement Configuration Manager, vous avez les options suivantes :

- Si vous souhaitez conserver votre infrastructure existante et déplacer certaines charges de travail vers le cloud, choisissez la cogestion. Vous bénéficiez ainsi des avantages des deux services. Les appareils existants peuvent recevoir des stratégies de Configuration Manager (locales) et d’autres stratégies d’Intune (cloud).

- Si vous souhaitez conserver votre infrastructure existante et utiliser Intune pour vous aider à superviser vos appareils locaux, choisissez l’attachement de locataire. Vous bénéficiez de l’utilisation du centre d’administration Intune, tout en utilisant Configuration Manager pour gérer les appareils.

- Si vous souhaitez utiliser une solution 100 % cloud pour gérer vos appareils, passez à Intune. Certains utilisateurs Configuration Manager préfèrent continuer à utiliser Configuration Manager avec l’attachement de locataire ou la cogestion.

Pour plus d’informations, consultez Charges de travail de cogestion.

Appareils de travail de première ligne (FLW)

Les tablettes et appareils partagés sont courants pour les travailleurs de première ligne (FLW). Ils sont utilisés dans de nombreux secteurs, notamment la vente au détail, la santé, la fabrication, etc.

Il existe des options disponibles pour les différentes plateformes, notamment les appareils de réalité virtuelle Android (AOSP), les appareils iPad et les PC cloud Windows 365.

✅ Tâche : Déterminer vos scénarios FLW

Les appareils FLW sont détenus organization, inscrits dans la gestion des appareils et sont utilisés par un utilisateur (affecté par l’utilisateur) ou plusieurs utilisateurs (appareils partagés). Ces appareils sont essentiels pour les employés de première ligne pour effectuer leur travail et sont souvent utilisés en mode d’utilisation limitée. Par exemple, il peut s’agir d’un appareil qui analyse des éléments, d’un kiosque qui affiche des informations ou d’une tablette qui vérifie les patients dans un hôpital ou un établissement médical.

Pour plus d’informations, consultez Gestion des appareils des employés de première ligne dans Microsoft Intune.

Étape 3 : Déterminer les coûts et les licences

La gestion des appareils implique une relation avec différents services. Intune fournit les paramètres et les fonctionnalités que vous pouvez contrôler sur différents appareils. D’autres services jouent également un rôle majeur :

Microsoft Entra ID P1 ou P2 (inclus dans la licence Microsoft 365 E5) inclut plusieurs fonctionnalités essentielles à la gestion des appareils, notamment :

- Windows Autopilot : les appareils clients Windows peuvent s’inscrire automatiquement dans Intune et recevoir automatiquement vos stratégies.

- Authentification multifacteur (MFA) : les utilisateurs doivent entrer au moins deux méthodes de vérification, comme un code confidentiel, une application d’authentification, une empreinte digitale, etc. L’authentification multifacteur est une excellente option lors de l’utilisation de stratégies de protection des applications pour les appareils personnels et les appareils appartenant à organization qui nécessitent une sécurité supplémentaire.

- Accès conditionnel : si les utilisateurs et les appareils suivent vos règles, comme un code secret à 6 chiffres, ils ont accès aux ressources organization. Dans le cas contraire, cet accès leur est refusé.

- Groupes d’utilisateurs dynamiques et groupes d’appareils dynamiques : ajoutez automatiquement des utilisateurs ou des appareils aux groupes lorsqu’ils répondent à des critères, tels qu’une ville, un poste, un type de système d’exploitation, une version du système d’exploitation, etc.

Les applications Microsoft 365 (incluses dans la licence Microsoft 365 E5) incluent les applications sur lesquelles les utilisateurs s’appuient, notamment Outlook, Word, SharePoint, Teams, OneDrive, etc. Vous pouvez déployer ces applications sur des appareils à l’aide d’Intune.

Microsoft Defender pour point de terminaison (inclus dans la licence Microsoft 365 E5) permet de surveiller et d’analyser vos appareils clients Windows à la recherche d’activités malveillantes. Vous pouvez également définir un niveau de menace acceptable. Lorsqu’il est combiné avec l’accès conditionnel, vous pouvez bloquer l’accès aux ressources organization si le niveau de menace est dépassé.

Microsoft Purview (inclus dans la licence Microsoft 365 E5) classifie et protège les documents et les e-mails en appliquant des étiquettes. Sur les applications Microsoft 365, vous pouvez utiliser ce service pour empêcher l’accès non autorisé aux données organization, y compris les applications sur des appareils personnels.

Microsoft Copilot dans Intune est un outil d’analyse de la sécurité de l’IA générative. Il accède à vos données Intune et peut vous aider à gérer vos stratégies et paramètres, à comprendre votre posture de sécurité et à résoudre les problèmes d’appareil.

Copilot en Intune est titulaire d’une licence via Microsoft Security Copilot. Pour plus d’informations, consultez Bien démarrer avec Microsoft Security Copilot.

Intune Suite fournit des fonctionnalités avancées de sécurité et de gestion des points de terminaison, telles que l’aide à distance, les PKI cloud Microsoft, la gestion des privilèges de point de terminaison, etc. La Intune Suite est disponible sous forme de licence distincte.

Pour plus d’informations, voir :

- Gestion des licences Microsoft Intune

- Microsoft 365 pour les entreprises

- Licences Microsoft 365 Entreprise

- Microsoft Intune Suite

✅ Tâche : Déterminer les services sous licence dont votre organization a besoin

Voici quelques considérations à prendre en compte :

Si votre objectif est de déployer des stratégies (règles) et des profils (paramètres), sans aucune application, au minimum, vous avez besoin des éléments suivants :

- Intune

Intune est disponible avec différents abonnements, notamment en tant que service autonome. Pour plus d’informations, consultez Microsoft Intune licences.

Vous utilisez actuellement Configuration Manager et souhaitez configurer la cogestion pour vos appareils. Intune est déjà inclus avec votre licence Configuration Manager. Si vous souhaitez Intune gérer entièrement les nouveaux appareils ou les appareils cogérés existants, vous avez besoin d’une licence Intune distincte.

Vous souhaitez appliquer les règles de conformité ou de mot de passe que vous créez dans Intune. Au minimum, vous avez besoin des éléments suivants :

- Intune

- Microsoft Entra ID P1 ou P2

Intune et Microsoft Entra ID P1 ou P2 sont disponibles avec Enterprise Mobility + Security. Pour plus d’informations, consultez Enterprise Mobility + Security options de tarification.

Vous souhaitez uniquement gérer les applications Microsoft 365 sur les appareils. Au minimum, vous avez besoin des éléments suivants :

- Microsoft 365 Basic Mobilité et sécurité

Pour plus d’informations, voir :

Vous souhaitez déployer des applications Microsoft 365 sur vos appareils et créer des stratégies pour sécuriser les appareils qui exécutent ces applications. Au minimum, vous avez besoin des éléments suivants :

- Intune

- Microsoft 365 Apps

Vous souhaitez créer des stratégies dans Intune, déployer des applications Microsoft 365 et appliquer vos règles et paramètres. Au minimum, vous avez besoin des éléments suivants :

- Intune

- Microsoft 365 Apps

- Microsoft Entra ID P1 ou P2

Étant donné que tous ces services sont inclus dans certains plans Microsoft 365, il peut être rentable d’utiliser la licence Microsoft 365. Pour plus d’informations, consultez Plans de licence Microsoft 365.

Étape 4 : Passer en revue les stratégies et l’infrastructure existantes

Dans de nombreuses organisations, les stratégies et l’infrastructure de gestion des appareils existantes sont utilisées « en l’état ». Par exemple, vous pouvez avoir des stratégies de groupe en place depuis 20 ans sans savoir précisément ce qu’elles font. Si vous envisagez de migrer vers le cloud, au lieu de regarder ce que vous avez toujours fait, réfléchissez aux objectifs de la migration.

En gardant ces objectifs à l’esprit, créez une base de référence pour vos stratégies. Si vous avez plusieurs solutions de gestion des appareils, il est peut-être temps d’utiliser un seul service de gestion des appareils mobiles.

✅ Tâche : Examinez les tâches que vous exécutez localement

Cette tâche inclut la recherche des services qui peuvent être déplacés vers le cloud. N’oubliez pas, au lieu de regarder ce que vous avez toujours fait, réfléchissez aux objectifs de la migration.

Conseil

En savoir plus sur les points de terminaison natifs cloud est une bonne ressource.

Voici quelques considérations à prendre en compte :

Passez en revue les stratégies existantes et leur structure. Certaines stratégies peuvent s’appliquer globalement, d’autres s’appliquent au niveau du site et d’autres sont spécifiques à un appareil. L’objectif est de découvrir et comprendre l’intention des stratégies globales, l’intention des stratégies locales, et ainsi de suite.

Les stratégies de groupe Active Directory locales sont appliquées dans l’ordre LSDOU : local, site, domaine et unité d’organisation (UO). Dans cette hiérarchie, les stratégies d’unité d’organisation remplacent les stratégies de domaine, les stratégies de domaine remplacent les stratégies de site, et ainsi de suite.

Dans Intune, les stratégies sont appliquées aux utilisateurs et aux groupes que vous créez. Il n’existe pas de hiérarchie. Si deux stratégies mettent à jour le même paramètre, ce dernier s’affiche en tant que conflit. Pour plus d’informations sur le comportement en conflit, consultez Questions courantes, problèmes et résolutions avec les stratégies et les profils d’appareil.

Une fois que vous avez examiné vos stratégies, vos stratégies globales AD commencent logiquement à s’appliquer aux groupes que vous avez ou aux groupes dont vous avez besoin. Ces groupes incluent les utilisateurs et les appareils que vous souhaitez cibler au niveau global, au niveau du site, etc. Cette tâche vous donne une idée de la structure de groupe dont vous avez besoin dans Intune. Les recommandations en matière de performances pour le regroupement, le ciblage et le filtrage dans des environnements de grande Microsoft Intune peuvent être une bonne ressource.

Préparez-vous à créer des stratégies dans Intune. Intune comprend plusieurs fonctionnalités qui couvrent les scénarios susceptibles de vous intéresser. Quelques exemples :

Bases de référence de sécurité : sur les appareils clients Windows, les bases de référence de sécurité sont des paramètres de sécurité préconfigurés aux valeurs recommandées. Si vous débutez dans la sécurisation des appareils ou si vous souhaitez une base de référence complète, examinez les bases de référence de sécurité.

L’insight des paramètres fournit une confiance dans les configurations en ajoutant des informations que des organisations similaires ont adoptées avec succès. Les insights sont disponibles pour certains paramètres et pas pour tous les paramètres. Pour plus d’informations, consultez Insight des paramètres.

Catalogue de paramètres : sur les appareils clients Apple et Windows, le catalogue de paramètres répertorie tous les paramètres que vous pouvez configurer et ressemble aux objets de stratégie de groupe locaux. Lorsque vous créez la stratégie, vous commencez à zéro et vous configurez les paramètres à un niveau granulaire.

Modèles d’administration (ADMX) : sur les appareils clients Windows, utilisez des modèles ADMX pour configurer les paramètres de stratégie de groupe pour Windows, Internet Explorer, Office et Microsoft Edge version 77 et ultérieure. Ces modèles ADMX sont les mêmes que ceux utilisés dans la stratégie de groupe AD locale, mais sont 100 % cloud dans Intune.

Stratégie de groupe: Utilisez l’analyse de la stratégie de groupe pour importer et analyser vos objets de stratégie de groupe (GPO). Cette fonctionnalité vous aide à déterminer la façon dont ces objets sont transposés dans le cloud. La sortie affiche les paramètres pris en charge dans les fournisseurs GPM, y compris Microsoft Intune. Il affiche également tous les paramètres déconseillés ou les paramètres non disponibles pour les fournisseurs GPM.

Vous pouvez également créer une stratégie de Intune en fonction de vos paramètres importés. Pour plus d’informations, consultez Créer une stratégie de catalogue de paramètres à l’aide de vos objets de stratégie de groupe importés.

Scénarios guidés: scénarios guidés sont une série personnalisée d’étapes axées sur les cas d’usage de bout en bout. Ces scénarios incluent automatiquement les stratégies, les applications, les affectations et d’autres configurations de gestion.

Créez une base de référence de stratégie qui inclut le minimum de vos objectifs. Par exemple :

Messagerie sécurisée : au minimum, vous souhaitez peut-être :

- Créer des stratégies de protection de l’application Outlook.

- Activez l’accès conditionnel pour Exchange Online ou la connexion à une autre solution de messagerie locale.

Paramètres de l’appareil : au minimum, vous souhaiteriez peut-être :

- Exiger un code PIN à six caractères pour déverrouiller l’appareil.

- Empêchez les sauvegardes sur des services cloud personnels, comme iCloud ou OneDrive.

Profils d’appareil : au minimum, vous souhaiteriez peut-être :

- Créer un profil WiFi avec les paramètres préconfigurés pour se connecter au réseau sans fil Contoso Wi-Fi.

- Créer un profil VPN avec un certificat pour s’authentifier automatiquement et se connecter à un VPN de l’organisation.

- Créez un profil de messagerie avec les paramètres préconfigurés qui se connectent à Outlook.

Apps: au minimum, vous souhaiterez peut-être :

- Déployez des applications Microsoft 365 avec des stratégies de protection des applications.

- Déployer des applications métier avec des stratégies de protection des applications.

Pour plus d’informations sur les paramètres minimum recommandés, accédez à :

Passez en revue la structure actuelle de vos groupes. Dans Intune, vous pouvez créer et affecter des stratégies à des groupes d’utilisateurs, des groupes d’appareils et des groupes d’utilisateurs et d’appareils dynamiques (nécessite Microsoft Entra ID P1 ou P2).

Lorsque vous créez des groupes dans le cloud, comme Intune ou Microsoft 365, les groupes sont créés dans Microsoft Entra ID. Vous ne voyez peut-être pas la personnalisation Microsoft Entra ID, mais c’est ce que vous utilisez.

La création de groupes peut être une tâche facile. Ils peuvent être créés dans le centre d’administration Microsoft Intune. Pour plus d’informations, consultez Ajouter des groupes pour organiser les utilisateurs et les appareils.

Le déplacement de listes de distribution existantes vers Microsoft Entra ID peut être plus difficile. Une fois qu’ils sont dans Microsoft Entra ID, ces groupes sont disponibles pour Intune et Microsoft 365. Pour plus d’informations, voir :

Si vous avez déjà des groupes Office 365, vous pouvez passer à Microsoft 365. Vos groupes existants restent et vous bénéficiez de toutes les fonctionnalités et services de Microsoft 365. Pour plus d’informations, voir :

Si vous disposez de plusieurs solutions de gestion des appareils, passez à une seule solution de gestion des appareils mobiles. Nous vous recommandons d’utiliser Intune pour renforcer la protection des données de l’organisation dans les applications et sur les appareils.

Pour plus d’informations, consultez Microsoft Intune gère en toute sécurité les identités, gère les applications et gère les appareils.

Étape 5 : Créer un plan de déploiement

La tâche suivante consiste à planifier quand et comment les utilisateurs et appareils recevront vos stratégies. Dans cette tâche, vous devez également :

- Définir vos objectifs et les critères de réussite. Partez de ces points de données pour établir les autres phases de lancement. Assurez-vous que vos objectifs sont SMART (spécifiques, mesurables, atteignables, réalistes et en temps voulu). Prévoyez des mesures par rapport à vos objectifs à chaque phase afin de vous assurer que votre projet de lancement se déroule comme prévu.

- Avoir des objectifs et des buts clairement définis. Incluez ces objectifs dans toutes les activités de présentation et de formation pour que les utilisateurs comprennent bien pourquoi votre organisation a choisi Intune.

✅ Tâche : Créer un plan pour déployer vos stratégies

Choisissez également la façon dont les utilisateurs inscrivent leurs appareils dans Intune. Voici quelques considérations à prendre en compte :

Déployez vos stratégies par phases. Par exemple :

Commencez avec un groupe pilote ou de test. Ces groupes doivent être avertis qu’ils sont les premiers utilisateurs, et être prêts à fournir des commentaires. Exploitez ces commentaires pour améliorer la configuration, la documentation et les notifications, et rendre ainsi les lancements futurs plus simples pour les utilisateurs. Ces utilisateurs ne doivent pas faire partie de l’encadrement ni de la direction.

Après les premiers tests, ajoutez des utilisateurs au groupe pilote. Ou bien, créez d’autres groupes pilotes qui se concentrent sur un lancement différent, par exemple :

Services : chaque service peut être une phase de déploiement. Vous ciblez un service à la fois. Dans cette approche, les utilisateurs dans chaque service se servent de leur appareil de la même manière et accèdent aux mêmes applications. Les utilisateurs reçoivent généralement les mêmes types de stratégies.

Géographie: Vous déployez vos stratégies pour tous les utilisateurs situés dans une zone géographique spécifique (même continent, même pays/région ou même bâtiment de l’organisation). Cette approche vous permet de vous concentrer sur l’emplacement spécifique des utilisateurs. Vous pourriez proposer une approche de lancement préconfiguré avec Windows Autopilot, car le nombre d’emplacements de déploiement d’Intune simultanés est réduit. Il est probable d’avoir des services ou cas d’usage différents au même endroit. Ainsi, vous pourriez tester différents cas d’usage simultanément.

Plateforme: Cette approche permet de déployer des plateformes similaires en même temps. Par exemple, vous déployez les stratégies sur tous les appareils iOS/iPadOS en février, sur tous les appareils Android en mars et sur tous les appareils Windows en avril. Cette approche facilite le support technique, car le déploiement concerne une seule plateforme à la fois.

Grâce à l’approche par phases, vous pouvez recevoir des commentaires d’un large panel d’utilisateurs.

Une fois que le déploiement pilote a réussi, vous êtes prêt à lancer un déploiement de production complet. L’exemple suivant est un plan de déploiement sur Intune qui inclut les groupes ciblés et la chronologie :

Phases de déploiement Juillet Août Septembre Octobre Pilote limité Informatique (50 utilisateurs) Pilote développé Informatique (200 utilisateurs), cadres informatiques (10 utilisateurs) Phase 1 du déploiement de production Ventes et marketing (2 000 utilisateurs) Phase 2 du déploiement de production Vente au détail (1 000 utilisateurs) Phase 3 du déploiement de production Ressources humaines (50 utilisateurs), finances (40 utilisateurs), cadres (30 utilisateurs) Ce modèle peut également être téléchargé à partir de la page Intune deployment planning, design, and implementation - Table templates.

Choisissez la façon dont les utilisateurs inscrivent leurs appareils personnels et organization. Il existe plusieurs méthodes d’inscription :

- Libre-service utilisateur: Les utilisateurs inscrivent leurs appareils personnels en suivant les étapes indiquées par leur organisation informatique. Cette approche est la plus courante et elle est plus souple que l’inscription avec assistance de l’utilisateur.

- Inscription assistée par l’utilisateur : dans cette approche de déploiement préconfigurée, un membre informatique aide les utilisateurs tout au long du processus d’inscription, en personne ou à l’aide de Teams. Cette approche est courante avec les dirigeants et autres groupes qui peuvent avoir besoin d’une assistance plus poussée.

- De la conférence technique informatique: durant cet événement, le groupe informatique met en place un stand d’assistance pour l’inscription auprès d’Intune. Les utilisateurs reçoivent des informations au sujet de l’inscription auprès d’Intune, posent des questions et se font aider pour inscrire leurs appareils. Cette option est pratique pour le service informatique et les utilisateurs, en particulier lors des phases initiales d’un déploiement sur Intune.

L’exemple suivant inclut les différentes méthodes d’inscription :

Phases de déploiement Juillet Août Septembre Octobre Pilote limité En libre-service IT Pilote développé En libre-service IT Préconfiguré Cadres informatiques Phase 1 du déploiement de production Ventes, marketing En libre-service Sales and Marketing Phase 2 du déploiement de production Commerce En libre-service Commerce Phase 3 du déploiement de production Dirigeants, RH, Finance En libre-service Ressources humaines, finances Préconfiguré Cadre Pour plus d’informations sur les différentes méthodes d’inscription pour chaque plateforme, consultez Guide de déploiement : Inscrire des appareils dans Microsoft Intune.

Étape 6 : Communiquer les modifications

La gestion des changements passe par des communications claires et utiles concernant les changements à venir. L’idée est d’avoir un déploiement Intune fluide et de sensibiliser les utilisateurs aux modifications & toute interruption.

✅ Tâche : Votre plan de communication de déploiement doit inclure des informations importantes

Ces informations doivent indiquer comment informer les utilisateurs et quand communiquer. Voici quelques considérations à prendre en compte :

Déterminez les informations à communiquer. Communiquez les informations par phases à vos groupes et utilisateurs, en commençant par la phase de lancement du déploiement sur Intune, la phase de préinscription et enfin, la phase de post-inscription :

Phase de lancement: communication étendue qui introduit le projet Intune. Il doit répondre à des questions clés, telles que :

- Qu’est-ce qu’Intune ?

- Expliquer pourquoi l’organisation utilise Intune, notamment les avantages pour l’organisation et les utilisateurs.

- Fournir un plan général du déploiement et du lancement.

- Si les appareils personnels ne sont pas autorisés , sauf s’ils sont inscrits, expliquez pourquoi vous avez pris cette décision.

Phase de préinscription : communication à grande échelle qui inclut des informations sur Intune et d’autres services (comme Office, Outlook et OneDrive), les ressources utilisateur et les chronologies spécifiques auxquelles les utilisateurs et les groupes s’inscrivent dans Intune.

Phase d’inscription : les cibles de communication organization les utilisateurs et les groupes qui sont planifiés pour s’inscrire dans Intune. Il doit informer les utilisateurs qu’ils sont prêts à s’inscrire, inclure des étapes d’inscription et qui contacter pour obtenir de l’aide et des questions.

Phase post-inscription : les cibles de communication organization utilisateurs et groupes inscrits dans Intune. Il doit fournir davantage de ressources qui peuvent être utiles aux utilisateurs et recueillir des commentaires sur leur expérience pendant et après l’inscription.

Choisissez comment communiquer Intune informations de déploiement à vos groupes et utilisateurs ciblés. Par exemple :

Organisez une réunion en personne au sein de l’organisation, ou utilisez Microsoft Teams.

Créez trois e-mails, pour la préinscription, l’inscription et la postinscription. Par exemple :

- E-mail 1 : expliquez les avantages, les attentes et le programme. Profitez de l’occasion pour présenter les autres services auxquels les appareils gérés par Intune ont accès.

- E-mail 2 : Annoncer que les services sont prêts pour un accès via Intune. Demandez aux utilisateurs d’inscrire leurs appareils à cette étape. communiquez la chronologie aux utilisateurs avant que leur accès soit affecté. Rappelez-leur les avantages et motifs stratégiques de la migration.

Sur un site web de l’organisation, expliquez les phases du déploiement et ce que les utilisateurs peuvent en attendre, et indiquer les coordonnées des personnes à contacter pour obtenir de l’aide.

Créez des affiches, utilisez organization plateformes de médias sociaux (comme Microsoft Viva Engage) ou distribuez des flyers pour annoncer la phase de préinscription.

Créez un chronologie qui inclut quand et qui. Les communications initiales de lancement du déploiement sur Intune peuvent être faites à l’ensemble ou à une partie seulement de l’organisation. Elles peuvent avoir lieu plusieurs semaines avant le début du lancement du déploiement sur Intune. Après cela, les informations peuvent être communiquées par phases aux groupes et aux utilisateurs, selon la chronologie de déploiement sur Intune prévue pour chacun.

L’exemple suivant est un plan de communication général au sujet du déploiement sur Intune :

Plan de communication Juillet Août Septembre Octobre Étape 1 Tous Réunion de lancement Première semaine Étape 2 IT Sales and Marketing Commerce Ressources humaines, finances et cadres E-mail de pré-déploiement 1 Première semaine Première semaine Première semaine Première semaine Étape 3 IT Sales and Marketing Commerce Ressources humaines, finances et cadres E-mail de pré-déploiement 2 Deuxième semaine Deuxième semaine Deuxième semaine Deuxième semaine Étape 4 IT Sales and Marketing Commerce Ressources humaines, finances et cadres E-mail d'inscription Troisième semaine Troisième semaine Troisième semaine Troisième semaine Étape 5 IT Sales and Marketing Commerce Ressources humaines, finances et cadres E-mail de post-inscription Quatrième semaine Quatrième semaine Quatrième semaine Quatrième semaine

Étape 7 : Support technique et utilisateurs finaux

Impliquez votre support technique et votre assistance informatique dès les premières étapes de la planification du déploiement sur Intune et des tests avec les groupes pilotes. Une implication précoce de votre équipe de support permettra à ses membres de découvrir Intune en amont, et d’acquérir des connaissances et une expérience qui les aideront à identifier et résoudre les problèmes plus rapidement. Elle les prépare également à assurer le support du déploiement de production complet dans l’organisation. Avoir un support technique et une assistance informatique déjà familiarisés avec la technologie facilite également l’adoption des changements par les utilisateurs.

✅ Tâche : Former vos équipes de support technique

Validez l’expérience utilisateur avec des critères de réussite dans votre plan de déploiement. Voici quelques considérations à prendre en compte :

Déterminez qui prendra en charge les utilisateurs finaux. Les organisations peuvent avoir différents niveaux ou niveaux (1 à 3). Par exemple, les niveaux 1 et 2 peuvent faire partie de l’équipe de support technique. Le niveau 3 inclut les membres de l’équipe MDM responsable du déploiement sur Intune.

Le niveau 1 est habituellement le premier niveau de support et inclut les personnes à contacter en premier lieu. Si le niveau 1 ne peut pas résoudre le problème, il escalade le problème au niveau 2. Le niveau 2 peut escalader le problème au niveau 3. Le support Microsoft peut être considéré comme un niveau 4.

- Dans les phases initiales du déploiement, assurez-vous que tous les niveaux de votre équipe du support technique documentent les problèmes et les solutions. Recherchez des modèles et adaptez vos communications pour la phase de déploiement suivante. Par exemple :

- Si différents utilisateurs ou groupes hésitent à inscrire leurs appareils personnels, envisagez de les appeler via Teams pour répondre à leurs questions communes.

- Si plusieurs utilisateurs rencontrent les mêmes problèmes pour inscrire des appareils appartenant à l’organisation, organisez une réunion en personne pour aider les utilisateurs à effectuer l’inscription.

- Dans les phases initiales du déploiement, assurez-vous que tous les niveaux de votre équipe du support technique documentent les problèmes et les solutions. Recherchez des modèles et adaptez vos communications pour la phase de déploiement suivante. Par exemple :

Créez un flux de travail de support technique et communiquez constamment les problèmes de support, les tendances et d’autres informations importantes à tous les niveaux de votre équipe de support. Par exemple, organisez des réunions Teams tous les jours ou chaque semaine afin que tous les niveaux soient informés des tendances et des modèles, et puissent obtenir de l’aide.

L’exemple suivant montre de quelle façon Contoso implémente ses workflows de support technique ou d’assistance informatique :

- L’utilisateur final contacte le support technique ou l’assistance informatique de niveau 1 et lui expose le problème d’inscription.

- Le support technique ou l’assistance informatique de niveau 1 ne peut pas identifier la cause racine et escalade le problème au niveau 2.

- Le niveau 2 du support technique ou de l’assistance informatique examine le problème. Le niveau 2 ne peut pas résoudre le problème, l’escalade au niveau 3 et fournit des informations supplémentaires pour faciliter la résolution du problème.

- Le niveau 3 du support technique ou de l’assistance informatique examine le problème, détermine la cause racine et communique la résolution aux niveaux 2 et 1.

- Le niveau 1 du support technique ou de l’assistance informatique contacte alors les utilisateurs et résout le problème.

Cette approche, en particulier lors des premières étapes du déploiement sur Intune, offre de nombreux avantages, notamment :

- Aider à apprendre la technologie

- Identifier rapidement les problèmes et les résoudre

- Améliorer l’expérience utilisateur globale

Formez votre support technique et vos équipes de support technique. Leur faire inscrire des appareils exécutant les différentes plateformes utilisées dans votre organization afin qu’ils soient familiarisés avec le processus. Prévoyez d’utiliser les équipes du support technique et de l’assistance informatique comme groupe pilote dans vos scénarios.

Des ressources de formation sont disponibles, notamment des vidéos YouTube, des tutoriels Microsoft sur les scénarios Windows Autopilot, la conformité, la configuration et des cours par le biais de partenaires de formation.

L’exemple suivant est un agenda de formation du support Intune :

- Révision du plan de support Intune

- Vue d’ensemble d’Intune

- Dépannage des problèmes courants

- Outils et ressources

- Questions et réponses

Le forum Intune communautaire et la documentation des utilisateurs finaux sont également d’excellentes ressources.