Configurer et utiliser des certificats PKCS avec Intune

S’applique àL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune prend en charge l’utilisation de certificats de paires de clé privée et publique (PKCS). Cet article passe en revue la configuration requise pour les certificats PKCS avec Intune, notamment l’exportation d’un certificat PKCS, puis son ajout à un profil de configuration d’appareil Intune.

Microsoft Intune inclut des paramètres intégrés afin d’utiliser les certificats PKCS pour l’accès aux ressources de votre organisation et l’authentification. Les certificats servent à authentifier et à sécuriser l’accès à vos ressources d’entreprise, telles qu’un réseau privé virtuel ou Wi-Fi. Vous déployez ces paramètres sur les appareils à l’aide de profils de configuration d’appareil dans Intune.

Pour plus d’informations sur l’utilisation des certificats PKCS importés, consultez Certificats PFX importés.

Conseil

Les profils de certificat PKCS sont pris en charge pour les bureaux à distance Windows 10 Entreprise multi session.

Configuration requise

Pour utiliser des certificats PKCS avec Intune, vous avez besoin de l’infrastructure suivante :

Domaine Active Directory : tous les serveurs répertoriés dans cette section doivent être joints à votre domaine Active Directory.

Pour plus d’informations sur l’installation et la configuration des services AD DS (Active Directory Domain Services), consultez Planification et conception des services AD DS.

Autorité de certification : une autorité de certification d’entreprise.

Pour obtenir des informations sur l’installation et la configuration des services de certificats Active Directory (AD CS), consultez Guide pas à pas des services de certificats Active Directory.

Avertissement

Intune impose d’exécuter AD CS avec une autorité de certification (AC) d’entreprise, et non avec une AC autonome.

Un client : pour se connecter à l’autorité de certification d’entreprise.

Certificat racine : copie exportée de votre certificat racine à partir de votre autorité de certification d’entreprise.

Certificate Connector pour Microsoft Intune : pour plus d’informations sur le connecteur de certificat, consultez :

Mettre à jour le connecteur de certificat : exigences de mappage fortes pour KB5014754

Le centre de distribution de clés (KDC) nécessite un format de mappage fort dans les certificats PKCS déployés par Microsoft Intune et utilisés pour l’authentification basée sur les certificats. Le mappage doit avoir une extension d’identificateur de sécurité (SID) qui correspond au SID de l’utilisateur ou de l’appareil. Si un certificat ne répond pas aux nouveaux critères de mappage fort définis à la date du mode d’application complet, l’authentification est refusée. Pour plus d’informations sur la configuration requise, consultez KB5014754 : Modifications de l’authentification basée sur les certificats sur les contrôleurs de domaine Windows .

Dans la Microsoft Intune Certificate Connector, version 6.2406.0.1001, nous avons publié une mise à jour qui ajoute l’attribut d’identificateur d’objet contenant le SID de l’utilisateur ou de l’appareil au certificat, répondant ainsi aux exigences de mappage fortes. Cette mise à jour s’applique aux utilisateurs et appareils synchronisés d’un Active Directory local à Microsoft Entra ID, et est disponible sur toutes les plateformes, avec quelques différences :

Les modifications de mappage fortes s’appliquent aux certificats utilisateur pour toutes les plateformes de système d’exploitation.

Les modifications de mappage fortes s’appliquent aux certificats d’appareil pour Microsoft Entra appareils Windows joints hybrides.

Pour vous assurer que l’authentification basée sur le certificat continue de fonctionner, vous devez effectuer les actions suivantes :

Mettez à jour la Microsoft Intune Certificate Connector vers la version 6.2406.0.1001. Pour plus d’informations sur la dernière version et sur la mise à jour du connecteur de certificat, consultez Certificate connector for Microsoft Intune.

Apportez des modifications aux informations de clé de Registre sur le serveur Windows qui héberge le connecteur de certificat.

Effectuez la procédure suivante pour modifier les clés de Registre et appliquer les modifications de mappage fort aux certificats. Ces modifications s’appliquent aux nouveaux certificats PKCS et aux certificats PKCS en cours de renouvellement.

Conseil

Cette procédure vous oblige à modifier le Registre dans Windows. Pour plus d’informations, consultez les ressources suivantes sur Support Microsoft :

Dans le Registre Windows, remplacez la valeur de par

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtension1.Redémarrez le service de connecteur de certificats.

- Accédez à Démarrerl’exécution>.

- Ouvrez services.msc.

- Redémarrez ces services :

PFX Create Legacy Connector for Microsoft Intune

PFX Create Certificate Connector pour Microsoft Intune

Les modifications commencent à s’appliquer à tous les nouveaux certificats et aux certificats en cours de renouvellement. Pour vérifier que l’authentification fonctionne, nous vous recommandons de tester tous les emplacements où l’authentification basée sur les certificats peut être utilisée, notamment :

- Applications

- Intune autorités de certification intégrées

- Solutions de contrôle d’accès réseau

- Infrastructure réseau

Pour restaurer les modifications :

Restaurez les paramètres du Registre d’origine.

Redémarrez ces services :

PFX Create Legacy Connector for Microsoft Intune

PFX Create Certificate Connector pour Microsoft Intune

Créez un profil de certificat PKCS pour les appareils affectés afin de réémettre des certificats sans l’attribut SID.

Conseil

Si vous utilisez une autorité de certification Digicert, vous devez créer un modèle de certificat pour les utilisateurs avec un SID et un autre modèle pour les utilisateurs sans SID. Pour plus d’informations, consultez les notes de publication de DigiCert PKI Platform 8.24.1.

Exporter le certificat racine à partir de l’AC d’entreprise

Pour l’authentification d’un appareil auprès d’un VPN, d’un réseau Wi-Fi ou d’autres ressources, cet appareil a besoin d’un certificat d’autorité de certification intermédiaire ou racine. Les étapes suivantes expliquent comment récupérer le certificat requis auprès de l’AC d’entreprise concernée.

Utilisez une ligne de commande pour effectuer les étapes suivantes :

Connectez-vous au serveur d’autorité de certification racine avec le compte Administrateur.

Accédez à Démarrer>l’exécution, puis entrez Cmd pour ouvrir une invite de commandes.

Entrez certutil -ca.cert ca_name.cer pour exporter le certificat racine sous la forme d’un fichier nommé ca_name.cer.

Configurer les modèles de certificats sur l’autorité de certification

Connectez-vous à votre AC d’entreprise avec un compte disposant de privilèges administratifs.

Ouvrir la console Autorité de certification, cliquer avec le bouton droit sur Modèles de certificats et sélectionner Gérer.

Recherchez le modèle de certificat Utilisateur, cliquez dessus avec le bouton droit et choisissez Dupliquer le modèle pour ouvrir Propriétés du nouveau modèle.

Remarque

Pour les scénarios de signature et de chiffrement des e-mails (S/MIME), de nombreux administrateurs utilisent des certificats différents pour la signature et le chiffrement. Si vous utilisez les Services de certificats Active Directory de Microsoft, vous pouvez utiliser le modèle Signature Exchange uniquement pour les certificats de signature des e-mails S/MIME, et le modèle Utilisateur Exchange pour les certificats de chiffrement S/MIME. Si vous utilisez une autorité de certification non-Microsoft, nous vous recommandons de passer en revue ses conseils pour configurer des modèles de signature et de chiffrement.

Sous l’onglet Compatibilité :

- Définir Autorité de certification sur Windows Server 2008 R2

- Définir Destinataire du certificat sur Windows 7 / Server 2008 R2

Sur l'onglet Général:

- Définissez nom d’affichage du modèle sur quelque chose de significatif pour vous.

- Désélectionnez Publier le certificat dans Active Directory.

Avertissement

Par défaut, Nom du modèle est identique à Nom complet du modèle, sans les espaces. Notez le nom du modèle, car vous en aurez besoin ultérieurement.

Dans Traitement de la demande, sélectionner Autoriser l’exportation de la clé privée.

Remarque

À la différence du protocole d’inscription de certificats simple (SCEP), avec PKCS, la clé privée de certificat est générée sur le serveur où le connecteur de certificat est installé, et non sur l’appareil. Le modèle de certificat doit autoriser l’exportation de la clé privée, pour que le connecteur puisse exporter le certificat PFX et l’envoyer à l’appareil.

Une fois les certificats installés sur l’appareil, la clé privée est marquée comme non exportable.

Dans Chiffrement, vérifier que la Taille de clé minimale a la valeur 2048.

Les appareils Windows et Android prennent en charge l’utilisation de la taille de clé 4096 bits avec un profil de certificat PKCS. Pour utiliser cette taille de clé, ajustez la valeur sur 4096.

Remarque

Pour les appareils Windows, le stockage de clés 4096 bits est pris en charge uniquement dans le fournisseur de stockage de clés logicielles (KSP). Les fonctionnalités suivantes ne prennent pas en charge le stockage des clés de cette taille :

- Module de plateforme sécurisée (TPM) matériel : comme solution de contournement, vous pouvez utiliser le fournisseur de services clés logiciel pour le stockage de clés.

- Windows Hello Entreprise : Il n’existe aucune solution de contournement pour Windows Hello Entreprise pour l’instant.

Dans Nom du sujet, choisissez Fournir dans la requête.

Dans Extensions, sous Stratégies d’application, vérifiez que vous voyez Chiffrement du système de fichiers, Email sécurisé et Authentification du client.

Importante

Pour les modèles de certificat iOS/iPadOS, accédez à l’onglet Extensions , mettez à jour l’utilisation de la clé, puis désélectionnez Signature is proof of origin.

Dans Sécurité :

- Ajoutez le compte d’ordinateur pour le serveur sur lequel vous installez Certificate Connector pour Microsoft Intune. Accorder les autorisations Lecture et Inscription à ce compte.

- (Facultatif mais recommandé) Supprimez le groupe d’utilisateurs du domaine de la liste des groupes ou des autorisations autorisées pour les noms d’utilisateur sur ce modèle. Pour supprimer le groupe :

- Sélectionnez le groupe Utilisateurs du domaine .

- Sélectionnez Supprimer.

- Passez en revue les autres entrées sous Groupes ou noms d’utilisateur pour confirmer les autorisations et l’applicabilité à votre environnement.

Sélectionner Appliquer>OK pour enregistrer le modèle de certificat. Fermez la Console Modèles de certificat.

Dans la console Autorité de certification , cliquez avec le bouton droit sur Modèles de certificats.

Sélectionnez Nouveau>modèle de certificat à émettre.

Choisir le modèle que vous avez créé dans les étapes précédentes. Sélectionnez OK.

Autorisez le serveur à gérer les certificats pour les appareils et les utilisateurs inscrits :

- Cliquez avec le bouton droit sur l’autorité de certification, puis choisissez Propriétés.

- Sous l’onglet Sécurité, ajoutez le compte d’ordinateur du serveur sur lequel vous exécutez le connecteur.

- Accordez les autorisations Émettre et gérer les certificats et Demander des certificats au compte d’ordinateur.

Déconnectez-vous de l’AC d’entreprise.

Télécharger, installer et configurer le connecteur Certificate Connector pour Microsoft Intune

Pour obtenir de l’aide, consultez Installer et configurer le connecteur Certificate Connector pour Microsoft Intune.

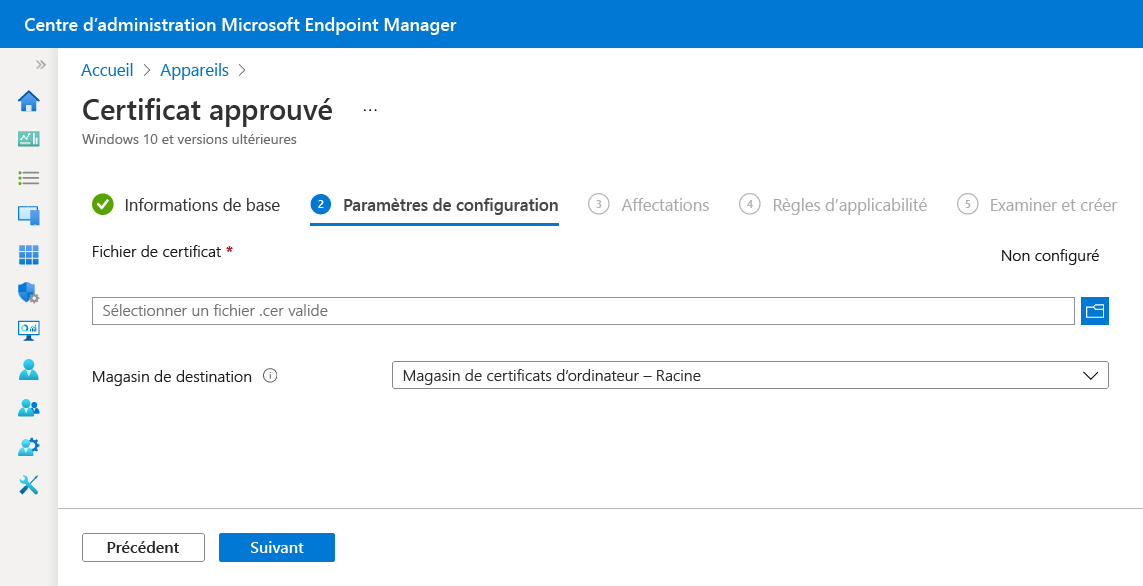

Créer un profil de certificat approuvé

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez et accédez à Appareils>Gérer les appareils>Configuration>Créer.

Entrez les propriétés suivantes :

-

Plateforme : choisissez la plateforme des appareils recevant ce profil.

- Administrateur d’appareils Android

- Android Enterprise :

- Entièrement géré

- Dédié

- Profil professionnel appartenant à l’entreprise

- Profil professionnel appartenant à l’utilisateur

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil : Sélectionner Certificat approuvé. Vous pouvez également sélectionner Modèles>Certificat approuvé.

-

Plateforme : choisissez la plateforme des appareils recevant ce profil.

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommer vos profils afin de pouvoir les identifier facilement ultérieurement. Par exemple, Profil de certificat approuvé pour toute l’entreprise est un bon nom de profil.

- Description : entrer une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

Dans les Paramètres de configuration, spécifiez le fichier .cer pour le certificat d’autorité de certification que vous avez précédemment exporté.

Remarque

En fonction de la plateforme que vous avez choisie à l’Étape 3, vous n’aurez pas forcément la possibilité de choisir le Magasin de destination du certificat.

Sélectionnez Suivant.

Dans Affectations, sélectionnez les groupes d’utilisateurs ou d’appareils que vous souhaitez inclure dans l’affectation. Ces groupes reçoivent le profil après son déploiement. Pour plus de granularité, consultez Créer des filtres Microsoft Intune et appliquez-les en sélectionnant Modifier le filtre.

Prévoyez de déployer ce profil de certificat dans les groupes qui reçoivent :

Le profil de certificat PKCS et

Un profil de configuration, tel qu’un profil Wi-Fi qui utilise le certificat.

Pour plus d’informations sur l’attribution de profils, consultez Attribuer des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

(S’applique uniquement à Windows 10/11) Dans Règles de mise en application, spécifiez des règles de mise en application pour affiner l’affectation de ce profil. Vous pouvez choisir d’affecter ou non le profil en fonction de l’édition du système d’exploitation ou de la version d’un appareil.

Pour plus d’informations, consultez Règles de mise en application dans Créer un profil d’appareil dans Microsoft Intune.

Dans Vérifier + créer, passez en revue vos paramètres. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie apparaît également dans la liste des profils.

Créer un profil de certificat PKCS

Importante

Microsoft Intune prend fin à la prise en charge de la gestion des administrateurs d’appareils Android sur les appareils ayant accès à Google Mobile Services (GMS) le 31 décembre 2024. Après cette date, l’inscription de l’appareil, le support technique, les correctifs de bogues et les correctifs de sécurité ne seront pas disponibles. Si vous utilisez actuellement la gestion des administrateurs d’appareils, nous vous recommandons de passer à une autre option de gestion Android dans Intune avant la fin du support. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez et accédez à Appareils>Gérer les appareils>Configuration>Créer.

Entrez les propriétés suivantes :

-

Plateforme: Choisissez la plateforme de vos appareils. Les options disponibles sont les suivantes :

- Administrateur d’appareils Android

- Android Enterprise :

- Entièrement géré

- Dédié

- Profil professionnel appartenant à l’entreprise

- Profil professionnel appartenant à l’utilisateur

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil : sélectionner Certificat PKCS. Ou sélectionner Modèles>Certificat PKCS.

Remarque

Sur les appareils dotés d’un profil Android Entreprise, les certificats installés à l’aide d’un profil de certificat PKCS ne sont pas visibles sur l’appareil. Pour confirmer la réussite du déploiement du certificat, case activée le status du profil dans le centre d’administration Intune.

-

Plateforme: Choisissez la plateforme de vos appareils. Les options disponibles sont les suivantes :

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommer vos profils afin de pouvoir les identifier facilement ultérieurement. Par exemple, un nom de profil approprié est Profil PKCS pour toute l’entreprise.

- Description : entrer une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

Dans Paramètres de configuration, selon la plateforme que vous choisissez, les paramètres que vous pouvez configurer diffèrent. Sélectionner votre plateforme pour connaître les paramètres détaillés :

- Administrateur d’appareils Android

- Android Entreprise

- iOS/iPadOS

- Windows 10/11

Setting Plateforme Détails Seuil de renouvellement (%) - Tous

La valeur recommandée est 20 % Période de validité du certificat - Tous

Si vous n’avez pas modifié le modèle de certificat, cette option peut être définie sur un an.

Utilisez une période de validité de cinq jours ou allant jusqu’à 24 mois. Lorsque la période de validité est inférieure à cinq jours, il y a une forte probabilité que le certificat entre dans un état d’expiration proche ou expiré, ce qui peut entraîner le rejet du certificat par l’agent MDM sur les appareils avant son installation.Fournisseur de stockage de clés (KSP) - Windows 10/11

Pour Windows, sélectionner l’emplacement où stocker les clés sur l’appareil. Autorité de certification - Tous

Affiche le nom de domaine complet (FQDN) interne de l’autorité de certification d’entreprise. Nom de l’autorité de certification - Tous

Listes le nom de votre autorité de certification d’entreprise, par exemple « Autorité de certification Contoso ». Nom du modèle de certificat - Tous

Affiche le nom de votre modèle de certificat. Type de certificat - Android Enterprise (Profil professionnel appartenant à l’entreprise et appartenant à l’utilisateur)

- iOS

- macOS

- Windows 10/11

Sélectionner un type : - Les certificats Utilisateur peuvent contenir à la fois des attributs d’utilisateur et des attributs d’appareil dans l’objet et l’autre nom de l’objet du certificat.

- Les certificats d’un appareil ne peuvent contenir que des attributs d’appareil dans l’objet et le SAN du certificat. Utiliser Appareil dans des scénarios de type appareils sans utilisateur, tels que des kiosques ou d’autres appareils partagés.

Cette sélection affecte le format du nom de l’objet.

Format de nom d’objet - Tous

Pour plus d’informations sur la configuration du format du nom de l’objet, consulter Format du nom de l’objet plus loin dans cet article.

Pour les plateformes suivantes, le format de nom Objet est déterminé par le type de certificat :- Android Enterprise (Profil de travail)

- iOS

- macOS

- Windows 10/11

Autre nom du sujet - Tous

Pour Attribut, sélectionnez Nom d’utilisateur principal (UPN) sauf indication contraire, configurez une Valeur correspondante, puis sélectionnez Ajouter.

Vous pouvez utiliser des variables ou du texte statique pour l’autre nom de l’objet des deux types de certificats. L’utilisation d’une variable n’est pas obligatoire.

Pour plus d’informations, consulter Format du nom de l’objet plus loin dans cet article.Utilisation de la clé étendue - Administrateur d’appareils Android

- Android Enterprise (Propriétaire de l’appareil, Profil professionnel appartenant à l’entreprise et appartenant à l’utilisateur)

- Windows 10/11

Habituellement, les certificats exigent une authentification client afin que l’utilisateur ou l’appareil puisse s’authentifier auprès d’un serveur. Autoriser toutes les applications à accéder à la clé privée - macOS

Affectez la valeur Activer pour accorder aux applications configurées pour l’appareil Mac associé l’accès à la clé privée du certificat PKCS.

Pour plus d’informations sur ce paramètre, consultez AllowAllAppsAccess, la section sur la charge utile de certificat de référence de profil de configuration, dans la documentation pour les développeurs Apple.Certificat racine - Administrateur d’appareils Android

- Android Enterprise (Propriétaire de l’appareil, Profil professionnel appartenant à l’entreprise et appartenant à l’utilisateur)

Sélectionner un profil de certificat d’autorité de certification racine qui a été précédemment affecté. Cette étape s’applique uniquement aux profils d’appareils Android Enterprise pour profil professionnel entièrement managé, dédié et Corporate-Owned.

Dans Applications, configurez l’accès par certificat pour gérer la façon dont l’accès par certificat est accordé aux applications. Choisissez parmi les autorisations suivantes :

- Exiger l’approbation de l’utilisateur pour les applications(par défaut) : les utilisateurs doivent approuver l’utilisation d’un certificat par toutes les applications.

- Accorder en mode silencieux pour des applications spécifiques (nécessite l’approbation de l’utilisateur pour d’autres applications) : avec cette option, sélectionnez Ajouter des applications. Sélectionnez ensuite toutes les applications qui doivent utiliser le certificat en mode silencieux sans intervention de l’utilisateur.

Sélectionnez Suivant.

Dans Affectations, sélectionnez les utilisateurs et les groupes que vous souhaitez inclure dans l’affectation. Les utilisateurs et les groupes reçoivent le profil après son déploiement. Prévoyez de déployer ce profil de certificat dans les groupes qui reçoivent :

Le profil de certificat approuvé et

Un profil de configuration, tel qu’un profil Wi-Fi qui utilise le certificat.

Pour plus d’informations sur l’attribution de profils, consultez Attribuer des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

Dans Vérifier + créer, passez en revue vos paramètres. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie apparaît également dans la liste des profils.

Format de nom d’objet

Quand vous créez un profil de certificat PKCS pour les plateformes suivantes, les options de format du nom Objet dépendent du type de certificat que vous sélectionnez, Utilisateur ou Appareil.

Plateformes :

- Android Enterprise (Profil professionnel appartenant à l’entreprise et appartenant à l’utilisateur)

- iOS

- macOS

- Windows 10/11

Remarque

Il existe un problème connu pour l’utilisation de PKCS pour obtenir des certificats , qui est le même que celui rencontré pour SCEP lorsque le nom de l’objet dans la demande de signature de certificat (CSR) obtenue inclut l’un des caractères suivants comme caractère d’échappement (suivi d’une barre oblique inverse \) :

- +

- ;

- ,

- =

Remarque

En commençant par Android 12, Android ne prend plus en charge l’utilisation des identifiants matériels suivants pour les appareils de profil de travail appartenant à la personne :

- Numéro de série

- IMEI

- MEID

Les profils de certificat Intune pour les appareils de profil professionnel appartenant à l’utilisateur qui s’appuient sur ces variables dans le nom de l’objet ou SAN ne parviennent pas à approvisionner un certificat sur les appareils qui exécutent Android 12 ou version ultérieure au moment où l’appareil est inscrit auprès d’Intune. Les appareils inscrits avant la mise à niveau vers Android 12 peuvent toujours recevoir des certificats tant qu’Intune a précédemment obtenu les identificateurs matériels des appareils.

Pour plus d’informations à ce sujet et d’autres changements introduits avec Android 12, voir la publication du blog Android Day Zero Support pour Microsoft Endpoint Manager.

Type de certificat Utilisateur

Les options de format pour le format de nom d’objet incluent deux variables : nom commun (CN) et e-mail (E). Email (E) est généralement défini avec la variable {{EmailAddress}}. Par exemple : E={{EmailAddress}}Nom courant (cn) peut être défini sur une des variables suivantes :

CN={{UserName}} : Nom d’utilisateur de l’utilisateur, par exemple Jane Doe.

CN={{UserPrincipalName}} : nom d’utilisateur principal de l’utilisateur, tel que janedoe@contoso.com.

CN={{{AAD_Device_ID}} : ID attribué lorsque vous inscrivez un appareil dans Microsoft Entra ID. Cet ID est généralement utilisé pour l’authentification auprès de Microsoft Entra ID.

CN={{DeviceId}} : ID attribué quand vous inscrivez un appareil dans Intune.

CN={{SERIALNUMBER}} : numéro de série unique (SN) généralement utilisé par le fabricant pour identifier un appareil

CN={{IMEINumber}} : numéro IMEI (International Mobile Equipment Identity) unique utilisé pour identifier un téléphone mobile.

CN={{OnPrem_Distinguished_Name}}: séquence de noms uniques relatifs séparés par une virgule, par exemple, CN=Jane Doe,OU=UserAccounts,DC=Corp,DC=contoso,DC=com.

Pour utiliser la variable {{OnPrem_Distinguished_Name}}, veillez à synchroniser l’attribut utilisateur onpremisesdistinguishedname à l’aide de Microsoft Entra Connect à votre Microsoft Entra ID.

CN={{{onPremisesSamAccountName}} : les administrateurs peuvent synchroniser l’attribut samAccountName à partir d’Active Directory pour Microsoft Entra ID à l’aide de Microsoft Entra Connect dans un attribut appelé onPremisesSamAccountName. Intune peut remplacer cette variable dans le cadre d’une demande d’émission de certificat dans l’objet d’un certificat. L’attribut samAccountName est le nom de connexion de l’utilisateur utilisé pour prendre en charge les clients et serveurs avec une version antérieure de Windows (antérieure à Windows 2000). Le format du nom de connexion de l’utilisateur est : DomainName\testUser, ou seulement testUser.

Pour utiliser la variable {{onPremisesSamAccountName}}, veillez à synchroniser l’attribut utilisateur onPremisesSamAccountName à l’aide de Microsoft Entra Connect à votre Microsoft Entra ID.

Toutes les variables d’appareil listées dans la section Type de certificat d’appareil ci-dessous peuvent également être utilisées dans les noms d’objet de certificat utilisateur.

En utilisant une combinaison d’une ou de plusieurs de ces variables et de chaînes statiques, vous pouvez créer un format de nom d’objet personnalisé, tel que : CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Cet exemple inclut un format de nom d’objet qui utilise les variables CN et E, ainsi que des chaînes pour les valeurs d’unité d’organisation, de organization, d’emplacement, d’état et de pays/région. La page CertStrToName function (Fonction CertStrToName) illustre cette fonction et ses chaînes prises en charge.

Les attributs utilisateur ne sont pas pris en charge pour les appareils qui n’ont pas d’associations d’utilisateurs, tels que les appareils inscrits comme Android Enterprise dédiés. Par exemple, un profil qui utilise CN={{UserPrincipalName}} dans l’objet ou SAN ne peut pas obtenir le nom d’utilisateur principal lorsqu’il n’y a pas d’utilisateur sur l’appareil.

Type de certificat Appareil

Les options de format du nom de l’objet sont notamment les variables suivantes :- {{AAD_Device_ID}}

- {{DeviceId}} : ID d’appareil Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Applicable uniquement pour les appareils Windows et joints à un domaine)

- {{MEID}}

Vous pouvez spécifier ces variables, suivies du texte de la variable, dans la zone de texte. Par exemple, le nom commun d’un appareil nommé Device1 peut être ajouté sous la forme CN={{DeviceName}}Device1.

Importante

- Quand vous spécifiez une variable, mettez le nom de la variable entre accolades { }, comme indiqué dans l’exemple, pour éviter une erreur.

- Les propriétés de l’appareil utilisées dans l’objet ou le SAN d’un certificat d’appareil, par exemple, IMEI, SerialNumber et FullyQualifiedDomainName, sont des propriétés qui peuvent être usurpées par quiconque a accès à l’appareil.

- Un appareil doit prendre en charge toutes les variables spécifiées dans un profil de certificat pour que ce profil s’installe sur cet appareil. Par exemple, si {{IMEI}} est utilisé dans le nom d’objet d’un profil SCEP et correspond à un appareil qui n’a pas de numéro IMEI, l’installation du profil échoue.