Résolution des problèmes de déploiement de certificat PKCS dans Intune

Cet article fournit des conseils de dépannage pour plusieurs problèmes courants lors du déploiement de certificats PKCS (Public Key Cryptography Standards) dans Microsoft Intune. Avant de résoudre les problèmes, vérifiez que vous avez effectué les tâches suivantes, comme expliqué dans Configurer et utiliser des certificats PKCS avec Intune :

- Passez en revue la configuration requise pour l’utilisation des profils de certificat PKCS.

- Exportez le certificat racine à partir de l’autorité de certification d’entreprise.

- Configurez des modèles de certificat sur l’autorité de certification.

- Installez et configurez Intune Certificate Connector.

- Créez et déployez un profil de certificat approuvé pour déployer le certificat racine.

- Créez et déployez un profil de certificat PKCS.

La source de problèmes la plus courante pour les profils de certificat PKCS a été la configuration du profil de certificat PKCS. Passez en revue la configuration des profils et recherchez les fautes de frappe dans les noms de serveur ou les noms de domaine complets (FQDN), puis vérifiez que les noms de l’autorité de certification et de l’autorité de certification sont corrects.

- Autorité de certification : nom de domaine complet interne de l’ordinateur de l’autorité de certification. Par exemple, server1.domain.local.

- Nom de l’autorité de certification : nom de l’autorité de certification tel qu’affiché dans la console MMC de l’autorité de certification. Regardez sous Autorité de certification (local)

Vous pouvez utiliser le programme en ligne de commande certutil sur l’autorité de certification pour confirmer le nom correct de l’autorité de certification et du nom de l’autorité de certification.

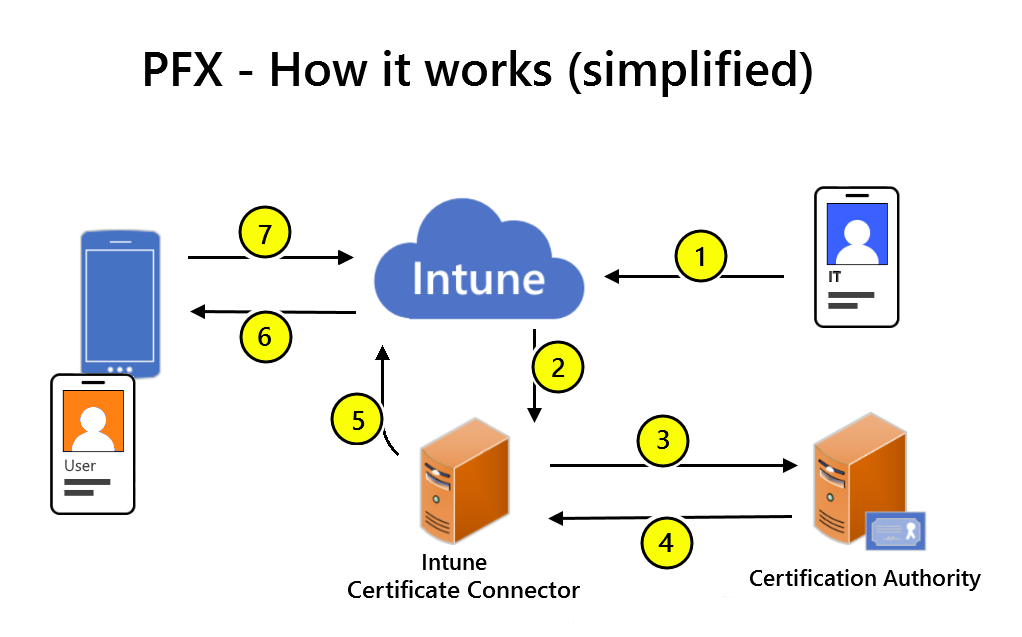

Vue d’ensemble de la communication PKCS

Le graphique suivant fournit une vue d’ensemble de base du processus de déploiement de certificat PKCS dans Intune.

- Un Administration crée un profil de certificat PKCS dans Intune.

- Le service Intune demande que l’Intune Certificate Connector local crée un certificat pour l’utilisateur.

- Le Intune Certificate Connector envoie un objet blob PFX et une requête à votre autorité Microsoft Certification.

- L’autorité de certification émet et renvoie le certificat utilisateur PFX à l’Intune Certificate Connector.

- Le Intune Certificate Connector charge le certificat utilisateur PFX chiffré sur Intune.

- Intune déchiffre le certificat utilisateur PFX et rechiffre l’appareil à l’aide du certificat Gestion des appareils. Intune envoie ensuite le certificat utilisateur PFX à l’appareil.

- L’appareil signale l’status de certificat à Intune.

Fichiers journaux

Pour identifier les problèmes liés au flux de travail de communication et d’approvisionnement de certificats, passez en revue les fichiers journaux de l’infrastructure du serveur et des appareils. Les sections ultérieures pour la résolution des problèmes liés aux profils de certificat PKCS font référence aux fichiers journaux référencés dans cette section.

Les journaux d’activité de l’appareil dépendent de la plateforme de l’appareil :

Journaux d’activité pour l’infrastructure locale

L’infrastructure locale qui prend en charge l’utilisation de profils de certificat PKCS pour les déploiements de certificats inclut l’Microsoft Intune Certificate Connector et l’autorité de certification.

Les fichiers journaux de ces rôles incluent les observateur d'événements Windows, les consoles de certificats et divers fichiers journaux spécifiques à l’Intune Certificate Connector, ou d’autres rôles et opérations qui font partie de l’infrastructure locale.

NDESConnector_date_time.svclog :

Ce journal affiche la communication entre le Microsoft Intune Certificate Connector et le service cloud Intune. Vous pouvez utiliser l’outil Visionneuse de traces de service pour afficher ce fichier journal.

Clé de Registre associée : HKLM\SW\Microsoft\MicrosoftIntune\NDESConnector\ConnectionStatus

Emplacement : sur le serveur qui héberge le Intune Certificate Connector à l’emplacement %program_files%\Microsoft intune\ndesconnectorsvc\logs\logs

Journal des applications Windows :

Emplacement : Sur le serveur qui héberge le Intune Certificate Connector : exécutez eventvwr.msc pour ouvrir Windows observateur d'événements

Journaux pour les appareils Android

Pour les appareils qui exécutent Android, utilisez le fichier journal de l’application Android Portail d'entreprise, OMADM.log. Avant de collecter et de passer en revue les journaux, vérifiez que la journalisation détaillée est activée, puis reproduisez le problème.

Pour collecter le fichier OMADM.logs à partir d’un appareil, consultez Charger et envoyer des journaux d’activité par e-mail à l’aide d’un câble USB.

Vous pouvez également charger et envoyer des journaux par e-mail à l’assistance.

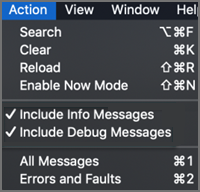

Journaux pour les appareils iOS et iPadOS

Pour les appareils qui exécutent iOS/iPadOS, vous utilisez les journaux de débogage et Xcode qui s’exécute sur un ordinateur Mac :

Connectez l’appareil iOS/iPadOS à Mac, puis accédez à Utilitaires d’applications> pour ouvrir l’application Console.

Sous Action, sélectionnez Inclure les messages d’informations et Inclure les messages de débogage.

Reproduisez le problème, puis enregistrez les journaux dans un fichier texte :

- Sélectionnez Modifier>Sélectionner Tout pour sélectionner tous les messages sur l’écran actif, puis sélectionnez Modifier>la copie pour copier les messages dans le Presse-papiers.

- Ouvrez l’application TextEdit, collez les journaux copiés dans un nouveau fichier texte, puis enregistrez le fichier.

Le journal Portail d'entreprise pour les appareils iOS et iPadOS ne contient pas d’informations sur les profils de certificat PKCS.

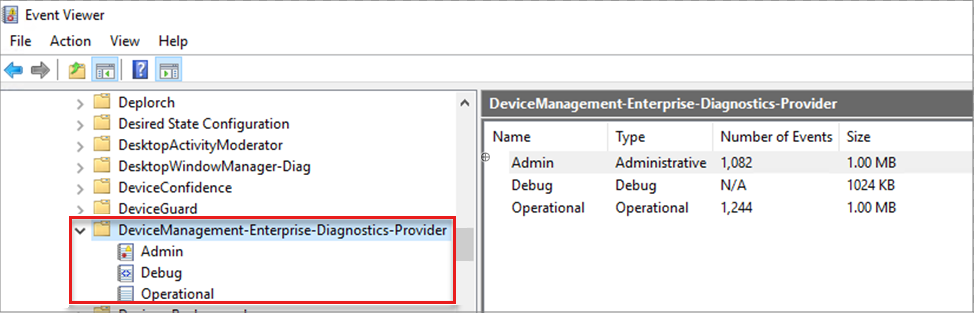

Journaux d’activité pour les appareils Windows

Pour les appareils qui exécutent Windows, utilisez les journaux des événements Windows pour diagnostiquer les problèmes d’inscription ou de gestion des appareils pour les appareils que vous gérez avec Intune.

Sur l’appareil, ouvrez observateur d'événements> Journaux >des applications et des servicesMicrosoft >Windows>DeviceManagement-Enterprise-Diagnostics-Provider

Exclusions d’antivirus

Envisagez d’ajouter des exclusions antivirus sur les serveurs qui hébergent le Intune Certificate Connector dans les cas suivants :

- Les demandes de certificat atteignent le serveur ou le Intune Certificate Connector, mais ne sont pas traitées correctement

- Les certificats sont émis lentement

Voici des exemples d’emplacements que vous pouvez exclure :

- %program_files%\Microsoft Intune\PfxRequest

- %program_files%\Microsoft Intune\CertificateRequestStatus

- %program_files%\Microsoft Intune\CertificateRevocationStatus

Erreurs courantes

Les erreurs courantes suivantes sont traitées dans une section suivante :

- Le serveur RPC n’est pas disponible 0x800706ba

- Impossible de trouver un serveur de stratégie d’inscription 0x80094015

- La soumission est en attente

- Le paramètre est incorrect 0x80070057

- Refusé par le module de stratégie

- Profil de certificat bloqué comme étant en attente

- Erreur -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

Le serveur RPC n’est pas disponible 0x800706ba

Pendant le déploiement PFX, le certificat racine approuvé s’affiche sur l’appareil, mais le certificat PFX n’apparaît pas sur l’appareil. Le fichier journal NDESConnector_date_time.svclog contient la chaîne Le serveur RPC n’est pas disponible. 0x800706ba, comme indiqué dans la première ligne de l’exemple suivant :

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x800706BA): CCertRequest::Submit: The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)

IssuePfx -Generic Exception: System.ArgumentException: CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094800): The requested certificate template is not supported by this CA. (Exception from HRESULT: 0x80094800)

Cause 1 - Configuration incorrecte de l’autorité de certification dans Intune

Ce problème peut se produire lorsque le profil de certificat PKCS spécifie le serveur incorrect ou contient des erreurs d’orthographe pour le nom ou le nom de domaine complet de l’autorité de certification. L’autorité de certification est spécifiée dans les propriétés suivantes du profil :

- Autorité de certification

- Nom de l’autorité de certification

Solution :

Passez en revue les paramètres suivants et corrigez-les s’ils sont incorrects :

- La propriété Autorité de certification affiche le nom de domaine complet interne de votre serveur d’autorité de certification.

- La propriété Nom de l’autorité de certification affiche le nom de votre autorité de certification.

Cause 2 : l’autorité de certification ne prend pas en charge le renouvellement de certificat pour les demandes signées par des certificats d’autorité de certification précédents

Si le nom de domaine complet et le nom de l’autorité de certification sont corrects dans le profil de certificat PKCS, consultez le journal des applications Windows qui se trouve sur le serveur d’autorité de certification. Recherchez un ID d’événement 128 qui ressemble à l’exemple suivant :

Log Name: Application:

Source: Microsoft-Windows-CertificationAuthority

Event ID: 128

Level: Warning

Details:

An Authority Key Identifier was passed as part of the certificate request 2268. This feature has not been enabled. To enable specifying a CA key for certificate signing, run: "certutil -setreg ca\UseDefinedCACertInRequest 1" and then restart the service.

Lorsque le certificat d’autorité de certification est renouvelé, il doit signer le certificat de signature de réponse OCSP (Online Certificate Status Protocol). La signature permet au certificat de signature de réponse OCSP de valider d’autres certificats en vérifiant leur status de révocation. Cette signature n’est pas activée par défaut.

Solution :

Forcer manuellement la signature du certificat :

- Sur le serveur d’autorité de certification, ouvrez une invite de commandes avec élévation de privilèges et exécutez la commande suivante : certutil -setreg ca\UseDefinedCACertInRequest 1

- Redémarrez le service Services de certificats.

Une fois le service Services de certificats redémarré, les appareils peuvent recevoir des certificats.

Impossible de trouver un serveur de stratégie d’inscription 0x80094015

Un serveur de stratégie d’inscription ne peut pas être localisé et 0x80094015, comme indiqué dans l’exemple suivant :

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094015): An enrollment policy server cannot be located. (Exception from HRESULT: 0x80094015)

Cause - Nom du serveur de la stratégie d’inscription de certificat

Ce problème se produit si l’ordinateur qui héberge l’Intune Certificate Connector ne peut pas localiser un serveur de stratégie d’inscription de certificat.

Solution :

Configurez manuellement le nom du serveur de stratégie d’inscription de certificat sur l’ordinateur qui héberge le Intune Certificate Connector. Pour configurer le nom, utilisez l’applet de commande PowerShell Add-CertificateEnrollmentPolicyServer .

La soumission est en attente

Après avoir déployé un profil de certificat PKCS sur des appareils mobiles, les certificats ne sont pas acquis et le journal NDESConnector_date_time.svclog contient la chaîne La soumission est en attente, comme indiqué dans l’exemple suivant :

IssuePfx - The submission is pending: Taken Under Submission

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission is pending

En outre, sur le serveur d’autorité de certification, vous pouvez voir la requête PFX dans le dossier Demandes en attente :

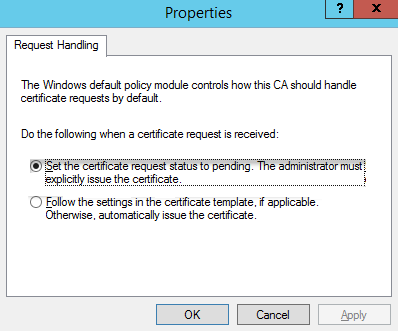

Cause : configuration incorrecte pour la gestion des demandes

Ce problème se produit si l’option Définir la demande status sur en attente. L’administrateur doit émettre explicitement le certificat sélectionné dans la boîte de dialogue Propriétés>du module> de stratégie de l’autorité de certification.

Solution :

Modifiez les propriétés du module de stratégie pour définir : suivez les paramètres du modèle de certificat, le cas échéant. Sinon, émettez automatiquement le certificat.

Le paramètre est incorrect 0x80070057

Une fois l’Intune Certificate Connector installé et configuré correctement, les appareils ne reçoivent pas de certificats PKCS et le journal NDESConnector_date_time.svclog contient la chaîne Le paramètre est incorrect. 0x80070057, comme illustré dans l’exemple suivant :

CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

Cause : configuration du profil PKCS

Ce problème se produit si le profil PKCS dans Intune est mal configuré. Les erreurs de configuration courantes sont les suivantes :

- Le profil inclut un nom incorrect pour l’autorité de certification.

- L’autre nom de l’objet (SAN) est configuré pour l’adresse e-mail, mais l’utilisateur ciblé n’a pas encore d’adresse e-mail valide. Cette combinaison entraîne une valeur null pour le SAN, ce qui n’est pas valide.

Solution :

Vérifiez les configurations suivantes pour le profil PKCS, puis attendez que la stratégie s’actualise sur l’appareil :

- Configuré avec le nom de l’autorité de certification

- Affecté au groupe d’utilisateurs approprié

- Les utilisateurs du groupe ont des adresses e-mail valides

Pour plus d’informations, consultez Configurer et utiliser des certificats PKCS avec Intune.

Refusé par le module de stratégie

Lorsque les appareils reçoivent le certificat racine approuvé, mais ne reçoivent pas le certificat PFX et que le journal NDESConnector_date_time.svclog contient la chaîne The soumission failed : Denied by Policy Module, comme indiqué dans l’exemple suivant :

IssuePfx - The submission failed: Denied by Policy Module

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission failed

at Microsoft.Management.Services.NdesConnector.MicrosoftCA.GetCertificate(PfxRequestDataStorage pfxRequestData, String containerName, String& certificate, String& password)

Issuing Pfx certificate for Device ID <Device ID> failed

Cause : autorisations de compte d’ordinateur sur le modèle de certificat

Ce problème se produit lorsque le compte d’ordinateur du serveur qui héberge l’Intune Certificate Connector n’a pas d’autorisations sur le modèle de certificat.

Solution :

- Connectez-vous à votre AC d’entreprise avec un compte disposant de privilèges administratifs.

- Ouvrez la console Autorité de certification , cliquez avec le bouton droit sur Modèles de certificats, puis sélectionnez Gérer.

- Recherchez le modèle de certificat et ouvrez la boîte de dialogue Propriétés du modèle.

- Sélectionnez l’onglet Sécurité et ajoutez le compte d’ordinateur pour le serveur sur lequel vous avez installé le Microsoft Intune Certificate Connector. Accordez à ce compte les autorisations Lecture et Inscription .

- Sélectionnez Appliquer>OK pour enregistrer le modèle de certificat, puis fermez la console Modèles de certificats.

- Dans la console Autorité de certification, cliquer avec le bouton droit sur Modèles de certificats>Nouveau>Modèle de certificat à délivrer.

- Sélectionnez le modèle que vous avez modifié, puis cliquez sur OK.

Pour plus d’informations, consultez Configurer des modèles de certificat sur l’autorité de certification.

Profil de certificat bloqué comme étant en attente

Dans le centre d’administration Microsoft Intune, le déploiement des profils de certificat PKCS échoue avec l’état En attente. Il n’existe aucune erreur évidente dans le fichier journal NDESConnector_date_time.svclog. Étant donné que la cause de ce problème n’est pas clairement identifiée dans les journaux, utilisez les causes suivantes.

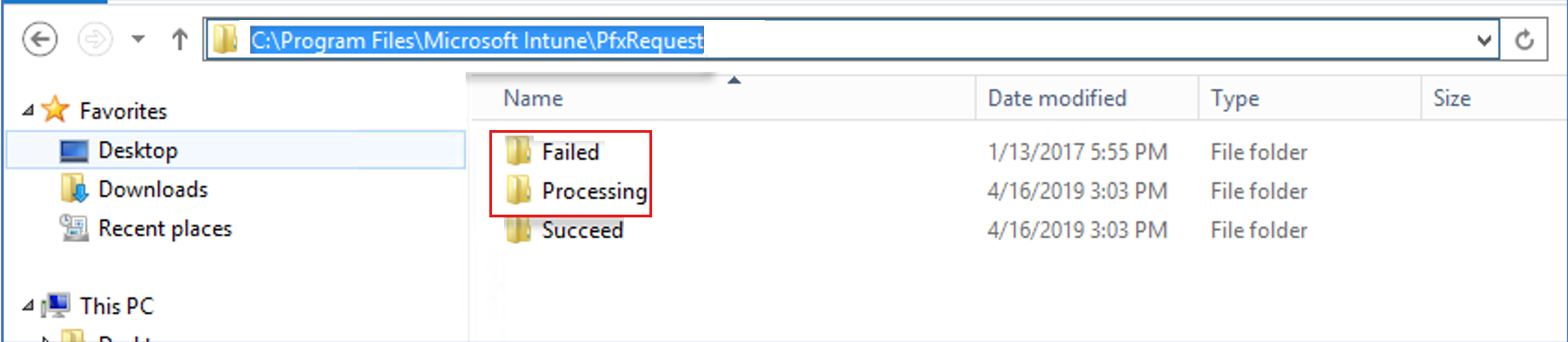

Cause 1 - Fichiers de requête non traités

Examinez les fichiers de requête pour rechercher les erreurs qui indiquent la raison pour laquelle ils n’ont pas été traités.

Sur le serveur qui héberge le Intune Certificate Connector, utilisez Explorateur de fichiers pour accéder à %programfiles%\Microsoft Intune\PfxRequest.

Examinez les fichiers dans les dossiers Échec et Traitement , à l’aide de votre éditeur de texte favori.

Dans ces fichiers, recherchez les entrées qui indiquent des erreurs ou suggèrent des problèmes. À l’aide d’une recherche web, recherchez les messages d’erreur pour obtenir des indices sur la raison pour laquelle la demande n’a pas pu être traitées et pour trouver des solutions à ces problèmes.

Cause 2 - Configuration incorrecte du profil de certificat PKCS

Lorsque vous ne trouvez pas de fichiers de demande dans les dossiers Échec, Traitement ou Réussite , cela peut être dû au fait que le certificat incorrect est associé au profil de certificat PKCS. Par exemple, une autorité de certification subordonnée est associée au profil ou le certificat racine incorrect est utilisé.

Solution :

- Passez en revue votre profil de certificat approuvé pour vous assurer que vous avez déployé le certificat racine de votre autorité de certification d’entreprise sur les appareils.

- Passez en revue votre profil de certificat PKCS pour vous assurer qu’il fait référence à l’autorité de certification, au type de certificat et au profil de certificat approuvé qui déploie le certificat racine sur les appareils.

Pour plus d’informations, consultez Utiliser des certificats pour l’authentification dans Microsoft Intune.

Erreur -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

Le déploiement des certificats PKCS échoue et la console de certificats sur l’autorité de certification émettrice affiche un message avec la chaîne -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED, comme indiqué dans l’exemple suivant :

Active Directory Certificate Services denied request abc123 because The Email name is unavailable and cannot be added to the Subject or Subject Alternate name. 0x80094812 (-2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED). The request was for CN=" Common Name". Additional information: Denied by Policy Module".

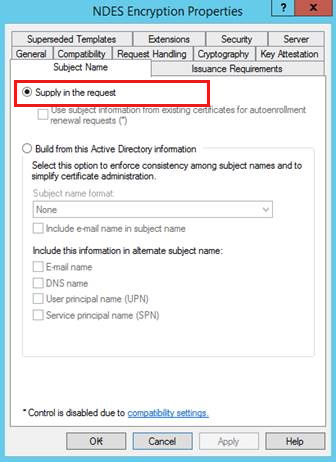

Cause : « Fournir dans la demande » est mal configuré

Ce problème se produit si l’option Fournir dans la demande n’est pas activée sous l’onglet Nom de l’objet de la boîte de dialogue Propriétés du modèle de certificat.

Solution :

Modifiez le modèle pour résoudre le problème de configuration :

- Connectez-vous à votre AC d’entreprise avec un compte disposant de privilèges administratifs.

- Ouvrir la console Autorité de certification, cliquer avec le bouton droit sur Modèles de certificats et sélectionner Gérer.

- Ouvrez la boîte de dialogue Propriétés du modèle de certificat.

- Sous l’onglet Nom de l’objet , sélectionnez Fournir dans la demande.

- Sélectionnez OK pour enregistrer le modèle de certificat, puis fermez la console Modèles de certificats.

- Dans la console Autorité de certification , cliquez avec le bouton droit sur Modèles>Nouveau>modèle de certificat à émettre.

- Sélectionnez le modèle que vous avez modifié, puis sélectionnez OK.