Utiliser Microsoft Intune stratégie pour gérer les règles de réduction de la surface d’attaque

Lorsque l’antivirus Defender est utilisé sur vos appareils Windows 10 et Windows 11, vous pouvez utiliser Microsoft Intune stratégies de sécurité de point de terminaison pour réduire la surface d’attaque pour gérer ces paramètres sur vos appareils.

Vous pouvez utiliser des stratégies de réduction de la surface d’attaque (ASR) pour réduire la surface d’attaque des appareils en réduisant les endroits où votre organization est vulnérable aux cybermenaces et aux attaques. Intune stratégies ASR prennent en charge les profils suivants :

Règles de réduction de la surface d’attaque : utilisez ce profil pour cibler les comportements que les logiciels malveillants et les applications malveillantes utilisent généralement pour infecter les ordinateurs. Ces comportements incluent, par exemple, l’utilisation de fichiers exécutables et de scripts dans les applications Office, la messagerie web qui tente de télécharger ou d’exécuter des fichiers, ainsi que des comportements de scripts obscurcis ou suspects que les applications n’initient généralement pas au cours d’un travail quotidien normal.

Contrôle d’appareil : utilisez ce profil pour autoriser, bloquer et sécuriser les médias amovibles par le biais de contrôles qui peuvent surveiller et empêcher les menaces de périphériques non autorisés de compromettre vos appareils. et contrôlent les fonctionnalités pour empêcher les menaces sur les périphériques non autorisés de compromettre vos appareils.

Pour plus d’informations, consultez Vue d’ensemble de la réduction de la surface d’attaque dans la documentation sur la protection contre les menaces Windows.

Les stratégies de réduction de la surface d’attaque se trouvent dans le nœud Sécurité du point de terminaison du centre d’administration Microsoft Intune.

S’applique à :

- Windows 10

- Windows 11

- Windows Server (via le scénario de gestion des paramètres de sécurité Microsoft Defender pour point de terminaison)

Prérequis pour les profils de réduction de la surface d’attaque

- Les appareils doivent s’exécuter Windows 10 ou Windows 11

- L’antivirus Defender doit être l’antivirus principal sur l’appareil

Prise en charge de la gestion de la sécurité pour Microsoft Defender pour point de terminaison :

Lorsque vous utilisez la gestion de la sécurité pour Microsoft Defender pour point de terminaison pour prendre en charge les appareils que vous avez intégrés à Defender sans inscription avec Intune, la réduction de la surface d’attaque s’applique aux appareils qui exécutent Windows 10, Windows 11 et Windows Server. Pour plus d’informations, consultez Systèmes d’exploitation pris en charge par les règles ASR dans la documentation sur la protection contre les menaces Windows.

Prise en charge des clients Configuration Manager :

Ce scénario est en préversion et nécessite l’utilisation de Configuration Manager current branch version 2006 ou ultérieure.

Configurer l’attachement de locataire pour les appareils Configuration Manager : pour prendre en charge le déploiement d’une stratégie de réduction de la surface d’attaque sur les appareils gérés par Configuration Manager, configurez l’attachement de locataire. La configuration de l’attachement de locataire inclut la configuration Configuration Manager regroupements d’appareils pour prendre en charge les stratégies de sécurité des points de terminaison à partir de Intune.

Pour configurer l’attachement de locataire, consultez Configurer l’attachement de locataire pour prendre en charge les stratégies Endpoint Protection.

Contrôle d’accès en fonction du rôle

Pour obtenir des conseils sur l’attribution du niveau approprié d’autorisations et de droits pour gérer Intune stratégie de réduction de la surface d’attaque, consultez Assign-based-role-access-controls-for-endpoint-security-policy.

Profils de réduction de la surface d’attaque

Les profils disponibles pour la stratégie de réduction de la surface d’attaque dépendent de la plateforme que vous sélectionnez.

Remarque

À compter d’avril 2022, de nouveaux profils pour la stratégie de réduction de la surface d’attaque ont commencé à être mis en production. Lorsqu’un nouveau profil devient disponible, il utilise le même nom que le profil qu’il remplace et inclut les mêmes paramètres que l’ancien profil, mais au format de paramètres plus récent, comme indiqué dans le catalogue de paramètres. Vos instances créées précédemment de ces profils restent disponibles pour l’utilisation et la modification, mais toutes les nouvelles instances que vous créez seront dans le nouveau format. Les profils suivants ont été mis à jour :

- Règles de réduction de la surface d’attaque (5 avril 2022)

- Exploit Protection (5 avril 2022)

- Contrôle d’appareil (23 mai 2022)

- Isolation des applications et des navigateurs (18 avril 2023)

Appareils gérés par Intune

Plateforme : Windows :

Les profils de cette plateforme sont pris en charge sur les appareils Windows 10 et Windows 11 inscrits auprès de Intune.

- Règles de réduction de la surface d’attaque

Les profils disponibles pour cette plateforme sont les suivants :

Règles de réduction de la surface d’attaque : configurez les paramètres des règles de réduction de la surface d’attaque qui ciblent les comportements que les programmes malveillants et les applications malveillantes utilisent généralement pour infecter les ordinateurs, notamment :

- Fichiers exécutables et scripts utilisés dans les applications Office ou la messagerie web qui tentent de télécharger ou d’exécuter des fichiers

- Scripts obscurcis ou suspects

- Comportements que les applications ne démarrent généralement pas pendant le travail quotidien normal

Réduire votre surface d’attaque signifie offrir aux attaquants moins de moyens d’effectuer des attaques.

Comportement de fusion pour les règles de réduction de la surface d’attaque dans Intune :

Les règles de réduction de la surface d’attaque prennent en charge une fusion de paramètres de différentes stratégies, afin de créer un sur-ensemble de stratégies pour chaque appareil. Les paramètres qui ne sont pas en conflit sont fusionnés, tandis que les paramètres en conflit ne sont pas ajoutés au sur-ensemble de règles. Auparavant, si deux stratégies incluaient des conflits pour un seul paramètre, les deux stratégies étaient marquées comme étant en conflit, et aucun paramètre de l’un ou l’autre profil n’était déployé.

Le comportement de fusion des règles de réduction de la surface d’attaque est le suivant :

- Les règles de réduction de la surface d’attaque des profils suivants sont évaluées pour chaque appareil à lequel les règles s’appliquent :

- Stratégie de configuration > des appareils > Profil de protection du point > de terminaison Microsoft Defender réduction de la surface d’attaque Exploit Guard >

- Stratégie de réduction de > la surface d’attaque De sécurité > des points de terminaison Règles de réduction de la surface d’attaque

- Bases de référence de sécurité de la sécurité > des > points de terminaison Microsoft Defender pour point de terminaison règles de réduction de la surface d’attaque de base>.

- Les paramètres qui n’ont pas de conflits sont ajoutés à un sur-ensemble de stratégie pour l’appareil.

- Lorsque plusieurs stratégies ont des paramètres en conflit, les paramètres en conflit ne sont pas ajoutés à la stratégie combinée, tandis que les paramètres qui ne sont pas en conflit sont ajoutés à la stratégie de sur-ensemble qui s’applique à un appareil.

- Seules les configurations pour les paramètres en conflit sont retenues.

Contrôle d’appareil : avec les paramètres de contrôle d’appareil, vous pouvez configurer des appareils pour une approche en couches pour sécuriser les supports amovibles. Microsoft Defender pour point de terminaison fournit plusieurs fonctionnalités de surveillance et de contrôle pour empêcher les menaces sur les périphériques non autorisés de compromettre vos appareils.

Intune profils pour la prise en charge du contrôle d’appareil :

- Fusion de stratégie pour les ID de périphérique USB.

- Paramètres réutilisables

Pour en savoir plus sur Microsoft Defender pour point de terminaison contrôle d’appareil, consultez les articles suivants de la documentation Defender :

Isolation des applications et des navigateurs : gérez les paramètres de Windows Defender Protection d'application (Protection d'application), dans le cadre de Defender pour point de terminaison. Protection d'application permet d’éviter les attaques anciennes et émergentes et peut isoler les sites définis par l’entreprise comme non approuvés tout en définissant quels sites, ressources cloud et réseaux internes sont approuvés.

Pour plus d’informations, consultez Protection d'application dans la documentation Microsoft Defender pour point de terminaison.

Contrôle d’application : les paramètres de contrôle d’application peuvent aider à atténuer les menaces de sécurité en limitant les applications que les utilisateurs peuvent exécuter et le code qui s’exécute dans system Core (noyau). Gérez les paramètres qui peuvent bloquer les scripts non signés et les MCI, et restreindre Windows PowerShell à s’exécuter en mode de langage contraint.

Pour plus d’informations, consultez Contrôle d’application dans la documentation Microsoft Defender pour point de terminaison.

Remarque

Si vous utilisez ce paramètre, le comportement du fournisseur de services de configuration AppLocker invite actuellement l’utilisateur final à redémarrer son ordinateur lorsqu’une stratégie est déployée.

Exploit Protection : les paramètres Exploit Protection peuvent aider à se protéger contre les programmes malveillants qui utilisent des attaques pour infecter les appareils et se propager. Exploit Protection se compose de nombreuses atténuations qui peuvent s’appliquer au système d’exploitation ou aux applications individuelles.

Protection web (Version antérieure de Microsoft Edge) : paramètres que vous pouvez gérer pour la protection web dans Microsoft Defender pour point de terminaison configurer la protection réseau pour sécuriser vos machines contre les menaces web. Lorsque vous intégrez Microsoft Edge ou des navigateurs tiers comme Chrome et Firefox, la protection web arrête les menaces web sans proxy web et peut protéger les ordinateurs lorsqu’ils sont absents ou locaux. La protection web arrête l’accès à :

- Sites d’hameçonnage

- Vecteurs de programmes malveillants

- Exploiter des sites

- Sites non approuvés ou de mauvaise réputation

- Sites que vous avez bloqués à l’aide d’une liste d’indicateurs personnalisée.

Pour plus d’informations, consultez Protection web dans la documentation Microsoft Defender pour point de terminaison.

Gestion des paramètres de sécurité des appareils gérés par Defender pour point de terminaison

Lorsque vous utilisez le scénario Gestion de la sécurité pour Microsoft Defender pour point de terminaison pour prendre en charge les appareils gérés par Defender qui ne sont pas inscrits avec Intune, vous pouvez utiliser la plateforme Windows pour gérer les paramètres sur les appareils qui exécutent Windows 10, Windows 11 et Windows Server. Pour plus d’informations, consultez Systèmes d’exploitation pris en charge par les règles ASR dans la documentation sur la protection contre les menaces Windows.

Les profils pris en charge pour ce scénario sont les suivants :

-

Règles de réduction de la surface d’attaque : configurez les paramètres des règles de réduction de la surface d’attaque qui ciblent les comportements que les programmes malveillants et les applications malveillantes utilisent généralement pour infecter les ordinateurs, notamment :

- Fichiers exécutables et scripts utilisés dans les applications Office ou la messagerie web qui tentent de télécharger ou d’exécuter des fichiers.

- Scripts obscurcis ou suspects.

- Comportements que les applications ne démarrent généralement pas pendant le travail quotidien normal Réduire votre surface d’attaque signifie offrir aux attaquants moins de moyens d’effectuer des attaques.

Importante

Seul le profil de règles de réduction de la surface d’attaque est pris en charge par la gestion de la sécurité pour Microsoft Defender pour point de terminaison. Tous les autres profils de réduction de la surface d’attaque ne sont pas pris en charge.

Appareils gérés par Configuration Manager

Réduction de la surface d'attaque

La prise en charge des appareils gérés par Configuration Manager est disponible en préversion.

Gérez les paramètres de réduction de la surface d’attaque pour les appareils Configuration Manager lorsque vous utilisez l’attachement de locataire.

Chemin de la stratégie :

- Sécurité du point > de terminaison Attach surface reduction > Windows (ConfigMgr)

Profils :

- Isolation des applications et des navigateurs (ConfigMgr)

- Règles de réduction de la surface d’attaque (ConfigMgr)

- Exploit Protection(ConfigMgr)(préversion)

- Protection web (ConfigMgr)(préversion)

Version requise de Configuration Manager :

- Configuration Manager Current Branch version 2006 ou ultérieure

Plateformes d’appareils Configuration Manager prises en charge :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

- Windows 11 et versions ultérieures (x86, x64, ARM64)

Groupes de paramètres réutilisables pour les profils de contrôle d’appareil

Dans la préversion publique, les profils de contrôle d’appareil prennent en charge l’utilisation de groupes de paramètres réutilisables pour faciliter la gestion des paramètres des groupes de paramètres suivants sur les appareils de la plateforme Windows :

Périphérique d’imprimante : les paramètres de profil de contrôle d’appareil suivants sont disponibles pour le périphérique d’imprimante :

- PrimaryId

- PrinterConnectionID

- VID_PID

Pour plus d’informations sur les options de périphérique d’imprimante, consultez Vue d’ensemble de la protection des imprimantes dans la documentation Microsoft Defender pour point de terminaison.

Stockage amovible : les paramètres de profil de contrôle d’appareil suivants sont disponibles dans pour le stockage amovible :

- Classe d’appareil

- ID d'appareil

- ID matériel

- ID d’instance

- ID principal

- ID produit

- Numéro de série

- ID du fournisseur

- ID de fournisseur et ID de produit

Pour plus d’informations sur les options de stockage amovible, consultez Microsoft Defender pour point de terminaison Access Control stockage amovible de contrôle de périphérique dans la documentation Microsoft Defender pour point de terminaison.

Lorsque vous utilisez un groupe de paramètres réutilisables avec un profil de contrôle d’appareil, vous configurez Actions pour définir la façon dont les paramètres de ces groupes sont utilisés.

Chaque règle que vous ajoutez au profil peut inclure des groupes de paramètres réutilisables et des paramètres individuels qui sont ajoutés directement à la règle. Toutefois, envisagez d’utiliser chaque règle pour les groupes de paramètres réutilisables ou pour gérer les paramètres que vous ajoutez directement à la règle. Cette séparation peut vous aider à simplifier les configurations futures ou les modifications que vous pourriez apporter.

Pour obtenir des conseils sur la configuration des groupes réutilisables, puis leur ajout à ce profil, consultez Utiliser des groupes réutilisables de paramètres avec des stratégies Intune.

Exclusions pour les règles de réduction de la surface d’attaque

Intune prend en charge les deux paramètres suivants pour exclure des chemins de fichiers et de dossiers spécifiques de l’évaluation par les règles de réduction de la surface d’attaque :

Global : utilisez uniquement les exclusions de réduction de la surface d’attaque.

Lorsqu’un appareil est affecté à au moins une stratégie qui configure les exclusions de réduction de la surface d’attaque uniquement, les exclusions configurées s’appliquent à toutes les règles de réduction de la surface d’attaque qui ciblent cet appareil. Ce comportement se produit parce que les appareils reçoivent un sur-ensemble de paramètres de règle de réduction de la surface d’attaque de toutes les stratégies applicables, et que les exclusions de paramètres ne peuvent pas être gérées pour les paramètres individuels. Pour éviter que des exclusions ne s’appliquent à tous les paramètres d’un appareil, n’utilisez pas ce paramètre. Au lieu de cela, configurez les exclusions ASR uniquement par règle pour des paramètres individuels.

Pour plus d’informations, consultez la documentation relative au fournisseur de services de configuration Defender : Defender/AttackSurfaceReductionOnlyExclusions.

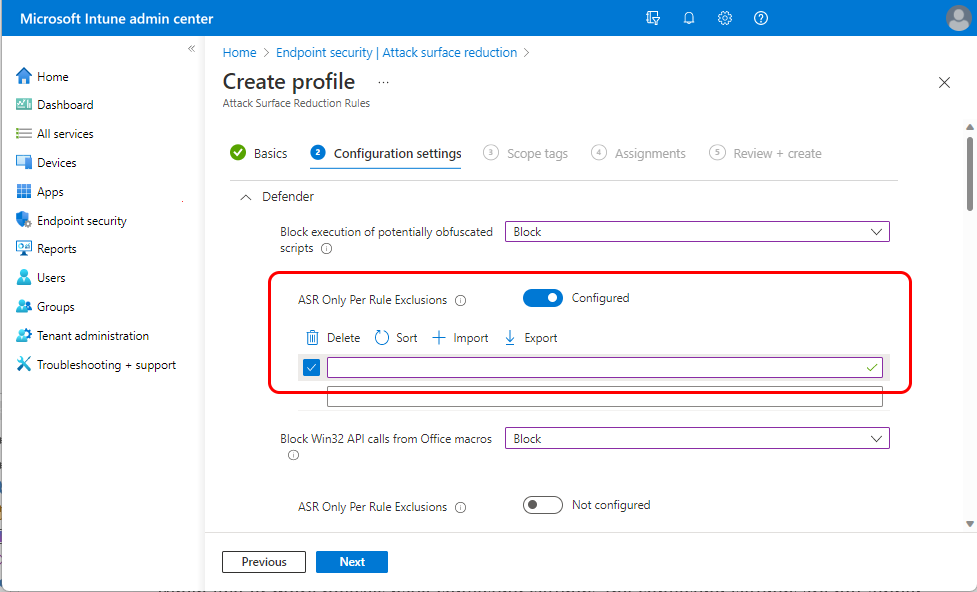

Paramètres individuels : Utiliser ASR uniquement par exclusions de règle

Lorsque vous définissez un paramètre applicable dans un profil de règle de réduction de la surface d’attaque sur autre chose que Non configuré, Intune présente la possibilité d’utiliser les exclusions ASR uniquement par règle pour ce paramètre individuel. Avec cette option, vous pouvez configurer une exclusion de fichiers et de dossiers qui sont isolés des paramètres individuels, contrairement à l’utilisation du paramètre global Attack Surface Reduction Only Exclusions qui applique ses exclusions à tous les paramètres de l’appareil.

Par défaut, ASR uniquement par règle exclusions est défini sur Non configuré.

Importante

Les stratégies ASR ne prennent pas en charge la fonctionnalité de fusion pour les exclusions ASR uniquement par règle et un conflit de stratégie peut se produire lorsque plusieurs stratégies qui configurent des exclusions ASR uniquement par règle pour le même conflit d’appareil. Pour éviter les conflits, combinez les configurations des exclusions ASR uniquement par règle dans une seule stratégie ASR. Nous étudions l’ajout d’une fusion de stratégies pour les exclusions ASR uniquement par règle dans une prochaine mise à jour.

Fusion de stratégies pour les paramètres

La fusion de stratégies permet d’éviter les conflits lorsque plusieurs profils qui s’appliquent au même appareil configurent le même paramètre avec des valeurs différentes, créant ainsi un conflit. Pour éviter les conflits, Intune évalue les paramètres applicables à partir de chaque profil qui s’applique à l’appareil. Ces paramètres fusionnent ensuite en un seul sur-ensemble de paramètres.

Pour la stratégie de réduction de la surface d’attaque, les profils suivants prennent en charge la fusion de stratégies :

- Contrôle des appareils

Fusion de stratégies pour les profils de contrôle d’appareil

Les profils de contrôle d’appareil prennent en charge la fusion de stratégies pour les ID de périphérique USB. Les paramètres de profil qui gèrent les ID d’appareil et qui prennent en charge la fusion de stratégies sont les suivants :

- Autoriser l’installation d’appareils matériels par identificateurs d’appareil

- Bloquer l’installation des appareils matériels par identificateurs d’appareil

- Autoriser l’installation d’appareils matériels par classes d’installation

- Bloquer l’installation d’appareils matériels par classes d’installation

- Autoriser l’installation d’appareils matériels par identificateurs de instance d’appareil

- Bloquer l’installation d’appareils matériels par identificateurs de instance d’appareil

La fusion de stratégies s’applique à la configuration de chaque paramètre sur les différents profils qui appliquent ce paramètre spécifique à un appareil. Le résultat est une liste unique pour chacun des paramètres pris en charge appliqués à un appareil. Par exemple :

La fusion de stratégies évalue les listes de classes d’installation qui ont été configurées dans chaque instance de Autoriser l’installation d’appareils matériels par les classes d’installation qui s’appliquent à un appareil. Les listes sont fusionnées dans une seule liste d’autorisation où toutes les classes d’installation en double sont supprimées.

La suppression des doublons de la liste est effectuée pour supprimer la source commune des conflits. La liste d’autorisation combinée est ensuite remise à l’appareil.

La fusion de stratégies ne compare pas ou ne fusionne pas les configurations à partir de différents paramètres. Par exemple :

En développant le premier exemple, dans lequel plusieurs listes de l’article Autoriser l’installation de périphériques matériels par les classes d’installation ont été fusionnées en une seule liste, vous avez plusieurs instances de Bloquer l’installation d’appareils matériels par classes d’installation qui s’applique au même appareil. Toutes les listes de blocage associées fusionnent en une seule liste de blocage pour l’appareil qui se déploie ensuite sur l’appareil.

- La liste d’autorisation des classes d’installation n’est ni comparée ni fusionnée avec la liste de blocage des classes d’installation.

- Au lieu de cela, l’appareil reçoit les deux listes, car elles proviennent de deux paramètres distincts. L’appareil applique ensuite le paramètre le plus restrictif pour l’installation par les classes d’installation.

Dans cet exemple, une classe d’installation définie dans la liste de blocage remplace la même classe d’installation si elle se trouve dans la liste d’autorisation. Le résultat serait que la classe d’installation est bloquée sur l’appareil.

Étapes suivantes

Configurer des stratégies de sécurité de point de terminaison.

Affichez les détails des paramètres dans les profils pour les profils de réduction de la surface d’attaque.