Gérer la sécurité des appareils avec des stratégies de sécurité de point de terminaison dans Microsoft Intune

En tant qu’administrateur de sécurité concerné par la sécurité des appareils, utilisez des stratégies de sécurité de point de terminaison Intune pour gérer les paramètres de sécurité sur les appareils. Ces profils sont similaires au concept d’un modèle de stratégie de configuration d’appareil ou à une base de référence de sécurité, qui sont des groupes logiques de paramètres associés. Toutefois, lorsque les profils de configuration d’appareil et les bases de référence de sécurité incluent un grand nombre de paramètres divers en dehors de l’étendue de la sécurisation des points de terminaison, chaque profil de sécurité de point de terminaison se concentre sur un sous-ensemble spécifique de la sécurité des appareils.

Lorsque vous utilisez des stratégies de sécurité de point de terminaison avec d’autres types de stratégies tels que les bases de référence de sécurité ou les modèles de protection des points de terminaison à partir de stratégies de configuration d’appareil, il est important de développer un plan d’utilisation de plusieurs types de stratégies afin de réduire le risque de paramètres en conflit. Les bases de référence de sécurité, les stratégies de configuration des appareils et les stratégies de sécurité des points de terminaison sont toutes traitées comme des sources égales de paramètres de configuration d’appareil par Intune. Un conflit de paramètres se produit lorsqu’un appareil reçoit deux configurations différentes pour un paramètre provenant de plusieurs sources. Plusieurs sources peuvent inclure des types de stratégies distincts et plusieurs instances de la même stratégie.

Quand Intune évalue la stratégie d’un appareil et identifie les configurations en conflit pour un paramètre, le paramètre impliqué peut être marqué pour une erreur ou un conflit et ne pas s’appliquer à l’appareil. Pour plus d’informations qui peuvent vous aider à gérer les conflits, consultez les conseils spécifiques à la stratégie et au profil suivants :

- Profils de configuration d’appareil

- Profils de sécurité de point de terminaison

- Bases de référence de sécurité

Types de stratégie de sécurité de point de terminaison disponibles

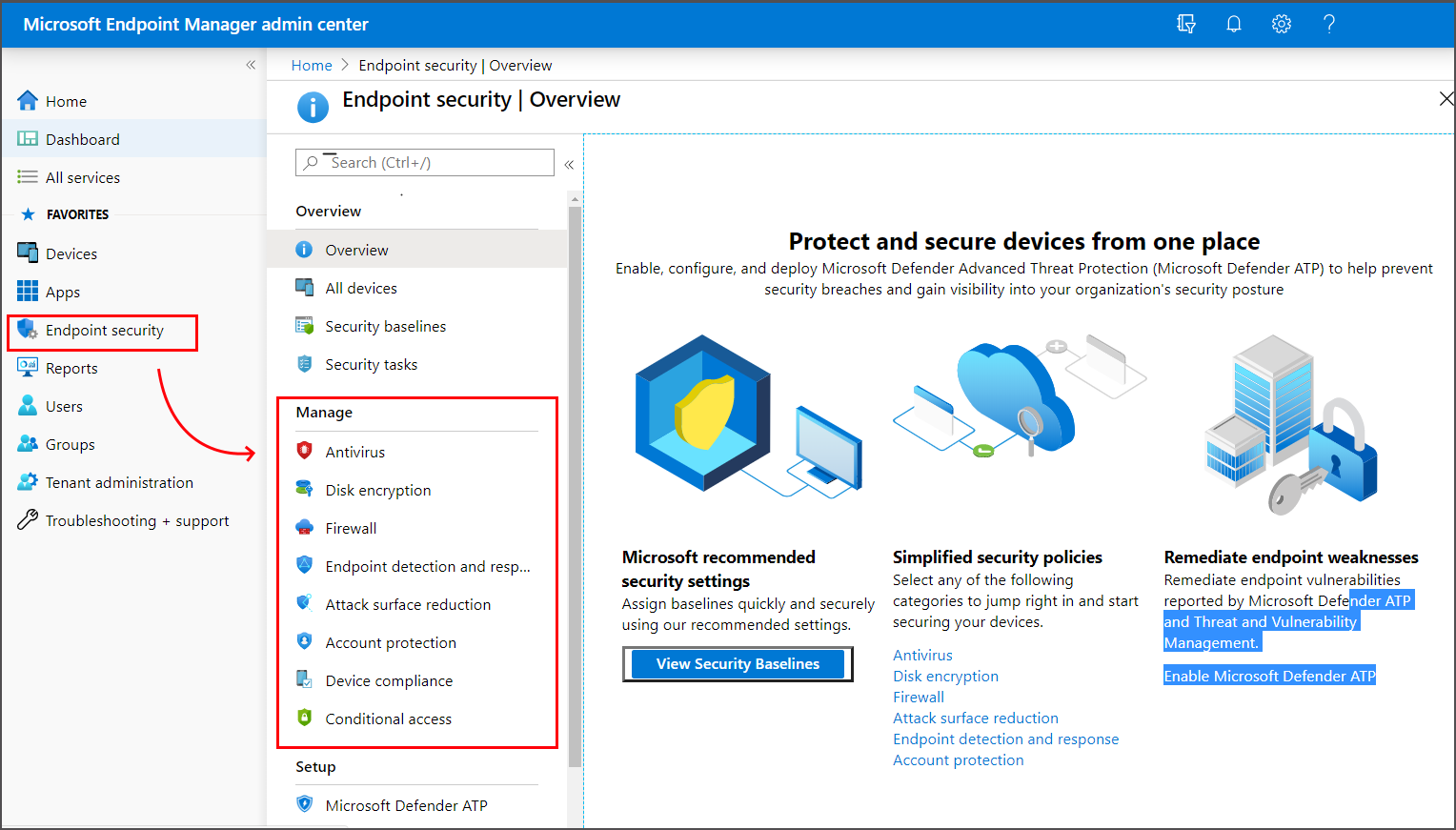

Vous trouverez des stratégies de sécurité de point de terminaison sous Gérer dans le nœud Sécurité des points de terminaison du Centre d’administration Microsoft Intune.

Vous trouverez ci-dessous de brèves descriptions de chaque type de stratégie de sécurité de point de terminaison. Pour en savoir plus à leur sujet, y compris les profils disponibles pour chacun d’eux, suivez les liens vers le contenu dédié à chaque type de stratégie :

Protection des comptes : les stratégies de protection de compte vous aident à protéger l’identité et les comptes de vos utilisateurs. La stratégie de protection de compte est axée sur les paramètres pour Windows Hello et Credential Guard, qui font partie de la gestion des identités et des accès Windows.

Antivirus : les stratégies antivirus aident les administrateurs de sécurité à se concentrer sur la gestion du groupe discret de paramètres antivirus pour les appareils gérés.

App Control for Business (préversion) : gérez les applications approuvées pour les appareils Windows avec la stratégie App Control for Business et managed Installers pour Microsoft Intune. Les stratégies Intune App Control for Business sont une implémentation de Windows Defender Application Control (WDAC).

Réduction de la surface d’attaque : lorsque l’antivirus Defender est utilisé sur vos appareils Windows 10/11, utilisez des stratégies de sécurité de point de terminaison Intune pour réduire la surface d’attaque afin de gérer ces paramètres pour vos appareils.

Chiffrement de disque - Sécurité des points de terminaison Les profils de chiffrement de disque se concentrent uniquement sur les paramètres pertinents pour une méthode de chiffrement intégrée des appareils, comme FileVault ou BitLocker. Ce focus permet aux administrateurs de la sécurité de gérer facilement les paramètres de chiffrement de disque sans avoir à naviguer dans une multitude de paramètres non liés.

Détection et réponse des points de terminaison : lorsque vous intégrez Microsoft Defender pour point de terminaison à Intune, utilisez les stratégies de sécurité de point de terminaison pour la détection et la réponse des points de terminaison (EDR) afin de gérer les paramètres EDR et d’intégrer les appareils à Microsoft Defender pour point de terminaison.

Pare-feu : utilisez la stratégie de pare-feu de sécurité de point de terminaison dans Intune pour configurer un pare-feu intégré pour les appareils qui exécutent macOS et Windows 10/11.

Les sections suivantes s’appliquent à toutes les stratégies de sécurité de point de terminaison.

Attribuer des contrôles d’accès en fonction du rôle pour la stratégie de sécurité des points de terminaison

Pour gérer les stratégies de sécurité des points de terminaison Intune, vous devez utiliser un compte qui inclut l’autorisation de contrôle d’accès en fonction du rôle (RBAC) Intune pour la stratégie et des droits spécifiques liés à la tâche que vous gérez.

Remarque

Avant juin 2024, les stratégies de sécurité des points de terminaison Intune étaient gérées par le biais des droits fournis par l’autorisation Bases de référence de sécurité . À compter de juin 2024, Intune a commencé à publier des autorisations granulaires pour gérer les charges de travail de sécurité de point de terminaison individuelles.

Chaque fois qu’une nouvelle autorisation granulaire pour une charge de travail de sécurité de point de terminaison est ajoutée à Intune, ces mêmes droits sont supprimés de l’autorisation Bases de référence de sécurité. Si vous utilisez des rôles personnalisés avec l’autorisation Bases de référence de sécurité , la nouvelle autorisation RBAC est automatiquement attribuée à vos rôles personnalisés avec les mêmes droits que les autorisations de base de référence de sécurité . Cette attribution automatique garantit que vos administrateurs continuent à disposer des mêmes autorisations qu’aujourd’hui.

Rôles et autorisations RBAC pour gérer les charges de travail de sécurité des points de terminaison

Lorsque vous attribuez une autorisation RBAC pour gérer les aspects de la sécurité des points de terminaison, nous vous recommandons d’attribuer aux administrateurs les autorisations minimales requises pour accomplir des tâches spécifiques. Chacune des autorisations RBAC qui gèrent la sécurité du point de terminaison inclut les droits suivants, qui peuvent être accordés ou refusés individuellement lors de la création d’un rôle RBAC personnalisé :

- Affecter

- Créer

- Supprimer

- Lecture

- Mettre à jour

- Afficher les rapports

Utiliser des rôles RBAC personnalisés

Les autorisations suivantes incluent des droits sur les charges de travail de sécurité des points de terminaison :

Contrôle d’application pour les entreprises : accorde des droits pour gérer les stratégies et les rapports de contrôle d’application .

Réduction de la surface d’attaque : accorde des droits pour gérer certaines stratégies et rapports de réduction de la surface d’attaque , mais pas tous. Pour cette charge de travail, les profils suivants (modèles) continuent d’exiger des droits fournis par l’autorisation Bases de référence de sécurité :

- Isolation de l’application Windows et du navigateur

- Protection web Windows

- Contrôle d’application Windows

- Protection Windows Exploit

Détection et réponse des points de terminaison : octroie des droits pour gérer les rapports et les stratégies de détection et de réponse des points de terminaison (EDR).

Bases de référence de sécurité : accorde des droits pour gérer toutes les charges de travail de sécurité de point de terminaison qui n’ont pas de workflow dédié.

Configurations de l’appareil : le droit Afficher les rapports pour Configurations d’appareil accorde également des droits d’affichage, de génération et d’exportation de rapports pour les stratégies de sécurité de point de terminaison.

Importante

L’autorisation granulaire de Antivirus pour les stratégies de sécurité de point de terminaison peut être temporairement visible dans certains locataires. Cette autorisation n’est pas libérée et n’est pas prise en charge pour l’utilisation. Les configurations de l’autorisation Antivirus sont ignorées par Intune. Lorsque l’antivirus devient disponible pour une utilisation en tant qu’autorisation granulaire, sa disponibilité est annoncée dans l’article Nouveautés de Microsoft Intune .

Utiliser des rôles RBAC intégrés

Les rôles RBAC intégrés Intune suivants peuvent également être attribués aux administrateurs pour fournir des droits de gestion de certaines ou de toutes les tâches pour les charges de travail et les rapports de sécurité des points de terminaison.

- Opérateur du support technique

- Opérateur en lecture seule

- Gestionnaire de la sécurité de point de terminaison

Pour plus d’informations sur les autorisations et les droits spécifiques de chaque rôle, consultez Autorisations de rôle intégrées pour Microsoft Intune.

Considérations relatives aux nouvelles autorisations de sécurité de point de terminaison

Lorsque de nouvelles autorisations granulaires pour les charges de travail de sécurité de point de terminaison sont ajoutées, la nouvelle autorisation de charge de travail a la même structure d’autorisations et de droits que l’autorisation Bases de référence de sécurité d’aujourd’hui. Cela inclut la gestion des stratégies de sécurité au sein de ces charges de travail, qui peuvent contenir des paramètres qui se chevauchent dans d’autres types de stratégies, comme les stratégies de base de référence de sécurité ou les stratégies de catalogue de paramètres, qui sont régies par des autorisations RBAC distinctes.

Si vous utilisez le scénario de gestion des paramètres de sécurité de Defender pour point de terminaison , les mêmes modifications d’autorisation RBAC s’appliquent au portail Microsoft Defender pour la gestion des stratégies de sécurité.

Créer une stratégie de sécurité de point de terminaison

La procédure suivante fournit des conseils généraux pour la création de stratégies de sécurité de point de terminaison :

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité du point de terminaison , sélectionnez le type de stratégie que vous souhaitez configurer, puis sélectionnez Créer une stratégie. Choisissez parmi les types de stratégie suivants :

- Protection de compte

- Antivirus

- Contrôle d’application (préversion)

- Réduction de la surface d'attaque

- Chiffrement de disque

- Détection et réponse du point de terminaison

- Pare-feu

Entrez les propriétés suivantes :

- Plateforme : choisissez la plateforme pour laquelle vous créez la stratégie. Les options disponibles dépendent du type de stratégie que vous sélectionnez.

- Profil : choisissez parmi les profils disponibles pour la plateforme que vous avez sélectionnée. Pour plus d’informations sur les profils, consultez la section dédiée de cet article pour le type de stratégie choisi.

Sélectionnez Créer.

Dans la page De base, entrez un nom et une description pour le profil, puis choisissez Suivant.

Dans la page Paramètres de configuration , développez chaque groupe de paramètres et configurez les paramètres que vous souhaitez gérer avec ce profil.

Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

Dans la page Balises d’étendue , choisissez Sélectionner des balises d’étendue pour ouvrir le volet Sélectionner des étiquettes afin d’affecter des balises d’étendue au profil.

Sélectionnez Suivant pour continuer.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

Dans la page Vérifier + créer, quand vous avez terminé, choisissez Créer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Dupliquer une stratégie

Les stratégies de sécurité de point de terminaison prennent en charge la duplication pour créer une copie de la stratégie d’origine. Un scénario où la duplication d’une stratégie est utile est si vous devez affecter des stratégies similaires à différents groupes, mais que vous ne souhaitez pas recréer manuellement la stratégie entière. Au lieu de cela, vous pouvez dupliquer la stratégie d’origine, puis introduire uniquement les modifications requises par la nouvelle stratégie. Vous pouvez uniquement modifier un paramètre spécifique et le groupe auquel la stratégie est affectée.

Lors de la création d’un doublon, vous donnez un nouveau nom à la copie. La copie est réalisée avec les mêmes configurations de paramètres et balises d’étendue que l’original, mais elle n’a aucune affectation. Vous devrez modifier la nouvelle stratégie ultérieurement pour créer des affectations.

Les types de stratégies suivants prennent en charge la duplication :

- Protection de compte

- Contrôle d’application (préversion)

- Antivirus

- Réduction de la surface d'attaque

- Chiffrement de disque

- Détection et réponse du point de terminaison

- Pare-feu

Après avoir créé la stratégie, examinez et modifiez-la pour apporter des modifications à sa configuration.

Pour dupliquer une stratégie

- Connectez-vous au Centre d’administration Microsoft Intune.

- Sélectionnez la stratégie à copier. Ensuite, sélectionnez Dupliquer. Si Dupliquer n’est pas disponible, sélectionnez les points de suspension (...) à droite de la stratégie, puis sélectionnez Dupliquer.

- Indiquez un nouveau nom pour la stratégie, puis sélectionnez Enregistrer.

Pour modifier une stratégie

- Sélectionnez la nouvelle stratégie, puis Propriétés.

- Sélectionnez Paramètres pour développer la liste des paramètres de configuration dans la stratégie. Vous ne pouvez pas modifier les paramètres à partir de cette vue, mais vous pouvez vérifier comment ils sont config.

- Pour modifier la stratégie, sélectionnez Modifier pour chaque catégorie dans laquelle vous souhaitez apporter une modification :

- Informations de base

- Affectations

- Balises d'étendue

- les paramètres de configuration ;

- Après avoir apporté des modifications, sélectionnez Enregistrer pour enregistrer vos modifications. Les modifications d’une catégorie doivent être enregistrées avant de pouvoir introduire des modifications dans d’autres catégories.

Gérer les conflits

La plupart des paramètres d’appareil que vous pouvez gérer avec les stratégies de sécurité de point de terminaison (stratégies de sécurité) sont également disponibles via d’autres types de stratégies dans Intune. Ces autres types de stratégies incluent la stratégie de configuration d’appareil et les bases de référence de sécurité. Étant donné que les paramètres peuvent être gérés via plusieurs types de stratégies différentes ou par plusieurs instances du même type de stratégie, préparez-vous à identifier et résoudre les conflits de stratégie pour les appareils qui ne respectent pas les configurations attendues.

- Les lignes de base de sécurité peuvent définir une valeur autre que la valeur par défaut pour un paramètre afin qu’il soit conforme à la configuration recommandée pour les adresses de base.

- D’autres types de stratégies, y compris les stratégies de sécurité de point de terminaison, définissent la valeur Non configuré par défaut. Ces autres types de stratégie vous obligent à configurer explicitement les paramètres dans la stratégie.

Quelle que soit la méthode de stratégie, la gestion du même paramètre sur le même appareil par le biais de plusieurs types de stratégie ou de plusieurs instances du même type de stratégie peut entraîner des conflits qui doivent être évités.

Les informations des liens suivants peuvent vous aider à identifier et à résoudre les conflits :

- Résoudre les problèmes de stratégies et profils dans Intune

- Surveiller vos bases de référence de sécurité

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour